WAF-regler for AI-crawlere: Ud over Robots.txt

Lær hvordan webapplikationsfirewalls giver avanceret kontrol over AI-crawlere ud over robots.txt. Implementer WAF-regler for at beskytte dit indhold mod uautori...

Opdag hvordan stealth crawlere omgår robots.txt-direktiver, de tekniske mekanismer bag crawler-unddragelse, og løsninger til at beskytte dit indhold mod uautoriseret AI-scraping.

Webcrawling har fundamentalt ændret sig med fremkomsten af kunstig intelligens. I modsætning til traditionelle søgemaskiner, der respekterer etablerede protokoller, har nogle AI-virksomheder taget stealth crawling i brug—bevidst at skjule deres botaktivitet for at omgå webstedsbegrænsninger og robots.txt-direktiver. Denne praksis er et markant brud med det samarbejdende forhold, der har præget webcrawling i næsten tre årtier, og rejser vigtige spørgsmål om indholdsejerskab, dataetik og fremtiden for det åbne internet.

Det mest iøjnefaldende eksempel er Perplexity AI, en AI-drevet svarmotor, der er blevet afsløret i at bruge ikke-deklarerede crawlere til at tilgå indhold, som webstedsejere eksplicit har blokeret. Cloudflares undersøgelse viste, at Perplexity både har deklarerede crawlere (der identificerer sig ærligt) og stealth crawlere (der udgiver sig for at være almindelige webbrowsere) for at omgå blokering. Denne dobbelt-crawler-strategi gør det muligt for Perplexity at fortsætte med at høste indhold, selv når websteder eksplicit forbyder deres adgang via robots.txt og firewall-regler.

robots.txt-filen har været internettets primære mekanisme til crawler-styring siden 1994, hvor den blev introduceret som del af Robots Exclusion Protocol. Denne simple tekstfil, placeret i webstedets rodmappe, indeholder direktiver, der fortæller crawlere, hvilke dele af siden de må og ikke må tilgå. En typisk robots.txt-post kan se sådan ud:

User-agent: GPTBot

Disallow: /

Denne instruktion fortæller OpenAIs GPTBot-crawler ikke at tilgå noget indhold på webstedet. Men robots.txt bygger på et grundlæggende princip: det er helt frivilligt. Instruktionerne i robots.txt-filer kan ikke gennemtvinge crawler-adfærd; det er op til crawleren at rette sig efter dem. Mens Googlebot og andre respektable crawlere overholder disse direktiver, har protokollen ingen håndhævelsesmekanisme. En crawler kan blot ignorere robots.txt, og der er ingen teknisk måde at forhindre det på.

| Crawler | Deklareret User Agent | Respekterer robots.txt | Overholdelsesstatus |

|---|---|---|---|

| GPTBot (OpenAI) | Mozilla/5.0 (compatible; GPTBot/1.0) | Ja | Overholder |

| ChatGPT-User | Mozilla/5.0 (compatible; ChatGPT-User/1.0) | Ja | Overholder |

| ClaudeBot (Anthropic) | Mozilla/5.0 (compatible; Claude-Web/1.0) | Ja | Overholder |

| Google-Extended | Mozilla/5.0 (compatible; Google-Extended/1.0) | Ja | Overholder |

| Perplexity-User | Mozilla/5.0 (compatible; Perplexity-User/1.0) | Nej | Overholder ikke |

| Ikke-deklareret stealth crawler | Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) Chrome/124.0.0.0 | Nej | Stealth/undvigende |

Skellet mellem velopdragne og ureglementerede crawlere er blevet mere og mere vigtigt. Troværdige AI-virksomheder som OpenAI og Anthropic offentliggør deres crawler-IP-ranges, har transparent dokumentation og respekterer webstedsejeres præferencer. Derimod skjuler stealth crawlere bevidst deres identitet og ignorerer webstedsdirektiver, og ser robots.txt som en forhindring snarere end en rettesnor.

Cloudflares detaljerede undersøgelse af Perplexitys crawling-adfærd er den hidtil mest omfattende dokumentation af stealth crawling-taktikker. Forskerne oprettede flere testdomæner med eksplicitte robots.txt-direktiver, der forbød al automatiseret adgang. På trods af disse klare begrænsninger leverede Perplexity fortsat detaljerede oplysninger om testdomænernes indhold, når de blev forespurgt via deres AI-interface.

Undersøgelsen afslørede en sofistikeret todelt crawler-strategi. Perplexitys deklarerede crawler (Perplexity-User) foretager 20-25 millioner daglige forespørgsler og identificerer sig åbent. Men når denne deklarerede crawler møder en netværksblokering eller robots.txt-begrænsning, indsætter Perplexity en ikke-deklareret stealth crawler, der foretager yderligere 3-6 millioner daglige forespørgsler, mens den udgiver sig for at være en legitim Chrome-browser på macOS. Denne stealth-variant bruger den generiske user agent-string: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/124.0.0.0 Safari/537.36.

Stealth crawleren anvender flere undvigelsesteknikker samtidigt. Den roterer mellem IP-adresser, der ikke er opført i Perplexitys officielle IP-range-dokumentation, hvilket gør det umuligt for webstedsejere at blokere baseret på kendt Perplexity-infrastruktur. Derudover skifter crawleren sine kildesystemnumre (ASN’er)—netværksudbyder-identifikatorer—for yderligere at sløre sin oprindelse. Denne aktivitet blev observeret på titusindvis af domæner og genererer millioner af forespørgsler dagligt.

I skarp kontrast observerede Cloudflare fundamentalt anderledes adfærd hos ChatGPT. ChatGPT-User hentede robots.txt-filen, erkendte disallow-direktivet og stoppede straks alle crawling-forsøg. Ved netværksblokering blev der ikke gjort opfølgende forsøg fra alternative user agents eller IP-adresser. Dette viser, at compliant adfærd er teknisk mulig, og at virksomheder, der ignorerer robots.txt, træffer bevidste forretningsbeslutninger—ikke fordi de er teknisk nødsaget.

Stealth crawlere anvender et sofistikeret arsenal af teknikker til at undgå detektion og omgå webstedsbegrænsninger. Forståelse af disse mekanismer er afgørende for at udvikle effektive modforanstaltninger:

User agent spoofing: Crawlere udgiver sig for at være legitime browsere ved at bruge realistiske user agent-strings, der matcher faktiske Chrome-, Safari- eller Firefox-browsere. Dette gør dem ved første øjekast umulige at skelne fra menneskelige besøgende.

IP-rotation og proxy-netværk: I stedet for at crawle fra en enkelt IP-adresse eller kendt datacenter, fordeler stealth crawlere forespørgsler over hundredvis eller tusindvis af forskellige IP-adresser, ofte via bolig-proxy-netværk, der ruter trafik gennem rigtige hjemmenetværk.

ASN-rotation: Ved at skifte Autonomous System Number (netværksudbyder-ID) ligner crawleren, at den kommer fra forskellige internetudbydere, hvilket gør IP-baseret blokering ineffektiv.

Headless browser-simulering: Moderne stealth crawlere kører faktiske browser-motorer (Chrome Headless, Puppeteer, Playwright), der eksekverer JavaScript, håndterer cookies og simulerer realistisk brugeradfærd som musebevægelser og tilfældige pauser.

Rate-manipulation: I stedet for at lave hurtige, sekventielle forespørgsler, der udløser rate-limit-detektion, indlægger sofistikerede crawlere variable pauser mellem forespørgsler og efterligner menneskelige browsing-mønstre.

Fingerprint-randomisering: Crawlere randomiserer browser-fingeraftryk—karakteristika som skærmopløsning, tidszone, installerede skrifttyper og TLS-handshake-signaturer—for at undgå detektion ved device fingerprinting.

Disse teknikker anvendes i kombination og skaber en flerlaget undvigelsesstrategi, der kan omgå traditionelle detektionsmetoder. En crawler kan bruge en spoofet user agent, rute via en bolig-proxy, indlægge tilfældige pauser og randomisere sit fingeraftryk samtidigt, hvilket gør den næsten umulig at skelne fra legitim trafik.

Beslutningen om at anvende stealth crawlere drives grundlæggende af datasult. Træning af avancerede sprogmodeller kræver enorme mængder af høj-kvalitets tekstdata. Det mest værdifulde indhold—proprietær forskning, betalingsmurede artikler, eksklusive forumdiskussioner og specialiserede vidensbaser—er ofte eksplicit begrænset af webstedsejere. Virksomheder står over for et valg: respekter webstedsejeres ønsker og accepter ringere træningsdata, eller omgå restriktioner og få adgang til premium-indhold.

Konkurrencepresset er enormt. AI-virksomheder, der investerer milliarder i modeludvikling, tror på, at bedre træningsdata giver bedre modeller—og dermed markedsfordel. Når konkurrenter er villige til at scrape begrænset indhold, bliver det et konkurrencehandicap at respektere robots.txt. Det skaber en negativ spiral, hvor etisk adfærd straffes af markedskræfterne.

Derudover er håndhævelsesmekanismer stort set ikke-eksisterende. Webstedsejere kan ikke teknisk forhindre en beslutsom crawler i at tilgå deres indhold. Juridiske tiltag er langsomme, dyre og usikre. Medmindre et websted tager formelle juridiske skridt—hvilket kræver ressourcer, de færreste har—risikerer en ureglementeret crawler ingen umiddelbare konsekvenser. Risikoen ved at ignorere robots.txt er dermed minimal.

Det juridiske landskab er også uklart. Selvom overtrædelse af robots.txt kan bryde servicevilkår, varierer den juridiske status for scraping af offentligt tilgængeligt indhold fra land til land. Nogle domstole har afgjort, at scraping er lovligt, mens andre har fundet overtrædelse af Computer Fraud and Abuse Act. Denne usikkerhed opmuntrer virksomheder, der arbejder i gråzonen.

Konsekvenserne af stealth crawling rækker langt ud over teknisk besvær. Reddit opdagede, at brugergenereret indhold blev brugt til at træne AI-modeller uden tilladelse eller kompensation. Som svar øgede platformen dramatisk API-priserne specifikt for at opkræve AI-virksomheder for dataadgang, hvor CEO Steve Huffman eksplicit nævnte Microsoft, OpenAI, Anthropic og Perplexity for “at bruge Reddits data gratis.”

Twitter/X gik endnu hårdere til værks ved midlertidigt at blokere al uautentificeret adgang til tweets og indføre stramme ratelimits for autentificerede brugere. Elon Musk sagde direkte, at dette var en nødforanstaltning for at stoppe “hundredvis af organisationer” fra at scrape Twitter-data, hvilket forringede brugeroplevelsen og brugte store serverressourcer.

Nyhedsudgivere har især været højlydte om truslen. New York Times, CNN, Reuters og The Guardian opdaterede alle deres robots.txt for at blokere OpenAIs GPTBot. Nogle udgivere har valgt juridiske skridt, bl.a. har New York Times anlagt sag mod OpenAI for ophavsretskrænkelse. Associated Press tog en anden vej og forhandlede en licensaftale med OpenAI om at levere udvalgte nyheder mod adgang til OpenAIs teknologi—en af de første kommercielle aftaler af sin slags.

Stack Overflow oplevede koordinerede scraping-operationer, hvor angribere oprettede tusindvis af konti og brugte avancerede teknikker til at blande sig med legitime brugere, mens de høstede kodeeksempler. Platformens ingeniørteam dokumenterede, hvordan scrapers brugte identiske TLS-fingeraftryk på mange forbindelser, opretholdt vedvarende sessioner og endda købte premiumkonti for at undgå detektion.

Den fællesnævner i alle disse tilfælde er tab af kontrol. Indholdsskabere kan ikke længere bestemme, hvordan deres arbejde bruges, hvem der drager fordel af det, eller om de modtager kompensation. Det er et grundlæggende skifte i internettets magtdynamik.

Heldigvis udvikler organisationer sofistikerede værktøjer til at detektere og blokere stealth crawlere. Cloudflares AI Crawl Control (tidl. AI Audit) giver indsigt i, hvilke AI-tjenester der tilgår dit indhold og om de respekterer dine robots.txt-politikker. Platformens nye Robotcop-funktion går videre og oversætter robots.txt-direktiver til Web Application Firewall (WAF)-regler, der håndhæver compliance på netværksniveau.

Device fingerprinting er en stærk detektionsteknik. Ved at analysere dusinvis af signaler—browser-version, skærmopløsning, operativsystem, installerede skrifttyper, TLS-handshake-signaturer og adfærdsmønstre—kan sikkerhedssystemer identificere uoverensstemmelser, der afslører bot-aktivitet. En crawler, der udgiver sig for at være Chrome på macOS, kan have et TLS-fingeraftryk, der ikke matcher legitime Chrome-browsere, eller mangle bestemte browser-API’er.

Adfærdsanalyse undersøger, hvordan besøgende interagerer med dit websted. Rigtige brugere udviser naturlige mønstre: de bruger tid på at læse indhold, navigerer logisk, begår fejl og retter dem. Bots udviser ofte afslørende mønstre: de tilgår sider i unaturlige sekvenser, de loader ressourcer i usædvanlig rækkefølge, de interagerer aldrig med interaktive elementer eller tilgår sider i umuligt højt tempo.

Rate limiting er fortsat effektivt, når det kombineres med andre teknikker. Ved at håndhæve stramme forespørgselsgrænser pr. IP, session eller brugerkonto kan organisationer bremse scrapers nok til at gøre operationen urentabel. Eksponentiel backoff—hvor hver overtrædelse øger ventetiden—afskrækker yderligere automatiserede angreb.

AmICited adresserer et kritisk hul i landskabet: synlighed i, hvilke AI-systemer der faktisk citerer dit brand og indhold. Mens værktøjer som Cloudflares AI Crawl Control viser, hvilke crawlere der tilgår dit websted, går AmICited videre og sporer, hvilke AI-systemer—ChatGPT, Perplexity, Google Gemini, Claude m.fl.—der faktisk refererer til dit indhold i deres svar.

Denne sondring er afgørende. En crawler, der tilgår dit websted, betyder ikke nødvendigvis, at dit indhold vil blive citeret. Omvendt kan dit indhold blive citeret af AI-systemer, der har fået adgang til det gennem indirekte kilder (som Common Crawl-datasæt) frem for direkte crawling. AmICited giver det manglende led: bevis for, at dit indhold bliver brugt af AI-systemer, sammen med detaljer om hvordan det refereres.

Platformen identificerer stealth crawlere, der tilgår dit indhold, ved at analysere trafikmønstre, user agents og adfærdssignaler. Når AmICited opdager mistænkelig crawler-aktivitet—særligt ikke-deklarerede crawlere med spoofede user agents—markeres disse som potentielle stealth crawling-forsøg. Dette gør det muligt for webstedsejere at handle mod ikke-kompatible crawlere, mens der bevares overblik over legitim AI-adgang.

Advarsler i realtid giver dig besked, når stealth crawlere opdages, så du kan reagere hurtigt. Integration med eksisterende SEO- og sikkerhedsarbejdsgange betyder, at du kan inkludere AmICited-data i din samlede indholdsstrategi og sikkerhed. For organisationer, der er bekymrede for brugen af deres indhold i AI-æraen, leverer AmICited essentiel indsigt.

Beskyttelse af dit indhold mod stealth crawlere kræver en flerlaget tilgang:

Implementér klare robots.txt-politikker: Selvom stealth crawlere kan ignorere robots.txt, vil compliant crawlere respektere det. Ekskludér eksplicit crawlere, du ikke ønsker skal tilgå dit indhold. Inkludér direktiver for kendte AI-crawlere som GPTBot, ClaudeBot og Google-Extended.

Udrul WAF-regler: Brug Web Application Firewall-regler til at håndhæve dine robots.txt-politikker på netværksniveau. Værktøjer som Cloudflares Robotcop kan automatisk generere disse regler ud fra din robots.txt.

Overvåg crawler-adfærd regelmæssigt: Brug værktøjer som AmICited og Cloudflares AI Crawl Control til at spore, hvilke crawlere der tilgår dit websted, og om de respekterer dine direktiver. Regelmæssig overvågning hjælper dig med hurtigt at identificere stealth crawlere.

Implementér device fingerprinting: Brug device fingerprinting-løsninger, der analyserer browser-karakteristika og adfærdsmønstre for at identificere bots, der udgiver sig for at være legitime brugere.

Overvej autentificering for følsomt indhold: For dit mest værdifulde indhold bør du overveje krav om login eller betalingsmur. Det forhindrer både legitime og stealth crawlere i at tilgå begrænset materiale.

Hold dig opdateret om crawler-taktikker: Crawler-unddragelsesteknikker udvikler sig hele tiden. Abonnér på sikkerhedsbulletiner, følg brancheforskning og opdater dine forsvar, når nye taktikker opstår.

Den nuværende situation—hvor nogle AI-virksomheder åbent ignorerer robots.txt, mens andre respekterer det—er ikke holdbar. Branchens og regulatorernes svar er allerede undervejs. Internet Engineering Task Force (IETF) arbejder på udvidelser til robots.txt-specifikationen, der giver mere granulær kontrol over AI-træning og dataanvendelse. Disse udvidelser vil gøre det muligt for webstedsejere at specificere forskellige politikker for søgemaskiner, AI-træning og andre formål.

Web Bot Auth, en ny foreslået åben standard, gør det muligt for crawlere at kryptografisk signere deres forespørgsler og bevise deres identitet og legitimitet. OpenAIs ChatGPT Agent implementerer allerede denne standard, hvilket viser, at transparent, verificerbar crawler-identifikation er teknisk mulig.

Regulatoriske ændringer er også sandsynlige. EU’s tilgang til AI-regulering samt øget pres fra indholdsskabere og udgivere tyder på, at fremtidige regler kan pålægge juridiske krav om crawler-compliance. Virksomheder, der ignorerer robots.txt, kan risikere regulatoriske sanktioner, ikke kun omdømmemæssig skade.

Branchen bevæger sig mod en model, hvor gennemsigtighed og compliance bliver konkurrencefordele snarere end byrder. Virksomheder, der respekterer webstedsejeres ønsker, klart identificerer deres crawlere og tilfører værdi til indholdsskabere, vil opbygge tillid og bæredygtige relationer. De, der anvender stealth-taktikker, står over for stigende tekniske, juridiske og omdømmemæssige risici.

For webstedsejere er budskabet klart: proaktiv overvågning og håndhævelse er afgørende. Ved at implementere de nævnte værktøjer og praksisser kan du bevare kontrollen over, hvordan dit indhold bruges i AI-æraen, samtidig med at du støtter udviklingen af ansvarlige AI-systemer, der respekterer det åbne internets grundprincipper.

En stealth crawler skjuler bevidst sin identitet ved at udgive sig for at være legitime webbrowsere og skjule sin sande oprindelse. I modsætning til almindelige crawlere, der identificerer sig selv med unikke user agents og respekterer robots.txt-direktiver, bruger stealth crawlere forfalskede user agents, roterer IP-adresser og anvender unddragelsesteknikker for at omgå webstedsbegrænsninger og tilgå indhold, de eksplicit er blevet nægtet adgang til.

AI-virksomheder ignorerer robots.txt primært på grund af datasult til træning af store sprogmodeller. Det mest værdifulde indhold er ofte begrænset af webstedsejere, hvilket skaber et konkurrenceincitament til at omgå restriktioner. Derudover er håndhævelsesmekanismer stort set ikke-eksisterende—webstedsejere kan teknisk set ikke forhindre målrettede crawlere, og juridiske tiltag er langsomme og dyre, hvilket gør, at risikoen for at ignorere robots.txt er lille i forhold til udbyttet.

Selvom du ikke kan forhindre alle stealth crawlere fuldstændigt, kan du markant reducere uautoriseret adgang med flerlagede forsvar. Implementér klare robots.txt-politikker, brug WAF-regler, anvend device fingerprinting, overvåg crawleradfærd med værktøjer som AmICited, og overvej autentificering for følsomt indhold. Nøglen er at kombinere flere teknikker frem for at stole på én enkelt løsning.

User agent spoofing er, når en crawler udgiver sig for at være en legitim webbrowser ved at bruge en realistisk user agent-string (som Chrome eller Safari). Dette får crawleren til at fremstå som en menneskelig besøgende i stedet for en bot. Stealth crawlere bruger denne teknik til at omgå simpel blokering baseret på user agent og for at undgå detektion af sikkerhedssystemer, der leder efter bot-specifikke kendetegn.

Du kan opdage stealth crawlere ved at analysere trafikmønstre for mistænkelig adfærd: forespørgsler fra usædvanlige IP-adresser, umulige navigationssekvenser, mangel på menneskelig interaktion eller forespørgsler, der ikke matcher legitime browser-fingeraftryk. Værktøjer som AmICited, Cloudflares AI Crawl Control og device fingerprinting-løsninger kan automatisere denne detektion ved at analysere dusinvis af signaler samtidigt.

Den juridiske status for crawler-unddragelse varierer fra jurisdiktion til jurisdiktion. Selvom overtrædelse af robots.txt kan bryde servicevilkår, er den juridiske status for scraping af offentligt tilgængelig information uklar. Nogle domstole har afgjort, at scraping er lovligt, mens andre har fundet, at det overtræder Computer Fraud and Abuse Act. Denne juridiske usikkerhed har opmuntret virksomheder, der er villige til at operere i gråzonen, selvom der er nye regulatoriske tiltag på vej.

AmICited giver indsigt i, hvilke AI-systemer der faktisk citerer dit brand og indhold, og går videre end blot at spore, hvilke crawlere der tilgår dit websted. Platformen identificerer stealth crawlere ved at analysere trafikmønstre og adfærdssignaler, sender advarsler i realtid, når mistænkelig aktivitet opdages, og integrerer med eksisterende SEO- og sikkerhedsarbejdsgange, så du kan bevare kontrollen over, hvordan dit indhold bruges.

Deklarerede crawlere identificerer sig åbent med unikke user agent-strings, offentliggør deres IP-ranges og respekterer typisk robots.txt-direktiver. Eksempler inkluderer OpenAIs GPTBot og Anthropics ClaudeBot. Ikke-deklarerede crawlere skjuler deres identitet ved at udgive sig for at være browsere, bruger forfalskede user agents og ignorerer bevidst webstedsrestriktioner. Perplexitys stealth crawler er et kendt eksempel på en ikke-deklareret crawler.

Opdag hvilke AI-systemer, der citerer dit brand, og detekter stealth crawlere, der tilgår dit indhold med AmICiteds avancerede overvågningsplatform.

Lær hvordan webapplikationsfirewalls giver avanceret kontrol over AI-crawlere ud over robots.txt. Implementer WAF-regler for at beskytte dit indhold mod uautori...

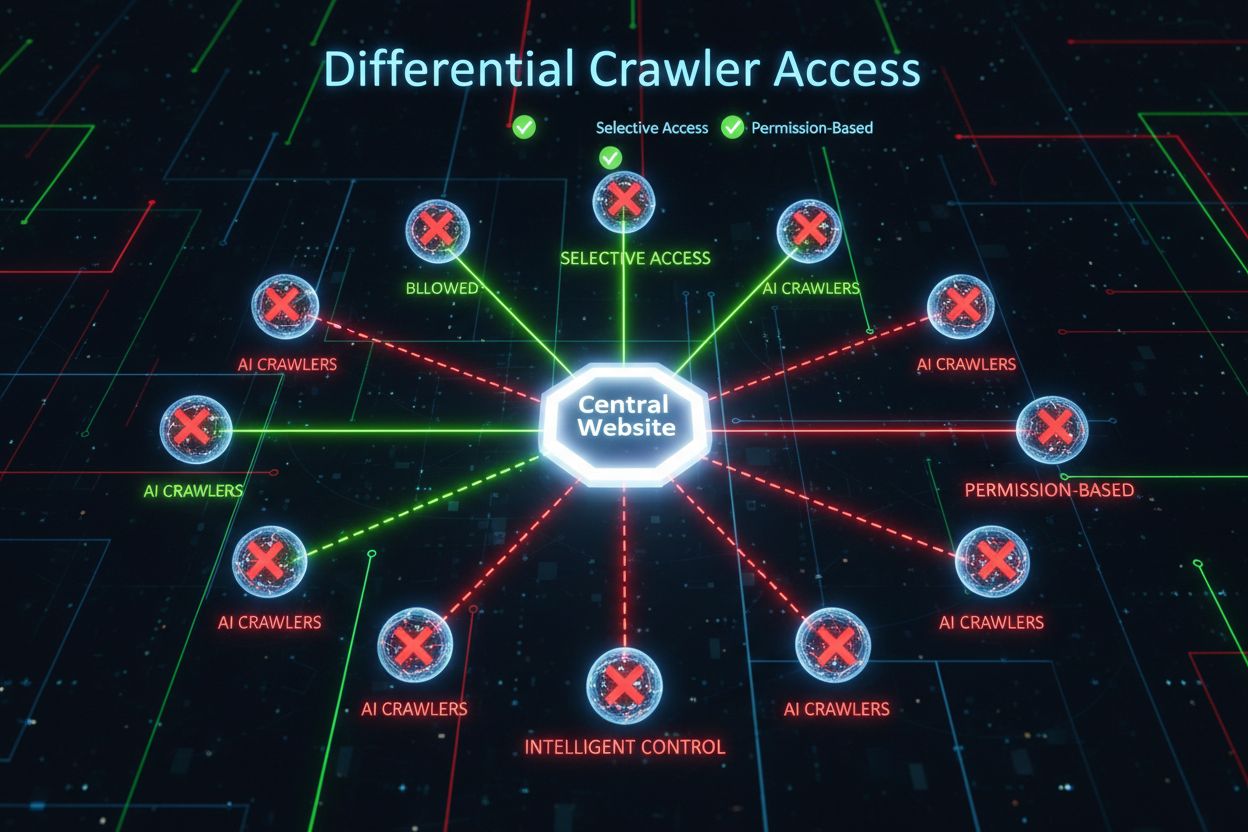

Lær at tillade eller blokere AI-crawlere selektivt baseret på forretningsmål. Implementer differentiel crawler-adgang for at beskytte indhold, mens synligheden ...

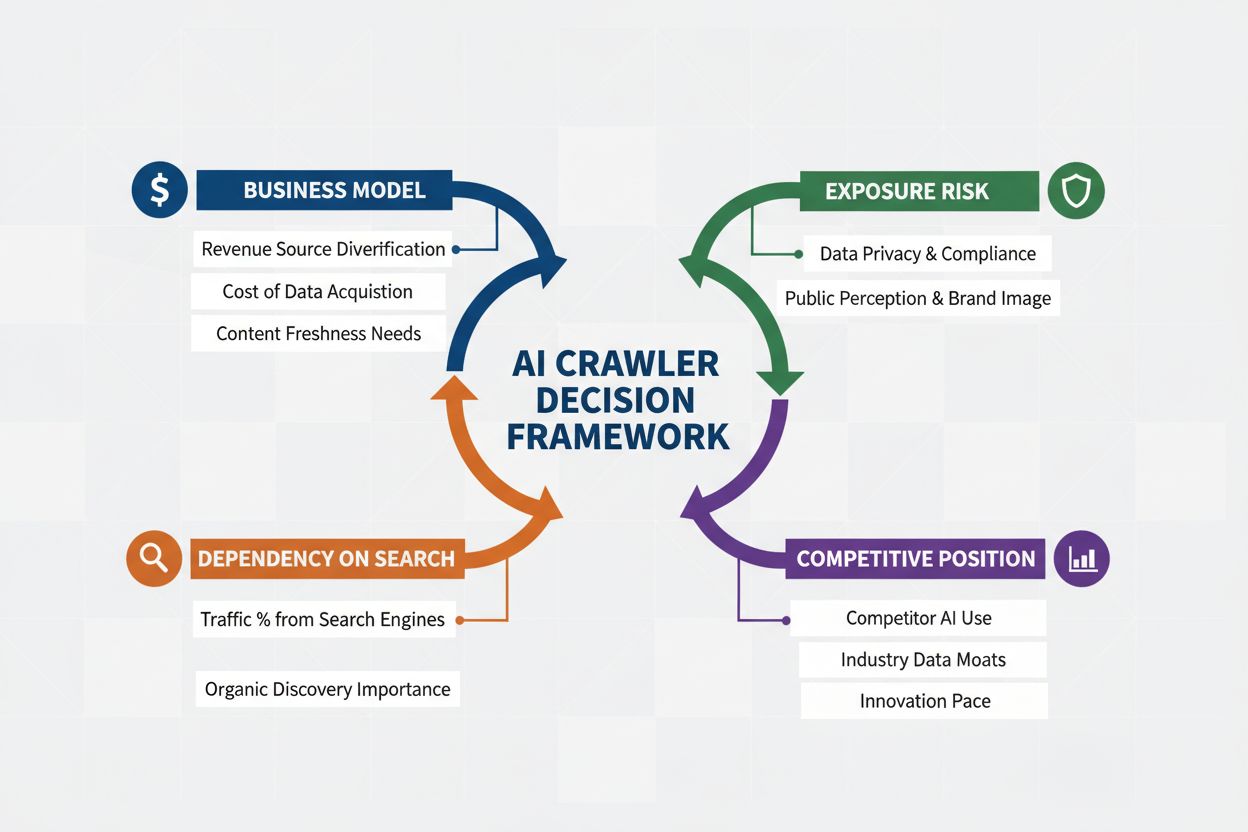

Lær at træffe strategiske beslutninger om blokering af AI-crawlere. Vurder indholdstype, trafikkilder, indtægtsmodeller og konkurrenceposition med vores omfatte...