Versteckter Text

Erfahren Sie, was versteckter Text im SEO ist, wie Suchmaschinen ihn erkennen, warum er abgestraft wird und worin der Unterschied zwischen Black-Hat- und White-...

Gehackte Inhalte beziehen sich auf Webseitenmaterial, das unbefugt von Cyberkriminellen verändert, eingeschleust oder verunstaltet wurde, nachdem sie sich unautorisierten Zugang zu den Dateien, Datenbanken oder Verwaltungssystemen einer Website verschafft haben. Diese kompromittierten Inhalte können Malware-Einschleusungen, Phishing-Links, SEO-Poisoning und bösartige Weiterleitungen umfassen, die darauf abzielen, Besucher zu schädigen, Daten zu stehlen oder Suchmaschinen- und KI-Suchergebnisse zu manipulieren.

Gehackte Inhalte beziehen sich auf Webseitenmaterial, das unbefugt von Cyberkriminellen verändert, eingeschleust oder verunstaltet wurde, nachdem sie sich unautorisierten Zugang zu den Dateien, Datenbanken oder Verwaltungssystemen einer Website verschafft haben. Diese kompromittierten Inhalte können Malware-Einschleusungen, Phishing-Links, SEO-Poisoning und bösartige Weiterleitungen umfassen, die darauf abzielen, Besucher zu schädigen, Daten zu stehlen oder Suchmaschinen- und KI-Suchergebnisse zu manipulieren.

Gehackte Inhalte sind Webseitenmaterial, das unautorisiert von Cyberkriminellen verändert, eingeschleust oder verunstaltet wurde, nachdem sie sich Zugang zu den Dateien, Datenbanken oder Verwaltungssystemen einer Website verschafft haben. Wird eine Website kompromittiert, können Angreifer bestehende Inhalte verändern, bösartigen Code einschleusen, Phishing-Links einfügen oder Malware platzieren, die darauf ausgelegt ist, Besucher zu schädigen oder Suchmaschinen und KI-Systeme zu manipulieren. Kompromittierte Website-Inhalte sind das direkte Ergebnis dieses unbefugten Zugriffs und umfassen alle Materialien auf einer Website, die mit böswilliger Absicht verändert wurden. Diese Unterscheidung ist entscheidend: Während einige Hacks zu offensichtlichen Verunstaltungen führen, die Besucher sofort bemerken, laufen viele Kompromittierungen im Hintergrund ab – eingeschleuste Inhalte bleiben für menschliche Augen unsichtbar, sind aber für Suchmaschinen-Crawler und KI-Sprachmodelle sehr sichtbar. Die Auswirkungen gehen weit über die Website selbst hinaus: Gehackte Inhalte können Suchergebnisse vergiften, KI-Antworten manipulieren, Besucherdaten stehlen, Malware verbreiten und den Markenruf massiv schädigen. Zu verstehen, was gehackte Inhalte sind und wie sie funktionieren, ist für Website-Besitzer, Sicherheitsexperten und Organisationen, die ihre digitale Integrität in einer zunehmend KI-gesteuerten Suchlandschaft bewahren wollen, unerlässlich.

Website-Kompromittierungen haben sich seit den Anfängen des Internets stark weiterentwickelt. In den 1990er und frühen 2000er Jahren waren Hacks vor allem durch sichtbares Website-Defacement gekennzeichnet – Angreifer ersetzten die Startseiten-Inhalte durch eigene Botschaften oder Bilder, was den Angriff sofort erkennbar machte. Mit wachsendem Sicherheitsbewusstsein und verbesserten Erkennungstools passten Bedrohungsakteure jedoch ihre Taktiken an. Moderne Hacking-Kampagnen setzen auf Heimlichkeit und Skalierbarkeit: Angreifer bevorzugen unsichtbare Einschleusungen, die über lange Zeit unentdeckt bleiben. Laut Cybersecurity-Daten aus 2024 wurden 3.158 Datenkompromittierungen allein in den USA registriert, von denen über 1,35 Milliarden Personen betroffen waren. Der GoDaddy Annual Cybersecurity Report zeigte, dass Malware und bösartige Weiterleitungen 74,7 % der erkannten Bedrohungen auf 1,1 Millionen infizierten Websites ausmachten – ein Beleg für die Häufigkeit gehackter Inhalte als primärem Angriffsvektor.

Die Weiterentwicklung gehackter Inhalte wurde durch den Aufstieg des Search Engine Optimization (SEO) Poisoning und in jüngerer Zeit durch das Aufkommen von KI-gestützten Suchsystemen vorangetrieben. Bedrohungsakteure fanden heraus, dass sie durch das Einschleusen von Inhalten auf hochrangigen Websites Suchrankings manipulieren und zunehmend auch KI-Sprachmodelle beeinflussen können. Dieser Wandel markiert eine grundlegende Veränderung in der Art der Waffennutzung gehackter Inhalte: Ziel ist es nicht mehr nur, eine Website zu verunstalten oder Daten aus einer einzelnen Quelle zu stehlen. Stattdessen nutzen Angreifer kompromittierte Websites als Verteilnetzwerke, um bösartige Inhalte in Suchergebnissen und KI-Antworten zu verstärken. Die Raffinesse dieser Kampagnen wächst rasant – organisierte kriminelle Gruppen betreiben Marktplätze wie Hacklink, auf denen Angreifer Zugang zu Tausenden kompromittierter Websites kaufen und die massenhafte Einschleusung bösartiger Inhalte automatisieren können.

Einschleusung gehackter Inhalte erfolgt über verschiedene technische Wege, die jeweils unterschiedliche Schwachstellen in der Website-Architektur und den Sicherheitspraktiken ausnutzen. Die gebräuchlichste Methode ist die SQL-Injektion – eine Verwundbarkeit, mit der Angreifer Datenbankabfragen manipulieren und gespeicherte Inhalte direkt verändern können. Ist die Datenbank einer Website kompromittiert, können Angreifer Produktbeschreibungen ändern, versteckte Links einschleusen, Benutzerdaten anpassen oder bösartige Skripte einfügen, die beim Laden der Seiten ausgeführt werden. Eine weitere verbreitete Technik ist das Cross-Site Scripting (XSS), bei dem Angreifer JavaScript-Code in Webseiten einschleusen. Dieser Code wird im Browser der Besucher ausgeführt und kann Sitzungs-Cookies stehlen, Nutzer auf Phishing-Seiten umleiten oder Malware auf ihre Geräte laden.

Malware-Einschleusung ist ein weiterer kritischer Angriffsvektor für gehackte Inhalte. Angreifer laden bösartige Dateien auf den Server der Website hoch, oft getarnt als legitime Plugins, Themes oder Mediendateien. Diese Dateien können Hintertüren enthalten, die dauerhaften Zugriff gewähren und es Angreifern ermöglichen, die Kontrolle auch nach Behebung der ursprünglichen Schwachstelle zu behalten. Backdoor-Shells sind besonders gefährlich, da sie wiederholte Neuinfektionen ermöglichen und die Wiederherstellung extrem erschweren. Zusätzlich nutzen Angreifer ungepatchte Schwachstellen in gängigen Content-Management-Systemen wie WordPress, Drupal und Joomla. Sobald Sicherheitsupdates veröffentlicht werden, scannen Angreifer das Internet nach Websites, die noch verwundbare Versionen einsetzen, und kompromittieren sie, bevor Administratoren aktualisieren können. Die Geschwindigkeit der Ausnutzung ist enorm – binnen Stunden nach Bekanntwerden einer Schwachstelle durchsuchen automatisierte Tools Millionen von Websites nach dem Fehler.

SEO-Poisoning durch gehackte Inhalte bedeutet das Einschleusen versteckter Links und mit Schlüsselwörtern angereicherter Ankertexte in kompromittierte Websites. Diese Einschleusungen sind für menschliche Besucher unsichtbar (etwa durch weiße Schrift auf weißem Hintergrund, display:none-CSS-Eigenschaften oder JavaScript, das Inhalte aus dem DOM ausblendet), für Suchmaschinen-Crawler aber vollständig sichtbar. Durch Verlinkungen von hochrangigen Domains wie .edu- und .gov-Seiten erhöhen Angreifer künstlich das Suchranking ihrer bösartigen Seiten. Die eingeschleusten Inhalte übernehmen die Glaubwürdigkeit der kompromittierten Domain – so können Phishing-Seiten, Fake-Apotheken oder Betrugsseiten für gezielte Schlüsselwörter prominent in den Suchergebnissen erscheinen.

Das Aufkommen von KI-gestützten Suchsystemen wie ChatGPT, Perplexity, Google AI Overviews und Claude hat neue Schwachstellen geschaffen, die gehackte Inhalte ausnutzen können. Diese KI-Systeme stützen sich auf gewaltige, aus dem Internet gesammelte Datensätze, um Antworten zu generieren. Werden gehackte Inhalte auf mehreren Websites eingeschleust und durch SEO-Poisoning verstärkt, behandeln KI-Crawler sie als legitime Informationen und übernehmen sie in ihre Trainingsdaten oder Abrufsysteme. Jüngste Untersuchungen dokumentieren ausgefeilte Kampagnen, bei denen Bedrohungsakteure gefälschte Kundensupportnummern in kompromittierte .edu- und .gov-Websites einschleusen und diese dann über Foren, Pastebin und andere Plattformen verbreiten. Wenn Nutzer KI-Systeme mit Fragen wie „Wie erreiche ich den Kundendienst von [Marke]?“ ansprechen, gibt die KI die gefälschte Nummer sicher aus und zitiert die vergifteten Quellen als autoritativ.

Das stellt eine fundamentale Bedrohung für die Integrität von KI-Suchergebnissen dar. Über 50 % der KI-Suchergebnisse enthalten laut aktuellen Studien falsche Zitate, gefälschte Überschriften oder führen zu nicht existierenden Links. Gehackte Inhalte spielen dabei eine wesentliche Rolle: Indem sie sowohl klassische Suchindizes als auch die Datenbasis der KI-Systeme vergiften, schreiben Bedrohungsakteure faktisch um, was online als „wahr“ erscheint. Die Folgen sind gravierend: Nutzer werden betrogen, Marken erleiden Reputationsschäden, das Vertrauen in KI-Systeme sinkt. Für Organisationen bedeutet das, dass gehackte Inhalte auf ihrer Website nicht mehr nur das Google-Ranking beeinflussen, sondern auch, wie ihre Marke in KI-Antworten über mehrere Plattformen hinweg dargestellt wird. Diese erweiterte Angriffsfläche macht die Sicherung von Inhalten wichtiger denn je.

| Aspekt | Gehackte Inhalte | Website-Defacement | Malware-Verteilung | SEO-Poisoning |

|---|---|---|---|---|

| Sichtbarkeit | Oft für Nutzer verborgen | Sofort sichtbar | Im Code/Dateien versteckt | Für Menschen unsichtbar, für Crawler sichtbar |

| Hauptziel | Datendiebstahl, Manipulation, KI-Vergiftung | Markenschädigung, Botschaftsübermittlung | Geräteinfektion, Diebstahl von Zugangsdaten | Manipulation des Suchrankings |

| Erkennungs-Schwierigkeit | Hoch (bleibt Monate unentdeckt) | Gering (für Besucher offensichtlich) | Mittel (Scan erforderlich) | Sehr hoch (technische Analyse nötig) |

| Auswirkungen auf Suchergebnisse | Schwerwiegend (vergiftet Rankings und KI-Antworten) | Gering (wird meist schnell entfernt) | Moderat (beeinträchtigt Ruf der Seite) | Schwerwiegend (pusht bösartige Seiten künstlich) |

| Wiederherstellungsdauer | Wochen bis Monate | Stunden bis Tage | Tage bis Wochen | Wochen bis Monate |

| Verwendete Tools | SQL-Injektion, XSS, Backdoors | Einfache Dateiaustausch | Malware-Skripte, Trojaner | Link-Injektion, Keyword-Spamming |

| Betroffene Parteien | Website-Besitzer, Besucher, Suchmaschinen, KI-Systeme | Website-Besitzer, Markenruf | Besucher, Geräte-Nutzer | Suchnutzer, KI-Nutzer, legitime Wettbewerber |

Der Mechanismus, mit dem gehackte Inhalte KI-Systeme beeinflussen, stellt eine entscheidende Weiterentwicklung von Cyberbedrohungen dar. KI-Sprachmodelle wie ChatGPT und Perplexity arbeiten, indem sie Informationen aus indizierten Webinhalten abrufen und darauf basierende Antworten synthetisieren. Wenn Bedrohungsakteure Inhalte in kompromittierte Websites einschleusen, beeinflussen sie nicht nur traditionelle Suchmaschinen – sie vergiften die Datenquellen, auf die KI-Systeme angewiesen sind. Die Raffinesse moderner Kampagnen zeigt sich darin, wie gezielt Angreifer bestimmen, welche Websites kompromittiert werden. Hochrangige Domains haben sowohl im Suchalgorithmus als auch im KI-Training mehr Gewicht, deshalb konzentrieren sich Angreifer auf .edu-, .gov- und etablierte Nachrichtenwebsites.

Jüngste Untersuchungen von Sicherheitsfirmen wie ZeroFox und Netcraft deckten organisierte Kampagnen auf, bei denen Bedrohungsakteure über Hacklink-Marktplätze Zugang zu Tausenden kompromittierter Websites kaufen. Diese Marktplätze funktionieren wie Darknet-Dienste: Käufer erhalten Kontrollpanels, in denen sie Schlüsselwörter, URLs und Ziele für die Einschleusung festlegen können. Die Automatisierung ist beeindruckend – Angreifer können gleichzeitig Inhalte in Tausende Seiten injizieren und so ein verteiltes Netzwerk vergifteter Quellen schaffen. Wenn KI-Crawler diese Inhalte auf mehreren Domains finden, interpretieren sie die Wiederholung als Validierung der Legitimität. Der Angriff ist deshalb so effektiv, weil er die Mechanismen ausnutzt, die KI-Systeme stark machen: ihre Fähigkeit, Informationen aus unterschiedlichsten Quellen zu aggregieren und in glaubwürdig klingende Antworten zu verwandeln.

Die Auswirkungen auf den Markenschutz sind gravierend. Wird Ihre Website kompromittiert und in einer SEO-Poisoning-Kampagne eingesetzt, wird die Autorität Ihrer Domain gegen Sie selbst gewendet. Ihre Seite wird Teil eines Netzwerks, das bösartige Inhalte verstärkt, und Ihre Marke wird mit Betrug und Phishing in Verbindung gebracht. Noch schlimmer: Wenn KI-Systeme Ihre kompromittierten Inhalte als Quelle für Falschinformationen zitieren, leidet Ihr Ruf selbst bei Nutzern, die Ihre Website nie direkt besuchen. Deshalb sind KI-Monitoring und Markenschutz heute essentielle Bausteine einer modernen IT-Sicherheitsstrategie.

Die Erkennung gehackter Inhalte erfordert einen mehrschichtigen Ansatz aus automatisierten Scans, manuellen Überprüfungen und externer Überwachung. Sicherheits-Scanning-Tools wie MalCare, Wordfence und Sucuri identifizieren Malware, Backdoors und verdächtige Dateien auf einer Website. Sie vergleichen Website-Dateien mit bekannten Malware-Signaturen und typischen Verhaltensmustern und schlagen bei Verdacht Alarm. Allerdings verwenden fortgeschrittene Angreifer häufig Zero-Day-Exploits oder maßgeschneiderte Malware, die nicht zu bekannten Signaturen passt – was die Erkennung erschwert. Die Google Search Console liefert wichtige Hinweise auf Kompromittierungen – erkennt Google Malware oder Phishing auf Ihrer Seite, erscheinen Warnungen in den Suchergebnissen und der Website-Besitzer wird benachrichtigt. Auch Google Safe Browsing markiert Seiten, die für Malware-Verteilung oder Phishing bekannt sind.

Manuelle Überprüfung bedeutet, Website-Dateien, Datenbankeinträge und Server-Logs auf Auffälligkeiten zu untersuchen. Website-Besitzer sollten unerwartete Dateien in ungewöhnlichen Verzeichnissen, unbekannte Plugins oder Themes im CMS-Dashboard, neue Benutzerkonten, die sie nicht selbst angelegt haben, und Änderungen an Kern-Dateien prüfen. Server-Logs können verdächtige Zugriffsmuster zeigen, etwa wiederholte Zugriffsversuche auf Admin-Oberflächen oder ungewöhnliche Datenbankabfragen. Allerdings löschen oder verändern Angreifer oft ihre Spuren in den Logs, was diese Methode weniger verlässlich macht. Externe Überwachung durch Services wie AmICited kann verfolgen, wo Ihre Domain in KI-Suchergebnissen erscheint und erkennen, wenn Ihre Inhalte in verdächtigen Kontexten zitiert werden. Das ist besonders wertvoll, um SEO-Poisoning-Kampagnen zu erkennen, bei denen Ihre Seite zur Verstärkung bösartiger Inhalte missbraucht wird, ohne dass Sie es merken.

Die Herausforderung bei der Erkennung gehackter Inhalte ist die sehr unterschiedliche Sichtbarkeit. Manche Kompromittierungen sind sofort offensichtlich – Besucher sehen Pop-ups, Weiterleitungen oder Sicherheitswarnungen. Andere bleiben völlig unsichtbar: Versteckte JavaScript-Einschleusungen, Datenbankmanipulationen oder SEO-Poisoning-Links, die nur Suchcrawler sehen. Deshalb ist eine umfassende Sicherheit nur durch automatisierte Scans UND kontinuierliche Überwachung zu erreichen. Eine Website kann für menschliche Besucher völlig normal erscheinen und trotzdem Malware, Phishing-Links und SEO-Poisoning-Inhalte enthalten, die aktiv dem Ruf der Seite schaden und Suchergebnisse beeinflussen.

Unbefugter Zugriff: Gehackte Inhalte beginnen immer mit unautorisiertem Zugriff auf Website-Systeme – meist durch schwache Passwörter, ungepatchte Schwachstellen oder Social-Engineering-Angriffe auf Administratoren.

Böswillige Absicht: Im Gegensatz zu versehentlichen Inhaltsfehlern werden gehackte Inhalte absichtlich mit dem Ziel eingeschleust, Schaden zu verursachen – etwa durch Datendiebstahl, Malware-Verteilung, Phishing oder Suchmanipulation.

Unsichtbarkeit für Nutzer: Viele gehackte Inhalte sind so gestaltet, dass sie für menschliche Besucher verborgen, für Suchmaschinen und KI-Systeme jedoch sichtbar sind – das macht sie besonders gefährlich und schwer zu erkennen.

Persistenz und Reinfektion: Fortgeschrittene Hacks beinhalten oft Backdoors oder persistente Mechanismen, mit denen Angreifer auch nach einer ersten Bereinigung Zugang behalten und die Seite erneut infizieren können.

Skalierung und Automatisierung: Moderne Hacking-Kampagnen nutzen automatisierte Tools und Marktplätze, um Tausende Websites gleichzeitig zu kompromittieren und verteilte Netzwerke vergifteter Quellen zu schaffen.

Multi-Vektor-Auswirkung: Gehackte Inhalte betreffen nicht nur die kompromittierte Website, sondern auch Suchrankings, KI-Antworten, Besuchergeräte und den Markenruf auf mehreren Plattformen.

Rasche Weiterentwicklung: Angreifer passen ihre Techniken ständig an, um Erkennung zu umgehen, neue Schwachstellen auszunutzen und Technologien wie KI-Suchsysteme für sich zu nutzen.

Langfristige Folgen: Selbst nach der Entfernung können gehackte Inhalte Suchrankings und KI-Antworten noch Monate beeinflussen, da Suchmaschinen und KI-Systeme nur langsam neu indizieren und auf korrekte Informationen umtrainieren.

Die Landschaft gehackter Inhalte entwickelt sich rasant mit dem technologischen Wandel und neuen Bedrohungen. KI-gestützte Angriffe sind die Speerspitze dieser Entwicklung. Da KI-Systeme für die Informationssuche immer zentraler werden, konzentrieren sich Bedrohungsakteure zunehmend darauf, KI-Datenquellen statt nur Suchmaschinen zu vergiften. Das hat tiefgreifende Auswirkungen auf die Cybersecurity-Strategie: Organisationen dürfen sich nicht mehr nur auf den Schutz vor Defacement oder Datendiebstahl konzentrieren – sie müssen auch bedenken, wie ihre kompromittierten Inhalte zur Manipulation von KI-Antworten und zur Rufschädigung über viele Plattformen hinweg genutzt werden können.

Automatisierte Erkennung und Reaktion gewinnen an Bedeutung. Auf maschinellem Lernen basierende Modelle, die verdächtige Inhaltsmuster, ungewöhnliche Datenbankänderungen und Anzeichen für SEO-Poisoning identifizieren, ermöglichen schnellere Reaktionen. Das führt jedoch zu einem Wettrüsten: Während Verteidiger bessere Erkennungstools entwickeln, schaffen Angreifer immer ausgefeiltere Umgehungstechniken. Zero-Trust-Sicherheitsmodelle, die grundsätzlich alle Inhalte als kompromittiert betrachten und vor Auslieferung an Nutzer verifizieren, werden voraussichtlich zum Standard.

Auch die Regulierung verändert sich. Datenschutzvorschriften wie die DSGVO und neue KI-Governance-Rahmen beginnen, Organisationen für kompromittierte Inhalte und deren Auswirkungen auf Nutzer verantwortlich zu machen. Das schafft rechtliche Anreize für proaktive Sicherheitsmaßnahmen und schnelle Reaktionsprotokolle. Zudem werden mit zunehmender Regulierung von KI-Systemen voraussichtlich Anforderungen eingeführt, vergiftete Inhalte aus Trainingsdaten und Abrufsystemen auszuschließen.

Markenüberwachung in KI-Systemen wird zu einer zentralen Sicherheitsfunktion. Organisationen müssen kontinuierlich beobachten, wie ihre Marke in KI-Antworten erscheint, erkennen, wenn ihre Inhalte in verdächtigen Kontexten zitiert werden, und schnell auf Poisoning-Kampagnen reagieren. Das ist eine neue Front in der Cybersecurity, bei der klassische Website-Sicherheit durch KI-spezifisches Monitoring und Schutz ergänzt werden muss. Die Konvergenz von Website-Sicherheit, Suchmaschinenoptimierung und KI-System-Integrität macht gehackte Inhalte zu einem strategischen Unternehmensrisiko, das koordinierte Maßnahmen von IT-Sicherheit, Marketing und Markenmanagement verlangt.

Website-Defacement ist eine sichtbare Form des Hackens, bei der Angreifer das Erscheinungsbild der Webseiten offen verändern, sodass der Kompromiss für Besucher sofort offensichtlich ist. Gehackte Inhalte hingegen können subtil und verborgen sein – etwa unsichtbare Malware-Einschleusungen, SEO-Poisoning-Links oder Manipulationen der Backend-Datenbank –, die wochen- oder monatelang unbemerkt bleiben. Während Defacement ein oberflächlicher Angriff ist, stellen gehackte Inhalte oft tiefere, gefährlichere Kompromittierungen dar, die das Suchmaschinenranking und KI-Systeme beeinflussen.

Gehackte Inhalte können durch SEO-Poisoning genutzt werden, um KI-Sprachmodelle zu manipulieren. Bedrohungsakteure schleusen bösartige Inhalte in kompromittierte Websites ein und verstärken sie dann über mehrere Domains und Plattformen. Wenn KI-Crawler diese vergifteten Inhalte indizieren, behandeln sie sie als legitime Informationen und zitieren sie in den Antworten. Zum Beispiel werden gefälschte Kundensupportnummern, die in kompromittierte .edu- und .gov-Seiten eingeschleust werden, von KI-Systemen aufgenommen und als autoritative Antworten ausgegeben, was Nutzer zu Betrügereien führt.

Häufige Arten gehackter Inhalte sind Malware-Skripte, die Besuchergeräte infizieren, als legitime Inhalte getarnte Phishing-Links, versteckte Spam-Links zur SEO-Manipulation, bösartige Weiterleitungen zu betrügerischen Seiten und Datenbankeinschleusungen, die gespeicherte Informationen verändern. Angreifer schleusen auch gefälschte Kontaktdaten, gefälschte Produktseiten und versteckten JavaScript-Code ein, der für Menschen unsichtbar, aber für Suchmaschinen-Crawler sichtbar ist.

Website-Besitzer können gehackte Inhalte erkennen, indem sie Sicherheitsscans mit Tools wie MalCare oder Wordfence durchführen, die Google Search Console auf Sicherheitsprobleme überprüfen, unerwartete Veränderungen im Seitenranking oder Traffic beobachten, das Dashboard auf unbekannte Dateien oder Plugins prüfen und die Seite im Google Safe Browsing testen. Besucher können auch seltsame Pop-ups, Weiterleitungen oder Sicherheitswarnungen melden. Regelmäßige Überwachung und automatisierte Alarme sind für eine frühzeitige Erkennung unerlässlich.

Gehackte Inhalte können ein Unternehmen auf mehreren Ebenen schwer schädigen: Google kann die Seite als unsicher markieren, was zu dramatischem Trafficverlust führt; das Vertrauen der Kunden schwindet, wenn Besucher auf Malware oder Phishing stoßen; die Umsätze aus Werbung und Verkäufen sinken erheblich; das rechtliche Risiko steigt, wenn Kundendaten gestohlen werden; und die Wiederherstellungskosten für Bereinigung und Sicherheitsverbesserungen können mehrere tausend Euro betragen. Zudem kann der Reputationsschaden lange nach der Behebung des Hacks anhalten.

SEO-Poisoning nutzt gehackte Websites, indem versteckte Links mit bestimmten Schlüsselwörtern in den Seiten-Code eingeschleust werden. Suchmaschinen-Crawler lesen diese Links und interpretieren sie als Empfehlungen, was das Ranking der von Angreifern kontrollierten bösartigen Seiten künstlich erhöht. Durch die Nutzung kompromittierter, hochrangiger Domains wie .edu- und .gov-Seiten übernehmen Bedrohungsakteure die Glaubwürdigkeit dieser Domains. Diese Technik ist besonders effektiv, weil die eingeschleusten Inhalte für menschliche Besucher unsichtbar, für Suchalgorithmen aber sehr sichtbar sind.

Sofortige Maßnahmen umfassen das Isolieren der Website durch Aktivierung des Wartungsmodus, Ändern aller Passwörter für Hosting-, Admin- und Datenbankkonten, Durchführung eines umfassenden Malware-Scans, Entfernen aller bösartigen Dateien und Codes, Wiederherstellen aus einem sauberen Backup (sofern vorhanden) sowie das Aktualisieren aller Software und Plugins. Nach der Bereinigung sollte die Seite zur erneuten Überprüfung bei der Google Search Console eingereicht, auf Neuinfektionen überwacht, Sicherheits-Plugins implementiert, Zwei-Faktor-Authentifizierung aktiviert und regelmäßige Backup- und Updatepläne etabliert werden, um zukünftige Kompromittierungen zu verhindern.

Beginnen Sie zu verfolgen, wie KI-Chatbots Ihre Marke auf ChatGPT, Perplexity und anderen Plattformen erwähnen. Erhalten Sie umsetzbare Erkenntnisse zur Verbesserung Ihrer KI-Präsenz.

Erfahren Sie, was versteckter Text im SEO ist, wie Suchmaschinen ihn erkennen, warum er abgestraft wird und worin der Unterschied zwischen Black-Hat- und White-...

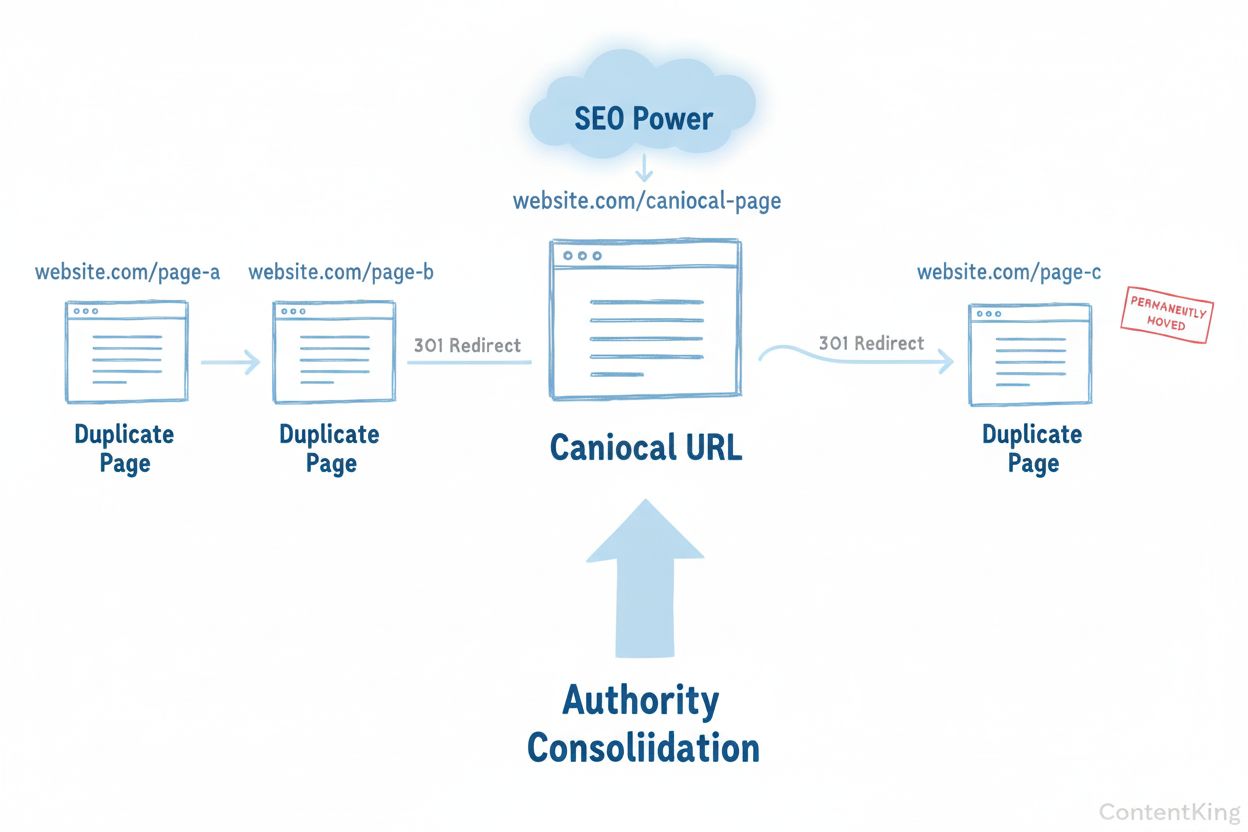

Doppelter Inhalt ist identischer oder ähnlicher Inhalt auf mehreren URLs, der Suchmaschinen verwirrt und die Ranking-Autorität verwässert. Erfahren Sie, wie sic...

Erfahren Sie, wie Sie doppelten Content beim Einsatz von KI-Tools verwalten und vermeiden. Entdecken Sie kanonische Tags, Weiterleitungen, Erkennungstools und B...