Phishing

Phishing ist ein betrügerischer Cyberangriff mit täuschenden E-Mails und Websites zur Entwendung sensibler Daten. Erfahren Sie mehr über Phishing-Arten, Statist...

Malware, oder bösartige Software, ist jedes Programm oder jeder Code, der absichtlich entwickelt wurde, um Computersystemen, Netzwerken und Websites zu schaden, sie zu stören oder sich unbefugten Zugang zu verschaffen. Es umfasst Viren, Würmer, Trojaner, Ransomware, Spyware und andere bösartige Codes, die die Vertraulichkeit, Integrität oder Verfügbarkeit digitaler Systeme und Daten gefährden.

Malware, oder bösartige Software, ist jedes Programm oder jeder Code, der absichtlich entwickelt wurde, um Computersystemen, Netzwerken und Websites zu schaden, sie zu stören oder sich unbefugten Zugang zu verschaffen. Es umfasst Viren, Würmer, Trojaner, Ransomware, Spyware und andere bösartige Codes, die die Vertraulichkeit, Integrität oder Verfügbarkeit digitaler Systeme und Daten gefährden.

Malware, kurz für bösartige Software, ist jedes Programm, jeder Code oder jede Anwendung, die absichtlich entwickelt wurde, um Computersystemen, Netzwerken, Websites und digitalen Geräten zu schaden, sie zu stören oder sich unbefugten Zugang zu verschaffen. Laut dem National Institute of Standards and Technology (NIST) wird Malware als „Software oder Firmware definiert, die dazu bestimmt ist, einen nicht autorisierten Prozess auszuführen, der sich nachteilig auf die Vertraulichkeit, Integrität oder Verfügbarkeit eines Informationssystems auswirken wird.“ Der Begriff umfasst ein breites Spektrum bösartiger Bedrohungen, darunter Viren, Würmer, Trojaner, Ransomware, Spyware, Adware, Rootkits und andere codebasierte Entitäten, die Hosts infizieren. Malware agiert mit feindlicher Absicht, um Systeme zu kompromittieren, sensible Daten zu stehlen, Dateien gegen Lösegeld zu verschlüsseln, Nutzeraktivitäten zu überwachen oder einfach den normalen Betrieb zu stören. Im Gegensatz zu legitimer Software, die benutzerdefinierten Zwecken dient, führt Malware unautorisierte Prozesse aus, die die Systemsicherheit und die Privatsphäre der Nutzer ohne deren Wissen oder Zustimmung gefährden.

Die Geschichte von Malware reicht zurück zu theoretischen Konzepten sich selbst replizierender Automaten, die der Mathematiker John von Neumann 1949 vorschlug, doch die moderne Malware-Geschichte begann mit dem Elk Cloner-Virus im Jahr 1982, der Apple-II-Systeme über infizierte Disketten befiel. In den 1980er- und 1990er-Jahren, als Microsoft Windows zum dominierenden Betriebssystem wurde, entwickelte sich Malware rasch weiter, mit Viren in Makrosprachen, die auf Word-Dokumente und Tabellen abzielten. Die 2000er-Jahre brachten Instant-Messaging-Würmer, die sich über AOL AIM, MSN Messenger und Yahoo Messenger mittels Social-Engineering-Taktiken verbreiteten. Zwischen 2005 und 2009 breitete sich Adware drastisch aus, was zu Klagen und Regulierungsmaßnahmen gegen Adware-Firmen führte. 2013 veränderte sich die Bedrohungslage dramatisch durch das Auftreten der CryptoLocker-Ransomware, die Opfer zwang, etwa 3 Millionen Dollar Lösegeld zu zahlen und zahlreiche Nachahmer hervorbrachte. In den letzten Jahren stiegen die Malware-Vorfälle zwischen 2023 und 2024 um 30 %, während Ransomware-Angriffe um 236,7 % explodierten – ein Zeichen dafür, dass Malware-Bedrohungen weiterhin an Raffinesse und Häufigkeit zunehmen.

| Malware-Typ | Mechanismus | Hauptauswirkung | Verbreitungsweg | Erkennungsschwierigkeit |

|---|---|---|---|---|

| Virus | Hängt sich an Dateien; repliziert sich bei Ausführung | Dateibeschädigung; Systemverlangsamung | Erfordert Ausführung des Wirtsprogramms | Mittel |

| Wurm | Selbstreplizierend; verbreitet sich eigenständig | Netzwerkauslastung; Datendiebstahl | Netzwerkschwachstellen; E-Mail | Mittel-Hoch |

| Trojaner | Gibt sich als legitime Software aus | Unbefugter Zugriff; Datendiebstahl | Social Engineering; Downloads | Hoch |

| Ransomware | Verschlüsselt Dateien; fordert Lösegeld | Datenunzugänglichkeit; finanzieller Schaden | Phishing; Exploits; Malvertising | Mittel |

| Spyware | Überwacht Nutzeraktivitäten verdeckt | Datenschutzverletzung; Diebstahl von Zugangsdaten | Gebündelte Software; Downloads | Hoch |

| Adware | Zeigt unerwünschte Werbung an | Datenschutzverlust; Leistungsabfall | Browser-Hijacking; Bundling | Niedrig-Mittel |

| Rootkit | Verschafft Administratorrechte | Komplette Systemübernahme | Phishing; bösartige Downloads | Sehr Hoch |

| Keylogger | Zeichnet Tastatureingaben auf | Zugangsdaten-Diebstahl; Finanzbetrug | Phishing; bösartige Anhänge | Hoch |

| Botnet | Baut Netzwerk infizierter Geräte auf | DDoS-Angriffe; Spam-Verbreitung | Würmer; Trojaner; Exploits | Hoch |

| Fileless Malware | Arbeitet nur im Systemspeicher | Datendiebstahl; laterale Bewegung | Exploits; Missbrauch legitimer Tools | Sehr Hoch |

Malware durchläuft einen ausgefeilten Lebenszyklus, der mit Infektionsvektoren wie Phishing-E-Mails, bösartigen Downloads, kompromittierten Websites oder ungepatchten Software-Schwachstellen beginnt. Nach dem Eindringen versucht Malware meist eine Privilegieneskalation, um höhere Rechte zu erlangen und schädlichere Operationen auszuführen beziehungsweise im System zu verbleiben. Fortschrittliche Malware verwendet Verschleierungs- und Persistenzmechanismen, darunter polymorphen Code, der seine Signatur zur Laufzeit ändert, Rootkit-Technologien, die Prozesse vor dem Betriebssystem verbergen, und Registry-Manipulationen, um auch nach einem Neustart des Systems aktiv zu bleiben. Viele Varianten stellen Command-and-Control-(C2)-Verbindungen zu externen Servern her, über die Angreifer Kommandos geben, weitere Payloads herunterladen oder gestohlene Daten exfiltrieren können. Die Datenexfiltration umfasst das Stehlen wertvoller Informationen wie Finanzdaten, geistiges Eigentum, persönliche Identifikationsdaten oder Zugangsdaten, die auf Darknet-Marktplätzen verkauft oder für Wirtschaftsspionage genutzt werden. Schließlich zeigt manche Malware Selbstreplikation und laterale Bewegung, also die Fähigkeit, sich auf andere Systeme im Netzwerk auszubreiten und so innerhalb weniger Stunden ganze Infrastrukturen zu kompromittieren.

Malware stellt katastrophale Risiken für Websites und digitale Infrastrukturen dar: Über 18 Millionen Websites sind laut aktuellen Cybersecurity-Statistiken jede Woche jederzeit mit Malware infiziert. Werden Websites infiziert, markieren Suchmaschinen wie Google sie automatisch als unsicher und entfernen sie aus den Suchergebnissen, was zu erheblichen Einbrüchen beim organischen Traffic und Umsatz führt. Malware-infizierte Websites können Spam-Inhalte einfügen, Nutzer auf bösartige Seiten umleiten, Besucherdaten stehlen und als Verteiler für weitere Angriffe dienen. Die finanziellen Folgen sind gravierend: Die durchschnittlichen Kosten einer Datenpanne für kleine Unternehmen liegen zwischen 120.000 und 1,24 Millionen US-Dollar, während Ransomware-Zahlungen von mehreren Tausend bis zu Millionen Dollar gefordert werden. Über die direkten Kosten hinaus leiden infizierte Websites unter Systemausfällen, Vertrauensverlust der Kunden, behördlichen Strafen und Imageschäden, die jahrelang nachwirken können. Laut aktuellen Daten brauchten 34 % der von Malware betroffenen Unternehmen eine Woche oder länger, um wieder Zugang zu ihren Systemen zu erlangen, was Produktivitätsverluste, verpasste Deadlines und unzufriedene Kunden nach sich zog. Für E-Commerce-Seiten können Malware-Infektionen zu PCI-Verstößen, Kundenklagen und dauerhaftem Verlust von Geschäftsbeziehungen führen.

Die Erkennung von Malware erfordert mehrschichtige Ansätze, die signaturbasierte Erkennung, Verhaltensanalyse und maschinelles Lernen kombinieren. Signaturbasierte Erkennung vergleicht Dateien mit Datenbanken bekannter Malware-Signaturen – diese Methode versagt jedoch bei neuen oder polymorphen Varianten, deren Code sich ständig ändert. Verhaltensanalysen überwachen Systemaktivitäten auf verdächtige Muster wie ungewöhnliche Dateiänderungen, unautorisierte Netzwerkverbindungen, übermäßige Ressourcennutzung oder Versuche, Sicherheitssoftware zu deaktivieren. Maschinelles Lernen und künstliche Intelligenz wie Malware.AI erkennen unbekannte Bedrohungen anhand von Verhaltensmustern, ohne spezifische Erkennungsregeln zu benötigen, und ermöglichen so die Identifikation von Zero-Day-Exploits und neuartigen Malware-Varianten. Website-Betreiber können Infektionen anhand von Warnzeichen wie unerwarteten Leistungseinbußen, mysteriösen Popup-Anzeigen, deaktivierten Sicherheitsprogrammen, unbekannten Prozessen im Systemmonitor und ungewöhnlichen Netzwerkaktivitäten erkennen. Die Google Search Console warnt Betreiber, wenn Malware entdeckt wird, während Sicherheits-Plugins und Website-Scanner automatisierte Erkennung bieten. Professionelle Dienstleister setzen forensische Analysen ein, um befallene Systeme zu untersuchen, Angriffsvektoren zu identifizieren und das Ausmaß eines Angriffs festzustellen. Regelmäßige Malware-Scans mit mehreren Tools erhöhen die Erkennungsrate, da unterschiedliche Werkzeuge verschiedene Bedrohungen erkennen können.

Die Prävention von Malware-Infektionen erfordert umfassende Sicherheitsstrategien auf technischer, organisatorischer und menschlicher Ebene. Regelmäßige Software-Updates und Patches beseitigen bekannte Schwachstellen, die Angreifer ausnutzen, wobei automatisierte Patch-Management-Tools die rechtzeitige Verteilung über große Systeme gewährleisten. Starke Passworthygiene in Kombination mit Multi-Faktor-Authentifizierung reduziert das Risiko von Angriffen mit entwendeten Zugangsdaten erheblich. Mitarbeiterschulungen sensibilisieren für Phishing, verdächtige Anhänge und Social-Engineering-Techniken, über die Malware eingeschleust wird. Seriöse Sicherheitslösungen wie Antivirensoftware, Endpoint Detection & Response (EDR) und fortschrittliche Bedrohungsschutzsysteme bieten Echtzeit-Scanning und Verhaltensanalysen. Netzwerksegmentierung begrenzt die Ausbreitung, falls ein Endgerät kompromittiert wird, und minimiert so den Schaden. Das Prinzip der geringsten Rechte gewährt Nutzern nur die minimal nötigen Zugriffsrechte, um im Fall kompromittierter Konten die Auswirkungen zu begrenzen. Fortschrittliche Überwachung und Protokollierung durch SIEM-Lösungen erkennen Anomalien und verdächtige Aktivitäten. Sichere Programmierung verhindert Injection-Schwachstellen und Buffer-Overflows, die Malware ausnutzt. Regelmäßige Offline-Backups ermöglichen die schnelle Wiederherstellung nach Ransomware-Angriffen ohne Lösegeldzahlung. Incident-Response-Playbooks bieten dokumentierte Abläufe für ein effizientes und systematisches Vorgehen bei Malware-Vorfällen.

Das Aufkommen von KI-gestützten Suchsystemen wie ChatGPT, Perplexity, Google AI Overviews und Claude hat neue Angriffsvektoren für malwarebezogene Bedrohungen des Markenrufs und Nutzervertrauens geschaffen. Malware-infizierte Websites können in KI-generierten Antworten und Zitaten erscheinen, Falschinformationen verbreiten und die Glaubwürdigkeit einer Marke beschädigen, wenn Nutzer kompromittierte Inhalte als autoritäre Informationen präsentiert bekommen. KI-Überwachungsplattformen wie AmICited verfolgen, wo Marken, Domains und URLs in KI-Antworten erscheinen, und helfen Unternehmen zu erkennen, wenn kompromittierte Seiten in KI-Zitaten auftauchen. Diese Fähigkeit ist für den Markenschutz entscheidend, da malwareinfizierte Seiten, die legitime Marken imitieren, Nutzer täuschen und den Ruf einer Organisation großflächig schädigen können. Wenn solche Seiten in KI-Antworten gerankt werden, erhalten sie algorithmische Bestätigung, was ihre scheinbare Legitimität steigert und sie für ahnungslose Nutzer besonders gefährlich macht. Content-Monitoring über KI-Plattformen hinweg ermöglicht es Organisationen, malwarebezogene Bedrohungen frühzeitig zu erkennen und zu reagieren. Die Kombination von Malware-Erkennung und KI-Zitations-Tracking bietet umfassende Transparenz darüber, wie kompromittierte Inhalte sich über KI-Systeme verbreiten – und ermöglicht proaktive Strategien für den Markenschutz.

Die Malware-Bedrohungslage entwickelt sich mit neuen Technologien und ausgefeilten Angriffsmethoden ständig weiter und stellt traditionelle Sicherheitsmechanismen vor Herausforderungen. Fileless Malware, die ausschließlich im Systemspeicher agiert und keine Dateien auf die Festplatte schreibt, stellt eine wachsende Gefahr dar, da sie signaturbasierte Erkennung umgeht und kaum forensische Spuren hinterlässt. KI-gesteuerte Malware, die maschinelles Lernen zur Anpassung an Sicherheitsmaßnahmen und zur Umgehung von Erkennung nutzt, markiert die nächste Stufe der Raffinesse. Supply-Chain-Angriffe, bei denen Softwarehersteller kompromittiert und Malware über legitime Updates verteilt wird, bringen bislang ungekannte Risiken für alle Unternehmensgrößen. Mobile Malware verbreitet sich weiter rasant, da Smartphones zu primären Endgeräten werden – die Angriffe steigen jährlich um 50 %. Ransomware-as-a-Service (RaaS) macht professionelle Angriffe auch für weniger versierte Täter möglich. Zero-Day-Exploits gegen bislang unbekannte Schwachstellen werden weiterhin Malware-Verbreitung ermöglichen, bevor Patches verfügbar sind. Organisationen müssen Zero-Trust-Sicherheitsmodelle einführen, die jedes System als potenziell kompromittiert ansehen und jeden Zugriffsversuch überprüfen. Kontinuierliche Threat Intelligence und Echtzeit-Threat-Hunting werden essenziell, um fortschrittliche Malware frühzeitig zu erkennen. Die Integration von Malware-Erkennung und KI-Überwachungssystemen wird zunehmend wichtiger, da KI-Plattformen Hauptinformationsquelle für Nutzer werden.

Malware gehört zu den beständigsten und sich am schnellsten weiterentwickelnden Bedrohungen für digitale Infrastrukturen, Websites und die Sicherheit von Organisationen in der heutigen Zeit. Von einfachen Viren, die Dateien beschädigen, bis hin zu ausgefeilter Ransomware, die ganze Netzwerke verschlüsselt und Millionen fordert, verursacht Malware jährlich Schäden in Milliardenhöhe. Das Verständnis von Definition, Typen, Mechanismen und Auswirkungen von Malware ist für Unternehmen unerlässlich, um digitale Werte zu schützen, Kundenvertrauen zu erhalten und den Markenruf zu bewahren. Die Integration von Malware-Erkennung und KI-Überwachungsplattformen wie AmICited bietet Organisationen umfassende Transparenz darüber, wie malwareinfizierte Seiten und kompromittierte Inhalte sich über KI-Systeme verbreiten – und ermöglicht proaktiven Markenschutz. Da sich Malware-Bedrohungen mit neuen Technologien und komplexen Angriffsmethoden weiterentwickeln, müssen Unternehmen ganzheitliche, mehrschichtige Sicherheitsstrategien kombinieren: technische Kontrollen, organisatorische Richtlinien und Mitarbeiterschulungen. Durch Umsetzung der in diesem Glossar beschriebenen Präventions- und Minderungsmaßnahmen können Organisationen ihr Malware-Risiko deutlich senken, im Ernstfall schnell reagieren und Schäden sowie Ausfallzeiten minimieren.

Ein Virus ist eine spezielle Art von Malware, die sich an legitime Dateien oder Programme anhängt und sich repliziert, wenn diese Dateien ausgeführt werden. Malware ist ein übergeordneter Begriff, der Viren, Würmer, Trojaner, Ransomware, Spyware, Adware und Rootkits einschließt. Alle Viren sind Malware, aber nicht jede Malware ist ein Virus. Der entscheidende Unterschied ist, dass Viren ein Wirtsprogramm benötigen, um sich zu verbreiten, während andere Malware-Typen unabhängig agieren können.

Wenn eine Website mit Malware infiziert wird, markieren Suchmaschinen wie Google sie automatisch als unsicher und können sie vollständig aus den Suchergebnissen entfernen. Dies führt zu dramatischen Einbrüchen beim organischen Traffic und den Rankings. Zusätzlich kann Malware Nutzer auf bösartige Seiten umleiten, Spam-Inhalte einfügen und den Ruf der Website schädigen. Die Wiederherstellung nach einer Malware-Infektion erfordert in der Regel eine gründliche Bereinigung, Sicherheitsüberprüfungen und eine erneute Einreichung bei Suchmaschinen, was Wochen oder Monate dauern kann.

Websites werden häufig durch veraltete Plugins und Themes, nicht gepatchte Software-Schwachstellen, schwache Administrator-Zugangsdaten, kompromittierte FTP-Konten und bösartige Datei-Uploads infiziert. Angreifer nutzen auch SQL-Injection, Cross-Site-Scripting (XSS) und Brute-Force-Angriffe, um Zugriff zu erlangen. Einmal eingedrungen, kann sich Malware lateral über den Server und verbundene Systeme ausbreiten. Regelmäßige Updates, starke Passwörter und Sicherheitsüberwachung sind entscheidende Präventionsmaßnahmen.

Die Erkennung von Malware umfasst das Scannen von Website-Dateien auf verdächtigen Code, das Überwachen ungewöhnlicher Dateiänderungen, das Prüfen auf unbefugte Benutzerkonten und die Analyse von Serverprotokollen auf verdächtige Aktivitäten. Sicherheitstools nutzen signaturbasierte Erkennung, Verhaltensanalysen und maschinelles Lernen zur Identifizierung von Bedrohungen. Website-Betreiber sollten Sicherheits-Plugins nutzen, regelmäßige Malware-Scans durchführen und auf Warnzeichen wie unerwartete Weiterleitungen, eingefügte Inhalte oder Leistungsabfall achten.

Die durchschnittlichen Kosten einer Datenpanne für kleine Unternehmen liegen zwischen 120.000 und 1,24 Millionen US-Dollar, einschließlich Incident Response, Wiederherstellung, Rechtskosten und entgangenem Umsatz. Ransomware-Angriffe fordern Zahlungen von mehreren Tausend bis zu mehreren Millionen Dollar. Neben direkten Kosten stehen Unternehmen vor Ausfallzeiten, Vertrauensverlust bei Kunden, behördlichen Strafen und Imageschäden. Laut aktuellen Statistiken benötigten 34 % der von Malware betroffenen Unternehmen eine Woche oder länger, um wieder Zugang zu ihren Systemen zu erlangen.

Mit Malware infizierte Websites können legitime Marken imitieren, bösartige Inhalte verbreiten und den Markenruf im Internet schädigen. KI-Überwachungsplattformen wie AmICited verfolgen, wo Marken und Domains in KI-Antworten erscheinen, und helfen dabei, zu erkennen, wann malwareinfizierte Seiten oder kompromittierte Inhalte in KI-Suchergebnissen auftauchen. Dies ist für den Markenschutz entscheidend, da kompromittierte Seiten in KI-Zitaten erscheinen und so Falschinformationen verbreiten und die Markencredibilität beschädigen können.

Laut aktuellen Cybersecurity-Statistiken sind jede Woche über 18 Millionen Websites jederzeit mit Malware infiziert. Google identifiziert wöchentlich etwa 50 Websites mit bösartigem Code, wobei die tatsächlichen Hosts mit Malware etwa 1,6 % der gescannten Seiten ausmachen. Zwischen 2023 und 2024 stiegen Malware-Vorfälle um 30 %, Ransomware-Angriffe sogar um 236,7 %, was auf eine wachsende Bedrohungslage für Websitebetreiber und Organisationen hinweist.

Ja, Malware kann entfernt werden, aber der Prozess erfordert eine gründliche Bereinigung und Überprüfung. Website-Betreiber sollten die Verbindung zum Netzwerk trennen, mit mehreren Sicherheitstools scannen, bösartige Dateien und Codes entfernen, alle Schwachstellen patchen, sämtliche Zugangsdaten ändern und sicherstellen, dass die Seite frei von Bedrohungen ist, bevor sie wieder online geht. Die vollständige Entfernung kann jedoch bei hochentwickelter Malware wie Rootkits, die tief im System verborgen sind, schwierig sein. Für komplexe Infektionen werden häufig professionelle Sicherheitsdienste empfohlen, um sicherzustellen, dass keine Reste verbleiben.

Beginnen Sie zu verfolgen, wie KI-Chatbots Ihre Marke auf ChatGPT, Perplexity und anderen Plattformen erwähnen. Erhalten Sie umsetzbare Erkenntnisse zur Verbesserung Ihrer KI-Präsenz.

Phishing ist ein betrügerischer Cyberangriff mit täuschenden E-Mails und Websites zur Entwendung sensibler Daten. Erfahren Sie mehr über Phishing-Arten, Statist...

Erfahren Sie mehr über Google Safe Browsing, den Sicherheitsdienst, der 5Mrd.+ Geräte vor Phishing, Malware und unerwünschter Software schützt. Verstehen Sie, w...

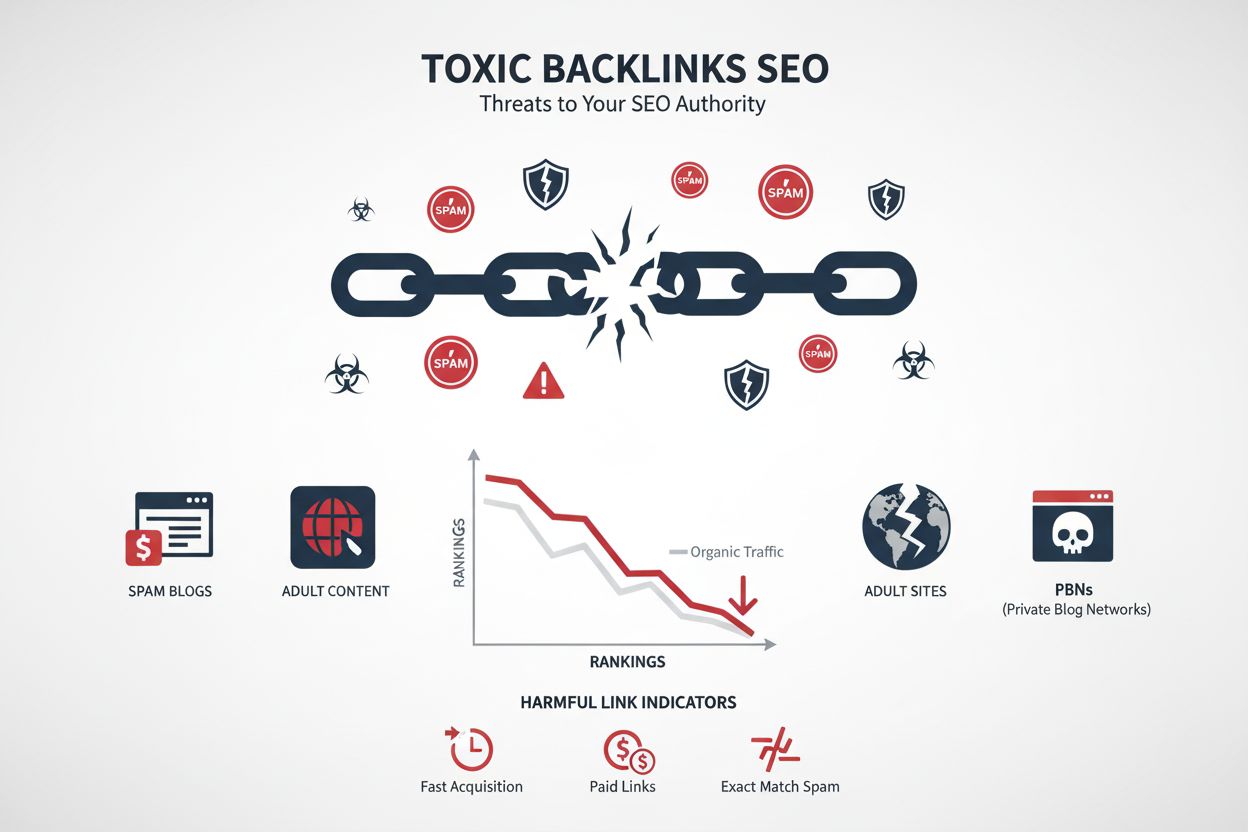

Erfahren Sie, was toxische Links sind, wie sie das SEO-Ranking beeinträchtigen und bewährte Strategien, um schädliche Backlinks aus dem Linkprofil Ihrer Website...