Klickbetrug

Klickbetrug ist böswilliges, gefälschtes Klicken auf PPC-Anzeigen durch Bots, Wettbewerber oder Klickratenfarmen. Erfahren Sie, wie es funktioniert, welche Ausw...

Phishing ist ein betrügerischer Cyberangriff, bei dem täuschende E-Mails, Textnachrichten, Telefonanrufe oder Websites verwendet werden, um Personen dazu zu bringen, sensible Informationen wie Passwörter, Kreditkartennummern oder Bankkontodaten preiszugeben. Es handelt sich um eine Form des Social Engineering, die die menschliche Psychologie ausnutzt, anstatt technische Schwachstellen, und ist damit einer der am weitesten verbreiteten und kostspieligsten Angriffsvektoren in der Cybersicherheit.

Phishing ist ein betrügerischer Cyberangriff, bei dem täuschende E-Mails, Textnachrichten, Telefonanrufe oder Websites verwendet werden, um Personen dazu zu bringen, sensible Informationen wie Passwörter, Kreditkartennummern oder Bankkontodaten preiszugeben. Es handelt sich um eine Form des Social Engineering, die die menschliche Psychologie ausnutzt, anstatt technische Schwachstellen, und ist damit einer der am weitesten verbreiteten und kostspieligsten Angriffsvektoren in der Cybersicherheit.

Phishing ist ein betrügerischer Cyberangriff, der mit täuschenden Kommunikationsmitteln – hauptsächlich E-Mails, Textnachrichten, Telefonanrufen oder gefälschten Websites – Personen dazu manipuliert, sensible Informationen preiszugeben oder Handlungen vorzunehmen, die die Sicherheit gefährden. Der Begriff „Phishing“ stammt aus der Analogie zum Angeln, bei der Angreifer attraktive „Köder“ (betrügerische Nachrichten) auslegen, um Opfer zu „fangen“. Im Gegensatz zu technischen Cyberangriffen, die Software-Schwachstellen ausnutzen, ist Phishing eine Form des Social Engineerings, die auf die menschliche Psychologie abzielt und Vertrauen, Angst, Dringlichkeit und Neugier ausnutzt, um böswillige Ziele zu erreichen. Angreifer geben sich als legitime Organisationen, Autoritätspersonen oder vertrauenswürdige Kollegen aus, um ihre Glaubwürdigkeit und Erfolgsquote zu erhöhen. Die gestohlenen Informationen umfassen in der Regel Benutzernamen, Passwörter, Kreditkartennummern, Bankdaten oder Zugangsdaten, die weitere Angriffe wie Identitätsdiebstahl, Finanzbetrug, Ransomware-Einsätze oder Netzwerk-Einbrüche ermöglichen.

Phishing-Angriffe tauchten Mitte der 1990er Jahre auf, als E-Mail zur allgegenwärtigen Kommunikationsform im Geschäfts- und Privatleben wurde. Frühe Phishing-Versuche waren grob und leicht zu erkennen, mit offensichtlichen Rechtschreibfehlern und generischen Nachrichten. Mit der Verfeinerung der Methoden und dem Einsatz fortschrittlicher Tools durch Cyberkriminelle entwickelte sich Phishing jedoch zu einem hochorganisierten kriminellen Geschäftszweig. Die Raffinesse von Phishing-Angriffen hat in den letzten Jahren dramatisch zugenommen, insbesondere mit dem Aufkommen von generativer künstlicher Intelligenz (KI) und Deepfake-Technologie. Laut dem X-Force Threat Intelligence Index von IBM können Angreifer heute mit KI-Tools überzeugende Phishing-E-Mails in etwa 5 Minuten verfassen, im Vergleich zu 16 Stunden bei manueller Erstellung. Das entspricht einer Verkürzung der Vorbereitungszeit um 68 % und ermöglicht es Bedrohungsakteuren, ihre Operationen exponentiell zu skalieren. Die Entwicklung von massenhaften, wahllosen Phishing-Kampagnen hin zu hochgradig zielgerichteten, personalisierten Angriffen zeigt, wie Cyberkriminelle sich fortlaufend an Sicherheitsmaßnahmen anpassen und neue Technologien ausnutzen.

Die Verbreitung und Auswirkung von Phishing-Angriffen kann kaum überschätzt werden. Studien zeigen konsistent, dass über 91 % aller Cyberangriffe mit einer Phishing-E-Mail beginnen, was Phishing zum Haupteinstiegspunkt für Datenpannen und Netzwerkkompromittierungen macht. Zudem stammen etwa 75 % aller Cybervorfälle von betrügerischen E-Mail-Nachrichten, was die dominierende Rolle von E-Mails als Angriffsvektor hervorhebt. Laut Huntress und Branchenforschung erlebten über 90 % der Unternehmen weltweit im Jahr 2024 mindestens einen Phishing-Angriff, und es werden schätzungsweise täglich 3,4 Milliarden Phishing-E-Mails weltweit versendet. Die finanziellen Folgen sind gravierend: IBMs Cost of a Data Breach Report 2024 beziffert die durchschnittlichen Kosten eines Phishing-Angriffs für Unternehmen auf 4,88 Millionen USD pro Vorfall, womit dies neben kompromittierten Zugangsdaten zu den teuersten Angriffsvektoren zählt. Über 80 % aller gemeldeten Sicherheitsvorfälle beinhalten Phishing – entweder als initialen Angriffsvektor oder als Teil einer mehrstufigen Angriffskette. Diese Statistiken unterstreichen, warum Phishing die bevorzugte Angriffsmethode für Cyberkriminelle ist – von Einzeltätern bis hin zu organisierten kriminellen Gruppen und staatlich geförderten Bedrohungsakteuren.

| Angriffsart | Zielgruppe | Personalisierungsgrad | Übertragungsweg | Hauptziel | Erfolgsrate |

|---|---|---|---|---|---|

| Massen-E-Mail-Phishing | Breites Publikum (Tausende) | Generisch/minimal | Zugangsdaten-Diebstahl, Malware-Verbreitung | 2–5 % | |

| Spear-Phishing | Einzelpersonen | Hochgradig personalisiert | E-Mail, soziale Medien | Datendiebstahl, Kontenkompromittierung | 15–25 % |

| Whaling (CEO-Betrug) | Geschäftsleitung | Extrem personalisiert | E-Mail, Telefon | Finanzbetrug, Überweisungsbetrug | 20–30 % |

| Business Email Compromise (BEC) | Organisationen | Hochgradig gezielt | Gelddiebstahl, Datenexfiltration | 10–20 % | |

| Smishing | Mobilnutzer | Mittel | SMS | Zugangsdaten-Diebstahl, Malware | 5–10 % |

| Vishing | Telefon-Nutzer | Variabel | Anrufe, VoIP | Social Engineering, Zugangsdaten-Diebstahl | 8–15 % |

| Quishing | Öffentlichkeit/physische Orte | Mittel | QR-Codes | Malware-Verbreitung, Zugangsdaten-Diebstahl | 3–8 % |

| KI-gestütztes Phishing | Zielgerichtet/massenhaft | Hochgradig raffiniert | Mehrere Kanäle | Alle Ziele | 25–40 % |

Phishing-Angriffe funktionieren durch eine Kombination aus technischen und psychologischen Mechanismen, die gemeinsam die Sicherheit kompromittieren. E-Mail-basiertes Phishing beinhaltet typischerweise E-Mail-Spoofing, bei dem Angreifer Absenderadressen fälschen, um wie legitime Organisationen oder vertrauenswürdige Kontakte zu erscheinen. Häufig wird Domain-Spoofing eingesetzt: Angreifer registrieren Domains, die echten sehr ähnlich sehen (z. B. „rnicrosoft.com“ statt „microsoft.com“) oder verwenden Subdomains zur Erzeugung scheinbarer Legitimität (z. B. „bankingapp.scamsite.com“). Die Phishing-E-Mail ist inhaltlich so gestaltet, dass sie emotionale Reaktionen hervorruft – Angst vor Kontosperrung, Gier durch versprochene Belohnungen oder Neugier auf unerwartete Chancen. Links in Phishing-E-Mails führen zu gefälschten Websites, die legitime Login-Seiten täuschend echt nachahmen und Zugangsdaten abgreifen. Schadhafte Anhänge, oft als Rechnungen, Dokumente oder Software-Updates getarnt, enthalten Malware wie Ransomware, Spyware oder Backdoors, die beim Öffnen aktiviert werden. Smishing (Phishing per SMS) nutzt das Vertrauen der Nutzer in Textnachrichten, häufig unter Vortäuschung von Banken, Lieferdiensten oder Behörden. Vishing (Telefon-Phishing) bedient sich Caller-ID-Spoofing, um Anrufe scheinbar von legitimen Organisationen zu tarnen; Angreifer nutzen Social-Engineering-Skripte, um sensible Daten zu erlangen oder betrügerische Transaktionen zu veranlassen.

Die Auswirkungen von Phishing auf Unternehmen gehen weit über die unmittelbaren finanziellen Kosten eines einzelnen Vorfalls hinaus. Organisationen werden mit betrieblichen Störungen konfrontiert, wenn Systeme kompromittiert werden, mit regulatorischen Strafen bei unzureichendem Schutz von Kundendaten, mit Reputationsschäden, die das Vertrauen der Kunden untergraben, und mit rechtlicher Haftung wegen mangelhafter Sicherheitsmaßnahmen. Die durchschnittliche Zeit, um eine Phishing-bezogene Datenpanne zu erkennen und einzudämmen, beträgt 207 Tage – in dieser Zeit können sich Angreifer seitlich im Netzwerk bewegen, sensible Daten abziehen und dauerhaften Zugang für spätere Angriffe etablieren. Kleine und mittlere Unternehmen (KMU) sind besonders gefährdet, da sie in der Regel weniger Sicherheitsressourcen und weniger ausgefeilte Erkennungsmöglichkeiten haben als Großunternehmen. Aber auch große Unternehmen und Behörden werden häufig angegriffen, da der potenzielle finanzielle Gewinn und der Wert von Informationen den Aufwand für gezielte, anspruchsvolle Kampagnen rechtfertigen. Besonders gravierend wirken sich Phishing-Angriffe in den Sektoren Finanzdienstleistungen, Gesundheitswesen und Regierung aus, da hier besonders sensible Daten und kritische Systeme betroffen sind. Das menschliche Element bleibt die größte Schwachstelle: Selbst mit fortschrittlichen technischen Kontrollen kann ein einziger Klick auf einen schädlichen Link oder das Öffnen eines infizierten Anhangs die gesamte Sicherheitslage einer Organisation kompromittieren.

Die Integration von generativer KI und Deepfake-Technologie in Phishing-Kampagnen markiert einen grundlegenden Wandel in deren Raffinesse und Wirksamkeit. KI-gestütztes Phishing nutzt Sprachmodelle, um hochgradig überzeugende, grammatikalisch korrekte E-Mails für spezifische Ziele zu erstellen und so die früher üblichen Warnzeichen wie Rechtschreib- und Grammatikfehler zu eliminieren. Stimmklon-Technologie ermöglicht es Angreifern, Führungskräfte oder Autoritäten bei Vishing-Angriffen täuschend echt zu imitieren – wie 2019, als mittels KI-generierter Stimme ein CEO imitiert und ein Bankmanager um 243.000 USD betrogen wurde. Deepfake-Video-Technologie erzeugt gefälschtes Videomaterial von angeblichen Genehmigungen von Führungskräften für betrügerische Transaktionen und erhöht so die Glaubwürdigkeit von Social-Engineering-Angriffen weiter. Quishing (QR-Code-Phishing) nutzt das Vertrauen der Nutzer in QR-Codes, indem schadhafte Links in Codes eingebettet werden, die im öffentlichen Raum oder per E-Mail verteilt werden und herkömmliche E-Mail-Sicherheitsfilter umgehen. Die Federal Trade Commission (FTC) dokumentierte Fälle, in denen Kriminelle echte QR-Codes auf Parkautomaten durch betrügerische Codes ersetzten, um Zahlungsdaten zu stehlen. Diese technologischen Fortschritte erlauben es Angreifern, hochgradig personalisierte, raffinierte Angriffe in großem Maßstab durchzuführen, die zuvor erheblichen manuellen Aufwand erforderten, und verändern das Bedrohungsumfeld grundlegend – Organisationen müssen daher fortschrittlichere Erkennungs- und Reaktionsfähigkeiten aufbauen.

Im Kontext von KI-basierten Such- und Antwortsystemen wie ChatGPT, Perplexity, Google AI Overviews und Claude stellt Phishing besondere Herausforderungen für Markenschutz und Informationsintegrität dar. Angreifer geben sich zunehmend als legitime Marken aus, um in Phishing-Kampagnen die Glaubwürdigkeit und Erfolgsquote zu erhöhen. KI-Überwachungsplattformen wie AmICited verfolgen, wo Marken in KI-generierten Antworten erscheinen, und helfen Unternehmen, zu erkennen, wenn Markennamen im Zusammenhang mit Phishing, Betrug oder schädlichen Aktivitäten genannt werden. Diese Fähigkeit ist entscheidend, da Phishing-Kampagnen oft auf legitime Marken Bezug nehmen, um Opfer zu täuschen – durch die Überwachung von KI-Systemen können Organisationen betrügerische Imitationsversuche identifizieren, bevor größerer Schaden entsteht. Zudem besteht mit zunehmender Raffinesse von KI-Systemen das Risiko, dass phishingbezogene Fehlinformationen durch KI-generierte Inhalte verstärkt werden – deshalb ist es unerlässlich, die Darstellung der eigenen Marke in KI-Antworten zu überwachen. Die Integration von Markenüberwachung mit KI-Zitations-Tracking ermöglicht es Organisationen, schnell auf Phishing-Bedrohungen zu reagieren, öffentliche Warnungen auszusprechen und das Vertrauen der Kunden durch proaktive Bedrohungserkennung und -reaktion zu stärken.

Die Zukunft der Phishing-Bedrohungen wird voraussichtlich geprägt sein durch zunehmende Raffinesse dank KI und Automatisierung, Konvergenz mehrerer Angriffsvektoren (E-Mail, SMS, Telefon, soziale Medien) sowie gezielte Angriffe auf neue Technologien wie Cloud-Dienste und mobile Anwendungen. Während KI-gestützte Phishing-Erkennungstools immer leistungsfähiger werden, entwickeln Angreifer gleichzeitig KI-Umgehungstechniken, um Erkennungssysteme zu umgehen – ein anhaltendes Wettrüsten zwischen Verteidigern und Angreifern entsteht. Hybride Phishing-Angriffe, die mehrere Übertragungswege und Social-Engineering-Taktiken kombinieren, werden immer häufiger und erfordern umfassendere, integrierte Verteidigungsstrategien. Der Anstieg von Supply-Chain-Phishing, bei dem Angreifer Dienstleister und Lieferanten ins Visier nehmen, um Zugang zu größeren Unternehmen zu erhalten, macht stärkere Anforderungen an die Sicherheit von Drittanbietern und ein effektives Lieferkettenmanagement notwendig. Regulatorische Vorgaben wie DSGVO, HIPAA und neue Cybersicherheitsvorschriften werden Organisationen zunehmend für phishingbezogene Datenpannen verantwortlich machen und Investitionen in fortschrittliche Erkennungs- und Präventionstechnologien antreiben. Erfolgreiche Phishing-Abwehr werden diejenigen Unternehmen leisten, die moderne technische Kontrollen mit kontinuierlicher Mitarbeiterschulung, Bedrohungsinformationsintegration und schnellen Incident-Response-Fähigkeiten kombinieren. Die strategische Bedeutung der Phishing-Abwehr wird weiter steigen, denn Angreifer verfeinern ständig ihre Methoden und nutzen das menschliche Element weiterhin als schwächstes Glied in der Sicherheitskette von Organisationen.

Phishing ist ein breit angelegter, wahlloser Angriff, der an viele Empfänger gesendet wird, während Spear-Phishing ein hochgradig gezielter Angriff ist, der sich an bestimmte Personen oder Organisationen richtet. Spear-Phishing-Angreifer betreiben umfangreiche Recherchen über ihre Ziele, indem sie soziale Netzwerke und berufliche Netzwerke nutzen, um personalisierte Nachrichten zu verfassen, die äußerst glaubwürdig erscheinen. Spear-Phishing weist aufgrund des maßgeschneiderten Ansatzes und der psychologischen Manipulation deutlich höhere Erfolgsquoten auf.

Laut IBMs Cost of a Data Breach Report 2024 kosten Phishing-Angriffe Unternehmen weltweit durchschnittlich 4,88 Millionen USD pro Vorfall. Diese Summe umfasst direkte Kosten wie Incident Response, Anwaltsgebühren und behördliche Bußgelder sowie indirekte Kosten wie Reputationsschäden und verlorene Geschäfte. Die finanziellen Auswirkungen variieren erheblich je nach Branche, Unternehmensgröße und Sensibilität der kompromittierten Daten.

Häufige Phishing-Arten sind Massen-E-Mail-Phishing (Massen-E-Mails, die legitime Marken imitieren), Spear-Phishing (gezielte Angriffe auf bestimmte Personen), Business Email Compromise (BEC)-Angriffe auf Organisationen, Smishing (Phishing per SMS), Vishing (Telefon-Phishing) und Whaling (Angriffe auf Führungskräfte). Jede Art nutzt unterschiedliche Übertragungswege und psychologische Taktiken, die auf die jeweiligen Opferprofile zugeschnitten sind.

Warnsignale sind unter anderem eine dringliche Sprache, die zum schnellen Handeln drängt, Anfragen nach sensiblen Informationen oder Geld, schlechte Rechtschreibung und Grammatik, allgemeine Anreden statt personalisierter Namen, verdächtige Absenderadressen oder Domains, unbekannte Links oder verkürzte URLs, unerwartete Anhänge und nicht übereinstimmendes Branding. Seriöse Unternehmen fordern selten Passwörter per E-Mail an oder bitten Mitarbeiter, Zugangsdaten über unverlangte Nachrichten zu verifizieren.

Generative KI-Tools ermöglichen es Angreifern, innerhalb von Minuten äußerst überzeugende Phishing-Nachrichten zu erstellen, anstatt in Stunden, wodurch typische Warnzeichen wie Rechtschreibfehler und grammatikalische Inkonsistenzen entfallen. KI-gestützte Stimmklonung und Deepfake-Technologie verleihen Phishing-Schemata zusätzliche Glaubwürdigkeit. Laut IBMs X-Force Threat Intelligence Index verkürzt KI die Zeit zur Erstellung einer Phishing-E-Mail von 16 Stunden auf nur 5 Minuten, was die Fähigkeiten der Angreifer erheblich skaliert.

Ein mehrschichtiger Ansatz aus Mitarbeiterschulungen zur Sensibilisierung, fortschrittlicher E-Mail-Filterung, Multi-Faktor-Authentifizierung (MFA) und Endpoint-Detection-Tools bietet den stärksten Schutz. Organisationen sollten Richtlinien einführen, die eine Verifizierung finanzieller Anfragen über alternative Kanäle verlangen, DMARC und E-Mail-Authentifizierungsprotokolle einsetzen und regelmäßige Phishing-Simulationen durchführen. Dennoch bleibt die Mitarbeiterschulung entscheidend, da keine technische Lösung alle Social-Engineering-Angriffe verhindern kann.

Phishing nutzt die menschliche Psychologie aus, nicht technische Schwachstellen, wodurch es schwierig ist, sich ausschließlich mit Technologie zu verteidigen. Über 91 % aller Cyberangriffe beginnen mit Phishing-E-Mails und etwa 75 % aller Cybervorfälle starten mit betrügerischen E-Mail-Nachrichten. Phishing verschafft Angreifern direkten Zugang zu den Zugangsdaten und Systemen autorisierter Nutzer und ermöglicht ihnen so, Firewalls und Sicherheitstools zu umgehen, die externe Bedrohungen sonst blockieren würden.

Phishing-Angriffe imitieren häufig legitime Marken, um Glaubwürdigkeit und Erfolgsquoten zu erhöhen, weshalb Markenüberwachung unerlässlich ist, um betrügerische Nutzung von Unternehmensnamen und Domains zu erkennen. Plattformen wie AmICited verfolgen, wo Marken in KI-generierten Antworten erscheinen, und helfen Unternehmen zu erkennen, wann ihre Marke in Phishing-Kampagnen oder schädlichen Inhalten imitiert wird. Die Überwachung von KI-Systemen auf phishingbezogene Markennennungen hilft Organisationen, schnell auf Bedrohungen zu reagieren und ihren Ruf zu schützen.

Beginnen Sie zu verfolgen, wie KI-Chatbots Ihre Marke auf ChatGPT, Perplexity und anderen Plattformen erwähnen. Erhalten Sie umsetzbare Erkenntnisse zur Verbesserung Ihrer KI-Präsenz.

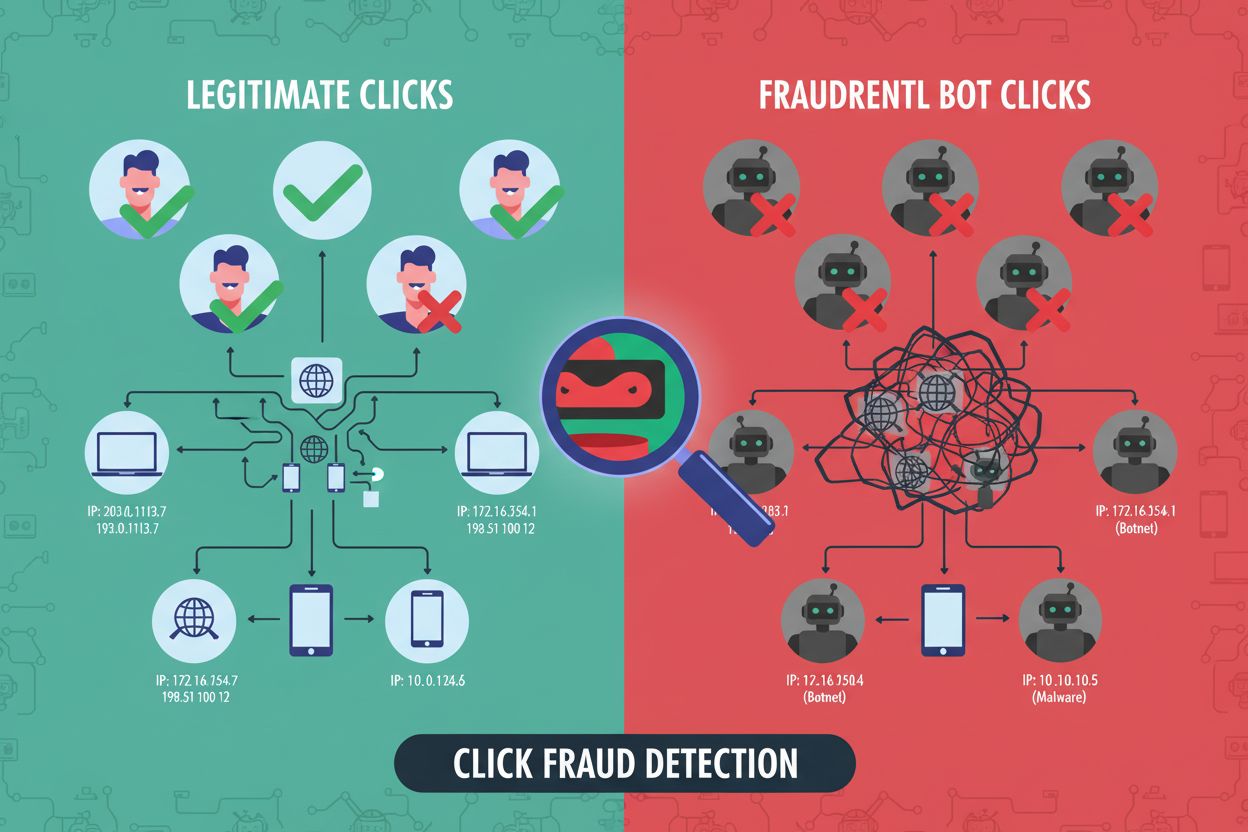

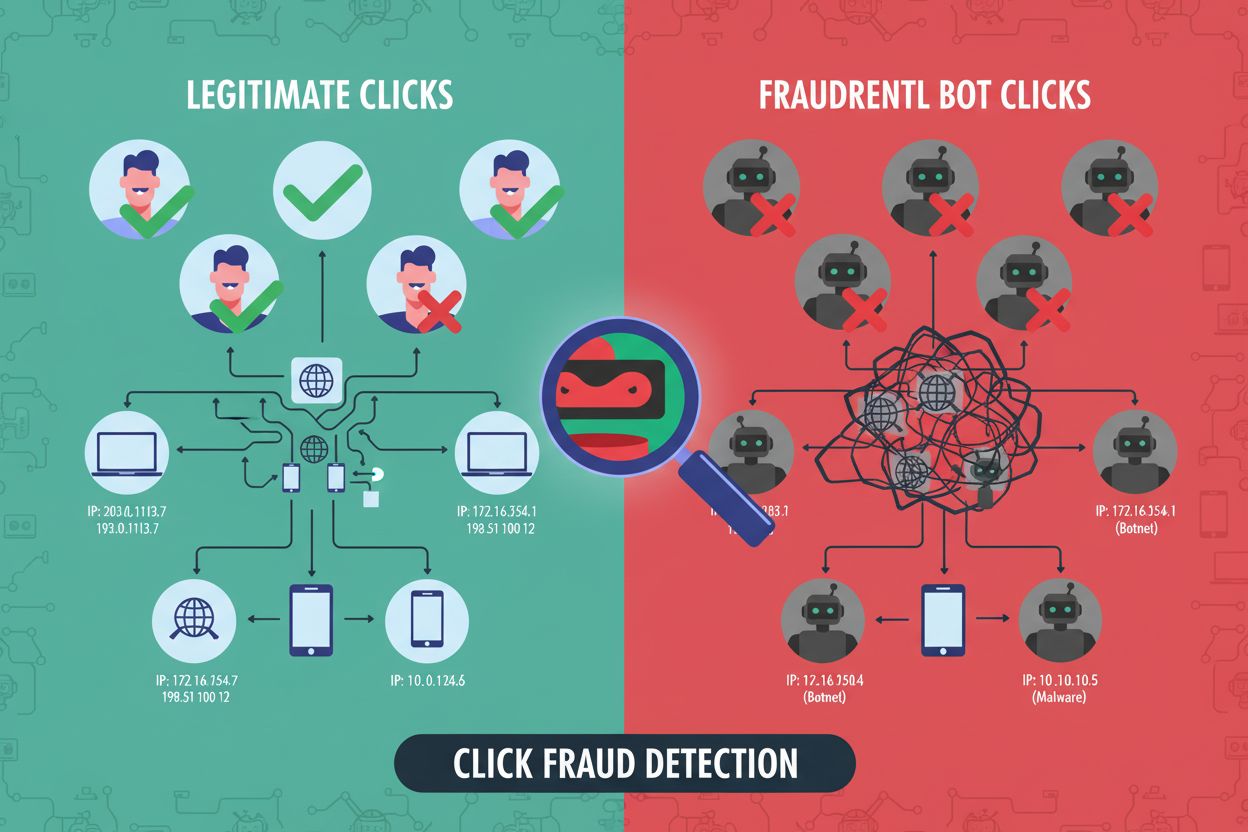

Klickbetrug ist böswilliges, gefälschtes Klicken auf PPC-Anzeigen durch Bots, Wettbewerber oder Klickratenfarmen. Erfahren Sie, wie es funktioniert, welche Ausw...

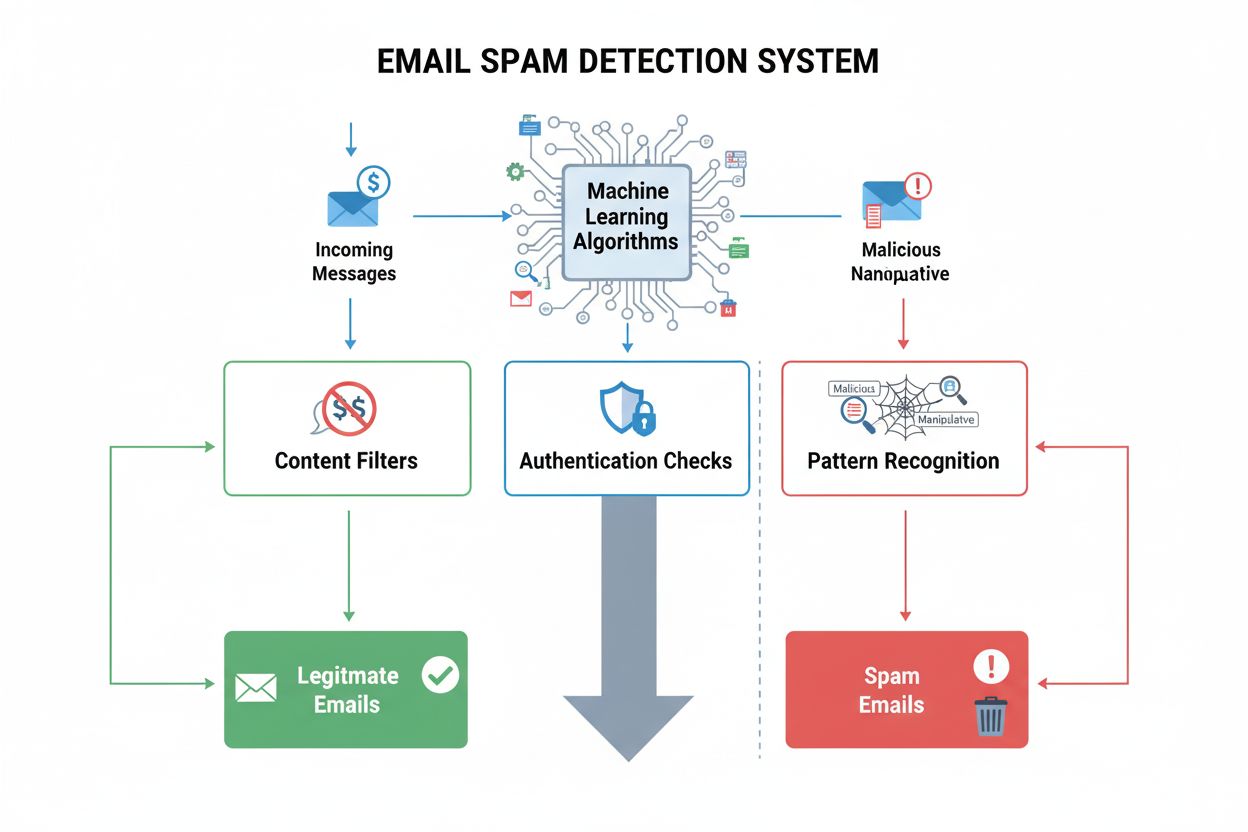

Spam-Erkennung identifiziert unerwünschte, manipulative Inhalte mithilfe von ML-Algorithmen und Verhaltensanalysen. Erfahren Sie, wie KI-Systeme Spam über E-Mai...

Gehackte Inhalte sind unautorisierte, von Cyberkriminellen veränderte Webseitenmaterialien. Erfahren Sie, wie kompromittierte Websites SEO, KI-Suchergebnisse un...