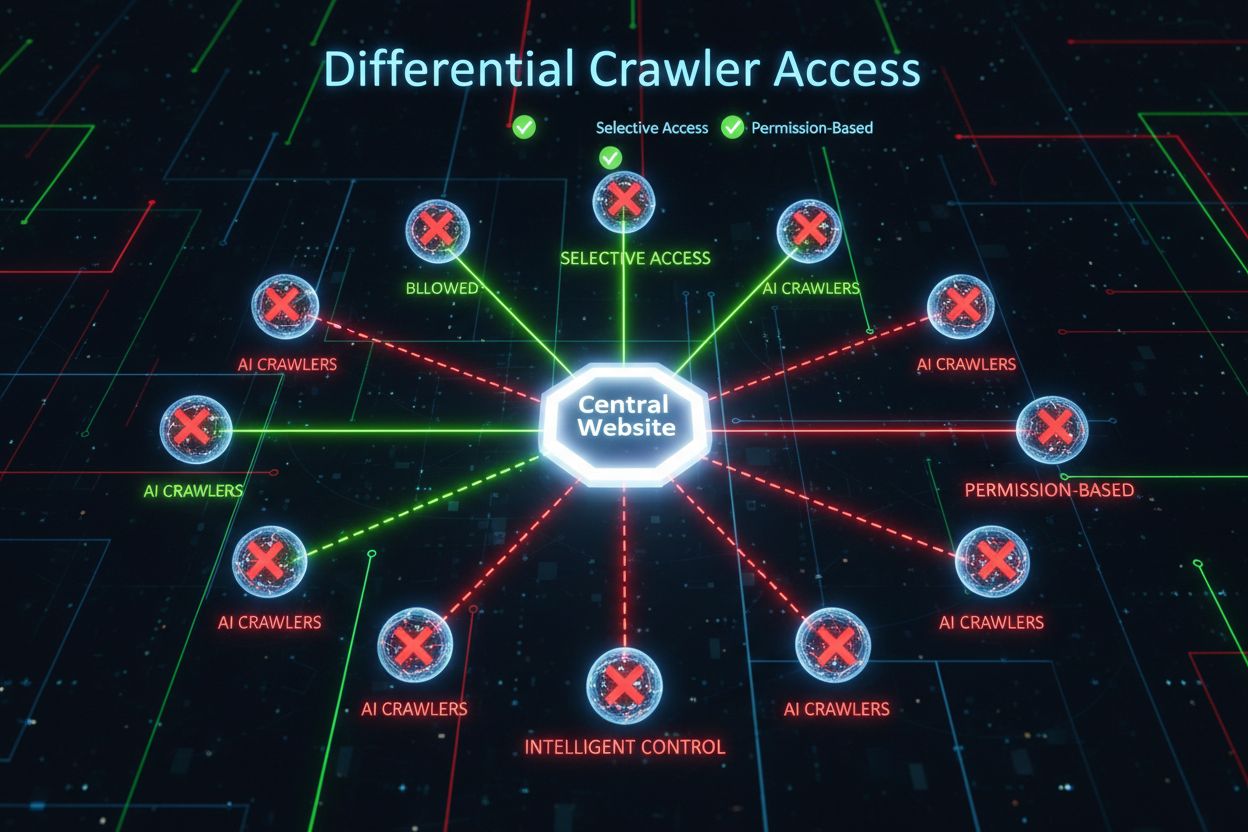

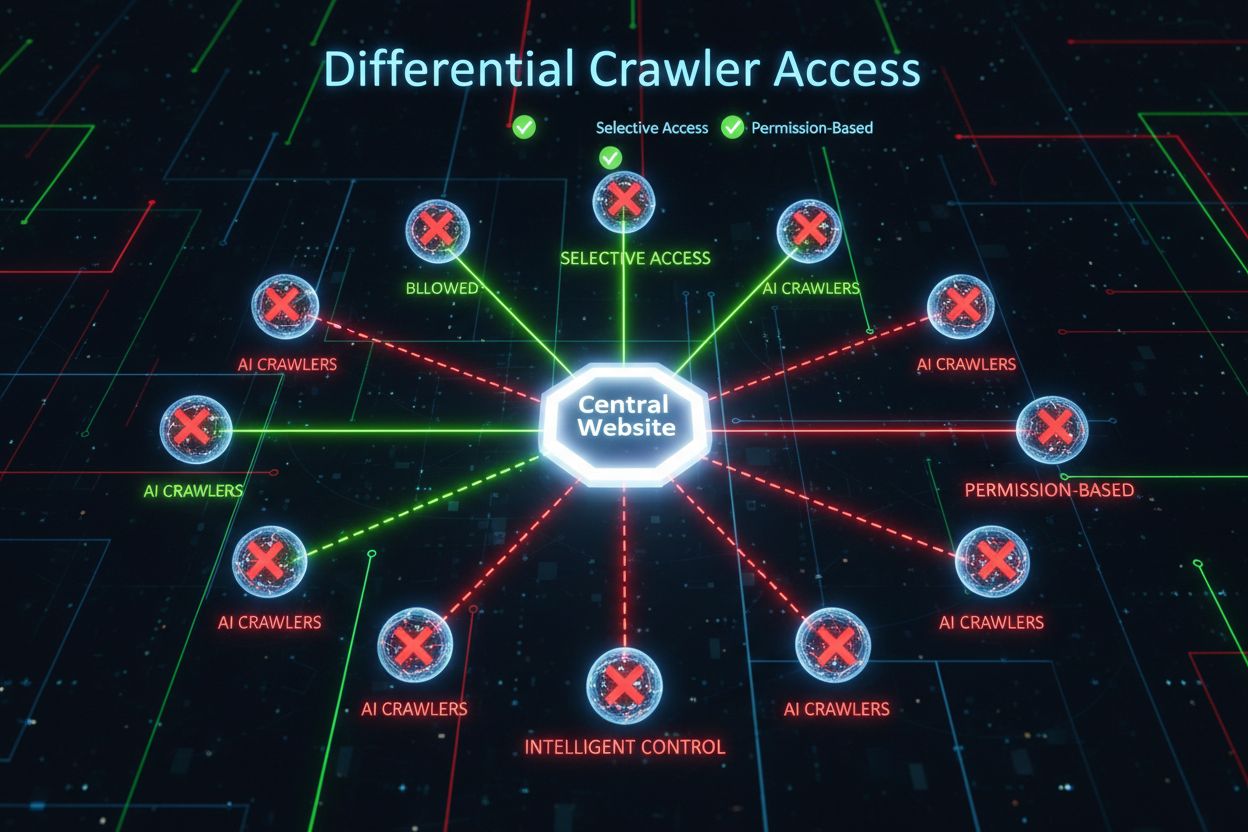

Acceso Diferencial de Rastreador

Aprende cómo permitir o bloquear selectivamente rastreadores de IA según los objetivos comerciales. Implementa acceso diferencial de rastreadores para proteger ...

Descubre cómo los rastreadores sigilosos evaden las directivas de robots.txt, los mecanismos técnicos detrás de la evasión de rastreadores y soluciones para proteger tu contenido del raspado no autorizado por IA.

El rastreo web se ha transformado fundamentalmente con la aparición de sistemas de inteligencia artificial. A diferencia de los motores de búsqueda tradicionales que respetan los protocolos establecidos, algunas empresas de IA han adoptado el rastreo sigiloso—disfrazando deliberadamente la actividad de sus bots para eludir las restricciones de los sitios web y las directivas de robots.txt. Esta práctica representa una desviación significativa de la relación colaborativa que ha definido el rastreo web durante casi tres décadas, planteando preguntas críticas sobre la propiedad del contenido, la ética de los datos y el futuro de la internet abierta.

El ejemplo más destacado involucra a Perplexity AI, un motor de respuestas impulsado por IA que ha sido sorprendido utilizando rastreadores no declarados para acceder a contenido bloqueado explícitamente por los propietarios de los sitios. La investigación de Cloudflare reveló que Perplexity mantiene tanto rastreadores declarados (que se identifican honestamente) como rastreadores sigilosos (que se hacen pasar por navegadores web regulares) para eludir los intentos de bloqueo. Esta estrategia de doble rastreador permite a Perplexity seguir recolectando contenido incluso cuando los sitios web prohíben explícitamente su acceso a través de archivos robots.txt y reglas de firewall.

El archivo robots.txt ha sido el principal mecanismo de gestión de rastreadores en internet desde 1994, cuando fue introducido como parte del Protocolo de Exclusión de Robots. Este sencillo archivo de texto, ubicado en el directorio raíz de un sitio web, contiene directivas que indican a los rastreadores qué partes del sitio pueden y no pueden acceder. Una entrada típica de robots.txt podría verse así:

User-agent: GPTBot

Disallow: /

Esta instrucción le indica al rastreador GPTBot de OpenAI que evite acceder a cualquier contenido del sitio web. Sin embargo, robots.txt opera bajo un principio fundamental: es completamente voluntario. Las instrucciones en los archivos robots.txt no pueden imponer el comportamiento de los rastreadores; depende del propio rastreador obedecerlas. Mientras que Googlebot y otros rastreadores respetables honran estas directivas, el protocolo no tiene mecanismo de cumplimiento. Un rastreador puede simplemente ignorar robots.txt por completo, y no hay forma técnica de evitarlo.

| Rastreador | User Agent declarado | ¿Respeta robots.txt? | Estado de cumplimiento |

|---|---|---|---|

| GPTBot (OpenAI) | Mozilla/5.0 (compatible; GPTBot/1.0) | Sí | Cumple |

| ChatGPT-User | Mozilla/5.0 (compatible; ChatGPT-User/1.0) | Sí | Cumple |

| ClaudeBot (Anthropic) | Mozilla/5.0 (compatible; Claude-Web/1.0) | Sí | Cumple |

| Google-Extended | Mozilla/5.0 (compatible; Google-Extended/1.0) | Sí | Cumple |

| Perplexity-User | Mozilla/5.0 (compatible; Perplexity-User/1.0) | No | No cumple |

| Rastreador sigiloso no declarado | Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) Chrome/124.0.0.0 | No | Sigiloso/Evasivo |

La distinción entre rastreadores bien comportados y maliciosos se ha vuelto cada vez más importante. Empresas de IA reputadas como OpenAI y Anthropic publican sus rangos de IP de rastreadores, mantienen documentación transparente y respetan las preferencias de los propietarios de sitios. En contraste, los rastreadores sigilosos ocultan deliberadamente su identidad e ignoran las directivas de los sitios web, tratando robots.txt como un obstáculo a superar en lugar de una guía a seguir.

La investigación detallada de Cloudflare sobre el comportamiento de rastreo de Perplexity proporciona la documentación más completa hasta la fecha sobre tácticas de rastreo sigiloso. El equipo de investigación creó múltiples dominios de prueba con directivas explícitas en robots.txt prohibiendo todo acceso automatizado. A pesar de estas restricciones claras, Perplexity continuó proporcionando información detallada sobre el contenido de los dominios de prueba cuando se consultaba a través de su interfaz de IA.

La investigación reveló una sofisticada estrategia de rastreo de dos frentes. El rastreador declarado de Perplexity (Perplexity-User) realiza de 20 a 25 millones de solicitudes diarias y se identifica honestamente. Sin embargo, cuando este rastreador declarado encuentra un bloqueo de red o una restricción de robots.txt, Perplexity despliega un rastreador sigiloso no declarado que realiza entre 3 y 6 millones de solicitudes diarias adicionales haciéndose pasar por un navegador Chrome legítimo en macOS. Esta variante sigilosa utiliza la cadena de user agent genérica: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/124.0.0.0 Safari/537.36.

El rastreador sigiloso emplea múltiples técnicas de evasión simultáneamente. Rota direcciones IP que no están listadas en la documentación oficial de rangos de IP de Perplexity, haciendo imposible que los propietarios de sitios web lo bloqueen basándose en infraestructura conocida de Perplexity. Además, el rastreador cambia sus números de sistema autónomo (ASN)—los identificadores de proveedor de red—para oscurecer aún más su origen. Esta actividad se observó en decenas de miles de dominios, generando millones de solicitudes al día.

En marcado contraste, cuando Cloudflare realizó pruebas idénticas con ChatGPT, observaron un comportamiento fundamentalmente diferente. ChatGPT-User recuperó el archivo robots.txt, reconoció la directiva de prohibición y cesó inmediatamente los intentos de rastreo. Al enfrentar un bloqueo a nivel de red, ChatGPT no realizó más intentos desde otros user agents o IPs diferentes. Esto demuestra que el comportamiento conforme es técnicamente posible y que las empresas que eligen ignorar robots.txt están tomando decisiones comerciales deliberadas y no enfrentando limitaciones técnicas.

Los rastreadores sigilosos emplean un sofisticado arsenal de técnicas para evadir la detección y eludir las restricciones de los sitios web. Comprender estos mecanismos es esencial para desarrollar contramedidas efectivas:

Suplantación de user agent: Los rastreadores se hacen pasar por navegadores legítimos adoptando cadenas de user agent realistas que coinciden con Chrome, Safari o Firefox reales. Esto los hace indistinguibles de los visitantes humanos a simple vista.

Rotación de IP y redes proxy: En lugar de rastrear desde una sola IP o un rango de centro de datos conocido, los rastreadores sigilosos distribuyen las solicitudes entre cientos o miles de direcciones IP diferentes, a menudo usando redes proxy residenciales que enrutan el tráfico a través de conexiones domésticas reales.

Rotación de ASN: Cambiando el número de sistema autónomo (el identificador del proveedor de red), los rastreadores aparentan provenir de diferentes proveedores de servicios de internet, haciendo inefectivo el bloqueo basado en IP.

Simulación de navegador sin cabeza: Los rastreadores sigilosos modernos ejecutan motores de navegador reales (Chrome Headless, Puppeteer, Playwright) que ejecutan JavaScript, mantienen cookies y simulan interacciones realistas como movimientos de mouse y retrasos aleatorios.

Manipulación de la frecuencia: En lugar de realizar solicitudes secuenciales rápidas que detectan límites de frecuencia, los rastreadores sofisticados introducen retrasos variables entre solicitudes, imitando patrones de navegación humana.

Aleatorización de huella digital: Los rastreadores aleatorizan las huellas digitales del navegador—características como resolución de pantalla, zona horaria, fuentes instaladas y firmas de handshake TLS—para evitar la detección por sistemas de huellas digitales de dispositivos.

Estas técnicas se combinan creando una estrategia de evasión multinivel que derrota los métodos de detección tradicionales. Un rastreador puede usar simultaneously un user agent falsificado, enrutar por un proxy residencial, introducir retrasos aleatorios y aleatorizar su huella digital, haciéndose virtualmente indistinguible del tráfico legítimo.

La decisión de desplegar rastreadores sigilosos está motivada fundamentalmente por el hambre de datos. Entrenar modelos de lenguaje de última generación requiere enormes cantidades de datos textuales de alta calidad. El contenido más valioso—investigaciones propietarias, artículos de pago, discusiones exclusivas en foros y bases de conocimiento especializadas—suele estar restringido explícitamente por los dueños de los sitios. Las empresas enfrentan una elección: respetar las preferencias del sitio y aceptar datos de menor calidad para el entrenamiento, o eludir las restricciones y acceder a contenido premium.

La presión competitiva es intensa. Las empresas de IA que invierten miles de millones de dólares en el desarrollo de modelos creen que los datos de entrenamiento superiores se traducen directamente en modelos superiores, lo que significa ventaja en el mercado. Cuando los competidores están dispuestos a extraer contenido restringido, respetar robots.txt se convierte en una desventaja competitiva. Esto crea una dinámica de carrera hacia el fondo donde el comportamiento ético es castigado por las fuerzas del mercado.

Además, los mecanismos de cumplimiento son prácticamente inexistentes. Los propietarios de sitios web no pueden impedir técnicamente que un rastreador decidido acceda a su contenido. Los recursos legales son lentos, costosos e inciertos. A menos que un sitio web tome acciones legales formales—lo que requiere recursos que la mayoría de las organizaciones no tienen—un rastreador deshonesto no enfrenta consecuencias inmediatas. El cálculo riesgo-recompensa favorece fuertemente ignorar robots.txt.

El panorama legal también sigue siendo ambiguo. Si bien violar robots.txt puede infringir los términos de servicio, el estatus legal del raspado de información pública varía según la jurisdicción. Algunos tribunales han dictaminado que el raspado de datos públicos es legal, mientras que otros lo consideran violación de la Computer Fraud and Abuse Act. Esta incertidumbre anima a las empresas dispuestas a operar en el área gris.

Las consecuencias del rastreo sigiloso van mucho más allá de una molestia técnica. Reddit descubrió que su contenido generado por usuarios estaba siendo utilizado para entrenar modelos de IA sin permiso ni compensación. En respuesta, la plataforma aumentó drásticamente el precio de su API, específicamente para cobrar a las empresas de IA por el acceso a datos, con el CEO Steve Huffman nombrando explícitamente a Microsoft, OpenAI, Anthropic y Perplexity por “usar los datos de Reddit gratis”.

Twitter/X adoptó una postura aún más agresiva, bloqueando temporalmente todo acceso no autenticado a los tweets e implementando límites estrictos de frecuencia para usuarios autenticados. Elon Musk declaró explícitamente que esta era una medida de emergencia para detener a “cientos de organizaciones” que estaban extrayendo datos de Twitter, lo que degradaba la experiencia de usuario y consumía enormes recursos de servidores.

Los editores de noticias han sido particularmente vocales sobre la amenaza. The New York Times, CNN, Reuters y The Guardian actualizaron sus archivos robots.txt para bloquear el acceso de GPTBot de OpenAI. Algunos editores han emprendido acciones legales, como The New York Times que presentó una demanda por infracción de derechos de autor contra OpenAI. The Associated Press optó por un enfoque diferente, negociando un acuerdo de licencia con OpenAI para proporcionar contenido seleccionando a cambio de acceso a la tecnología de OpenAI—uno de los primeros acuerdos comerciales de este tipo.

Stack Overflow experimentó operaciones de raspado coordinadas donde atacantes crearon miles de cuentas y usaron técnicas sofisticadas para mezclarse como usuarios legítimos mientras recolectaban ejemplos de código. El equipo de ingeniería de la plataforma documentó cómo los raspadores usan huellas TLS idénticas en muchas conexiones, mantienen sesiones persistentes e incluso pagan cuentas premium para evitar la detección.

El hilo común en todos estos casos es la pérdida de control. Los creadores de contenido ya no pueden determinar cómo se utiliza su trabajo, quién se beneficia de él o si reciben compensación. Esto representa un cambio fundamental en la dinámica de poder de internet.

Afortunadamente, las organizaciones están desarrollando herramientas sofisticadas para detectar y bloquear rastreadores sigilosos. AI Crawl Control de Cloudflare (anteriormente AI Audit) proporciona visibilidad sobre qué servicios de IA acceden a tu contenido y si respetan tus políticas de robots.txt. La nueva función Robotcop de la plataforma va más allá, convirtiendo automáticamente las directivas de robots.txt en reglas de firewall de aplicaciones web (WAF) que hacen cumplir el cumplimiento a nivel de red.

La huella digital de dispositivos representa una técnica de detección potente. Analizando decenas de señales—versión del navegador, resolución de pantalla, sistema operativo, fuentes instaladas, firmas de handshake TLS y patrones de comportamiento—los sistemas de seguridad pueden identificar inconsistencias que revelan actividad de bots. Un rastreador que se hace pasar por Chrome en macOS puede tener una huella TLS que no coincide con navegadores Chrome legítimos, o puede carecer de ciertas APIs que los navegadores reales exponen.

El análisis de comportamiento examina cómo los visitantes interactúan con tu sitio. Los usuarios reales muestran patrones naturales: pasan tiempo leyendo, navegan lógicamente por las páginas, cometen errores y los corrigen. Los bots a menudo presentan patrones reveladores: acceden a páginas en secuencias antinaturales, cargan recursos en órdenes inusuales, nunca interactúan con elementos interactivos o acceden a páginas a velocidades imposibles.

El limitado de frecuencia sigue siendo efectivo cuando se combina con otras técnicas. Al imponer límites estrictos de solicitudes por IP, por sesión y por cuenta de usuario, las organizaciones pueden ralentizar a los raspadores hasta hacer la operación antieconómica. El retroceso exponencial—donde cada violación aumenta el tiempo de espera—desalienta aún más los ataques automatizados.

AmICited aborda una brecha crítica en el panorama actual: visibilidad sobre qué sistemas de IA realmente citan tu marca y contenido. Mientras que herramientas como AI Crawl Control de Cloudflare muestran qué rastreadores acceden a tu sitio, AmICited va más allá al rastrear qué sistemas de IA—ChatGPT, Perplexity, Google Gemini, Claude y otros—realmente están referenciando tu contenido en sus respuestas.

Esta distinción es crucial. Que un rastreador acceda a tu sitio no significa necesariamente que tu contenido será citado. Por otro lado, tu contenido podría ser citado por sistemas de IA que lo accedieron por medios indirectos (como conjuntos de datos de Common Crawl) en lugar de rastreo directo. AmICited proporciona la pieza faltante: prueba de que tu contenido está siendo utilizado por sistemas de IA, junto con información detallada sobre cómo está siendo referenciado.

La plataforma identifica rastreadores sigilosos accediendo a tu contenido analizando patrones de tráfico, user agents y señales de comportamiento. Cuando AmICited detecta actividad sospechosa de rastreadores—particularmente rastreadores no declarados usando user agents falsificados—los marca como posibles intentos de rastreo sigiloso. Esto permite a los propietarios de sitios web actuar contra rastreadores no conformes mientras mantienen visibilidad sobre el acceso legítimo de IA.

Las alertas en tiempo real te notifican cuando se detectan rastreadores sigilosos, permitiendo una respuesta rápida. La integración con los flujos de trabajo de SEO y seguridad existentes significa que puedes incorporar los datos de AmICited en tu estrategia de contenido y postura de seguridad general. Para las organizaciones preocupadas por el uso de su contenido en la era de la IA, AmICited proporciona inteligencia esencial.

Proteger tu contenido de rastreadores sigilosos requiere un enfoque en múltiples capas:

Implementa políticas claras de robots.txt: Aunque los rastreadores sigilosos pueden ignorar robots.txt, los conformes lo respetarán. Prohíbe explícitamente los rastreadores que no deseas que accedan a tu contenido. Incluye directivas para rastreadores de IA conocidos como GPTBot, ClaudeBot y Google-Extended.

Despliega reglas WAF: Usa reglas de firewall de aplicaciones web para hacer cumplir tus políticas de robots.txt a nivel de red. Herramientas como Robotcop de Cloudflare pueden generar estas reglas automáticamente desde tu archivo robots.txt.

Monitorea el comportamiento de los rastreadores regularmente: Usa herramientas como AmICited y AI Crawl Control de Cloudflare para rastrear qué rastreadores acceden a tu sitio y si respetan tus directivas. El monitoreo regular te ayuda a identificar rápidamente rastreadores sigilosos.

Implementa huellas digitales de dispositivos: Despliega soluciones de huella digital que analicen características del navegador y patrones de comportamiento para identificar bots que se hacen pasar por usuarios legítimos.

Considera autenticación para contenido sensible: Para tu contenido más valioso, considera requerir autenticación o implementar muros de pago. Esto previene que tanto rastreadores legítimos como sigilosos accedan a material restringido.

Mantente actualizado sobre tácticas de rastreadores: El panorama de las técnicas de evasión de rastreadores evoluciona constantemente. Suscríbete a boletines de seguridad, sigue la investigación del sector y actualiza tus defensas a medida que surgen nuevas tácticas.

La situación actual—donde algunas empresas de IA ignoran abiertamente robots.txt mientras que otras lo respetan—no es sostenible. Ya están surgiendo respuestas regulatorias e industriales. El Internet Engineering Task Force (IETF) está trabajando en extensiones para la especificación de robots.txt que proporcionarían un control más granular sobre el entrenamiento de IA y el uso de datos. Estas extensiones permitirían a los propietarios de sitios web especificar diferentes políticas para motores de búsqueda, entrenamiento de IA y otros casos de uso.

Web Bot Auth, un nuevo estándar abierto propuesto, permite a los rastreadores firmar criptográficamente sus solicitudes, demostrando su identidad y legitimidad. El agente ChatGPT de OpenAI ya está implementando este estándar, demostrando que una identificación transparente y verificable de rastreadores es técnicamente posible.

También es probable que haya cambios regulatorios. El enfoque de la Unión Europea hacia la regulación de IA, combinado con la creciente presión de creadores de contenido y editores, sugiere que futuras regulaciones pueden imponer requisitos legales para el cumplimiento de rastreadores. Las empresas que ignoren robots.txt podrían enfrentar sanciones regulatorias, no solo daños reputacionales.

La industria está evolucionando hacia un modelo donde la transparencia y el cumplimiento se convierten en ventajas competitivas en lugar de responsabilidades. Las empresas que respeten las preferencias de los propietarios de sitios, identifiquen claramente sus rastreadores y proporcionen valor a los creadores de contenido construirán relaciones de confianza y sostenibles. Aquellas que dependan de tácticas sigilosas enfrentan riesgos técnicos, legales y reputacionales crecientes.

Para los propietarios de sitios web, el mensaje es claro: el monitoreo y cumplimiento proactivos son esenciales. Implementando las herramientas y prácticas descritas arriba, puedes mantener el control sobre cómo se usa tu contenido en la era de la IA, mientras apoyas el desarrollo de sistemas de IA responsables que respeten los principios fundamentales de la internet abierta.

Un rastreador sigiloso disfraza deliberadamente su identidad haciéndose pasar por navegadores web legítimos y ocultando su verdadero origen. A diferencia de los rastreadores regulares que se identifican con user agents únicos y respetan las directivas de robots.txt, los rastreadores sigilosos usan user agents falsificados, rotan direcciones IP y emplean técnicas de evasión para eludir las restricciones del sitio web y acceder a contenido al que se les ha prohibido explícitamente el acceso.

Las empresas de IA ignoran robots.txt principalmente por el hambre de datos para entrenar grandes modelos de lenguaje. El contenido más valioso suele estar restringido por los propietarios de los sitios, creando un incentivo competitivo para eludir las restricciones. Además, los mecanismos de cumplimiento son prácticamente inexistentes: los propietarios de sitios web no pueden impedir técnicamente a los rastreadores decididos, y los recursos legales son lentos y costosos, haciendo que la relación riesgo-recompensa favorezca ignorar robots.txt.

Aunque no puedes impedir completamente todos los rastreadores sigilosos, puedes reducir significativamente el acceso no autorizado mediante defensas en múltiples capas. Implementa políticas claras de robots.txt, despliega reglas WAF, utiliza huellas digitales de dispositivos, monitorea el comportamiento de los rastreadores con herramientas como AmICited y considera autenticación para contenido sensible. La clave es combinar múltiples técnicas en lugar de depender de una sola solución.

La suplantación de user agent es cuando un rastreador se hace pasar por un navegador web legítimo adoptando una cadena de user agent realista (como Chrome o Safari). Esto hace que el rastreador parezca un visitante humano en lugar de un bot. Los rastreadores sigilosos usan esta técnica para evadir bloqueos basados en user agent y evitar la detección por sistemas de seguridad que buscan identificadores específicos de bots.

Puedes detectar rastreadores sigilosos analizando los patrones de tráfico en busca de comportamientos sospechosos: solicitudes desde direcciones IP inusuales, secuencias de navegación imposibles, ausencia de patrones de interacción humana o solicitudes que no coinciden con las huellas digitales de navegadores legítimos. Herramientas como AmICited, AI Crawl Control de Cloudflare y soluciones de huellas digitales de dispositivos pueden automatizar esta detección analizando decenas de señales simultáneamente.

El estatus legal de la evasión de rastreadores varía según la jurisdicción. Aunque las violaciones de robots.txt pueden infringir los términos de servicio, el estatus legal del raspado de información pública sigue siendo ambiguo. Algunos tribunales han dictaminado que el raspado es legal, mientras que otros han encontrado violaciones a la Computer Fraud and Abuse Act. Esta incertidumbre legal ha envalentonado a empresas dispuestas a operar en un área gris, aunque están surgiendo cambios regulatorios.

AmICited brinda visibilidad sobre qué sistemas de IA realmente citan tu marca y contenido, yendo más allá de solo rastrear qué rastreadores acceden a tu sitio. La plataforma identifica rastreadores sigilosos analizando patrones de tráfico y señales de comportamiento, envía alertas en tiempo real cuando se detecta actividad sospechosa e integra con los flujos de trabajo de SEO y seguridad existentes para ayudarte a mantener el control de cómo se utiliza tu contenido.

Los rastreadores declarados se identifican abiertamente con cadenas de user agent únicas, publican sus rangos de IP y generalmente respetan las directivas de robots.txt. Ejemplos incluyen GPTBot de OpenAI y ClaudeBot de Anthropic. Los rastreadores no declarados ocultan su identidad haciéndose pasar por navegadores, usan user agents falsificados e ignoran deliberadamente las restricciones del sitio web. El rastreador sigiloso de Perplexity es un ejemplo destacado de rastreador no declarado.

Descubre qué sistemas de IA están citando tu marca y detecta rastreadores sigilosos accediendo a tu contenido con la plataforma avanzada de monitoreo de AmICited.

Aprende cómo permitir o bloquear selectivamente rastreadores de IA según los objetivos comerciales. Implementa acceso diferencial de rastreadores para proteger ...

Aprende cómo los cortafuegos de aplicaciones web proporcionan un control avanzado sobre los rastreadores de IA más allá de robots.txt. Implementa reglas WAF par...

Aprende a identificar y monitorear rastreadores de IA como GPTBot, ClaudeBot y PerplexityBot en los registros de tu servidor. Guía completa con cadenas de user-...