Contenido duplicado

El contenido duplicado es contenido idéntico o similar en varias URL que confunde a los motores de búsqueda y diluye la autoridad de clasificación. Descubre cóm...

El contenido hackeado se refiere al material de un sitio web que ha sido alterado, inyectado o desfigurado sin autorización por ciberdelincuentes que han obtenido acceso no autorizado a los archivos, la base de datos o los sistemas de administración de un sitio web. Este contenido comprometido puede incluir inyecciones de malware, enlaces de phishing, envenenamiento SEO y redirecciones maliciosas diseñadas para dañar a los visitantes, robar datos o manipular los resultados de los motores de búsqueda y la búsqueda por IA.

El contenido hackeado se refiere al material de un sitio web que ha sido alterado, inyectado o desfigurado sin autorización por ciberdelincuentes que han obtenido acceso no autorizado a los archivos, la base de datos o los sistemas de administración de un sitio web. Este contenido comprometido puede incluir inyecciones de malware, enlaces de phishing, envenenamiento SEO y redirecciones maliciosas diseñadas para dañar a los visitantes, robar datos o manipular los resultados de los motores de búsqueda y la búsqueda por IA.

El contenido hackeado se refiere al material de un sitio web que ha sido alterado, inyectado o desfigurado sin autorización por ciberdelincuentes que han obtenido acceso no autorizado a los archivos, la base de datos o los sistemas de administración de un sitio web. Cuando un sitio web es comprometido, los atacantes pueden modificar el contenido existente, inyectar código malicioso, insertar enlaces de phishing o plantar malware diseñado para dañar a los visitantes o manipular motores de búsqueda y sistemas de IA. El contenido web comprometido es el resultado directo de este acceso no autorizado, representando cualquier material en un sitio web que ha sido alterado con intenciones maliciosas. Esta distinción es fundamental: mientras algunos ataques resultan en desfiguraciones obvias que los visitantes notan de inmediato, muchas intrusiones operan silenciosamente en segundo plano, con contenido inyectado que permanece invisible para los ojos humanos pero muy visible para los rastreadores de motores de búsqueda y los modelos de lenguaje de IA. El impacto va mucho más allá del propio sitio web: el contenido hackeado puede envenenar los resultados de búsqueda, manipular respuestas de IA, robar datos de visitantes, propagar malware y dañar gravemente la reputación de la marca. Entender qué constituye contenido hackeado y cómo opera es esencial para propietarios de sitios web, profesionales de seguridad y organizaciones preocupadas por mantener su integridad digital en un panorama de búsqueda cada vez más impulsado por IA.

Las intrusiones en sitios web han evolucionado significativamente desde los primeros días de Internet. En los años 90 y principios de los 2000, los hackeos se caracterizaban principalmente por la desfiguración visible del sitio web: los atacantes reemplazaban el contenido de la página de inicio por sus propios mensajes o imágenes, haciendo la brecha inmediatamente obvia. Sin embargo, a medida que aumentó la conciencia de seguridad y mejoraron las herramientas de detección, los actores de amenazas adaptaron sus tácticas. Las campañas modernas de hackeo ahora se centran en el sigilo y la escala, con atacantes priorizando inyecciones invisibles que pasan desapercibidas durante períodos prolongados. Según datos de ciberseguridad de 2024, se registraron 3,158 compromisos de datos solo en Estados Unidos, afectando a más de 1.35 mil millones de personas. El Informe Anual de Ciberseguridad de GoDaddy reveló que el malware y las redirecciones maliciosas representaron el 74,7% de las amenazas detectadas en 1,1 millones de sitios infectados, demostrando la prevalencia del contenido hackeado como vector principal de ataque.

La evolución del contenido hackeado ha sido impulsada por el auge del envenenamiento de optimización de motores de búsqueda (SEO) y, más recientemente, la aparición de sistemas de búsqueda impulsados por IA. Los actores maliciosos descubrieron que al inyectar contenido en sitios web de alta autoridad, podían manipular los rankings de búsqueda y, cada vez más, influir en los modelos de lenguaje de IA. Este cambio representa una transformación fundamental en cómo se utiliza el contenido hackeado: ya no se trata simplemente de desfigurar un sitio o robar datos de una sola fuente. Ahora, los atacantes usan sitios web comprometidos como redes de distribución para amplificar contenido malicioso en los resultados de búsqueda y respuestas de IA. La sofisticación de estas campañas ha crecido exponencialmente, con grupos criminales organizados operando mercados como Hacklink que permiten a los atacantes comprar acceso a miles de sitios web comprometidos y automatizar la inyección de contenido malicioso a gran escala.

La inyección de contenido hackeado opera a través de varios mecanismos técnicos, cada uno explotando diferentes vulnerabilidades en la arquitectura y las prácticas de seguridad de los sitios web. El método más común implica la inyección SQL, una vulnerabilidad que permite a los atacantes manipular consultas de base de datos y alterar directamente el contenido almacenado. Cuando una base de datos de sitio web es comprometida, los atacantes pueden modificar descripciones de productos, inyectar enlaces ocultos, alterar información de usuarios o insertar scripts maliciosos que se ejecutan al cargar las páginas. Otra técnica prevalente es el cross-site scripting (XSS), donde los atacantes inyectan código JavaScript en las páginas web. Este código se ejecuta en los navegadores de los visitantes, pudiendo robar cookies de sesión, redirigir usuarios a sitios de phishing o descargar malware en sus dispositivos.

La inyección de malware representa otro vector crítico para el contenido hackeado. Los atacantes suben archivos maliciosos al servidor del sitio web, a menudo disfrazados de plugins, temas o archivos multimedia legítimos. Estos archivos pueden contener puertas traseras que otorgan acceso persistente, permitiendo a los atacantes mantener el control incluso después de que se solucione la vulnerabilidad inicial. Las shells con puertas traseras son especialmente peligrosas porque permiten a los atacantes reinfectar un sitio web repetidamente, haciendo la recuperación extremadamente difícil. Además, los atacantes explotan vulnerabilidades sin parchear en sistemas de gestión de contenidos populares como WordPress, Drupal y Joomla. Cuando se publican parches de seguridad, los atacantes escanean Internet en busca de sitios que aún ejecutan versiones vulnerables y los comprometen antes de que los administradores los actualicen. La velocidad de explotación es notable: en cuestión de horas tras la divulgación de una vulnerabilidad, herramientas automatizadas escanean millones de sitios en busca de la falla.

El envenenamiento SEO mediante contenido hackeado implica inyectar enlaces ocultos y texto ancla rico en palabras clave en sitios web comprometidos. Estas inyecciones están diseñadas para ser invisibles para los visitantes humanos (a menudo usando texto blanco sobre fondo blanco, propiedades CSS display:none, o JavaScript que oculta el contenido del DOM) pero totalmente visibles para los rastreadores de motores de búsqueda. Al enlazar desde dominios de alta autoridad como .edu y .gov, los atacantes aumentan artificialmente el ranking de sus páginas maliciosas. El contenido inyectado hereda la credibilidad del dominio comprometido, permitiendo que sitios de phishing, farmacias falsas y páginas de estafa aparezcan en los primeros lugares de resultados de búsqueda para palabras clave objetivo.

La aparición de sistemas de búsqueda impulsados por IA como ChatGPT, Perplexity, Google AI Overviews y Claude ha creado nuevas vulnerabilidades que el contenido hackeado puede explotar. Estos sistemas de IA dependen de enormes conjuntos de datos extraídos de Internet para generar respuestas. Cuando el contenido hackeado se inyecta en múltiples sitios y se amplifica mediante técnicas de envenenamiento SEO, los rastreadores de IA lo tratan como información legítima e incorporan estos datos a su entrenamiento o sistemas de recuperación. Investigaciones recientes han documentado campañas sofisticadas donde actores maliciosos inyectan números falsos de soporte al cliente en sitios .edu y .gov comprometidos, y luego distribuyen la misma información en foros, Pastebin y otras plataformas. Cuando los usuarios preguntan a los sistemas de IA “¿Cómo contacto con el servicio al cliente de [Marca]?”, la IA devuelve el número falso con confianza, citando las fuentes envenenadas como autorizadas.

Esto representa una amenaza fundamental para la integridad de los resultados de búsqueda por IA. Más del 50% de los resultados de búsqueda por IA contienen citas falsas, titulares falsos o enlaces que no llevan a ninguna parte, según estudios recientes. El contenido hackeado juega un papel significativo en este problema. Al envenenar tanto los índices de búsqueda tradicionales como los datos que alimentan a los sistemas de IA, los actores de amenazas están reescribiendo efectivamente lo que aparece como “verdadero” en línea. Las consecuencias son graves: los usuarios son estafados, las marcas sufren daños de reputación y la confianza en los sistemas de IA se erosiona. Para las organizaciones, esto significa que el contenido hackeado en su sitio web ahora puede influir no solo en el posicionamiento en Google, sino también en cómo se representa su marca en las respuestas de IA en múltiples plataformas. Esta ampliación de la superficie de ataque hace que la seguridad del contenido sea más crítica que nunca.

| Aspecto | Contenido Hackeado | Desfiguración de Sitios Web | Distribución de Malware | Envenenamiento SEO |

|---|---|---|---|---|

| Visibilidad | A menudo oculto para los usuarios | Inmediatamente visible | Oculto en código/archivos | Invisible para humanos, visible para rastreadores |

| Objetivo Principal | Robo de datos, manipulación, envenenamiento de IA | Daño de marca, difusión de mensajes | Infección de dispositivos, robo de credenciales | Manipulación del ranking de búsqueda |

| Dificultad de Detección | Alta (puede pasar meses sin detectarse) | Baja (obvio para los visitantes) | Media (requiere escaneo) | Muy alta (requiere análisis técnico) |

| Impacto en Resultados de Búsqueda | Grave (envenena rankings y respuestas de IA) | Mínimo (usualmente eliminado rápido) | Moderado (afecta reputación del sitio) | Grave (impulsa sitios maliciosos artificialmente) |

| Tiempo de Recuperación | Semanas a meses | Horas a días | Días a semanas | Semanas a meses |

| Herramientas Utilizadas | Inyección SQL, XSS, puertas traseras | Reemplazo simple de archivos | Scripts de malware, troyanos | Inyección de enlaces, keyword stuffing |

| Afectados | Propietario del sitio, visitantes, motores de búsqueda, sistemas de IA | Propietario del sitio, reputación de marca | Visitantes, usuarios de dispositivos | Usuarios de búsqueda, usuarios de IA, competidores legítimos |

El mecanismo mediante el cual el contenido hackeado influye en los sistemas de IA representa una evolución crítica en las amenazas de ciberseguridad. Los modelos de lenguaje IA como ChatGPT y Perplexity funcionan recuperando información de contenido web indexado y sintetizando respuestas basadas en esos datos. Cuando los actores de amenazas inyectan contenido en sitios web comprometidos, no solo afectan a los motores de búsqueda tradicionales: están envenenando las fuentes de datos en las que confían los sistemas de IA. La sofisticación de las campañas modernas es evidente en cómo los atacantes eligen estratégicamente qué sitios comprometer. Los dominios de alta autoridad tienen más peso tanto en los algoritmos de búsqueda como en los procesos de entrenamiento de IA, por lo que los atacantes priorizan sitios .edu, .gov y medios de comunicación establecidos.

Investigaciones recientes de empresas de seguridad como ZeroFox y Netcraft han descubierto campañas organizadas donde los actores de amenazas usan mercados Hacklink para comprar acceso a miles de sitios web comprometidos. Estos mercados operan como servicios de la dark web, ofreciendo paneles de control donde los compradores pueden especificar palabras clave, URLs y objetivos de inyección. La automatización es notable: los atacantes pueden inyectar contenido en miles de sitios simultáneamente, creando una red distribuida de fuentes envenenadas. Cuando los rastreadores de IA encuentran este contenido en múltiples dominios, interpretan la repetición como validación de legitimidad. El ataque es especialmente efectivo porque explota los propios mecanismos que hacen potentes a los sistemas de IA: su capacidad para agregar información de diversas fuentes y sintetizarla en respuestas que suenan autoritativas.

Las implicaciones para la protección de marca son profundas. Si tu sitio web es comprometido y utilizado en una campaña de envenenamiento SEO, la autoridad de tu dominio se convierte en un arma en tu contra. Tu sitio pasa a formar parte de una red que amplifica contenido malicioso, y tu marca se asocia con estafas y phishing. Peor aún, cuando los sistemas de IA citan tu contenido comprometido como fuente de información falsa, tu reputación se ve afectada incluso entre usuarios que nunca visitan tu sitio directamente. Por eso la monitorización de IA y la protección de marca se han convertido en componentes esenciales de una estrategia moderna de ciberseguridad.

Detectar contenido hackeado requiere un enfoque en múltiples capas que combine escaneo automatizado, inspección manual y monitoreo externo. Las herramientas de escaneo de seguridad como MalCare, Wordfence y Sucuri pueden identificar malware, puertas traseras y archivos sospechosos en un sitio web. Estas herramientas comparan los archivos del sitio con firmas de malware conocidas y patrones de comportamiento, marcando cualquier cosa sospechosa. Sin embargo, los atacantes sofisticados a menudo usan exploits de día cero o malware personalizado que no coincide con firmas conocidas, dificultando la detección. Google Search Console proporciona señales valiosas de compromiso: si Google detecta malware o phishing en tu sitio, mostrará advertencias en los resultados de búsqueda y notificará al propietario. Del mismo modo, Google Safe Browsing marca sitios que distribuyen malware o alojan contenido de phishing.

La inspección manual implica examinar archivos del sitio, entradas de base de datos y registros de servidor en busca de anomalías. Los propietarios deben buscar archivos inesperados en directorios inusuales, plugins o temas desconocidos en el panel del CMS, nuevas cuentas de usuario que no crearon y cambios en archivos principales. Los registros del servidor pueden revelar patrones de acceso sospechosos, como intentos reiterados de acceder a paneles de administración o consultas inusuales a la base de datos. Sin embargo, los atacantes suelen cubrir sus huellas eliminando o modificando logs, haciendo este enfoque menos fiable. El monitoreo externo mediante servicios como AmICited puede rastrear dónde aparece tu dominio en resultados de búsqueda por IA y detectar cuándo tu contenido está siendo citado en contextos sospechosos. Esto es especialmente valioso para identificar campañas de envenenamiento SEO donde tu sitio se utiliza para impulsar contenido malicioso sin tu conocimiento.

El desafío de la detección de contenido hackeado es que la visibilidad varía drásticamente. Algunas intrusiones son inmediatamente obvias: los visitantes encuentran ventanas emergentes, redirecciones o advertencias de seguridad. Otras son completamente invisibles: inyecciones ocultas de JavaScript, modificaciones en la base de datos o enlaces SEO que solo ven los rastreadores. Por eso la seguridad integral requiere tanto escaneo automatizado como monitoreo continuo. Un sitio puede parecer perfectamente normal para los visitantes humanos mientras aloja malware, enlaces de phishing y contenido SEO que daña activamente su reputación e influye en los resultados de búsqueda.

Acceso no autorizado: El contenido hackeado siempre comienza con acceso no autorizado a los sistemas del sitio, generalmente mediante contraseñas débiles, vulnerabilidades sin parchear o ataques de ingeniería social dirigidos a administradores.

Intención maliciosa: A diferencia de los errores accidentales de contenido, el contenido hackeado se inyecta deliberadamente con el objetivo de causar daño, ya sea mediante robo de datos, distribución de malware, phishing o manipulación de búsquedas.

Invisibilidad para los usuarios: Gran parte del contenido hackeado está diseñado para permanecer oculto a los visitantes humanos mientras es visible para motores de búsqueda y sistemas de IA, lo que lo hace especialmente peligroso y difícil de detectar.

Persistencia y reinfección: Los hackeos sofisticados suelen incluir puertas traseras o mecanismos persistentes que permiten a los atacantes mantener el acceso y reinfectar el sitio incluso después de intentos de limpieza iniciales.

Escala y automatización: Las campañas modernas de hackeo usan herramientas automatizadas y mercados para comprometer miles de sitios simultáneamente, creando redes distribuidas de fuentes envenenadas.

Impacto multivectorial: El contenido hackeado afecta no solo al sitio comprometido, sino también a los rankings de búsqueda, respuestas de IA, dispositivos de visitantes y la reputación de marca en múltiples plataformas.

Evolución rápida: Los atacantes adaptan continuamente sus técnicas para evadir la detección, explotar nuevas vulnerabilidades y aprovechar tecnologías emergentes como los sistemas de búsqueda por IA.

Consecuencias a largo plazo: Incluso después de su eliminación, el contenido hackeado puede seguir afectando los rankings de búsqueda y las respuestas de IA durante meses, ya que los motores de búsqueda y sistemas de IA tardan en reindexar y reentrenar la información corregida.

El panorama del contenido hackeado evoluciona rápidamente en respuesta a los cambios tecnológicos y amenazas emergentes. Los ataques potenciados por IA representan la frontera de esta evolución. A medida que los sistemas de IA se vuelven más centrales en la forma en que los usuarios descubren información, los actores de amenazas se centran cada vez más en envenenar fuentes de datos de IA en lugar de motores de búsqueda tradicionales. Este cambio tiene profundas implicaciones para la estrategia de ciberseguridad. Las organizaciones ya no pueden centrarse únicamente en proteger su sitio de desfiguración o robo de datos: también deben considerar cómo su contenido comprometido podría ser utilizado para manipular respuestas de IA y dañar su marca en múltiples plataformas.

La detección y respuesta automatizadas serán cada vez más importantes. Modelos de aprendizaje automático entrenados para identificar patrones sospechosos de contenido, modificaciones inusuales en bases de datos e indicadores de envenenamiento SEO permitirán una detección y respuesta más rápidas. Sin embargo, esto crea una carrera armamentística: a medida que los defensores desarrollan mejores herramientas de detección, los atacantes desarrollan técnicas de evasión más sofisticadas. Los modelos de seguridad de confianza cero que asumen que todo el contenido puede estar comprometido y verifican todo antes de presentarlo a los usuarios probablemente se convertirán en una práctica estándar.

El entorno regulatorio también está cambiando. Las regulaciones de protección de datos como el RGPD y los marcos emergentes de gobernanza de IA están comenzando a hacer responsables a las organizaciones por el contenido comprometido y su impacto en los usuarios. Esto crea incentivos legales para medidas de seguridad proactivas y protocolos de respuesta rápida. Además, a medida que los sistemas de IA sean más regulados, probablemente habrá requisitos para que las plataformas detecten y excluyan contenido envenenado de sus datos de entrenamiento y sistemas de recuperación.

La monitorización de marca en sistemas de IA se convertirá en una función de seguridad crítica. Las organizaciones deberán monitorear continuamente cómo aparece su marca en respuestas de IA, detectar cuándo su contenido está siendo citado en contextos sospechosos y responder rápidamente a campañas de envenenamiento. Esto representa una nueva frontera en la ciberseguridad donde la seguridad tradicional de sitios web debe complementarse con estrategias de protección y monitoreo específicas para IA. La convergencia de la seguridad web, la optimización de motores de búsqueda y la integridad de los sistemas de IA significa que el contenido hackeado ya no es solo un problema técnico: es un riesgo estratégico para el negocio que requiere respuestas coordinadas entre los equipos de seguridad, marketing y gestión de marca.

La desfiguración de sitios web es una forma visible de hackeo donde los atacantes alteran abiertamente la apariencia de las páginas de un sitio web, haciendo que la intrusión sea inmediatamente obvia para los visitantes. El contenido hackeado, sin embargo, puede ser sutil y estar oculto, como inyecciones de malware invisible, enlaces de envenenamiento SEO o manipulación del backend de la base de datos, que pueden pasar desapercibidos durante semanas o meses. Mientras que la desfiguración es un ataque superficial, el contenido hackeado a menudo representa compromisos más profundos y peligrosos que afectan a los rankings de búsqueda y a los sistemas de IA.

El contenido hackeado puede ser utilizado como arma a través del envenenamiento SEO para manipular modelos de lenguaje de IA. Los actores maliciosos inyectan contenido malicioso en sitios web comprometidos y luego lo amplifican en múltiples dominios y plataformas. Cuando los rastreadores de IA indexan este contenido envenenado, lo tratan como información legítima y lo citan en sus respuestas. Por ejemplo, números falsos de soporte al cliente inyectados en sitios .edu y .gov comprometidos son recogidos por sistemas de IA y presentados como respuestas autorizadas, llevando a los usuarios a estafas.

Los tipos comunes de contenido hackeado incluyen scripts de malware que infectan dispositivos de los visitantes, enlaces de phishing disfrazados de contenido legítimo, enlaces de spam ocultos para manipulación SEO, redirecciones maliciosas que envían a los usuarios a sitios fraudulentos y inyecciones en la base de datos que alteran la información almacenada. Los atacantes también inyectan información de contacto falsa, páginas de productos falsificadas y código JavaScript oculto diseñado para ser invisible para los humanos pero visible para los rastreadores de motores de búsqueda.

Los propietarios de sitios web pueden detectar contenido hackeado realizando escaneos de seguridad con herramientas como MalCare o Wordfence, revisando Google Search Console en busca de problemas de seguridad, monitoreando cambios inesperados en el ranking de páginas o el tráfico, buscando archivos o plugins desconocidos en su panel de control y probando su sitio en Google Safe Browsing. Los visitantes también pueden reportar ventanas emergentes extrañas, redirecciones o advertencias de seguridad. El monitoreo regular y las alertas automáticas son esenciales para una detección temprana.

El contenido hackeado puede devastar un negocio a través de múltiples canales: Google puede marcar el sitio como inseguro, causando una pérdida dramática de tráfico; la confianza del cliente se erosiona cuando los visitantes encuentran malware o phishing; los ingresos por anuncios y ventas caen significativamente; la responsabilidad legal aumenta si se roba información de clientes; y los costos de recuperación para limpieza y mejoras de seguridad pueden alcanzar miles de dólares. Además, el daño reputacional puede persistir mucho después de solucionar el hackeo.

El envenenamiento SEO explota sitios web hackeados inyectando enlaces ocultos con palabras clave específicas en el código del sitio. Los rastreadores de motores de búsqueda leen estos enlaces e interpretan que son recomendaciones, aumentando artificialmente el ranking de los sitios maliciosos controlados por los atacantes. Al usar dominios de alta autoridad comprometidos como sitios .edu y .gov, los actores de amenazas heredan la credibilidad de ese dominio. Esta técnica es especialmente efectiva porque el contenido inyectado permanece invisible para los visitantes humanos pero es muy visible para los algoritmos de búsqueda.

Los pasos inmediatos incluyen aislar el sitio web activando el modo de mantenimiento, cambiar todas las contraseñas de cuentas de hosting, administración y base de datos, ejecutar un escaneo completo de malware, eliminar todos los archivos y códigos maliciosos, restaurar desde una copia de seguridad limpia si está disponible y actualizar todo el software y plugins. Tras la limpieza, envía el sitio a Google Search Console para su reconsideración, monitorea posibles reinfecciones, implementa plugins de seguridad, habilita la autenticación en dos pasos y establece rutinas regulares de copia de seguridad y actualizaciones para evitar futuros compromisos.

Comienza a rastrear cómo los chatbots de IA mencionan tu marca en ChatGPT, Perplexity y otras plataformas. Obtén información procesable para mejorar tu presencia en IA.

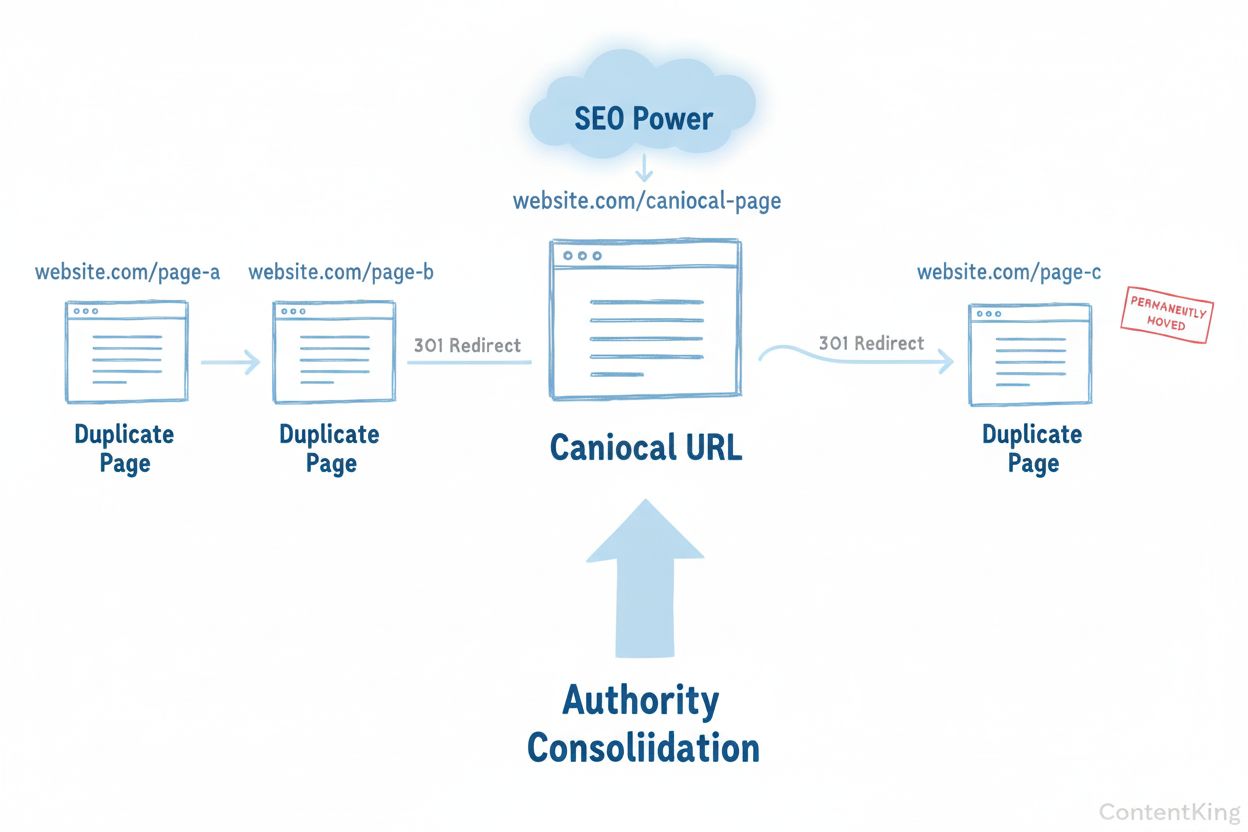

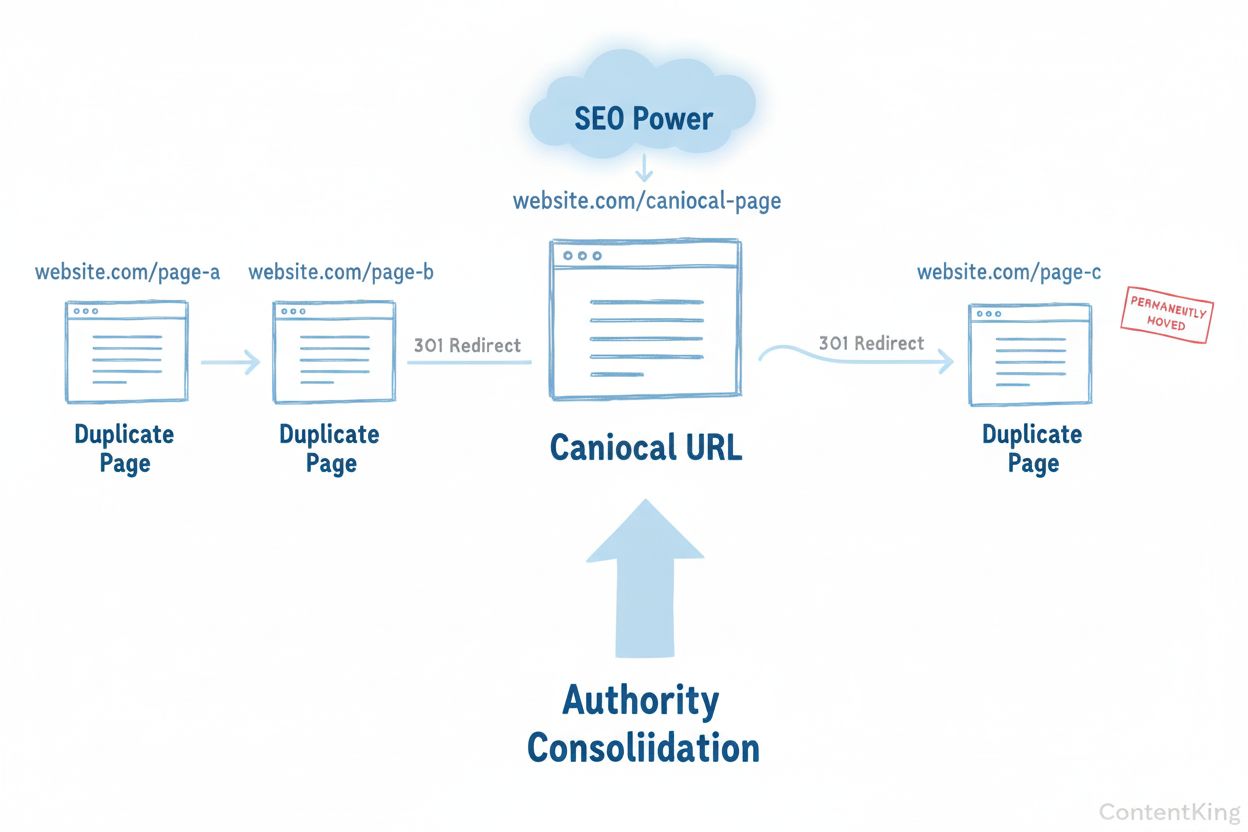

El contenido duplicado es contenido idéntico o similar en varias URL que confunde a los motores de búsqueda y diluye la autoridad de clasificación. Descubre cóm...

La poda de contenido es la eliminación estratégica o actualización de contenido con bajo rendimiento para mejorar el SEO, la experiencia del usuario y la visibi...

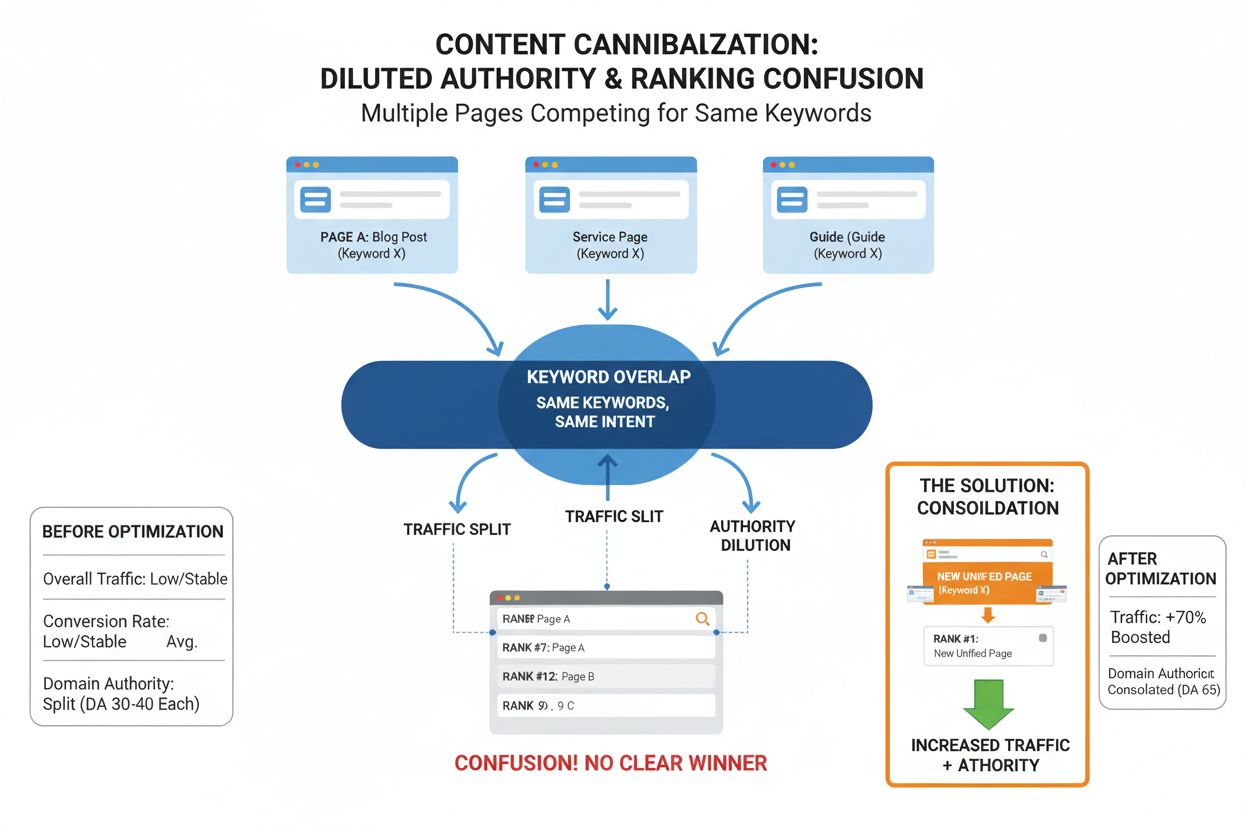

La canibalización de contenidos ocurre cuando varias páginas de un sitio web compiten por las mismas palabras clave, diluyendo la autoridad y los rankings. Apre...

Consentimiento de Cookies

Usamos cookies para mejorar tu experiencia de navegación y analizar nuestro tráfico. See our privacy policy.