Contenido hackeado - Contenido web comprometido

El contenido hackeado es material web no autorizado alterado por ciberdelincuentes. Descubre cómo los sitios comprometidos afectan el SEO, los resultados de bús...

El malware, o software malicioso, es cualquier programa o código diseñado intencionadamente para dañar, interrumpir u obtener acceso no autorizado a sistemas informáticos, redes y sitios web. Abarca virus, gusanos, troyanos, ransomware, spyware y otros códigos maliciosos que comprometen la confidencialidad, integridad o disponibilidad de los sistemas y datos digitales.

El malware, o software malicioso, es cualquier programa o código diseñado intencionadamente para dañar, interrumpir u obtener acceso no autorizado a sistemas informáticos, redes y sitios web. Abarca virus, gusanos, troyanos, ransomware, spyware y otros códigos maliciosos que comprometen la confidencialidad, integridad o disponibilidad de los sistemas y datos digitales.

Malware, abreviatura de software malicioso, es cualquier programa, código o aplicación diseñado intencionadamente para dañar, interrumpir u obtener acceso no autorizado a sistemas informáticos, redes, sitios web y dispositivos digitales. Según el Instituto Nacional de Estándares y Tecnología (NIST), el malware se define como “software o firmware destinado a realizar un proceso no autorizado que tendrá un impacto adverso en la confidencialidad, integridad o disponibilidad de un sistema de información”. El término abarca una amplia gama de amenazas maliciosas, incluidos virus, gusanos, troyanos, ransomware, spyware, adware, rootkits y otros entes basados en código que infectan anfitriones. El malware opera con intenciones hostiles, buscando invadir sistemas, robar datos sensibles, cifrar archivos para pedir rescate, monitorear la actividad del usuario o simplemente interrumpir operaciones normales. A diferencia del software legítimo que cumple propósitos definidos por el usuario, el malware ejecuta procesos no autorizados que comprometen la seguridad del sistema y la privacidad del usuario sin consentimiento ni conocimiento.

La historia del malware se remonta a conceptos teóricos de autómatas autorreplicantes propuestos por el matemático John von Neumann en 1949, pero la historia moderna del malware comenzó con el virus Elk Cloner en 1982, que infectaba sistemas Apple II a través de disquetes infectados. Durante las décadas de 1980 y 1990, a medida que Microsoft Windows se convirtió en el sistema operativo dominante, el malware evolucionó rápidamente con virus escritos en lenguajes de macros dirigidos a documentos de Word y hojas de cálculo. Los años 2000 presenciaron la aparición de gusanos de mensajería instantánea que se propagaban por AOL AIM, MSN Messenger y Yahoo Messenger usando tácticas de ingeniería social. Entre 2005 y 2009, el adware proliferó dramáticamente, llevando a demandas judiciales y acciones regulatorias contra empresas de adware. El panorama cambió drásticamente en 2013 con la aparición del ransomware CryptoLocker, que obligó a las víctimas a pagar aproximadamente 3 millones de dólares en rescates y generó innumerables variantes imitadoras. En los últimos años, ha habido un aumento del 30% en incidentes de malware entre 2023 y 2024, con ataques de ransomware que se dispararon un 236.7%, demostrando que las amenazas de malware continúan evolucionando e intensificándose en sofisticación y frecuencia.

| Tipo de Malware | Mecanismo | Impacto Principal | Método de Propagación | Dificultad de Detección |

|---|---|---|---|---|

| Virus | Se adhiere a archivos; se replica al ejecutarse | Corrupción de archivos; lentitud del sistema | Requiere ejecución de programa anfitrión | Media |

| Gusano | Autorreplicante; se propaga independientemente | Congestión de red; robo de datos | Vulnerabilidades de red; correo electrónico | Media-Alta |

| Troyano | Se disfraza de software legítimo | Acceso no autorizado; robo de datos | Ingeniería social; descargas | Alta |

| Ransomware | Cifra archivos; exige pago | Inaccesibilidad de datos; pérdida financiera | Phishing; exploits; malvertising | Media |

| Spyware | Monitorea actividad del usuario de forma encubierta | Violación de privacidad; robo de credenciales | Software incluido; descargas | Alta |

| Adware | Muestra anuncios no deseados | Erosión de privacidad; degradación del rendimiento | Secuestro de navegador; empaquetado | Baja-Media |

| Rootkit | Proporciona acceso a nivel de administrador | Compromiso total del sistema | Phishing; descargas maliciosas | Muy Alta |

| Keylogger | Registra pulsaciones de teclado | Robo de credenciales; fraude financiero | Phishing; archivos adjuntos maliciosos | Alta |

| Botnet | Crea red de dispositivos infectados | Ataques DDoS; distribución de spam | Gusanos; troyanos; exploits | Alta |

| Malware sin archivos | Opera solo en la memoria del sistema | Robo de datos; movimiento lateral | Exploits; abuso de herramientas legítimas | Muy Alta |

El malware opera a través de un ciclo sofisticado que comienza con vectores de infección iniciales como correos de phishing, descargas maliciosas, sitios web comprometidos o vulnerabilidades de software sin parchear. Una vez que el malware penetra un sistema, normalmente intenta escalar privilegios para obtener acceso de mayor nivel, permitiéndole ejecutar operaciones más dañinas y persistir en el sistema. El malware avanzado emplea mecanismos de sigilo y persistencia como código polimórfico que cambia firmas en tiempo de ejecución, tecnología rootkit que oculta procesos al sistema operativo y modificaciones del registro que aseguran la supervivencia tras reinicios. Muchas variantes sofisticadas establecen conexiones de comando y control (C2) a servidores remotos, permitiendo a los atacantes emitir comandos, descargar cargas adicionales o exfiltrar datos robados. La fase de exfiltración de datos implica el robo de información valiosa como registros financieros, propiedad intelectual, datos personales o credenciales, que los atacantes luego venden en mercados de la dark web o usan para espionaje corporativo. Finalmente, algunos malware exhiben capacidades de autorreplicación y movimiento lateral, propagándose a otros sistemas en la red y creando infecciones en cascada que pueden comprometer infraestructuras organizacionales completas en cuestión de horas.

El malware representa riesgos catastróficos para sitios web e infraestructura digital, con más de 18 millones de sitios web infectados con malware en cualquier momento cada semana, según estadísticas recientes de ciberseguridad. Cuando los sitios web se infectan, motores de búsqueda como Google los marcan automáticamente como inseguros y los eliminan de los resultados, causando caídas drásticas en el tráfico orgánico y los ingresos. Los sitios infectados pueden inyectar contenido spam, redirigir a usuarios a sitios maliciosos, robar datos de visitantes y servir como puntos de distribución para más ataques. Las consecuencias financieras son severas: el coste promedio de una brecha de datos para pequeñas empresas oscila entre $120,000 y $1.24 millones, mientras que los ataques de ransomware exigen pagos que van desde miles hasta millones de dólares. Más allá de los costes financieros directos, los sitios infectados sufren tiempos de inactividad, pérdida de confianza del cliente, multas regulatorias y daños reputacionales que pueden persistir durante años. Según datos recientes, el 34% de las empresas afectadas por malware tardaron una semana o más en recuperar el acceso a sus sistemas, resultando en pérdida de productividad, retrasos y descontento de los clientes. Para sitios de comercio electrónico, las infecciones pueden llevar a violaciones de cumplimiento PCI, demandas de clientes y pérdida permanente de relaciones comerciales.

Detectar malware requiere enfoques multicapa que combinan detección basada en firmas, análisis de comportamiento y tecnologías de aprendizaje automático. La detección basada en firmas compara archivos con bases de datos de firmas conocidas de malware, pero este método falla ante variantes nuevas o polimórficas que cambian su código constantemente. El análisis de comportamiento monitorea actividades del sistema en busca de patrones sospechosos como modificaciones inusuales de archivos, conexiones de red no autorizadas, consumo excesivo de recursos o intentos de desactivar software de seguridad. Sistemas de inteligencia artificial y aprendizaje automático como Malware.AI detectan amenazas desconocidas analizando patrones de comportamiento sin requerir reglas específicas, permitiendo identificar exploits de día cero y nuevas variantes. Los propietarios pueden identificar infecciones por señales de advertencia como ralentizaciones inesperadas, ventanas emergentes misteriosas, herramientas de seguridad desactivadas, procesos desconocidos y picos de actividad de red. Google Search Console alerta a los propietarios cuando se detecta malware, mientras que plugins de seguridad y servicios de escaneo web proporcionan capacidades de detección automatizadas. Los servicios profesionales emplean análisis forense para examinar sistemas infectados, identificar vectores y determinar el alcance del compromiso. Los escaneos regulares de malware con múltiples herramientas aumentan la precisión, ya que cada herramienta puede identificar amenazas distintas.

Prevenir infecciones de malware requiere estrategias integrales implementadas a nivel técnico, organizacional y conductual. Actualizaciones y parches regulares de software abordan vulnerabilidades conocidas explotadas por atacantes, y herramientas de gestión automática de parches aseguran su despliegue oportuno en grandes sistemas. Una buena higiene de contraseñas combinada con autenticación multifactor reduce significativamente el riesgo de ataques basados en credenciales que derivan en instalación de malware. Capacitación en seguridad para empleados enseña a identificar tácticas de phishing, adjuntos sospechosos y técnicas de ingeniería social. Soluciones de seguridad de confianza como antivirus, plataformas EDR y sistemas de protección avanzada brindan escaneo en tiempo real y análisis de comportamiento. La segmentación de red limita el movimiento lateral si un endpoint es comprometido, restringiendo la propagación. El principio de privilegio mínimo asegura que los usuarios tengan solo los accesos necesarios, minimizando el impacto de cuentas comprometidas. Monitoreo avanzado y registros mediante soluciones SIEM detectan anomalías y actividades sospechosas. Prácticas de codificación segura previenen fallos de inyección y desbordamientos de búfer explotados por malware. Copias de seguridad rutinarias offline permiten una recuperación rápida ante ransomware sin pagar rescate. Manuales de respuesta a incidentes proporcionan procedimientos documentados para gestionar incidentes de malware de forma eficiente y sistemática.

El surgimiento de sistemas de búsqueda potenciados por IA como ChatGPT, Perplexity, Google AI Overviews y Claude ha creado nuevos vectores para amenazas relacionadas con malware que afectan la reputación de marca y la confianza del usuario. Sitios web infectados con malware pueden aparecer en respuestas y citas generadas por IA, difundiendo desinformación y dañando la credibilidad de la marca cuando los usuarios encuentran contenido comprometido presentado como información autorizada. Plataformas de monitoreo de IA como AmICited rastrean dónde aparecen marcas, dominios y URLs en respuestas de IA, ayudando a las organizaciones a identificar cuándo sitios comprometidos emergen en citas de IA. Esta capacidad es clave para la protección de marca, ya que sitios infectados que suplantan marcas legítimas pueden engañar usuarios y dañar la reputación a gran escala. Cuando sitios infectados con malware aparecen en respuestas de IA, reciben validación algorítmica que aumenta su legitimidad percibida y los hace más peligrosos para usuarios desprevenidos. El monitoreo de contenido en plataformas de IA permite a las organizaciones detectar y responder a amenazas antes de que causen daños generalizados. La integración de detección de malware y rastreo de citas de IA brinda visibilidad completa sobre cómo circula el contenido comprometido en sistemas de IA, permitiendo estrategias proactivas de defensa de marca.

El panorama de amenazas de malware sigue evolucionando con nuevas tecnologías y metodologías de ataque sofisticadas que desafían los mecanismos tradicionales de defensa. El malware sin archivos, que opera completamente en la memoria sin escribir archivos en disco, representa una amenaza creciente ya que evade la detección basada en firmas y deja poca evidencia forense. El malware potenciado por IA que utiliza aprendizaje automático para adaptarse a defensas y evadir la detección representa la próxima frontera de sofisticación. Los ataques a la cadena de suministro que comprometen proveedores de software y distribuyen malware a través de actualizaciones legítimas suponen riesgos sin precedentes para organizaciones de todos los tamaños. El malware móvil sigue proliferando a medida que los smartphones se convierten en dispositivos primarios, con ataques creciendo un 50% anual. Plataformas de ransomware-como-servicio (RaaS) democratizan la creación de malware, permitiendo a actores menos sofisticados lanzar ataques profesionales. Los exploits de día cero seguirán permitiendo la distribución de malware antes de que existan parches. Las organizaciones deben adoptar modelos de seguridad zero-trust que asumen que todos los sistemas pueden estar comprometidos y verifican cada solicitud de acceso. La inteligencia de amenazas continua y la búsqueda de amenazas en tiempo real serán capacidades esenciales para detectar malware avanzado antes de que cause daños significativos. La integración de detección de malware y monitoreo de IA se volverá cada vez más importante a medida que las plataformas de IA sean fuentes principales de información autorizada para los usuarios.

El malware representa una de las amenazas más persistentes y en evolución para la infraestructura digital, sitios web y seguridad organizacional en el panorama actual. Desde simples virus que corrompen archivos hasta ransomware sofisticado que cifra redes completas y exige millones en rescate, el malware sigue causando daños por miles de millones de dólares anualmente. Comprender la definición, tipos, mecanismos e impacto del malware es esencial para organizaciones que buscan proteger sus activos digitales, mantener la confianza de sus clientes y preservar su reputación de marca. La integración de la detección de malware y plataformas de monitoreo de IA como AmICited brinda visibilidad completa sobre cómo circulan sitios infectados y contenido comprometido en sistemas de IA, permitiendo una defensa proactiva de marca. A medida que las amenazas evolucionan con nuevas tecnologías y ataques sofisticados, las organizaciones deben adoptar estrategias de seguridad integrales y multicapa combinando controles técnicos, políticas organizacionales y capacitación de empleados. Aplicando las estrategias de prevención y mitigación presentadas en este glosario, las organizaciones pueden reducir significativamente su exposición al riesgo de malware y responder con rapidez a los incidentes, minimizando el daño y acelerando la recuperación.

Un virus es un tipo específico de malware que se adhiere a archivos o programas legítimos y se replica cuando esos archivos se ejecutan. Malware es un término más amplio que incluye virus, gusanos, troyanos, ransomware, spyware, adware y rootkits. Todos los virus son malware, pero no todo el malware es un virus. La distinción clave es que los virus requieren un programa anfitrión para propagarse, mientras que otros tipos de malware pueden propagarse de forma independiente.

Cuando un sitio web se infecta con malware, los motores de búsqueda como Google lo marcan automáticamente como inseguro y pueden eliminarlo completamente de los resultados de búsqueda. Esto causa caídas drásticas en el tráfico orgánico y las posiciones. Además, el malware puede redirigir a los usuarios a sitios maliciosos, inyectar contenido spam y dañar la reputación del sitio. Recuperarse de una infección de malware suele requerir una limpieza exhaustiva, auditorías de seguridad y una nueva presentación a los motores de búsqueda, lo que puede tomar semanas o meses.

Los sitios web suelen infectarse mediante plugins y temas desactualizados, vulnerabilidades de software sin parchear, credenciales administrativas débiles, cuentas FTP comprometidas y cargas de archivos maliciosos. Los atacantes también utilizan inyección SQL, cross-site scripting (XSS) y ataques de fuerza bruta para obtener acceso. Una vez dentro, el malware puede propagarse lateralmente por el servidor y a sistemas conectados. Las actualizaciones regulares, contraseñas fuertes y el monitoreo de seguridad son medidas preventivas esenciales.

La detección de malware implica escanear los archivos del sitio web en busca de código sospechoso, monitorear modificaciones inusuales de archivos, comprobar cuentas de usuario no autorizadas y analizar los registros del servidor en busca de actividad sospechosa. Las herramientas de seguridad utilizan detección basada en firmas, análisis de comportamiento y aprendizaje automático para identificar amenazas. Los propietarios de sitios web deben usar plugins de seguridad, realizar escaneos regulares y monitorear señales de advertencia como redirecciones inesperadas, contenido inyectado o degradación del rendimiento.

El coste promedio de una brecha de datos para pequeñas empresas oscila entre $120,000 y $1.24 millones, incluyendo respuesta a incidentes, recuperación, honorarios legales y pérdida de ingresos. Los ataques de ransomware exigen pagos que van desde miles hasta millones de dólares. Más allá de los costes directos, las empresas enfrentan tiempos de inactividad, pérdida de confianza del cliente, multas regulatorias y daño reputacional. Según estadísticas recientes, el 34% de las empresas afectadas por malware tardaron una semana o más en recuperar el acceso a sus sistemas.

Los sitios web infectados con malware pueden suplantar marcas legítimas, distribuir contenido malicioso y dañar la reputación de la marca en Internet. Plataformas de monitoreo de IA como AmICited rastrean dónde aparecen marcas y dominios en respuestas de IA, ayudando a identificar cuándo sitios infectados por malware o contenido comprometido aparecen en resultados de búsqueda de IA. Esto es fundamental para la protección de marca, ya que los sitios comprometidos pueden aparecer en citas de IA, difundiendo desinformación y dañando la credibilidad de la marca.

Según estadísticas recientes de ciberseguridad, más de 18 millones de sitios web están infectados con malware en cualquier momento cada semana. Google identifica aproximadamente 50 sitios web con código malicioso semanalmente, aunque los anfitriones reales que contienen malware representan alrededor del 1.6% de los sitios escaneados. Los incidentes de malware aumentaron un 30% entre 2023 y 2024, con ataques de ransomware incrementándose en un 236.7%, lo que indica un panorama de amenazas en crecimiento para propietarios de sitios web y organizaciones.

Sí, el malware puede eliminarse, pero el proceso requiere una limpieza y verificación exhaustivas. Los propietarios deben desconectar el sitio de la red, escanear con múltiples herramientas de seguridad, eliminar archivos y código maliciosos, parchear todas las vulnerabilidades, cambiar todas las credenciales y verificar que el sitio esté limpio antes de volver a publicarlo. Sin embargo, la eliminación completa puede ser difícil con malware sofisticado como rootkits que se ocultan profundamente en los archivos del sistema. A menudo se recomienda contratar servicios profesionales de seguridad para infecciones complejas y asegurar que no queden restos.

Comienza a rastrear cómo los chatbots de IA mencionan tu marca en ChatGPT, Perplexity y otras plataformas. Obtén información procesable para mejorar tu presencia en IA.

El contenido hackeado es material web no autorizado alterado por ciberdelincuentes. Descubre cómo los sitios comprometidos afectan el SEO, los resultados de bús...

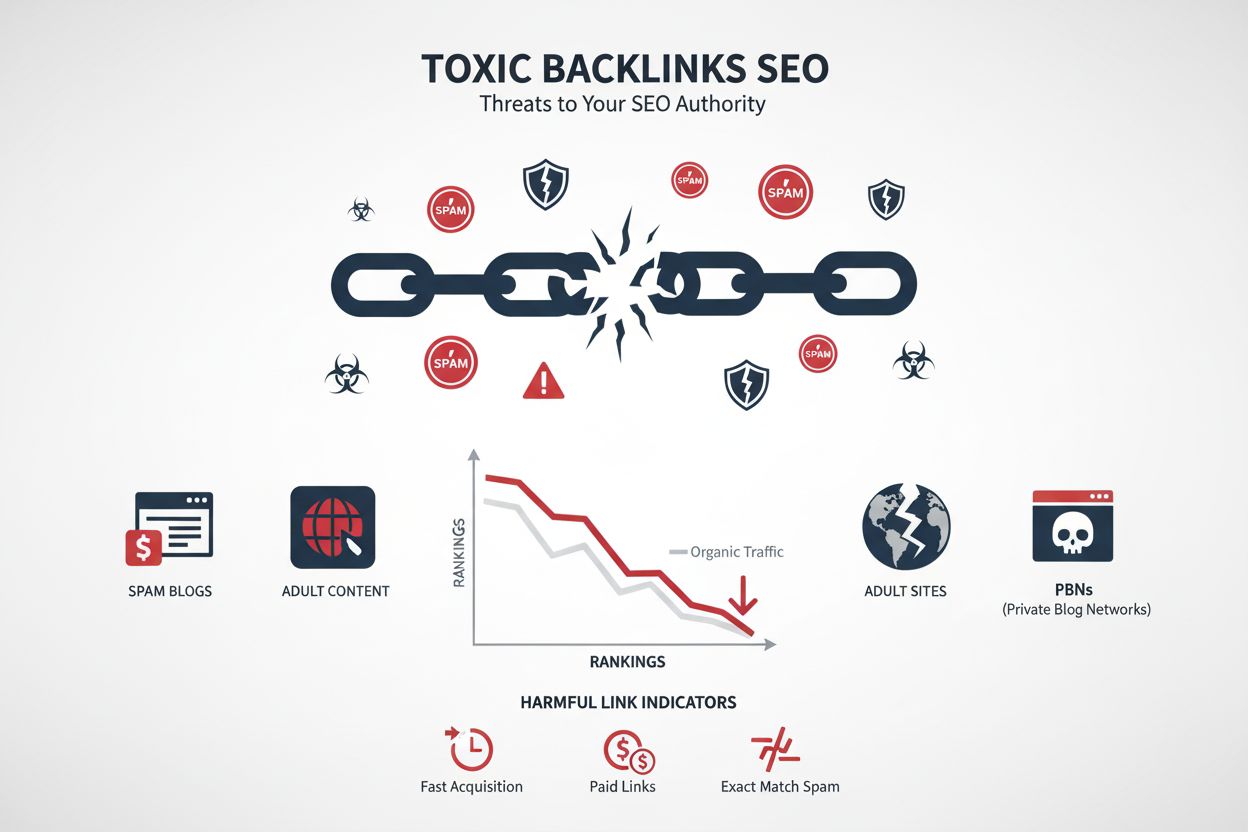

Descubre qué son los enlaces tóxicos, cómo perjudican el posicionamiento SEO y estrategias probadas para identificar y eliminar backlinks perjudiciales del perf...

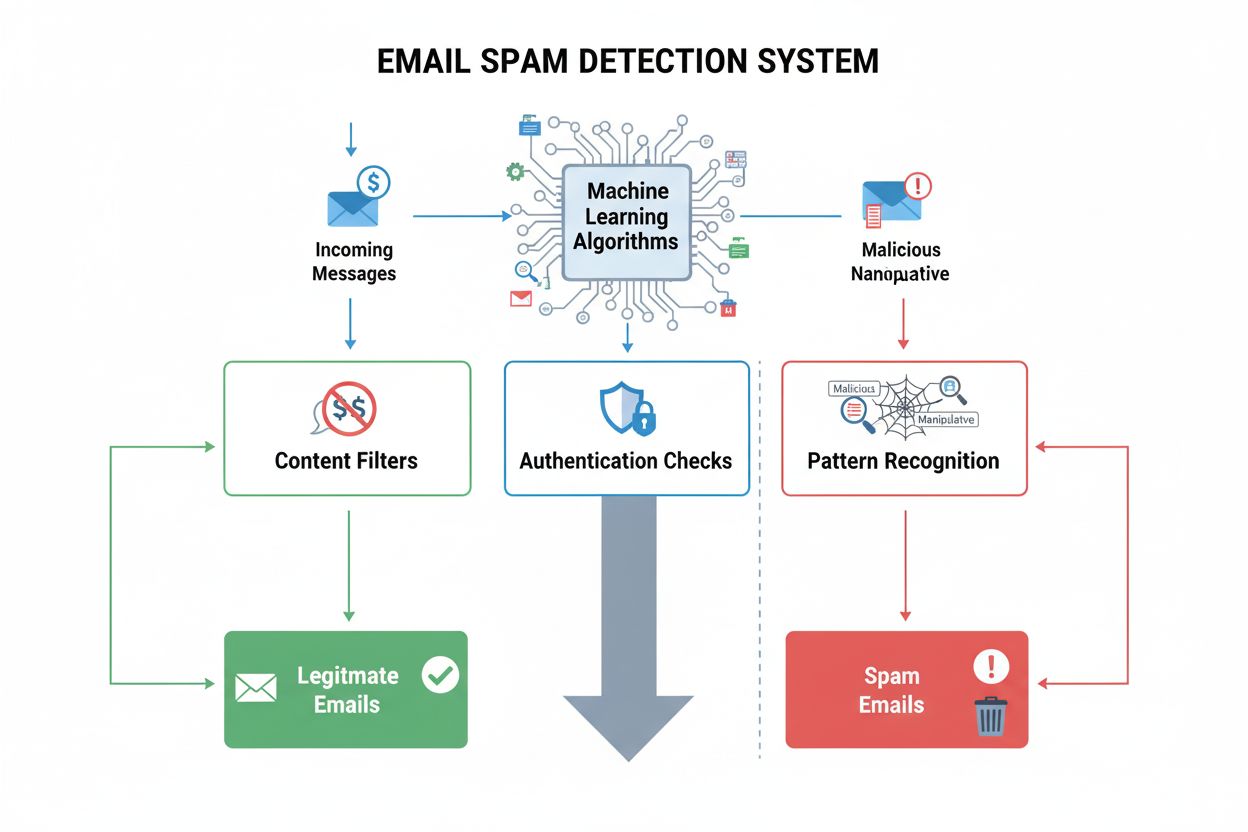

La detección de spam identifica contenido no deseado y manipulador utilizando algoritmos de aprendizaje automático y análisis de comportamiento. Descubre cómo l...

Consentimiento de Cookies

Usamos cookies para mejorar tu experiencia de navegación y analizar nuestro tráfico. See our privacy policy.