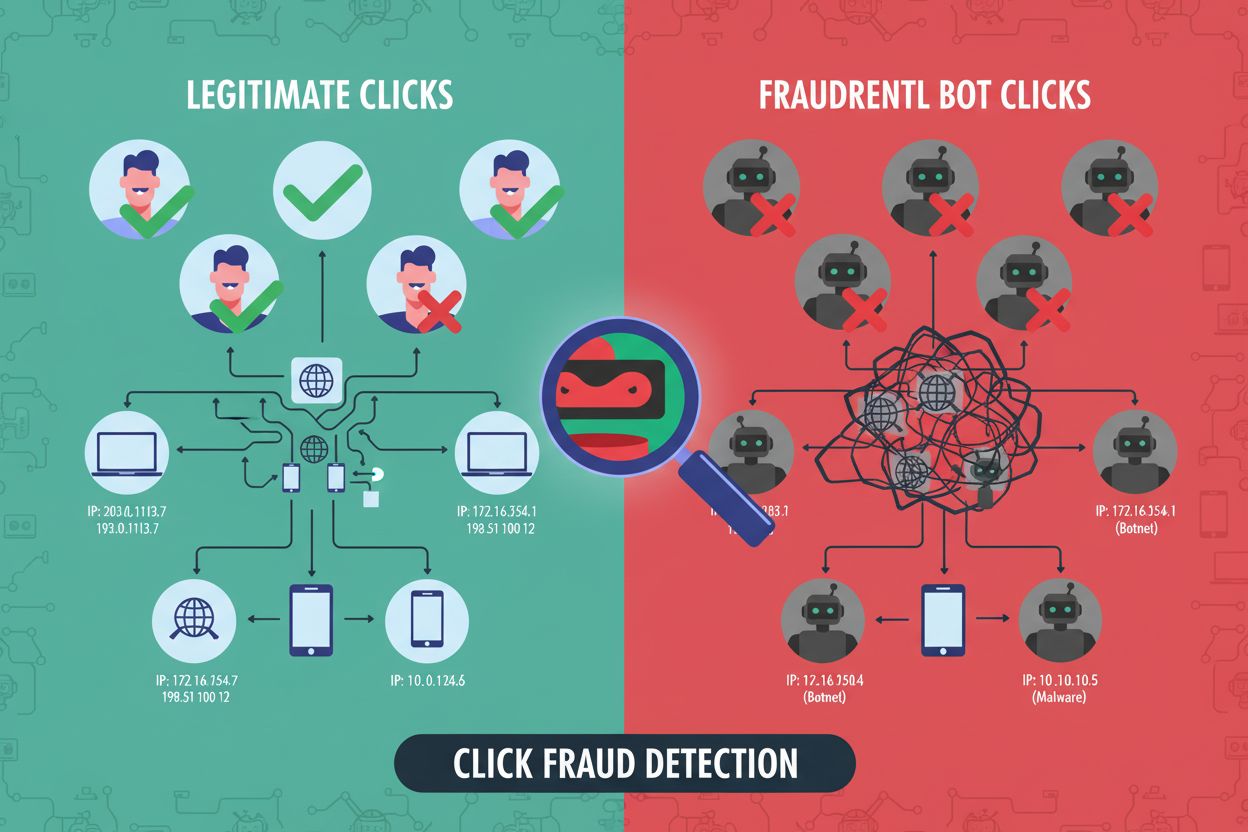

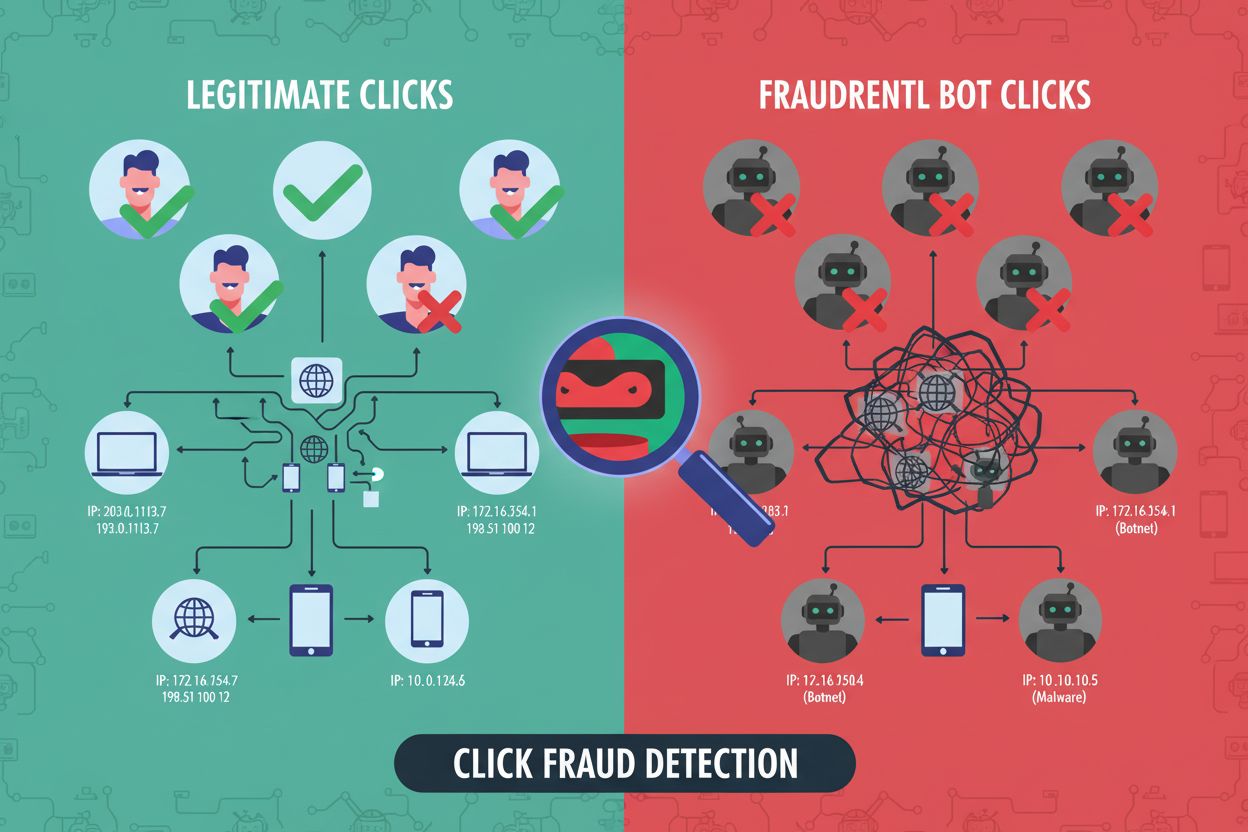

Fraude de clics

El fraude de clics son clics falsos maliciosos en anuncios PPC por bots, competidores o granjas de clics. Aprende cómo funciona, su impacto en el ROI, métodos d...

El phishing es un ciberataque fraudulento que utiliza correos electrónicos, mensajes de texto, llamadas telefónicas o sitios web engañosos para engañar a las personas y hacer que revelen información sensible como contraseñas, números de tarjetas de crédito o datos bancarios. Es una forma de ingeniería social que explota la psicología humana en lugar de vulnerabilidades técnicas, lo que lo convierte en uno de los vectores de ataque más prevalentes y costosos en ciberseguridad.

El phishing es un ciberataque fraudulento que utiliza correos electrónicos, mensajes de texto, llamadas telefónicas o sitios web engañosos para engañar a las personas y hacer que revelen información sensible como contraseñas, números de tarjetas de crédito o datos bancarios. Es una forma de ingeniería social que explota la psicología humana en lugar de vulnerabilidades técnicas, lo que lo convierte en uno de los vectores de ataque más prevalentes y costosos en ciberseguridad.

El phishing es un ciberataque fraudulento que utiliza comunicaciones engañosas—principalmente correos electrónicos, mensajes de texto, llamadas telefónicas o sitios web falsos—para manipular a las personas y hacer que divulguen información sensible o realicen acciones que comprometen la seguridad. El término “phishing” proviene de la analogía con la pesca, donde los atacantes utilizan “cebos” atractivos (mensajes fraudulentos) para atrapar a las víctimas. A diferencia de los ciberataques técnicos que explotan vulnerabilidades de software, el phishing es una forma de ingeniería social que apunta a la psicología humana, explotando la confianza, el miedo, la urgencia y la curiosidad para lograr objetivos maliciosos. Los atacantes se hacen pasar por organizaciones legítimas, figuras de autoridad o colegas de confianza para aumentar la credibilidad y las tasas de éxito. La información robada suele incluir nombres de usuario, contraseñas, números de tarjetas de crédito, datos bancarios o credenciales de acceso que permiten ataques adicionales como robo de identidad, fraude financiero, despliegue de ransomware o brechas de red.

Los ataques de phishing surgieron a mediados de la década de 1990 a medida que el correo electrónico se volvía omnipresente en los negocios y la comunicación personal. Los primeros intentos de phishing eran burdos y fácilmente identificables, con evidentes errores ortográficos y mensajes genéricos. Sin embargo, a medida que los ciberdelincuentes refinaron sus técnicas y adoptaron herramientas más sofisticadas, el phishing evolucionó hasta convertirse en una empresa criminal altamente organizada. La sofisticación de los ataques de phishing se ha acelerado drásticamente en los últimos años, especialmente con la llegada de la inteligencia artificial (IA) generativa y la tecnología deepfake. Según el Índice de Inteligencia de Amenazas X-Force de IBM, los atacantes pueden crear correos electrónicos de phishing convincentes en aproximadamente 5 minutos utilizando herramientas de IA, en comparación con 16 horas cuando se hace manualmente. Esto representa una reducción del 68% en el tiempo de preparación del ataque, permitiendo a los actores de amenazas escalar operaciones exponencialmente. La evolución de campañas de phishing masivas e indiscriminadas a ataques altamente dirigidos y personalizados demuestra cómo los ciberdelincuentes se adaptan continuamente a las medidas de seguridad y explotan tecnologías emergentes.

La prevalencia e impacto de los ataques de phishing no pueden subestimarse. Las investigaciones demuestran consistentemente que más del 91% de los ciberataques comienzan con un correo de phishing, lo que lo convierte en la principal vía de entrada para brechas de datos y compromisos de red. Además, aproximadamente el 75% de todos los incidentes cibernéticos se originan en mensajes de correo engañosos, resaltando el papel dominante del correo electrónico como vector de ataque. Según Huntress y la investigación de la industria, más del 90% de las empresas a nivel mundial experimentaron al menos un ataque de phishing en 2024, y se estima que se envían 3.400 millones de correos de phishing diariamente en todo el mundo. Las consecuencias financieras son severas: el Informe sobre el Costo de una Brecha de Datos de IBM 2024 indica que los ataques de phishing cuestan a las organizaciones un promedio de 4,88 millones de USD por brecha, lo que lo convierte en uno de los vectores de ataque más costosos junto con las credenciales comprometidas. Más del 80% de todas las brechas de seguridad reportadas involucran phishing en alguna capacidad, ya sea como vector inicial de compromiso o como parte de una cadena de ataque de múltiples etapas. Estas estadísticas subrayan por qué el phishing sigue siendo el método de ataque preferido por los ciberdelincuentes, desde estafadores individuales hasta grupos criminales organizados sofisticados y actores patrocinados por estados.

| Tipo de Ataque | Alcance del Objetivo | Nivel de Personalización | Método de Entrega | Objetivo Principal | Tasa de Éxito |

|---|---|---|---|---|---|

| Phishing por Correo Masivo | Audiencia masiva (miles) | Genérico/mínimo | Correo electrónico | Robo de credenciales, distribución de malware | 2-5% |

| Spear Phishing | Individuos específicos | Altamente personalizado | Correo electrónico, redes sociales | Robo de datos, compromiso de cuentas | 15-25% |

| Whaling (Fraude al CEO) | Ejecutivos de alto nivel | Extremadamente personalizado | Correo electrónico, teléfono | Fraude financiero, transferencias bancarias | 20-30% |

| Compromiso de Correo Empresarial (BEC) | Organizaciones | Altamente dirigido | Correo electrónico | Robo monetario, exfiltración de datos | 10-20% |

| Smishing | Usuarios móviles | Moderado | Mensajes SMS | Recolección de credenciales, malware | 5-10% |

| Vishing | Usuarios telefónicos | Variable | Llamadas de voz, VoIP | Ingeniería social, robo de credenciales | 8-15% |

| Quishing | Espacios públicos/físicos | Moderado | Códigos QR | Distribución de malware, robo de credenciales | 3-8% |

| Phishing Potenciado por IA | Dirigido/masivo | Altamente sofisticado | Múltiples canales | Todos los objetivos | 25-40% |

Los ataques de phishing operan mediante múltiples mecanismos técnicos y psicológicos que trabajan en conjunto para comprometer la seguridad. El phishing basado en correo electrónico suele implicar suplantación de correo, donde los atacantes falsifican direcciones de remitente para parecer organizaciones legítimas o contactos de confianza. Los atacantes a menudo usan suplantación de nombres de dominio, registrando dominios que se asemejan mucho a los legítimos (por ejemplo, “rnicrosoft.com” en lugar de “microsoft.com”) o usando subdominios para crear legitimidad falsa (por ejemplo, “bankingapp.scamsite.com”). El correo de phishing en sí contiene contenido cuidadosamente diseñado para provocar respuestas emocionales—miedo al cierre de cuenta, codicia por recompensas prometidas o curiosidad por oportunidades inesperadas. Los enlaces en los correos de phishing dirigen a las víctimas a sitios web falsos que replican páginas de inicio de sesión legítimas con notable precisión, capturando credenciales cuando los usuarios las ingresan. Los archivos adjuntos maliciosos, a menudo disfrazados de facturas, documentos o actualizaciones de software, contienen cargas de malware como ransomware, spyware o puertas traseras que se ejecutan al abrirse. Smishing (phishing por SMS) explota la confianza que los usuarios depositan en los mensajes de texto, suplantando a bancos, empresas de envíos o agencias gubernamentales. Vishing (phishing por voz) utiliza tecnología de suplantación de identificador de llamadas para hacer parecer que las llamadas fraudulentas provienen de organizaciones legítimas, con atacantes que usan guiones de ingeniería social para manipular a las víctimas y hacer que revelen información sensible o autoricen transacciones fraudulentas.

El impacto del phishing en las empresas va mucho más allá del costo financiero inmediato de una sola brecha. Las organizaciones enfrentan disrupción operativa cuando los sistemas son comprometidos, sanciones regulatorias por no proteger los datos de clientes, daño reputacional que erosiona la confianza de los clientes y responsabilidad legal por medidas de seguridad inadecuadas. El tiempo promedio para identificar y contener una brecha relacionada con phishing es de 207 días, durante los cuales los atacantes pueden moverse lateralmente en las redes, exfiltrar datos sensibles y establecer accesos persistentes para futuras explotaciones. Las pequeñas y medianas empresas (PYMEs) son particularmente vulnerables porque normalmente tienen menos recursos de seguridad y capacidades de detección de amenazas menos sofisticadas en comparación con las grandes empresas. Sin embargo, las grandes organizaciones y agencias gubernamentales también son objetivos frecuentes porque el posible beneficio financiero y el valor de inteligencia justifican la inversión del atacante en campañas sofisticadas y dirigidas. Los ataques de phishing dirigidos a los sectores de servicios financieros, salud y gobierno resultan en consecuencias especialmente graves debido a la sensibilidad de los datos comprometidos y la naturaleza crítica de los sistemas afectados. El factor humano sigue siendo la vulnerabilidad más significativa: incluso con controles técnicos avanzados, un solo empleado que haga clic en un enlace malicioso o abra un archivo infectado puede comprometer toda la postura de seguridad de la organización.

La integración de la IA generativa y la tecnología deepfake en las campañas de phishing representa un cambio fundamental en la sofisticación y efectividad de los ataques. El phishing potenciado por IA emplea modelos de lenguaje para generar correos electrónicos altamente convincentes y gramaticalmente correctos, adaptados a objetivos específicos, eliminando los errores ortográficos y gramaticales que tradicionalmente servían como señales de alerta. La tecnología de clonación de voz permite a los atacantes suplantar ejecutivos o figuras de autoridad en ataques de vishing con notable precisión, como se demostró en un caso de 2019 donde los atacantes utilizaron voz generada por IA para suplantar a un CEO y estafar a un gerente bancario por 243.000 USD. La tecnología deepfake de video crea pruebas visuales fabricadas de ejecutivos autorizando transacciones fraudulentas, agregando otra capa de credibilidad a los ataques de ingeniería social. El quishing (phishing mediante códigos QR) explota la confianza en los códigos QR al incorporar enlaces maliciosos en códigos colocados en espacios públicos o enviados por correo electrónico, eludiendo los filtros de seguridad tradicionales del correo. La Comisión Federal de Comercio (FTC) ha documentado casos en que delincuentes reemplazaron códigos QR legítimos en parquímetros por códigos fraudulentos para robar información de pago. Estos avances tecnológicos permiten a los atacantes escalar ataques sofisticados y personalizados que antes requerían un esfuerzo manual significativo, cambiando fundamentalmente el panorama de amenazas y exigiendo que las organizaciones adopten capacidades de detección y respuesta más avanzadas.

En el contexto de sistemas de búsqueda y respuesta potenciados por IA como ChatGPT, Perplexity, Google AI Overviews y Claude, el phishing presenta desafíos únicos para la protección de marca y la integridad de la información. Los atacantes cada vez más suplantan marcas legítimas en campañas de phishing, aprovechando el reconocimiento de marca para aumentar la credibilidad y las tasas de éxito. Las plataformas de monitoreo de IA como AmICited rastrean dónde aparecen las marcas en respuestas generadas por IA, ayudando a las organizaciones a detectar cuándo sus nombres de marca se mencionan en contextos relacionados con phishing, fraude o actividad maliciosa. Esta capacidad es crítica porque las campañas de phishing suelen hacer referencia a marcas legítimas para engañar a las víctimas, y monitorear sistemas de IA ayuda a las organizaciones a identificar intentos de suplantación fraudulenta antes de que causen daños generalizados. Además, a medida que los sistemas de IA se vuelven más sofisticados, existe el riesgo de que la desinformación relacionada con el phishing se amplifique mediante contenido generado por IA, por lo que es esencial que las organizaciones monitoreen cómo se representa su marca en las respuestas de IA. La integración de monitoreo de marca con rastreo de citaciones de IA permite a las organizaciones responder rápidamente a amenazas de phishing, emitir alertas públicas y proteger la confianza del cliente demostrando capacidades proactivas de detección y respuesta ante amenazas.

El futuro de las amenazas de phishing probablemente estará caracterizado por una mayor sofisticación impulsada por la IA y la automatización, la convergencia de múltiples vectores de ataque (correo electrónico, SMS, voz, redes sociales) y el apuntado a tecnologías emergentes como servicios en la nube y aplicaciones móviles. A medida que las herramientas de detección de phishing potenciadas por IA se vuelvan más avanzadas, los atacantes desarrollarán simultáneamente técnicas de evasión de IA diseñadas para eludir los sistemas de detección, creando una carrera armamentista continua entre defensores y actores de amenazas. Los ataques de phishing híbridos que combinan múltiples métodos de entrega y tácticas de ingeniería social serán cada vez más comunes, requiriendo que las organizaciones adopten estrategias de defensa más integrales e integradas. El auge del phishing en la cadena de suministro, donde los atacantes apuntan a proveedores y prestadores de servicios para acceder a organizaciones más grandes, requerirá requisitos de seguridad más estrictos para los proveedores y una mejor gestión de riesgos de terceros. Los marcos regulatorios como GDPR, HIPAA y los nuevos mandatos de ciberseguridad responsabilizarán cada vez más a las organizaciones por brechas relacionadas con phishing, impulsando la inversión en tecnologías avanzadas de detección y prevención. Las organizaciones que logren defenderse exitosamente contra el phishing serán aquellas que combinen controles técnicos avanzados con educación continua para empleados, integración de inteligencia de amenazas y capacidades de respuesta rápida a incidentes. La importancia estratégica de la defensa contra el phishing solo aumentará a medida que los atacantes continúen refinando sus técnicas y explotando el elemento humano como el eslabón más débil en la seguridad organizacional.

El phishing es un ataque amplio e indiscriminado enviado a muchos destinatarios, mientras que el spear phishing es un ataque altamente dirigido a individuos u organizaciones específicas. Los atacantes de spear phishing realizan una investigación exhaustiva sobre sus objetivos utilizando redes sociales y profesionales para crear mensajes personalizados que parecen altamente creíbles. El spear phishing tiene tasas de éxito significativamente más altas debido a su enfoque personalizado y manipulación psicológica.

Según el Informe sobre el Costo de una Brecha de Datos de IBM 2024, los ataques de phishing cuestan a las organizaciones un promedio de 4,88 millones de USD por brecha a nivel global. Esta cifra incluye costos directos como respuesta a incidentes, honorarios legales y multas regulatorias, así como costos indirectos como daño reputacional y pérdida de negocios. El impacto financiero varía significativamente según la industria, el tamaño de la organización y la sensibilidad de los datos comprometidos.

Los tipos comunes de phishing incluyen el phishing por correo electrónico masivo (correos a gran escala que suplantan marcas legítimas), spear phishing (ataques dirigidos a individuos específicos), ataques de compromiso de correo electrónico empresarial (BEC) dirigidos a organizaciones, smishing (phishing por mensajes SMS), vishing (phishing por voz a través de llamadas telefónicas) y whaling (ataques dirigidos a altos ejecutivos). Cada tipo utiliza diferentes métodos de entrega y tácticas psicológicas adaptadas a perfiles de víctimas específicos.

Las señales de alerta incluyen lenguaje urgente que genera presión para actuar rápidamente, solicitudes de información sensible o dinero, mala ortografía y gramática, saludos genéricos en lugar de nombres personalizados, direcciones de correo o dominios sospechosos, enlaces desconocidos o URL acortadas, archivos adjuntos inesperados y marcas comerciales que no coinciden. Las organizaciones legítimas rara vez solicitan contraseñas por correo electrónico o piden a los empleados que verifiquen credenciales mediante mensajes no solicitados.

Las herramientas de IA generativa permiten a los atacantes crear mensajes de phishing altamente convincentes en minutos en lugar de horas, eliminando señales comunes como errores ortográficos e inconsistencias gramaticales. La clonación de voz potenciada por IA y la tecnología deepfake añaden mayor credibilidad a los esquemas de phishing. Según el Índice de Inteligencia de Amenazas X-Force de IBM, la IA reduce el tiempo para crear un correo de phishing de 16 horas a solo 5 minutos, ampliando significativamente las capacidades de los atacantes.

Un enfoque multinivel que combine capacitación en concienciación sobre seguridad para empleados, filtrado avanzado de correos electrónicos, autenticación multifactor (MFA) y herramientas de detección en endpoints proporciona la defensa más sólida. Las organizaciones deben implementar políticas que requieran la verificación de solicitudes monetarias a través de canales alternativos, desplegar protocolos de autenticación de correo electrónico como DMARC y realizar simulaciones regulares de phishing. Sin embargo, la educación de los empleados sigue siendo fundamental ya que ninguna solución técnica puede prevenir todos los ataques de ingeniería social.

El phishing explota la psicología humana en lugar de vulnerabilidades técnicas, lo que dificulta defenderse solo con tecnología. Más del 91% de los ciberataques comienzan con correos de phishing y aproximadamente el 75% de todos los incidentes cibernéticos se inician con mensajes de correo engañosos. El phishing brinda a los atacantes acceso directo a credenciales y sistemas de usuarios autorizados, permitiéndoles eludir cortafuegos y herramientas de seguridad que normalmente bloquearían amenazas externas.

Los ataques de phishing suelen suplantar marcas legítimas para aumentar la credibilidad y las tasas de éxito, por lo que el monitoreo de marca es esencial para detectar el uso fraudulento de nombres y dominios empresariales. Plataformas como AmICited rastrean dónde aparece una marca en respuestas generadas por IA, ayudando a las organizaciones a identificar cuándo su marca está siendo suplantada en campañas de phishing o contenido malicioso. Monitorear los sistemas de IA en busca de menciones de marca relacionadas con phishing ayuda a las organizaciones a responder rápidamente a amenazas y proteger su reputación.

Comienza a rastrear cómo los chatbots de IA mencionan tu marca en ChatGPT, Perplexity y otras plataformas. Obtén información procesable para mejorar tu presencia en IA.

El fraude de clics son clics falsos maliciosos en anuncios PPC por bots, competidores o granjas de clics. Aprende cómo funciona, su impacto en el ROI, métodos d...

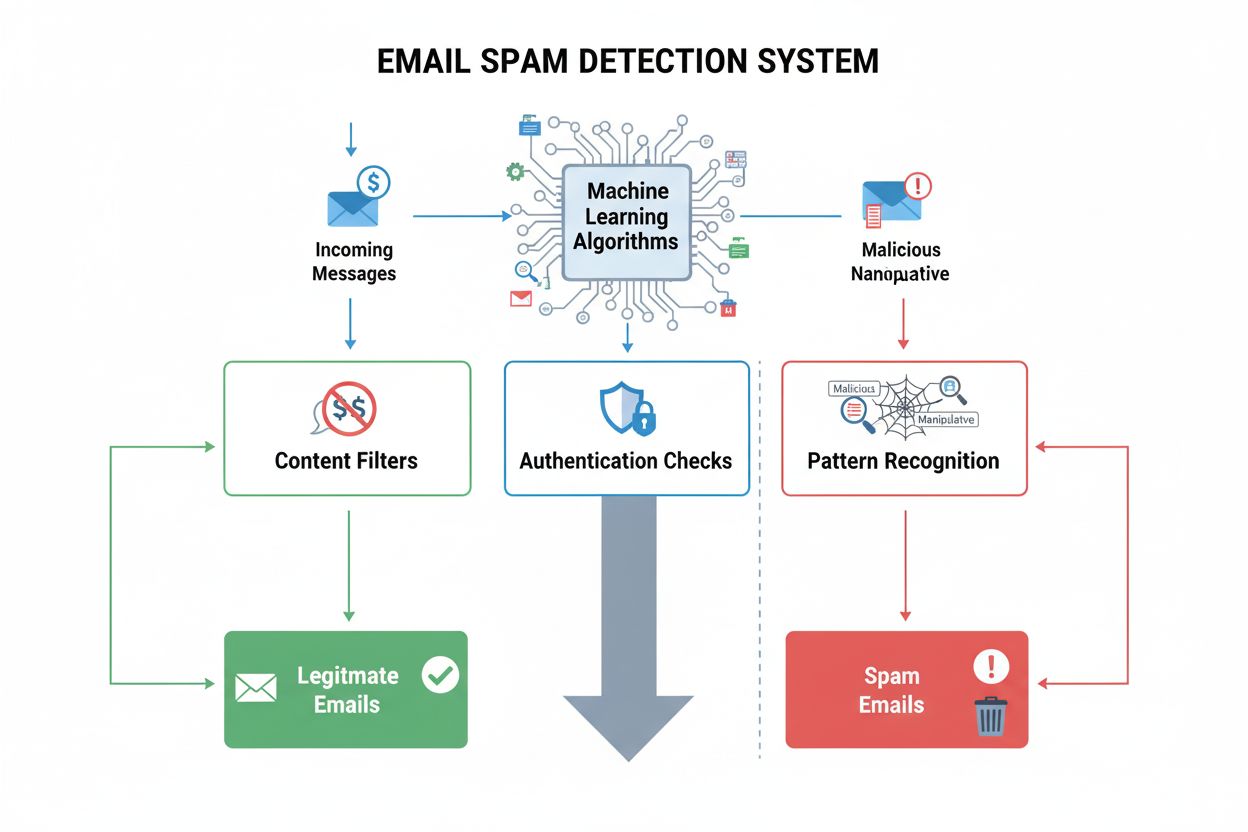

La detección de spam identifica contenido no deseado y manipulador utilizando algoritmos de aprendizaje automático y análisis de comportamiento. Descubre cómo l...

El contenido hackeado es material web no autorizado alterado por ciberdelincuentes. Descubre cómo los sitios comprometidos afectan el SEO, los resultados de bús...

Consentimiento de Cookies

Usamos cookies para mejorar tu experiencia de navegación y analizar nuestro tráfico. See our privacy policy.