Site de Scraping

Découvrez ce que sont les sites de scraping, comment ils copient du contenu d'autres sources, leur impact sur le SEO et les créateurs originaux, et comment déte...

Le contenu piraté désigne le matériel d’un site web qui a été modifié, injecté ou défiguré sans autorisation par des cybercriminels ayant obtenu un accès non autorisé aux fichiers, à la base de données ou aux systèmes d’administration d’un site. Ce contenu compromis peut inclure des injections de logiciels malveillants, des liens de phishing, des empoisonnements SEO et des redirections malveillantes conçues pour nuire aux visiteurs, voler des données ou manipuler les résultats des moteurs de recherche et des recherches IA.

Le contenu piraté désigne le matériel d’un site web qui a été modifié, injecté ou défiguré sans autorisation par des cybercriminels ayant obtenu un accès non autorisé aux fichiers, à la base de données ou aux systèmes d’administration d’un site. Ce contenu compromis peut inclure des injections de logiciels malveillants, des liens de phishing, des empoisonnements SEO et des redirections malveillantes conçues pour nuire aux visiteurs, voler des données ou manipuler les résultats des moteurs de recherche et des recherches IA.

Le contenu piraté désigne le matériel d’un site web qui a été modifié, injecté ou défiguré sans autorisation par des cybercriminels ayant obtenu un accès non autorisé aux fichiers, à la base de données ou aux systèmes d’administration du site. Lorsqu’un site web est compromis, les attaquants peuvent modifier le contenu existant, injecter du code malveillant, insérer des liens de phishing ou placer des logiciels destinés à nuire aux visiteurs ou à manipuler les moteurs de recherche et les systèmes d’IA. Le contenu de site web compromis est le résultat direct de cet accès non autorisé, représentant tout élément d’un site ayant été modifié à des fins malveillantes. Cette distinction est cruciale : certains piratages entraînent une défiguration évidente immédiatement remarquée par les visiteurs, mais de nombreuses compromissions opèrent discrètement en arrière-plan, avec du contenu injecté invisible à l’œil humain mais hautement visible pour les crawlers des moteurs de recherche et les modèles de langage IA. L’impact s’étend bien au-delà du site lui-même — le contenu piraté peut empoisonner les résultats de recherche, manipuler les réponses IA, voler les données des visiteurs, propager des logiciels malveillants et porter gravement atteinte à la réputation de la marque. Comprendre ce qu’est le contenu piraté et son fonctionnement est essentiel pour les propriétaires de sites, les professionnels de la sécurité et les organisations soucieuses de préserver leur intégrité numérique dans un paysage de recherche de plus en plus piloté par l’IA.

Les compromissions de sites web ont considérablement évolué depuis les débuts d’Internet. Dans les années 1990 et 2000, les piratages étaient principalement caractérisés par des défigurations visibles — les attaquants remplaçaient la page d’accueil par leurs propres messages ou images, rendant la brèche immédiatement manifeste. Cependant, à mesure que la sensibilisation à la sécurité augmentait et que les outils de détection s’amélioraient, les acteurs malveillants ont adapté leurs tactiques. Les campagnes modernes de piratage misent désormais sur la discrétion et l’ampleur, les attaquants privilégiant les injections invisibles qui restent indétectées sur de longues périodes. Selon les données de cybersécurité de 2024, 3 158 compromissions de données ont été recensées aux États-Unis, touchant plus de 1,35 milliard d’individus. Le rapport annuel de cybersécurité GoDaddy a révélé que les logiciels malveillants et les redirections malicieuses représentaient 74,7 % des menaces détectées sur 1,1 million de sites infectés, démontrant la prévalence du contenu piraté comme principal vecteur d’attaque.

L’évolution du contenu piraté est portée par l’essor de l’empoisonnement des moteurs de recherche (SEO) et, plus récemment, l’émergence des systèmes de recherche pilotés par l’IA. Les acteurs malveillants ont découvert qu’en injectant du contenu sur des sites à haute autorité, ils pouvaient manipuler le classement dans les recherches et, de plus en plus, influencer les modèles de langage IA. Ce changement représente une modification fondamentale de l’utilisation du contenu piraté — il ne s’agit plus seulement de défigurer un site ou de voler des données à une seule source. Désormais, les attaquants exploitent les sites compromis comme des réseaux de distribution pour amplifier le contenu malveillant dans les résultats de recherche et les réponses IA. La sophistication de ces campagnes a explosé, avec des groupes criminels organisés opérant des places de marché comme Hacklink qui permettent d’acheter l’accès à des milliers de sites compromis et d’automatiser l’injection de contenu malveillant à grande échelle.

L’injection de contenu piraté s’effectue via plusieurs vecteurs techniques, exploitant divers points faibles de l’architecture et des pratiques de sécurité des sites. La méthode la plus courante est l’injection SQL, une faille permettant aux attaquants de manipuler les requêtes à la base de données et de modifier directement le contenu stocké. Une fois la base compromise, ils peuvent changer des descriptions de produits, injecter des liens cachés, modifier des informations utilisateurs ou insérer des scripts malveillants exécutés lors du chargement des pages. Une autre technique répandue est le cross-site scripting (XSS), où du code JavaScript est injecté dans les pages du site. Celui-ci s’exécute dans le navigateur des visiteurs, volant potentiellement des cookies de session, redirigeant vers des sites de phishing ou téléchargeant des logiciels malveillants sur les appareils.

L’injection de logiciels malveillants constitue un autre vecteur critique. Les attaquants téléchargent des fichiers malveillants sur le serveur, les déguisant souvent en plugins, thèmes ou médias légitimes. Ces fichiers peuvent contenir des backdoors permettant un accès persistant, même après correction de la faille initiale. Les coquilles backdoor sont particulièrement dangereuses car elles autorisent de multiples réinfections, rendant la récupération extrêmement difficile. Les attaquants exploitent également les failles non corrigées dans les CMS populaires comme WordPress, Drupal et Joomla. Dès la publication d’un correctif de sécurité, ils scannent Internet à la recherche de sites non à jour et les compromettent avant que les administrateurs n’appliquent la mise à jour. La rapidité d’exploitation est remarquable — en quelques heures après la divulgation d’une faille, des outils automatisés analysent des millions de sites.

L’empoisonnement SEO via le contenu piraté consiste à injecter des liens cachés et des ancres riches en mots-clés sur des sites compromis. Ces injections sont conçues pour être invisibles aux visiteurs (texte blanc sur fond blanc, propriétés CSS display:none ou JavaScript cachant le contenu du DOM) mais entièrement visibles pour les crawlers. En liant depuis des domaines à haute autorité comme les sites .edu et .gov, les attaquants boostent artificiellement le classement de leurs pages malveillantes. Le contenu injecté hérite de la crédibilité du domaine compromis, permettant à des sites de phishing, de fausses pharmacies et d’arnaques de se classer en tête pour des mots-clés ciblés.

L’émergence des systèmes de recherche pilotés par l’IA comme ChatGPT, Perplexity, Google AI Overviews et Claude a ouvert de nouvelles vulnérabilités exploitables par le contenu piraté. Ces systèmes s’appuient sur d’immenses jeux de données collectés sur le web pour générer leurs réponses. Lorsque du contenu piraté est injecté sur de multiples sites et amplifié par des techniques d’empoisonnement SEO, les crawlers IA le considèrent comme légitime et l’intègrent à leurs données d’entraînement ou de recherche. Des recherches récentes ont documenté des campagnes sophistiquées où des acteurs injectent de faux numéros d’assistance sur des sites .edu et .gov compromis, puis diffusent la même information sur des forums, Pastebin et autres plateformes. Lorsqu’un utilisateur demande à une IA « Comment contacter le service client [Marque] ? », l’IA retourne le faux numéro avec assurance, citant ces sources empoisonnées comme autorisées.

Cela représente une menace fondamentale pour l’intégrité des résultats de recherche IA. Plus de 50 % des résultats IA contiennent de fausses citations, des titres trompeurs ou des liens invalides, selon de récentes études. Le contenu piraté y joue un rôle central. En empoisonnant à la fois les index traditionnels et les données alimentant les systèmes IA, les attaquants réécrivent ce qui est perçu comme « vrai » en ligne. Les conséquences sont graves : utilisateurs escroqués, marques dégradées, confiance envers l’IA érodée. Pour les organisations, cela signifie qu’un contenu piraté sur leur site peut désormais influencer non seulement leur classement Google mais aussi la façon dont leur marque est représentée dans les réponses IA sur plusieurs plateformes. Cet élargissement de la surface d’attaque rend la sécurité du contenu plus critique que jamais.

| Aspect | Contenu piraté | Défiguration de site | Distribution de malwares | Empoisonnement SEO |

|---|---|---|---|---|

| Visibilité | Souvent caché aux utilisateurs | Immédiatement visible | Caché dans le code/fichiers | Invisible pour l’humain, visible pour les crawlers |

| But principal | Vol de données, manipulation, empoisonnement IA | Atteinte à la marque, message | Infection d’appareils, vol de credentials | Manipulation du classement dans les recherches |

| Difficulté de détection | Élevée (peut rester des mois) | Faible (évident pour les visiteurs) | Moyenne (nécessite scans) | Très élevée (analyse technique requise) |

| Impact sur les résultats de recherche | Sévère (empoisonne classements et IA) | Minime (souvent supprimé rapidement) | Modéré (affecte réputation du site) | Sévère (booste sites malveillants) |

| Temps de récupération | Semaines à mois | Heures à jours | Jours à semaines | Semaines à mois |

| Outils utilisés | Injection SQL, XSS, backdoors | Remplacement simple de fichiers | Scripts malveillants, chevaux de Troie | Injection de liens, bourrage de mots-clés |

| Parties affectées | Propriétaire, visiteurs, moteurs, IA | Propriétaire, réputation | Visiteurs, usagers | Utilisateurs moteurs/IA, concurrents légitimes |

Le mécanisme par lequel le contenu piraté influence les systèmes IA représente une évolution majeure des menaces en cybersécurité. Les modèles de langage IA comme ChatGPT et Perplexity fonctionnent en récupérant de l’information sur le web et en synthétisant des réponses à partir de ces données. Quand des acteurs malveillants injectent du contenu dans des sites compromis, ils n’affectent plus seulement les moteurs classiques — ils empoisonnent les sources mêmes utilisées par l’IA. La sophistication des campagnes actuelles se voit dans le choix stratégique des sites à compromettre. Les domaines à haute autorité pèsent plus lourd dans les algorithmes de recherche et d’entraînement IA, donc les attaquants privilégient les .edu, .gov et médias reconnus.

Des enquêtes récentes par des firmes comme ZeroFox et Netcraft ont révélé des campagnes organisées où des acteurs utilisent les places de marché Hacklink pour acheter l’accès à des milliers de sites compromis. Ces places fonctionnent comme des services du dark web, avec tableaux de bord permettant de cibler mots-clés, URLs et sites d’injection. L’automatisation est impressionnante — on peut injecter du contenu sur des milliers de sites en même temps, créant un réseau distribué de sources empoisonnées. Lorsque les crawlers IA voient ce contenu sur de multiples domaines, ils interprètent la répétition comme preuve de légitimité. L’attaque est d’autant plus efficace qu’elle exploite les mécanismes qui font la force de l’IA : agréger de multiples sources et synthétiser des réponses crédibles.

Les implications pour la protection de marque sont profondes. Si votre site est compromis et utilisé dans une campagne d’empoisonnement SEO, l’autorité de votre domaine se retourne contre vous. Il devient partie d’un réseau amplifiant du contenu malveillant, et votre marque se retrouve associée à des escroqueries et du phishing. Pire, lorsque des systèmes IA citent votre contenu compromis comme source fausse, votre réputation souffre même auprès d’utilisateurs qui ne visitent jamais votre site. C’est pourquoi la surveillance IA et la protection de marque deviennent des composantes essentielles de la cybersécurité moderne.

La détection du contenu piraté requiert une approche multi-couches combinant scan automatisé, inspection manuelle et surveillance externe. Des outils comme MalCare, Wordfence et Sucuri permettent d’identifier malwares, backdoors et fichiers suspects sur un site. Ils comparent les fichiers à des signatures de malwares connus et des comportements anormaux. Cependant, des attaquants sophistiqués utilisent souvent des exploits zero-day ou des malwares personnalisés, rendant la détection plus difficile. Google Search Console fournit des signaux précieux — si Google détecte du malware ou du phishing, il affichera des avertissements dans les résultats et informera le propriétaire. De même, Google Safe Browsing signale les sites diffusant du malware ou hébergeant du phishing.

L’inspection manuelle consiste à examiner les fichiers, entrées de base de données et logs serveurs à la recherche d’anomalies. Les propriétaires doivent surveiller l’apparition de fichiers inattendus dans des dossiers inhabituels, de plugins ou thèmes inconnus dans le CMS, de nouveaux comptes utilisateurs non créés par eux, et de modifications de fichiers critiques. Les logs serveurs peuvent révéler des accès suspects, comme des tentatives répétées sur l’admin ou des requêtes anormales à la base. Toutefois, les attaquants effacent ou modifient souvent les logs pour brouiller les pistes. La surveillance externe via des services comme AmICited permet de suivre où votre domaine apparaît dans les résultats de recherche IA et de détecter si votre contenu est cité dans des contextes douteux. Cela est particulièrement utile pour l’empoisonnement SEO où votre site est utilisé à votre insu pour booster des contenus malveillants.

Le défi de la détection du contenu piraté est que la visibilité varie énormément. Certaines compromissions sont immédiatement évidentes — pop-ups, redirections, avertissements de sécurité. D’autres sont totalement invisibles — injections JS cachées, modifications de bases, liens SEO réservés aux crawlers. D’où la nécessité d’un scan automatisé ET d’une surveillance continue. Un site peut sembler parfaitement normal aux visiteurs humains tout en hébergeant des malwares, des liens de phishing et du contenu SEO malveillant qui nuisent activement à sa réputation et influencent les résultats de recherche.

Accès non autorisé : Le contenu piraté commence toujours par un accès illégal aux systèmes du site, souvent via des mots de passe faibles, failles non corrigées ou attaques de type ingénierie sociale visant les administrateurs.

Intention malveillante : Contrairement à une erreur de contenu accidentelle, le contenu piraté est injecté délibérément pour causer un préjudice — vol de données, diffusion de malwares, phishing ou manipulation de recherche.

Invisibilité pour l’utilisateur : Beaucoup de contenu piraté est pensé pour rester caché aux humains mais visible pour les moteurs et IA, le rendant particulièrement dangereux et difficile à détecter.

Persistance et réinfection : Les attaques avancées incluent souvent des backdoors ou mécanismes persistants permettant aux attaquants de conserver l’accès et de réinfecter le site après nettoyage.

Échelle et automatisation : Les campagnes modernes s’appuient sur des outils automatisés et places de marché pour compromettre des milliers de sites simultanément, créant des réseaux distribués de sources empoisonnées.

Impact multi-vecteur : Le contenu piraté affecte non seulement le site compromis mais aussi le classement, les réponses IA, les appareils des visiteurs et la réputation de la marque sur plusieurs plateformes.

Évolution rapide : Les attaquants adaptent sans cesse leurs techniques pour contourner la détection, exploiter de nouvelles failles et profiter des technologies émergentes comme la recherche IA.

Conséquences à long terme : Même après suppression, le contenu piraté peut continuer à impacter le classement et les réponses IA pendant des mois, le temps que moteurs et IA réindexent et réapprennent l’information corrigée.

Le paysage du contenu piraté évolue rapidement en réponse aux nouvelles technologies et menaces émergentes. Les attaques pilotées par l’IA en sont la nouvelle frontière. À mesure que l’IA devient centrale dans la découverte d’information, les attaquants se concentrent de plus en plus sur l’empoisonnement des sources IA, au détriment des moteurs classiques. Ce changement a de profondes implications stratégiques. Les organisations ne peuvent plus se contenter de protéger leur site contre la défiguration ou le vol de données — elles doivent anticiper que leur contenu compromis puisse être exploité pour manipuler les réponses IA et nuire à leur marque sur de multiples plateformes.

La détection et la réponse automatisées deviendront cruciales. Des modèles d’apprentissage automatique capables d’identifier des schémas suspects, des modifications inhabituelles de base ou des signaux d’empoisonnement SEO permettront une réaction plus rapide. Cela crée cependant une course aux armements : à mesure que la défense progresse, les attaquants peaufinent leurs techniques d’évasion. Les modèles de sécurité « zero trust » — qui considèrent tout contenu comme potentiellement compromis et le vérifient avant de le servir aux utilisateurs — deviendront probablement la norme.

Le cadre réglementaire évolue aussi. Les réglementations sur la protection des données comme le RGPD et les cadres émergents sur la gouvernance de l’IA commencent à tenir les organisations responsables du contenu compromis et de son impact sur les utilisateurs. Cela crée des incitations légales à mettre en œuvre des mesures proactives et des protocoles de réaction rapide. Par ailleurs, à mesure que les IA sont plus encadrées, il y aura sans doute des exigences pour que les plateformes détectent et excluent le contenu empoisonné de leurs données d’entraînement et de recherche.

La surveillance de la marque dans les systèmes IA deviendra une fonction clé de sécurité. Les organisations devront surveiller en continu comment leur marque apparaît dans les réponses IA, détecter les citations suspectes de leur contenu et réagir rapidement aux campagnes d’empoisonnement. C’est un nouveau front pour la cybersécurité où la sécurité du site doit être complétée par une protection spécifique à l’IA. La convergence de la sécurité web, du SEO et de l’intégrité des systèmes IA fait que le contenu piraté n’est plus seulement un problème technique — c’est un risque d’entreprise stratégique qui nécessite une réponse coordonnée entre sécurité, marketing et gestion de marque.

La défiguration d’un site web est une forme visible de piratage où les attaquants modifient ouvertement l’apparence des pages du site, rendant le compromis immédiatement évident pour les visiteurs. Le contenu piraté, en revanche, peut être subtil et caché — comme des injections de logiciels malveillants invisibles, des liens d’empoisonnement SEO ou des manipulations de la base de données en arrière-plan — qui peuvent passer inaperçues pendant des semaines ou des mois. Alors que la défiguration est une attaque de surface, le contenu piraté représente souvent des compromissions plus profondes et dangereuses qui affectent le classement dans les moteurs de recherche et les systèmes d’IA.

Le contenu piraté peut être utilisé comme arme via l’empoisonnement SEO pour manipuler les modèles de langage IA. Les acteurs de la menace injectent du contenu malveillant dans des sites compromis, puis l’amplifient sur de multiples domaines et plateformes. Lorsque les crawlers IA indexent ce contenu empoisonné, ils le traitent comme une information légitime et le citent dans leurs réponses. Par exemple, de faux numéros de support client injectés dans des sites .edu et .gov compromis sont récupérés par les systèmes IA et proposés comme réponses autorisées, menant les utilisateurs vers des arnaques.

Les types courants de contenu piraté incluent des scripts malveillants qui infectent les appareils des visiteurs, des liens de phishing déguisés en contenu légitime, des liens de spam cachés pour manipuler le SEO, des redirections malveillantes envoyant les utilisateurs vers des sites frauduleux, et des injections de base de données modifiant les informations stockées. Les attaquants injectent également de fausses informations de contact, des pages produits contrefaites et du code JavaScript caché destiné à être invisible pour les humains mais visible pour les crawlers des moteurs de recherche.

Les propriétaires de sites web peuvent détecter le contenu piraté en effectuant des analyses de sécurité avec des outils comme MalCare ou Wordfence, en vérifiant la Google Search Console pour les problèmes de sécurité, en surveillant les changements inattendus de classement ou de trafic, en recherchant des fichiers ou plugins inconnus dans leur tableau de bord, et en testant leur site sur Google Safe Browsing. Les visiteurs peuvent également signaler des pop-ups étranges, des redirections ou des avertissements de sécurité. Une surveillance régulière et des alertes automatiques sont essentielles pour une détection précoce.

Le contenu piraté peut dévaster une entreprise de plusieurs façons : Google peut signaler le site comme dangereux, entraînant une perte de trafic importante ; la confiance des clients s’effondre lorsqu’ils rencontrent des logiciels malveillants ou du phishing ; les revenus publicitaires et de ventes chutent drastiquement ; la responsabilité juridique augmente si des données clients sont volées ; et les coûts de récupération pour le nettoyage et l’amélioration de la sécurité peuvent atteindre des milliers d’euros. De plus, les dommages à la réputation peuvent persister longtemps après la correction de l’incident.

L’empoisonnement SEO exploite les sites web piratés en injectant des liens cachés avec des mots-clés spécifiques dans le code du site. Les crawlers des moteurs de recherche lisent ces liens et les interprètent comme des recommandations, augmentant artificiellement le classement des sites malveillants contrôlés par les attaquants. En utilisant des domaines à haute autorité comme les sites .edu et .gov, les acteurs de la menace héritent de la crédibilité du domaine. Cette technique est particulièrement efficace car le contenu injecté reste invisible pour les visiteurs humains tout en étant très visible pour les algorithmes de recherche.

Les mesures immédiates incluent l’isolation du site en activant le mode maintenance, le changement de tous les mots de passe d’hébergement, d’administration et de base de données, l’exécution d’une analyse complète de logiciels malveillants, la suppression de tous les fichiers et codes malveillants, la restauration depuis une sauvegarde saine si disponible, et la mise à jour de tous les logiciels et plugins. Après le nettoyage, soumettez le site à Google Search Console pour réexamen, surveillez les réinfections, implémentez des plugins de sécurité, activez l’authentification à deux facteurs et établissez des plannings de sauvegarde et de mises à jour réguliers pour prévenir de futures compromissions.

Commencez à suivre comment les chatbots IA mentionnent votre marque sur ChatGPT, Perplexity et d'autres plateformes. Obtenez des informations exploitables pour améliorer votre présence IA.

Découvrez ce que sont les sites de scraping, comment ils copient du contenu d'autres sources, leur impact sur le SEO et les créateurs originaux, et comment déte...

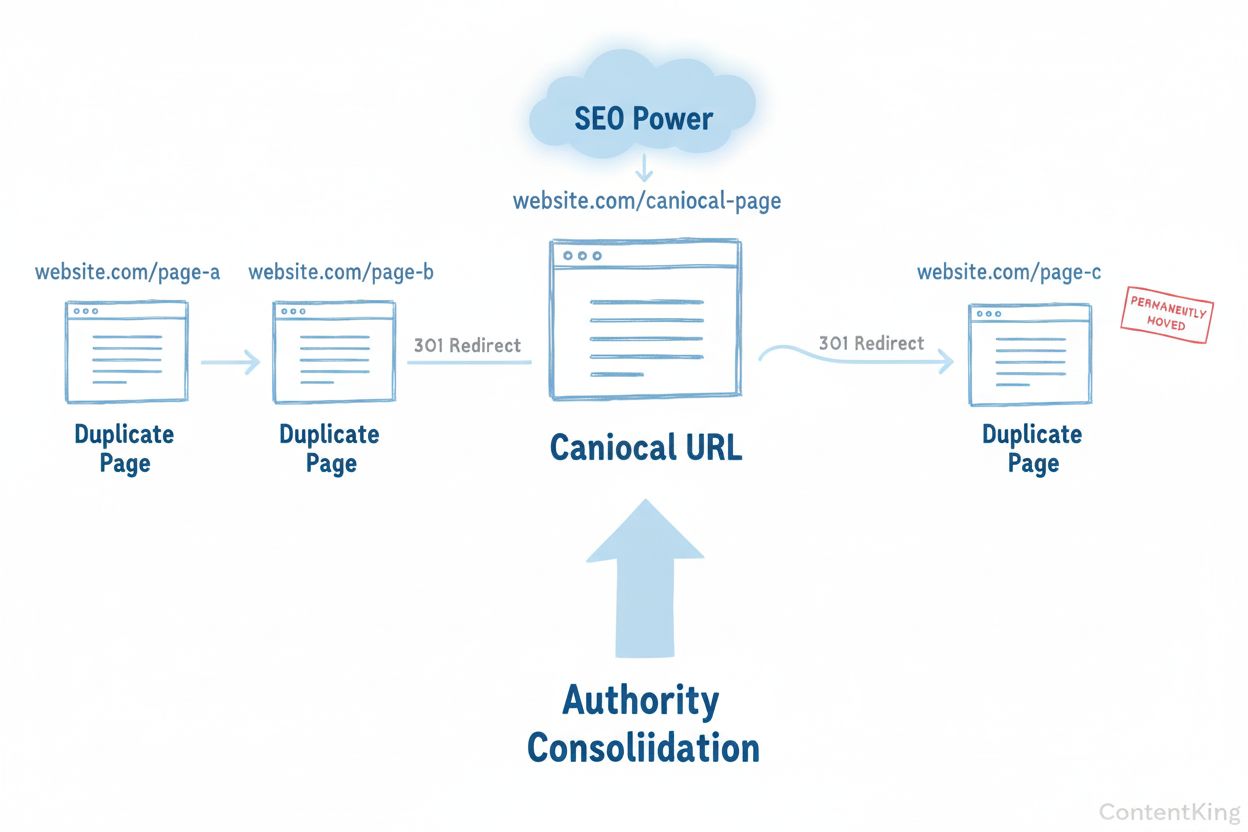

Le contenu dupliqué est un contenu identique ou similaire sur plusieurs URLs qui perturbe les moteurs de recherche et dilue l’autorité de classement. Découvrez ...

L’élagage de contenu est la suppression ou la mise à jour stratégique du contenu sous-performant pour améliorer le SEO, l’expérience utilisateur et la visibilit...