Phishing

Le phishing est une cyberattaque frauduleuse utilisant des courriels et sites web trompeurs pour voler des informations sensibles. Découvrez les types de phishi...

Le maliciel, ou logiciel malveillant, est tout programme ou code délibérément conçu pour nuire, perturber ou obtenir un accès non autorisé aux systèmes informatiques, réseaux et sites web. Il englobe les virus, vers, chevaux de Troie, rançongiciels, logiciels espions et autres codes malveillants qui compromettent la confidentialité, l’intégrité ou la disponibilité des systèmes et des données numériques.

Le maliciel, ou logiciel malveillant, est tout programme ou code délibérément conçu pour nuire, perturber ou obtenir un accès non autorisé aux systèmes informatiques, réseaux et sites web. Il englobe les virus, vers, chevaux de Troie, rançongiciels, logiciels espions et autres codes malveillants qui compromettent la confidentialité, l'intégrité ou la disponibilité des systèmes et des données numériques.

Le maliciel, abréviation de logiciel malveillant, désigne tout programme, code ou application délibérément conçu pour nuire, perturber ou obtenir un accès non autorisé à des systèmes informatiques, réseaux, sites web et appareils numériques. Selon le National Institute of Standards and Technology (NIST), le maliciel est défini comme « un logiciel ou microprogramme destiné à exécuter un processus non autorisé ayant un impact négatif sur la confidentialité, l’intégrité ou la disponibilité d’un système d’information. » Le terme englobe un large spectre de menaces malveillantes, y compris les virus, vers, chevaux de Troie, rançongiciels, logiciels espions, publiciels, rootkits et autres entités basées sur du code qui infectent les hôtes. Le maliciel agit avec une intention hostile, cherchant à envahir les systèmes, voler des données sensibles, chiffrer des fichiers contre rançon, surveiller l’activité des utilisateurs ou simplement perturber le fonctionnement normal. Contrairement aux logiciels légitimes répondant à des besoins définis par l’utilisateur, le maliciel exécute des processus non autorisés qui compromettent la sécurité du système et la vie privée de l’utilisateur à leur insu et sans consentement.

L’histoire du maliciel remonte aux concepts théoriques d’automates auto-réplicants proposés par le mathématicien John von Neumann en 1949, mais l’histoire moderne commence avec le virus Elk Cloner en 1982, qui infectait les systèmes Apple II via des disquettes contaminées. Durant les années 1980 et 1990, à mesure que Microsoft Windows devenait le système d’exploitation dominant, le maliciel évoluait rapidement avec des virus écrits en langage macro ciblant les documents Word et les feuilles de calcul. Les années 2000 ont vu l’émergence des vers de messagerie instantanée se propageant via AOL AIM, MSN Messenger et Yahoo Messenger à l’aide de techniques d’ingénierie sociale. Entre 2005 et 2009, les publiciels ont proliféré de manière spectaculaire, entraînant des poursuites judiciaires et des régulations contre les sociétés d’adware. Le paysage a radicalement changé en 2013 avec l’apparition du rançongiciel CryptoLocker, qui a forcé les victimes à payer environ 3 millions de dollars de rançon et a engendré d’innombrables variantes. Ces dernières années, les incidents de maliciels ont augmenté de 30 % entre 2023 et 2024, les attaques par rançongiciels explosant de 236,7 %, prouvant que la menace malicielle continue à évoluer et à s’intensifier en sophistication et en fréquence.

| Type de maliciel | Mécanisme | Impact principal | Méthode de propagation | Difficulté de détection |

|---|---|---|---|---|

| Virus | S’attache aux fichiers ; se réplique à l’exécution | Corruption de fichiers ; ralentissement du système | Nécessite l’exécution d’un programme hôte | Moyenne |

| Ver | S’auto-réplique ; se propage indépendamment | Saturation réseau ; vol de données | Vulnérabilités réseau ; email | Moyenne-élevée |

| Cheval de Troie | Se fait passer pour un logiciel légitime | Accès non autorisé ; vol de données | Ingénierie sociale ; téléchargements | Élevée |

| Rançongiciel | Chiffre les fichiers ; exige un paiement | Inaccessibilité des données ; perte financière | Phishing ; exploits ; malvertising | Moyenne |

| Logiciel espion | Surveille l’activité de l’utilisateur discrètement | Atteinte à la vie privée ; vol d’identifiants | Logiciels groupés ; téléchargements | Élevée |

| Publiciel | Affiche des publicités indésirables | Érosion de la vie privée ; dégradation des performances | Détournement de navigateur ; groupement | Faible-moyenne |

| Rootkit | Donne un accès administrateur | Compromission totale du système | Phishing ; téléchargements malveillants | Très élevée |

| Enregistreur de frappe | Enregistre les saisies clavier | Vol d’identifiants ; fraude financière | Phishing ; pièces jointes malveillantes | Élevée |

| Botnet | Crée un réseau d’appareils infectés | Attaques DDoS ; envoi de spam | Vers ; chevaux de Troie ; exploits | Élevée |

| Maliciel sans fichier | Agit uniquement en mémoire vive | Vol de données ; déplacement latéral | Exploits ; abus d’outils légitimes | Très élevée |

Le maliciel fonctionne via un cycle sophistiqué qui commence par des vecteurs d’infection initiaux tels que des emails de phishing, des téléchargements malveillants, des sites web compromis ou des vulnérabilités logicielles non corrigées. Une fois qu’il a pénétré un système, il tente en général une élévation de privilèges afin d’obtenir des droits plus élevés, lui permettant d’exécuter des opérations plus dommageables et d’assurer sa persistance. Les maliciels avancés utilisent des mécanismes de furtivité et de persistance, notamment du code polymorphe qui change de signature à l’exécution, une technologie rootkit qui masque les processus du système d’exploitation et des modifications du registre assurant leur survie aux redémarrages. De nombreuses variantes sophistiquées établissent des connexions de commande et contrôle (C2) avec des serveurs distants, permettant aux attaquants d’émettre des commandes, de télécharger des charges malveillantes supplémentaires ou d’exfiltrer des données volées. La phase d’exfiltration consiste à voler des informations précieuses — dossiers financiers, propriété intellectuelle, données personnelles ou identifiants — revendues sur le dark web ou utilisées pour l’espionnage industriel. Enfin, certains maliciels disposent de capacités de réplication et de déplacement latéral, se propageant à d’autres systèmes du réseau et compromettant toute l’infrastructure organisationnelle en quelques heures.

Le maliciel représente un risque catastrophique pour les sites web et l’infrastructure numérique, avec plus de 18 millions de sites infectés chaque semaine selon les statistiques récentes. Lorsqu’un site est compromis, des moteurs de recherche comme Google le signalent automatiquement comme dangereux et l’excluent des résultats, provoquant une chute dramatique du trafic organique et du chiffre d’affaires. Les sites infectés peuvent injecter du contenu indésirable, rediriger les visiteurs vers des pages malveillantes, voler des données et servir de points de distribution pour d’autres attaques. Les conséquences financières sont lourdes : le coût moyen d’une violation de données pour une petite entreprise varie de 120 000 à 1,24 million de dollars, tandis que les rançongiciels exigent des paiements de plusieurs milliers à plusieurs millions. Outre les coûts directs, les sites touchés subissent des interruptions de service, une perte de confiance des clients, des amendes réglementaires et des atteintes à la réputation qui peuvent durer des années. Selon les données récentes, 34 % des entreprises victimes d’une attaque mettent une semaine ou plus à retrouver l’accès à leurs systèmes, entraînant perte de productivité, retards et insatisfaction client. Pour l’e-commerce, une infection peut entraîner des violations PCI, des poursuites et une perte durable de relations commerciales.

La détection d’un maliciel requiert des approches multicouches combinant détection par signature, analyse comportementale et apprentissage automatique. La détection par signature compare les fichiers à des bases de signatures connues, mais échoue contre les variantes nouvelles ou polymorphes. L’analyse comportementale surveille les activités système à la recherche de schémas suspects tels que modifications inhabituelles de fichiers, connexions réseau non autorisées, consommation excessive de ressources ou tentatives de désactivation de la sécurité. Les systèmes d’intelligence artificielle comme Malware.AI détectent les menaces inconnues en analysant des comportements, sans nécessiter de règles spécifiques, et identifient des vulnérabilités zero-day et de nouveaux variants. Les signes d’infection sur un site incluent des ralentissements, pop-ups mystérieux, outils de sécurité désactivés, processus inconnus ou pics d’activité réseau. Google Search Console alerte les propriétaires lors de la détection de maliciels, tandis que les plugins ou services d’analyse automatisée offrent des capacités de détection. Les experts emploient l’analyse forensic pour examiner les systèmes, identifier les vecteurs d’attaque et évaluer l’étendue du compromis. Des analyses régulières de maliciels via plusieurs outils augmentent la précision, car chacun peut détecter des menaces différentes.

La prévention des infections par maliciels impose des stratégies de sécurité globales à la fois techniques, organisationnelles et comportementales. Les mises à jour logicielles régulières comblent les vulnérabilités exploitées par les attaquants, avec des outils de gestion de patchs automatisés pour un déploiement rapide. Une hygiène robuste des mots de passe et l’authentification multi-facteur réduisent fortement les risques d’attaques par identifiants. La formation des employés à la sécurité sensibilise au phishing, aux pièces jointes suspectes et à l’ingénierie sociale. Des solutions de sécurité réputées — antivirus, EDR, protection avancée contre les menaces — assurent l’analyse en temps réel et comportementale. La segmentation du réseau limite la propagation si un point est compromis. Le principe du moindre privilège restreint les droits d’accès, minimisant l’impact d’un compte compromis. Une surveillance et journalisation avancées via un SIEM permet de détecter les anomalies. Les pratiques de codage sécurisé préviennent les failles d’injection et les débordements de mémoire. Des sauvegardes hors ligne régulières facilitent la restauration après une attaque sans payer la rançon. Enfin, des scénarios de réponse à incident documentés assurent une gestion efficace des incidents de maliciel.

L’émergence des systèmes de recherche IA comme ChatGPT, Perplexity, Google AI Overviews et Claude a créé de nouveaux vecteurs pour la menace malicielle sur la réputation des marques et la confiance des utilisateurs. Les sites infectés par des maliciels peuvent apparaître dans les réponses et citations IA, propageant la désinformation et nuisant à la crédibilité des marques lorsque du contenu compromis est présenté comme source fiable. Les plateformes de surveillance IA telles que AmICited suivent où les marques, domaines et URL apparaissent dans les réponses IA, aidant les organisations à détecter l’apparition de sites compromis dans les citations IA. Ce suivi est crucial pour la protection de la marque, car des sites infectés usurpant l’identité de marques légitimes peuvent tromper les utilisateurs et nuire à la réputation à grande échelle. Lorsqu’un site compromis est cité par une IA, il reçoit une validation algorithmique qui renforce sa légitimité perçue, le rendant plus dangereux. La surveillance du contenu sur les plateformes IA permet de détecter et contrer les menaces avant qu’elles ne causent des dégâts étendus. L’intégration de la détection de maliciels à la surveillance des citations IA offre une visibilité complète sur la circulation du contenu compromis dans les systèmes IA, permettant des stratégies de défense proactive.

Le paysage des menaces malicielles évolue en permanence, porté par de nouvelles technologies et des méthodes d’attaque sophistiquées qui mettent au défi les défenses traditionnelles. Les maliciels sans fichier, opérant uniquement en mémoire, représentent une menace croissante car ils contournent la détection par signature et laissent peu de traces forensiques. Les maliciels à base d’IA capables d’adapter leur comportement grâce à l’apprentissage automatique incarnent la prochaine génération de sophistication. Les attaques sur la chaîne d’approvisionnement visant les éditeurs de logiciels et distribuant des maliciels via des mises à jour légitimes présentent des risques sans précédent. Les maliciels mobiles prolifèrent à mesure que les smartphones deviennent les principaux appareils informatiques, avec une augmentation des attaques de 50 % par an. Les plateformes de Ransomware-as-a-Service (RaaS) démocratisent la création de maliciels, permettant à des acteurs peu qualifiés de lancer des attaques professionnelles. Les exploits zero-day continueront de permettre la diffusion de maliciels avant la publication des correctifs. Les organisations doivent adopter des modèles de sécurité Zero Trust partant du principe que tout système est potentiellement compromis et vérifiant chaque demande d’accès. L’intelligence des menaces continue et la chasse en temps réel deviendront essentielles pour détecter les maliciels avancés avant qu’ils ne causent de graves dégâts. L’intégration de la détection de maliciels aux systèmes de surveillance IA sera de plus en plus cruciale à mesure que ces plateformes deviennent des sources d’information de référence.

Le maliciel représente l’une des menaces les plus persistantes et évolutives pour l’infrastructure numérique, les sites web et la sécurité organisationnelle dans le paysage moderne. Des virus simples qui corrompent les fichiers aux rançongiciels sophistiqués qui chiffrent des réseaux entiers et exigent des millions de rançon, le maliciel continue de causer des milliards de dollars de dommages chaque année. Comprendre la définition, les types, les mécanismes et l’impact des maliciels est essentiel pour protéger ses actifs numériques, maintenir la confiance des clients et préserver la réputation de la marque. L’intégration de la détection de maliciels aux plateformes de surveillance IA comme AmICited offre une visibilité complète sur la circulation des sites infectés et du contenu compromis dans les systèmes IA, permettant une défense proactive de la marque. À mesure que les menaces évoluent avec l’émergence de nouvelles technologies et méthodes d’attaque sophistiquées, les organisations doivent adopter des stratégies de sécurité globales et multicouches, associant contrôles techniques, politiques organisationnelles et formation des employés. En appliquant les stratégies de prévention et de mitigation présentées dans ce glossaire, les organisations peuvent réduire significativement leur exposition au risque maliciel et répondre rapidement aux incidents pour minimiser les dégâts et accélérer la reprise d’activité.

Un virus est un type spécifique de maliciel qui s'attache à des fichiers ou programmes légitimes et se réplique lorsque ces fichiers sont exécutés. Le maliciel est un terme plus large qui inclut les virus, vers, chevaux de Troie, rançongiciels, logiciels espions, publiciels et rootkits. Tous les virus sont des maliciels, mais tous les maliciels ne sont pas des virus. La principale différence est que les virus nécessitent un programme hôte pour se propager, tandis que d'autres types de maliciels peuvent se propager de manière indépendante.

Lorsqu'un site web est infecté par un maliciel, les moteurs de recherche comme Google le signalent automatiquement comme dangereux et peuvent le retirer entièrement des résultats de recherche. Cela provoque une chute spectaculaire du trafic organique et du classement. De plus, le maliciel peut rediriger les utilisateurs vers des sites malveillants, injecter du contenu indésirable et nuire à la réputation du site. La récupération après une infection nécessite généralement un nettoyage approfondi, des audits de sécurité et une resoumission aux moteurs de recherche, ce qui peut prendre des semaines ou des mois.

Les sites web sont couramment infectés via des plugins et thèmes obsolètes, des vulnérabilités logicielles non corrigées, des identifiants d'administration faibles, des comptes FTP compromis et des téléchargements de fichiers malveillants. Les attaquants utilisent également l'injection SQL, le cross-site scripting (XSS) et les attaques par force brute pour accéder aux sites. Une fois à l'intérieur, le maliciel peut se propager latéralement sur le serveur et aux systèmes connectés. Les mises à jour régulières, des mots de passe forts et une surveillance de sécurité sont des mesures préventives essentielles.

La détection de maliciels implique l’analyse des fichiers du site à la recherche de codes suspects, la surveillance des modifications de fichiers inhabituelles, la vérification de comptes utilisateurs non autorisés et l’analyse des journaux serveurs pour repérer des activités suspectes. Les outils de sécurité utilisent la détection par signature, l’analyse comportementale et l’apprentissage automatique pour identifier les menaces. Les propriétaires de sites devraient utiliser des plugins de sécurité, effectuer régulièrement des analyses de maliciels et surveiller les signes d’alerte tels que redirections inattendues, contenu injecté ou dégradation des performances.

Le coût moyen d'une violation de données pour les petites entreprises varie de 120 000 à 1,24 million de dollars, en tenant compte de la réponse à l'incident, la récupération, les frais juridiques et la perte de revenus. Les attaques par rançongiciel exigent des paiements allant de plusieurs milliers à plusieurs millions de dollars. Au-delà des coûts directs, les entreprises subissent des interruptions d’activité, une perte de confiance des clients, des amendes réglementaires et des dommages à leur réputation. Selon les statistiques récentes, 34 % des entreprises touchées par un maliciel ont mis une semaine ou plus à retrouver l'accès à leurs systèmes.

Les sites web infectés par des maliciels peuvent usurper l'identité de marques légitimes, diffuser du contenu malveillant et nuire à la réputation de la marque sur Internet. Les plateformes de surveillance IA comme AmICited suivent où les marques et domaines apparaissent dans les réponses IA, aidant à identifier quand des sites malveillants ou du contenu compromis apparaissent dans les résultats IA. Cela est essentiel pour la protection de la marque, car des sites compromis peuvent figurer dans les citations IA, propageant la désinformation et portant atteinte à la crédibilité de la marque.

Selon les statistiques récentes en cybersécurité, plus de 18 millions de sites web sont infectés par un maliciel chaque semaine à tout moment. Google identifie environ 50 sites avec du code malveillant chaque semaine, bien que les véritables hôtes contenant du maliciel représentent environ 1,6 % des sites analysés. Les incidents de maliciels ont augmenté de 30 % entre 2023 et 2024, avec une hausse de 236,7 % des attaques par rançongiciel, ce qui indique une menace croissante pour les propriétaires de sites et les organisations.

Oui, il est possible de supprimer un maliciel, mais le processus nécessite un nettoyage et une vérification approfondis. Les propriétaires de sites doivent se déconnecter du réseau, analyser avec plusieurs outils de sécurité, supprimer les fichiers et codes malveillants, corriger toutes les vulnérabilités, changer tous les identifiants et vérifier que le site est propre avant de le remettre en ligne. Cependant, l’éradication complète peut être difficile avec des maliciels sophistiqués comme les rootkits qui se cachent profondément dans les fichiers système. Les services de sécurité professionnels sont souvent recommandés pour les infections complexes afin de s’assurer qu’aucun résidu ne subsiste.

Commencez à suivre comment les chatbots IA mentionnent votre marque sur ChatGPT, Perplexity et d'autres plateformes. Obtenez des informations exploitables pour améliorer votre présence IA.

Le phishing est une cyberattaque frauduleuse utilisant des courriels et sites web trompeurs pour voler des informations sensibles. Découvrez les types de phishi...

Le contenu piraté est un matériel de site web non autorisé, modifié par des cybercriminels. Découvrez comment les sites compromis affectent le SEO, les résultat...

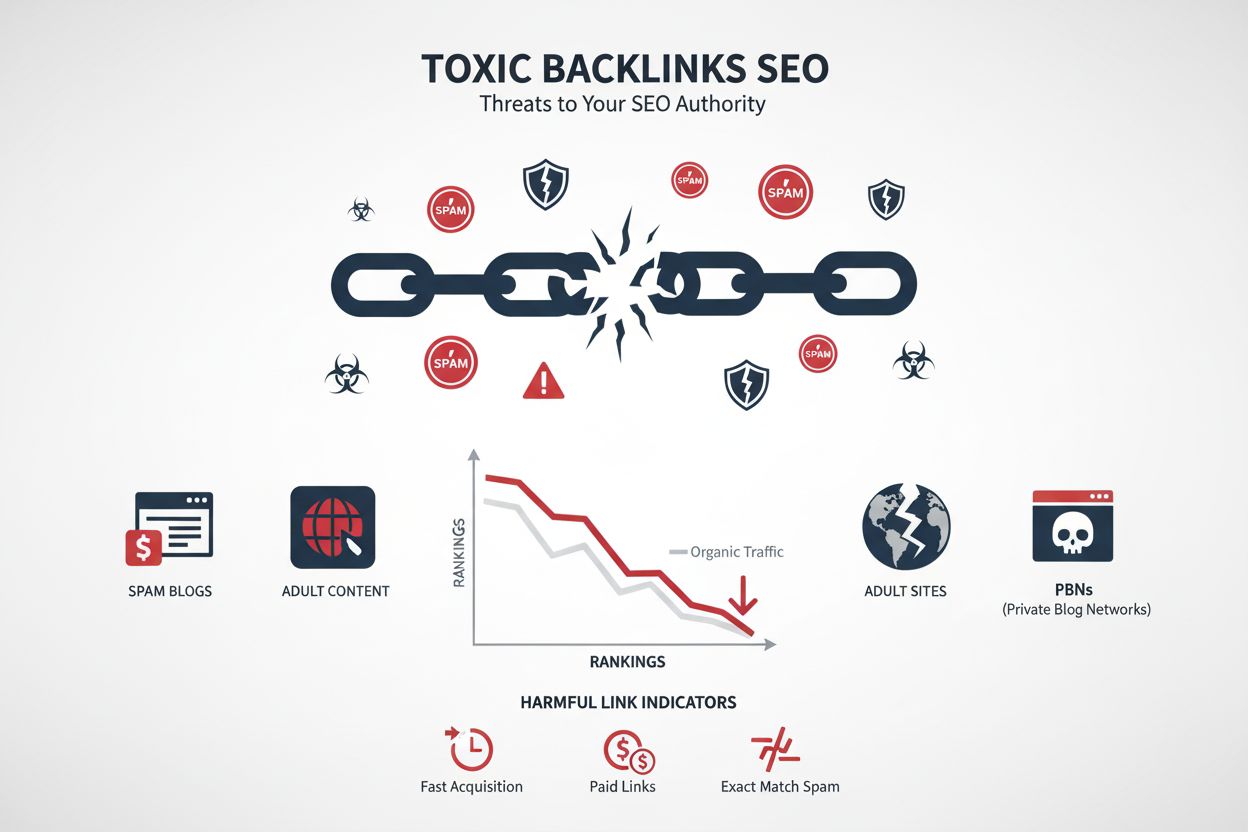

Découvrez ce que sont les liens toxiques, comment ils nuisent au classement SEO, et des stratégies éprouvées pour identifier et supprimer les backlinks nuisible...