Problemi di sicurezza - Vulnerabilità del sito web che influenzano la SEO

Scopri come le vulnerabilità di sicurezza del sito web influenzano il ranking SEO. Comprendi malware, hacking, phishing e il loro impatto su visibilità nei moto...

Il contenuto hackerato si riferisce a materiale di siti web che è stato alterato, iniettato o deturpato senza autorizzazione da criminali informatici che hanno ottenuto accesso non autorizzato ai file, al database o ai sistemi di amministrazione di un sito web. Questo contenuto compromesso può includere iniezioni di malware, link di phishing, avvelenamento SEO e reindirizzamenti dannosi progettati per danneggiare i visitatori, rubare dati o manipolare i risultati dei motori di ricerca e delle ricerche AI.

Il contenuto hackerato si riferisce a materiale di siti web che è stato alterato, iniettato o deturpato senza autorizzazione da criminali informatici che hanno ottenuto accesso non autorizzato ai file, al database o ai sistemi di amministrazione di un sito web. Questo contenuto compromesso può includere iniezioni di malware, link di phishing, avvelenamento SEO e reindirizzamenti dannosi progettati per danneggiare i visitatori, rubare dati o manipolare i risultati dei motori di ricerca e delle ricerche AI.

Il contenuto hackerato si riferisce a materiale di siti web che è stato alterato, iniettato o deturpato senza autorizzazione da criminali informatici che hanno ottenuto accesso non autorizzato ai file, al database o ai sistemi di amministrazione di un sito web. Quando un sito viene compromesso, gli aggressori possono modificare i contenuti esistenti, iniettare codice dannoso, inserire link di phishing o impiantare malware progettato per danneggiare i visitatori o manipolare motori di ricerca e sistemi AI. Il contenuto di siti web compromessi è il risultato diretto di questo accesso non autorizzato, rappresentando qualsiasi materiale su un sito web che sia stato alterato con intenzioni malevole. Questa distinzione è fondamentale: mentre alcuni attacchi portano a deturpazioni evidenti che i visitatori notano subito, molte compromissioni operano silenziosamente in background, con contenuti iniettati che rimangono invisibili agli occhi umani ma altamente visibili ai crawler dei motori di ricerca e ai modelli linguistici AI. L’impatto va ben oltre il sito stesso—il contenuto hackerato può avvelenare i risultati di ricerca, manipolare le risposte AI, rubare dati dei visitatori, diffondere malware e danneggiare gravemente la reputazione del marchio. Comprendere cosa costituisce contenuto hackerato e come opera è essenziale per i proprietari di siti, i professionisti della sicurezza e le organizzazioni che vogliono preservare la propria integrità digitale in un panorama di ricerca sempre più guidato dall’AI.

Le compromissioni dei siti web si sono evolute significativamente dai primi giorni di Internet. Negli anni ‘90 e primi 2000, gli attacchi erano principalmente caratterizzati da deturpazioni visibili dei siti web—gli aggressori sostituivano il contenuto della homepage con i propri messaggi o immagini, rendendo la violazione immediatamente evidente. Tuttavia, con l’aumento della consapevolezza sulla sicurezza e il miglioramento degli strumenti di rilevamento, gli attori delle minacce hanno adattato le loro tattiche. Le campagne di hacking moderne ora puntano sulla furtività e sulla scala, con gli aggressori che privilegiano iniezioni invisibili che restano non rilevate per periodi prolungati. Secondo dati di cybersecurity del 2024, negli Stati Uniti sono state registrate 3.158 compromissioni di dati, che hanno colpito oltre 1,35 miliardi di individui. Il Rapporto Annuale sulla Cybersecurity di GoDaddy ha rivelato che malware e reindirizzamenti dannosi hanno rappresentato il 74,7% delle minacce rilevate su 1,1 milioni di siti infetti, dimostrando la prevalenza del contenuto hackerato come principale vettore di attacco.

L’evoluzione del contenuto hackerato è stata guidata dall’ascesa dell’avvelenamento dei motori di ricerca (SEO poisoning) e, più recentemente, dall’emergere dei sistemi di ricerca alimentati dall’AI. Gli attori delle minacce hanno scoperto che iniettando contenuti in siti web ad alta autorità potevano manipolare i ranking di ricerca e, sempre più spesso, influenzare i modelli linguistici AI. Questo cambiamento rappresenta una rivoluzione nel modo in cui il contenuto hackerato viene sfruttato—non è più solo questione di deturpare un sito o rubare dati da una singola fonte. Ora, gli aggressori usano i siti compromessi come reti di distribuzione per amplificare contenuti malevoli nei risultati di ricerca e nelle risposte AI. La sofisticazione di queste campagne è cresciuta esponenzialmente, con gruppi criminali organizzati che gestiscono marketplace come Hacklink che permettono di acquistare accesso a migliaia di siti compromessi e automatizzare l’iniezione di contenuti dannosi su larga scala.

L’iniezione di contenuto hackerato avviene tramite diversi percorsi tecnici, ognuno dei quali sfrutta differenti vulnerabilità nell’architettura dei siti e nelle pratiche di sicurezza. Il metodo più comune è la SQL injection, una vulnerabilità che consente agli aggressori di manipolare le query del database e alterare direttamente i contenuti memorizzati. Quando un database viene compromesso, gli aggressori possono modificare descrizioni di prodotti, iniettare link nascosti, alterare informazioni utente o inserire script dannosi che si attivano al caricamento delle pagine. Un’altra tecnica diffusa è il cross-site scripting (XSS), dove viene iniettato codice JavaScript nelle pagine web. Questo codice si esegue nei browser dei visitatori, potenzialmente rubando cookie di sessione, reindirizzando verso siti di phishing o scaricando malware sui dispositivi.

L’iniezione di malware è un altro vettore critico per il contenuto hackerato. Gli aggressori caricano file dannosi sul server del sito, spesso mascherandoli da plugin, temi o file multimediali legittimi. Questi file possono contenere backdoor che garantiscono accesso persistente, permettendo di mantenere il controllo anche dopo la correzione della vulnerabilità iniziale. Le backdoor shell sono particolarmente pericolose perché consentono ripetute reinfezioni del sito, rendendo il recupero estremamente difficile. Inoltre, gli aggressori sfruttano vulnerabilità non patchate nei più diffusi sistemi di gestione dei contenuti come WordPress, Drupal e Joomla. Quando vengono rilasciate patch di sicurezza, gli aggressori scandagliano Internet alla ricerca di siti ancora vulnerabili e li compromettono prima che gli amministratori possano aggiornare. La velocità di attacco è notevole—entro poche ore dalla divulgazione di una vulnerabilità, strumenti automatici scansionano milioni di siti alla ricerca della falla.

L’avvelenamento SEO tramite contenuto hackerato comporta l’iniezione di link nascosti e testo ancora contenente parole chiave nei siti compromessi. Queste iniezioni sono progettate per essere invisibili ai visitatori umani (spesso usando testo bianco su sfondo bianco, proprietà CSS display:none o JavaScript che nasconde il contenuto dal DOM) ma pienamente visibili ai crawler dei motori di ricerca. Collegandosi da domini ad alta autorità come .edu e .gov, gli aggressori aumentano artificialmente il ranking delle proprie pagine malevole. Il contenuto iniettato eredita la credibilità del dominio compromesso, permettendo a siti di phishing, farmacie false e pagine truffaldine di posizionarsi in alto nei risultati di ricerca per parole chiave mirate.

L’emergere dei sistemi di ricerca alimentati dall’AI come ChatGPT, Perplexity, Google AI Overviews e Claude ha creato nuove vulnerabilità che il contenuto hackerato può sfruttare. Questi sistemi AI si basano su enormi dataset prelevati da tutto il web per generare risposte. Quando il contenuto hackerato viene iniettato in più siti e amplificato tramite tecniche di avvelenamento SEO, i crawler AI lo trattano come informazione legittima e lo incorporano nei loro dati di addestramento o sistemi di recupero. Ricerche recenti hanno documentato campagne sofisticate in cui attori delle minacce iniettano numeri di assistenza clienti falsi in siti .edu e .gov compromessi, poi distribuiscono la stessa informazione su forum, Pastebin e altre piattaforme. Quando gli utenti chiedono ai sistemi AI “Come posso contattare l’assistenza clienti di [Brand]?”, l’AI restituisce il numero falso con sicurezza, citando le fonti avvelenate come autorevoli.

Ciò rappresenta una minaccia fondamentale all’integrità dei risultati di ricerca AI. Oltre il 50% dei risultati di ricerca AI contiene citazioni false, titoli inventati o link che non portano a nulla, secondo studi recenti. Il contenuto hackerato gioca un ruolo significativo in questo problema. Avvelenando sia gli indici di ricerca tradizionali sia i dati che alimentano i sistemi AI, gli attori delle minacce stanno di fatto riscrivendo ciò che appare “vero” online. Le conseguenze sono gravi: gli utenti vengono truffati, i marchi subiscono danni reputazionali e la fiducia nei sistemi AI si erode. Per le organizzazioni, questo significa che il contenuto hackerato sul proprio sito ora può influenzare non solo i ranking su Google ma anche il modo in cui il proprio marchio viene rappresentato dalle risposte AI su più piattaforme. Questa superficie d’attacco ampliata rende la sicurezza dei contenuti più critica che mai.

| Aspetto | Contenuto Hackerato | Deturpazione Sito Web | Distribuzione Malware | Avvelenamento SEO |

|---|---|---|---|---|

| Visibilità | Spesso nascosto agli utenti | Immediatamente visibile | Nascosto in codice/file | Invisibile agli umani, visibile ai crawler |

| Obiettivo Primario | Furto dati, manipolazione, avvelenamento AI | Danno al brand, diffusione messaggio | Infezione dispositivi, furto credenziali | Manipolazione ranking di ricerca |

| Difficoltà di Rilevamento | Alta (può restare inosservato per mesi) | Bassa (ovvio ai visitatori) | Media (richiede scansione) | Molto alta (richiede analisi tecnica) |

| Impatto sui Risultati di Ricerca | Grave (avvelena ranking e risposte AI) | Minimo (di solito rimosso rapidamente) | Moderato (influenza reputazione sito) | Grave (aumenta ranking siti malevoli) |

| Tempo di Recupero | Settimane o mesi | Ore o giorni | Giorni o settimane | Settimane o mesi |

| Strumenti Utilizzati | SQL injection, XSS, backdoor | Semplice sostituzione file | Script malware, trojan | Iniezione link, keyword stuffing |

| Parti Coinvolte | Proprietario sito, visitatori, motori di ricerca, sistemi AI | Proprietario sito, reputazione brand | Visitatori, utenti dispositivi | Utenti ricerca, utenti AI, concorrenti legittimi |

Il meccanismo con cui il contenuto hackerato influenza i sistemi AI rappresenta un’evoluzione critica nelle minacce di cybersecurity. I modelli linguistici AI come ChatGPT e Perplexity funzionano recuperando informazioni dai contenuti web indicizzati e sintetizzando risposte basate su quei dati. Quando gli attori delle minacce iniettano contenuti nei siti compromessi, non stanno solo influenzando i motori di ricerca tradizionali—stanno avvelenando le fonti dati su cui si basano i sistemi AI. La sofisticazione delle campagne moderne si manifesta nella scelta strategica dei siti da compromettere. I domini ad alta autorità hanno più peso sia negli algoritmi di ricerca sia nei processi di addestramento AI, quindi gli aggressori danno priorità a siti .edu, .gov e testate giornalistiche affermate.

Indagini recenti di società di sicurezza come ZeroFox e Netcraft hanno scoperto campagne organizzate in cui gli attori delle minacce usano marketplace Hacklink per acquistare accesso a migliaia di siti compromessi. Questi marketplace operano come servizi del dark web, offrendo pannelli di controllo dove gli acquirenti possono specificare parole chiave, URL e bersagli delle iniezioni. L’automazione è straordinaria—gli aggressori possono iniettare contenuto su migliaia di siti simultaneamente, creando una rete distribuita di fonti avvelenate. Quando i crawler AI incontrano questi contenuti su più domini, interpretano la ripetizione come validazione di legittimità. L’attacco è particolarmente efficace perché sfrutta proprio quei meccanismi che rendono potenti i sistemi AI: la capacità di aggregare informazioni da fonti diverse e sintetizzarle in risposte autorevoli.

Le implicazioni per la protezione del brand sono profonde. Se il tuo sito viene compromesso e usato in una campagna di avvelenamento SEO, l’autorità del tuo dominio viene trasformata in un’arma contro di te. Il tuo sito diventa parte di una rete che amplifica contenuti malevoli e il tuo marchio viene associato a truffe e phishing. Peggio ancora, quando i sistemi AI citano il tuo contenuto compromesso come fonte di informazioni false, la reputazione viene danneggiata anche presso utenti che non visitano mai direttamente il sito. Per questo motivo, il monitoraggio AI e la protezione del brand sono diventati componenti essenziali della strategia di cybersecurity moderna.

Rilevare il contenuto hackerato richiede un approccio multilivello che combina scansioni automatiche, ispezione manuale e monitoraggio esterno. Strumenti di scansione della sicurezza come MalCare, Wordfence e Sucuri possono identificare malware, backdoor e file sospetti su un sito. Questi strumenti confrontano i file con firme di malware note e modelli comportamentali, segnalando qualsiasi anomalia. Tuttavia, gli attaccanti sofisticati spesso usano exploit zero-day o malware personalizzato che non corrisponde a firme conosciute, rendendo il rilevamento più difficile. Google Search Console offre segnali preziosi di compromissione—se Google rileva malware o phishing sul sito, mostrerà avvisi nei risultati di ricerca e notificherà il proprietario. Analogamente, Google Safe Browsing segnala i siti noti per la distribuzione di malware o phishing.

L’ispezione manuale comporta l’esame di file del sito, voci di database e log del server in cerca di anomalie. I proprietari dovrebbero cercare file imprevisti in cartelle insolite, plugin o temi sconosciuti nella dashboard del CMS, nuovi account utente non creati da loro e modifiche ai file core. I log del server possono rivelare pattern di accesso sospetti, come tentativi ripetuti di accedere ai pannelli admin o query insolite al database. Tuttavia, gli attaccanti spesso cancellano o modificano i log per coprire le tracce, rendendo questo metodo meno affidabile. Il monitoraggio esterno tramite servizi come AmICited consente di tracciare dove appare il proprio dominio nei risultati di ricerca AI e rilevare quando il contenuto viene citato in contesti sospetti. Ciò è particolarmente utile per identificare campagne di avvelenamento SEO in cui il sito viene usato per potenziare contenuti malevoli a insaputa del proprietario.

La sfida nel rilevare il contenuto hackerato è che la visibilità varia enormemente. Alcune compromissioni sono subito evidenti—i visitatori incontrano popup, reindirizzamenti o avvisi di sicurezza. Altre sono completamente invisibili—iniezioni di JavaScript nascosto, modifiche al database o link SEO che solo i crawler vedono. Per questo la sicurezza completa richiede sia scansioni automatiche sia monitoraggio continuo. Un sito può apparire perfettamente normale agli utenti umani ma ospitare contemporaneamente malware, link di phishing e contenuto SEO dannoso che danneggia attivamente la reputazione e influenza i risultati di ricerca.

Accesso Non Autorizzato: Il contenuto hackerato inizia sempre con accesso non autorizzato ai sistemi del sito, tipicamente tramite password deboli, vulnerabilità non patchate o attacchi di social engineering contro gli amministratori.

Intenzione Malevola: Diversamente dagli errori accidentali, il contenuto hackerato è iniettato deliberatamente con l’obiettivo di causare danni—tramite furto dati, diffusione malware, phishing o manipolazione delle ricerche.

Invisibilità agli Utenti: Gran parte del contenuto hackerato è progettata per restare nascosta ai visitatori umani ma visibile ai motori di ricerca e sistemi AI, rendendola particolarmente pericolosa e difficile da rilevare.

Persistenza e Reinfezione: Gli attacchi sofisticati includono spesso backdoor o meccanismi persistenti che consentono di mantenere l’accesso e reinfettare il sito anche dopo i primi tentativi di pulizia.

Scala e Automazione: Le campagne moderne usano strumenti automatici e marketplace per compromettere migliaia di siti contemporaneamente, creando reti distribuite di fonti avvelenate.

Impatto Multivettoriale: Il contenuto hackerato influisce non solo sul sito compromesso ma anche sui ranking di ricerca, risposte AI, dispositivi dei visitatori e reputazione del marchio su diverse piattaforme.

Evoluzione Rapida: Gli attaccanti adattano costantemente le tecniche per eludere il rilevamento, sfruttare nuove vulnerabilità e approfittare di tecnologie emergenti come i sistemi di ricerca AI.

Conseguenze a Lungo Termine: Anche dopo la rimozione, il contenuto hackerato può continuare a influenzare ranking e risposte AI per mesi, mentre motori di ricerca e sistemi AI reindicizzano e riaddestrano le informazioni corrette.

Il panorama del contenuto hackerato sta evolvendo rapidamente in risposta ai cambiamenti tecnologici e alle minacce emergenti. Gli attacchi alimentati dall’AI rappresentano la frontiera di questa evoluzione. Man mano che i sistemi AI diventano centrali per la scoperta delle informazioni, gli attori delle minacce si concentrano sempre più sull’avvelenamento delle fonti dati AI piuttosto che sui motori di ricerca tradizionali. Questo cambiamento ha profonde implicazioni per la strategia di cybersecurity. Le organizzazioni non possono più concentrarsi solo sulla protezione del sito da deturpazioni o furto dati—devono anche considerare come il proprio contenuto compromesso possa essere usato come arma per manipolare le risposte AI e danneggiare il brand su più piattaforme.

Rilevamento e risposta automatizzati diventeranno sempre più importanti. Modelli di machine learning addestrati per individuare pattern sospetti nei contenuti, modifiche insolite al database e indicatori di avvelenamento SEO permetteranno rilevamento e risposta più rapidi. Tuttavia, ciò crea una corsa agli armamenti: mentre i difensori sviluppano strumenti migliori, gli attaccanti elaborano tecniche di evasione più sofisticate. Modelli di sicurezza zero-trust che presumono che tutto il contenuto possa essere compromesso e verificano ogni cosa prima di servirla agli utenti diventeranno probabilmente prassi standard.

Anche il quadro normativo sta cambiando. Regolamenti sulla protezione dei dati come GDPR e le nuove normative sull’AI stanno iniziando a rendere le organizzazioni responsabili per i contenuti compromessi e il loro impatto sugli utenti. Ciò genera incentivi legali per misure di sicurezza proattive e protocolli di risposta rapida. Inoltre, man mano che i sistemi AI saranno più regolamentati, probabilmente verranno richiesti sistemi per rilevare ed escludere contenuti avvelenati dai dati di addestramento e dai sistemi di retrieval.

Il monitoraggio del brand nei sistemi AI diventerà una funzione di sicurezza critica. Le organizzazioni dovranno monitorare continuamente come appare il proprio marchio nelle risposte AI, rilevare quando il proprio contenuto viene citato in contesti sospetti e reagire rapidamente alle campagne di avvelenamento. Questa rappresenta una nuova frontiera della cybersecurity in cui la sicurezza tradizionale del sito deve essere affiancata da strategie di monitoraggio e protezione specifiche per l’AI. La convergenza tra sicurezza dei siti web, ottimizzazione per i motori di ricerca e integrità dei sistemi AI significa che il contenuto hackerato non è più solo un problema tecnico—è un rischio strategico aziendale che richiede risposte coordinate tra sicurezza, marketing e gestione del brand.

La deturpazione di un sito web è una forma visibile di hacking in cui gli aggressori alterano apertamente l'aspetto delle pagine di un sito, rendendo la compromissione immediatamente evidente ai visitatori. Il contenuto hackerato, invece, può essere sottile e nascosto—come iniezioni di malware invisibili, link di avvelenamento SEO o manipolazione del database backend—che possono passare inosservate per settimane o mesi. Mentre la deturpazione è un attacco di superficie, il contenuto hackerato rappresenta spesso compromissioni più profonde e pericolose che influenzano il posizionamento nei motori di ricerca e i sistemi AI.

Il contenuto hackerato può essere utilizzato come arma tramite l'avvelenamento SEO per manipolare i modelli linguistici AI. Gli attori delle minacce iniettano contenuti dannosi in siti web compromessi, poi li amplificano su più domini e piattaforme. Quando i crawler AI indicizzano questo contenuto avvelenato, lo trattano come informazione legittima e lo citano nelle risposte. Ad esempio, numeri di assistenza clienti falsi iniettati in siti .edu e .gov compromessi vengono rilevati dai sistemi AI e forniti come risposte autorevoli, portando gli utenti a truffe.

I tipi comuni di contenuto hackerato includono script malware che infettano i dispositivi dei visitatori, link di phishing mascherati da contenuti legittimi, link spam nascosti per manipolazione SEO, reindirizzamenti dannosi che inviano gli utenti a siti fraudolenti e iniezioni nel database che alterano le informazioni memorizzate. Gli aggressori iniettano anche informazioni di contatto false, pagine di prodotti contraffatti e codice JavaScript nascosto progettato per essere invisibile agli umani ma visibile ai crawler dei motori di ricerca.

I proprietari di siti possono rilevare contenuto hackerato eseguendo scansioni di sicurezza con strumenti come MalCare o Wordfence, controllando Google Search Console per problemi di sicurezza, monitorando cambiamenti inaspettati nei ranking delle pagine o nel traffico, cercando file o plugin sconosciuti nella dashboard e testando il sito con Google Safe Browsing. Anche i visitatori possono segnalare popup strani, reindirizzamenti o avvisi di sicurezza. Il monitoraggio regolare e gli avvisi automatici sono essenziali per una rilevazione precoce.

Il contenuto hackerato può devastare un'azienda attraverso diversi canali: Google può segnalare il sito come non sicuro, causando una drastica perdita di traffico; la fiducia dei clienti crolla quando incontrano malware o phishing; le entrate da pubblicità e vendite diminuiscono significativamente; la responsabilità legale aumenta se vengono rubati dati dei clienti; e i costi di recupero per la pulizia e il miglioramento della sicurezza possono raggiungere migliaia di euro. Inoltre, il danno reputazionale può persistere anche dopo la risoluzione dell'attacco.

L'avvelenamento SEO sfrutta siti web hackerati iniettando link nascosti con parole chiave specifiche nel codice del sito. I crawler dei motori di ricerca leggono questi link e li interpretano come raccomandazioni, aumentando artificialmente il ranking dei siti dannosi controllati dagli aggressori. Utilizzando domini ad alta autorità come siti .edu e .gov compromessi, gli attori delle minacce ereditano la credibilità di tali domini. Questa tecnica è particolarmente efficace perché il contenuto iniettato rimane invisibile ai visitatori umani ma molto visibile agli algoritmi di ricerca.

I passaggi immediati includono isolare il sito web attivando la modalità manutenzione, cambiare tutte le password di hosting, admin e database, eseguire una scansione malware completa, rimuovere tutti i file e il codice dannoso, ripristinare da un backup pulito se disponibile e aggiornare tutti i software e i plugin. Dopo la pulizia, inviare il sito a Google Search Console per la rivalutazione, monitorare per reinfezioni, implementare plugin di sicurezza, abilitare l'autenticazione a due fattori e stabilire backup regolari e aggiornamenti per prevenire compromissioni future.

Inizia a tracciare come i chatbot AI menzionano il tuo brand su ChatGPT, Perplexity e altre piattaforme. Ottieni informazioni utili per migliorare la tua presenza AI.

Scopri come le vulnerabilità di sicurezza del sito web influenzano il ranking SEO. Comprendi malware, hacking, phishing e il loro impatto su visibilità nei moto...

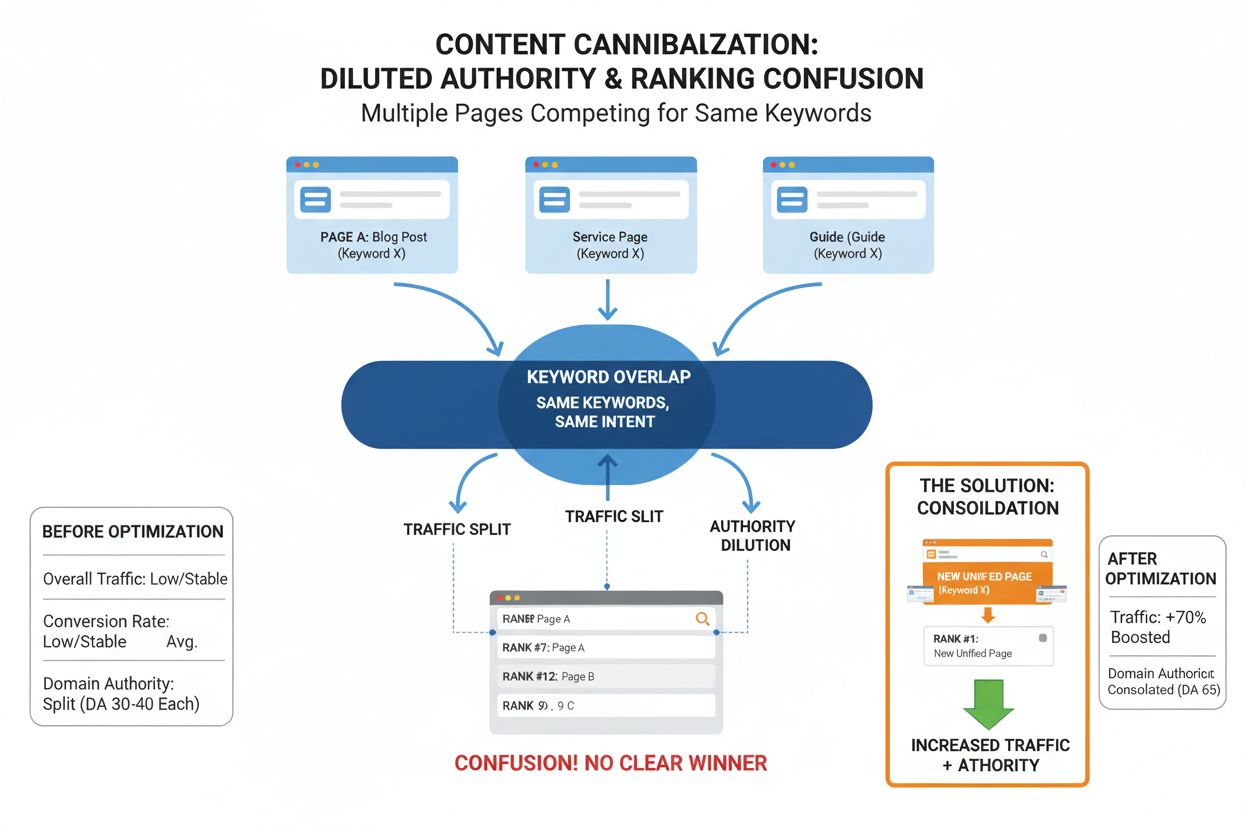

La cannibalizzazione dei contenuti si verifica quando più pagine di un sito web competono per le stesse parole chiave, diluendo autorità e posizionamenti. Scopr...

La potatura dei contenuti è la rimozione o l’aggiornamento strategico dei contenuti poco performanti per migliorare SEO, esperienza utente e visibilità nei moto...