Contenuto Hackerato - Contenuto di Siti Web Compromessi

Il contenuto hackerato è materiale di siti web alterato senza autorizzazione da criminali informatici. Scopri come i siti compromessi influenzano SEO, risultati...

Il malware, o software dannoso, è qualsiasi programma o codice progettato intenzionalmente per danneggiare, interrompere o ottenere accesso non autorizzato a sistemi informatici, reti e siti web. Comprende virus, worm, trojan, ransomware, spyware e altri codici dannosi che compromettono la riservatezza, l’integrità o la disponibilità dei sistemi e dei dati digitali.

Il malware, o software dannoso, è qualsiasi programma o codice progettato intenzionalmente per danneggiare, interrompere o ottenere accesso non autorizzato a sistemi informatici, reti e siti web. Comprende virus, worm, trojan, ransomware, spyware e altri codici dannosi che compromettono la riservatezza, l'integrità o la disponibilità dei sistemi e dei dati digitali.

Malware, abbreviazione di software dannoso, è qualsiasi programma, codice o applicazione progettato intenzionalmente per danneggiare, interrompere o ottenere accesso non autorizzato a sistemi informatici, reti, siti web e dispositivi digitali. Secondo il National Institute of Standards and Technology (NIST), il malware è definito come “software o firmware destinato a eseguire un processo non autorizzato che avrà un impatto negativo sulla riservatezza, integrità o disponibilità di un sistema informativo.” Il termine comprende un ampio spettro di minacce dannose tra cui virus, worm, trojan, ransomware, spyware, adware, rootkit e altre entità basate su codice che infettano gli host. Il malware opera con intenti ostili, cercando di invadere sistemi, rubare dati sensibili, criptare file per riscatto, monitorare l’attività degli utenti o semplicemente interrompere le normali operazioni. A differenza del software legittimo che serve scopi definiti dall’utente, il malware esegue processi non autorizzati che compromettono la sicurezza del sistema e la privacy dell’utente senza consenso o conoscenza.

La storia del malware risale ai concetti teorici di automi auto-replicanti proposti dal matematico John von Neumann nel 1949, ma la storia moderna del malware iniziò con il virus Elk Cloner nel 1982, che infettò i sistemi Apple II tramite floppy disk infetti. Negli anni ‘80 e ‘90, con la diffusione di Microsoft Windows come sistema operativo dominante, il malware si evolse rapidamente con virus scritti in linguaggi macro che prendevano di mira documenti Word e fogli di calcolo. Gli anni 2000 hanno visto l’emergere di worm di messaggistica istantanea che si diffondevano tramite AOL AIM, MSN Messenger e Yahoo Messenger sfruttando tattiche di ingegneria sociale. Tra il 2005 e il 2009, l’adware si diffuse in modo drammatico, portando a cause legali e azioni regolamentari contro le aziende che lo producevano. Il panorama cambiò drasticamente nel 2013 con l’emergere del ransomware CryptoLocker, che costrinse le vittime a pagare circa 3 milioni di dollari in riscatti e generò innumerevoli varianti emulate. Negli ultimi anni si è registrato un aumento del 30% negli incidenti malware tra il 2023 e il 2024, con attacchi ransomware esplosi del 236,7%, a dimostrazione del fatto che le minacce malware continuano a evolversi e intensificarsi in sofisticazione e frequenza.

| Tipo di Malware | Meccanismo | Impatto Primario | Metodo di Diffusione | Difficoltà di Rilevamento |

|---|---|---|---|---|

| Virus | Si allega ai file; si replica quando eseguito | Corruzione file; rallentamento sistema | Richiede esecuzione programma ospite | Media |

| Worm | Auto-replicante; si diffonde autonomamente | Congestione rete; furto dati | Vulnerabilità di rete; email | Medio-Alta |

| Trojan | Si camuffa da software legittimo | Accesso non autorizzato; furto dati | Ingegneria sociale; download | Alta |

| Ransomware | Cripta file; richiede riscatto | Inaccessibilità dati; perdita finanziaria | Phishing; exploit; malvertising | Media |

| Spyware | Monitora attività utente in modo occulto | Violazione privacy; furto credenziali | Software in bundle; download | Alta |

| Adware | Mostra pubblicità indesiderate | Erosione privacy; degrado prestazioni | Hijacking browser; bundle | Bassa-Media |

| Rootkit | Fornisce accesso livello amministratore | Compromissione completa sistema | Phishing; download dannosi | Molto Alta |

| Keylogger | Registra input tastiera | Furto credenziali; frode finanziaria | Phishing; allegati dannosi | Alta |

| Botnet | Crea rete di dispositivi infetti | Attacchi DDoS; invio spam | Worm; trojan; exploit | Alta |

| Malware Fileless | Opera solo in memoria di sistema | Furto dati; movimento laterale | Exploit; abuso strumenti legittimi | Molto Alta |

Il malware opera attraverso un ciclo sofisticato che inizia con vettori di infezione iniziale come email di phishing, download dannosi, siti web compromessi o vulnerabilità software non patchate. Una volta penetrato un sistema, il malware tenta di solito l’escalation dei privilegi per ottenere accesso di livello superiore, consentendogli di eseguire operazioni più dannose e mantenersi persistente nel sistema. Il malware avanzato impiega meccanismi di stealth e persistenza inclusi codice polimorfico che cambia firma a runtime, tecnologia rootkit che nasconde i processi al sistema operativo e modifiche al registro che assicurano la sopravvivenza ai riavvii. Molte varianti sofisticate stabiliscono connessioni di command-and-control (C2) con server remoti, permettendo agli aggressori di impartire comandi, scaricare ulteriori payload o esfiltrare dati rubati. La fase di esfiltrazione dati comporta il furto di informazioni preziose come dati finanziari, proprietà intellettuale, dati personali o credenziali, che gli aggressori poi vendono sul dark web o utilizzano per spionaggio aziendale. Infine, alcuni malware presentano capacità di auto-replicazione e movimento laterale, diffondendosi ad altri sistemi in rete e creando infezioni a cascata che possono compromettere un’intera infrastruttura organizzativa in poche ore.

Il malware rappresenta rischi catastrofici per siti web e infrastrutture digitali, con oltre 18 milioni di siti web infettati da malware in qualsiasi momento ogni settimana secondo recenti statistiche di cybersecurity. Quando i siti vengono infettati, motori di ricerca come Google li segnalano automaticamente come non sicuri e li rimuovono dai risultati, causando forti cali di traffico organico e ricavi. I siti infetti possono iniettare contenuti spam, reindirizzare utenti a siti dannosi, rubare dati dei visitatori e fungere da punto di distribuzione per ulteriori attacchi. Le conseguenze finanziarie sono gravi: il costo medio di una violazione dei dati per le piccole imprese varia da 120.000 a 1,24 milioni di dollari, mentre gli attacchi ransomware richiedono riscatti da migliaia a milioni di dollari. Oltre ai costi diretti, i siti infetti soffrono di fermi sistema, perdita di fiducia dei clienti, sanzioni normative e danni reputazionali che possono perdurare per anni. Secondo dati recenti, il 34% delle aziende colpite da malware ha impiegato una settimana o più per riottenere l’accesso ai propri sistemi, con conseguente perdita di produttività, scadenze mancate e insoddisfazione dei clienti. Per i siti e-commerce, le infezioni possono portare a violazioni della conformità PCI, cause legali da parte dei clienti e perdita definitiva di rapporti commerciali.

Rilevare il malware richiede approcci multilivello che combinano rilevamento basato su firme, analisi comportamentale e tecnologie di machine learning. Il rilevamento basato su firme confronta i file con database di firme di malware note, ma questo metodo fallisce contro varianti nuove o polimorfiche che cambiano continuamente il proprio codice. L’analisi comportamentale monitora le attività di sistema alla ricerca di schemi sospetti come modifiche inusuali ai file, connessioni di rete non autorizzate, consumo eccessivo di risorse o tentativi di disabilitare software di sicurezza. Sistemi basati su machine learning e intelligenza artificiale come Malware.AI identificano minacce sconosciute analizzando i pattern comportamentali senza necessità di regole specifiche, permettendo l’individuazione di exploit zero-day e varianti sconosciute. I proprietari di siti possono identificare infezioni tramite segnali come rallentamenti imprevisti, popup misteriosi, disattivazione di strumenti di sicurezza, processi sconosciuti nel monitor di sistema e picchi anomali di traffico di rete. La Google Search Console avvisa i proprietari quando rileva malware, mentre plugin di sicurezza e servizi di scansione offrono capacità di rilevamento automatizzate. I servizi di sicurezza professionali impiegano analisi forense per esaminare i sistemi infetti, identificare i vettori di attacco e determinare l’estensione della compromissione. Scansioni regolari del malware con diversi strumenti aumentano l’accuratezza del rilevamento, poiché strumenti diversi possono individuare minacce che altri non vedono.

Prevenire le infezioni da malware richiede strategie di sicurezza complete su piani tecnici, organizzativi e comportamentali. Aggiornamenti e patch regolari correggono vulnerabilità note sfruttate dagli aggressori, con strumenti di gestione patch automatizzati che assicurano una distribuzione tempestiva su grandi sistemi. Una buona gestione delle password combinata con autenticazione a più fattori riduce notevolmente il rischio di attacchi basati su credenziali che portano all’installazione di malware. La formazione sulla sicurezza dei dipendenti istruisce il personale su tattiche di phishing, allegati sospetti e tecniche di social engineering che veicolano payload malevoli. Soluzioni di sicurezza affidabili come antivirus, piattaforme EDR e sistemi di protezione avanzata offrono scansioni in tempo reale e analisi comportamentale. La segmentazione della rete limita il movimento laterale se un endpoint viene compromesso, riducendo la diffusione del malware. Il principio del privilegio minimo assicura che gli utenti abbiano solo i diritti strettamente necessari, riducendo l’impatto degli account compromessi. Il monitoraggio avanzato e logging tramite soluzioni SIEM rileva anomalie e attività sospette. Pratiche di coding sicuro prevengono falle e buffer overflow sfruttati dal malware. Backup offline regolari permettono un rapido recupero dagli attacchi ransomware senza pagare riscatti. Playbook di risposta agli incidenti forniscono procedure documentate per gestire in modo efficiente ed efficace gli incidenti malware.

L’emergere di sistemi di ricerca basati su AI come ChatGPT, Perplexity, Google AI Overviews e Claude ha creato nuovi vettori per minacce malware alla reputazione del brand e alla fiducia degli utenti. I siti web infetti da malware possono comparire nelle risposte e citazioni generate dall’AI, diffondendo disinformazione e danneggiando la credibilità del brand quando gli utenti trovano contenuti compromessi presentati come autorevoli. Le piattaforme di monitoraggio AI come AmICited tracciano dove marchi, domini e URL compaiono nelle risposte AI, aiutando le organizzazioni a identificare quando siti compromessi emergono nelle citazioni AI. Questa capacità è fondamentale per la protezione del brand, poiché siti infetti che impersonano marchi legittimi possono ingannare gli utenti e danneggiare la reputazione su larga scala. Quando siti infetti ottengono visibilità nelle risposte AI, ricevono una validazione algoritmica che ne aumenta la percezione di legittimità, rendendoli più pericolosi per gli utenti inconsapevoli. Il monitoraggio dei contenuti sulle piattaforme AI permette alle organizzazioni di rilevare e rispondere alle minacce malware prima che causino danni diffusi. L’integrazione tra rilevamento malware e monitoraggio delle citazioni AI offre visibilità completa su come i contenuti compromessi circolano nei sistemi AI, abilitando strategie di difesa proattiva del brand.

Il panorama delle minacce malware continua a evolversi con tecnologie emergenti e metodologie di attacco sofisticate che sfidano le difese tradizionali. I malware fileless che operano interamente in memoria senza scrivere file su disco rappresentano una minaccia crescente, in quanto eludono il rilevamento basato su firme e lasciano poche tracce forensi. I malware alimentati da AI che usano il machine learning per adattarsi alle difese e sfuggire al rilevamento sono la prossima frontiera della sofisticazione malevola. Gli attacchi alla supply chain che compromettono fornitori software e distribuiscono malware tramite aggiornamenti legittimi pongono rischi senza precedenti per organizzazioni di ogni dimensione. Il malware mobile continua a proliferare con l’aumento dell’uso di smartphone, con attacchi in crescita del 50% anno su anno. Le piattaforme Ransomware-as-a-Service (RaaS) democratizzano la creazione di malware, consentendo anche ad attori poco sofisticati di lanciare attacchi di livello professionale. Gli exploit zero-day su vulnerabilità sconosciute continueranno a consentire la distribuzione di malware prima che siano disponibili patch. Le organizzazioni devono adottare modelli di sicurezza zero-trust che assumono che tutti i sistemi siano potenzialmente compromessi e richiedono la verifica di ogni richiesta di accesso. Threat intelligence continua e threat hunting in tempo reale diventeranno capacità essenziali per individuare malware avanzati prima che causino danni significativi. L’integrazione tra rilevamento malware e monitoraggio AI sarà sempre più importante man mano che le piattaforme AI diventano fonti primarie di informazione per gli utenti in cerca di contenuti autorevoli.

Il malware rappresenta una delle minacce più persistenti ed evolutive per infrastrutture digitali, siti web e sicurezza organizzativa nel panorama moderno. Dai semplici virus che corrompono file ai ransomware sofisticati che criptano intere reti e richiedono milioni di riscatto, il malware continua a causare danni per miliardi di dollari ogni anno. Comprendere la definizione, i tipi, i meccanismi e l’impatto del malware è essenziale per le organizzazioni che vogliono proteggere i propri asset digitali, mantenere la fiducia dei clienti e preservare la reputazione del brand. L’integrazione tra rilevamento malware e piattaforme di monitoraggio AI come AmICited offre alle organizzazioni visibilità completa su come siti infetti e contenuti compromessi circolano nei sistemi AI, abilitando una difesa proattiva del brand. Poiché le minacce malware continuano a evolversi con tecnologie emergenti e metodologie di attacco sofisticate, le organizzazioni devono adottare strategie di sicurezza complete e multilivello che combinino controlli tecnici, policy organizzative e formazione dei dipendenti. Implementando le strategie di prevenzione e mitigazione descritte in questo glossario, le organizzazioni possono ridurre significativamente l’esposizione al rischio malware e rispondere rapidamente agli incidenti, minimizzando i danni e accelerando il recupero.

Un virus è un tipo specifico di malware che si allega a file o programmi legittimi e si replica quando questi file vengono eseguiti. Il malware è un termine più ampio che include virus, worm, trojan, ransomware, spyware, adware e rootkit. Tutti i virus sono malware, ma non tutto il malware è un virus. La differenza chiave è che i virus richiedono un programma ospite per diffondersi, mentre altri tipi di malware possono propagarsi indipendentemente.

Quando un sito web viene infettato da malware, i motori di ricerca come Google lo segnalano automaticamente come non sicuro e possono rimuoverlo completamente dai risultati di ricerca. Questo causa forti cali di traffico organico e posizionamento. Inoltre, il malware può reindirizzare gli utenti a siti dannosi, iniettare contenuti spam e danneggiare la reputazione del sito. La ripresa da un'infezione malware richiede generalmente una pulizia approfondita, audit di sicurezza e la ripresentazione ai motori di ricerca, un processo che può richiedere settimane o mesi.

I siti web vengono comunemente infettati tramite plugin e temi obsoleti, vulnerabilità software non patchate, credenziali amministrative deboli, account FTP compromessi e caricamenti di file dannosi. Gli aggressori usano anche SQL injection, cross-site scripting (XSS) e attacchi brute force per ottenere accesso. Una volta all'interno, il malware può diffondersi lateralmente attraverso il server e ai sistemi connessi. Aggiornamenti regolari, password robuste e monitoraggio della sicurezza sono misure preventive essenziali.

Il rilevamento del malware coinvolge la scansione dei file del sito web alla ricerca di codice sospetto, il monitoraggio di modifiche insolite ai file, la verifica di account utente non autorizzati e l'analisi dei log del server per attività sospette. Gli strumenti di sicurezza utilizzano il rilevamento basato su firme, l'analisi comportamentale e il machine learning per identificare le minacce. I proprietari dei siti dovrebbero usare plugin di sicurezza, effettuare scansioni regolari e monitorare segnali di allarme come reindirizzamenti imprevisti, contenuti iniettati o degrado delle prestazioni.

Il costo medio di una violazione dei dati per le piccole imprese varia da 120.000 a 1,24 milioni di dollari, includendo risposta all'incidente, recupero, spese legali e perdita di ricavi. Gli attacchi ransomware richiedono pagamenti da migliaia a milioni di dollari. Oltre ai costi diretti, le aziende affrontano tempi di inattività, perdita di fiducia dei clienti, sanzioni normative e danni reputazionali. Secondo statistiche recenti, il 34% delle aziende colpite da malware ha impiegato una settimana o più per riottenere l'accesso ai propri sistemi.

I siti web infettati da malware possono impersonare marchi legittimi, distribuire contenuti dannosi e danneggiare la reputazione del brand su Internet. Le piattaforme di monitoraggio AI come AmICited tracciano dove marchi e domini compaiono nelle risposte AI, aiutando a identificare quando siti infetti da malware o contenuti compromessi emergono nei risultati di ricerca AI. Questo è fondamentale per la protezione del brand, poiché siti compromessi possono apparire nelle citazioni AI, diffondendo disinformazione e danneggiando la credibilità del marchio.

Secondo statistiche recenti sulla cybersecurity, oltre 18 milioni di siti web sono infettati da malware ogni settimana. Google identifica circa 50 siti con codice dannoso a settimana, anche se gli host effettivi che contengono malware rappresentano circa l'1,6% dei siti analizzati. Gli incidenti malware sono aumentati del 30% tra il 2023 e il 2024, con gli attacchi ransomware cresciuti del 236,7%, indicando una minaccia crescente per proprietari di siti e organizzazioni.

Sì, è possibile rimuovere il malware, ma il processo richiede una pulizia e una verifica approfondite. I proprietari dei siti dovrebbero disconnettersi dalla rete, eseguire scansioni con diversi strumenti di sicurezza, rimuovere file e codice dannoso, correggere tutte le vulnerabilità, cambiare tutte le credenziali e verificare che il sito sia pulito prima di rimetterlo online. Tuttavia, la rimozione completa può essere difficile con malware sofisticati come i rootkit che si nascondono in profondità nei file di sistema. Per infezioni complesse sono spesso raccomandati servizi di sicurezza professionali per garantire che non rimangano residui.

Inizia a tracciare come i chatbot AI menzionano il tuo brand su ChatGPT, Perplexity e altre piattaforme. Ottieni informazioni utili per migliorare la tua presenza AI.

Il contenuto hackerato è materiale di siti web alterato senza autorizzazione da criminali informatici. Scopri come i siti compromessi influenzano SEO, risultati...

Il phishing è un attacco informatico fraudolento che utilizza email e siti web ingannevoli per rubare dati sensibili. Scopri i tipi di phishing, statistiche e m...

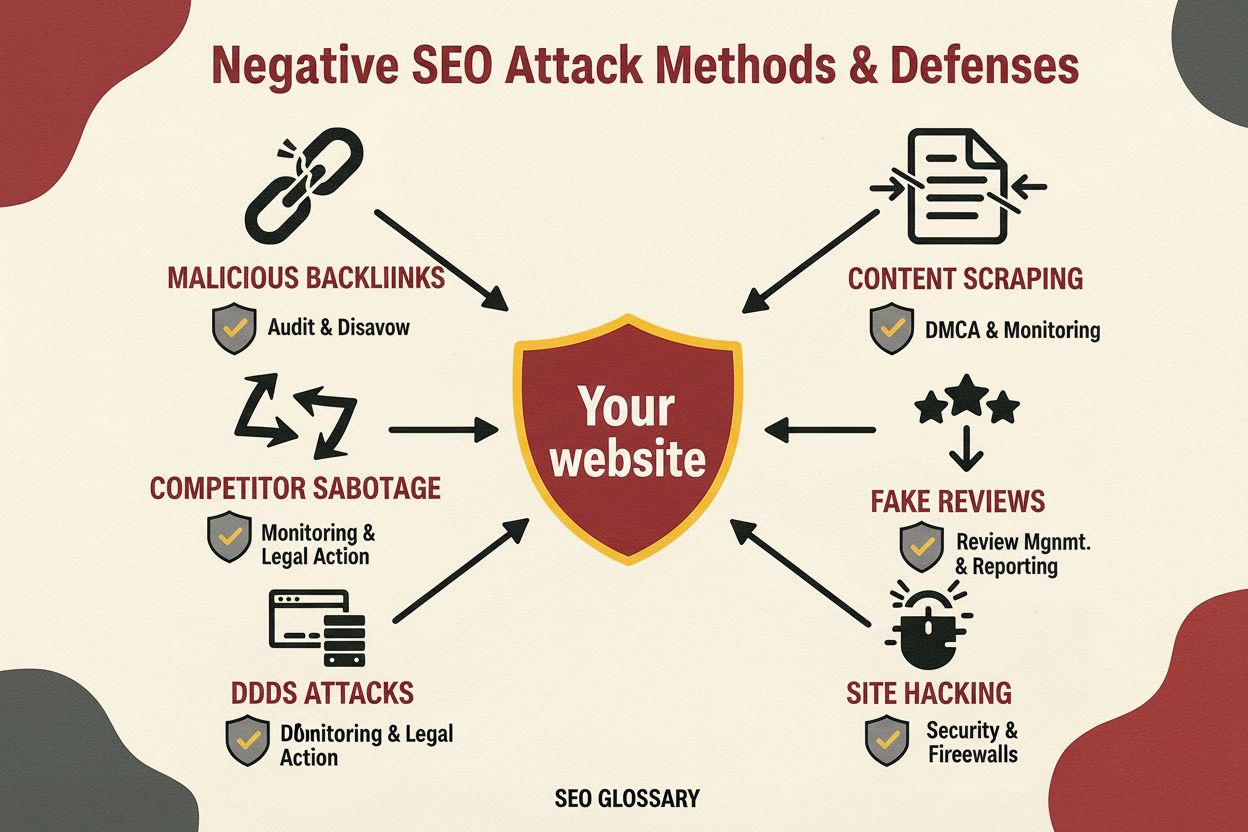

La Negative SEO è la pratica di utilizzare tecniche non etiche per danneggiare il posizionamento dei concorrenti. Scopri le tattiche di attacco, i metodi di ril...