セキュリティ問題 - SEOに影響を与えるウェブサイトの脆弱性

ウェブサイトのセキュリティ脆弱性がSEOランキングにどのような影響を及ぼすのかを解説します。マルウェア、ハッキング、フィッシングといった問題が検索での可視性、オーガニックトラフィック、ブランドの評判にどのように影響するかを、AIモニタリングの観点も含め理解しましょう。...

ハッキングされたコンテンツとは、サイバー犯罪者がウェブサイトのファイル、データベース、または管理システムに不正にアクセスし、無断で変更、挿入、または改ざんしたウェブサイトの素材を指します。この侵害されたコンテンツには、マルウェアの注入、フィッシングリンク、SEOポイズニング、悪意あるリダイレクトなどが含まれ、訪問者に害を与えたり、データを盗んだり、検索エンジンやAI検索結果を操作することを目的としています。

ハッキングされたコンテンツとは、サイバー犯罪者がウェブサイトのファイル、データベース、または管理システムに不正にアクセスし、無断で変更、挿入、または改ざんしたウェブサイトの素材を指します。この侵害されたコンテンツには、マルウェアの注入、フィッシングリンク、SEOポイズニング、悪意あるリダイレクトなどが含まれ、訪問者に害を与えたり、データを盗んだり、検索エンジンやAI検索結果を操作することを目的としています。

ハッキングされたコンテンツとは、サイバー犯罪者がウェブサイトのファイル、データベース、または管理システムに不正にアクセスし、無断で変更、注入、改ざんしたウェブサイト素材を指します。ウェブサイトが侵害されると、攻撃者は既存コンテンツの改変、悪意あるコードの注入、フィッシングリンクの挿入、または訪問者を害したり検索エンジンやAIシステムを操作するためのマルウェアの埋め込みを行うことができます。侵害されたウェブサイトコンテンツは、このような不正アクセスの直接的な結果であり、悪意ある目的で改ざんされたウェブサイト上のあらゆる素材を指します。この区別は極めて重要です。なぜなら、明らかな改ざんで訪問者がすぐに気付く場合もあれば、多くの侵害はバックグラウンドで静かに進行し、注入コンテンツは人間の目には見えず、検索エンジンクローラーやAI言語モデルには非常に目立つ形で存在するからです。その影響はウェブサイト自体をはるかに超え、ハッキングされたコンテンツは検索結果を汚染し、AIの回答を操作し、訪問者データの窃取やマルウェアの拡散、ブランド評判の深刻な損害につながります。ハッキングされたコンテンツの本質とその動作を理解することは、ウェブサイト管理者、セキュリティ担当者、デジタルの健全性を維持したい組織にとって、AI主導の検索が進む中で不可欠です。

ウェブサイトの侵害はインターネット初期から大きく進化してきました。1990年代〜2000年代初頭、ハッキングの主な特徴はウェブサイト改ざんであり、攻撃者がホームページの内容を自分たちのメッセージや画像に置き換え、侵害が即座に明らかになっていました。しかしセキュリティ意識の向上と検出ツールの発達により、脅威者は戦術を適応させました。現在のハッキングキャンペーンはステルス性と大規模性に重点を置き、攻撃者は長期間気付かれない不可視の注入を優先します。2024年のサイバーセキュリティデータによると、米国だけで3,158件のデータ侵害が記録され、13.5億人以上が影響を受けました。GoDaddy年次サイバーセキュリティレポートによれば、マルウェアと悪意あるリダイレクトが**検出された脅威の74.7%**を占め、110万件の感染ウェブサイトでハッキングコンテンツが主要な攻撃ベクトルとなっていることが示されています。

ハッキングコンテンツの進化を牽引しているのは、検索エンジン最適化(SEO)ポイズニングの台頭と、近年ではAI搭載の検索システムの出現です。脅威者は、権威性の高いウェブサイトにコンテンツを注入することで、検索順位を操作し、さらにAI言語モデルに影響を与えられることを発見しました。この変化は、ハッキングコンテンツの武器化方法における根本的な転換を意味します。もはや単にウェブサイトを改ざんしたり、単一のソースからデータを盗むだけが目的ではありません。攻撃者は侵害されたウェブサイトを配信ネットワークとして利用し、検索結果やAI回答に悪意のあるコンテンツを拡散しています。こうしたキャンペーンの巧妙さは指数関数的に高まり、Hacklinkのようなマーケットプレイスでは、攻撃者が数千の侵害サイトへのアクセスを購入し、悪意コンテンツの大規模自動注入を可能にしています。

ハッキングコンテンツ注入は、ウェブサイト構造やセキュリティ上の様々な脆弱性を突いた複数の技術的経路で行われます。最も一般的なのはSQLインジェクションであり、攻撃者がデータベースクエリを操作して保存されたコンテンツを直接改ざんできます。ウェブサイトのデータベースが侵害されると、攻撃者は商品説明の改変、隠しリンクの挿入、ユーザー情報の改ざん、ページ読み込み時に実行される悪意スクリプトの埋め込みなどが可能です。もう一つの代表的な手法は**クロスサイトスクリプティング(XSS)**で、攻撃者がウェブページにJavaScriptコードを注入します。このコードは訪問者のブラウザで実行され、セッションCookieの窃取やフィッシングサイトへのリダイレクト、デバイスへのマルウェアダウンロードなどを引き起こします。

マルウェア注入も重要なハッキングベクトルの一つです。攻撃者はプラグインやテーマ、メディアファイルを装った悪意ファイルをサーバーにアップロードします。これらのファイルはバックドアを含み、最初の脆弱性が修正された後も持続的なアクセスを提供します。バックドアシェルは特に危険で、攻撃者が繰り返し再感染できるため、復旧が極めて困難となります。さらに、WordPress、Drupal、Joomlaなどの人気CMSの未修正の脆弱性も攻撃対象となります。セキュリティパッチ公開時、攻撃者は脆弱なバージョンのままのウェブサイトをインターネット中から自動でスキャンし、管理者が更新する前に侵害します。その悪用速度は驚異的で、脆弱性公表から数時間以内に自動ツールが数百万サイトをスキャンします。

ハッキングコンテンツによるSEOポイズニングは、隠しリンクやキーワードを含むアンカーテキストを侵害サイトに注入することで行われます。これらの注入は、人間の訪問者には不可視(白地に白文字、display:noneのCSS、DOMから隠すJavaScriptなど)ですが、検索エンジンクローラーには完全に可視です。.eduや.govなどの高権威ドメインからのリンクにより、攻撃者の悪意ページの検索順位は人為的に押し上げられます。注入コンテンツは侵害ドメインの信頼性を引き継ぎ、フィッシングサイトや偽薬局、詐欺ページがターゲットキーワードで上位表示されるようになります。

AI搭載検索システム(ChatGPT、Perplexity、Google AI Overviews、Claude等)の出現により、ハッキングコンテンツが悪用できる新たな脆弱性が生まれました。これらAIシステムは、ネット全体から収集した膨大なデータセットをもとに回答を生成します。ハッキングコンテンツが複数ウェブサイトに注入され、SEOポイズニングで拡散されると、AIクローラーはそれを正規情報として扱い、学習データや検索データに取り込みます。最近の調査では、脅威者が偽カスタマーサポート番号を侵害された.eduや.govサイトに注入し、さらにフォーラムやPastebin等に同情報を拡散する巧妙なキャンペーンが確認されています。ユーザーが「[ブランド]カスタマーサービスへの連絡方法は?」とAIに尋ねると、AIはその偽番号を自信を持って返答し、汚染された情報源を権威的に引用します。

これはAI検索結果の信頼性に対する根本的な脅威です。最新調査によれば、AI検索結果の50%以上が誤った引用や偽の見出し、無効なリンクを含みます。ハッキングコンテンツはこの問題の主要因です。従来の検索インデックスだけでなく、AIシステムを支えるデータそのものを汚染することで、脅威者は「オンラインで正しいとされるもの」を事実上書き換えています。その結果、ユーザーは詐欺被害に遭い、ブランドは評判を損ない、AIシステムへの信頼も失われます。組織にとっては、自サイトのハッキングコンテンツがGoogle順位だけでなく、AIプラットフォーム全体でのブランド表現にも影響することを意味します。この拡大した攻撃面により、コンテンツセキュリティはかつてないほど重要になっています。

| 側面 | ハッキングコンテンツ | ウェブサイト改ざん | マルウェア配布 | SEOポイズニング |

|---|---|---|---|---|

| 可視性 | 多くはユーザーから見えない | 即座に可視 | コード/ファイル内で隠れる | 人間には不可視、クローラーには可視 |

| 主な目的 | データ窃取、改ざん、AI汚染 | ブランド毀損、メッセージ発信 | デバイス感染、認証情報窃取 | 検索順位操作 |

| 検出難易度 | 高(数か月気付かれない場合あり) | 低(訪問者がすぐ気付く) | 中(スキャンが必要) | 非常に高い(技術分析が必要) |

| 検索結果への影響 | 深刻(順位・AI回答を汚染) | 小(通常すぐ除去) | 中(サイト評価に影響) | 深刻(悪意サイトの順位を不正上昇) |

| 復旧期間 | 数週間〜数か月 | 数時間〜数日 | 数日〜数週間 | 数週間〜数か月 |

| 使用ツール | SQLインジェクション、XSS、バックドア | 単純なファイル置換 | マルウェアスクリプト、トロイの木馬 | リンク注入、キーワード詰め込み |

| 影響範囲 | サイト所有者、訪問者、検索エンジン、AIシステム | サイト所有者、ブランド評価 | 訪問者、デバイス利用者 | 検索ユーザー、AIユーザー、正規競合他社 |

ハッキングコンテンツがAIシステムに影響を与える仕組みは、サイバーセキュリティ脅威の重要な進化を示しています。AI言語モデル(ChatGPT、Perplexity等)は、インデックスされたウェブコンテンツから情報を取得し、そのデータを基に回答を合成します。脅威者が侵害サイトにコンテンツを注入すると、従来の検索エンジンだけでなく、AIシステムのデータソースまで汚染されるのです。現代のキャンペーンの巧妙さは、どのウェブサイトを侵害するか戦略的に選択する点にも現れています。高権威ドメインは検索アルゴリズムにもAI学習にも強く影響するため、攻撃者は.edu、.gov、報道機関などを優先します。

ZeroFoxやNetcraftなどのセキュリティ企業の調査では、脅威者がHacklinkマーケットプレイスを利用して数千の侵害サイトへのアクセスを購入する、組織化されたキャンペーンが明らかになっています。これらのマーケットプレイスはダークウェブサービスのように機能し、購入者はキーワードやURL、注入対象を指定できるコントロールパネルを利用します。その自動化は驚異的で、一度に数千サイトへ同時注入が可能です。AIクローラーが複数ドメインで同じ内容に遭遇すると、その繰り返しを正当性の証拠と解釈します。この攻撃は、AIシステムの強みである「多様な情報源を統合し権威ある回答とする」仕組みそのものを逆手に取ったものです。

ブランド保護への影響は甚大です。自社ウェブサイトが侵害され、SEOポイズニングキャンペーンに使われれば、ドメインの権威性が自社に不利に武器化されます。サイトは悪意コンテンツ拡散ネットワークの一部となり、ブランドは詐欺やフィッシングと結び付けられます。さらに、AIシステムがあなたの侵害コンテンツを偽情報の出典として引用すれば、ウェブサイトを直接訪れないユーザーにも評判が損なわれます。そのためAI監視やブランド保護は現代サイバーセキュリティ戦略の不可欠な要素となっています。

ハッキングコンテンツの検出には、自動スキャン、手動検査、外部監視を組み合わせた多層的アプローチが必要です。MalCare、Wordfence、Sucuriなどのセキュリティスキャンツールは、マルウェア、バックドア、不審ファイルを検出できます。これらはウェブサイトファイルを既知のマルウェアシグネチャや行動パターンと照合し、疑わしいものをフラグします。ただし、洗練された攻撃者はゼロデイ攻撃や独自マルウェアを使うことも多く、検出を困難にします。Google Search Consoleは侵害の重要な兆候を提供します。Googleがマルウェアやフィッシングを検出すると、検索結果に警告を表示し、サイト所有者に通知します。同様にGoogleセーフブラウジングも、マルウェア配布やフィッシングサイトとして知られるサイトを警告します。

手動検査では、ウェブサイトファイルやデータベース、サーバーログを調べて異常を探します。運営者は通常と異なるディレクトリのファイルや、CMSダッシュボードの見知らぬプラグインやテーマ、自分が作成していない新規ユーザーアカウント、コアファイルの変更をチェックすべきです。サーバーログは、管理パネルへの繰り返しアクセスや不審なデータベースクエリなどの異常なアクセスパターンを明らかにします。ただし、攻撃者はしばしばログを削除・改ざんして痕跡を隠すため、この方法のみでは信頼できません。AmICitedのような外部監視サービスを使えば、あなたのドメインがAI検索結果でどこに登場し、どんな文脈で引用されているかを追跡でき、SEOポイズニングによる悪用を発見するのに有効です。

ハッキングコンテンツ検出の難しさは可視性の差にあります。侵害が即座に分かるケース(ポップアップやリダイレクト、警告など)もあれば、完全に不可視なケース(隠しJavaScript、データベース改ざん、クローラー向けSEOリンク等)もあります。だからこそ、自動スキャンと継続的な監視の両方が不可欠です。人間の訪問者には全く正常に見えるウェブサイトでも、マルウェア、フィッシングリンク、SEO汚染コンテンツが同時に存在し、サイト評価を損ね、検索結果に影響している可能性があります。

不正アクセス:ハッキングコンテンツは常に、不正なウェブサイトシステムへのアクセス(弱いパスワード、未修正の脆弱性、管理者を狙ったソーシャルエンジニアリング等)から始まります。

悪意ある意図:偶発的なコンテンツエラーとは異なり、ハッキングコンテンツは必ず害を及ぼす目的(データ窃取、マルウェア拡散、フィッシング、検索操作等)で注入されます。

ユーザーへの不可視性:多くのハッキングコンテンツは人間の訪問者から見えないよう設計され、検索エンジンやAIには可視であるため、特に危険で検出が難しくなっています。

持続性と再感染:高度なハッキングはバックドアや持続的な仕組みを含み、初期復旧後も攻撃者がアクセス・再感染できるようになっています。

大規模化と自動化:現代のハッキングキャンペーンは自動ツールやマーケットプレイスを利用し、同時に数千のサイトを侵害し、分散型の汚染ネットワークを構築します。

多面的な影響:ハッキングコンテンツは、侵害サイトだけでなく、検索順位、AI回答、訪問者デバイス、複数プラットフォームでのブランド評価にも影響します。

急速な進化:攻撃者は検出回避や新たな脆弱性の悪用、AI検索など新技術を利用するなど、手法を絶えず進化させています。

長期的な影響:除去後も、ハッキングコンテンツは検索順位やAI回答に数か月間影響し続ける場合があり、検索エンジンやAIが訂正情報を再インデックス・再学習するまで残ります。

ハッキングコンテンツの情勢は、技術進化や新たな脅威に伴い急速に変化しています。AIを活用した攻撃はこの進化の最前線です。AIシステムが情報発見の中心となるにつれ、脅威者は従来型検索エンジンよりもAIのデータソース汚染に注力しています。この変化はサイバーセキュリティ戦略に重大な影響をもたらします。組織はもはや、ウェブサイトの改ざんやデータ窃取から守るだけでなく、侵害された自社コンテンツがAI回答操作やマルチプラットフォームでのブランド損失に使われるリスクまで考慮しなければなりません。

自動検出と対応の重要性はさらに高まります。異常なコンテンツパターンやデータベース改変、SEOポイズニング指標を識別する機械学習モデルにより、より迅速な検出と対応が可能になります。しかしこれは終わりなき軍拡競争でもあり、防御側が検出ツールを強化すれば、攻撃側もより高度な回避技術を開発します。ゼロトラストセキュリティモデル(全てのコンテンツが侵害されている可能性を前提とし、ユーザーに提供する前にすべてを検証する)は標準化していくでしょう。

規制の観点も変化しています。GDPRなどのデータ保護規制や新たなAIガバナンス枠組みは、組織に侵害コンテンツとそのユーザー影響に対する説明責任を求め始めています。これにより、積極的なセキュリティ対策や迅速対応の法的インセンティブが生まれます。また、AIシステムがより規制されれば、プラットフォームには汚染コンテンツを学習データ・検索データから排除する義務も課されるでしょう。

AIシステムでのブランド監視は重要なセキュリティ機能となります。組織は、AI回答で自社ブランドがどう扱われているかを継続的に監視し、不審な引用や汚染キャンペーンを即時に検出・対応していく必要があります。これは、従来型ウェブセキュリティに加え、AI特有の監視・防御戦略が不可欠となる新たなサイバーセキュリティの最前線です。ウェブセキュリティ、検索エンジン最適化、AIシステムの健全性が収斂することで、ハッキングコンテンツはもはや技術的課題にとどまらず、セキュリティ・マーケティング・ブランド管理が連携した対応を要する戦略的ビジネスリスクとなっています。

ウェブサイト改ざんは、攻撃者がウェブページの外観を公然と変更し、訪問者にすぐに侵害が明らかになる可視的なハッキングの一形態です。一方、ハッキングされたコンテンツは、目に見えず隠された形で存在することが多く、たとえば不可視のマルウェア注入やSEOポイズニングリンク、バックエンドのデータベース操作など、何週間もまたは数か月も気付かれない場合があります。改ざんは表面的な攻撃ですが、ハッキングされたコンテンツは検索順位やAIシステムに影響し得る、より深刻で危険な侵害を表すことが多いです。

ハッキングされたコンテンツは、SEOポイズニングによってAI言語モデルを操作する武器として使われます。攻撃者は侵害されたウェブサイトに悪意のあるコンテンツを注入し、それを複数のドメインやプラットフォームで拡散します。AIクローラーがこの改ざんコンテンツをインデックスすると、正規情報として認識し、回答で引用します。たとえば、偽のカスタマーサポート番号が侵害された.eduや.govサイトに挿入されると、AIシステムがそれを権威ある回答として提示し、ユーザーを詐欺に誘導します。

一般的なハッキングコンテンツには、訪問者のデバイスに感染するマルウェアスクリプト、正規コンテンツに偽装されたフィッシングリンク、SEO操作のための隠しスパムリンク、ユーザーを詐欺サイトに送る悪意のあるリダイレクト、保存情報を改ざんするデータベース注入などがあります。また、偽の連絡先情報や偽造商品ページ、人間には見えず検索エンジンクローラーには見える隠しJavaScriptコードなども注入されます。

ウェブサイト管理者は、MalCareやWordfenceなどのツールによるセキュリティスキャン、Google Search Consoleでのセキュリティ問題チェック、ページ順位やトラフィックの予期しない変化の監視、管理画面で見慣れないファイルやプラグインの確認、Googleセーフブラウジングでのテストなどにより、ハッキングされたコンテンツを検出できます。訪問者から奇妙なポップアップやリダイレクト、セキュリティ警告の報告がある場合もあります。早期検出のためには定期的な監視と自動アラートが不可欠です。

ハッキングされたコンテンツは、複数の側面からビジネスに壊滅的な影響を及ぼします。Googleがサイトを安全でないと警告し、トラフィックが劇的に減少することがあります。訪問者がマルウェアやフィッシングに遭遇すると顧客の信頼が失われ、広告や売上収益が大幅に低下します。顧客データが盗まれると法的責任も増大し、クリーンアップやセキュリティ強化の回復費用は数千ドルに達することもあります。さらに、評判の損失はハッキング修正後も長期にわたり続く場合があります。

SEOポイズニングは、サイトのコードに特定キーワードを含む隠しリンクを注入することでハッキングされたウェブサイトを悪用します。検索エンジンクローラーはこれらのリンクを読み取り、攻撃者が管理する悪意あるサイトのランキングを人為的に上昇させます。.eduや.govのような高い信頼性を持つドメインが侵害されることで、そのドメインの権威も引き継がれます。この技術は、注入コンテンツが人間の訪問者には不可視で、検索アルゴリズムには非常に可視であるため、特に効果的です。

直ちに行うべき手順は、メンテナンスモードを有効にしてウェブサイトを隔離すること、ホスティング・管理・データベースアカウントのパスワードをすべて変更すること、徹底的なマルウェアスキャンの実施、悪意あるファイルやコードのすべての削除、クリーンなバックアップからの復元(可能な場合)、すべてのソフトウェアやプラグインの更新です。クリーンアップ後は、Google Search Consoleで再審査を申請し、再感染を監視し、セキュリティプラグインの導入や二要素認証の有効化、定期的なバックアップ・アップデート体制の確立を行い、将来の侵害を防止してください。

ChatGPT、Perplexity、その他のプラットフォームでAIチャットボットがブランドを言及する方法を追跡します。AI存在感を向上させるための実用的なインサイトを取得します。

ウェブサイトのセキュリティ脆弱性がSEOランキングにどのような影響を及ぼすのかを解説します。マルウェア、ハッキング、フィッシングといった問題が検索での可視性、オーガニックトラフィック、ブランドの評判にどのように影響するかを、AIモニタリングの観点も含め理解しましょう。...

スクレーパーサイトとは何か、どのように他のソースからコンテンツをコピーするのか、SEOやオリジナル制作者への影響、そしてウェブサイト上でのコンテンツスクレイピングの検出と防止方法について学びましょう。...

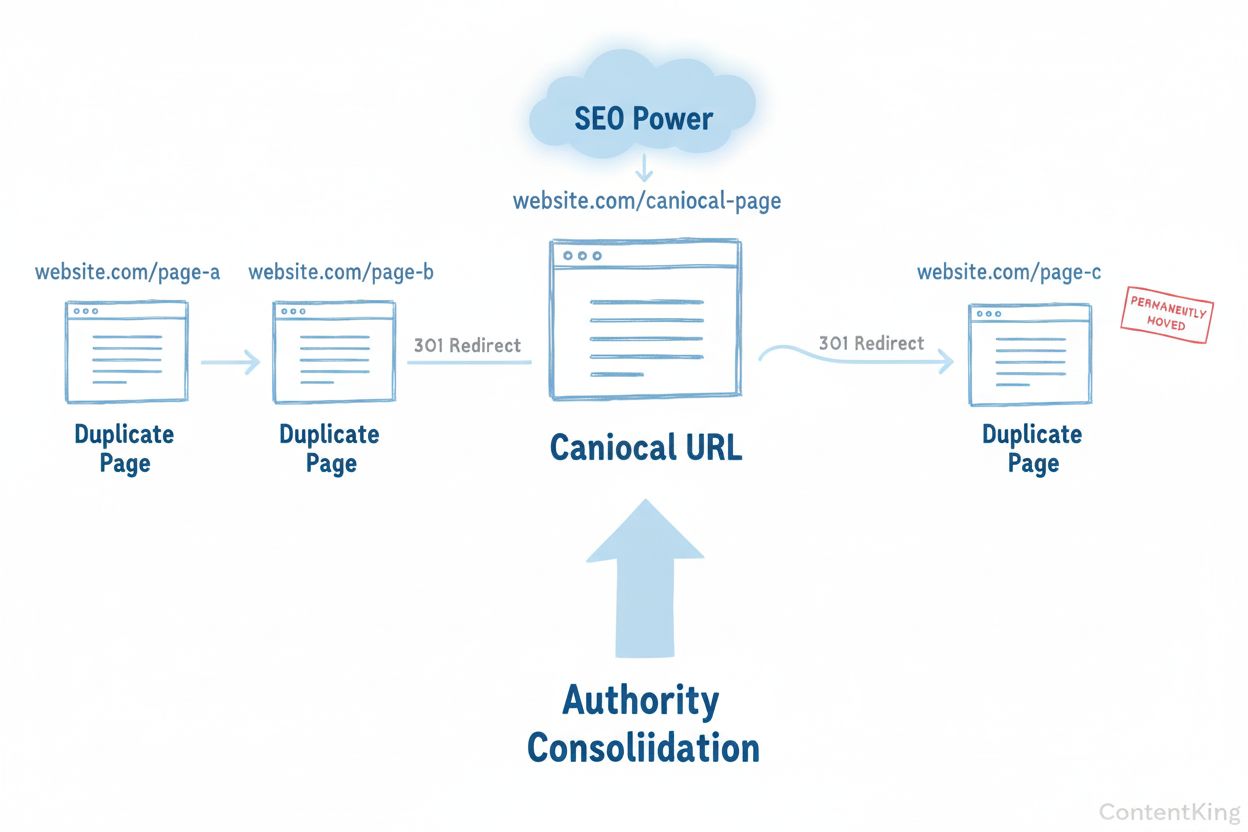

重複コンテンツは、複数のURL上に同一または類似したコンテンツが存在し、検索エンジンを混乱させ、ランキング権威を希釈します。SEOやAIでの可視性への影響と解決方法を学びましょう。...

クッキーの同意

閲覧体験を向上させ、トラフィックを分析するためにクッキーを使用します。 See our privacy policy.