HTTPSがAI検索の信頼性に与える影響:2025年完全ガイド

HTTPSがAI検索の信頼性と可視性にどう影響するかを解説。ChatGPT・Perplexity・AI回答生成機でSSL証明書が重要な理由を知り、AI検索でのブランド監視のための必須ガイド。...

HTTPS(Hypertext Transfer Protocol Secure)は、SSL/TLSプロトコルを利用してユーザーのブラウザとウェブサイトのサーバー間のデータ通信を暗号化するHTTPの安全なバージョンです。暗号化・認証・データ完全性の検証によって機密情報を保護し、現代のウェブ通信における標準的なセキュリティプロトコルとなっています。

HTTPS(Hypertext Transfer Protocol Secure)は、SSL/TLSプロトコルを利用してユーザーのブラウザとウェブサイトのサーバー間のデータ通信を暗号化するHTTPの安全なバージョンです。暗号化・認証・データ完全性の検証によって機密情報を保護し、現代のウェブ通信における標準的なセキュリティプロトコルとなっています。

HTTPS(Hypertext Transfer Protocol Secure)は、ユーザーのウェブブラウザとウェブサイトのサーバー間に安全な通信チャネルを確立する、暗号化されたHTTPのバージョンです。標準のHTTPプロトコルにSSL/TLS(Secure Sockets Layer / Transport Layer Security)暗号化技術を組み合わせ、インターネット上で送信されるデータを保護します。HTTPSは、パスワードやクレジットカード番号、個人情報、認証情報などの機密データが第三者に傍受・閲覧されることを防ぎます。このプロトコルは、通信中のデータを暗号化する暗号化機能、サーバーの正当性を確認する認証機能、通信中の情報改ざんを防ぐデータ完全性機能という3つの重要なセキュリティ機能を備えています。2024年現在、世界中のウェブサイトの85%以上がHTTPSを採用しており、安全なウェブ通信の現代標準となっています。

HTTPSの必要性は1990年代、インターネットの拡大と電子商取引の発展に伴い高まりました。初期のHTTPプロトコルは全てのデータを平文で送信し、機密情報が悪意ある第三者に傍受される危険がありました。Netscape Communications Corporationはこの重大なセキュリティギャップを埋めるため、1994年にSSL(Secure Sockets Layer)の最初のバージョンを開発しました。以降、SSLはTLS(Transport Layer Security)へと進化し、TLS 1.2やTLS 1.3が現在の標準となっています。HTTPSの普及は当初ゆるやかでしたが、Googleが2014年にHTTPSをランキングシグナルにすると発表したこと、2018年にはChromeでHTTPサイトに「保護されていません」警告が導入されたこと、2015年のLet’s Encryptなど無償証明書サービスの普及など、主要な出来事によって急速に浸透しました。現在では、主要IT企業や金融機関、政府機関において全ウェブサイトでHTTPSが必須とされています。こうした進化は、データセキュリティやユーザープライバシーが信頼できるウェブ通信の根本的要件であるという認識の高まりを反映しています。

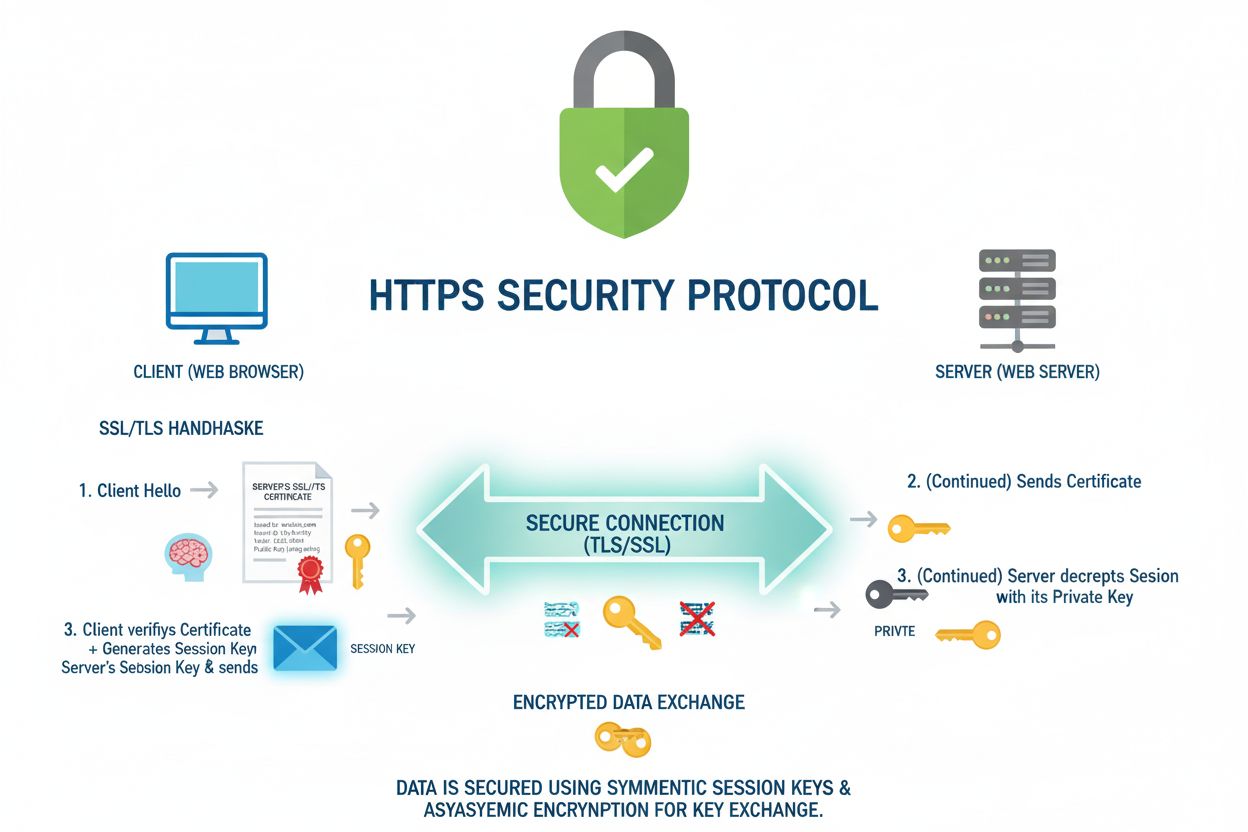

HTTPSは、クライアント(ブラウザ)とウェブサーバー間で自動的に行われるSSL/TLSハンドシェイクという高度なプロセスによって機能します。ユーザーがHTTPSサイトにアクセスすると、ブラウザはサーバーに接続し、そのSSL証明書を要求します。サーバーは証明書(公開鍵を含み信頼された認証局(CA)によって署名済み)を提示します。ブラウザはCAの署名を検証し、証明書がアクセス先のドメインに一致するか確認します。検証後、ブラウザとサーバーは暗号化アルゴリズムに合意し、鍵交換プロセスを経てセッションキーを生成します。ブラウザはサーバーの公開鍵でプリマスターシークレットを暗号化し、サーバーは秘密鍵で復号します。これにより、両者だけが知るマスターシークレットが確立され、以降の通信はこのセッションキーで対称暗号化されます。ハンドシェイクは通常ミリ秒単位で完了し、ユーザーには意識されません。以降のフォーム送信やログイン情報、ページ内容など全データはセッションキーによる対称暗号化で保護され、キーがなければ第三者は内容を解読できません。

| 項目 | HTTP | HTTPS | HSTS |

|---|---|---|---|

| 暗号化 | なし(平文送信) | SSL/TLS暗号化 | HTTPS利用を強制 |

| 認証 | サーバー認証なし | 証明書によるサーバー認証 | ポリシーによる強制 |

| データ完全性 | 通信中に改ざん可能 | 完全性保証 | ダウングレード攻撃防止 |

| ブラウザ警告 | 現代ブラウザで「保護されていません」表示 | 鍵マーク表示 | 自動的にHTTPS強制 |

| SEO効果 | マイナス評価 | プラス評価 | セキュリティシグナル強化 |

| 証明書要否 | 不要 | 必須(認証局発行) | HTTPS+ヘッダー必須 |

| パフォーマンス | わずかに高速(暗号化なし) | 最新TLSで性能差ほぼなし | HTTPSと同等 |

| 利用例 | レガシーサイト・非機密情報 | すべての現代ウェブ・特にEC | 高セキュリティサイト・金融 |

| 普及率 | 減少中(15%未満) | 世界の85%以上 | 企業サイト中心に拡大 |

| MITM脆弱性 | 極めて高い | 暗号化と認証で保護 | ダウングレードも防止 |

HTTPSのセキュリティは、多様な証明書タイプによって実装され、それぞれ身元確認や信頼性保証のレベルが異なります。ドメイン認証(DV)証明書は最も基本的で、メールやDNSでドメイン所有を確認するだけで、数分以内に発行されます。個人ブログや情報サイト、非商用サイトなどに最適です。組織認証(OV)証明書は、ドメイン所有に加え、組織の法的登録や所在地の確認など追加審査が必要です。認証局が事業の正当性を調査し、発行まで数日かかります。拡張認証(EV)証明書は最高レベルで、法的実在性や運営実態、管轄確認など最も厳格な審査を経て発行されます。EV証明書を導入すると、ブラウザのアドレスバーに組織名(緑色表示)が出るため、ユーザーに即座に正当性を示せます。この違いは重要で、フィッシングサイトはDV証明書を多用する傾向があるため、証明書の種類を見分けることはセキュリティ指標となります。金融機関・医療機関・ECサイトなど機密データを扱う組織は、OVまたはEV証明書を採用し、ユーザー信頼と安全性を最大化しています。

HTTPSの導入は、ウェブサイトのセキュリティとビジネス運営の両面で大きな影響をもたらします。セキュリティ面では、中間者攻撃(MITM)による盗聴やセッションハイジャック、DNSスプーフィングなど複数の脅威から保護されます。暗号化により、たとえ攻撃者が通信を傍受しても内容を解読・改ざんできません。ビジネス面では、HTTPSは競争上の必須要件です。Googleが2014年にHTTPSを検索順位に反映すると発表して以降、HTTPSサイトはHTTPサイトより優遇され、移行が進みました。現代ブラウザはHTTPサイトに「保護されていません」と目立つ警告を表示するため、ユーザー信頼やコンバージョン率が大幅に低下します。調査でも、警告表示で多くのユーザーがHTTPサイトを離脱することが確認されています。さらに、法令順守の観点でもHTTPSは不可欠です。PCI DSSはクレジットカード情報を扱うサイトにHTTPSを義務付け、GDPRはEUユーザーデータの安全な伝送を、HIPAAは医療情報の暗号化をそれぞれ求めています。Let’s Encryptなどの無償証明書普及で導入コストも大幅に低減し、HTTPS未対応の組織は信頼毀損・検索順位低下・コンバージョン減少・規制違反リスクに直面します。

ウェブプラットフォームやホスティング環境によって、HTTPSの実装難易度は異なります。共用ホスティングではcPanelなどのコントロールパネルからワンクリックでSSLが導入でき、非技術者でも簡単です。CDN(コンテンツ配信ネットワーク)のCloudflare、Akamai、AWS CloudFrontは、エッジサーバーでHTTPS終端し、CDNとオリジンサーバー間の暗号化も設定可能です。ShopifyやWooCommerce、MagentoなどECプラットフォームは証明書管理や自動更新を標準装備しています。API提供者は全エンドポイントでHTTPS必須で、非暗号化通信は認証トークンや機密データを危険にさらします。モバイルアプリも全てのバックエンド通信でHTTPSが求められ、アプリストアもセキュリティ基準を強化しています。IoTデバイスはリソース制限から最新TLS実装が難しい場合があり、組織はTLS 1.2や1.3対応をハードウェアごとに推進する必要があります。マイクロサービスアーキテクチャではサービス間通信に**相互TLS(mTLS)**が求められ、クライアント・サーバー双方が認証されます。証明書管理の自動化や期限切れ防止も重要で、規模が大きいほど運用の複雑さが増します。モダンなツールやサービスの発展で、現在はあらゆる組織が容易にHTTPSを導入できる環境になっています。

AmICitedのようなAIモニタリングプラットフォームにおいて、HTTPSはブランド言及やドメイン表示の追跡に不可欠な役割を果たします。ChatGPT、Perplexity、Claude、Google AI OverviewsなどAIモデルがウェブサイトやドメインを引用・参照する際、それらの通信はHTTPS経由で行われ、追跡データの完全性と真正性が保証されます。AmICitedはこの安全な接続を監視し、引用が正当か、参照内容が改ざん・なりすましされていないかを検証します。HTTPSで守られたドメインの追跡により、ブランド監視データの精度と信頼性が一層高まります。さらに、AmICitedが収集・処理する監視データ(ブランドの出現場所や参照状況、文脈情報など)自体もHTTPSによる安全な伝送が必須です。これにより、データ保護規制への準拠や競合情報の不正取得防止が実現します。AIによるブランド可視性や顧客発見がますます重要になる中、HTTPSによってこれらのやり取りがどう守られているかを理解することは、AI時代のデジタルプレゼンスを監視・保護する組織にとって極めて重要です。

HTTPSの未来は、より強力な暗号化標準やセキュリティ実装の拡大へと進化し続けます。2018年リリースのTLS 1.3は、TLS 1.2よりも高速なハンドシェイク、プライバシーの向上、脆弱な暗号スイートの排除など大きな進歩を遂げました。業界では数年以内にTLS 1.2の廃止とTLS 1.3以降への移行が進むと予測されています。ポスト量子暗号も次の最重要課題であり、量子コンピュータが現在の暗号アルゴリズムを破る可能性に備え、量子耐性のある暗号方式のテスト・導入が始まっています。**証明書の透明性(Certificate Transparency)**も拡大し、全SSL証明書の公開ログ化で不正発行の早期発見が可能になります。ACME(Automatic Certificate Management Environment)など自動証明書管理プロトコルの標準化で、手動更新や期限切れによる障害も消滅していきます。ゼロトラストセキュリティモデルの広がりで、外向きサイトだけでなく内部通信でも相互TLS(mTLS)採用が進みます。HTTP/3やQUICなど新プロトコルとの統合で、パフォーマンスとセキュリティもさらに向上します。AIがウェブインタラクションで主流となる時代、HTTPSはAIによる引用や参照の信頼性を担保する基盤であり続けます。最新のHTTPSベストプラクティスや新たなセキュリティ標準に適応し続ける組織こそが、信頼・検索可視性・規制遵守の面で競争優位を維持できるでしょう。

主な違いはセキュリティです。HTTPはデータを平文で送信するため盗聴されやすいですが、HTTPSはSSL/TLSプロトコルで全てのデータを暗号化します。HTTPSはサーバーの正当性を証明し、データの完全性も保証します。現代のブラウザはHTTPサイトを「保護されていません」と表示し、GoogleはHTTPSサイトを検索順位で優遇しています。

SSL/TLSハンドシェイクは、クライアント(ブラウザ)とサーバー間で証明書を交換し、暗号化キーを確立する自動プロセスです。ブラウザがサーバーのSSL証明書を認証局で検証し、暗号化アルゴリズムに合意して安全な通信のためのセッションキーを作成します。この一連のやり取りはユーザーに見えず、通常ミリ秒単位で完了します。

主に3種類あります。ドメイン認証(DV)証明書はドメイン所有の確認のみで即時発行されます。組織認証(OV)証明書はドメイン所有と組織の実在性を確認します。EV(拡張認証)証明書は最も厳格な審査を経て発行され、ブラウザバーに組織名が表示されます。証明書の種類により信頼性と身元保証のレベルが異なります。

Googleは2014年にHTTPSをランキング要素と公式発表し、以後安全なサイトを検索結果で優遇しています。同じ内容のHTTPサイトよりHTTPSサイトが順位で有利です。また、Google Chromeなど現代のブラウザはHTTPサイトを「保護されていません」と警告し、これはユーザーの信頼やクリック率に大きな影響を与えます。

HTTPSは暗号化と認証により中間者(MITM)攻撃を防ぎます。SSL/TLSプロトコルが通信中の全データを暗号化し、第三者が内容を読めなくします。また、証明書の検証で本物のサーバーに接続していることを確認します。仮に攻撃者が通信を傍受しても、秘密鍵がなければデータを復号できず、サーバーを偽装することもできません。

HSTSは、ユーザーがアドレスバーに「http://」と入力しても必ずHTTPSで接続するようブラウザに強制するセキュリティポリシーです。攻撃者がHTTPへ誘導するダウングレード攻撃を防ぎます。HSTSヘッダーにはポリシー有効期間を指定するmax-ageパラメータがあり、数分から数年まで設定できます。

SSL/TLS証明書を認証局から取得し、ウェブサーバーにインストールします。内部・外部リンクをHTTPSに更新し、HTTPからHTTPSへの301リダイレクトを設定、検索エンジンに変更を通知します。HSTSヘッダーも設定し、アナリティクスなども更新しましょう。全てのリソースをHTTPSで読み込むことで混在コンテンツの警告も防げます。

HTTPSはAmICitedのようなAIモニタリングプラットフォームに不可欠です。監視データの安全な送信と情報の完全性を守ります。AIがウェブサイトを引用・監視する際、HTTPSで正当なソースか確認できます。安全なHTTPS通信は、AI応答の追跡やデータ保護規制の遵守にも重要です。

ChatGPT、Perplexity、その他のプラットフォームでAIチャットボットがブランドを言及する方法を追跡します。AI存在感を向上させるための実用的なインサイトを取得します。

HTTPSがAI検索の信頼性と可視性にどう影響するかを解説。ChatGPT・Perplexity・AI回答生成機でSSL証明書が重要な理由を知り、AI検索でのブランド監視のための必須ガイド。...

SSL証明書の定義:ウェブサイトの身元を認証し、暗号化されたHTTPS接続を可能にするデジタル証明書。SSL/TLS証明書がどのようにデータを保護し、ウェブ通信の信頼性を確立するかを学びましょう。...

AI検索におけるHTTPSの重要性についてのコミュニティディスカッション。ウェブマスターがHTTPサイトとHTTPSサイトでのChatGPTやPerplexityによる引用への影響を共有。...