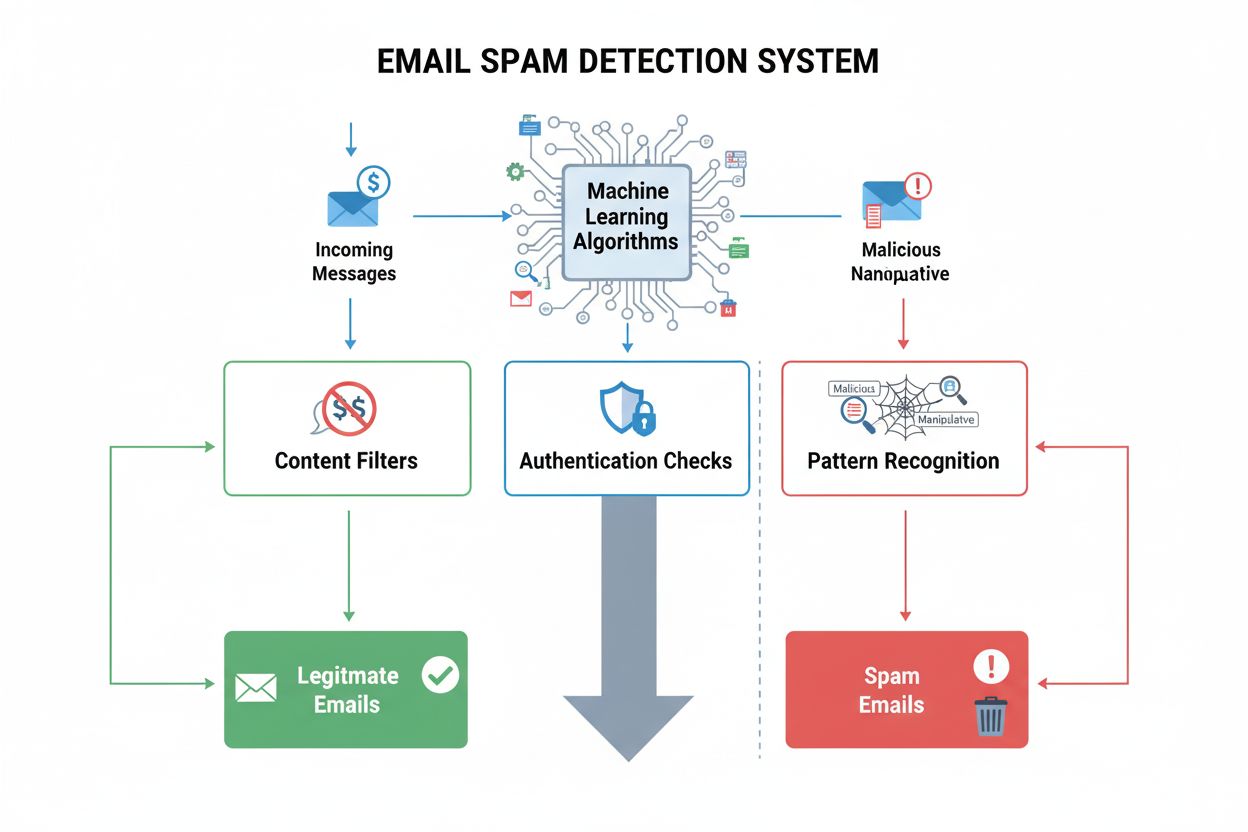

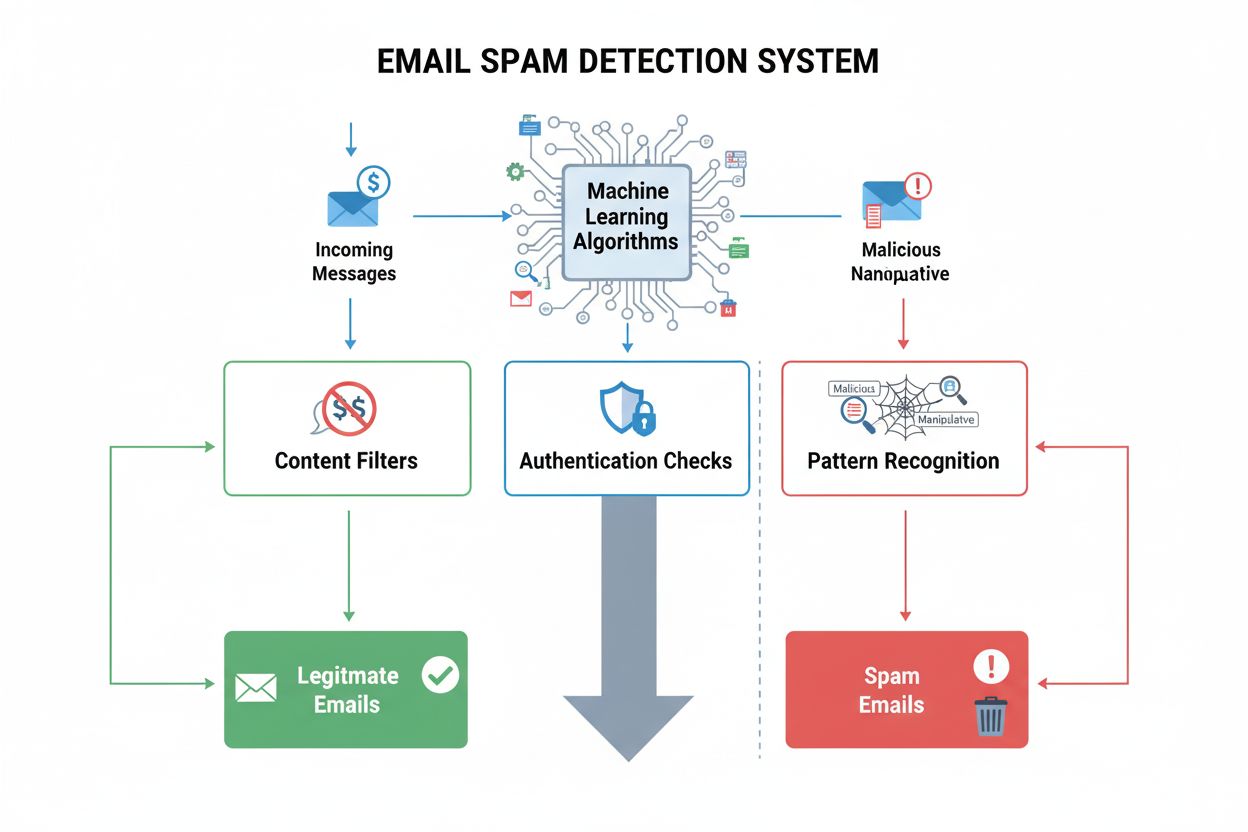

スパム検出

スパム検出は、MLアルゴリズムと行動分析を用いて望ましくない操作的コンテンツを識別します。AIシステムがメール、ソーシャルメディア、ChatGPTやPerplexityなどのAIプラットフォームでどのようにスパムをフィルタリングしているかを学びましょう。...

マルウェア(悪意のあるソフトウェア)は、コンピュータシステム、ネットワーク、ウェブサイトに損害を与えたり、混乱させたり、不正アクセスを得る目的で意図的に作成されたプログラムやコードの総称です。ウイルス、ワーム、トロイの木馬、ランサムウェア、スパイウェアなど、デジタルシステムとデータの機密性、完全性、可用性を脅かすあらゆる悪意のあるコードが含まれます。

マルウェア(悪意のあるソフトウェア)は、コンピュータシステム、ネットワーク、ウェブサイトに損害を与えたり、混乱させたり、不正アクセスを得る目的で意図的に作成されたプログラムやコードの総称です。ウイルス、ワーム、トロイの木馬、ランサムウェア、スパイウェアなど、デジタルシステムとデータの機密性、完全性、可用性を脅かすあらゆる悪意のあるコードが含まれます。

マルウェア(malicious software)は、コンピュータシステムやネットワーク、ウェブサイト、デジタルデバイスに損害を与えたり、混乱させたり、不正アクセスを得る目的で意図的に作成されたプログラム、コード、またはアプリケーションです。**アメリカ国立標準技術研究所(NIST)**によると、マルウェアは「情報システムの機密性、完全性、可用性に悪影響を与える不正プロセスを実行することを意図したソフトウェアまたはファームウェア」と定義されています。この用語は、ウイルス、ワーム、トロイの木馬、ランサムウェア、スパイウェア、アドウェア、ルートキットなど、ホストを感染させるコードベースのさまざまな悪意のある脅威を幅広く含みます。マルウェアは敵対的な意図で動作し、システムへの侵入、機密データの窃取、ファイルの暗号化による身代金要求、ユーザー行動の監視、または単なる業務妨害を目的とします。正規のソフトウェアがユーザーの目的に沿って動作するのに対し、マルウェアは無断でセキュリティやプライバシーを侵害するプロセスを実行します。

マルウェアの歴史は、1949年に数学者ジョン・フォン・ノイマンが提唱した自己複製オートマトンの理論概念に遡りますが、現代的なマルウェアの歴史は1982年、Apple IIシステムに感染したElk Clonerウイルスから始まりました。1980年代から1990年代にかけて、Microsoft Windowsが主流となると、マクロ言語で書かれたウイルスがWord文書やスプレッドシートを標的にするなど、マルウェアは急速に進化しました。2000年代には、AOL AIM、MSN Messenger、Yahoo Messengerなどのインスタントメッセージングを利用してソーシャルエンジニアリングで拡散するワームが登場しました。2005年から2009年にかけては、アドウェアが急増し、アドウェア企業への訴訟や規制強化につながりました。2013年にはCryptoLockerランサムウェアが登場し、被害者に約300万ドルの身代金を要求し、多くの模倣型が生まれました。近年では、2023年から2024年にかけてマルウェアインシデントが30%増加、ランサムウェア攻撃は236.7%も急増しており、マルウェアの脅威がますます高度化・頻発化していることが示されています。

| マルウェアの種類 | メカニズム | 主な影響 | 拡散方法 | 検出難易度 |

|---|---|---|---|---|

| ウイルス | ファイルに付着し、実行時に複製 | ファイル破損・システム遅延 | ホストプログラムの実行が必要 | 中 |

| ワーム | 自己複製し独立して拡散 | ネットワーク混雑・データ窃取 | ネットワーク脆弱性・メール | 中~高 |

| トロイの木馬 | 正規ソフトを装う | 不正アクセス・データ窃取 | ソーシャルエンジニアリング・ダウンロード | 高 |

| ランサムウェア | ファイルを暗号化し身代金要求 | データ利用不可・経済的損失 | フィッシング・脆弱性・マルバタイジング | 中 |

| スパイウェア | 密かにユーザー活動を監視 | プライバシー侵害・認証情報窃取 | バンドルソフト・ダウンロード | 高 |

| アドウェア | 望まない広告を表示 | プライバシー侵害・性能低下 | ブラウザハイジャック・バンドル | 低~中 |

| ルートキット | 管理者権限の取得 | システム全面侵害 | フィッシング・悪意ダウンロード | 非常に高い |

| キーロガー | キーボード入力の記録 | 認証情報窃取・金融詐欺 | フィッシング・悪意の添付ファイル | 高 |

| ボットネット | 感染デバイスのネットワーク化 | DDoS攻撃・スパム配布 | ワーム・トロイ・脆弱性 | 高 |

| ファイルレスマルウェア | システムメモリ上のみで動作 | データ窃取・横展開 | 脆弱性・正規ツール悪用 | 非常に高い |

マルウェアは、初期感染ベクトル(フィッシングメール、悪意のあるダウンロード、侵害されたウェブサイト、パッチ未適用の脆弱性など)から始まる高度なライフサイクルで動作します。侵入後、権限昇格を試み、高度な操作や永続化を実現します。高度なマルウェアは、実行時にシグネチャを変化させるポリモーフィックコード、OSからプロセスを隠すルートキット技術、再起動後も生存するレジストリ改変などステルス・永続化機構を用います。多くのマルウェアはコマンド&コントロール(C2)通信を確立し、攻撃者が指令を送ったり追加ペイロードをダウンロードしたり、盗んだデータを外部に送信できるようにします。データ流出フェーズでは、財務記録、知的財産、個人情報、認証情報などの貴重な情報を盗み、ダークウェブで販売やスパイ活動に利用します。中には自己複製と横展開機能を持ち、ネットワーク内の他のシステムへ拡散し、数時間で組織全体を感染させることも可能です。

マルウェアはウェブサイトやデジタルインフラに壊滅的なリスクをもたらします。最近のサイバーセキュリティ統計によると、毎週1,800万以上のウェブサイトが常時マルウェアに感染しています。感染したウェブサイトはGoogleなどの検索エンジンから危険と判定され、検索結果から削除され、オーガニックトラフィックや収益が大幅に減少します。マルウェア感染サイトはスパムコンテンツの挿入、悪意サイトへのリダイレクト、訪問者データの窃取、さらなる攻撃の拠点化など、甚大な被害をもたらします。経済的損失も深刻で、中小企業のデータ侵害1件あたりの平均コストは12万ドル~124万ドル、ランサムウェア攻撃の身代金要求は数千から数百万ドル規模です。金銭的な直接損失以外にも、システムダウンタイム、顧客信頼の喪失、規制違反による罰金、評判の毀損など、長期的な影響が残ることがあります。最近のデータでは、マルウェア被害企業の34%がシステム再利用に1週間以上要しており、生産性損失や納期遅延、顧客満足度低下につながっています。特にECサイトの場合、PCI準拠違反や顧客訴訟、取引先喪失のリスクにも直結します。

マルウェア検出には、シグネチャベース、振る舞い分析、機械学習技術を組み合わせた多層的アプローチが必要です。シグネチャベース検出は既知のマルウェア署名との照合ですが、コードが変化する新種・ポリモーフィック型には無力です。振る舞い分析は、不審なファイル変更、許可されていないネットワーク接続、過剰なリソース消費、セキュリティソフトの停止試行などの行動を監視します。機械学習・AIシステム(例:Malware.AI)は、特定ルールなしで行動パターンから未知の脅威を検出し、ゼロデイ攻撃や新種マルウェアの識別を可能にします。ウェブサイト管理者は、予期しない動作遅延、謎のポップアップ広告、セキュリティツールの無効化、タスクマネージャーに見慣れないプロセス、異常なネットワークトラフィックなどを感染の兆候として識別できます。Google Search Consoleは、マルウェア検出時に警告を発し、セキュリティプラグインやウェブサイトスキャンサービスが自動検出機能を提供します。専門のセキュリティサービスはフォレンジック分析により感染範囲や攻撃経路を調査します。複数のセキュリティツールによる定期的なマルウェアスキャンが検出精度向上に効果的です。

マルウェア感染を防ぐには、技術・組織・行動面の包括的なセキュリティ戦略が不可欠です。定期的なソフトウェア更新・パッチ適用は、攻撃者が悪用する既知の脆弱性を解消し、パッチ管理ツールで大規模システムでも迅速な適用を実現します。強力なパスワード運用と多要素認証は、認証情報を狙った攻撃によるマルウェア導入リスクを大幅に低減します。従業員セキュリティ教育は、フィッシングや怪しい添付ファイル、ソーシャルエンジニアリングによるマルウェア配布への理解を深めます。信頼あるセキュリティソリューション(アンチウイルス、EDR、脅威防御システム)はリアルタイムスキャンや行動分析を提供します。ネットワーク分割は、端末感染時の横展開リスクを最小限に抑えます。最小権限の原則により、アカウント侵害時の影響範囲を限定できます。SIEMによる監視・ログ管理は異常検知と迅速なインシデント対応を支援します。安全なコーディングは、マルウェアが悪用するインジェクション脆弱性やバッファオーバーフローを防ぎます。オフラインバックアップの定期実施は、ランサムウェア被害時に身代金支払い不要な復旧を実現します。インシデント対応手順書の整備と訓練は、迅速かつ体系的なマルウェア対応に役立ちます。

ChatGPT、Perplexity、Google AI Overviews、ClaudeなどAI搭載検索システムの登場により、ブランド評判やユーザー信頼を脅かす新たなマルウェア関連リスクが生まれています。マルウェア感染サイトがAI生成回答や引用に現れることで、誤情報の拡散やブランド信頼性の損失につながります。AmICitedのようなAIモニタリングプラットフォームは、ブランド・ドメイン・URLがAI回答にどこで表示されているかを追跡し、マルウェア感染サイトが引用された際に組織が即座に把握できます。これはブランド保護に不可欠であり、マルウェア感染サイトが正規ブランドを偽装してユーザーを欺き、組織の評判を大規模に損なうリスクを低減します。AI回答で感染サイトが上位表示されると、アルゴリズム上の正当性が付与され、ユーザーにとって一層危険となります。AIプラットフォーム横断のコンテンツ監視は、マルウェア関連リスクを早期に発見・対応する鍵です。マルウェア検出とAI引用追跡の統合は、感染コンテンツがAIシステム内でどのように流通しているかを可視化し、ブランド防衛の強力な手段となります。

マルウェアの脅威環境は、技術革新や高度な攻撃手法の登場により、従来型防御をますます困難にしています。ファイルレスマルウェアはディスクにファイルを書き込まずメモリ上のみで動作し、シグネチャベース検出を回避し痕跡も残しません。AI搭載型マルウェアは、機械学習で防御策に適応し検出逃れを進化させており、今後の主流となる可能性があります。サプライチェーン攻撃はソフトウェアベンダー自体を侵害し、正規アップデート経由でマルウェアを配布するなど、あらゆる組織に前例のないリスクをもたらします。モバイルマルウェアも、スマートフォンの主流化とともに年50%増加するなど拡大傾向です。ランサムウェア・アズ・ア・サービス(RaaS)は、技術力の低い攻撃者でも高度な攻撃を仕掛けられるようにしました。ゼロデイ脆弱性を突いたマルウェア配布も続き、パッチ適用前に攻撃が発生します。組織はゼロトラストセキュリティモデル(全システムが潜在的に侵害されている前提で全アクセスを検証)への移行が求められます。継続的な脅威インテリジェンスとリアルタイム脅威ハンティングは、高度なマルウェア被害を未然に防ぐ必須能力となります。マルウェア検出とAIモニタリングシステムの統合は、AIプラットフォームが主要情報源となる今後、一層重要性を増すでしょう。

マルウェアは、現代の脅威環境においてデジタルインフラ、ウェブサイト、組織のセキュリティを脅かし続ける、最も持続的かつ進化し続ける脅威の一つです。単純なファイル破損ウイルスから、ネットワーク全体を暗号化し巨額の身代金を要求する高度なランサムウェアまで、毎年数十億ドル規模の損害が発生しています。マルウェアの定義、種類、仕組み、影響を理解することは、デジタル資産の保護、顧客信頼の維持、ブランド評判の維持に必須です。AmICitedのようなAIモニタリングプラットフォームとマルウェア検出の統合は、マルウェア感染サイトや改ざんコンテンツがAIシステムでどのように流通しているかを全方位的に可視化し、能動的なブランド防衛を可能にします。テクノロジーの進化や新たな攻撃手法によってマルウェア脅威は今後も拡大・高度化しますが、技術的対策、組織的体制、従業員教育を組み合わせた多層防御戦略を採用することで、攻撃リスクを大幅に低減し、被害発生時の迅速な対応・復旧が実現できます。本用語集で紹介した予防・対策を実践し、組織のマルウェアリスクを最小限に抑え、被害時の損失と復旧期間を最小化しましょう。

ウイルスは、正規のファイルやプログラムに付着し、それらが実行されると自己複製する特定のタイプのマルウェアです。マルウェアは、ウイルス、ワーム、トロイの木馬、ランサムウェア、スパイウェア、アドウェア、ルートキットなどを含む、より広い総称です。すべてのウイルスはマルウェアですが、すべてのマルウェアがウイルスではありません。主な違いは、ウイルスは拡散のためにホストプログラムが必要ですが、他のマルウェアは独立して拡散できる点です。

ウェブサイトがマルウェアに感染すると、Googleなどの検索エンジンは自動的にそのサイトを安全でないとみなし、検索結果から完全に削除する場合があります。これによりオーガニックトラフィックや順位が大幅に低下します。さらに、マルウェアはユーザーを悪意のあるサイトへリダイレクトしたり、スパムコンテンツを挿入したり、サイトの評判を損なうことがあります。マルウェア感染からの復旧には、徹底的なクリーニング、セキュリティ監査、検索エンジンへの再申請が必要で、数週間から数か月かかることがあります。

ウェブサイトは、古いプラグインやテーマ、パッチ未適用のソフトウェアの脆弱性、弱い管理者認証情報、侵害されたFTPアカウント、悪意のあるファイルアップロードを通じて感染することが多いです。攻撃者はSQLインジェクション、クロスサイトスクリプティング(XSS)、ブルートフォース攻撃なども利用してアクセスを得ます。一度侵入されると、マルウェアはサーバー全体や接続されたシステムへ横展開することがあります。定期的な更新、強力なパスワード、セキュリティ監視が重要な予防策です。

マルウェア検出には、ウェブサイトファイルの不審なコードのスキャン、異常なファイル変更の監視、不正なユーザーアカウントの確認、サーバーログの不審な活動の分析などが含まれます。セキュリティツールはシグネチャベース検出、振る舞い分析、機械学習を用いて脅威を特定します。ウェブサイト管理者はセキュリティプラグインを利用し、定期的なマルウェアスキャンや、予期しないリダイレクト、コンテンツの挿入、パフォーマンス低下などの警告サインを監視するべきです。

中小企業のデータ侵害の平均コストは、インシデント対応、復旧、法的費用、失われた収益を含めて12万ドルから124万ドルに及びます。ランサムウェア攻撃では数千から数百万ドルの支払いが要求されることもあります。直接的なコスト以外にも、業務停止、顧客信頼の喪失、規制違反による罰金、評判の毀損など深刻な影響があります。最近の統計では、マルウェア被害を受けた企業の34%がシステムへの再アクセスに1週間以上要しています。

マルウェア感染したウェブサイトは、正規ブランドを装い、悪意のあるコンテンツを配布し、インターネット上でブランドの評判を損なうことがあります。AmICitedのようなAIモニタリングプラットフォームは、ブランドやドメインがAIの回答にどこで表示されているかを追跡し、マルウェア感染サイトや改ざんされたコンテンツがAI検索結果に現れた際に特定できます。これはブランド保護に不可欠であり、マルウェア感染サイトがAIの引用に現れることで誤情報の拡散やブランド信頼性の損失につながります。

最近のサイバーセキュリティ統計によると、毎週1,800万以上のウェブサイトが常時マルウェアに感染しています。Googleは毎週約50の悪意のあるコードを含むウェブサイトを特定していますが、実際にマルウェアを含むホストはスキャン対象サイトのおよそ1.6%に相当します。2023年から2024年にかけてマルウェアインシデントは30%増加し、ランサムウェアは236.7%の急増を記録しており、ウェブサイト運営者や組織にとって脅威が拡大しています。

はい、マルウェアは除去できますが、徹底的なクリーニングと検証が必要です。ウェブサイト管理者はネットワークから切断し、複数のセキュリティツールでスキャンし、悪意のあるファイルやコードを削除し、すべての脆弱性にパッチを適用し、すべての認証情報を変更し、再公開前に完全にクリーンであることを確認する必要があります。ただし、ルートキットのような高度なマルウェアの場合、システムファイルの奥深くに隠れるため完全な除去が困難なこともあります。複雑な感染の場合は、残留物が残らないよう専門のセキュリティサービスの利用が推奨されます。

ChatGPT、Perplexity、その他のプラットフォームでAIチャットボットがブランドを言及する方法を追跡します。AI存在感を向上させるための実用的なインサイトを取得します。

スパム検出は、MLアルゴリズムと行動分析を用いて望ましくない操作的コンテンツを識別します。AIシステムがメール、ソーシャルメディア、ChatGPTやPerplexityなどのAIプラットフォームでどのようにスパムをフィルタリングしているかを学びましょう。...

検索エンジンスパムとは何か、ブラックハットSEO手法であるキーワードスタッフィング、クローキング、リンクファームなどを含めて解説。Googleがどのようにスパムを検出し、科されるペナルティについても理解しましょう。...

ハッキングされたコンテンツは、サイバー犯罪者によって無断で改ざんされたウェブサイト素材です。侵害されたウェブサイトがSEO、AI検索結果、ブランド評価に与える影響と、検出・復旧の戦略について学びましょう。...

クッキーの同意

閲覧体験を向上させ、トラフィックを分析するためにクッキーを使用します。 See our privacy policy.