セーフブラウジング

Googleセーフブラウジングについて学びましょう。このセキュリティサービスは、5億台以上のデバイスをフィッシング、マルウェア、不正なソフトウェアから保護しています。リアルタイム脅威検出の仕組みを理解しましょう。...

フィッシングは、パスワードやクレジットカード番号、銀行口座情報などの機密情報を入手するために、偽のメール、テキストメッセージ、電話、ウェブサイトを用いて人々を騙す詐欺的なサイバー攻撃です。これは人間の心理を突くソーシャルエンジニアリングの一種であり、技術的な脆弱性ではなく人為的な要因を悪用するため、サイバーセキュリティにおいて最も蔓延し、かつコストのかかる攻撃手法の一つとなっています。

フィッシングは、パスワードやクレジットカード番号、銀行口座情報などの機密情報を入手するために、偽のメール、テキストメッセージ、電話、ウェブサイトを用いて人々を騙す詐欺的なサイバー攻撃です。これは人間の心理を突くソーシャルエンジニアリングの一種であり、技術的な脆弱性ではなく人為的な要因を悪用するため、サイバーセキュリティにおいて最も蔓延し、かつコストのかかる攻撃手法の一つとなっています。

フィッシングは、主にメール、テキストメッセージ、電話、偽のウェブサイトなどの偽装されたコミュニケーションを利用し、個人に機密情報を入力させたり、セキュリティを損なう行動を取らせる詐欺的なサイバー攻撃です。「フィッシング」という言葉は、攻撃者が魅力的な「餌」(偽のメッセージ)を使って被害者を釣るという釣り(fishing)に由来しています。ソフトウェアの脆弱性を突く技術的なサイバー攻撃とは異なり、フィッシングは人間の心理を狙ったソーシャルエンジニアリングの一種です。信頼や恐怖、緊急性、好奇心といった心理を悪用し、悪意ある目的を達成しようとします。攻撃者は正規の組織や権威者、信頼できる同僚になりすまし、信憑性と成功率を高めます。盗まれる情報は、ユーザー名、パスワード、クレジットカード番号、銀行口座情報、さらにはID窃盗、金融詐欺、ランサムウェア展開、ネットワーク侵害などのさらなる攻撃を可能にする認証情報などが含まれます。

フィッシング攻撃は1990年代半ば、ビジネスや個人間のコミュニケーションにメールが広まる中で登場しました。当初のフィッシングは稚拙で、明らかな誤字脱字や内容の粗雑さから容易に見抜くことができました。しかし、サイバー犯罪者が手法を洗練させ、より高度なツールを導入するにつれ、フィッシングは組織的な犯罪ビジネスへと進化しました。特に近年は生成AI(人工知能)やディープフェイク技術の登場により、フィッシング攻撃の高度化が急速に進んでいます。IBMのX-Force Threat Intelligence Indexによれば、AIツールを使えば数分(約5分)で信憑性の高いフィッシングメールを作成でき、手作業(約16時間)と比べて68%の作成時間短縮となっています。これにより攻撃者は大規模な攻撃を容易に展開できるようになりました。大量で無差別なフィッシングから、ターゲットを絞ったパーソナライズ攻撃への進化は、サイバー犯罪者がセキュリティ対策や新技術に絶えず適応していることを示しています。

フィッシング攻撃の蔓延と影響は非常に大きいものがあります。調査結果からサイバー攻撃の91%以上がフィッシングメールから始まることが明らかになっており、データ侵害やネットワーク侵入の主な入口となっています。また全サイバーインシデントの約75%が偽メールに起因しており、メールが主要な攻撃経路であることが分かります。Huntressや業界調査によると、2024年には世界中の企業の90%以上が少なくとも1回はフィッシング攻撃を経験し、1日あたり推定34億通のフィッシングメールが世界で送信されています。金銭的損害も深刻で、IBMのCost of a Data Breach Report 2024によれば、フィッシング攻撃による1件あたりの平均被害額は488万米ドルと、侵害された認証情報と並んで最もコストのかかる攻撃経路です。報告されたセキュリティ侵害の80%以上にフィッシングが関与しており、初期侵入経路または多段階攻撃チェーンの一部として利用されています。これらの統計は、個人の詐欺師から組織犯罪グループ、国家支援の攻撃者まで、なぜフィッシングがサイバー犯罪者に最も選ばれているかを裏付けています。

| 攻撃タイプ | 対象範囲 | パーソナライズ度 | 配信手段 | 主な目的 | 成功率 |

|---|---|---|---|---|---|

| バルクメールフィッシング | 大量(数千人規模) | 一般的・最小限 | メール | 資格情報窃取、マルウェア拡散 | 2-5% |

| スピアフィッシング | 特定個人 | 高度にパーソナライズ | メール、SNS | データ窃取、アカウント侵害 | 15-25% |

| ホエーリング(CEO詐欺) | 経営幹部 | 極めてパーソナライズ | メール、電話 | 金融詐欺、送金詐取 | 20-30% |

| ビジネスメール詐欺(BEC) | 組織 | 高度にターゲット | メール | 金銭詐取、データ流出 | 10-20% |

| スミッシング | モバイルユーザー | 中程度 | SMSメッセージ | 資格情報収集、マルウェア | 5-10% |

| ヴィッシング | 電話利用者 | 可変 | 通話、VoIP | ソーシャルエンジニアリング、資格情報窃取 | 8-15% |

| クイッシング | 公共・物理空間 | 中程度 | QRコード | マルウェア拡散、資格情報窃取 | 3-8% |

| AI強化型フィッシング | ターゲット/大量 | 高度に巧妙 | 複数チャネル | すべての目的 | 25-40% |

フィッシング攻撃は、複数の技術的・心理的手法を組み合わせてセキュリティを脅かします。 メール型フィッシングでは、攻撃者はメールアドレスのなりすましを行い、正規組織や信頼できる連絡先を装います。ドメイン名のなりすましも多く、例えば「rnicrosoft.com」(mがrとn)や「bankingapp.scamsite.com」のようなサブドメインを用いた偽装が使われます。フィッシングメールの本文は、アカウント停止への恐怖、報酬への欲求、思いがけないチャンスへの好奇心など、感情を揺さぶる文面に細工されています。メール内のリンクは偽のログインページに誘導し、入力された情報を盗み取ります。添付ファイルは請求書や書類、ソフトウェア更新などを装い、開封と同時にランサムウェアやスパイウェア、バックドアなどのマルウェアを実行します。スミッシング(SMSフィッシング)はテキストメッセージの信頼性を悪用し、銀行や配送会社、行政機関を装うことが多いです。ヴィッシング(音声フィッシング)は発信者IDの偽装技術を用い、正規組織からの電話を装って社会的エンジニアリングで機密情報や不正取引の承認を引き出します。

フィッシングによるビジネスへの影響は、単なる金銭的損失を超えて広範囲に及びます。システム侵害による業務停止、顧客データ保護の不備による規制違反と罰金、ブランドイメージの失墜、セキュリティ対策不備による法的責任などが挙げられます。フィッシング関連の侵害発見から封じ込めまでの平均日数は207日で、その間に攻撃者はネットワーク内を横断し、機密データを流出させ、将来の攻撃のための足場を確立することが可能です。中小企業(SMB)はセキュリティ資源や高度な検知能力が限られているため、特に脆弱です。しかし大企業や官公庁も金融的利益や知的価値が高いため、攻撃者は高コストで高度なターゲット型攻撃を仕掛けます。金融、医療、行政など機密性や重要性の高い業界では、被害が特に深刻です。人間の要因が最大の脆弱性であり、どんな高度な技術対策があっても、たった一人の従業員が不正リンクをクリックしたり、感染した添付ファイルを開くだけで組織全体のセキュリティが破られることがあります。

生成AIやディープフェイク技術のフィッシング攻撃への統合は、攻撃の高度化と成功率に根本的な変化をもたらしています。AIを活用したフィッシングは、ターゲットに合わせて文法的に正しい信憑性の高いメールを自動生成し、従来の警戒サインであった誤字脱字を排除します。音声クローン技術により、ヴィッシング攻撃で経営者や権威者を正確に再現でき、2019年にはAI生成音声でCEOになりすまし銀行マネージャーから24万3千ドルを詐取した事例も報告されています。ディープフェイク動画技術は、経営者が不正送金を承認したような偽の映像証拠を作り、ソーシャルエンジニアリング攻撃にさらなる信憑性を与えます。クイッシング(QRコードフィッシング)は、公共空間やメールで配布したQRコードに悪意のあるリンクを埋め込み、伝統的なメールセキュリティフィルターを回避します。米国連邦取引委員会(FTC)は、駐車メーターの正規QRコードを偽コードにすり替えて支払い情報を盗んだ事例も記録しています。これらの技術進歩によって、従来は大規模手作業が必要だった高度かつ個別最適化された攻撃が自動化され、脅威の状況は一変し、組織にはより高度な検知・対応能力が求められています。

ChatGPT、Perplexity、Google AI Overviews、ClaudeなどのAI搭載検索・応答システムの文脈では、フィッシングはブランド保護や情報の信頼性確保という新しい課題をもたらします。攻撃者はフィッシングキャンペーンで正規ブランドをなりすまし、ブランド認知度を悪用して信頼性や成功率を高めます。AmICitedのようなAIモニタリングプラットフォームは、AI生成の回答内で自社ブランドがどこで言及されているかを監視し、フィッシングや詐欺、悪意ある活動に関連する文脈でブランド名が使われていないかを検知します。これは、フィッシング攻撃が正規ブランドの言及を利用して被害者を騙すことが多いため、AIシステム上でのブランドなりすましの早期発見と被害拡大防止に不可欠です。また、AIの進化によりフィッシング関連の誤情報が自動生成されるリスクも高まっているため、ブランドがAI回答でどのように扱われているかを監視することが重要です。ブランドモニタリングとAI引用追跡を統合することで、組織はフィッシング脅威への迅速な対応、注意喚起、顧客信頼の維持など、積極的な脅威検知・対応能力を示すことができます。

フィッシングの将来は、AIと自動化によるさらなる高度化、複数の攻撃経路(メール、SMS、音声、SNS)の融合、クラウドサービスやモバイルアプリなど新技術の標的化が特徴となるでしょう。AI対応フィッシング検知ツールの進化に伴い、攻撃者もAI回避技術を開発して検知システムを突破しようとし、防御側と脅威側の「いたちごっこ」が続きます。複数の配信手段やソーシャルエンジニアリング戦術を組み合わせたハイブリッド型フィッシング攻撃も一般化し、より総合的かつ統合的な防御戦略が必要となります。サプライチェーンフィッシングの増加により、ベンダーや外部サービス経由で大組織が狙われるリスクが高まり、より強固なベンダー管理や第三者リスク対策が求められます。GDPRやHIPAAなどの規制強化も、フィッシング被害に対する組織責任を高め、高度な検知・防止技術への投資を促進します。フィッシング防御に成功する組織は、高度な技術的コントロールと継続的な従業員教育、脅威インテリジェンス連携、迅速なインシデント対応能力を兼ね備えている必要があります。攻撃者が技術を磨き、人間の弱点を突き続ける限り、フィッシング対策の戦略的重要性は今後ますます高まっていくでしょう。

フィッシングは幅広く無差別に多くの受信者に送信される攻撃ですが、スピアフィッシングは特定の個人や組織を標的とした非常にターゲットを絞った攻撃です。スピアフィッシングの攻撃者は、ソーシャルメディアやプロフェッショナルネットワークを活用してターゲットについて徹底的な調査を行い、非常に信憑性の高いパーソナライズされたメッセージを作成します。こうした個別対応や心理的な操作により、スピアフィッシングは成功率が大幅に高くなります。

IBMの「Cost of a Data Breach Report 2024」によると、フィッシング攻撃による組織の1件あたりの平均被害額は世界全体で488万米ドルです。この金額には、インシデント対応、法的費用、規制違反による罰金などの直接的な費用だけでなく、評判の失墜やビジネス機会の喪失といった間接的なコストも含まれます。被害の大きさは業界や組織規模、漏洩したデータの機密性によって大きく異なります。

一般的なフィッシングの種類には、大量送信のブランド偽装メール(バルクメールフィッシング)、特定個人を狙うスピアフィッシング、企業を標的にしたビジネスメール詐欺(BEC)、SMSメッセージによるスミッシング、電話を使ったヴィッシング、経営幹部を狙うホエーリングなどがあります。それぞれ、被害者の属性に応じた配信方法や心理的戦術を用いています。

急いで対応するよう迫る緊急性のある表現、機密情報や金銭の要求、誤字脱字、個人名ではなく一般的な挨拶、不審な送信者アドレスやドメイン、見慣れないリンクや短縮URL、予期しない添付ファイル、不一致なブランドロゴなどが警告サインです。正規の組織がパスワードをメールで要求したり、未承諾のメッセージで資格情報の確認を求めることはほとんどありません。

生成AIツールにより、攻撃者は数時間かけていたフィッシングメッセージをわずか数分で作成でき、誤字脱字や文法ミスといった典型的な警告サインを排除できます。AIによる音声クローンやディープフェイク技術もフィッシング攻撃にさらなる信憑性を与えます。IBMのX-Force Threat Intelligence Indexによると、AI活用によりフィッシングメールの作成時間は16時間から5分に短縮され、攻撃者の能力が大幅に拡大しています。

従業員のセキュリティ意識向上トレーニング、高度なメールフィルタリング、多要素認証(MFA)、エンドポイント検知ツールの組み合わせによる多層的なアプローチが最も強力な防御となります。金銭要求の際には別経路での確認を義務付け、DMARCやメール認証プロトコルを導入し、定期的なフィッシング模擬テストも実施しましょう。ただし、どんな技術的対策よりも従業員教育が不可欠です。

フィッシングは技術的な脆弱性ではなく人間の心理を突くため、技術だけでは防ぎきれません。サイバー攻撃の91%以上がフィッシングメールから始まり、全サイバーインシデントの約75%が偽メールを起点にしています。フィッシングは攻撃者に正規ユーザーの資格情報やシステムへの直接的なアクセスを与えるため、通常は外部から遮断される攻撃も突破可能となります。

フィッシング攻撃では正規ブランドのなりすましが頻繁に行われるため、ブランドモニタリングは自社名やドメインの不正利用発見に不可欠です。AmICitedのようなプラットフォームは、AI生成の回答内でブランドがどこで言及されているかを追跡し、フィッシングや悪意あるコンテンツ内でブランドのなりすましが行われている場合の早期発見に役立ちます。AIシステム上でのブランド言及を監視することで、迅速な対応と評判保護が可能となります。

ChatGPT、Perplexity、その他のプラットフォームでAIチャットボットがブランドを言及する方法を追跡します。AI存在感を向上させるための実用的なインサイトを取得します。

Googleセーフブラウジングについて学びましょう。このセキュリティサービスは、5億台以上のデバイスをフィッシング、マルウェア、不正なソフトウェアから保護しています。リアルタイム脅威検出の仕組みを理解しましょう。...

検索エンジンスパムとは何か、ブラックハットSEO手法であるキーワードスタッフィング、クローキング、リンクファームなどを含めて解説。Googleがどのようにスパムを検出し、科されるペナルティについても理解しましょう。...

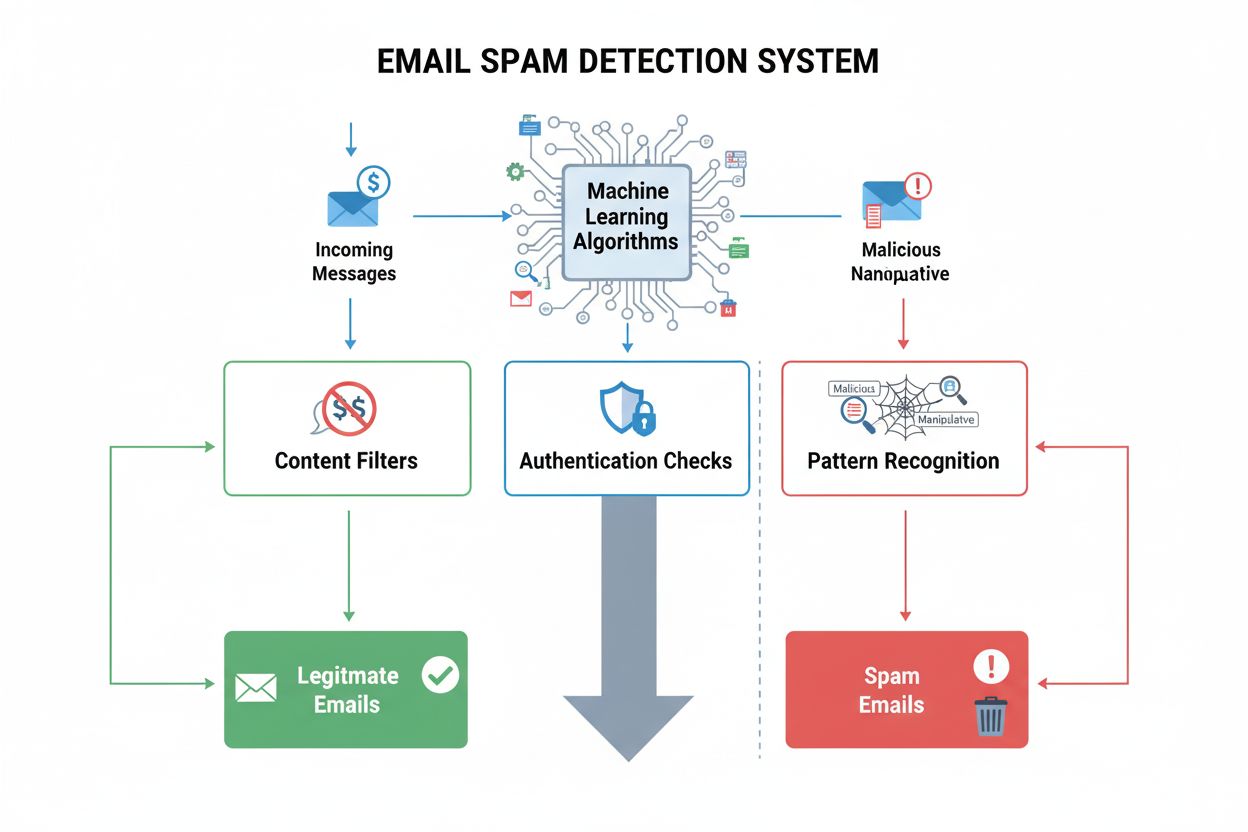

スパム検出は、MLアルゴリズムと行動分析を用いて望ましくない操作的コンテンツを識別します。AIシステムがメール、ソーシャルメディア、ChatGPTやPerplexityなどのAIプラットフォームでどのようにスパムをフィルタリングしているかを学びましょう。...

クッキーの同意

閲覧体験を向上させ、トラフィックを分析するためにクッキーを使用します。 See our privacy policy.