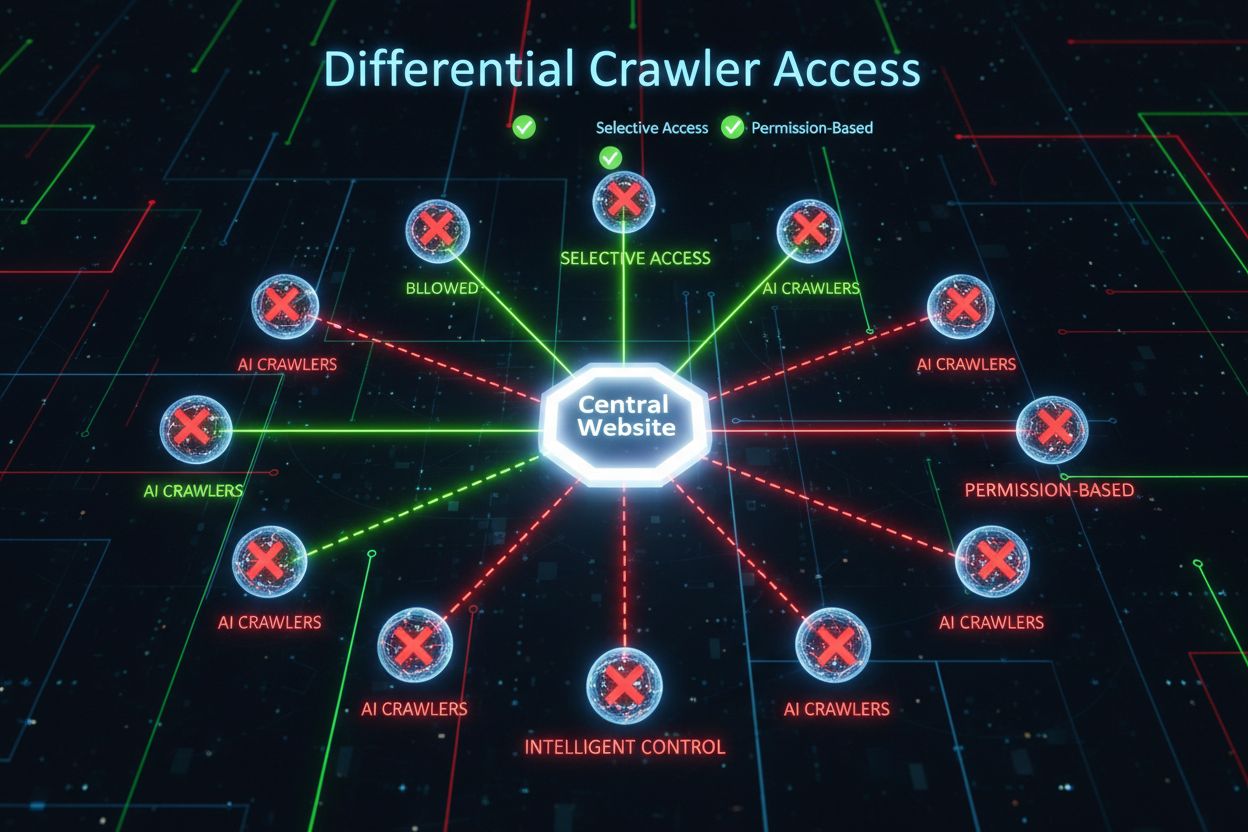

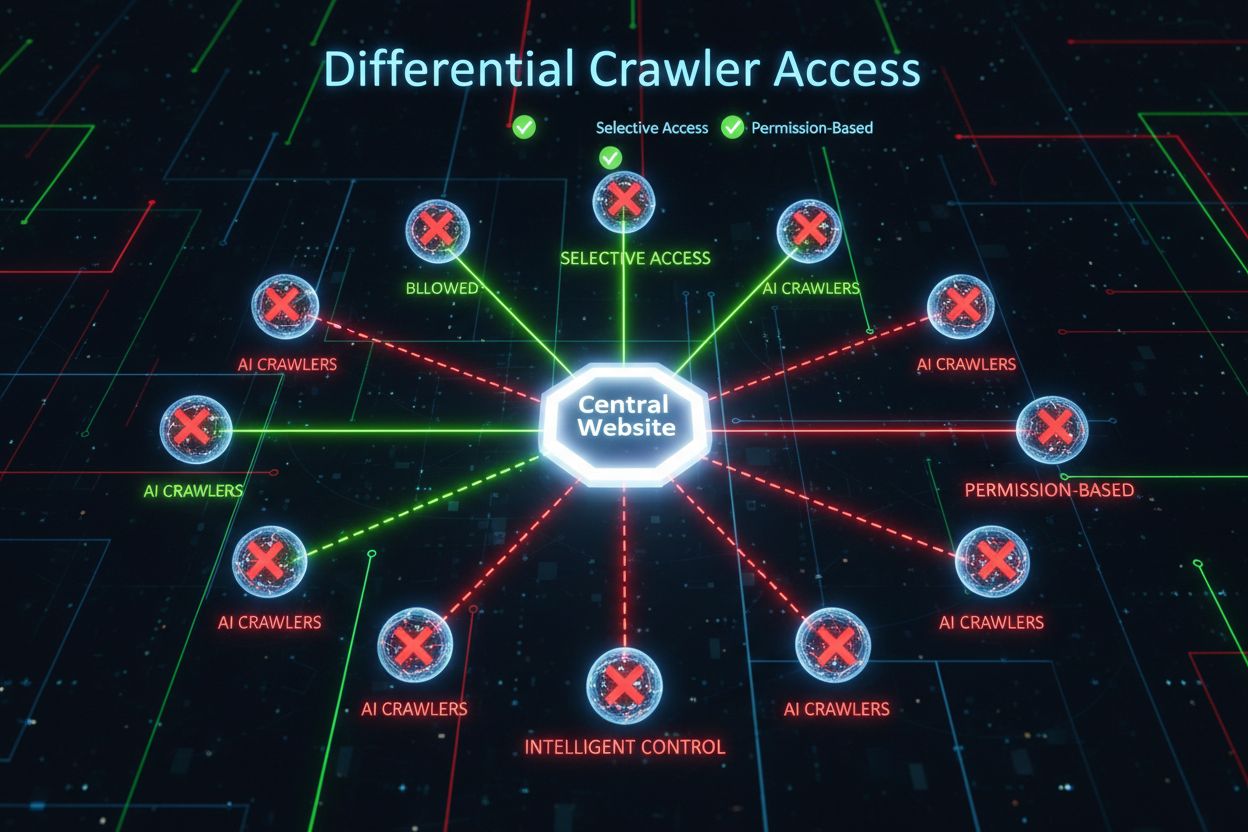

Differensiell Crawler-tilgang

Lær hvordan du selektivt tillater eller blokkerer AI-crawlere basert på forretningsmål. Implementer differensiell crawler-tilgang for å beskytte innhold samtidi...

Oppdag hvordan stealth-crawlere omgår robots.txt-direktiver, de tekniske mekanismene bak crawler-unndragelse, og løsninger for å beskytte innholdet ditt mot uautorisert AI-scraping.

Nett-crawling har gjennomgått en grunnleggende endring med fremveksten av kunstig intelligens. I motsetning til tradisjonelle søkemotorer som respekterer etablerte protokoller, har noen AI-selskaper tatt i bruk stealth-crawling—bevisst kamuflering av bot-aktivitet for å omgå nettstedrestriksjoner og robots.txt-direktiver. Denne praksisen markerer et betydelig brudd med det samarbeidsforholdet som har preget nett-crawling i nesten tre tiår, og reiser kritiske spørsmål om innholdseierskap, dataetikk og fremtiden for det åpne internettet.

Det mest fremtredende eksempelet gjelder Perplexity AI, en AI-drevet svarmotor som er blitt avslørt for å bruke ikke-deklarerte crawlere til å få tilgang til innhold som eksplisitt er blokkert av nettstedseiere. Cloudflares undersøkelse avdekket at Perplexity både bruker deklarerte crawlere (som identifiserer seg ærlig) og stealth-crawlere (som utgir seg for å være vanlige nettlesere) for å omgå blokkering. Denne todelte crawler-strategien gjør det mulig for Perplexity å fortsette å høste innhold selv når nettsteder eksplisitt nekter deres tilgang via robots.txt-filer og brannmur-regler.

robots.txt-filen har vært internettets viktigste mekanisme for crawler-håndtering siden 1994, da den først ble introdusert som en del av Robots Exclusion Protocol. Denne enkle tekstfilen, plassert i rotmappen på et nettsted, inneholder direktiver som forteller crawlere hvilke deler av nettstedet de kan og ikke kan få tilgang til. En typisk robots.txt-oppføring kan se slik ut:

User-agent: GPTBot

Disallow: /

Denne instruksjonen forteller OpenAIs GPTBot-crawler at den skal unngå all tilgang til nettstedet. Men robots.txt bygger på et grunnleggende prinsipp: det er helt frivillig. Instruksjonene i robots.txt-filer kan ikke håndheve crawler-adferd; det er opp til crawleren å følge dem. Mens Googlebot og andre respektable crawlere respekterer disse direktivene, har protokollen ingen håndhevelsesmekanisme. En crawler kan ganske enkelt ignorere robots.txt fullstendig, og det finnes ingen teknisk måte å forhindre dette på.

| Crawler | Deklarert user agent | Respekterer robots.txt | Samsvarsstatus |

|---|---|---|---|

| GPTBot (OpenAI) | Mozilla/5.0 (compatible; GPTBot/1.0) | Ja | I samsvar |

| ChatGPT-User | Mozilla/5.0 (compatible; ChatGPT-User/1.0) | Ja | I samsvar |

| ClaudeBot (Anthropic) | Mozilla/5.0 (compatible; Claude-Web/1.0) | Ja | I samsvar |

| Google-Extended | Mozilla/5.0 (compatible; Google-Extended/1.0) | Ja | I samsvar |

| Perplexity-User | Mozilla/5.0 (compatible; Perplexity-User/1.0) | Nei | Ikke i samsvar |

| Udeklarert stealth-crawler | Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) Chrome/124.0.0.0 | Nei | Stealth/Unndragende |

Skillet mellom veloppdragne og “rampete” crawlere har blitt stadig viktigere. Seriøse AI-selskaper som OpenAI og Anthropic publiserer sine crawler-IP-intervaller, har åpen dokumentasjon og respekterer nettstedseieres preferanser. Stealth-crawlere skjuler derimot bevisst sin identitet og ignorerer nettsteddirektiver, og behandler robots.txt som en hindring å overvinne, ikke som en retningslinje.

Cloudflares detaljerte undersøkelse av Perplexitys crawling-adferd gir den mest omfattende dokumentasjonen av stealth-crawling-taktikker til dags dato. Forskerteamet opprettet flere testdomener med eksplisitte robots.txt-direktiver som forbød all automatisert tilgang. Til tross for disse tydelige restriksjonene fortsatte Perplexity å levere detaljert informasjon om innholdet på testdomenene når de ble forespurt via sitt AI-grensesnitt.

Undersøkelsen avdekket en sofistikert todelt crawling-strategi. Perplexitys deklarerte crawler (Perplexity-User) gjør 20-25 millioner daglige forespørsler og identifiserer seg ærlig. Når denne deklarerte crawleren møter et nettverksblokk eller robots.txt-restriksjon, setter Perplexity inn en udeklarert stealth-crawler som gjør 3-6 millioner ekstra forespørsler daglig, mens den utgir seg for å være en legitim Chrome-nettleser på macOS. Denne stealth-varianten bruker den generiske user agent-strengen: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/124.0.0.0 Safari/537.36.

Stealth-crawleren benytter flere unndragelsesteknikker samtidig. Den roterer IP-adresser som ikke er oppført i Perplexitys offisielle IP-dokumentasjon, noe som gjør det umulig for nettstedseiere å blokkere basert på kjent Perplexity-infrastruktur. I tillegg endrer crawleren sitt kilde-ASN (Autonomous System Number)—nettverksleverandørens identifikator—for ytterligere å skjule opprinnelsen. Denne aktiviteten ble observert på titusener av domener, og genererte millioner av forespørsler per dag.

I skarp kontrast, da Cloudflare gjennomførte identiske tester med ChatGPT, observerte de en grunnleggende annerledes adferd. ChatGPT-User hentet robots.txt-filen, gjenkjente disallow-direktivet og stoppet umiddelbart videre crawling-forsøk. Ved nettverksnivå-blokkering gjorde ChatGPT ingen oppfølgingsforsøk fra alternative user agents eller IP-adresser. Dette viser at etterlevelse er teknisk mulig, og at selskaper som velger å ignorere robots.txt tar bevisste forretningsvalg, ikke står overfor tekniske begrensninger.

Stealth-crawlere benytter et sofistikert arsenal av teknikker for å unngå deteksjon og omgå nettstedrestriksjoner. Å forstå disse mekanismene er avgjørende for å utvikle effektive mottiltak:

User agent-spoofing: Crawlere utgir seg for å være legitime nettlesere ved å bruke realistiske user agent-strenger som matcher faktiske Chrome-, Safari- eller Firefox-nettlesere. Dette gjør dem tilsynelatende identiske med menneskelige besøkende ved første øyekast.

IP-rotasjon og proxy-nettverk: I stedet for å crawle fra én IP-adresse eller kjent datasenterrekke, distribuerer stealth-crawlere forespørsler på tvers av hundrevis eller tusenvis av forskjellige IP-adresser, ofte gjennom boligproxy-nettverk som ruter trafikken via ekte hjemme-internettforbindelser.

ASN-rotasjon: Ved å endre Autonomous System Number (nettverksleverandørens identifikator) virker crawleren som den kommer fra ulike internettleverandører, slik at IP-blokkering blir ineffektiv.

Headless browser-simulering: Moderne stealth-crawlere kjører faktiske nettlesermotorer (Chrome Headless, Puppeteer, Playwright) som kjører JavaScript, håndterer cookies og simulerer realistiske brukerinteraksjoner, inkludert musebevegelser og tilfeldige forsinkelser.

Rate-manipulering: I stedet for raske, sekvensielle forespørsler som utløser rate-limit-deteksjon, introduserer sofistikerte crawlere variable forsinkelser mellom forespørslene for å etterligne naturlige menneskelige surfevaner.

Fingeravtrykks-randomisering: Crawlere randomiserer nettleserfingeravtrykk—karakteristikker som skjermoppløsning, tidssone, installerte skrifttyper og TLS-håndtrykk-signaturer—for å unngå deteksjon gjennom enhetsfingeravtrykkssystemer.

Disse teknikkene brukes i kombinasjon og skaper en flerlags unndragelsesstrategi som overvinner tradisjonelle deteksjonsmetoder. En crawler kan bruke forfalsket user agent, gå via boligproxy, introdusere tilfeldige forsinkelser og randomisere fingeravtrykket sitt samtidig, slik at den i praksis er umulig å skille fra legitim trafikk.

Valget om å bruke stealth-crawlere drives grunnleggende av datatørst. Trening av moderne store språkmodeller krever enorme mengder høykvalitets tekstdata. Det mest verdifulle innholdet—proprietær forskning, betalingsmurer, eksklusive forumdiskusjoner og spesialiserte kunnskapsbaser—er ofte eksplisitt begrenset av nettstedseiere. Selskaper står overfor et valg: respektere nettstedpreferanser og akseptere lavere datakvalitet, eller omgå restriksjonene og få tilgang til premium-innhold.

Konkurransepresset er intenst. AI-selskaper som investerer milliarder i modellutvikling tror at bedre treningsdata gir bedre modeller, som igjen gir markedsfordel. Når konkurrenter er villige til å scrape begrenset innhold, blir det en ulempe å respektere robots.txt. Dette skaper et “race to the bottom” der etisk adferd straffes av markedskreftene.

I tillegg er håndhevingsmekanismer praktisk talt fraværende. Nettstedseiere kan ikke teknisk hindre en bestemt crawler som virkelig vil ha tilgang. Juridiske tiltak er trege, dyre og usikre. Med mindre et nettsted går rettens vei—noe de færreste har ressurser til—står en rampete crawler overfor ingen umiddelbare konsekvenser. Risiko-belønning-regnestykket favoriserer sterkt å ignorere robots.txt.

Også det juridiske landskapet er uklart. Selv om brudd på robots.txt kan bryte brukervilkår, varierer den juridiske statusen for scraping av offentlig tilgjengelig informasjon mellom jurisdiksjoner. Noen domstoler har avgjort at scraping av offentlige data er lovlig, mens andre har funnet brudd på Computer Fraud and Abuse Act. Denne usikkerheten oppmuntrer selskaper som tør å operere i gråsonen.

Konsekvensene av stealth-crawling strekker seg langt utover teknisk ulempe. Reddit oppdaget at brukergenerert innhold ble brukt til å trene AI-modeller uten tillatelse eller kompensasjon. Som svar økte plattformen dramatisk API-prisene nettopp for å kunne ta betalt fra AI-selskaper for dataadgang, med CEO Steve Huffman som eksplisitt navnga Microsoft, OpenAI, Anthropic og Perplexity for “å bruke Reddits data gratis.”

Twitter/X gikk enda lenger og blokkerte midlertidig all uautorisert tilgang til tweets og innførte strenge rate-limiter på autentiserte brukere. Elon Musk uttalte direkte at dette var et nødtiltak for å stoppe “hundrevis av organisasjoner” fra å scrape Twitter-data, noe som forverret brukeropplevelsen og brukte store serverressurser.

Nyhetsutgivere har vært særlig vokale om trusselen. The New York Times, CNN, Reuters og The Guardian oppdaterte alle sine robots.txt-filer for å blokkere OpenAIs GPTBot. Noen utgivere har gått til sak, som New York Times mot OpenAI for brudd på opphavsrett. Associated Press valgte en annen tilnærming og forhandlet frem en lisensavtale med OpenAI om å levere utvalgte nyheter i bytte mot tilgang til OpenAIs teknologi—en av de første kommersielle avtalene av sitt slag.

Stack Overflow opplevde koordinerte scraping-operasjoner hvor angripere opprettet tusenvis av kontoer og brukte avanserte teknikker for å fremstå som legitime brukere mens de hentet kodeeksempler. Plattformens ingeniørteam dokumenterte hvordan scrapere bruker identiske TLS-fingeravtrykk over mange tilkoblinger, opprettholder persistente økter og til og med betaler for premium-kontoer for å unngå deteksjon.

Fellesnevneren for alle disse tilfellene er tap av kontroll. Innholdsprodusenter kan ikke lenger bestemme hvordan arbeidet deres brukes, hvem som drar nytte av det, eller om de mottar kompensasjon. Dette representerer et grunnleggende skifte i maktbalansen på internett.

Heldigvis utvikler organisasjoner sofistikerte verktøy for å oppdage og blokkere stealth-crawlere. Cloudflares AI Crawl Control (tidligere AI Audit) gir oversikt over hvilke AI-tjenester som får tilgang til innholdet ditt og om de respekterer robots.txt-reglene dine. Plattformens nye Robotcop-funksjon går enda lenger ved automatisk å oversette robots.txt-direktiver til Web Application Firewall (WAF)-regler som håndhever etterlevelse på nettverksnivå.

Enhetsfingeravtrykk er en kraftfull deteksjonsteknikk. Ved å analysere dusinvis av signaler—nettleserversjon, skjermoppløsning, operativsystem, installerte skrifttyper, TLS-håndtrykksignaturer og adferdsmønstre—kan sikkerhetssystemene oppdage inkonsistenser som avslører bot-aktivitet. En crawler som utgir seg for å være Chrome på macOS kan ha et TLS-fingeravtrykk som ikke samsvarer med ekte Chrome-nettlesere, eller mangle visse nettleser-API-er som ekte nettlesere har.

Adferdsanalyse undersøker hvordan besøkende samhandler med nettstedet ditt. Ekte brukere har naturlige mønstre: de bruker tid på å lese innhold, navigerer logisk mellom sider, gjør feil og retter dem. Bots viser ofte avslørende tegn: de besøker sider i unaturlige sekvenser, laster ressurser i uvanlig rekkefølge, interagerer aldri med interaktive elementer, eller besøker sider i umulige hastigheter.

Rate-limiting er fortsatt effektivt når det kombineres med andre teknikker. Ved å håndheve strenge forespørselsgrenser per IP, økt og brukerkonto, kan organisasjoner bremse scrapere til det blir ulønnsomt. Ekspotensiell backoff—der hver overtredelse øker ventetiden—motvirker automatiserte angrep ytterligere.

AmICited løser et kritisk hull i dagens landskap: innsikt i hvilke AI-systemer som faktisk siterer merkevaren og innholdet ditt. Mens verktøy som Cloudflares AI Crawl Control viser hvilke crawlere som får tilgang til nettstedet ditt, går AmICited lenger ved å spore hvilke AI-systemer—ChatGPT, Perplexity, Google Gemini, Claude og andre—som faktisk refererer til innholdet ditt i sine svar.

Dette skillet er avgjørende. At en crawler besøker nettstedet ditt betyr ikke nødvendigvis at innholdet ditt blir sitert. Omvendt kan det hende innholdet ditt siteres av AI-systemer som har fått tilgang via indirekte kanaler (som Common Crawl-datasett) i stedet for direkte crawling. AmICited gir det manglende leddet: bevis på at innholdet ditt brukes av AI-systemer, sammen med detaljert informasjon om hvordan det refereres.

Plattformen identifiserer stealth-crawlere som får tilgang til innholdet ditt ved å analysere trafikkmønstre, user agents og adferdssignaler. Når AmICited oppdager mistenkelig crawler-aktivitet—spesielt udeklarerte crawlere med forfalskede user agents—markeres disse som potensielle stealth-crawling-forsøk. Dette lar nettstedseiere iverksette tiltak mot ikke-kompatible crawlere og samtidig beholde oversikt over legitim AI-tilgang.

Sanntidsvarsler gir deg beskjed når stealth-crawlere oppdages, slik at du kan handle raskt. Integrasjon med eksisterende SEO- og sikkerhetsarbeidsflyter gjør at du kan bruke AmICited-data i hele innholdsstrategien og sikkerhetstilnærmingen. For organisasjoner som er bekymret for hvordan innholdet deres brukes i AI-tidsalderen, gir AmICited essensiell innsikt.

Å beskytte innholdet ditt mot stealth-crawlere krever en flerlags tilnærming:

Implementer tydelige robots.txt-regler: Selv om stealth-crawlere kan ignorere robots.txt, vil kompatible crawlere respektere det. Blokker eksplisitt crawlere du ikke vil ha tilgang til innholdet ditt. Inkluder direktiver for kjente AI-crawlere som GPTBot, ClaudeBot og Google-Extended.

Bruk WAF-regler: Bruk Web Application Firewall-regler for å håndheve robots.txt-policyene dine på nettverksnivå. Verktøy som Cloudflares Robotcop kan automatisk generere disse reglene fra robots.txt-filen din.

Overvåk crawler-adferd jevnlig: Bruk verktøy som AmICited og Cloudflares AI Crawl Control for å spore hvilke crawlere som besøker nettstedet ditt og om de respekterer reglene dine. Regelmessig overvåking hjelper deg å identifisere stealth-crawlere raskt.

Implementer enhetsfingeravtrykk: Ta i bruk løsninger for enhetsfingeravtrykk som analyserer nettleserkarakteristikker og adferdsmønstre for å avsløre bots som utgir seg for å være legitime brukere.

Vurder autentisering for sensitivt innhold: For ditt mest verdifulle innhold, vurder å kreve innlogging eller bruk betalingsmurer. Dette hindrer både legitime og stealth-crawlere fra å få tilgang til begrenset materiale.

Hold deg oppdatert på crawler-taktikker: Taktikkene for crawler-unndragelse utvikler seg stadig. Abonner på sikkerhetsbulletiner, følg bransjeforskning og oppdater forsvarsmekanismene dine etter hvert som nye teknikker dukker opp.

Dagens situasjon—hvor noen AI-selskaper åpent ignorerer robots.txt mens andre respekterer det—er ikke bærekraftig. Bransje- og regulatoriske svar er allerede på vei. Internet Engineering Task Force (IETF) jobber med utvidelser til robots.txt-spesifikasjonen som gir mer granulær kontroll over AI-trening og databruk. Disse utvidelsene vil la nettstedseiere spesifisere ulike regler for søkemotorer, AI-trening og andre brukstilfeller.

Web Bot Auth, en nylig foreslått åpen standard, gjør det mulig for crawlere å kryptografisk signere forespørslene sine og bevise identitet og legitimitet. OpenAIs ChatGPT Agent implementerer allerede denne standarden, noe som viser at åpen, verifiserbar crawler-identifikasjon er teknisk mulig.

Regulatoriske endringer er også sannsynlige. EU sin tilnærming til AI-regulering, kombinert med økende press fra innholdsprodusenter og utgivere, antyder at fremtidige regler kan pålegge juridiske krav om crawler-samsvar. Selskaper som ignorerer robots.txt kan møte regulatoriske sanksjoner, ikke bare tap av omdømme.

Bransjen beveger seg mot en modell der åpenhet og samsvar blir konkurransefortrinn i stedet for ulemper. Selskaper som respekterer nettstedseieres preferanser, identifiserer crawlerne sine tydelig og gir verdi til innholdsprodusenter, vil bygge tillit og bærekraftige relasjoner. De som satser på stealth-taktikker vil oppleve økende tekniske, juridiske og omdømmemessige risikoer.

For nettstedseiere er budskapet klart: proaktiv overvåking og håndheving er avgjørende. Ved å implementere verktøyene og praksisene beskrevet ovenfor, kan du beholde kontrollen over hvordan innholdet ditt brukes i AI-tidsalderen og samtidig støtte utviklingen av ansvarlige AI-systemer som respekterer det åpne internettets grunnleggende prinsipper.

En stealth-crawler skjuler bevisst sin identitet ved å utgi seg for å være legitime nettlesere og skjule sitt egentlige opphav. I motsetning til vanlige crawlere som identifiserer seg med unike user agents og respekterer robots.txt-direktiver, bruker stealth-crawlere forfalskede user agents, roterer IP-adresser og benytter unndragelsesteknikker for å omgå nettstedrestriksjoner og få tilgang til innhold de eksplisitt er nektet tilgang til.

AI-selskaper ignorerer robots.txt hovedsakelig på grunn av datatørst for trening av store språkmodeller. Det mest verdifulle innholdet er ofte begrenset av nettstedseiere, noe som gir et konkurranseinsentiv for å omgå restriksjonene. I tillegg er håndhevingsmekanismer praktisk talt fraværende—nettstedseiere kan ikke teknisk forhindre bestemte crawlere, og juridiske tiltak er trege og kostbare, noe som gjør at risikobelønningen favoriserer å ignorere robots.txt.

Selv om du ikke kan hindre alle stealth-crawlere fullstendig, kan du redusere uautorisert tilgang betydelig gjennom flerlags forsvar. Implementer tydelige robots.txt-regler, benytt WAF-regler, bruk enhetsfingeravtrykk, overvåk crawler-adferd med verktøy som AmICited, og vurder autentisering for sensitivt innhold. Nøkkelen er å kombinere flere teknikker fremfor å stole på én enkelt løsning.

User agent-spoofing er når en crawler utgir seg for å være en legitim nettleser ved å adoptere en realistisk user agent-streng (som Chrome eller Safari). Dette får crawleren til å fremstå som en menneskelig besøkende i stedet for en bot. Stealth-crawlere bruker denne teknikken for å omgå enkel blokkering basert på user agent, samt for å unngå deteksjon av sikkerhetssystemer som ser etter bot-spesifikke identifikatorer.

Du kan oppdage stealth-crawlere ved å analysere trafikkmønstre for mistenkelig adferd: forespørsler fra uvanlige IP-adresser, umulige navigasjonssekvenser, mangel på menneskelige interaksjonsmønstre, eller forespørsler som ikke samsvarer med legitime nettleserfingeravtrykk. Verktøy som AmICited, Cloudflares AI Crawl Control og løsninger for enhetsfingeravtrykk kan automatisere denne deteksjonen ved å analysere dusinvis av signaler samtidig.

Den juridiske statusen til crawler-unndragelse varierer fra jurisdiksjon til jurisdiksjon. Selv om brudd på robots.txt kan bryte brukervilkår, er den juridiske statusen til scraping av offentlig tilgjengelig informasjon uklar. Noen domstoler har avgjort at scraping er lovlig, mens andre har funnet brudd på Computer Fraud and Abuse Act. Denne juridiske usikkerheten har oppmuntret selskaper som er villige til å operere i gråsonen, selv om regulatoriske endringer er på vei.

AmICited gir innsikt i hvilke AI-systemer som faktisk siterer merkevaren og innholdet ditt, utover bare å spore hvilke crawlere som får tilgang til nettstedet ditt. Plattformen identifiserer stealth-crawlere ved å analysere trafikkmønstre og adferdssignaler, sender sanntidsvarsler når mistenkelig aktivitet oppdages, og integreres med eksisterende SEO- og sikkerhetsarbeidsflyter for å hjelpe deg å beholde kontrollen over hvordan innholdet ditt brukes.

Deklarerte crawlere identifiserer seg åpent med unike user agent-strenger, publiserer sine IP-intervaller, og respekterer som regel robots.txt-direktiver. Eksempler er OpenAIs GPTBot og Anthropics ClaudeBot. Ikke-deklarerte crawlere skjuler identiteten sin ved å utgi seg for å være nettlesere, bruker forfalskede user agents og ignorerer bevisst nettstedrestriksjoner. Perplexitys stealth-crawler er et fremtredende eksempel på en ikke-deklarert crawler.

Oppdag hvilke AI-systemer som siterer merkevaren din og oppdag stealth-crawlere som får tilgang til innholdet ditt med AmICiteds avanserte overvåkingsplattform.

Lær hvordan du selektivt tillater eller blokkerer AI-crawlere basert på forretningsmål. Implementer differensiell crawler-tilgang for å beskytte innhold samtidi...

Diskusjon i fellesskapet om å tillate AI-boter å crawlere nettstedet ditt. Ekte erfaringer med robots.txt-konfigurasjon, llms.txt-implementering og håndtering a...

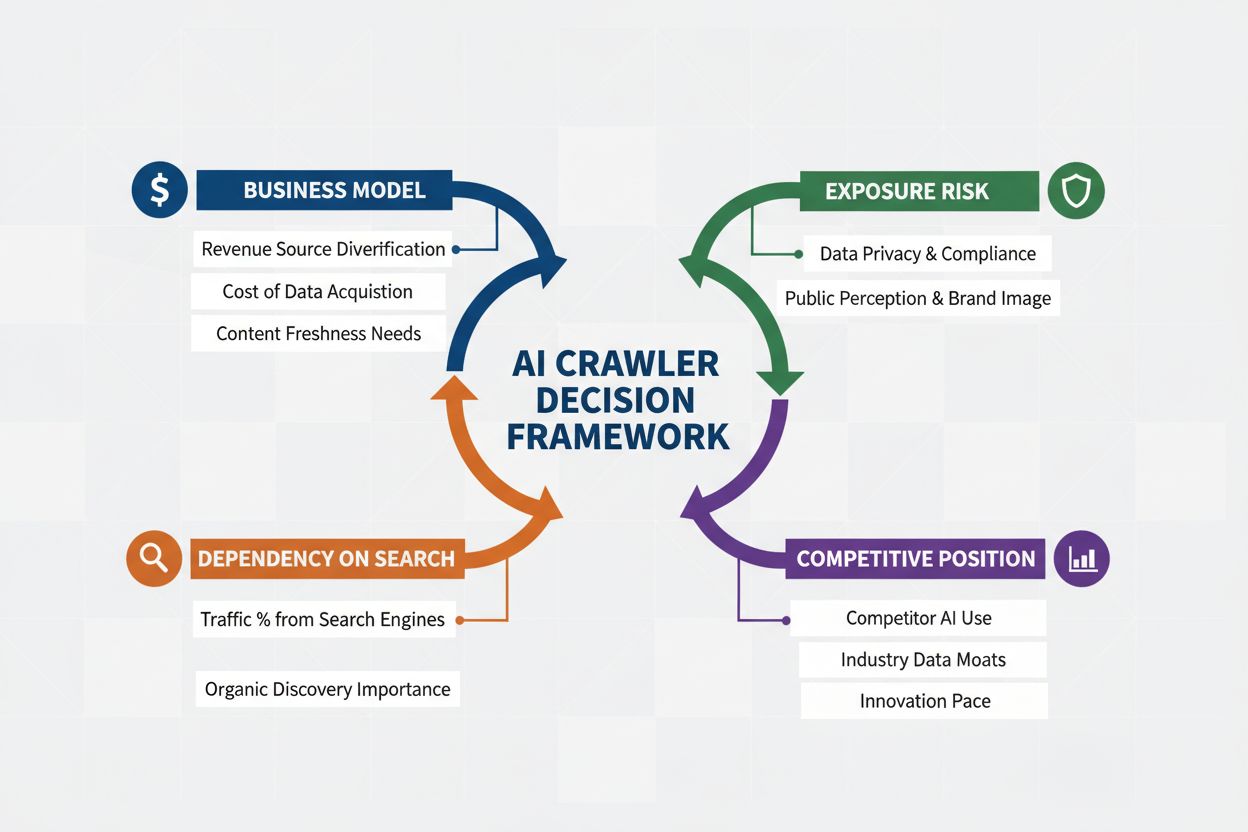

Lær hvordan du tar strategiske beslutninger om blokkering av AI-crawlere. Vurder innholdstype, trafikkilder, inntektsmodeller og konkurranseposisjon med vårt om...