Sikkerhetsproblemer - Nettstedssårbarheter som påvirker SEO

Lær hvordan nettstedssårbarheter påvirker SEO-rangeringer. Forstå skadevare, hacking, phishing og deres innvirkning på synlighet i søk, organisk trafikk og merk...

Hacket innhold refererer til nettstedsmateriale som er blitt uautorisert endret, injisert eller vandalisert av nettkriminelle som har fått uautorisert tilgang til en nettsides filer, database eller administrasjonssystemer. Dette kompromitterte innholdet kan inkludere skadevareinjeksjoner, phishing-lenker, SEO-forgiftning og ondsinnede videresendinger designet for å skade besøkende, stjele data eller manipulere søkeresultater og AI-søkeresultater.

Hacket innhold refererer til nettstedsmateriale som er blitt uautorisert endret, injisert eller vandalisert av nettkriminelle som har fått uautorisert tilgang til en nettsides filer, database eller administrasjonssystemer. Dette kompromitterte innholdet kan inkludere skadevareinjeksjoner, phishing-lenker, SEO-forgiftning og ondsinnede videresendinger designet for å skade besøkende, stjele data eller manipulere søkeresultater og AI-søkeresultater.

Hacket innhold refererer til nettstedsmateriale som er blitt uautorisert endret, injisert eller vandalisert av nettkriminelle som har fått uautorisert tilgang til en nettsides filer, database eller administrasjonssystemer. Når et nettsted blir kompromittert, kan angripere endre eksisterende innhold, injisere ondsinnet kode, sette inn phishing-lenker eller plante skadevare designet for å skade besøkende eller manipulere søkemotorer og AI-systemer. Kompromittert nettstedsinnhold er det direkte resultatet av denne uautoriserte tilgangen, og omfatter alt materiale på et nettsted som er blitt endret med ondsinnet hensikt. Dette skillet er kritisk: mens noen angrep resulterer i åpenbar vandalisering som besøkende umiddelbart legger merke til, opererer mange kompromitteringer stille i bakgrunnen, der injisert innhold forblir usynlig for menneskelige øyne men svært synlig for søkemotorroboter og AI-språkmodeller. Påvirkningen strekker seg langt utover nettstedet selv—hacket innhold kan forgifte søkeresultater, manipulere AI-svar, stjele besøkendes data, spre skadevare og alvorlig skade merkevareomdømmet. Å forstå hva som utgjør hacket innhold og hvordan det fungerer er avgjørende for nettstedeiere, sikkerhetsprofesjonelle og organisasjoner som er opptatt av å opprettholde sin digitale integritet i et stadig mer AI-drevet søkelandskap.

Kompromitteringer av nettsteder har utviklet seg betydelig siden internettets tidlige dager. På 1990- og begynnelsen av 2000-tallet var angrep hovedsakelig preget av synlig nettsidevandalisering—angripere ville erstatte innholdet på forsiden med egne meldinger eller bilder, slik at bruddet ble umiddelbart åpenbart. Etter hvert som sikkerhetsbevisstheten økte og deteksjonsverktøyene ble bedre, tilpasset trusselaktørene taktikken sin. Moderne hackerangrep fokuserer nå på skjulthet og skala, der angripere prioriterer usynlige injeksjoner som forblir uoppdaget over lengre tid. Ifølge cybersikkerhetsdata fra 2024 ble 3 158 datakompromitteringer registrert bare i USA, og rammet over 1,35 milliarder individer. GoDaddys årlige cybersikkerhetsrapport viste at skadevare og ondsinnede videresendinger utgjorde 74,7 % av oppdagede trusler på tvers av 1,1 millioner infiserte nettsteder, noe som viser hvor utbredt hacket innhold er som primær angrepsvektor.

Utviklingen av hacket innhold har vært drevet av fremveksten av søkemotoroptimaliseringsforgiftning (SEO poisoning) og, mer nylig, fremveksten av AI-drevne søkesystemer. Trusselaktører oppdaget at de ved å injisere innhold på nettsteder med høy autoritet kunne manipulere søkerangeringer og i økende grad påvirke AI-språkmodeller. Dette markerer et grunnleggende skifte i hvordan hacket innhold brukes som våpen—målet er ikke lenger bare å vandalisere et nettsted eller stjele data fra én kilde. I stedet bruker angripere nå kompromitterte nettsteder som distribusjonsnettverk for å forsterke ondsinnet innhold på tvers av søkeresultater og AI-svar. Raffinementet i disse kampanjene har vokst eksponentielt, med organiserte kriminelle grupper som driver markedsplasser som Hacklink, der angripere kan kjøpe tilgang til tusenvis av kompromitterte nettsteder og automatisere injeksjonen av ondsinnet innhold i stor skala.

Injisering av hacket innhold skjer gjennom flere tekniske veier, der hver utnytter forskjellige sårbarheter i nettstedsarkitektur og sikkerhetspraksis. Den vanligste metoden er SQL-injeksjon, en sårbarhet som lar angripere manipulere databaseforespørsler og endre lagret innhold direkte. Når en nettsides database er kompromittert, kan angripere endre produktbeskrivelser, injisere skjulte lenker, endre brukerdata eller sette inn ondsinnede skript som kjører når sidene lastes inn. En annen utbredt teknikk er cross-site scripting (XSS), der angripere injiserer JavaScript-kode i nettsider. Denne koden kjøres i besøkendes nettlesere, og kan stjele sesjonskapsler, videresende brukere til phishing-sider eller laste ned skadevare på enhetene deres.

Malware-injeksjon utgjør en annen kritisk vektor for hacket innhold. Angripere laster opp ondsinnede filer til nettstedsserveren, ofte forkledd som legitime utvidelser, temaer eller mediefiler. Disse filene kan inneholde bakdører som gir vedvarende tilgang, slik at angripere beholder kontrollen selv etter at den opprinnelige sårbarheten er tettet. Bakdørskall er spesielt farlige fordi de gjør det mulig for angripere å reinfisere et nettsted gjentatte ganger, noe som gjør gjenoppretting svært vanskelig. I tillegg utnytter angripere upatchede sårbarheter i populære publiseringssystemer som WordPress, Drupal og Joomla. Når sikkerhetsoppdateringer utgis, skanner angripere internett for nettsteder som fortsatt kjører sårbare versjoner og kompromitterer dem før administratorer får oppdatert. Utnyttelseshastigheten er bemerkelsesverdig—innen timer etter at en sårbarhet offentliggjøres, skanner automatiserte verktøy millioner av nettsteder etter feilen.

SEO-forgiftning gjennom hacket innhold innebærer injisering av skjulte lenker og ankertekst med mange nøkkelord på kompromitterte nettsteder. Disse injeksjonene er designet for å være usynlige for menneskelige besøkende (ofte ved bruk av hvit tekst på hvit bakgrunn, display:none i CSS eller JavaScript som skjuler innhold fra DOM-en), men fullt synlige for søkemotorroboter. Ved å lenke fra domener med høy autoritet som .edu og .gov, øker angriperne kunstig søkerangeringen til sine ondsinnede sider. Det injiserte innholdet arver troverdigheten til det kompromitterte domenet, slik at phishing-nettsteder, falske apotek og svindelsider rangerer høyt på søkeord de retter seg mot.

Fremveksten av AI-drevne søkesystemer som ChatGPT, Perplexity, Google AI Overviews og Claude har skapt nye sårbarheter som kan utnyttes av hacket innhold. Disse AI-systemene er avhengige av enorme datasett hentet fra hele internett for å generere svar. Når hacket innhold injiseres på flere nettsteder og forsterkes med SEO-forgiftningsteknikker, behandler AI-roboter det som legitim informasjon og inkorporerer det i treningsdataene eller gjenfinningssystemene sine. Nyere forskning har dokumentert sofistikerte kampanjer der trusselaktører injiserer falske kundeservicenummer i kompromitterte .edu- og .gov-nettsteder, og sprer den samme informasjonen i fora, på Pastebin og andre plattformer. Når brukere spør AI-systemer “Hvordan kontakter jeg [Brand] kundeservice?”, returnerer AI-en det falske nummeret med selvsikkerhet, og siterer de forgiftede kildene som autoritative.

Dette utgjør en grunnleggende trussel mot integriteten til AI-søkeresultater. Over 50 % av AI-søkeresultatene inneholder falske sitater, falske overskrifter eller lenker som ikke fører noe sted, ifølge nyere studier. Hacket innhold spiller en betydelig rolle i dette problemet. Ved å forgifte både tradisjonelle søkeindekser og dataene som driver AI-systemer, omskriver trusselaktører effektivt det som fremstår som “sant” på nettet. Konsekvensene er alvorlige: brukere blir svindlet, merkevarer lider omdømmetap, og tilliten til AI-systemer svekkes. For organisasjoner betyr dette at hacket innhold på nettstedet deres nå kan påvirke ikke bare Google-rangeringer, men også hvordan merkevaren deres fremstilles i AI-svar på tvers av flere plattformer. Denne utvidede angrepsflaten gjør innholdssikkerhet viktigere enn noensinne.

| Aspekt | Hacket innhold | Nettsidevandalisering | Skadevaredistribusjon | SEO-forgiftning |

|---|---|---|---|---|

| Synlighet | Ofte skjult for brukere | Umiddelbart synlig | Skjult i kode/filer | Usynlig for mennesker, synlig for roboter |

| Hovedmål | Datatyveri, manipulasjon, AI-forgiftning | Merkevareskade, budskapsformidling | Infeksjon av enheter, stjeling av legitimasjon | Manipulering av søkerangering |

| Deteksjonsvanskelighet | Høy (kan være uoppdaget i måneder) | Lav (åpenbar for besøkende) | Middels (krever skanning) | Svært høy (krever teknisk analyse) |

| Påvirkning på søkeresultater | Alvorlig (forgifter rangeringer og AI-svar) | Minimal (fjernes vanligvis raskt) | Moderat (påvirker nettstedets omdømme) | Alvorlig (øker kunstig ondsinnede nettsteder) |

| Gjenopprettingstid | Uker til måneder | Timer til dager | Dager til uker | Uker til måneder |

| Brukte verktøy | SQL-injeksjon, XSS, bakdører | Enkel filutskifting | Skadevareskript, trojanere | Lenkeinjeksjon, nøkkelordfylling |

| Påvirkede parter | Nettstedeier, besøkende, søkemotorer, AI-systemer | Nettstedeier, merkevareomdømme | Besøkende, enhetsbrukere | Søke-brukere, AI-brukere, legitime konkurrenter |

Mekanismen der hacket innhold påvirker AI-systemer representerer en kritisk utvikling i cybersikkerhetstrusler. AI-språkmodeller som ChatGPT og Perplexity henter informasjon fra indeksert nettinnhold og syntetiserer svar basert på disse dataene. Når trusselaktører injiserer innhold på kompromitterte nettsteder, påvirker de ikke bare tradisjonelle søkemotorer—de forurenser også datakildene AI-systemene er avhengige av. Raffinementet i moderne kampanjer vises i hvordan angripere strategisk velger hvilke nettsteder de skal kompromittere. Domener med høy autoritet teller mer både i søkealgoritmer og AI-treningsprosesser, så angripere prioriterer .edu-, .gov- og etablerte nyhetssider.

Nylige undersøkelser fra sikkerhetsfirmaer som ZeroFox og Netcraft har avdekket organiserte kampanjer der trusselaktører bruker Hacklink-markedsplasser for å kjøpe tilgang til tusenvis av kompromitterte nettsteder. Disse markedsplassene fungerer som mørkenettjenester, med kontrollpaneler der kjøpere kan spesifisere nøkkelord, URL-er og injeksjonsmål. Automatiseringen er bemerkelsesverdig—angripere kan injisere innhold i tusenvis av nettsteder samtidig, og skape et distribuert nettverk av forgiftede kilder. Når AI-roboter finner dette innholdet på tvers av flere domener, tolker de gjentakelsen som bekreftelse på legitimitet. Angrepet er spesielt effektivt fordi det utnytter de samme mekanismene som gjør AI-systemer kraftige: evnen til å samle informasjon fra ulike kilder og syntetisere det til tilsynelatende autoritative svar.

Implikasjonene for merkevarebeskyttelse er dyptgripende. Hvis nettstedet ditt kompromitteres og brukes i en SEO-forgiftningskampanje, blir domeneautoriteten din brukt mot deg. Nettstedet ditt blir del av et nettverk som forsterker ondsinnet innhold, og merkevaren din assosieres med svindel og phishing. Enda verre: når AI-systemer siterer ditt kompromitterte innhold som kilde til feilinformasjon, lider omdømmet ditt selv blant brukere som aldri besøker nettstedet ditt direkte. Dette er grunnen til at AI-overvåking og merkevarebeskyttelse har blitt essensielle deler av moderne cybersikkerhetsstrategi.

Deteksjon av hacket innhold krever en flerlaget tilnærming som kombinerer automatisert skanning, manuell inspeksjon og ekstern overvåking. Sikkerhetsskanningsverktøy som MalCare, Wordfence og Sucuri kan oppdage skadevare, bakdører og mistenkelige filer på et nettsted. Disse verktøyene sammenligner nettstedsfiler mot kjente skadevaresignaturer og atferdsmønstre, og flagger alt mistenkelig. Likevel bruker avanserte angripere ofte zero-day exploits eller egendefinert skadevare som ikke samsvarer med kjente signaturer, noe som gjør deteksjon mer utfordrende. Google Search Console gir verdifulle signaler om kompromittering—hvis Google oppdager skadevare eller phishing på nettstedet ditt, vil de vise advarsler i søkeresultater og varsle eieren. Tilsvarende flagger Google Safe Browsing nettsteder som er kjent for å distribuere skadevare eller være vert for phishing-innhold.

Manuell inspeksjon innebærer å undersøke nettstedsfiler, databaseoppføringer og serverlogger for avvik. Nettstedeiere bør se etter uventede filer i uvanlige mapper, ukjente utvidelser eller temaer i CMS-panelet, nye brukerkontoer de ikke har opprettet, og endringer i kjernefiler. Serverlogger kan avsløre mistenkelig tilgangsmønstre, som gjentatte forsøk på å få tilgang til admin-paneler eller uvanlige databaseforespørsler. Likevel dekker angripere ofte sporene sine ved å slette eller endre logger, noe som gjør denne tilnærmingen mindre pålitelig. Ekstern overvåking via tjenester som AmICited kan spore hvor domenet ditt dukker opp i AI-søkeresultater og oppdage når innholdet ditt blir sitert i mistenkelige sammenhenger. Dette er spesielt verdifullt for å identifisere SEO-forgiftningskampanjer der nettstedet ditt brukes til å øke ondsinnet innhold uten at du er klar over det.

Utfordringen med deteksjon av hacket innhold er at synligheten varierer dramatisk. Noen kompromitteringer er umiddelbart åpenbare—besøkende møter pop-ups, videresendinger eller sikkerhetsvarsler. Andre er helt usynlige—skjulte JavaScript-injeksjoner, databaseendringer eller SEO-forgiftningslenker som kun søkemotorroboter ser. Derfor krever omfattende sikkerhet både automatisert skanning og kontinuerlig overvåking. Et nettsted kan fremstå helt normalt for menneskelige besøkende, mens det samtidig er vert for skadevare, phishing-lenker og SEO-forgiftet innhold som aktivt skader nettstedets omdømme og påvirker søkeresultater.

Uautorisert tilgang: Hacket innhold begynner alltid med uautorisert tilgang til nettstedsystemer, vanligvis via svake passord, upatchede sårbarheter eller sosial manipulasjon rettet mot administratorer.

Ondsinnet hensikt: I motsetning til utilsiktede innholdsfeil, injiseres hacket innhold bevisst med mål om å skade—enten gjennom datatyveri, skadevarespredning, phishing eller søkemanipulering.

Usynlighet for brukere: Mye hacket innhold er laget for å forbli skjult for mennesker mens det er synlig for søkemotorer og AI-systemer, noe som gjør det spesielt farlig og vanskelig å oppdage.

Vedvarende og reinfeksjon: Avanserte angrep inkluderer ofte bakdører eller vedvarende mekanismer som lar angripere beholde tilgang og reinfisere nettstedet selv etter oppryddingsforsøk.

Skala og automatisering: Moderne hackerangrep bruker automatiserte verktøy og markedsplasser for å kompromittere tusenvis av nettsteder samtidig, og skaper distribuerte nettverk av forgiftede kilder.

Multivektorpåvirkning: Hacket innhold påvirker ikke bare det kompromitterte nettstedet, men også søkerangeringer, AI-svar, besøkendes enheter og merkevareomdømme på tvers av flere plattformer.

Rask utvikling: Angripere tilpasser kontinuerlig teknikkene sine for å unngå deteksjon, utnytte nye sårbarheter og dra nytte av fremvoksende teknologier som AI-søkesystemer.

Langsiktige konsekvenser: Selv etter fjerning kan hacket innhold fortsette å påvirke søkerangeringer og AI-svar i måneder, ettersom søkemotorer og AI-systemer sakte reindekserer og re-trener på korrigerte data.

Landskapet for hacket innhold utvikler seg raskt som svar på teknologiske endringer og nye trusler. AI-drevne angrep representerer frontlinjen i denne utviklingen. Etter hvert som AI-systemer blir mer sentrale i hvordan brukere finner informasjon, fokuserer trusselaktører i økende grad på å forgifte AI-datakilder snarere enn tradisjonelle søkemotorer. Dette har store konsekvenser for cybersikkerhetsstrategi. Organisasjoner kan ikke lenger bare fokusere på å beskytte nettstedet mot vandalisering eller datatyveri—de må også vurdere hvordan kompromittert innhold kan brukes som våpen for å manipulere AI-svar og skade merkevaren deres på tvers av flere plattformer.

Automatisk deteksjon og respons vil bli stadig viktigere. Maskinlæringsmodeller trent til å identifisere mistenkelige innholdsmønstre, uvanlige databaseendringer og SEO-forgiftningsindikatorer vil muliggjøre raskere deteksjon og respons. Dette skaper imidlertid et våpenkappløp: etter hvert som forsvarere utvikler bedre deteksjonsverktøy, utvikler angripere mer avanserte unnvikelsesteknikker. Zero-trust-sikkerhetsmodeller som antar at alt innhold kan være kompromittert og verifiserer alt før det serveres til brukere vil sannsynligvis bli standard.

Det regulatoriske landskapet endres også. Regler for databeskyttelse som GDPR og fremvoksende AI-styringsrammer begynner å holde organisasjoner ansvarlige for kompromittert innhold og dets påvirkning på brukere. Dette gir juridiske insentiver for proaktive sikkerhetstiltak og raske responsprotokoller. I tillegg vil det sannsynligvis komme krav om at plattformer oppdager og utelukker forgiftet innhold fra AI-treningsdata og gjenfinningssystemer etter hvert som AI-systemer blir mer regulert.

Merkevareovervåking i AI-systemer vil bli en kritisk sikkerhetsfunksjon. Organisasjoner må kontinuerlig overvåke hvordan merkevaren deres vises i AI-svar, oppdage når innholdet deres blir sitert i mistenkelige sammenhenger, og reagere raskt på forgiftningskampanjer. Dette representerer en ny front i cybersikkerheten der tradisjonell nettstedssikkerhet må suppleres med AI-spesifikk overvåking og beskyttelse. Konvergensen mellom nettstedsikkerhet, søkemotoroptimalisering og AI-systemintegritet betyr at hacket innhold ikke lenger bare er et teknisk problem—det er en strategisk forretningsrisiko som krever koordinerte tiltak på tvers av sikkerhet, markedsføring og merkevareledelse.

Nettsidevandalisering er en synlig form for hacking der angripere åpent endrer utseendet til en nettsides sider, slik at kompromitteringen umiddelbart blir åpenbar for besøkende. Hacket innhold, derimot, kan være subtilt og skjult—som usynlige skadevareinjeksjoner, SEO-forgiftede lenker eller manipulering av backend-database—som kan forbli uoppdaget i uker eller måneder. Mens vandalisering er et overfladisk angrep, representerer hacket innhold ofte dypere, farligere kompromitteringer som påvirker søkerangeringer og AI-systemer.

Hacket innhold kan brukes som våpen gjennom SEO-forgiftning for å manipulere AI-språkmodeller. Trusselaktører injiserer ondsinnet innhold på kompromitterte nettsteder, og forsterker det deretter på tvers av flere domener og plattformer. Når AI-roboter indekserer dette forgiftede innholdet, behandler de det som legitim informasjon og siterer det i svarene sine. For eksempel blir falske kundeservicenummer injisert i kompromitterte .edu- og .gov-nettsteder plukket opp av AI-systemer og presentert som autoritative svar, noe som leder brukere til svindel.

Vanlige typer hacket innhold inkluderer skadevareskript som infiserer besøkendes enheter, phishing-lenker forkledd som legitimt innhold, skjulte spamlenker for SEO-manipulering, ondsinnede videresendinger som sender brukere til falske nettsteder, og databaseinjeksjoner som endrer lagret informasjon. Angripere injiserer også falsk kontaktinformasjon, forfalskede produktsider og skjult JavaScript-kode designet for å være usynlig for mennesker men synlig for søkemotorroboter.

Nettstedseiere kan oppdage hacket innhold ved å kjøre sikkerhetsskanninger med verktøy som MalCare eller Wordfence, sjekke Google Search Console for sikkerhetsproblemer, overvåke for uventede endringer i siderangeringer eller trafikk, se etter ukjente filer eller utvidelser i kontrollpanelet sitt, og teste nettstedet sitt i Google Safe Browsing. Besøkende kan også rapportere merkelige pop-ups, videresendinger eller sikkerhetsvarsler. Regelmessig overvåkning og automatiske varsler er essensielt for tidlig oppdagelse.

Hacket innhold kan ødelegge en virksomhet gjennom flere kanaler: Google kan flagge nettstedet som usikkert, noe som gir dramatisk trafikkfall; kundetillit forvitrer når besøkende møter skadevare eller phishing; inntekter fra annonser og salg synker betydelig; juridisk ansvar øker dersom kundedata blir stjålet; og gjenopprettingskostnader for opprydding og sikkerhetsforbedringer kan nå tusenvis av kroner. I tillegg kan omdømmeskaden vedvare lenge etter at hacken er rettet opp.

SEO-forgiftning utnytter hackede nettsteder ved å injisere skjulte lenker med spesifikke nøkkelord inn i nettstedets kode. Søkemotorroboter leser disse lenkene og tolker dem som anbefalinger, noe som kunstig øker rangeringen til angripernes ondsinnede nettsteder. Ved å bruke kompromitterte domener med høy autoritet som .edu og .gov, arver trusselaktører denne domeneautoriteten. Denne teknikken er spesielt effektiv fordi det injiserte innholdet forblir usynlig for menneskelige besøkende, men er svært synlig for søkealgoritmer.

Umiddelbare tiltak inkluderer å isolere nettstedet ved å aktivere vedlikeholdsmodus, endre alle passord for hosting, admin og databasekontoer, kjøre en omfattende skadevareskanning, fjerne alle ondsinnede filer og kode, gjenopprette fra en ren sikkerhetskopi om mulig, og oppdatere all programvare og utvidelser. Etter opprydding, send nettstedet inn til Google Search Console for ny vurdering, overvåk for reinfeksjon, implementer sikkerhetsutvidelser, aktiver tofaktorautentisering, og etabler regelmessige sikkerhetskopier og oppdateringsrutiner for å forhindre fremtidige kompromitteringer.

Begynn å spore hvordan AI-chatbots nevner merkevaren din på tvers av ChatGPT, Perplexity og andre plattformer. Få handlingsrettede innsikter for å forbedre din AI-tilstedeværelse.

Lær hvordan nettstedssårbarheter påvirker SEO-rangeringer. Forstå skadevare, hacking, phishing og deres innvirkning på synlighet i søk, organisk trafikk og merk...

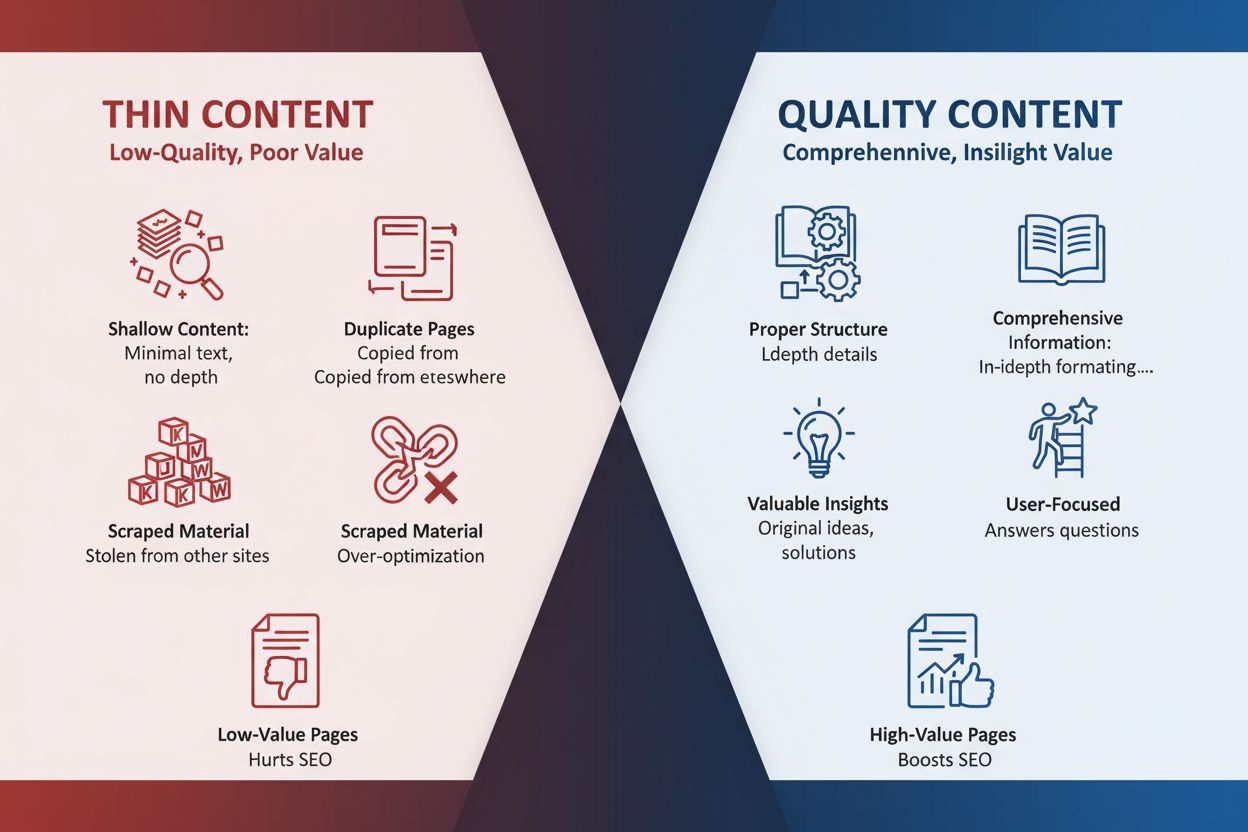

Definisjon av tynt innhold: nettsider med utilstrekkelig verdifull informasjon. Lær om typer, SEO-påvirkning, identifiseringsmetoder og strategier for å forbedr...

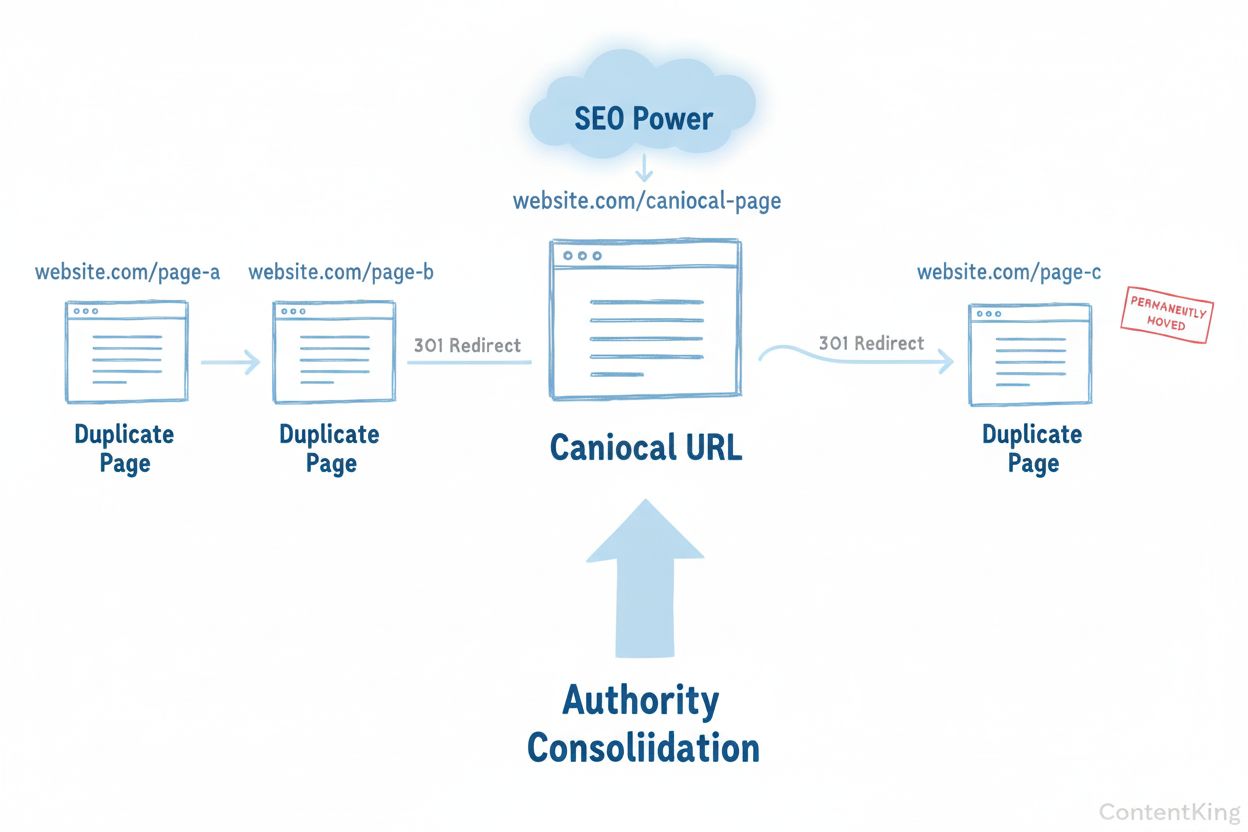

Duplisert innhold er identisk eller lignende innhold på flere URL-er som forvirrer søkemotorer og svekker autoritet. Lær hvordan det påvirker SEO, AI-synlighet,...