Spamdeteksjon

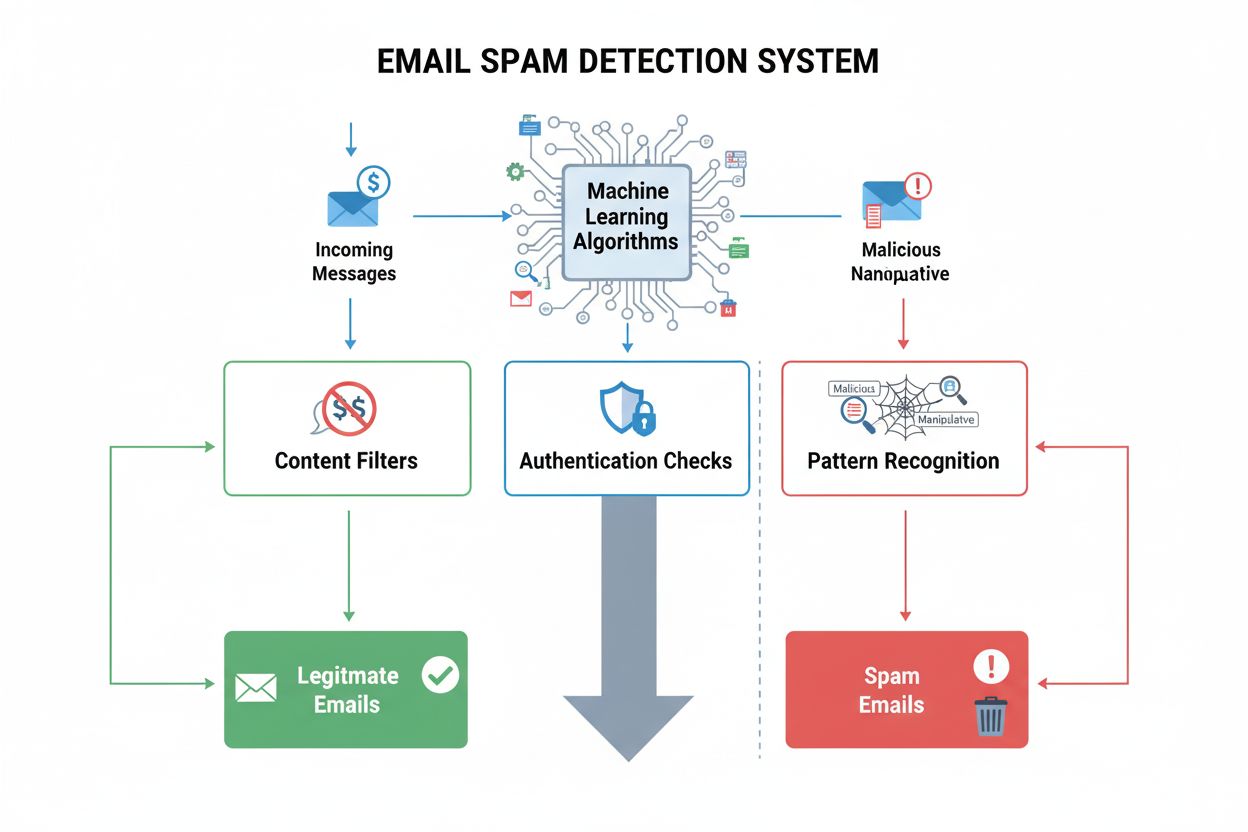

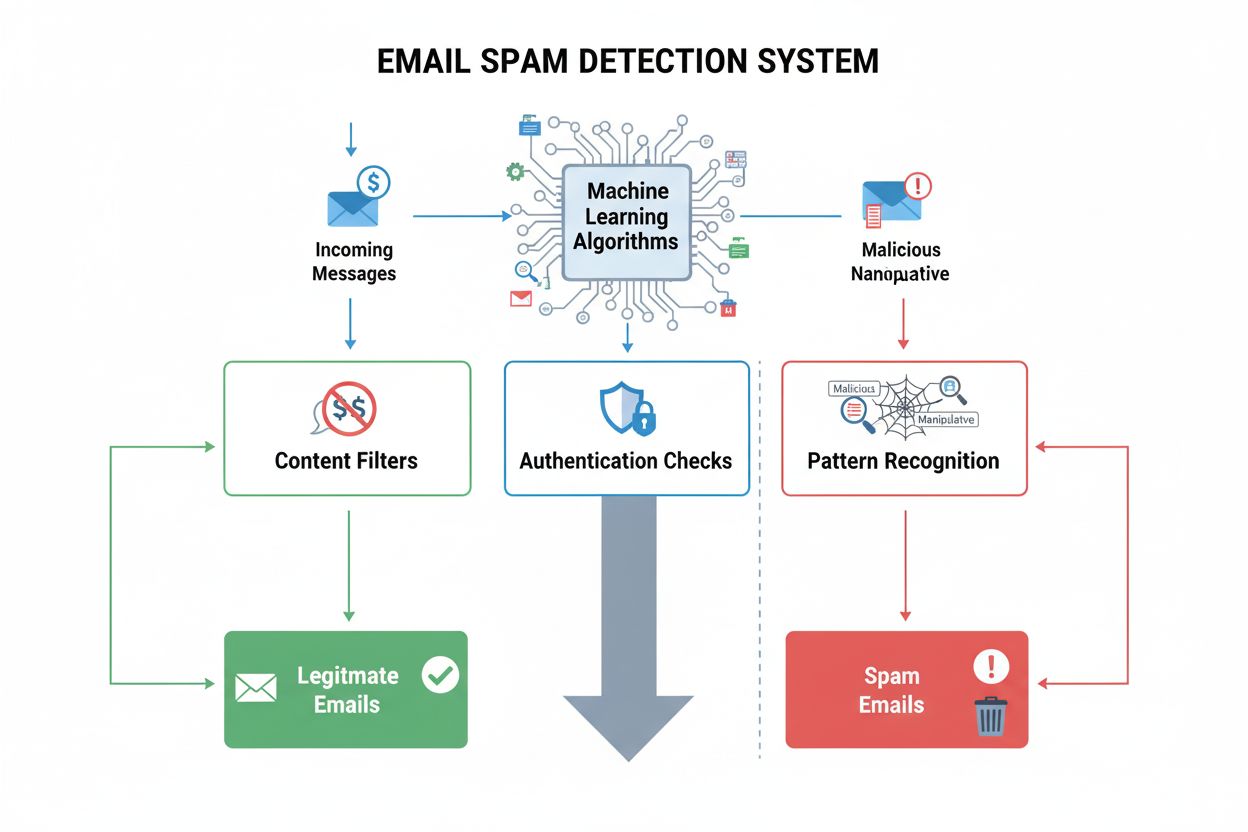

Spamdeteksjon identifiserer uønsket, manipulerende innhold ved bruk av ML-algoritmer og atferdsanalyse. Lær hvordan AI-systemer filtrerer spam på tvers av e-pos...

Phishing er et bedragersk cyberangrep som bruker villedende e-poster, tekstmeldinger, telefonsamtaler eller nettsteder for å lure personer til å avsløre sensitiv informasjon som passord, kredittkortnumre eller bankkontodetaljer. Det er en form for sosial manipulering som utnytter menneskelig psykologi fremfor tekniske sårbarheter, noe som gjør det til en av de vanligste og dyreste angrepsvektorene innen cybersikkerhet.

Phishing er et bedragersk cyberangrep som bruker villedende e-poster, tekstmeldinger, telefonsamtaler eller nettsteder for å lure personer til å avsløre sensitiv informasjon som passord, kredittkortnumre eller bankkontodetaljer. Det er en form for sosial manipulering som utnytter menneskelig psykologi fremfor tekniske sårbarheter, noe som gjør det til en av de vanligste og dyreste angrepsvektorene innen cybersikkerhet.

Phishing er et bedragersk cyberangrep som bruker villedende kommunikasjon—hovedsakelig e-poster, tekstmeldinger, telefonsamtaler eller falske nettsteder—for å manipulere personer til å avsløre sensitiv informasjon eller utføre handlinger som kompromitterer sikkerheten. Begrepet “phishing” stammer fra analogien med fiske, hvor angripere bruker attraktive “agn” (falske meldinger) for å fange ofre. I motsetning til tekniske cyberangrep som utnytter programvaresårbarheter, er phishing en form for sosial manipulering som retter seg mot menneskelig psykologi, og utnytter tillit, frykt, hastverk og nysgjerrighet for å oppnå ondsinnede mål. Angripere utgir seg for legitime organisasjoner, autoritetspersoner eller pålitelige kolleger for å øke troverdigheten og suksessraten. Den stjålne informasjonen inkluderer vanligvis brukernavn, passord, kredittkortnumre, bankkontodetaljer eller tilgangslegitimasjon som muliggjør videre angrep som identitetstyveri, økonomisk svindel, løsepengevirus eller nettverksinnbrudd.

Phishing-angrep oppsto på midten av 1990-tallet da e-post ble allment utbredt i forretnings- og privat kommunikasjon. Tidlige phishing-forsøk var enkle og lett gjenkjennelige, med åpenbare stavefeil og generiske meldinger. Etterhvert som nettkriminelle forbedret teknikkene sine og tok i bruk mer sofistikerte verktøy, utviklet phishing seg til en svært organisert kriminell virksomhet. Sofistikeringen av phishing-angrep har økt dramatisk de siste årene, særlig med fremveksten av generativ kunstig intelligens (AI) og deepfake-teknologi. Ifølge IBM’s X-Force Threat Intelligence Index kan angripere nå lage overbevisende phishing-e-poster på omtrent 5 minutter ved bruk av AI-verktøy, sammenlignet med 16 timer manuelt. Dette utgjør en reduksjon på 68 % i forberedelsestid for angrep, og gjør det mulig for trusselaktører å skalere virksomheten sin eksponentielt. Utviklingen fra brede, vilkårlige phishing-kampanjer til svært målrettede, personlige angrep viser hvordan nettkriminelle kontinuerlig tilpasser seg sikkerhetstiltak og utnytter ny teknologi.

Forekomsten og konsekvensene av phishing-angrep kan ikke overdrives. Forskning viser konsekvent at over 91 % av cyberangrep starter med en phishing-e-post, noe som gjør det til den viktigste inngangsporten for datainnbrudd og nettverkskompromittering. I tillegg stammer omtrent 75 % av alle cyberhendelser fra villedende e-postmeldinger, noe som understreker e-postens rolle som den dominerende angrepsvektoren. Ifølge Huntress og bransjeforskning opplevde over 90 % av virksomheter globalt minst ett phishing-angrep i 2024, og anslagsvis 3,4 milliarder phishing-e-poster sendes daglig på verdensbasis. De økonomiske konsekvensene er alvorlige: IBM’s Cost of a Data Breach Report 2024 viser at phishing-angrep koster organisasjoner i gjennomsnitt 4,88 millioner amerikanske dollar per brudd, noe som gjør det til en av de dyreste angrepsvektorene sammen med kompromitterte legitimasjoner. Mer enn 80 % av alle rapporterte sikkerhetsbrudd involverer phishing i en eller annen form, enten som det innledende angrepet eller som del av en flertrinns angrepskjede. Disse statistikkene understreker hvorfor phishing forblir den foretrukne angrepsmetoden for nettkriminelle, fra enkeltaktører til sofistikerte organiserte kriminelle og statssponsede trusselaktører.

| Angrepstype | Målgruppe | Grad av tilpasning | Leveringsmetode | Hovedmål | Suksessrate |

|---|---|---|---|---|---|

| Masseutsendt e-post-phishing | Stort publikum (tusenvis) | Generisk/minimal | E-post | Tyveri av legitimasjon, malware-distribusjon | 2-5 % |

| Spear phishing | Spesifikke personer | Svært personlig | E-post, sosiale medier | Datatyveri, kontokompromittering | 15-25 % |

| Whaling (direktørsvindel) | Toppledere | Ekstremt personlig | E-post, telefon | Økonomisk svindel, pengeoverføringer | 20-30 % |

| Business Email Compromise (BEC) | Organisasjoner | Svært målrettet | E-post | Pengebedrageri, datalekkasjer | 10-20 % |

| Smishing | Mobilbrukere | Moderat | SMS-tekstmeldinger | Høsting av legitimasjon, malware | 5-10 % |

| Vishing | Telefonbrukere | Variabel | Telefonsamtaler, VoIP | Sosial manipulering, tyveri av legitimasjon | 8-15 % |

| Quishing | Offentlige/fysiske rom | Moderat | QR-koder | Malware-distribusjon, tyveri av legitimasjon | 3-8 % |

| AI-forbedret phishing | Målrettet/masse | Svært sofistikert | Flere kanaler | Alle mål | 25-40 % |

Phishing-angrep opererer gjennom flere tekniske og psykologiske mekanismer som samvirker for å kompromittere sikkerheten. E-postbasert phishing involverer ofte e-postspoofing, hvor angripere forfalsker avsenderadresser for å fremstå som legitime organisasjoner eller pålitelige kontakter. Angripere bruker ofte domenenavnsforfalskning, og registrerer domener som ligner på de ekte (for eksempel “rnicrosoft.com” i stedet for “microsoft.com”) eller bruker underdomener for å skape falsk legitimitet (for eksempel “bankingapp.scamsite.com”). Selve phishing-e-posten inneholder nøye utformet innhold designet for å fremkalle følelsesmessige reaksjoner—frykt for kontostenging, grådighet etter lovede belønninger, eller nysgjerrighet på uventede muligheter. Lenker i phishing-e-poster leder ofre til falske nettsteder som etterligner ekte innloggingssider med imponerende nøyaktighet, og fanger opp legitimasjon når brukeren skriver dem inn. Ondsinnede vedlegg, ofte forkledd som fakturaer, dokumenter eller programvareoppdateringer, inneholder malware som løsepengevirus, spionprogrammer eller bakdører som aktiveres ved åpning. Smishing (phishing via SMS) utnytter tilliten brukere har til tekstmeldinger, ofte ved å utgi seg for banker, fraktselskaper eller offentlige etater. Vishing (phishing via telefon) benytter teknologi for spoofing av anrops-ID for å få samtaler til å se ut som de kommer fra legitime organisasjoner, der angripere bruker manus for sosial manipulering for å få ofrene til å avsløre sensitiv informasjon eller godkjenne svindeltransaksjoner.

Konsekvensene av phishing for virksomheter går langt utover de umiddelbare økonomiske tapene ved et enkelt brudd. Organisasjoner står overfor driftsforstyrrelser når systemer kompromitteres, regulatoriske sanksjoner for manglende beskyttelse av kundedata, omdømmetap som svekker kundetillit, og juridisk ansvar for utilstrekkelige sikkerhetstiltak. Den gjennomsnittlige tiden det tar å oppdage og begrense et phishing-relatert brudd er 207 dager, hvor angripere kan bevege seg lateralt i nettverket, eksfiltrere sensitiv data og etablere vedvarende tilgang for fremtidig utnyttelse. Små og mellomstore bedrifter (SMB-er) er spesielt sårbare fordi de ofte har færre sikkerhetsressurser og mindre avanserte trusseldeteksjonskapabiliteter enn store selskaper. Men også store organisasjoner og offentlige etater er hyppige mål på grunn av det potensielle økonomiske utbyttet og etterretningsverdien, som rettferdiggjør angriperens investering i sofistikerte, målrettede kampanjer. Phishing-angrep rettet mot finanssektoren, helsesektoren og offentlig sektor får spesielt alvorlige konsekvenser på grunn av datasensitiviteten og systemenes kritiske betydning. Menneskefaktoren forblir den største sårbarheten: selv med avanserte tekniske tiltak kan én ansatt som klikker på en ondsinnet lenke eller åpner et infisert vedlegg kompromittere hele organisasjonens sikkerhetsposisjon.

Integreringen av generativ AI og deepfake-teknologi i phishing-kampanjer representerer et grunnleggende skifte i angrepenes sofistikering og effektivitet. AI-drevet phishing bruker språkmodeller for å generere svært overbevisende, grammatisk korrekte e-poster tilpasset spesifikke mål, og eliminerer stave- og grammatikkfeil som tradisjonelt har fungert som varsellamper. Stemme-kloningsteknologi gjør det mulig for angripere å etterligne ledere eller autoritetspersoner i vishing-angrep med imponerende nøyaktighet, som i en sak fra 2019 hvor angripere brukte AI-generert stemme for å utgi seg for en administrerende direktør og svindle en banksjef for 243 000 amerikanske dollar. Deepfake-video-teknologi skaper forfalskede videobevis på at ledere godkjenner svindeltransaksjoner, noe som gir ytterligere troverdighet til sosial manipuleringsangrep. Quishing (phishing via QR-koder) utnytter brukeres tillit til QR-koder ved å bygge inn ondsinnede lenker i koder som plasseres i offentlige rom eller sendes via e-post, og omgår tradisjonelle e-postsikkerhetsfiltre. Federal Trade Commission (FTC) har dokumentert tilfeller der kriminelle byttet ut ekte QR-koder på parkeringsautomater med falske koder designet for å stjele betalingsinformasjon. Disse teknologiske fremskrittene gjør det mulig for angripere å skalere sofistikerte, personlige angrep som tidligere krevde betydelig manuelt arbeid, og endrer trusselbildet fundamentalt slik at organisasjoner må ta i bruk mer avanserte deteksjons- og responskapabiliteter.

I sammenheng med AI-drevne søke- og svarsystemer som ChatGPT, Perplexity, Google AI Overviews og Claude, byr phishing på unike utfordringer for merkevarebeskyttelse og informasjonsintegritet. Angripere utgir seg i økende grad for å være legitime merkevarer i phishing-kampanjer, og utnytter merkevaregjenkjenning for å øke troverdighet og suksessrate. AI-overvåkingsplattformer som AmICited sporer hvor merkevarer nevnes i AI-genererte svar, og hjelper organisasjoner å oppdage når merkenavnene deres dukker opp i sammenhenger knyttet til phishing, svindel eller ondsinnet aktivitet. Denne evnen er avgjørende fordi phishing-kampanjer ofte refererer til ekte merkevarer for å lure ofre, og overvåking av AI-systemer hjelper organisasjoner å identifisere svindelforsøk før de får store konsekvenser. I tillegg, etter hvert som AI-systemer blir mer avanserte, er det en risiko for at phishing-relatert feilinformasjon kan forsterkes gjennom AI-generert innhold, noe som gjør det viktig for organisasjoner å overvåke hvordan merkevaren representeres i AI-svar. Integreringen av merkevareovervåking med AI-siteringssporing gjør det mulig for organisasjoner å reagere raskt på phishing-trusler, utstede offentlige advarsler og beskytte kundetilliten ved å demonstrere proaktiv trusseldeteksjon og respons.

Fremtiden for phishing-trusler vil sannsynligvis kjennetegnes av økt sofistikering drevet av AI og automatisering, sammenfall av flere angrepsvektorer (e-post, SMS, telefon, sosiale medier), og målretting mot ny teknologi som skytjenester og mobilapplikasjoner. Etter hvert som AI-drevne phishing-deteksjonsverktøy blir mer avanserte, vil angripere samtidig utvikle AI-unndragelsesteknikker for å omgå deteksjonssystemer, noe som skaper et kontinuerlig våpenkappløp mellom forsvarere og angripere. Hybride phishing-angrep som kombinerer flere leveringsmetoder og taktikker for sosial manipulering vil bli stadig vanligere, noe som krever at organisasjoner tar i bruk mer helhetlige, integrerte forsvarsstrategier. Fremveksten av phishing i leverandørkjeden, der angripere retter seg mot leverandører og tjenesteytere for å få tilgang til større organisasjoner, vil gjøre det nødvendig med sterkere krav til leverandørsikkerhet og håndtering av tredjepartsrisiko. Regulatoriske rammeverk som GDPR, HIPAA og nye cybersikkerhetskrav vil i økende grad holde organisasjoner ansvarlige for phishing-relaterte brudd, og drive investeringer i avansert deteksjons- og forebyggingsteknologi. Organisasjoner som lykkes med å forsvare seg mot phishing, vil være de som kombinerer avanserte tekniske kontroller med kontinuerlig opplæring av ansatte, integrering av trusselintelligens og rask hendelseshåndtering. Den strategiske betydningen av phishing-forsvar vil bare øke etter hvert som angripere videreutvikler teknikkene sine og utnytter menneskefaktoren som det svakeste leddet i organisasjonens sikkerhet.

Phishing er et bredt, vilkårlig angrep sendt til mange mottakere, mens spear phishing er et svært målrettet angrep rettet mot spesifikke personer eller organisasjoner. Angripere som bruker spear phishing, gjennomfører grundig research på sine mål via sosiale medier og profesjonelle nettverk for å lage personlige meldinger som fremstår svært troverdige. Spear phishing har betydelig høyere suksessrate på grunn av sin skreddersydde tilnærming og psykologiske manipulering.

Ifølge IBM’s Cost of a Data Breach Report 2024 koster phishing-angrep organisasjoner i gjennomsnitt 4,88 millioner amerikanske dollar per brudd globalt. Dette tallet inkluderer direkte kostnader som hendelseshåndtering, juridiske gebyrer og regulatoriske bøter, samt indirekte kostnader som omdømmetap og tapt forretning. Den økonomiske påvirkningen varierer betydelig basert på bransje, organisasjonens størrelse og hvor sensitiv de kompromitterte dataene er.

Vanlige phishing-typer inkluderer masseutsendte e-postangrep (masse-e-poster som utgir seg for å være legitime merkevarer), spear phishing (målrettede angrep mot spesifikke personer), business email compromise (BEC) angrep rettet mot organisasjoner, smishing (phishing via SMS-tekstmeldinger), vishing (phishing via telefonsamtaler), og whaling (angrep mot toppledere). Hver type bruker ulike distribusjonsmetoder og psykologiske triks tilpasset forskjellige offerprofiler.

Varsellamper inkluderer et akutt språk som skaper press for å handle raskt, forespørsler om sensitiv informasjon eller penger, dårlig rettskrivning og grammatikk, generelle hilsener i stedet for personlige navn, mistenkelige avsenderadresser eller domener, ukjente lenker eller forkortede URL-er, uventede vedlegg og feilaktig merkevarebygging. Legitime organisasjoner ber sjelden om passord via e-post eller ber ansatte om å bekrefte legitimasjon gjennom uoppfordrede meldinger.

Generative AI-verktøy gjør det mulig for angripere å lage svært overbevisende phishing-meldinger på minutter i stedet for timer, og eliminerer vanlige varsellamper som stavefeil og grammatiske inkonsekvenser. AI-drevet stemmekloning og deepfake-teknologi gir ytterligere troverdighet til phishing-planer. Ifølge IBM's X-Force Threat Intelligence Index reduserer AI tiden det tar å lage en phishing-e-post fra 16 timer til bare 5 minutter, noe som i stor grad øker angriperens kapasitet.

En flerlaget tilnærming som kombinerer opplæring i sikkerhetsbevissthet for ansatte, avansert e-postfiltrering, flerfaktorautentisering (MFA) og verktøy for endepunktbeskyttelse gir den sterkeste beskyttelsen. Organisasjoner bør innføre retningslinjer som krever verifisering av pengeforespørsler gjennom alternative kanaler, implementere DMARC og e-postautentiseringsprotokoller, og gjennomføre regelmessige phishing-simuleringer. Likevel er opplæring av ansatte avgjørende, da ingen teknisk løsning kan stoppe alle former for sosial manipulering.

Phishing utnytter menneskelig psykologi fremfor tekniske sårbarheter, noe som gjør det vanskelig å beskytte seg mot kun med teknologi. Over 91 % av dataangrep starter med phishing-e-poster, og omtrent 75 % av alle cyberhendelser starter med villedende e-postmeldinger. Phishing gir angripere direkte tilgang til autoriserte brukeres legitimasjon og systemer, slik at de kan omgå brannmurer og sikkerhetsverktøy som ellers ville blokkert eksterne trusler.

Phishing-angrep utgir seg ofte for å være legitime merkevarer for å øke troverdighet og suksessrate, noe som gjør merkevareovervåking avgjørende for å oppdage svindelbruk av firmanavn og domener. Plattformen AmICited sporer hvor merkevarer dukker opp i AI-genererte svar, og hjelper organisasjoner med å identifisere når merkevaren deres blir etterlignet i phishing-kampanjer eller ondsinnet innhold. Overvåking av AI-systemer for phishing-relaterte merkevaremeldinger hjelper organisasjoner med å reagere raskt på trusler og beskytte sitt omdømme.

Begynn å spore hvordan AI-chatbots nevner merkevaren din på tvers av ChatGPT, Perplexity og andre plattformer. Få handlingsrettede innsikter for å forbedre din AI-tilstedeværelse.

Spamdeteksjon identifiserer uønsket, manipulerende innhold ved bruk av ML-algoritmer og atferdsanalyse. Lær hvordan AI-systemer filtrerer spam på tvers av e-pos...

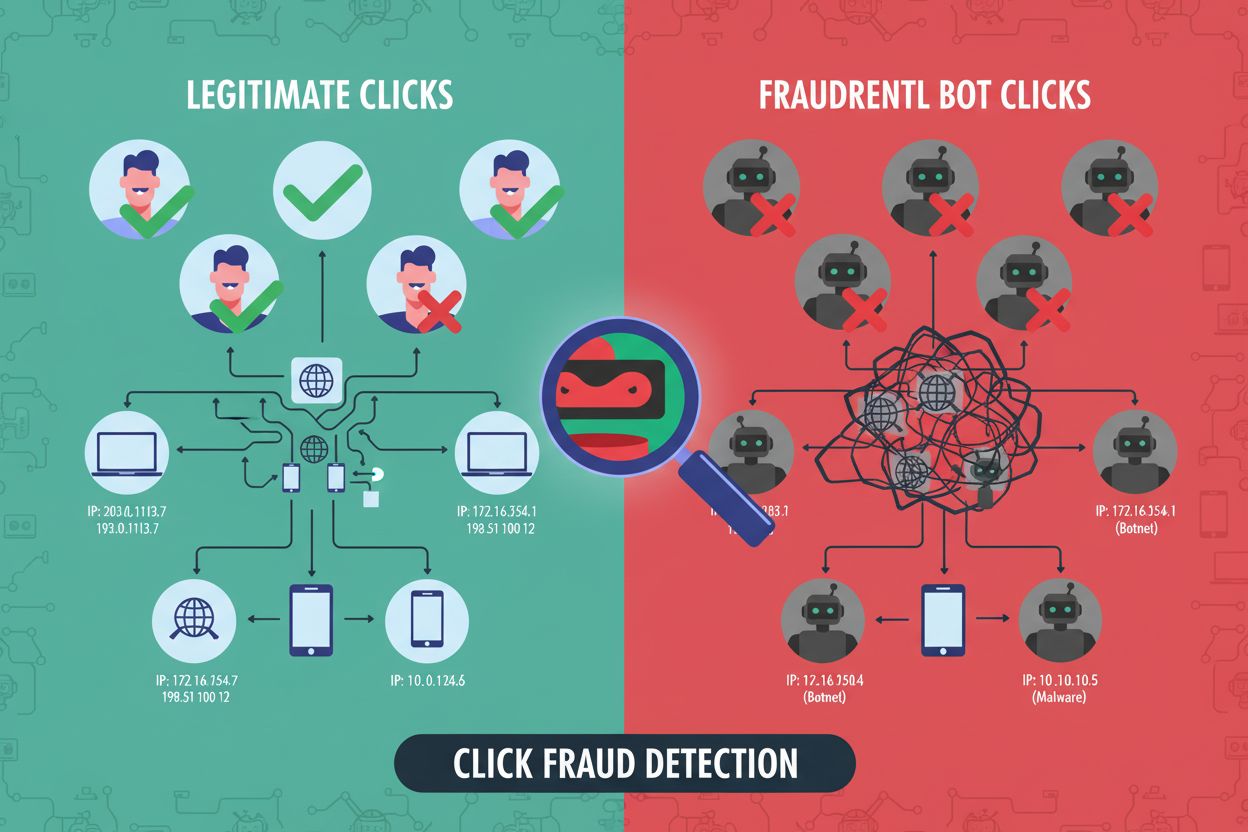

Klikkbedrageri er ondsinnede falske klikk på PPC-annonser fra roboter, konkurrenter eller klikkfarmer. Lær hvordan det fungerer, hvilken påvirkning det har på R...

Lær hva keyword stuffing er, hvorfor det er skadelig for SEO, hvordan Google oppdager det, og beste praksis for å unngå denne black-hat-taktikken som skader ran...