HTTPS

HTTPS er den sikre protokollen for nettkommunikasjon med SSL/TLS-kryptering. Lær hvordan den beskytter data, skiller seg fra HTTP, og hvorfor den er avgjørende ...

Et SSL-sertifikat er en digital legitimasjon som autentiserer en nettsides identitet og muliggjør krypterte HTTPS-tilkoblinger mellom nettlesere og servere, beskytter datatransmisjon og etablerer brukertillit. SSL står for Secure Sockets Layer, og moderne implementeringer bruker den oppdaterte TLS (Transport Layer Security)-protokollen for å sikre internettkommunikasjon.

Et SSL-sertifikat er en digital legitimasjon som autentiserer en nettsides identitet og muliggjør krypterte HTTPS-tilkoblinger mellom nettlesere og servere, beskytter datatransmisjon og etablerer brukertillit. SSL står for Secure Sockets Layer, og moderne implementeringer bruker den oppdaterte TLS (Transport Layer Security)-protokollen for å sikre internettkommunikasjon.

Et SSL-sertifikat er en digital legitimasjon som autentiserer en nettsides identitet og muliggjør kryptert kommunikasjon mellom en brukers nettleser og en webserver via HTTPS-protokollen. SSL står for Secure Sockets Layer, selv om moderne implementeringer bruker den oppdaterte TLS (Transport Layer Security)-protokollen. Sertifikatet inneholder en offentlig nøkkel som nettlesere bruker for å kryptere data, mens serveren beholder en tilsvarende privat nøkkel for dekryptering. Ved å installere et SSL-sertifikat på en webserver, etablerer organisasjoner en sikker, kryptert tilkobling som hindrer hackere i å avlytte sensitiv informasjon som passord, kredittkortnumre og personlige data. Sertifikatet fungerer også som en digital identitetsbekreftelse, som bekrefter for brukerne at nettsiden de besøker tilhører den legitime organisasjonen den utgir seg for å representere. Denne doble funksjonen—kryptering og autentisering—gjør SSL-sertifikater grunnleggende for moderne nettsikkerhet og brukertillit.

SSL-protokollen ble opprinnelig utviklet av Netscape i 1994 for å sikre nettkommunikasjon, med SSL 3.0 som standard i 1996. Sårbarheter som ble oppdaget i SSL-protokollen førte imidlertid til utviklingen av TLS (Transport Layer Security) som en sikrere etterfølger. TLS 1.0 ble lansert i 1999, etterfulgt av TLS 1.2 i 2008 og TLS 1.3 i 2018, hvor hver versjon introduserte sterkere krypteringsalgoritmer og tettet sikkerhetshull. Til tross for at SSL er teknisk foreldet, brukes begrepet fortsatt mye i bransjen på grunn av sin historiske anerkjennelse. Ifølge W3Techs-data har SSL/TLS-implementering økt dramatisk, med 87,6 % av nettsider som bruker gyldige SSL-sertifikater i 2024, opp fra bare 18,5 % seks år tidligere. Denne eksponentielle veksten reflekterer økt bevissthet om cybersikkerhetstrusler og regulatoriske krav. Certificate Authority Browser (CA/B) Forum har kontinuerlig oppdatert standardene for å styrke sertifikatvalideringsprosesser, inkludert å redusere sertifikatets gyldighetsperiode fra 39 måneder til dagens maksimum på 13 måneder. Denne utviklingen viser bransjens forpliktelse til å opprettholde robuste sikkerhetsstandarder etter hvert som truslene endres.

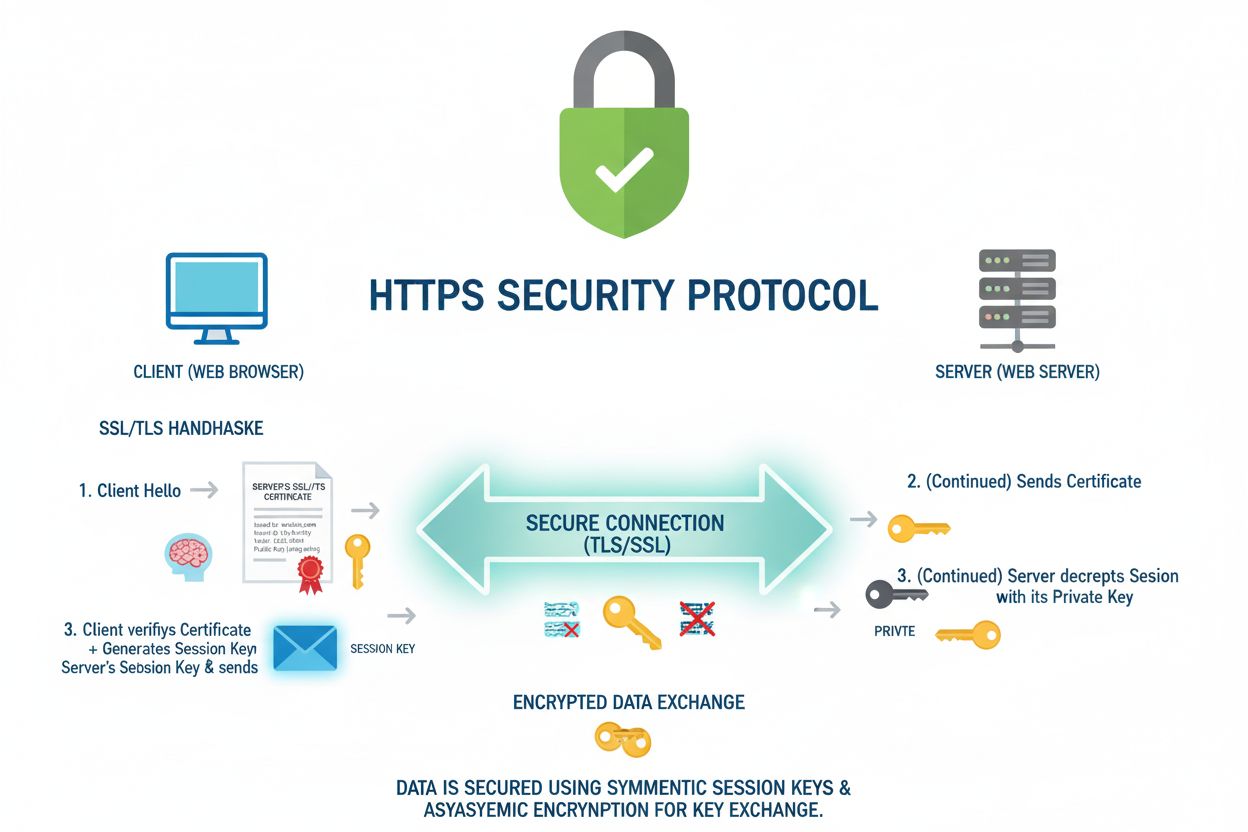

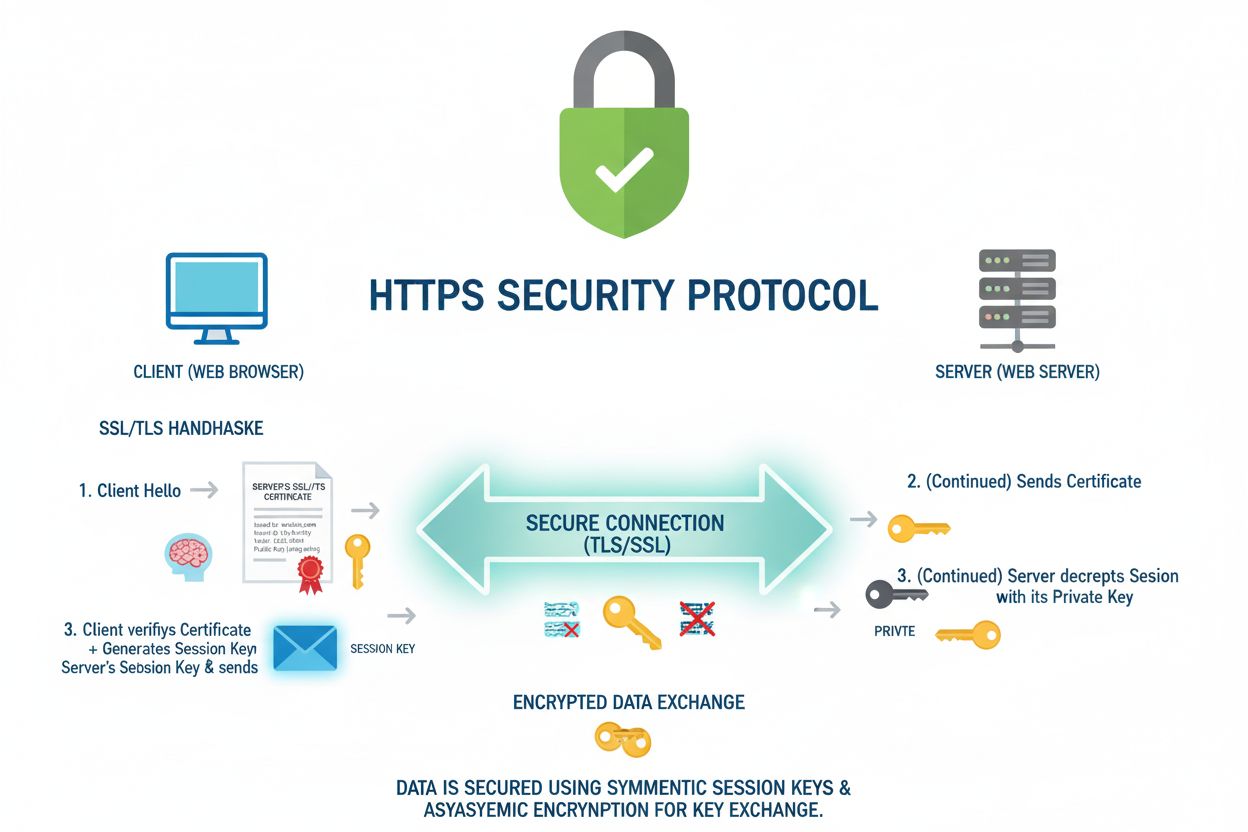

SSL-sertifikater opererer gjennom en sofistikert prosess kalt SSL/TLS-håndtrykk, som skjer usynlig og umiddelbart når en bruker besøker en HTTPS-nettside. Prosessen starter når en nettleser kobler til en sikker server og ber om serverens SSL-sertifikat. Serveren svarer ved å sende sitt sertifikat som inneholder den offentlige nøkkelen og sertifikatdetaljer. Nettleseren verifiserer deretter sertifikatets ekthet ved å sjekke det mot en liste over betrodde sertifiseringsmyndigheter (CA-er) som er lagret i nettleseren. Hvis sertifikatet er gyldig og samsvarer med domenet som besøkes, genererer nettleseren en sesjonsnøkkel og krypterer den med serverens offentlige nøkkel. Serveren dekrypterer denne sesjonsnøkkelen med sin private nøkkel, og begge parter har nå samme sesjonsnøkkel. Fra dette punktet krypteres all data som sendes mellom nettleseren og serveren med denne symmetriske krypteringsnøkkelen, som er langt raskere enn den innledende asymmetriske krypteringen. Dette elegante systemet kombinerer sikkerheten til asymmetrisk kryptografi (offentlig/privat nøkkelpar) med effektiviteten til symmetrisk kryptering (en felles nøkkel), og skaper en sikker og effektiv tilkobling. Hele håndtrykket fullføres vanligvis på millisekunder, noe som gjør prosessen usynlig for brukeren samtidig som det gir solid beskyttelse mot avlytting og datamanipulasjon.

SSL-sertifikater deles inn i tre ulike typer basert på graden av identitetsbekreftelse utført av sertifiseringsmyndigheten:

Domain Validated (DV)-sertifikater representerer det mest grunnleggende nivået av SSL-sertifisering, og krever kun bevis på domenets eierskap. Søker må demonstrere kontroll over domenet via e-postbekreftelse eller DNS-validering, en prosess som kan fullføres på få minutter. DV-sertifikater gir kryptering, men ingen bekreftelse av organisasjonsidentitet, og passer derfor best til ikke-kommersielle nettsider som blogger og personlige prosjekter. Likevel har DV-sertifikater blitt problematiske fordi phishing-sider og ondsinnede aktører lett kan skaffe dem, noe som skaper en falsk trygghet for brukere som ser hengelåsen.

Organization Validated (OV)-sertifikater krever ni valideringskontroller og utgjør et middels nivå for bedrifter som driver transaksjoner på nett. I tillegg til domenevalidering må sertifiseringsmyndigheten bekrefte organisasjonens juridiske eksistens, fysiske adresse og driftsstatus. Når brukere klikker på hengelåsen på en OV-sikret nettside, kan de se organisasjonens navn, noe som gir ekstra trygghet om nettsidens lovlighet. OV-sertifikater er ideelle for små og mellomstore bedrifter, innloggingssider og nettsteder som håndterer kundeinformasjon.

Extended Validation (EV)-sertifikater gir høyeste grad av identitetsbekreftelse, og krever 16 strenge valideringskontroller, inkludert verifisering av virksomhetens offentlige telefonnummer, driftstid, registreringsnummer, jurisdiksjon og en telefonsamtale for å bekrefte forespørselens legitimitet. EV-sertifikater inkluderer også domenesvindelsjekk og kontakt-blacklist-verifisering. Når et EV-sertifikat er installert, kan nettlesere vise organisasjonens navn direkte i adressefeltet (avhengig av nettleser), noe som gir umiddelbar visuell bekreftelse på nettsidens legitimitet. Finansinstitusjoner, Fortune 500-selskaper og store nettbutikker bruker fortrinnsvis EV-sertifikater for å maksimere kundetillit.

| Egenskap | Domain Validated (DV) | Organization Validated (OV) | Extended Validation (EV) |

|---|---|---|---|

| Valideringskontroller | 1-2 (kun domeneeiendom) | 9 valideringskontroller | 16 valideringskontroller |

| Utstedelsestid | Minutter til timer | 1-3 dager | 3-7 dager |

| Visning av organisasjonsnavn | Vises ikke | Vises i sertifikatdetaljer | Vises i adressefelt (avhengig av nettleser) |

| Kostnad | 0-50 USD/år | 50-200 USD/år | 150-500+ USD/år |

| Best for | Blogger, personlige sider, ikke-kommersiell | Bedriftsnettsteder, innlogging, SMB | Banker, e-handel, Fortune 500 |

| Tillit | Lav (minimal bekreftelse) | Middels (organisasjonsbekreftelse) | Høy (omfattende bekreftelse) |

| Phishing-risiko | Høy (lett å få for angripere) | Lav (organisasjonsbekreftelse kreves) | Svært lav (omfattende kontroll) |

| SEO-effekt | Positiv (HTTPS kreves) | Positiv (HTTPS kreves) | Positiv (HTTPS kreves) |

Sertifiseringsmyndigheter (CA-er) er betrodde tredjepartsorganisasjoner som har autorisasjon til å utstede, validere og administrere SSL-sertifikater. Store CA-er inkluderer DigiCert, Sectigo, GlobalSign og Let’s Encrypt, blant andre. CA-er må oppfylle strenge krav satt av operativsystemer, nettlesere og mobilprodusenter for å inkluderes i root certificate store—listen over betrodde CA-er forhåndsinstallert i nettlesere og enheter. CA-ens rolle er avgjørende fordi de verifiserer identiteten til sertifikatsøkere og digitalt signerer sertifikatet med sin egen private nøkkel, og skaper en digital signatur som beviser sertifikatets ekthet. Når en nettleser mottar et SSL-sertifikat, verifiserer den CA-ens signatur med CA-ens offentlige nøkkel, som allerede er stolt på i nettleserens root store. Dette skaper en tillitskjede hvor brukere kan stole på sertifikatet fordi de stoler på CA-en som utstedte det. CA-er holdes til strenge standarder og gjennomgår regelmessige WebTrust-revisjoner for å sikre etterlevelse av sikkerhetspraksis. CA/B Forum fastsetter bransjestandarder som alle CA-er må følge, inkludert valideringsprosedyrer, gyldighetsperioder og sikkerhetskrav. Denne standardiserte tilnærmingen sikrer konsekvent sikkerhet på tvers av internett og beskytter brukere mot falske sertifikater.

Googles satsing på HTTPS har gjort SSL-sertifikater til en kritisk faktor for søkemotoroptimalisering. I 2014 kunngjorde Google at HTTPS ville bli en rangeringssignal, noe som betyr at nettsteder med gyldige SSL-sertifikater får et lite løft i søkerangeringen sammenlignet med nettsteder uten HTTPS. Denne politikken har blitt forsterket over tid, og Google har kontinuerlig økt viktigheten av HTTPS i rangeringsalgoritmen. I tillegg til søkerangering viser Google Chrome og andre moderne nettlesere fremtredende “Ikke sikker”-varsler for nettsider uten gyldige SSL-sertifikater, noe som har stor innvirkning på brukeratferd. Studier viser at brukere er betydelig mindre tilbøyelige til å fullføre transaksjoner eller oppgi personlig informasjon på nettsider som viser sikkerhetsvarsler. For nettbutikker betyr dette direkte tap av inntekter, ettersom brukere forlater handlekurven når de ser sikkerhetsadvarsler. I tillegg muliggjør SSL-sertifikater initiativet HTTPS Everywhere, som har som mål å kryptere all internett-trafikk som standard. Organisasjoner som implementerer SSL-sertifikater viser et engasjement for brukernes personvern og databeskyttelse, noe som styrker merkevareomdømme og kundelojalitet. Kombinasjonen av SEO-fordeler, lavere fluktfrekvens og økte konverteringsrater gjør implementering av SSL-sertifikat til et grunnleggende forretningskrav, ikke bare et teknisk sikkerhetstiltak.

Effektiv implementering av SSL-sertifikater krever oppmerksomhet rundt flere kritiske praksiser. Organisasjoner bør først velge riktig sertifikattype basert på nettstedets funksjon og datans sensitivitet—DV for informasjonssider, OV for forretningsdrift og EV for finansielle transaksjoner. Certificate Signing Request (CSR) må genereres på serveren der sertifikatet skal installeres, og inneholder domenenavn, organisasjonsdetaljer og en offentlig nøkkel. Organisasjoner bør bruke sterke nøkkellengder (minimum 2048-bit RSA eller tilsvarende ECC) for å sikre krypteringsstyrke. Sertifikatfornyelse må gjøres før utløp for å unngå tjenesteavbrudd og sikkerhetsvarsler; mange organisasjoner automatiserer denne prosessen med sertifikatadministrasjonsplattformer som AWS Certificate Manager eller DigiCerts CertCentral. For organisasjoner med flere domener eller underdomener gir Wildcard-sertifikater eller Multi-Domain (SAN)-sertifikater kostnadseffektiv dekning. Sertifikat-pinning kan implementeres for applikasjoner med høy sikkerhet for å hindre man-in-the-middle-angrep. Regelmessige sertifikatrevisjoner bør sikre at alle sertifikater er gyldige, riktig konfigurert og ikke nærmer seg utløp. Organisasjoner bør også implementere HSTS (HTTP Strict Transport Security)-overskrifter for å tvinge nettlesere til å bruke HTTPS-tilkoblinger. Overvåkningsverktøy bør spore sertifikatutløpsdatoer og varsle administratorer i god tid før fornyelsesfrister.

SSL/TLS-landskapet fortsetter å utvikle seg i takt med nye sikkerhetstrusler og teknologiske fremskritt. Post-kvante kryptografi representerer en stor utfordring, ettersom kvantedatamaskiner teoretisk kan knekke dagens krypteringsalgoritmer. Organisasjoner og standardiseringsorganer utvikler og tester kvantesikre kryptografiske algoritmer for å sikre at SSL/TLS forblir sikkert i kvantedatamaskinens tidsalder. Certificate Transparency (CT) har blitt stadig viktigere, og krever at alle offentlig betrodde sertifikater logges i offentlige CT-logger, slik at det er mulig å oppdage falske sertifikater. Bransjen beveger seg mot automatisert sertifikatadministrasjon gjennom teknologier som ACME (Automated Certificate Management Environment), som forenkler utstedelse og fornyelse av sertifikater. Zero-trust-sikkerhetsmodeller driver frem adopsjon av mutual TLS (mTLS), der både klienter og servere autentiserer hverandre, og utvider SSL/TLS-beskyttelse til API-er og mikrotjenester utover tradisjonelle nettlesere. Maksimal sertifikatgyldighet fortsetter å synke—fra 39 måneder til 13 måneder—og reflekterer bransjens innsats for å redusere sikkerhetsrisiko. Elliptisk kurve-kryptografi (ECC) får økt utbredelse som et alternativ til RSA, og tilbyr tilsvarende sikkerhet med mindre nøkkellengder og raskere beregning. Organisasjoner implementerer i økende grad sertifikat-pinning og HSTS-preloading for å forhindre avanserte angrep. Integreringen av SSL/TLS med AI-drevet sikkerhetsovervåking gjør det mulig med sanntidsdeteksjon av sertifikatanomalier og potensielle trusler. Etter hvert som cybertruslene blir mer avanserte, vil SSL/TLS-teknologien fortsette å utvikle seg, med sterkere krypteringsstandarder, raskere ytelse og forbedrede beskyttelsesmekanismer for å opprettholde sikkerheten og tilliten som moderne internettkommunikasjon er avhengig av.

SSL (Secure Sockets Layer) og TLS (Transport Layer Security) er kryptografiske protokoller som har samme formål, men TLS er den moderne og sikrere etterfølgeren til SSL. Selv om SSL teknisk sett er foreldet (versjon 3.0 ble utgitt i 1996), brukes begrepet 'SSL-sertifikat' fortsatt mye i bransjen for å referere til både SSL- og TLS-sertifikater. Moderne sertifikater bruker TLS-protokoller, som gir sterkere krypteringsalgoritmer og bedre sikkerhetsfunksjoner enn den opprinnelige SSL-protokollen.

Et SSL-sertifikat muliggjør HTTPS ved å etablere en kryptert tilkobling gjennom SSL/TLS-håndtrykket. Når en bruker besøker en HTTPS-nettside, ber nettleseren om sertifikatet fra serveren, verifiserer det med en betrodd sertifiseringsmyndighet, og bruker deretter sertifikatets offentlige nøkkel for å kryptere data. Denne krypterte tilkoblingen sikrer at all data som sendes mellom nettleseren og serveren forblir konfidensiell og ikke kan avlyttes av angripere.

De tre typene er Domain Validated (DV), Organization Validated (OV) og Extended Validation (EV)-sertifikater. DV-sertifikater krever kun verifisering av domenets eierskap og er raskest å få, men gir minimal identitetsbekreftelse. OV-sertifikater verifiserer både domenets eierskap og organisasjonens legitimitet, og krever ni valideringskontroller. EV-sertifikater gir høyest grad av sikkerhet med 16 valideringskontroller, inkludert virksomhetsbekreftelse og telefonbekreftelse, noe som gjør dem ideelle for finansinstitusjoner og nettbutikker.

Google har gjort HTTPS til en rangeringsfaktor for søkemotoroptimalisering siden 2014, noe som betyr at SSL-sikrede nettsider får høyere søkerangering enn usikrede sider. I tillegg viser Google Chrome og andre nettlesere 'Ikke sikker'-varsler for nettsider uten gyldige SSL-sertifikater, noe som påvirker brukertillit og klikkrater negativt. Implementering av et SSL-sertifikat er derfor avgjørende både for SEO-resultater og brukernes tillit til nettsiden din.

Moderne SSL-sertifikater har en maksimal gyldighetsperiode på 13 måneder, ned fra tidligere 39 måneder. Denne reduksjonen ble innført for å minimere sikkerhetsrisiko og redusere muligheten for misbruk av sertifikater. Organisasjoner må fornye sertifikatene før de utløper for å opprettholde kontinuerlig HTTPS-beskyttelse og unngå sikkerhetsvarsler i nettlesere.

Et SSL-sertifikat inneholder domenenavnet, detaljer om sertifiseringsmyndigheten, CA-ens digitale signatur, utstedelses- og utløpsdatoer, offentlig nøkkel og SSL/TLS-versjon. Det kan også inkludere organisasjonsnavn (for OV- og EV-sertifikater), alternative emnenavn for dekning av flere domener og annen metadata. Denne informasjonen lar nettlesere verifisere sertifikatets ekthet og nettsideeierens identitet.

Ja, SSL-sertifikater kan beskytte flere domener gjennom ulike typer: Enkelt domenesertifikater beskytter ett domene, Wildcard-sertifikater beskytter et domene og alle dets underdomener, og Multi-Domain (SAN)-sertifikater beskytter flere ikke-relaterte domener. Organisasjoner kan velge den sertifikattypen som best matcher deres behov og kostnadskrav.

SSL-sertifikater påvirker brukertillit direkte ved å vise en hengelås og HTTPS-prefiks i nettleserens adressefelt. Høyere valideringsnivåer (OV og EV) viser organisasjonsnavnet, noe som gir ekstra trygghet for brukerne. Studier viser at brukere er betydelig mer tilbøyelige til å fullføre kjøp på nettsider med synlige sikkerhetsindikatorer, noe som gjør SSL-sertifikater avgjørende for konverteringsrater og merkevarens omdømme.

Begynn å spore hvordan AI-chatbots nevner merkevaren din på tvers av ChatGPT, Perplexity og andre plattformer. Få handlingsrettede innsikter for å forbedre din AI-tilstedeværelse.

HTTPS er den sikre protokollen for nettkommunikasjon med SSL/TLS-kryptering. Lær hvordan den beskytter data, skiller seg fra HTTP, og hvorfor den er avgjørende ...

Lær hvordan HTTPS påvirker tillit og synlighet i AI-søk. Oppdag hvorfor SSL-sertifikater er viktige for ChatGPT, Perplexity og AI-svargeneratorer. Essensiell gu...

Lær om Google Sikker nettlesing, sikkerhetstjenesten som beskytter 5B+ enheter mot phishing, skadevare og uønsket programvare. Forstå hvordan sanntids trusselde...