Przycinanie treści

Przycinanie treści to strategiczne usuwanie lub aktualizowanie słabo działających treści w celu poprawy SEO, doświadczenia użytkownika i widoczności w wyszukiwa...

Zhakowane treści to materiały na stronie internetowej, które zostały nieautoryzowanie zmienione, zainfekowane lub zdewastowane przez cyberprzestępców, którzy uzyskali dostęp do plików, bazy danych lub systemów administracyjnych strony. Taka zainfekowana zawartość może obejmować wstrzyknięte złośliwe oprogramowanie, linki phishingowe, SEO poisoning oraz złośliwe przekierowania mające na celu szkodzenie odwiedzającym, kradzież danych lub manipulowanie wynikami wyszukiwarek oraz wynikami wyszukiwania AI.

Zhakowane treści to materiały na stronie internetowej, które zostały nieautoryzowanie zmienione, zainfekowane lub zdewastowane przez cyberprzestępców, którzy uzyskali dostęp do plików, bazy danych lub systemów administracyjnych strony. Taka zainfekowana zawartość może obejmować wstrzyknięte złośliwe oprogramowanie, linki phishingowe, SEO poisoning oraz złośliwe przekierowania mające na celu szkodzenie odwiedzającym, kradzież danych lub manipulowanie wynikami wyszukiwarek oraz wynikami wyszukiwania AI.

Zhakowana treść to materiały na stronie internetowej, które zostały nieautoryzowanie zmienione, wstrzyknięte lub zdewastowane przez cyberprzestępców, którzy uzyskali nieuprawniony dostęp do plików, bazy danych lub systemów administracyjnych witryny. Po przejęciu strony atakujący mogą modyfikować istniejącą treść, wstrzykiwać złośliwy kod, wstawiać linki phishingowe lub umieszczać malware mające na celu szkodzenie odwiedzającym albo manipulowanie wyszukiwarkami i systemami AI. Przejęta zawartość strony to bezpośredni efekt takiego nieautoryzowanego dostępu, oznaczający każdy materiał w witrynie zmieniony w złych intencjach. To rozróżnienie jest kluczowe: niektóre ataki skutkują widocznym defacementem, który odwiedzający zauważają natychmiast, ale wiele kompromitacji działa po cichu w tle – wstrzyknięta treść pozostaje niewidoczna dla ludzkiego oka, a jednocześnie jest doskonale widoczna dla botów wyszukiwarek i modeli językowych AI. Skutki sięgają daleko poza samą stronę – zhakowana treść może zatruwać wyniki wyszukiwania, manipulować odpowiedziami AI, kraść dane odwiedzających, rozprzestrzeniać malware i poważnie szkodzić reputacji marki. Zrozumienie, czym jest zhakowana treść i jak działa, jest kluczowe dla właścicieli stron, specjalistów ds. bezpieczeństwa i organizacji dbających o integralność cyfrową w coraz bardziej AI-napędzanym świecie wyszukiwania.

Kompromitacje stron internetowych przeszły znaczną ewolucję od początków internetu. W latach 90. i na początku XXI wieku ataki najczęściej polegały na widocznym defacemencie – atakujący podmieniali zawartość strony głównej na własne komunikaty czy obrazy, przez co naruszenie było od razu oczywiste. Wraz ze wzrostem świadomości bezpieczeństwa i rozwojem narzędzi wykrywających, przestępcy zaczęli zmieniać swoje taktyki. Współczesne kampanie hakerskie skupiają się na niewidoczności i skali – priorytetem są niewidoczne wstrzyknięcia, które pozostają niezauważone przez długi czas. Według danych cyberbezpieczeństwa z 2024 roku w samych Stanach Zjednoczonych odnotowano 3 158 kompromitacji danych, dotykających ponad 1,35 miliarda osób. GoDaddy Annual Cybersecurity Report wykazał, że malware i złośliwe przekierowania stanowiły 74,7% wykrytych zagrożeń na 1,1 mln zainfekowanych stron, co pokazuje, jak powszechny stał się ten wektor ataku.

Ewolucja zhakowanych treści napędzana jest przez rozwój SEO poisoning oraz pojawienie się wyszukiwarek opartych na AI. Cyberprzestępcy odkryli, że wstrzykując treść na wysokoautorytatywne strony, mogą manipulować rankingami wyszukiwarek, a coraz częściej także wpływać na modele językowe AI. To zasadnicza zmiana sposobu wykorzystywania przejętych stron – celem nie jest już tylko zdewastowanie strony czy kradzież danych z jednego źródła. Teraz atakujący używają przejętych witryn jako sieci dystrybucyjnych do amplifikacji złośliwych treści w wynikach wyszukiwania i odpowiedziach AI. Kampanie te stają się coraz bardziej zaawansowane, a zorganizowane grupy przestępcze prowadzą marketplace’y takie jak Hacklink, umożliwiając zakup dostępu do tysięcy stron i automatyzując masowe wstrzykiwanie złośliwej treści.

Wstrzykiwanie zhakowanej treści odbywa się wieloma technicznymi ścieżkami, wykorzystując różne luki w architekturze i praktykach bezpieczeństwa stron. Najczęstszą metodą jest SQL injection – luka pozwalająca manipulować zapytaniami do bazy danych i bezpośrednio zmieniać przechowywaną treść. Po przejęciu bazy danych atakujący mogą edytować opisy produktów, wstawiać ukryte linki, zmieniać dane użytkowników lub wstrzykiwać złośliwe skrypty uruchamiane podczas wczytywania stron. Bardzo powszechną techniką jest też cross-site scripting (XSS), gdzie wstrzykiwany jest kod JavaScript do podstron. Kod ten wykonuje się w przeglądarkach odwiedzających, mogąc kraść ciasteczka sesyjne, przekierowywać na strony phishingowe czy pobierać malware.

Wstrzykiwanie malware to kolejny istotny wektor. Atakujący przesyłają złośliwe pliki na serwer strony, często maskując je jako legalne wtyczki, motywy lub pliki multimedialne. Pliki te mogą zawierać tylne furtki zapewniające trwały dostęp, umożliwiając atakującym kontrolę nawet po załataniu pierwotnej luki. Backdoor shelle są szczególnie niebezpieczne, ponieważ pozwalają na wielokrotne reinfekcje, znacznie utrudniając odzyskanie strony. Dodatkowo wykorzystywane są niezałatane podatności w popularnych systemach CMS jak WordPress, Drupal czy Joomla. Po wydaniu łat bezpieczeństwa atakujący automatycznie skanują internet w poszukiwaniu stron ze starymi wersjami i przejmują je, zanim administratorzy zdążą zaktualizować. Często dzieje się to w ciągu kilku godzin od ujawnienia luki.

SEO poisoning poprzez zhakowaną treść polega na wstrzykiwaniu ukrytych linków i tekstów kotwic z odpowiednimi słowami kluczowymi do przejętych stron. Te elementy pozostają niewidoczne dla odwiedzających (np. biały tekst na białym tle, CSS display:none, JavaScript ukrywający treść w DOM), ale są doskonale widoczne dla botów wyszukiwarek. Linkowanie z domen o wysokim autorytecie, jak .edu czy .gov, sztucznie podbija pozycję złośliwych stron kontrolowanych przez atakujących. Wstrzyknięta treść dziedziczy wiarygodność przejętej domeny, przez co strony phishingowe, fałszywe apteki czy strony scamowe mogą wysoko pozycjonować się na pożądane słowa kluczowe.

Pojawienie się wyszukiwarek opartych na AI – takich jak ChatGPT, Perplexity, Google AI Overviews czy Claude – stworzyło nowe luki, które mogą być wykorzystywane przez zhakowaną treść. Systemy AI korzystają z ogromnych zbiorów danych zebranych z internetu, by generować odpowiedzi. Gdy zhakowana treść zostaje wstrzyknięta na wielu stronach i amplifikowana przez SEO poisoning, boty AI traktują ją jak wiarygodne informacje i włączają do danych treningowych lub systemów wyszukiwania. Ostatnie badania pokazały zaawansowane kampanie, w których przestępcy wstrzykują fałszywe numery infolinii do przejętych stron .edu i .gov, a następnie dystrybuują te dane na forach, Pastebin i innych platformach. Gdy użytkownicy pytają AI “Jak skontaktować się z obsługą klienta [Marki]?”, AI podaje fałszywy numer z pełnym przekonaniem, cytując zatrute źródła jako autorytatywne.

To fundamentalne zagrożenie dla integralności wyników AI. Ponad 50% wyników wyszukiwania AI zawiera fałszywe cytaty, nagłówki lub linki prowadzące donikąd – wynika z najnowszych badań. Zhakowana treść odgrywa tu kluczową rolę. Zatruwając zarówno tradycyjne indeksy wyszukiwarek, jak i dane zasilające systemy AI, przestępcy w praktyce przepisują to, co jest “prawdą” w sieci. Skutki są poważne: użytkownicy padają ofiarą oszustw, marki tracą reputację, a zaufanie do AI gwałtownie maleje. Dla organizacji oznacza to, że zhakowana treść na ich stronie wpływa nie tylko na Google, ale także na sposób prezentacji marki w odpowiedziach AI na różnych platformach. Tak szeroka powierzchnia ataku czyni bezpieczeństwo treści ważniejszym niż kiedykolwiek.

| Aspekt | Zhakowana treść | Defacement strony | Dystrybucja malware | SEO poisoning |

|---|---|---|---|---|

| Widoczność | Często ukryta przed użytkownikami | Natychmiast widoczna | Ukryta w kodzie/plikach | Niewidoczna dla ludzi, widoczna dla botów |

| Główny cel | Kradzież danych, manipulacja, zatruwanie AI | Szkodzenie marce, przekazanie komunikatu | Infekcja urządzenia, kradzież danych | Manipulacja rankingami wyszukiwarek |

| Trudność wykrycia | Wysoka (może pozostawać niewykryta miesiącami) | Niska (oczywista dla odwiedzających) | Średnia (wymaga skanowania) | Bardzo wysoka (wymaga analizy technicznej) |

| Wpływ na wyniki wyszukiwania | Poważny (zatruwa rankingi i odpowiedzi AI) | Minimalny (zwykle szybko usuwany) | Umiarkowany (szkodzi reputacji strony) | Poważny (sztucznie podbija złośliwe strony) |

| Czas odzyskiwania | Tygodnie do miesięcy | Godziny do dni | Dni do tygodni | Tygodnie do miesięcy |

| Narzędzia używane | SQL injection, XSS, backdoory | Prosta podmiana plików | Skrypty malware, trojany | Wstrzykiwanie linków, upychanie słów kluczowych |

| Dotknięci | Właściciel strony, odwiedzający, wyszukiwarki, systemy AI | Właściciel strony, reputacja marki | Odwiedzający, użytkownicy urządzeń | Użytkownicy wyszukiwarek, AI, legalni konkurenci |

Mechanizm, przez który zhakowana treść wpływa na systemy AI, to kluczowy etap ewolucji zagrożeń cyberbezpieczeństwa. Modele językowe AI jak ChatGPT czy Perplexity działają, pobierając informacje z zaindeksowanych treści internetowych i syntetyzując odpowiedzi na ich podstawie. Gdy atakujący wstrzykują treść do przejętych stron, oddziałują nie tylko na tradycyjne wyszukiwarki – zatruwają również źródła danych wykorzystywane przez AI. Współczesne kampanie są bardzo zaawansowane – przestępcy strategicznie wybierają, które strony przejąć. Domeny o wysokim autorytecie mają większą wagę w algorytmach wyszukiwarek i procesach treningu AI, więc priorytetem są .edu, .gov i renomowane portale informacyjne.

Najnowsze śledztwa firm takich jak ZeroFox i Netcraft wykazały istnienie zorganizowanych kampanii, w których przestępcy wykorzystują marketplace’y Hacklink do zakupu dostępu do tysięcy stron. Działają one jak dark web – oferując panele, gdzie kupujący wybierają słowa kluczowe, adresy URL i cele wstrzyknięć. Automatyzacja jest imponująca – atakujący mogą wstrzykiwać treść na tysiącach stron jednocześnie, tworząc rozproszoną sieć zatrutych źródeł. Gdy boty AI napotykają tę treść na wielu domenach, uznają powtarzalność za potwierdzenie wiarygodności. Atak jest szczególnie skuteczny, bo wykorzystuje same mechanizmy, które czynią AI potężnym: zdolność do agregowania informacji z wielu źródeł i syntezy autorytatywnych odpowiedzi.

Konsekwencje dla ochrony marki są ogromne. Jeśli Twoja strona zostanie przejęta i użyta w kampanii SEO poisoning, autorytet Twojej domeny zostaje obrócony przeciwko Tobie. Strona staje się częścią sieci amplifikującej złośliwą treść, a marka jest kojarzona z oszustwami czy phishingiem. Co gorsza, gdy systemy AI cytują zainfekowaną treść jako źródło fałszywych informacji, reputacja cierpi nawet wśród tych, którzy nigdy nie odwiedzą Twojej strony. Dlatego monitorowanie AI i ochrona marki są dziś niezbędnym elementem strategii cyberbezpieczeństwa.

Wykrywanie zhakowanej treści wymaga wielowarstwowego podejścia – połączenia automatycznego skanowania, ręcznej inspekcji i monitoringu zewnętrznego. Narzędzia do skanowania bezpieczeństwa takie jak MalCare, Wordfence czy Sucuri wykrywają malware, backdoory i podejrzane pliki w witrynie. Porównują pliki z sygnaturami znanego malware oraz wzorcami zachowań, oznaczając podejrzane elementy. Jednak zaawansowani atakujący często stosują exploity zero-day lub autorskie malware, przez co wykrycie jest trudniejsze. Google Search Console daje cenne sygnały kompromitacji – jeśli Google wykryje malware lub phishing, wyświetli ostrzeżenia w wynikach i powiadomi właściciela strony. Podobnie Google Safe Browsing oznacza witryny znane z dystrybucji malware lub phishingu.

Ręczna inspekcja polega na przeglądaniu plików strony, wpisów w bazie danych i logów serwera w poszukiwaniu anomalii. Właściciele powinni szukać niespodziewanych plików w nietypowych katalogach, nieznanych wtyczek lub motywów w CMS, nowych kont użytkowników, których nie zakładali, i zmian w plikach systemowych. Logi serwera mogą pokazać podejrzane próby dostępu do paneli administracyjnych lub nietypowe zapytania do bazy. Atakujący często jednak usuwają lub modyfikują logi, by zatrzeć ślady. Zewnętrzny monitoring jak AmICited pozwala śledzić, gdzie domena pojawia się w wynikach AI i wykrywać cytowania w podejrzanych kontekstach. To szczególnie przydatne przy SEO poisoning, gdy Twoja strona jest wykorzystywana do podbijania złośliwych treści bez Twojej wiedzy.

Problem z wykrywaniem zhakowanej treści polega na tym, że widoczność jest bardzo różna. Niektóre kompromitacje są oczywiste – odwiedzający widzą popupy, przekierowania lub ostrzeżenia. Inne są całkowicie niewidoczne – ukryte skrypty JS, modyfikacje bazy czy linki SEO poisoning widoczne tylko dla botów. Dlatego konieczne jest zarówno automatyczne skanowanie, jak i ciągły monitoring. Strona może wyglądać zupełnie normalnie dla użytkownika, a jednocześnie hostować malware, phishing i treści SEO poisoning, które aktywnie szkodzą jej reputacji i wpływają na wyniki wyszukiwania.

Nieautoryzowany dostęp: Każda zhakowana treść zaczyna się od nieautoryzowanego dostępu do systemów strony, najczęściej przez słabe hasła, niezałatane luki lub socjotechnikę wymierzoną w administratorów.

Złośliwy zamiar: W przeciwieństwie do przypadkowych błędów, zhakowana treść jest celowo wstrzykiwana z zamiarem wyrządzenia szkody – czy to przez kradzież danych, dystrybucję malware, phishing czy manipulację wyszukiwarkami.

Niewidoczność dla użytkownika: Większość zhakowanej treści celowo pozostaje ukryta przed ludźmi, a widoczna jest tylko dla wyszukiwarek i systemów AI, co czyni ją wyjątkowo groźną i trudną do wykrycia.

Trwałość i reinfekcje: Zaawansowane ataki zawierają backdoory lub mechanizmy utrzymania dostępu, pozwalające na wielokrotne ponowne infekowanie strony, nawet po początkowym usunięciu skutków.

Skala i automatyzacja: Współczesne kampanie wykorzystują automatyczne narzędzia i marketplace’y do kompromitacji tysięcy stron jednocześnie, tworząc rozległe sieci zatrutych źródeł.

Wielowektorowy wpływ: Zhakowana treść szkodzi nie tylko przejętej stronie, ale także rankingom wyszukiwarek, odpowiedziom AI, urządzeniom odwiedzających i reputacji marki na wielu platformach.

Szybka ewolucja: Atakujący nieustannie udoskonalają techniki, by omijać wykrywanie, wykorzystywać nowe luki i korzystać z innowacji technologicznych, takich jak wyszukiwarki AI.

Długofalowe skutki: Nawet po usunięciu, zhakowana treść może nadal wpływać na rankingi i odpowiedzi AI przez wiele miesięcy, ponieważ wyszukiwarki i systemy AI powoli reindeksują i uczą się na poprawionych danych.

Sytuacja wokół zhakowanej treści szybko się zmienia pod wpływem nowych technologii i pojawiających się zagrożeń. Ataki napędzane AI są dziś najbardziej zaawansowaną formą tego zjawiska. Wraz z coraz większą rolą AI w wyszukiwaniu informacji, cyberprzestępcy koncentrują się na zatruwaniu źródeł danych dla AI, a nie tylko tradycyjnych wyszukiwarek. To ma kluczowe znaczenie dla strategii bezpieczeństwa – organizacje nie mogą już koncentrować się wyłącznie na ochronie strony przed defacementem czy kradzieżą danych. Muszą też brać pod uwagę, jak ich przejęta treść może zostać użyta do manipulacji odpowiedziami AI i niszczenia marki na wielu platformach.

Automatyczne wykrywanie i reakcja będą coraz ważniejsze. Modele uczenia maszynowego wykrywające podejrzane wzorce treści, nietypowe zmiany w bazach danych i oznaki SEO poisoning umożliwią szybszą identyfikację i reakcję. To jednak wywoła wyścig zbrojeń – wraz z udoskonalaniem narzędzi wykrywających, przestępcy rozwijają coraz bardziej wyrafinowane techniki unikania detekcji. Modele zero-trust – zakładające, że każda treść może być zainfekowana i wszystko jest weryfikowane przed udostępnieniem użytkownikom – prawdopodobnie staną się standardem.

Zmienia się także otoczenie prawne. Regulacje o ochronie danych (np. RODO) i powstające ramy zarządzania AI zaczynają pociągać organizacje do odpowiedzialności za przejętą treść i jej wpływ na użytkowników. To tworzy bodźce prawne do proaktywnych działań oraz szybkich procedur reagowania. Dodatkowo, wraz z regulacjami dotyczącymi AI mogą pojawić się wymogi, by platformy wykrywały i wykluczały zatrute treści z danych treningowych i systemów wyszukiwania.

Monitoring marki w systemach AI stanie się kluczowym elementem bezpieczeństwa. Organizacje będą musiały stale śledzić, jak ich marka pojawia się w odpowiedziach AI, wykrywać cytowania w podejrzanych kontekstach i szybko reagować na kampanie zatruwające. To nowy obszar cyberbezpieczeństwa, gdzie klasyczne zabezpieczenia stron muszą być uzupełnione monitoringiem i ochroną specyficzną dla AI. Konwergencja bezpieczeństwa stron, SEO i integralności systemów AI powoduje, że zhakowana treść to już nie tylko problem techniczny – to strategiczne ryzyko biznesowe, wymagające skoordynowanych działań zespołów ds. bezpieczeństwa, marketingu i zarządzania marką.

Defacement strony to widoczna forma ataku, w której napastnicy otwarcie zmieniają wygląd stron, przez co kompromitacja jest od razu oczywista dla odwiedzających. Zhakowana treść natomiast może być subtelna i ukryta—np. niewidoczne wstrzyknięcia złośliwego oprogramowania, linki SEO poisoning czy manipulacje bazą danych w tle—które mogą pozostać niezauważone przez tygodnie lub miesiące. Defacement jest atakiem powierzchniowym, podczas gdy zhakowana treść często oznacza głębsze, bardziej niebezpieczne naruszenia wpływające na pozycjonowanie i systemy AI.

Zhakowana treść może być wykorzystywana do SEO poisoning w celu manipulacji modelami językowymi AI. Atakujący wstrzykują złośliwą treść na przejętych stronach, a następnie amplifikują ją na wielu domenach i platformach. Gdy boty AI indeksują tę zainfekowaną treść, traktują ją jak wiarygodne informacje i cytują w odpowiedziach. Na przykład fałszywe numery infolinii wstrzyknięte do zhakowanych stron .edu i .gov są pobierane przez systemy AI i podawane jako autorytatywne odpowiedzi, co prowadzi użytkowników do oszustw.

Do najczęstszych typów należą złośliwe skrypty infekujące urządzenia odwiedzających, linki phishingowe udające legalną treść, ukryte linki spamowe do manipulacji SEO, złośliwe przekierowania prowadzące na fałszywe strony oraz wstrzyknięcia do bazy danych zmieniające przechowywane informacje. Atakujący wstawiają też fałszywe dane kontaktowe, podrobione strony produktów oraz ukryty kod JavaScript widoczny tylko dla botów wyszukiwarek.

Właściciele stron mogą wykryć zhakowaną treść, przeprowadzając skany bezpieczeństwa za pomocą narzędzi takich jak MalCare czy Wordfence, sprawdzając Google Search Console pod kątem problemów z bezpieczeństwem, monitorując nagłe spadki pozycji lub ruchu, szukając nieznanych plików lub wtyczek w panelu oraz testując stronę w Google Safe Browsing. Odwiedzający mogą także zgłaszać dziwne wyskakujące okna, przekierowania lub ostrzeżenia bezpieczeństwa. Regularne monitorowanie i automatyczne alerty są kluczowe do szybkiego wykrycia.

Zhakowana treść może zniszczyć biznes na wielu płaszczyznach: Google może oznaczyć stronę jako niebezpieczną, powodując drastyczny spadek ruchu; zaufanie klientów spada przy kontakcie z malware lub phishingiem; przychody z reklam i sprzedaży gwałtownie maleją; wzrasta odpowiedzialność prawna w przypadku kradzieży danych klientów; a koszty naprawy i poprawy zabezpieczeń mogą sięgać tysięcy dolarów. Dodatkowo, szkody wizerunkowe mogą utrzymywać się długo po usunięciu skutków ataku.

SEO poisoning wykorzystuje przejęte strony do wstrzykiwania ukrytych linków z konkretnymi słowami kluczowymi do kodu strony. Boty wyszukiwarek traktują te linki jako polecenia, sztucznie podnosząc pozycję kontrolowanych przez atakujących złośliwych stron. Wykorzystując przejęte domeny o wysokim autorytecie, jak .edu czy .gov, atakujący przejmują ich wiarygodność. Ta technika jest wyjątkowo skuteczna, gdyż wstrzyknięta treść pozostaje niewidoczna dla ludzi, ale jest doskonale widoczna dla algorytmów wyszukiwarek.

Należy natychmiast odizolować stronę uruchamiając tryb konserwacji, zmienić wszystkie hasła (hosting, admin, baza danych), przeprowadzić pełny skan antywirusowy, usunąć wszystkie złośliwe pliki i kody, przywrócić czystą kopię zapasową (jeśli jest dostępna) i zaktualizować oprogramowanie oraz wtyczki. Po oczyszczeniu należy zgłosić stronę do ponownej weryfikacji w Google Search Console, monitorować pod kątem ponownego ataku, wdrożyć wtyczki bezpieczeństwa, włączyć uwierzytelnianie dwuskładnikowe i ustalić harmonogramy regularnych kopii zapasowych oraz aktualizacji, by zapobiegać kolejnym kompromitacjom.

Zacznij śledzić, jak chatboty AI wspominają Twoją markę w ChatGPT, Perplexity i innych platformach. Uzyskaj praktyczne spostrzeżenia, aby poprawić swoją obecność w AI.

Przycinanie treści to strategiczne usuwanie lub aktualizowanie słabo działających treści w celu poprawy SEO, doświadczenia użytkownika i widoczności w wyszukiwa...

Dowiedz się, czym jest ukryty tekst w SEO, jak wyszukiwarki go wykrywają, dlaczego jest karany oraz czym różnią się praktyki black-hat i white-hat dotyczące ukr...

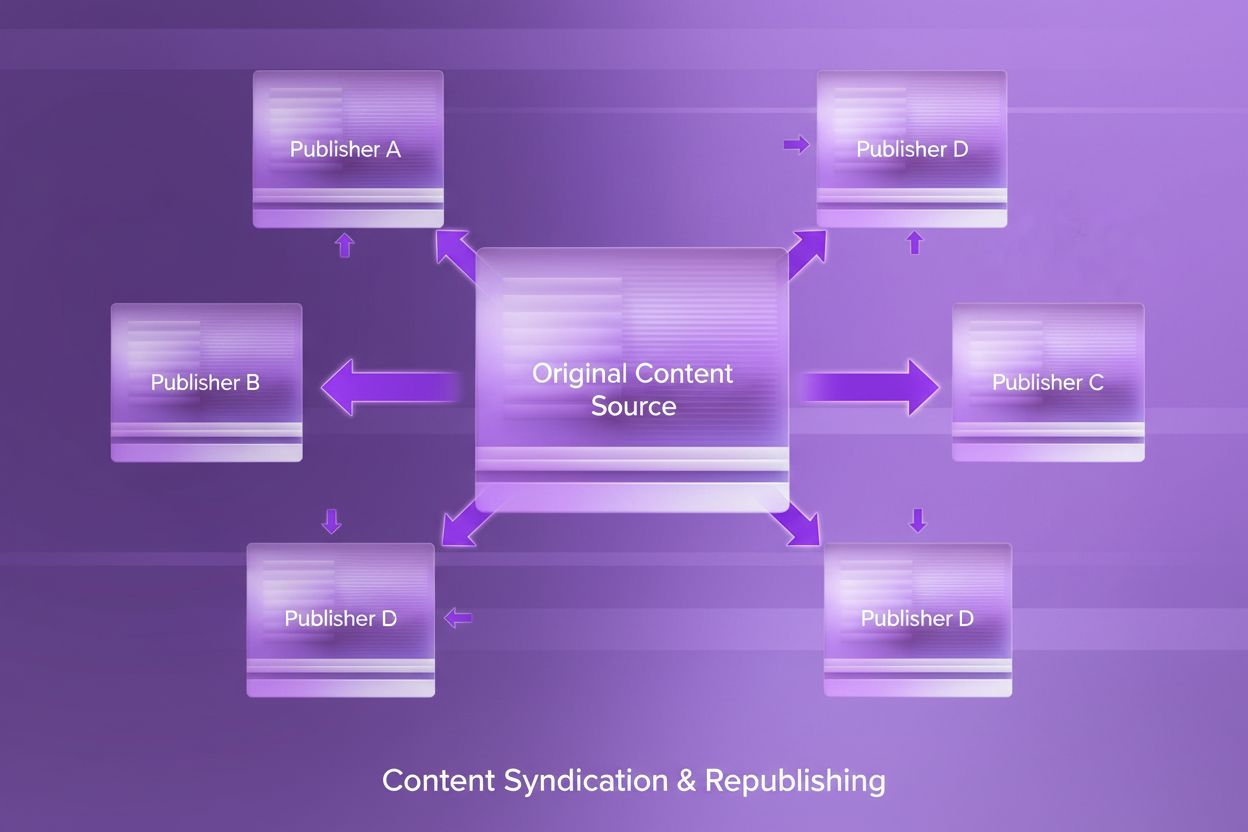

Dowiedz się, czym jest syndykacja treści, jak działa, jakie ma implikacje SEO oraz jakie są najlepsze praktyki ponownego publikowania treści na różnych platform...