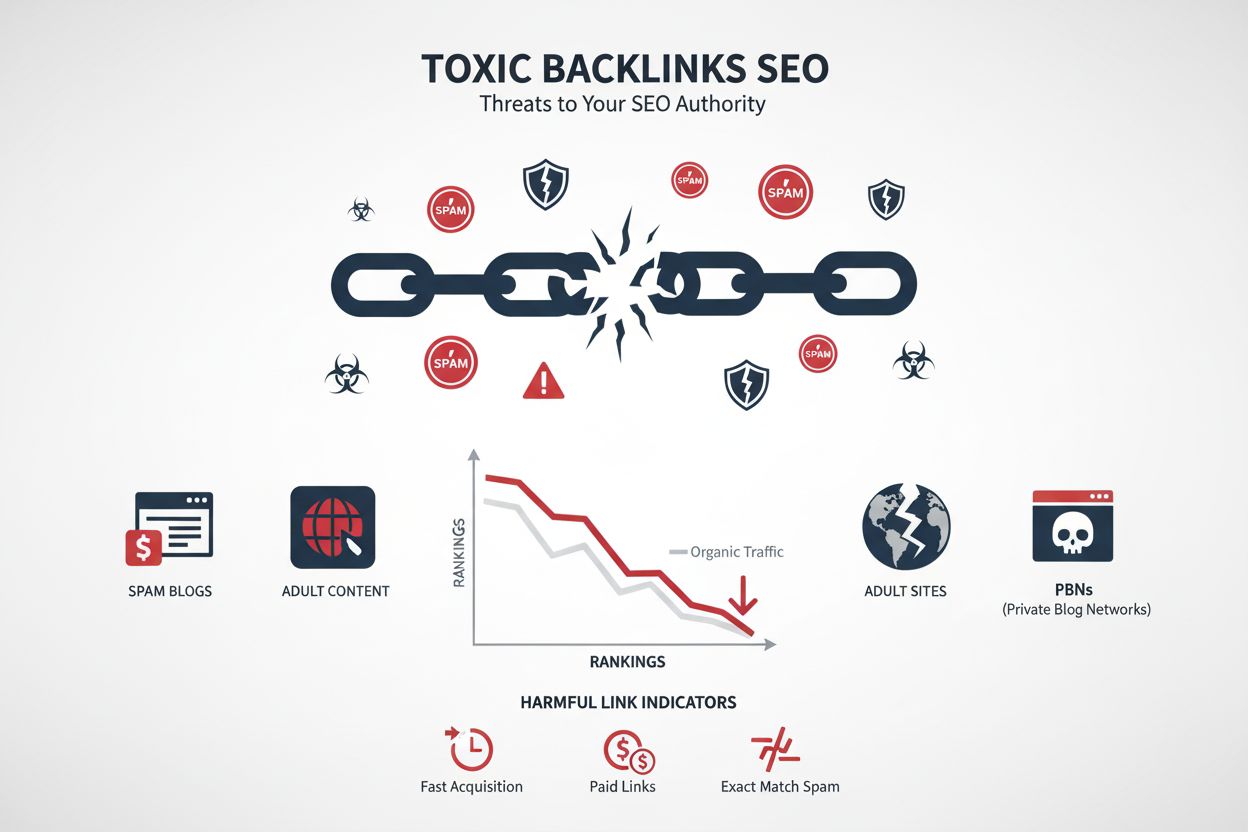

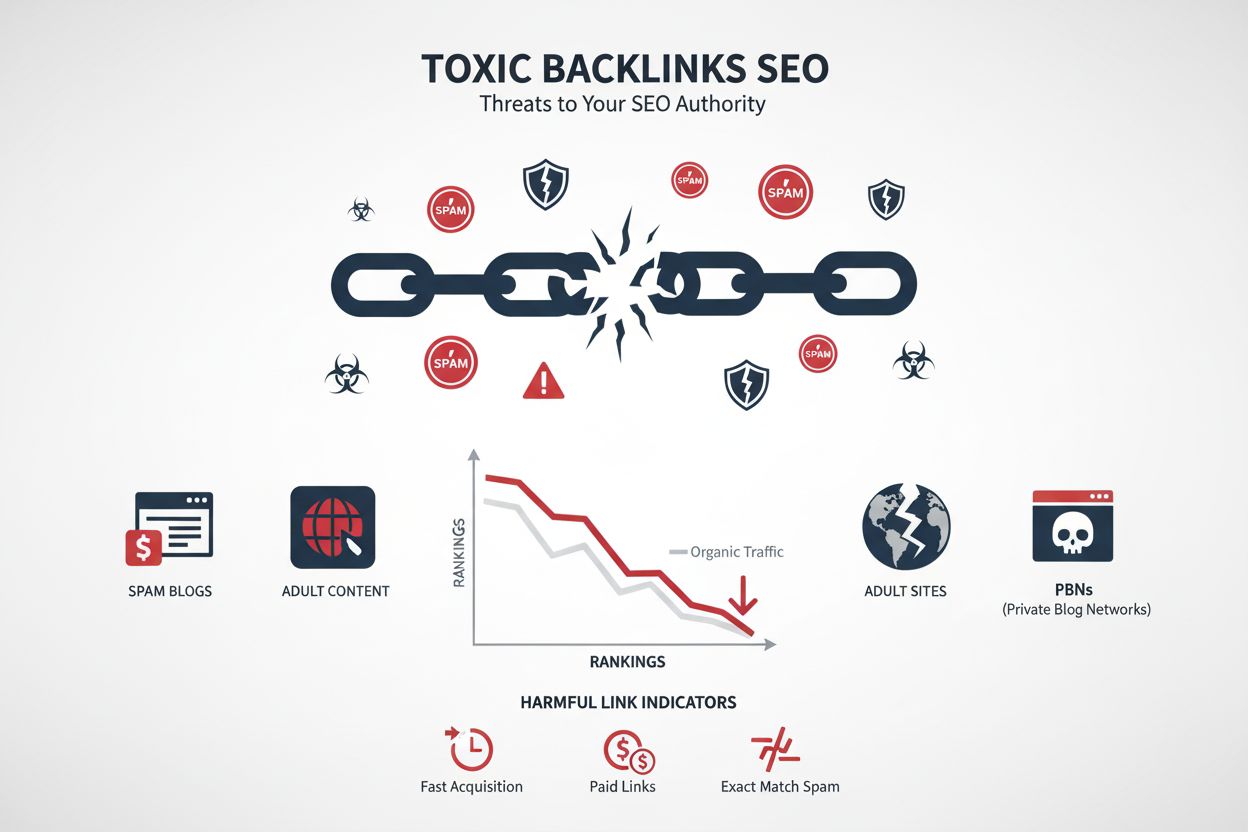

Toksyczne linki

Dowiedz się, czym są toksyczne linki, jak szkodzą pozycjom SEO oraz poznaj sprawdzone strategie identyfikacji i usuwania szkodliwych backlinków z profilu linkow...

Złośliwe oprogramowanie, czyli malware, to każdy program lub kod celowo zaprojektowany w celu wyrządzenia szkód, zakłócenia działania lub uzyskania nieautoryzowanego dostępu do systemów komputerowych, sieci i stron internetowych. Obejmuje wirusy, robaki, konie trojańskie, ransomware, oprogramowanie szpiegujące oraz inny złośliwy kod, który narusza poufność, integralność lub dostępność systemów i danych cyfrowych.

Złośliwe oprogramowanie, czyli malware, to każdy program lub kod celowo zaprojektowany w celu wyrządzenia szkód, zakłócenia działania lub uzyskania nieautoryzowanego dostępu do systemów komputerowych, sieci i stron internetowych. Obejmuje wirusy, robaki, konie trojańskie, ransomware, oprogramowanie szpiegujące oraz inny złośliwy kod, który narusza poufność, integralność lub dostępność systemów i danych cyfrowych.

Złośliwe oprogramowanie (malware) to każdy program, kod lub aplikacja celowo zaprojektowana w celu wyrządzenia szkód, zakłócenia działania lub uzyskania nieautoryzowanego dostępu do systemów komputerowych, sieci, stron internetowych i urządzeń cyfrowych. Według National Institute of Standards and Technology (NIST), złośliwe oprogramowanie to „oprogramowanie lub firmware mające na celu wykonanie nieautoryzowanego procesu, który negatywnie wpłynie na poufność, integralność lub dostępność systemu informatycznego”. Termin ten obejmuje szerokie spektrum zagrożeń, takich jak wirusy, robaki, trojany, ransomware, oprogramowanie szpiegujące, adware, rootkity oraz inne byty kodowe infekujące hosty. Złośliwe oprogramowanie działa z wrogimi intencjami – atakuje systemy, kradnie poufne dane, szyfruje pliki dla okupu, monitoruje działania użytkownika lub po prostu zakłóca normalne działanie. W przeciwieństwie do legalnego oprogramowania, które służy określonym celom użytkownika, malware wykonuje nieautoryzowane procesy, naruszając bezpieczeństwo systemu i prywatność użytkownika bez ich wiedzy i zgody.

Historia złośliwego oprogramowania sięga teoretycznych koncepcji samoreplikujących się automatów zaproponowanych przez matematyka Johna von Neumanna w 1949 roku, ale współczesna historia malware zaczyna się od wirusa Elk Cloner z 1982 roku, który infekował komputery Apple II poprzez zainfekowane dyskietki. W latach 80. i 90., wraz z dominacją Microsoft Windows jako systemu operacyjnego, malware rozwijał się bardzo szybko – pojawiły się wirusy pisane w językach makr atakujące dokumenty Worda i arkusze kalkulacyjne. W latach 2000. pojawiły się robaki rozprzestrzeniające się poprzez komunikatory internetowe (AOL AIM, MSN Messenger, Yahoo Messenger) wykorzystujące techniki socjotechniczne. Między 2005 a 2009 rokiem gwałtownie wzrosła liczba przypadków adware, co doprowadziło do pozwów i interwencji regulatorów wobec firm tworzących adware. W 2013 roku krajobraz zagrożeń odmienił się diametralnie z pojawieniem się ransomware CryptoLocker, które wymusiło od ofiar około 3 milionów dolarów okupu i dało początek wielu naśladowcom. W ostatnich latach odnotowano 30% wzrost incydentów malware w latach 2023–2024, a ataki ransomware wzrosły aż o 236,7%, co pokazuje, że zagrożenia ewoluują i przybierają na sile.

| Rodzaj malware | Mechanizm | Główny wpływ | Sposób rozprzestrzeniania | Trudność wykrycia |

|---|---|---|---|---|

| Wirus | Przyczepia się do plików; replikuje się po uruchomieniu | Uszkodzenie plików; spowolnienie systemu | Wymaga uruchomienia programu gospodarza | Średnia |

| Robak | Samoreplikacja; rozprzestrzenia się samodzielnie | Przeciążenie sieci; kradzież danych | Luki sieciowe; e-mail | Średnio-wysoka |

| Trojan | Podszywa się pod legalne oprogramowanie | Nieautoryzowany dostęp; kradzież danych | Socjotechnika; pobrania | Wysoka |

| Ransomware | Szyfruje pliki; żąda okupu | Utrata dostępu do danych; straty finansowe | Phishing; exploity; malvertising | Średnia |

| Oprogramowanie szpiegujące | Potajemnie monitoruje aktywność użytkownika | Naruszenie prywatności; kradzież danych | Dołączane do innych programów; pobrania | Wysoka |

| Adware | Wyświetla niechciane reklamy | Utrata prywatności; spadek wydajności | Przejęcie przeglądarki; bundling | Niska-średnia |

| Rootkit | Zapewnia dostęp administratorski | Całkowite przejęcie systemu | Phishing; złośliwe pobrania | Bardzo wysoka |

| Keylogger | Rejestruje wciskane klawisze | Kradzież danych; oszustwa finansowe | Phishing; złośliwe załączniki | Wysoka |

| Botnet | Tworzy sieć zainfekowanych urządzeń | Ataki DDoS; rozsyłanie spamu | Robaki; trojany; exploity | Wysoka |

| Fileless malware | Działa wyłącznie w pamięci RAM | Kradzież danych; ruch boczny | Exploity; nadużycie legalnych narzędzi | Bardzo wysoka |

Złośliwe oprogramowanie działa według zaawansowanego cyklu życia, który rozpoczyna się od wektorów infekcji takich jak phishing, złośliwe pobrania, zainfekowane strony internetowe czy niezałatane luki w oprogramowaniu. Po przełamaniu zabezpieczeń malware zazwyczaj stara się eskalować uprawnienia, by uzyskać dostęp do bardziej wrażliwych funkcji systemu oraz zapewnić sobie trwałość. Zaawansowane malware wykorzystuje mechanizmy ukrywania i przetrwania: kod polimorficzny zmieniający się w trakcie działania, technologie rootkit ukrywające procesy przed systemem operacyjnym oraz modyfikacje rejestru zapewniające przetrwanie po restarcie. Wiele zaawansowanych wariantów ustanawia połączenia command-and-control (C2) z serwerami zdalnymi, umożliwiając cyberprzestępcom wydawanie poleceń, pobieranie kolejnych ładunków lub wykradanie danych. Faza eksfiltracji danych obejmuje kradzież cennych informacji, takich jak dane finansowe, własność intelektualna, dane osobowe czy loginy, które są sprzedawane w darknecie lub wykorzystywane do szpiegostwa korporacyjnego. Niektóre malware wykazuje możliwości samoreplikacji oraz ruchu bocznego w sieci, infekując kolejne systemy i powodując lawinowe zainfekowanie infrastruktury organizacji w ciągu kilku godzin.

Złośliwe oprogramowanie stanowi poważne zagrożenie dla stron internetowych i infrastruktury cyfrowej – według najnowszych statystyk cyberbezpieczeństwa w każdym tygodniu ponad 18 milionów stron jest zainfekowanych malware. Po infekcji strony internetowej wyszukiwarki takie jak Google automatycznie oznaczają ją jako niebezpieczną i usuwają z wyników, co prowadzi do gwałtownego spadku ruchu i przychodów. Zainfekowane strony mogą wstrzykiwać spam, przekierowywać użytkowników na złośliwe witryny, kraść dane odwiedzających i służyć jako punkty dystrybucji kolejnych ataków. Konsekwencje finansowe są poważne: średni koszt naruszenia danych dla małych firm wynosi od 120 000 do 1,24 miliona dolarów, a ataki ransomware wymuszają okupy od kilku tysięcy do milionów dolarów. Poza bezpośrednimi stratami finansowymi, zainfekowane strony doświadczają przestojów, utraty zaufania klientów, kar regulacyjnych oraz uszczerbku na reputacji, który może utrzymywać się przez lata. Według najnowszych danych 34% firm dotkniętych malware odzyskiwało dostęp do systemów tydzień lub dłużej, co oznacza utratę produktywności, opóźnienia i niezadowolenie klientów. W przypadku e-commerce infekcje malware mogą prowadzić do naruszenia zgodności PCI, pozwów klientów i trwałej utraty partnerów biznesowych.

Wykrywanie złośliwego oprogramowania wymaga wielowarstwowego podejścia łączącego wykrywanie sygnaturowe, analizę zachowań i technologie uczenia maszynowego. Wykrywanie sygnaturowe polega na porównywaniu plików z bazą znanych sygnatur malware, jednak metoda ta jest nieskuteczna wobec nowych lub polimorficznych odmian, które zmieniają swój kod. Analiza behawioralna monitoruje aktywność systemu pod kątem podejrzanych wzorców, takich jak nietypowe modyfikacje plików, nieautoryzowane połączenia sieciowe, nadmierne zużycie zasobów czy próby wyłączenia zabezpieczeń. Uczenie maszynowe i sztuczna inteligencja, np. Malware.AI, wykrywają nieznane zagrożenia poprzez analizę zachowań bez konieczności stosowania konkretnych reguł, co umożliwia identyfikację ataków zero-day i nowych wariantów malware. Właściciele stron mogą rozpoznać infekcję po objawach takich jak niespodziewane spowolnienie, dziwne wyskakujące okienka, wyłączone narzędzia bezpieczeństwa, nieznane procesy czy nietypowe piki ruchu sieciowego. Google Search Console ostrzega właścicieli stron o wykryciu malware, a wtyczki do bezpieczeństwa i usługi skanowania stron zapewniają automatyczne wykrywanie. Profesjonalne firmy bezpieczeństwa wykonują analizy śledcze, określając wektory ataku i zakres kompromitacji. Regularne skanowanie malware kilkoma narzędziami zwiększa skuteczność wykrywania, ponieważ każde narzędzie może wykryć inne zagrożenia.

Zapobieganie infekcjom złośliwym oprogramowaniem wymaga kompleksowej strategii obejmującej rozwiązania techniczne, organizacyjne i edukacyjne. Regularne aktualizacje i łatki oprogramowania eliminują znane luki, które są wykorzystywane przez cyberprzestępców, a narzędzia do automatycznego zarządzania poprawkami zapewniają szybkie wdrożenie na dużą skalę. Silna polityka haseł i uwierzytelnianie wieloskładnikowe znacząco zmniejszają ryzyko ataków z użyciem przejętych danych dostępowych prowadzących do instalacji malware. Szkolenia pracowników z zakresu bezpieczeństwa uczą rozpoznawać phishing, podejrzane załączniki i techniki socjotechniczne wykorzystywane do dostarczania malware. Renomowane rozwiązania bezpieczeństwa takie jak antywirusy, EDR (Endpoint Detection and Response) oraz platformy zaawansowanej ochrony zapewniają skanowanie w czasie rzeczywistym i analizę zachowań. Segmentacja sieci ogranicza ruch boczny w przypadku przełamania zabezpieczeń jednego punktu, minimalizując skalę infekcji. Zasada najmniejszych uprawnień przyznaje użytkownikom tylko niezbędne prawa, co ogranicza skutki przejęcia konta. Zaawansowany monitoring i logowanie z wykorzystaniem SIEM wykrywa anomalie i podejrzane działania. Bezpieczne programowanie zapobiega podatnościom typu injection i przepełnienia bufora. Regularne kopie zapasowe offline umożliwiają szybkie odzyskanie danych po ataku ransomware bez konieczności płacenia okupu. Procedury reakcji na incydenty zapewniają sprawne i skuteczne postępowanie w przypadku wykrycia malware.

Pojawienie się wyszukiwarek opartych na AI, takich jak ChatGPT, Perplexity, Google AI Overviews czy Claude, stworzyło nowe wektory zagrożeń dla reputacji marki i zaufania użytkowników. Strony zainfekowane malware mogą pojawiać się w odpowiedziach i cytowaniach generowanych przez AI, szerząc dezinformację i niszcząc wiarygodność marki, gdy użytkownicy natrafiają na skompromitowaną treść przedstawianą jako autorytatywną. Platformy monitorujące AI takie jak AmICited śledzą, gdzie marka, domena i URL pojawiają się w odpowiedziach AI, umożliwiając organizacjom wykrywanie przypadków pojawiania się zainfekowanych stron w cytowaniach AI. Jest to kluczowe dla ochrony marki, ponieważ malware może podszywać się pod legalne firmy, wprowadzać użytkowników w błąd i niszczyć reputację na szeroką skalę. Gdy zainfekowane strony trafiają do wyników AI, zyskują algorytmiczną wiarygodność, przez co stają się jeszcze groźniejsze dla nieświadomych użytkowników. Monitoring treści w platformach AI pozwala organizacjom wykryć i zareagować na zagrożenia zanim wyrządzą one poważne szkody. Integracja wykrywania malware z monitorowaniem cytowań AI zapewnia pełną widoczność obiegu skompromitowanej treści w systemach AI i umożliwia proaktywną ochronę marki.

Krajobraz zagrożeń malware ewoluuje wraz z pojawieniem się nowych technologii i zaawansowanych metod ataku, które podważają skuteczność tradycyjnych zabezpieczeń. Fileless malware, działające wyłącznie w pamięci RAM bez zapisywania plików na dysku, stanowi rosnące zagrożenie, ponieważ omija wykrywanie sygnaturowe i pozostawia minimalne ślady. Malware wspierane sztuczną inteligencją, wykorzystujące uczenie maszynowe do adaptacji i omijania zabezpieczeń, to kolejny etap rozwoju zagrożeń. Ataki na łańcuch dostaw, w których złośliwe oprogramowanie dystrybuowane jest przez legalnych dostawców lub aktualizacje, stanowią bezprecedensowe ryzyko dla organizacji każdej wielkości. Malware mobilne rośnie wraz z popularnością smartfonów, a liczba ataków wzrasta o 50% rok do roku. Ransomware-as-a-Service (RaaS) umożliwia nawet mniej zaawansowanym cyberprzestępcom przeprowadzanie profesjonalnych ataków. Exploity zero-day będą nadal umożliwiać dystrybucję malware zanim pojawią się łatki. Organizacje muszą wdrażać modele bezpieczeństwa zero-trust, zakładające potencjalną kompromitację każdego systemu i weryfikujące każde żądanie dostępu. Ciągły wywiad o zagrożeniach i bieżące polowanie na zagrożenia staną się kluczowe dla wykrywania zaawansowanego malware zanim wyrządzi on znaczne szkody. Integracja wykrywania malware z monitoringiem AI będzie coraz ważniejsza, gdy platformy AI staną się głównym źródłem informacji dla użytkowników.

Złośliwe oprogramowanie to jedno z najbardziej uporczywych i dynamicznie rozwijających się zagrożeń dla infrastruktury cyfrowej, stron internetowych i bezpieczeństwa organizacji we współczesnym krajobrazie cyberzagrożeń. Od prostych wirusów niszczących pliki po zaawansowane ransomware szyfrujące całe sieci i żądające milionowych okupów, malware co roku powoduje straty liczone w miliardach dolarów. Zrozumienie definicji, rodzajów, mechanizmów działania i skutków malware jest kluczowe dla organizacji chcących chronić swoje zasoby cyfrowe, utrzymać zaufanie klientów i dbać o reputację marki. Integracja wykrywania malware z platformami monitoringu AI takimi jak AmICited zapewnia pełną widoczność, jak zainfekowane strony i skompromitowana treść krążą w systemach AI, umożliwiając proaktywną ochronę marki. Wraz z ewolucją zagrożeń i pojawianiem się nowych technologii organizacje muszą wdrażać kompleksowe, wielowarstwowe strategie bezpieczeństwa łączące rozwiązania techniczne, polityki organizacyjne i szkolenia pracowników. Stosując opisane w tym słowniku strategie zapobiegania i łagodzenia skutków infekcji, można znacząco zmniejszyć ryzyko malware oraz sprawnie reagować na incydenty, minimalizując szkody i przyspieszając proces odzyskiwania.

Wirus to szczególny rodzaj złośliwego oprogramowania, który dołącza się do legalnych plików lub programów i replikuje podczas ich uruchamiania. Złośliwe oprogramowanie to szerszy termin obejmujący wirusy, robaki, trojany, ransomware, oprogramowanie szpiegujące, adware oraz rootkity. Każdy wirus jest złośliwym oprogramowaniem, ale nie każdy malware jest wirusem. Kluczowa różnica polega na tym, że wirusy wymagają programu gospodarza do rozprzestrzeniania się, podczas gdy inne rodzaje malware mogą rozprzestrzeniać się samodzielnie.

Gdy strona zostanie zainfekowana złośliwym oprogramowaniem, wyszukiwarki takie jak Google automatycznie oznaczają ją jako niebezpieczną i mogą całkowicie usunąć ją z wyników wyszukiwania. Powoduje to gwałtowny spadek ruchu organicznego i pozycji. Ponadto malware może przekierowywać użytkowników na złośliwe strony, wstrzykiwać spam i niszczyć reputację strony. Powrót po infekcji wymaga dokładnego oczyszczenia, audytów bezpieczeństwa oraz ponownego zgłoszenia do wyszukiwarek, co może trwać tygodnie lub miesiące.

Strony internetowe są najczęściej infekowane przez nieaktualne wtyczki i motywy, niezałatane luki w oprogramowaniu, słabe hasła administratorów, skompromitowane konta FTP oraz złośliwe przesyłanie plików. Atakujący wykorzystują też SQL injection, cross-site scripting (XSS) i ataki brute force do uzyskania dostępu. Po uzyskaniu dostępu malware może rozprzestrzeniać się w obrębie serwera i do podłączonych systemów. Regularne aktualizacje, silne hasła i monitoring bezpieczeństwa to kluczowe środki zapobiegawcze.

Wykrywanie złośliwego oprogramowania polega na skanowaniu plików strony pod kątem podejrzanego kodu, monitorowaniu nietypowych modyfikacji plików, sprawdzaniu nieautoryzowanych kont użytkowników oraz analizie logów serwera pod kątem podejrzanej aktywności. Narzędzia bezpieczeństwa wykorzystują wykrywanie sygnaturowe, analizę zachowania oraz uczenie maszynowe do identyfikacji zagrożeń. Właściciele stron powinni korzystać z wtyczek bezpieczeństwa, regularnie skanować stronę i monitorować objawy takie jak nieoczekiwane przekierowania, wstrzyknięcia treści czy spowolnienie działania.

Średni koszt naruszenia danych dla małych firm wynosi od 120 000 do 1,24 miliona dolarów i obejmuje reagowanie na incydent, odzyskiwanie danych, opłaty prawne oraz utracone dochody. Ataki ransomware wymagają okupu od kilku tysięcy do milionów dolarów. Poza bezpośrednimi kosztami firmy ponoszą straty z powodu przestojów, utraty zaufania klientów, kar regulacyjnych i uszczerbku na reputacji. Według najnowszych danych 34% firm dotkniętych malware odzyskiwało dostęp do systemów tydzień lub dłużej.

Strony zainfekowane malware mogą podszywać się pod legalne marki, dystrybuować złośliwą treść i szkodzić reputacji marki w internecie. Platformy monitorujące AI, takie jak AmICited, śledzą, gdzie marka i domena pojawiają się w odpowiedziach AI, pomagając wykrywać, gdy strony z malware lub skompromitowane treści pojawiają się w wynikach AI. Jest to kluczowe dla ochrony marki, ponieważ zainfekowane strony mogą trafić do cytowań AI, szerząc dezinformację i niszcząc wiarygodność marki.

Według najnowszych statystyk cyberbezpieczeństwa ponad 18 milionów stron internetowych jest w każdym tygodniu zainfekowanych złośliwym oprogramowaniem. Google identyfikuje około 50 stron z zainfekowanym kodem tygodniowo, choć faktycznie zainfekowane hosty stanowią około 1,6% skanowanych stron. Liczba incydentów malware wzrosła o 30% w latach 2023–2024, a ataki ransomware wzrosły o 236,7%, co pokazuje rosnące zagrożenie dla właścicieli stron i organizacji.

Tak, malware można usunąć, ale proces ten wymaga dokładnego oczyszczenia i weryfikacji. Właściciel strony powinien odłączyć ją od sieci, przeskanować kilkoma narzędziami bezpieczeństwa, usunąć złośliwe pliki i kod, załatać wszystkie luki, zmienić wszystkie dane dostępowe i upewnić się, że strona jest czysta przed jej ponownym udostępnieniem. Całkowite usunięcie może być jednak trudne w przypadku zaawansowanego malware, jak rootkity ukrywające się głęboko w plikach systemowych. W przypadku złożonych infekcji zaleca się skorzystanie z profesjonalnych usług bezpieczeństwa, aby mieć pewność, że nie pozostały żadne szczątki złośliwego kodu.

Zacznij śledzić, jak chatboty AI wspominają Twoją markę w ChatGPT, Perplexity i innych platformach. Uzyskaj praktyczne spostrzeżenia, aby poprawić swoją obecność w AI.

Dowiedz się, czym są toksyczne linki, jak szkodzą pozycjom SEO oraz poznaj sprawdzone strategie identyfikacji i usuwania szkodliwych backlinków z profilu linkow...

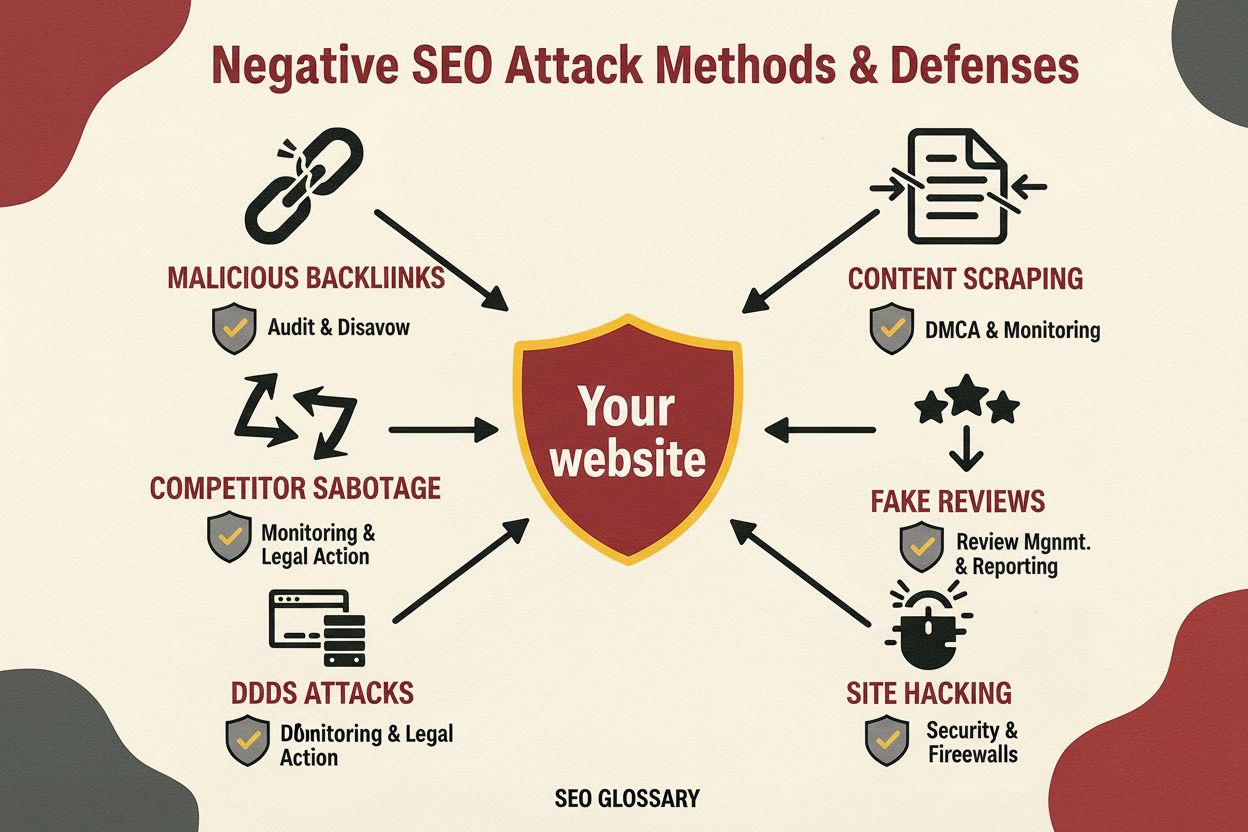

Negatywne SEO to praktyka wykorzystania nieetycznych technik w celu zaszkodzenia pozycjom konkurencji. Dowiedz się, jakie są metody ataku, sposoby wykrywania or...

Poznaj Google Bezpieczne przeglądanie – usługę bezpieczeństwa chroniącą 5+ mld urządzeń przed phishingiem, złośliwym oprogramowaniem i niechcianym oprogramowani...