Conteúdo Duplicado

Conteúdo duplicado é conteúdo idêntico ou semelhante em vários URLs que confunde mecanismos de busca e dilui a autoridade de classificação. Saiba como isso afet...

Conteúdo hackeado refere-se a material de site que foi alterado, injetado ou desfigurado sem autorização por cibercriminosos que obtiveram acesso não autorizado aos arquivos, banco de dados ou sistemas administrativos de um site. Esse conteúdo comprometido pode incluir injeções de malware, links de phishing, envenenamento de SEO e redirecionamentos maliciosos projetados para prejudicar visitantes, roubar dados ou manipular resultados de mecanismos de busca e buscas por IA.

Conteúdo hackeado refere-se a material de site que foi alterado, injetado ou desfigurado sem autorização por cibercriminosos que obtiveram acesso não autorizado aos arquivos, banco de dados ou sistemas administrativos de um site. Esse conteúdo comprometido pode incluir injeções de malware, links de phishing, envenenamento de SEO e redirecionamentos maliciosos projetados para prejudicar visitantes, roubar dados ou manipular resultados de mecanismos de busca e buscas por IA.

Conteúdo hackeado refere-se a material de site que foi alterado, injetado ou desfigurado sem autorização por cibercriminosos que obtiveram acesso não autorizado aos arquivos, banco de dados ou sistemas administrativos de um site. Quando um site é comprometido, invasores podem modificar o conteúdo existente, injetar código malicioso, inserir links de phishing ou plantar malware projetado para prejudicar visitantes ou manipular mecanismos de busca e sistemas de IA. Conteúdo de site comprometido é o resultado direto desse acesso não autorizado, representando qualquer material em um site que foi alterado com intenção maliciosa. Essa distinção é crítica: enquanto alguns ataques resultam em desfiguração óbvia que os visitantes percebem imediatamente, muitos comprometimentos operam silenciosamente em segundo plano, com conteúdo injetado permanecendo invisível aos olhos humanos, mas altamente visível para rastreadores de mecanismos de busca e modelos de linguagem de IA. O impacto vai muito além do próprio site—conteúdo hackeado pode envenenar resultados de busca, manipular respostas de IA, roubar dados de visitantes, espalhar malware e prejudicar gravemente a reputação da marca. Entender o que constitui conteúdo hackeado e como ele opera é essencial para proprietários de sites, profissionais de segurança e organizações preocupadas em manter sua integridade digital em um cenário de buscas cada vez mais orientado por IA.

Os comprometimentos de sites evoluíram significativamente desde os primeiros dias da internet. Nos anos 1990 e início dos anos 2000, os hacks eram caracterizados principalmente pela visível desfiguração de sites—invasores substituíam o conteúdo da página inicial por suas próprias mensagens ou imagens, tornando a violação imediatamente óbvia. No entanto, à medida que a conscientização sobre segurança aumentou e as ferramentas de detecção melhoraram, os atores de ameaça adaptaram suas táticas. As campanhas modernas de hacking agora se concentram em discrição e escala, com invasores priorizando injeções invisíveis que passam despercebidas por longos períodos. De acordo com dados de cibersegurança de 2024, foram registrados 3.158 comprometimentos de dados somente nos Estados Unidos, afetando mais de 1,35 bilhão de indivíduos. O Relatório Anual de Cibersegurança da GoDaddy revelou que malware e redirecionamentos maliciosos representaram 74,7% das ameaças detectadas em 1,1 milhão de sites infectados, demonstrando a prevalência do conteúdo hackeado como principal vetor de ataque.

A evolução do conteúdo hackeado foi impulsionada pelo surgimento do envenenamento de otimização para mecanismos de busca (SEO) e, mais recentemente, pela emergência de sistemas de busca por IA. Atores de ameaça descobriram que, ao injetar conteúdo em sites de alta autoridade, poderiam manipular rankings de busca e, cada vez mais, influenciar modelos de linguagem de IA. Essa mudança representa uma alteração fundamental na forma como o conteúdo hackeado é utilizado—não é mais apenas para desfigurar um site ou roubar dados de uma única fonte. Agora, os invasores utilizam sites comprometidos como redes de distribuição para amplificar conteúdo malicioso em resultados de busca e respostas de IA. A sofisticação dessas campanhas cresceu exponencialmente, com grupos criminosos organizados operando marketplaces como o Hacklink, que permitem comprar acesso a milhares de sites comprometidos e automatizar a injeção de conteúdo malicioso em escala.

A injeção de conteúdo hackeado opera através de diversos caminhos técnicos, explorando diferentes vulnerabilidades em arquiteturas de site e práticas de segurança. O método mais comum envolve injeção de SQL, uma vulnerabilidade que permite aos invasores manipular consultas de banco de dados e alterar conteúdo armazenado diretamente. Quando o banco de dados de um site é comprometido, os invasores podem modificar descrições de produtos, injetar links ocultos, alterar informações de usuários ou inserir scripts maliciosos que são executados ao carregar as páginas. Outra técnica prevalente é o cross-site scripting (XSS), onde invasores injetam código JavaScript em páginas web. Esse código é executado nos navegadores dos visitantes, podendo roubar cookies de sessão, redirecionar usuários para sites de phishing ou baixar malware em seus dispositivos.

A injeção de malware representa outro vetor crítico para conteúdo hackeado. Invasores fazem upload de arquivos maliciosos para o servidor do site, frequentemente disfarçados como plugins, temas ou arquivos de mídia legítimos. Esses arquivos podem conter backdoors que concedem acesso persistente, permitindo que os invasores mantenham controle mesmo após a correção da vulnerabilidade inicial. Shells de backdoor são particularmente perigosos porque permitem reinfectar o site repetidamente, tornando a recuperação extremamente difícil. Além disso, os invasores exploram vulnerabilidades não corrigidas em sistemas populares de gerenciamento de conteúdo, como WordPress, Drupal e Joomla. Quando patches de segurança são lançados, invasores escaneiam a internet em busca de sites ainda vulneráveis e os comprometem antes que os administradores atualizem. A velocidade de exploração é impressionante—em poucas horas após a divulgação de uma vulnerabilidade, ferramentas automatizadas escaneiam milhões de sites em busca da falha.

O envenenamento de SEO por meio de conteúdo hackeado envolve injetar links ocultos e textos âncora ricos em palavras-chave em sites comprometidos. Essas injeções são projetadas para serem invisíveis para visitantes humanos (usando texto branco em fundo branco, propriedades CSS display:none ou JavaScript que oculta conteúdo do DOM), mas totalmente visíveis para rastreadores de mecanismos de busca. Ao criar links a partir de domínios de alta autoridade, como sites .edu e .gov, os invasores aumentam artificialmente o ranking de suas páginas maliciosas. O conteúdo injetado herda a credibilidade do domínio comprometido, permitindo que sites de phishing, farmácias falsas e páginas de golpes tenham posição de destaque nos resultados de busca para palavras-chave estratégicas.

O surgimento de sistemas de busca por IA como ChatGPT, Perplexity, Google AI Overviews e Claude criou novas vulnerabilidades exploráveis por conteúdo hackeado. Esses sistemas de IA dependem de grandes conjuntos de dados coletados de toda a internet para gerar respostas. Quando conteúdo hackeado é injetado em vários sites e amplificado por técnicas de envenenamento de SEO, rastreadores de IA o tratam como informação legítima e o incorporam em seus dados de treinamento ou sistemas de recuperação. Pesquisas recentes documentaram campanhas sofisticadas onde atores de ameaça injetam números falsos de suporte ao cliente em sites .edu e .gov comprometidos, distribuindo a mesma informação em fóruns, Pastebin e outras plataformas. Quando usuários perguntam a sistemas de IA “Como entrar em contato com o atendimento ao cliente da [Marca]?”, a IA retorna o número falso com confiança, citando as fontes envenenadas como autoritativas.

Isso representa uma ameaça fundamental à integridade dos resultados de busca por IA. Mais de 50% dos resultados de busca por IA contêm citações falsas, manchetes falsas ou links que não levam a lugar algum, segundo estudos recentes. O conteúdo hackeado desempenha papel significativo nesse problema. Ao envenenar tanto os índices tradicionais de busca quanto os dados que alimentam sistemas de IA, atores de ameaça estão, na prática, reescrevendo o que aparece como “verdade” online. As consequências são severas: usuários são enganados, marcas sofrem danos reputacionais e a confiança em sistemas de IA é abalada. Para as organizações, isso significa que conteúdo hackeado em seu site pode agora influenciar não só os rankings do Google, mas também a forma como sua marca é representada em respostas de IA em múltiplas plataformas. Essa superfície expandida de ataque torna a segurança do conteúdo mais crítica do que nunca.

| Aspecto | Conteúdo Hackeado | Desfiguração de Site | Distribuição de Malware | Envenenamento de SEO |

|---|---|---|---|---|

| Visibilidade | Frequentemente oculto dos usuários | Imediatamente visível | Oculto em código/arquivos | Invisível para humanos, visível para rastreadores |

| Objetivo Principal | Roubo de dados, manipulação, envenenamento de IA | Danificar marca, transmitir mensagem | Infectar dispositivos, roubar credenciais | Manipular ranking de busca |

| Dificuldade de Detecção | Alta (pode passar meses despercebido) | Baixa (óbvio para visitantes) | Média (requer varredura) | Muito Alta (requer análise técnica) |

| Impacto nos Resultados de Busca | Severo (envenena rankings e respostas de IA) | Mínimo (geralmente removido rapidamente) | Moderado (afeta reputação do site) | Severo (alavanca sites maliciosos artificialmente) |

| Tempo de Recuperação | Semanas a meses | Horas a dias | Dias a semanas | Semanas a meses |

| Ferramentas Usadas | Injeção de SQL, XSS, backdoors | Substituição simples de arquivos | Scripts de malware, trojans | Injeção de links, stuffing de palavras-chave |

| Partes Afetadas | Dono do site, visitantes, buscadores, sistemas de IA | Dono do site, reputação da marca | Visitantes, usuários de dispositivos | Usuários de busca, usuários de IA, concorrentes legítimos |

O mecanismo pelo qual o conteúdo hackeado influencia sistemas de IA representa uma evolução crítica nas ameaças de cibersegurança. Modelos de linguagem de IA como ChatGPT e Perplexity funcionam recuperando informações de conteúdo web indexado e sintetizando respostas com base nesses dados. Quando atores de ameaça injetam conteúdo em sites comprometidos, não estão apenas afetando mecanismos de busca tradicionais—estão envenenando as fontes de dados das quais os sistemas de IA dependem. A sofisticação das campanhas modernas é evidente na forma como os invasores escolhem estrategicamente quais sites comprometer. Domínios de alta autoridade têm mais peso tanto nos algoritmos de busca quanto nos processos de treinamento de IA, por isso os invasores priorizam domínios .edu, .gov e sites de notícias estabelecidos.

Investigações recentes de empresas de segurança como ZeroFox e Netcraft descobriram campanhas organizadas onde atores de ameaça utilizam marketplaces Hacklink para comprar acesso a milhares de sites comprometidos. Esses marketplaces operam como serviços da dark web, oferecendo painéis de controle onde compradores podem especificar palavras-chave, URLs e alvos de injeção. A automação é impressionante—os invasores podem injetar conteúdo em milhares de sites simultaneamente, criando uma rede distribuída de fontes envenenadas. Quando rastreadores de IA encontram esse conteúdo em múltiplos domínios, interpretam a repetição como validação de legitimidade. O ataque é especialmente eficaz porque explora justamente os mecanismos que tornam os sistemas de IA poderosos: sua capacidade de agregar informações de diversas fontes e sintetizá-las em respostas com tom autoritativo.

As implicações para proteção de marca são profundas. Se seu site for comprometido e usado em uma campanha de envenenamento de SEO, a autoridade do seu domínio é usada contra você. Seu site passa a integrar uma rede que amplifica conteúdo malicioso, e sua marca se associa a golpes e phishing. Pior ainda, quando sistemas de IA citam seu conteúdo comprometido como fonte de informações falsas, sua reputação sofre mesmo entre usuários que nunca visitam seu site diretamente. Por isso, monitoramento de IA e proteção de marca tornaram-se componentes essenciais da estratégia moderna de cibersegurança.

Detectar conteúdo hackeado requer uma abordagem multilayer combinando varredura automatizada, inspeção manual e monitoramento externo. Ferramentas de varredura de segurança como MalCare, Wordfence e Sucuri podem identificar malware, backdoors e arquivos suspeitos em um site. Essas ferramentas comparam arquivos do site com assinaturas conhecidas de malware e padrões comportamentais, sinalizando qualquer coisa suspeita. No entanto, invasores sofisticados frequentemente usam explorações zero-day ou malwares customizados que não correspondem a assinaturas conhecidas, dificultando a detecção. O Google Search Console fornece sinais valiosos de comprometimento—se o Google detectar malware ou phishing em seu site, exibirá alertas nos resultados de busca e notificará o proprietário do site. Da mesma forma, o Google Safe Browsing sinaliza sites conhecidos por distribuir malware ou hospedar conteúdo de phishing.

A inspeção manual envolve examinar arquivos do site, entradas de banco de dados e logs do servidor em busca de anomalias. Os proprietários devem procurar arquivos inesperados em diretórios incomuns, plugins ou temas desconhecidos no painel do CMS, novas contas de usuário não criadas por eles e alterações em arquivos centrais. Logs do servidor podem revelar padrões de acesso suspeitos, como tentativas repetidas de acessar painéis administrativos ou consultas incomuns ao banco de dados. No entanto, invasores frequentemente apagam ou modificam logs para encobrir rastros, tornando essa abordagem menos confiável. O monitoramento externo por serviços como o AmICited pode rastrear onde seu domínio aparece em resultados de busca por IA e detectar quando seu conteúdo é citado em contextos suspeitos. Isso é especialmente valioso para identificar campanhas de envenenamento de SEO em que seu site está sendo usado para alavancar conteúdo malicioso sem seu conhecimento.

O desafio com a detecção de conteúdo hackeado é que a visibilidade varia dramaticamente. Alguns comprometimentos são imediatamente óbvios—visitantes encontram pop-ups, redirecionamentos ou alertas de segurança. Outros são completamente invisíveis—injeções de JavaScript ocultas, modificações de banco de dados ou links de envenenamento de SEO que apenas rastreadores de busca percebem. Por isso, a segurança abrangente requer varredura automatizada e monitoramento contínuo. Um site pode parecer perfeitamente normal para visitantes humanos enquanto hospeda malware, links de phishing e conteúdo de envenenamento de SEO que prejudicam ativamente a reputação do site e influenciam resultados de busca.

Acesso Não Autorizado: Conteúdo hackeado sempre começa com acesso não autorizado aos sistemas do site, normalmente através de senhas fracas, vulnerabilidades não corrigidas ou ataques de engenharia social direcionados a administradores.

Intenção Maliciosa: Diferentemente de erros de conteúdo acidentais, o conteúdo hackeado é injetado deliberadamente com o objetivo de causar danos—seja por roubo de dados, distribuição de malware, phishing ou manipulação de buscas.

Invisibilidade para Usuários: Muito conteúdo hackeado é projetado para permanecer oculto de visitantes humanos enquanto é visível para mecanismos de busca e sistemas de IA, tornando-o especialmente perigoso e difícil de detectar.

Persistência e Reinfeção: Hacks sofisticados frequentemente incluem backdoors ou mecanismos persistentes que permitem aos invasores manter acesso e reinfectar o site mesmo após tentativas iniciais de limpeza.

Escala e Automação: Campanhas modernas de hacking usam ferramentas automatizadas e marketplaces para comprometer milhares de sites simultaneamente, criando redes distribuídas de fontes envenenadas.

Impacto Multivetorial: O conteúdo hackeado afeta não apenas o site comprometido, mas também rankings de busca, respostas de IA, dispositivos de visitantes e reputação de marca em múltiplas plataformas.

Evolução Rápida: Invasores adaptam continuamente suas técnicas para evitar detecção, explorar novas vulnerabilidades e tirar proveito de tecnologias emergentes como sistemas de busca por IA.

Consequências a Longo Prazo: Mesmo após a remoção, o conteúdo hackeado pode continuar afetando rankings de busca e respostas de IA por meses, à medida que mecanismos de busca e sistemas de IA reindexam e reprocessam as informações corrigidas.

O cenário do conteúdo hackeado está evoluindo rapidamente em resposta a mudanças tecnológicas e ameaças emergentes. Ataques impulsionados por IA representam a fronteira dessa evolução. À medida que sistemas de IA se tornam centrais para a descoberta de informações, atores de ameaça focam cada vez mais em envenenar fontes de dados de IA em vez de mecanismos de busca tradicionais. Essa mudança tem profundas implicações para a estratégia de cibersegurança. As organizações não podem mais se concentrar apenas em proteger seus sites contra desfiguração ou roubo de dados—devem também considerar como seu conteúdo comprometido pode ser usado para manipular respostas de IA e danificar sua marca em múltiplas plataformas.

A detecção e resposta automatizadas se tornarão cada vez mais importantes. Modelos de machine learning treinados para identificar padrões de conteúdo suspeito, modificações incomuns em bancos de dados e indicadores de envenenamento de SEO permitirão detecção e resposta mais rápidas. Contudo, isso cria uma corrida armamentista: à medida que os defensores desenvolvem melhores ferramentas de detecção, os atacantes desenvolvem técnicas de evasão mais sofisticadas. Modelos de segurança zero-trust que assumem que todo conteúdo pode estar comprometido e verificam tudo antes de servir aos usuários provavelmente se tornarão prática padrão.

O cenário regulatório também está mudando. Regulamentos de proteção de dados como o GDPR e novos frameworks de governança de IA começam a responsabilizar organizações por conteúdo comprometido e seu impacto nos usuários. Isso cria incentivos legais para medidas proativas de segurança e protocolos de resposta rápida. Além disso, à medida que sistemas de IA se tornam mais regulados, provavelmente haverá requisitos para que plataformas detectem e excluam conteúdo envenenado de seus dados de treinamento e sistemas de recuperação.

O monitoramento de marca em sistemas de IA será uma função crítica de segurança. Organizações precisarão monitorar continuamente como sua marca aparece em respostas de IA, detectar quando seu conteúdo está sendo citado em contextos suspeitos e reagir rapidamente a campanhas de envenenamento. Isso representa uma nova fronteira em cibersegurança, onde a segurança tradicional de sites deve ser complementada por estratégias de monitoramento e proteção específicas para IA. A convergência entre segurança de sites, otimização para mecanismos de busca e integridade de sistemas de IA significa que conteúdo hackeado não é mais apenas um problema técnico—é um risco estratégico de negócio que exige respostas coordenadas entre equipes de segurança, marketing e gestão de marca.

A desfiguração de site é uma forma visível de hacking onde os invasores alteram abertamente a aparência das páginas do site, tornando a violação imediatamente óbvia para os visitantes. Já o conteúdo hackeado pode ser sutil e oculto—como injeções de malware invisíveis, links de envenenamento de SEO ou manipulação do banco de dados backend—que podem passar despercebidas por semanas ou meses. Enquanto a desfiguração é um ataque superficial, o conteúdo hackeado geralmente representa comprometimentos mais profundos e perigosos que afetam classificações de busca e sistemas de IA.

O conteúdo hackeado pode ser usado como arma por meio do envenenamento de SEO para manipular modelos de linguagem de IA. Atores de ameaça injetam conteúdo malicioso em sites comprometidos e então o amplificam em múltiplos domínios e plataformas. Quando rastreadores de IA indexam esse conteúdo envenenado, tratam-no como informação legítima e o citam em respostas. Por exemplo, números falsos de suporte ao cliente injetados em sites .edu e .gov comprometidos são captados por sistemas de IA e servidos como respostas autoritativas, levando usuários a golpes.

Os tipos comuns de conteúdo hackeado incluem scripts de malware que infectam dispositivos de visitantes, links de phishing disfarçados de conteúdo legítimo, links ocultos de spam para manipulação de SEO, redirecionamentos maliciosos que enviam usuários para sites fraudulentos e injeções de banco de dados que alteram informações armazenadas. Os invasores também injetam informações de contato falsas, páginas de produtos falsificados e código JavaScript oculto projetado para ser invisível para humanos, mas visível para rastreadores de mecanismos de busca.

Os proprietários de sites podem detectar conteúdo hackeado realizando varreduras de segurança com ferramentas como MalCare ou Wordfence, verificando o Google Search Console em busca de problemas de segurança, monitorando mudanças inesperadas nos rankings de páginas ou tráfego, procurando arquivos ou plugins desconhecidos em seu painel de controle e testando o site no Google Safe Browsing. Visitantes também podem relatar pop-ups estranhos, redirecionamentos ou alertas de segurança. Monitoramento regular e alertas automatizados são essenciais para detecção precoce.

O conteúdo hackeado pode devastar um negócio por múltiplos canais: o Google pode sinalizar o site como inseguro, causando perda dramática de tráfego; a confiança do cliente é corroída quando visitantes encontram malware ou phishing; a receita de anúncios e vendas cai significativamente; a responsabilidade legal aumenta se dados de clientes forem roubados; e os custos de recuperação para limpeza e melhorias de segurança podem chegar a milhares de dólares. Além disso, o dano à reputação pode persistir muito depois que o hack for corrigido.

O envenenamento de SEO explora sites hackeados injetando links ocultos com palavras-chave específicas no código do site. Rastreadores de mecanismos de busca leem esses links e os interpretam como recomendações, aumentando artificialmente o ranking de sites maliciosos controlados pelo invasor. Ao usar domínios de alta autoridade comprometidos como sites .edu e .gov, atores de ameaça herdam a credibilidade desse domínio. Essa técnica é especialmente eficaz porque o conteúdo injetado permanece invisível para visitantes humanos, mas altamente visível para algoritmos de busca.

As etapas imediatas incluem isolar o site ativando o modo de manutenção, trocar todas as senhas de hospedagem, administração e contas de banco de dados, realizar uma varredura completa de malware, remover todos os arquivos e códigos maliciosos, restaurar a partir de um backup limpo se disponível e atualizar todos os softwares e plugins. Após a limpeza, envie o site ao Google Search Console para reconsideração, monitore para reinfecção, implemente plugins de segurança, ative autenticação em dois fatores e estabeleça rotinas regulares de backup e atualização para evitar novos comprometimentos.

Comece a rastrear como os chatbots de IA mencionam a sua marca no ChatGPT, Perplexity e outras plataformas. Obtenha insights acionáveis para melhorar a sua presença de IA.

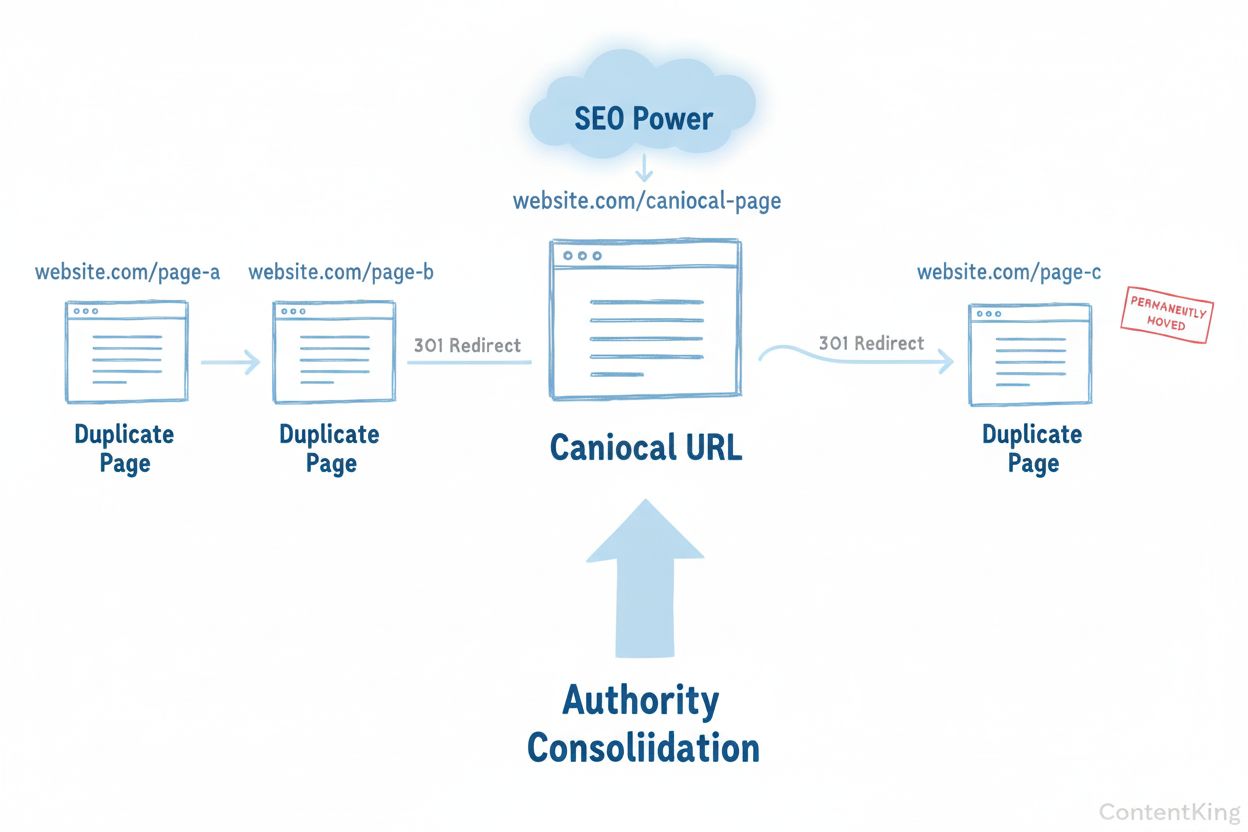

Conteúdo duplicado é conteúdo idêntico ou semelhante em vários URLs que confunde mecanismos de busca e dilui a autoridade de classificação. Saiba como isso afet...

Descubra como vulnerabilidades de segurança em sites afetam o ranqueamento em SEO. Entenda malware, hacking, phishing e seus impactos na visibilidade nas buscas...

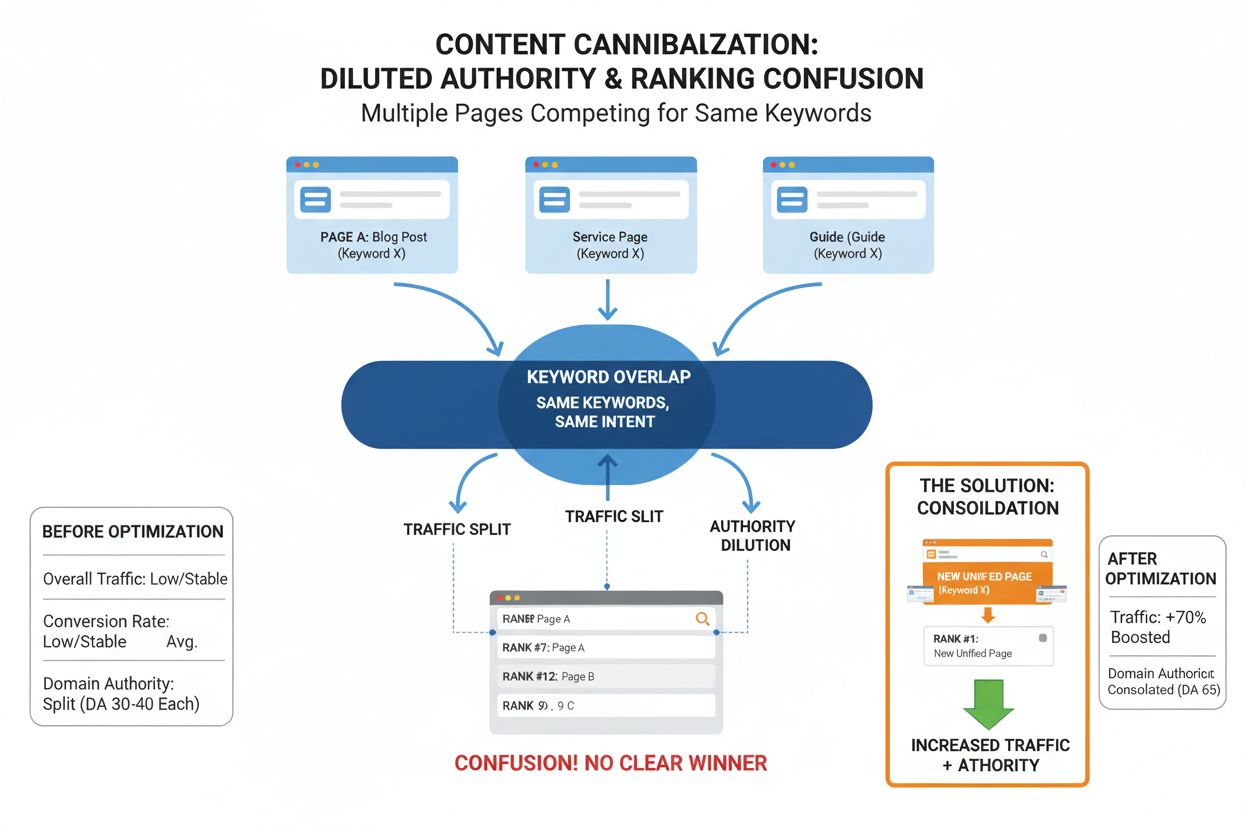

Canibalização de conteúdo é quando várias páginas de um site competem pelas mesmas palavras-chave, diluindo autoridade e rankings. Aprenda a identificar e corri...