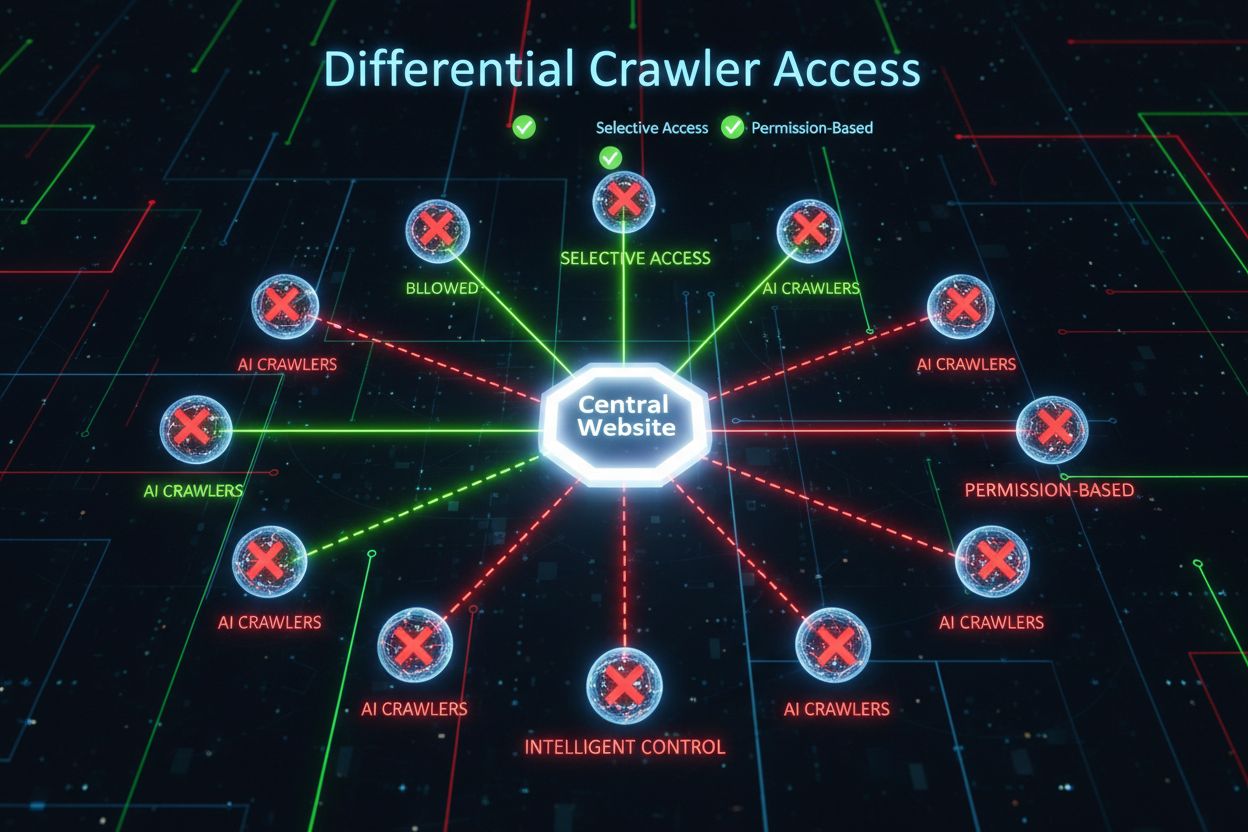

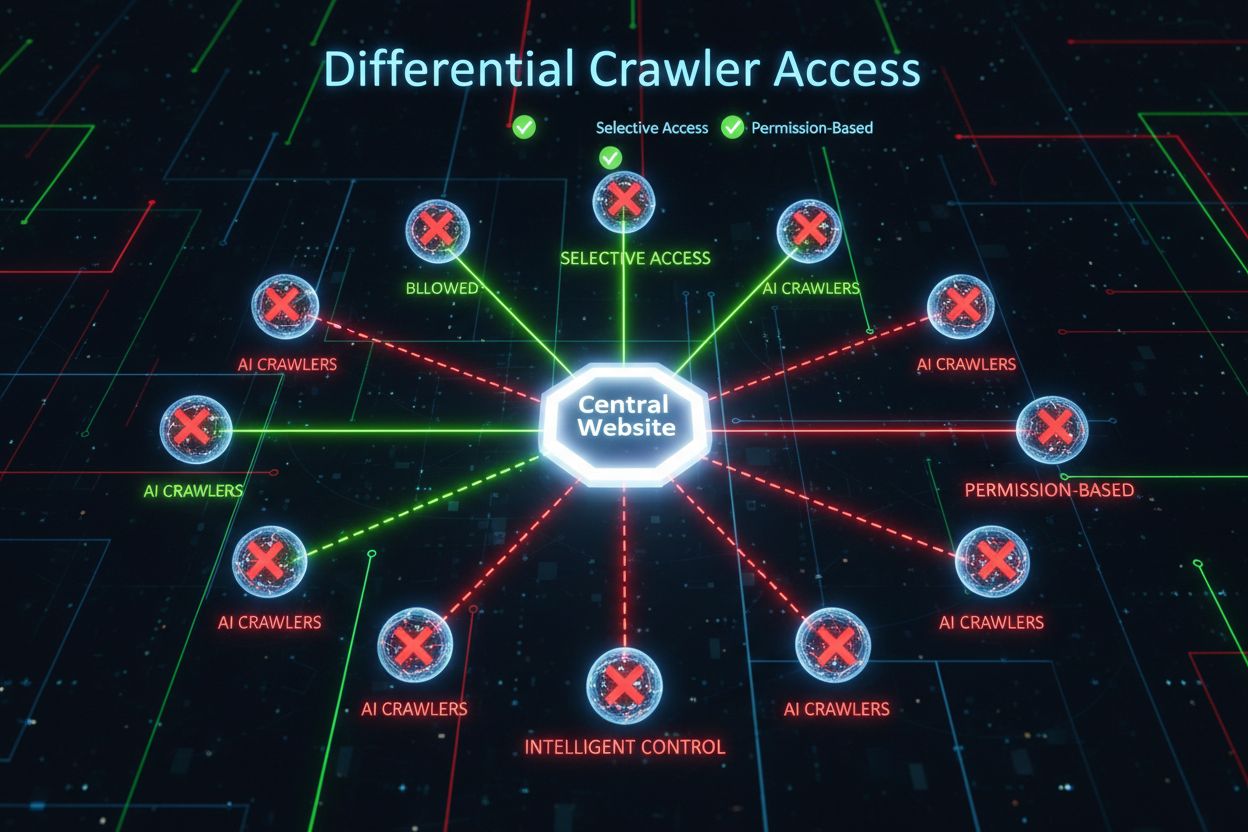

Acces diferențial pentru crawlere

Află cum să permiți sau să blochezi selectiv crawlerele AI în funcție de obiectivele de afaceri. Implementează acces diferențial pentru crawlere pentru a-ți pro...

Descoperă cum crawlerele stealth ocolesc directivele robots.txt, mecanismele tehnice din spatele evitării de către crawlere și soluții pentru a-ți proteja conținutul de scraping-ul AI neautorizat.

Crawling-ul web s-a transformat fundamental odată cu apariția sistemelor de inteligență artificială. Spre deosebire de motoarele de căutare tradiționale care respectă protocoalele stabilite, unele companii AI au adoptat crawling-ul stealth—disimularea deliberată a activității bot-ului pentru a ocoli restricțiile site-urilor și directivele robots.txt. Această practică marchează o ruptură importantă față de relația colaborativă care a definit crawling-ul web timp de aproape trei decenii, ridicând întrebări critice despre dreptul de proprietate asupra conținutului, etica datelor și viitorul internetului deschis.

Cel mai proeminent exemplu îl implică Perplexity AI, un motor de răspuns alimentat de AI, care a fost prins folosind crawlere nedeclarate pentru a accesa conținut blocat explicit de deținătorii de site-uri. Investigația Cloudflare a arătat că Perplexity menține atât crawlere declarate (care se identifică onest), cât și crawlere stealth (care se dau drept browsere web obișnuite) pentru a ocoli încercările de blocare. Această strategie duală permite Perplexity să continue să colecteze conținut chiar și atunci când site-urile interzic explicit accesul prin fișiere robots.txt și reguli de firewall.

Fișierul robots.txt a fost principalul mecanism al internetului pentru gestionarea crawlerelor încă din 1994, când a fost introdus ca parte a Robots Exclusion Protocol. Acest fișier simplu de tip text, plasat în directorul rădăcină al unui site, conține directive care spun crawlerelor ce părți ale site-ului pot sau nu pot accesa. O intrare tipică în robots.txt arată astfel:

User-agent: GPTBot

Disallow: /

Această instrucțiune îi spune crawlerului GPTBot de la OpenAI să nu acceseze niciun conținut al site-ului. Totuși, robots.txt funcționează pe un principiu fundamental: este complet voluntar. Instrucțiunile din fișierele robots.txt nu pot impune comportamentul crawlerelor; ține de crawler dacă le respectă sau nu. În timp ce Googlebot și alte crawlere respectabile respectă aceste directive, protocolul nu are niciun mecanism de aplicare. Un crawler poate pur și simplu să ignore robots.txt, iar din punct de vedere tehnic nu există nicio modalitate de a-l împiedica.

| Crawler | User Agent declarat | Respectă robots.txt | Statut conformitate |

|---|---|---|---|

| GPTBot (OpenAI) | Mozilla/5.0 (compatible; GPTBot/1.0) | Da | Conform |

| ChatGPT-User | Mozilla/5.0 (compatible; ChatGPT-User/1.0) | Da | Conform |

| ClaudeBot (Anthropic) | Mozilla/5.0 (compatible; Claude-Web/1.0) | Da | Conform |

| Google-Extended | Mozilla/5.0 (compatible; Google-Extended/1.0) | Da | Conform |

| Perplexity-User | Mozilla/5.0 (compatible; Perplexity-User/1.0) | Nu | Neconform |

| Crawler stealth nedeclarat | Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) Chrome/124.0.0.0 | Nu | Stealth/Evaziv |

Distincția dintre crawlerele care se comportă corect și cele „rebele” devine din ce în ce mai importantă. Companiile AI respectabile precum OpenAI și Anthropic publică intervalele de IP ale crawlerelor, mențin documentație transparentă și respectă preferințele deținătorilor de site-uri. În schimb, crawlerele stealth își ascund în mod deliberat identitatea și ignoră directivele site-urilor, tratând robots.txt ca pe un obstacol, nu ca pe o recomandare.

Investigația detaliată a Cloudflare asupra comportamentului crawlerelor Perplexity oferă cea mai completă documentare de până acum a tacticilor de crawling stealth. Echipa de cercetare a creat mai multe domenii de test cu directive robots.txt explicite care interziceau orice acces automatizat. În ciuda acestor restricții clare, Perplexity a continuat să ofere informații detaliate despre conținutul domeniilor de test atunci când era interogat prin interfața AI.

Investigația a scos la iveală o strategie sofisticată, cu două ramuri. Crawlerul declarat al Perplexity (Perplexity-User) face 20-25 de milioane de cereri zilnic și se identifică onest. Însă, atunci când acest crawler întâmpină un blocaj la nivel de rețea sau o restricție robots.txt, Perplexity folosește un crawler stealth nedeclarat care face încă 3-6 milioane de cereri zilnic, dându-se drept un browser Chrome legitim pe macOS. Această variantă stealth folosește un user agent generic: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/124.0.0.0 Safari/537.36.

Crawlerul stealth aplică simultan mai multe tehnici de evitare. Rotește adrese IP care nu sunt listate în documentația oficială a Perplexity despre infrastructură, ceea ce face imposibilă blocarea de către deținătorii de site-uri pe baza IP-urilor cunoscute. În plus, crawlerul își schimbă ASN-urile sursă (identificatori ai furnizorilor de rețea) pentru a-și ascunde și mai mult originea. Această activitate a fost observată pe zeci de mii de domenii, generând milioane de cereri pe zi.

În contrast puternic, când Cloudflare a efectuat teste identice cu ChatGPT, a observat un comportament fundamental diferit. ChatGPT-User a preluat fișierul robots.txt, a recunoscut directiva de interzicere și a încetat imediat orice încercare de crawling. La un blocaj la nivel de rețea, ChatGPT nu a încercat ulterior accesul cu alți user agent sau de pe alte IP-uri. Acest lucru demonstrează că un comportament conform este tehnic posibil și că firmele care ignoră robots.txt fac o alegere de business deliberată, nu sunt constrânse tehnic.

Crawlerele stealth folosesc un arsenal sofisticat de tehnici pentru a evita detectarea și a ocoli restricțiile site-urilor. Înțelegerea acestor mecanisme este esențială pentru dezvoltarea unor contramăsuri eficiente:

User Agent Spoofing: Crawlerele se dau drept browsere legitime, adoptând user agent-uri realiste identice cu cele ale browserelor Chrome, Safari sau Firefox. Astfel, la prima vedere, par vizitatori umani.

Rotirea IP-urilor și rețele proxy: În loc să folosească o singură adresă IP sau un interval de IP-uri al unui centru de date cunoscut, crawlerele stealth distribuie cererile prin sute sau mii de IP-uri diferite, deseori folosind rețele proxy rezidențiale care trec traficul prin conexiuni reale de acasă.

Rotirea ASN-urilor: Prin schimbarea ASN-ului (identificatorul furnizorului de rețea), crawlerul pare că provine de la diverși provideri de internet, făcând ineficientă blocarea pe bază de IP.

Simularea browserelor headless: Crawlerele stealth moderne rulează efectiv motoare de browser (Chrome Headless, Puppeteer, Playwright) care execută JavaScript, păstrează cookie-uri și simulează interacțiuni realiste, inclusiv mișcări de mouse și întârzieri aleatorii.

Manipularea ratei de acces: În loc să facă cereri rapide și consecutive, care declanșează detectarea rate-limit, crawlerele sofisticate introduc întârzieri variabile între cereri, imitând navigarea naturală a oamenilor.

Randomizarea fingerprint-ului: Crawlerele își schimbă fingerprint-ul browserului—caracteristici precum rezoluția ecranului, fusul orar, fonturile instalate, semnăturile TLS—pentru a evita detectarea prin device fingerprinting.

Aceste tehnici sunt folosite în combinație, creând o strategie multi-strat de evitare care păcălește metodele tradiționale de detecție. Un crawler poate folosi simultan un user agent fals, un proxy rezidențial, întârzieri randomizate și fingerprint-uri schimbate, devenind practic indistinct de traficul legitim.

Decizia de a folosi crawlere stealth este determinată, în esență, de foamea de date. Antrenarea modelelor lingvistice de ultimă generație necesită volume uriașe de text de calitate. Cel mai valoros conținut—cercetare proprietară, articole cu plată, discuții exclusive sau baze de cunoștințe specializate—este adesea restricționat explicit de deținătorii de site-uri. Companiile se confruntă cu o alegere: respectă preferințele site-urilor și acceptă date de antrenament de calitate inferioară sau ocolesc restricțiile pentru a accesa conținut premium.

Presiunea competitivă este imensă. Companiile AI care investesc miliarde de dolari în dezvoltarea de modele consideră că datele de antrenament superioare duc direct la modele mai bune și, implicit, la un avantaj pe piață. Când competiția acceptă să folosească scraping-ul conținutului restricționat, respectarea robots.txt devine un dezavantaj competitiv. Astfel se creează o dinamică de tip „cursa spre fund”, în care comportamentul etic este penalizat de piață.

În plus, mecanismele de aplicare lipsesc aproape total. Deținătorii de site-uri nu pot împiedica tehnic un crawler determinat să le acceseze conținutul. Remediile legale sunt lente, costisitoare și incerte. Dacă un site nu acționează legal în mod formal—ceea ce implică resurse pe care majoritatea organizațiilor nu le au—un crawler rebel nu se confruntă cu consecințe imediate. Calculul risc-recompensă favorizează clar ignorarea robots.txt.

Peisajul legal rămâne și el ambiguu. Deși încălcarea robots.txt poate încălca termenii de utilizare, statutul legal al scraping-ului datelor publice variază în funcție de jurisdicție. Unele instanțe au decis că scraping-ul datelor publice este legal, altele au găsit încălcări ale Computer Fraud and Abuse Act. Această incertitudine încurajează companiile care sunt dispuse să opereze în zona gri.

Consecințele crawling-ului stealth depășesc cu mult inconvenientele tehnice. Reddit a descoperit că conținutul generat de utilizatori era folosit pentru antrenarea modelelor AI fără permisiune sau compensație. Drept răspuns, platforma a crescut dramatic prețurile API-ului tocmai pentru a taxa companiile AI pentru accesul la date, CEO-ul Steve Huffman menționând explicit Microsoft, OpenAI, Anthropic și Perplexity pentru „folosirea gratuită a datelor Reddit”.

Twitter/X a adoptat o abordare și mai agresivă, blocând temporar orice acces neautentificat la tweet-uri și implementând limite stricte de rată pentru utilizatorii autentificați. Elon Musk a declarat clar că aceasta a fost o măsură de urgență pentru a opri „sute de organizații” care făceau scraping pe Twitter, ceea ce afecta experiența utilizatorilor și consuma resurse masive de server.

Publisherii de știri au fost deosebit de vocali. The New York Times, CNN, Reuters și The Guardian și-au actualizat fișierele robots.txt pentru a bloca GPTBot de la OpenAI. Unii publisheri au ales să acționeze legal, New York Times depunând un proces de încălcare a drepturilor de autor împotriva OpenAI. Associated Press a ales o altă cale, negociind un acord de licențiere cu OpenAI pentru a furniza anumite știri în schimbul accesului la tehnologia OpenAI—una dintre primele astfel de aranjamente comerciale.

Stack Overflow s-a confruntat cu operațiuni coordonate de scraping, în care atacatorii au creat mii de conturi și au folosit tehnici sofisticate pentru a mima utilizatorii legitimi în timp ce extrăgeau exemple de cod. Echipa de inginerie a platformei a documentat cum scrapperii folosesc fingerprint-uri TLS identice pe multe conexiuni, mențin sesiuni persistente și chiar plătesc pentru conturi premium pentru a evita detectarea.

Firul comun în toate aceste cazuri este pierderea controlului. Creatorii de conținut nu mai pot determina cum este folosită munca lor, cine beneficiază de ea sau dacă primesc compensație. Aceasta reprezintă o schimbare fundamentală în dinamica puterii pe internet.

Din fericire, organizațiile dezvoltă instrumente sofisticate pentru a detecta și bloca crawlerele stealth. AI Crawl Control de la Cloudflare (fost AI Audit) oferă vizibilitate asupra serviciilor AI care accesează conținutul tău și dacă respectă politicile robots.txt. Noua funcție Robotcop a platformei merge mai departe, traduce automat directivele robots.txt în reguli de Web Application Firewall (WAF) care impun conformitatea la nivel de rețea.

Device fingerprinting este o tehnică puternică de detecție. Prin analizarea a zeci de semnale—versiunea browserului, rezoluția ecranului, sistemul de operare, fonturile instalate, semnăturile TLS și tipare comportamentale—sistemele de securitate pot identifica inconsistențe care trădează activitatea bot-ului. Un crawler care se dă drept Chrome pe macOS poate avea un fingerprint TLS care nu corespunde browserelor Chrome reale sau poate lipsi anumite API-uri pe care browserele reale le expun.

Analiza comportamentală examinează modul în care vizitatorii interacționează cu site-ul tău. Utilizatorii reali prezintă tipare naturale: petrec timp citind conținut, navighează logic între pagini, fac greșeli și le corectează. Bot-urile au adesea tipare suspecte: accesează pagini în secvențe nenaturale, încarcă resurse în ordine ciudată, nu interacționează niciodată cu elemente interactive sau accesează pagini cu viteze imposibile.

Limitarea ratei rămâne eficientă atunci când este combinată cu alte tehnici. Impunând limite stricte de cereri per IP, per sesiune și per cont de utilizator, organizațiile pot încetini scraperii suficient încât operațiunea să devină neprofitabilă. Exponential backoff—unde fiecare încălcare crește timpul de așteptare—descurajează suplimentar atacurile automate.

AmICited acoperă un gol critic în peisajul actual: vizibilitatea asupra sistemelor AI care citează efectiv brandul și conținutul tău. În timp ce instrumente precum AI Crawl Control de la Cloudflare îți arată ce crawlere accesează site-ul tău, AmICited merge mai departe și urmărește ce sisteme AI—ChatGPT, Perplexity, Google Gemini, Claude și altele—îți citează efectiv conținutul în răspunsurile lor.

Această distincție este esențială. Accesarea site-ului de către un crawler nu înseamnă neapărat că acel conținut va fi citat. Invers, conținutul tău ar putea fi citat de sisteme AI care l-au preluat pe căi indirecte (cum ar fi dataset-ul Common Crawl) și nu prin crawling direct. AmICited oferă piesa lipsă: dovada că AI-urile îți folosesc conținutul, împreună cu informații detaliate despre modul în care este referențiat.

Platforma identifică crawlerele stealth care îți accesează conținutul analizând tiparele de trafic, user agent-urile și semnalele comportamentale. Când AmICited detectează activitate suspectă—în special crawlere nedeclarate cu user agent-uri false—le marchează drept potențiale tentative de crawling stealth. Astfel, deținătorii de site-uri pot acționa împotriva crawlerelor neconforme, menținând totodată vizibilitatea asupra accesului AI legitim.

Alertele în timp real te notifică atunci când sunt detectate crawlere stealth, permițând o reacție rapidă. Integrarea cu fluxurile de lucru SEO și de securitate existente înseamnă că poți include datele AmICited în strategia ta de conținut și securitate. Pentru organizațiile preocupate de modul în care este folosit conținutul lor în era AI, AmICited oferă informații esențiale.

Protejarea conținutului împotriva crawlerelor stealth necesită o abordare pe mai multe niveluri:

Implementează politici clare robots.txt: Deși crawlerele stealth pot ignora robots.txt, crawlerele conforme îl vor respecta. Interzice explicit crawlerele AI pe care nu le dorești. Include directive pentru crawlere AI cunoscute precum GPTBot, ClaudeBot și Google-Extended.

Aplică reguli WAF: Folosește reguli de Web Application Firewall pentru a impune politicile robots.txt la nivel de rețea. Instrumente precum Robotcop de la Cloudflare pot genera automat aceste reguli pe baza fișierului robots.txt.

Monitorizează regulat comportamentul crawlerelor: Folosește instrumente ca AmICited și AI Crawl Control de la Cloudflare pentru a urmări ce crawlere accesează site-ul și dacă îți respectă directivele. Monitorizarea regulată te ajută să identifici rapid crawlerele stealth.

Implementează device fingerprinting: Folosește soluții de device fingerprinting care analizează caracteristicile browserelor și tiparele comportamentale pentru a identifica bot-urile care se dau drept utilizatori legitimi.

Ia în considerare autentificarea pentru conținutul sensibil: Pentru conținutul cel mai valoros, ia în calcul autentificarea sau implementarea unor paywall-uri. Acest lucru previne accesul atât pentru crawlerele legitime, cât și pentru cele stealth.

Fii la curent cu tacticile crawlerelor: Tacticile de evitare evoluează constant. Abonează-te la buletine de securitate, urmărește cercetarea din industrie și actualizează-ți apărarea pe măsură ce apar noi metode.

Situația actuală—în care unele companii AI ignoră deschis robots.txt, iar altele îl respectă—nu este sustenabilă. Răspunsurile din industrie și reglementare deja apar. Internet Engineering Task Force (IETF) lucrează la extensii ale specificației robots.txt care să ofere un control mai granular asupra antrenării AI și a folosirii datelor. Aceste extensii ar permite deținătorilor de site-uri să specifice politici diferite pentru motoare de căutare, antrenarea AI și alte scopuri.

Web Bot Auth, un nou standard deschis propus, permite crawlerelor să-și semneze criptografic cererile, dovedindu-și identitatea și legitimitatea. Agentul ChatGPT de la OpenAI implementează deja acest standard, demonstrând că identificarea transparentă și verificabilă a crawlerelor este posibilă tehnic.

Și reglementările sunt probabile. Abordarea Uniunii Europene asupra reglementării AI și presiunea tot mai mare din partea creatorilor de conținut și publisherilor sugerează că viitoarele reglementări ar putea impune cerințe legale pentru conformitatea crawlerelor. Companiile care ignoră robots.txt ar putea suporta penalizări legale, nu doar de imagine.

Industria se îndreaptă către un model în care transparența și conformitatea devin avantaje competitive, nu dezavantaje. Companiile care respectă preferințele deținătorilor de site-uri, își identifică clar crawlerele și oferă valoare creatorilor de conținut vor construi încredere și relații sustenabile. Cei care se bazează pe tactici stealth vor avea parte de riscuri tehnice, legale și de imagine din ce în ce mai mari.

Pentru deținătorii de site-uri, mesajul este clar: monitorizarea și aplicarea proactivă sunt esențiale. Prin implementarea instrumentelor și practicilor de mai sus, poți păstra controlul asupra modului în care este folosit conținutul tău în era AI, susținând totodată dezvoltarea unor sisteme AI responsabile care respectă principiile de bază ale internetului deschis.

Un crawler stealth își ascunde în mod deliberat identitatea prin imitarea browserelor web legitime și mascarea originii reale. Spre deosebire de crawlerele obișnuite care se identifică prin user agent-uri unice și respectă directivele robots.txt, crawlerele stealth folosesc user agent-uri false, rotesc adresele IP și aplică tehnici de evitare pentru a ocoli restricțiile site-ului și a accesa conținutul de la care li s-a interzis explicit accesul.

Companiile AI ignoră robots.txt în principal din cauza foamei de date pentru antrenarea modelelor lingvistice mari. Cel mai valoros conținut este adesea restricționat de deținătorii de site-uri, creând un stimulent competitiv pentru a ocoli restricțiile. În plus, mecanismele de aplicare sunt practic inexistente—deținătorii de site-uri nu pot împiedica tehnic crawlerele determinate, iar remediile legale sunt lente și costisitoare, ceea ce face ca ecuația risc-recompensă să favorizeze ignorarea robots.txt.

Deși nu poți preveni complet toate crawlerele stealth, poți reduce semnificativ accesul neautorizat printr-o apărare pe mai multe niveluri. Implementează politici clare robots.txt, aplică reguli WAF, folosește device fingerprinting, monitorizează comportamentul crawlerelor cu instrumente precum AmICited și ia în considerare autentificarea pentru conținutul sensibil. Cheia este combinarea mai multor tehnici, nu dependența de o singură soluție.

User agent spoofing înseamnă că un crawler se dă drept un browser web legitim, adoptând un user agent string realist (precum Chrome sau Safari). Astfel, crawlerul pare un vizitator uman, nu un bot. Crawlerele stealth folosesc această tehnică pentru a ocoli blocarea simplă pe bază de user agent și pentru a evita detectarea de către sistemele de securitate care caută identificatori specifici bot-urilor.

Poți detecta crawlerele stealth analizând tiparele de trafic pentru comportamente suspecte: cereri de la adrese IP neobișnuite, secvențe de navigare imposibile, lipsa unor tipare de interacțiune umană sau cereri care nu corespund fingerprint-ului browserelor legitime. Instrumente precum AmICited, AI Crawl Control de la Cloudflare și soluțiile de device fingerprinting pot automatiza această detecție analizând zeci de semnale simultan.

Statutul legal al evitării de către crawlere variază în funcție de jurisdicție. Deși încălcarea robots.txt poate încălca termenii de utilizare, statutul legal al scraping-ului informațiilor publice rămâne ambiguu. Unele instanțe au decis că scraping-ul este legal, în timp ce altele au identificat încălcări ale Computer Fraud and Abuse Act. Această incertitudine legală a încurajat companiile dispuse să opereze în zona gri, deși apar schimbări de reglementare.

AmICited oferă vizibilitate asupra sistemelor AI care citează efectiv brandul și conținutul tău, mergând dincolo de simpla urmărire a crawlerelor care accesează site-ul tău. Platforma identifică crawlerele stealth prin analizarea tiparelor de trafic și a semnalelor comportamentale, trimite alerte în timp real când este detectată activitate suspectă și se integrează cu fluxurile de lucru SEO și de securitate existente pentru a te ajuta să menții controlul asupra modului în care este folosit conținutul tău.

Crawlerele declarate se identifică deschis prin user agent-uri unice, își publică intervalele de IP-uri și de obicei respectă directivele robots.txt. Exemple sunt GPTBot de la OpenAI și ClaudeBot de la Anthropic. Crawlerele nedeclarate își ascund identitatea, imitând browsere, folosesc user agent-uri false și ignoră deliberat restricțiile site-urilor. Crawlerul stealth al Perplexity este un exemplu notabil de crawler nedeclarat.

Află ce sisteme AI citează brandul tău și detectează crawlerele stealth care accesează conținutul tău cu platforma avansată de monitorizare AmICited.

Află cum să permiți sau să blochezi selectiv crawlerele AI în funcție de obiectivele de afaceri. Implementează acces diferențial pentru crawlere pentru a-ți pro...

Află strategii dovedite pentru a crește cât de des crawlerele AI vizitează site-ul tău, îmbunătățește descoperirea conținutului în ChatGPT, Perplexity și alte m...

Învață să identifici și să monitorizezi crawlerii AI precum GPTBot, ClaudeBot și PerplexityBot în jurnalele serverului tău. Ghid complet cu șiruri user-agent, v...