Phishing

Phishing je podvodný kybernetický útok využívajúci klamlivé e-maily a webové stránky na krádež citlivých údajov. Zistite viac o typoch phishingu, štatistikách a...

Malvér, alebo škodlivý softvér, je každý program alebo kód, ktorý je úmyselne navrhnutý na poškodenie, narušenie alebo získanie neoprávneného prístupu k počítačovým systémom, sieťam a webovým stránkam. Zahŕňa vírusy, červy, trójske kone, ransomvér, spyware a iný škodlivý kód, ktorý ohrozuje dôvernosť, integritu alebo dostupnosť digitálnych systémov a údajov.

Malvér, alebo škodlivý softvér, je každý program alebo kód, ktorý je úmyselne navrhnutý na poškodenie, narušenie alebo získanie neoprávneného prístupu k počítačovým systémom, sieťam a webovým stránkam. Zahŕňa vírusy, červy, trójske kone, ransomvér, spyware a iný škodlivý kód, ktorý ohrozuje dôvernosť, integritu alebo dostupnosť digitálnych systémov a údajov.

Malvér, skrátene škodlivý softvér, je každý program, kód alebo aplikácia, ktorá je úmyselne navrhnutá na poškodenie, narušenie alebo získanie neoprávneného prístupu k počítačovým systémom, sieťam, webovým stránkam a digitálnym zariadeniam. Podľa National Institute of Standards and Technology (NIST) je malvér definovaný ako „softvér alebo firmvér určený na vykonávanie neoprávneného procesu, ktorý bude mať nepriaznivý vplyv na dôvernosť, integritu alebo dostupnosť informačného systému“. Tento pojem zahŕňa široké spektrum škodlivých hrozieb vrátane vírusov, červov, trójskych koní, ransomvéru, spyware, adware, rootkitov a ďalších entít založených na kóde, ktoré infikujú hostiteľov. Malvér pôsobí s nepriateľským úmyslom, snaží sa preniknúť do systémov, kradnúť citlivé údaje, šifrovať súbory za účelom výkupného, sledovať aktivitu používateľa alebo len narušiť normálnu prevádzku. Na rozdiel od legitímneho softvéru, ktorý slúži používateľom definovaným účelom, malvér vykonáva neoprávnené procesy, ktoré ohrozujú bezpečnosť systému a súkromie používateľa bez ich súhlasu alebo vedomia.

História malvéru siaha až k teoretickým konceptom samoreplikujúcich automatov, ktoré navrhol matematik John von Neumann v roku 1949, no moderná história malvéru sa začala s vírusom Elk Cloner v roku 1982, ktorý infikoval systémy Apple II prostredníctvom infikovaných diskiet. Počas 80. a 90. rokov, keď sa Microsoft Windows stal dominantným operačným systémom, sa malvér rýchlo vyvíjal s vírusmi písanými v makrojazykov, ktoré cielili na dokumenty Word a tabuľky. Roky 2000 priniesli vznik červov šíriacich sa cez instant messaging, ktoré sa rozšírili cez AOL AIM, MSN Messenger a Yahoo Messenger pomocou sociálneho inžinierstva. Medzi rokmi 2005 a 2009 sa dramaticky rozmohol adware, čo viedlo k žalobám a regulačným zásahom voči adwarovým spoločnostiam. Situácia sa dramaticky zmenila v roku 2013 s objavením ransomvéru CryptoLocker, ktorý prinútil obete zaplatiť približne 3 milióny dolárov na výkupnom a odštartoval nespočetné množstvo napodobňujúcich variantov. V posledných rokoch došlo k nárastu incidentov s malvérom o 30 % medzi rokmi 2023 a 2024, pričom útoky ransomvérom explodovali o 236,7 %, čo dokazuje, že hrozby malvéru sa naďalej vyvíjajú a zvyšuje sa ich sofistikovanosť aj frekvencia.

| Typ malvéru | Mechanizmus | Primárny dopad | Spôsob šírenia | Náročnosť detekcie |

|---|---|---|---|---|

| Vírus | Pripája sa k súborom; replikuje sa pri spustení | Poškodenie súborov; spomalenie systému | Vyžaduje spustenie hostiteľského programu | Stredná |

| Červ | Samoreplikujúci; šíri sa nezávisle | Preťaženie siete; krádež údajov | Zraniteľnosti siete; email | Stredne vysoká |

| Trójsky kôň | Vydáva sa za legitímny softvér | Neoprávnený prístup; krádež údajov | Sociálne inžinierstvo; sťahovanie | Vysoká |

| Ransomvér | Šifruje súbory; vyžaduje výkupné | Nedostupnosť údajov; finančná strata | Phishing; exploity; malvertising | Stredná |

| Spyware | Tajne monitoruje aktivitu používateľa | Únik súkromia; krádež prihlasovacích údajov | Balíčkový softvér; sťahovanie | Vysoká |

| Adware | Zobrazuje nežiadané reklamy | Úbytok súkromia; zhoršenie výkonu | Únos prehliadača; balíčkovanie | Nízka-stredná |

| Rootkit | Poskytuje administrátorský prístup | Úplné kompromitovanie systému | Phishing; škodlivé sťahovanie | Veľmi vysoká |

| Keylogger | Zaznamenáva stlačenia kláves | Krádež údajov; finančný podvod | Phishing; škodlivé prílohy | Vysoká |

| Botnet | Vytvára sieť infikovaných zariadení | DDoS útoky; šírenie spamu | Červy; trójske kone; exploity | Vysoká |

| Fileless malvér | Pôsobí len v operačnej pamäti | Krádež údajov; laterálny pohyb | Exploity; zneužitie legitímnych nástrojov | Veľmi vysoká |

Malvér funguje cez sofistikovaný životný cyklus, ktorý začína počiatočnými vektormi infekcie ako phishingové emaily, škodlivé sťahovania, kompromitované webové stránky alebo neopravené zraniteľnosti softvéru. Po preniknutí do systému sa malvér obvykle pokúša o eskaláciu oprávnení, aby získal vyšší prístup, čo mu umožňuje spúšťať deštruktívnejšie operácie a pretrvávať v systéme. Pokročilý malvér používa mechanizmy utajenia a perzistencie vrátane polymorfného kódu, ktorý mení svoje podpisy za behu, rootkit technológiu, ktorá skrýva procesy pred operačným systémom, a úpravy registrov zabezpečujúce prežitie aj po reštarte. Mnoho sofistikovaných variantov nadväzuje pripojenie na príkazové a riadiace servery (C2), čím útočníkom umožňuje vydávať príkazy, sťahovať ďalšie škodlivé časti alebo odosielať ukradnuté údaje. Fáza exfiltrácie údajov zahŕňa krádež hodnotných informácií, ako sú finančné záznamy, duševné vlastníctvo, osobné identifikačné údaje či prihlasovacie údaje, ktoré útočníci následne predávajú na darknetových trhoch alebo využívajú na priemyselnú špionáž. Niektorý malvér vykazuje schopnosť samoreplikácie a laterálneho pohybu, šíri sa na ďalšie systémy v sieti a môže v priebehu hodín kompromitovať celú infraštruktúru organizácie.

Malvér predstavuje katastrofálne riziká pre webové stránky a digitálnu infraštruktúru – podľa najnovších štatistík kybernetickej bezpečnosti je každý týždeň infikovaných viac ako 18 miliónov webových stránok. Pri infikovaní webových stránok ich vyhľadávače ako Google automaticky označia za nebezpečné a odstránia z výsledkov vyhľadávania, čo spôsobuje dramatický pokles organickej návštevnosti a príjmov. Weby infikované malvérom môžu vkladať spamový obsah, presmerovávať používateľov na škodlivé stránky, kradnúť údaje návštevníkov a slúžiť ako distribučné body ďalších útokov. Finančné dôsledky sú závažné: priemerné náklady na únik údajov pre malé podniky sa pohybujú od 120 000 do 1,24 milióna dolárov, pričom útoky ransomvérom vyžadujú platby od tisícov až po milióny dolárov. Okrem priamych finančných nákladov trpia infikované weby prestojmi systému, stratou dôvery zákazníkov, regulačnými pokutami a poškodením reputácie, ktoré môže pretrvať roky. Podľa nedávnych údajov 34 % firiem zasiahnutých malvérom trvalo týždeň alebo viac, kým znovu získali prístup k svojim systémom, čo vedie k strate produktivity, zmeškaným termínom a nespokojnosti zákazníkov. Pre e-shopy môžu infekcie malvérom viesť k porušeniu PCI, žalobám zákazníkov a trvalej strate obchodných vzťahov.

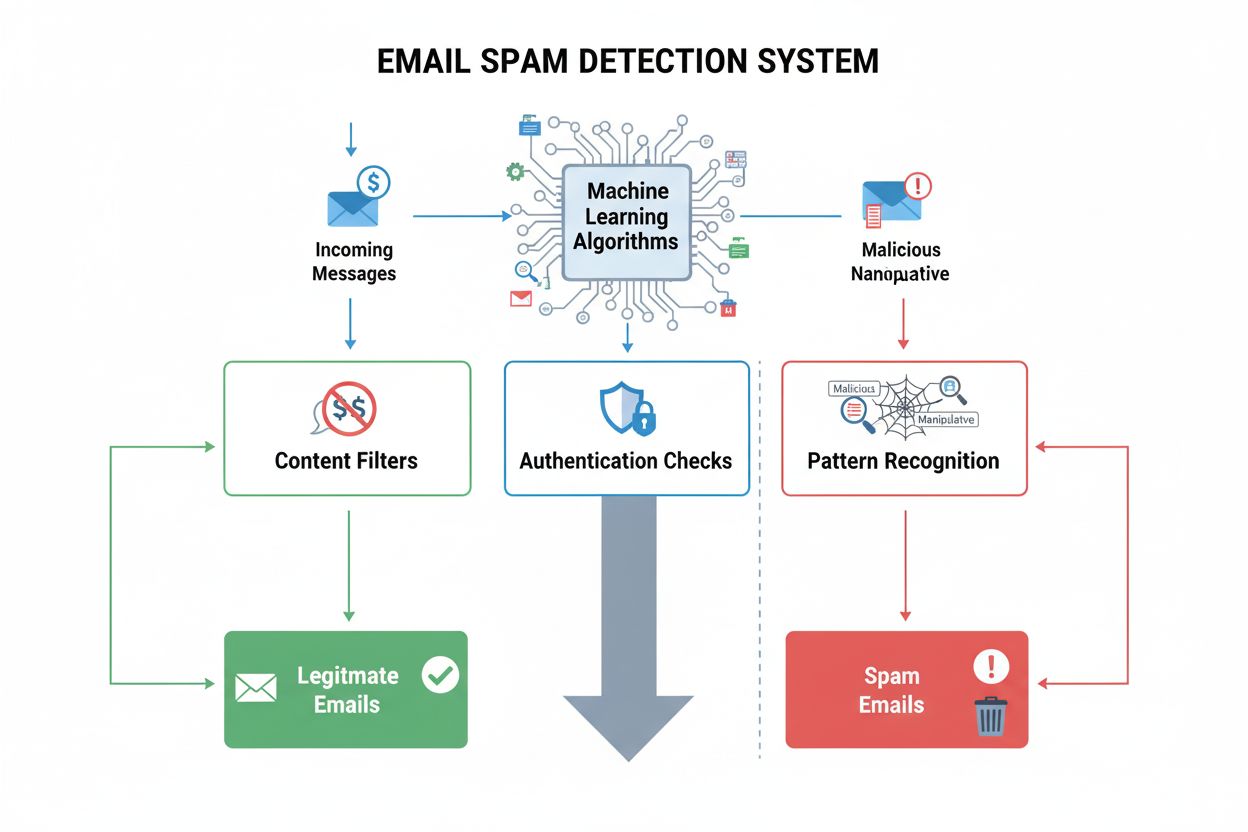

Detekcia malvéru si vyžaduje viacvrstvové prístupy kombinujúce detekciu na základe podpisov, behaviorálnu analýzu a technológie strojového učenia. Detekcia na základe podpisov porovnáva súbory s databázami známych podpisov malvéru, no táto metóda zlyháva pri nových alebo polymorfných variantoch, ktoré neustále menia svoj kód. Behaviorálna analýza sleduje aktivity systému na podozrivé vzory, ako sú neobvyklé úpravy súborov, neoprávnené sieťové pripojenia, nadmerné využitie zdrojov alebo pokusy o deaktiváciu bezpečnostného softvéru. Strojové učenie a umelá inteligencia (napríklad systém Malware.AI) detegujú neznáme hrozby analýzou behaviorálnych vzorcov bez potreby špecifických detekčných pravidiel, čo umožňuje odhalenie zero-day exploitov a nových variantov malvéru. Majitelia webov môžu identifikovať infekciu malvérom podľa varovných signálov, ako sú nečakané spomalenia výkonu, záhadné vyskakovacie reklamy, vypnuté bezpečnostné nástroje, neznáme procesy v systémovom monitore a neobvyklé výkyvy sieťovej aktivity. Google Search Console upozorňuje majiteľov webov na detekciu malvéru, zatiaľ čo bezpečnostné pluginy a služby na skenovanie webov poskytujú automatizované možnosti detekcie. Profesionálne bezpečnostné služby využívajú forenznú analýzu na preskúmanie infikovaných systémov, identifikáciu vektorov útoku a určenie rozsahu kompromitácie. Pravidelné skenovanie na malvér pomocou viacerých bezpečnostných nástrojov zvyšuje presnosť detekcie, keďže rôzne nástroje môžu identifikovať hrozby, ktoré iné prehliadnu.

Prevencia malvéru si vyžaduje komplexné bezpečnostné stratégie zavedené na technickej, organizačnej aj behaviorálnej úrovni. Pravidelné aktualizácie softvéru a záplatovanie riešia známe zraniteľnosti, ktoré útočníci zneužívajú, pričom automatizované nástroje na správu záplat zabezpečujú včasné nasadenie v rámci veľkých systémov. Dobrá hygiena hesiel v kombinácii s viacfaktorovou autentifikáciou výrazne znižuje riziko útokov na základe kradnutých údajov, ktorých výsledkom je inštalácia malvéru. Školenia zamestnancov o bezpečnosti učia personál rozoznávať phishingové taktiky, podozrivé prílohy a techniky sociálneho inžinierstva, ktoré prinášajú škodlivý kód. Overené bezpečnostné riešenia vrátane antivírusového softvéru, platforiem na detekciu a reakciu na incidenty (EDR) a pokročilých systémov ochrany pred hrozbami poskytujú skenovanie v reálnom čase a behaviorálnu analýzu. Segmentácia siete obmedzuje laterálny pohyb v prípade kompromitácie koncového bodu a znižuje rozsah šírenia malvéru. Princíp najmenších oprávnení zabezpečuje, že používatelia majú len minimálne práva potrebné pre svoje role, čím sa znižuje dopad kompromitovaných účtov. Pokročilé monitorovanie a logovanie pomocou SIEM systémov deteguje anomálie a podozrivú aktivitu. Bezpečné programovacie postupy predchádzajú injekčným chybám a pretečeniu buffera, ktoré malvér zneužíva. Pravidelné offline zálohy umožňujú rýchle obnovenie po útoku ransomvérom bez platenia výkupného. Incident response playbooky poskytujú zdokumentované postupy na efektívne a systematické zvládnutie incidentov s malvérom.

Vznik AI poháňaných vyhľadávacích systémov ako ChatGPT, Perplexity, Google AI Overviews a Claude vytvoril nové vektory pre hrozby súvisiace s malvérom, ktoré ohrozujú reputáciu značky a dôveru používateľov. Weby infikované malvérom sa môžu objaviť vo výstupoch a citáciách generovaných AI, čím šíria dezinformácie a poškodzujú dôveryhodnosť značky, keď používatelia narazia na kompromitovaný obsah prezentovaný ako autoritatívny. AI monitorovacie platformy ako AmICited sledujú, kde sa značky, domény a URL objavujú vo výstupoch AI, čo organizáciám umožňuje identifikovať, kedy sa stránky kompromitované malvérom objavia v AI citáciách. Táto schopnosť je kľúčová pre ochranu značky, pretože stránky infikované malvérom vydávajúce sa za legitímne značky môžu vo veľkom klamať používateľov a poškodzovať reputáciu organizácie. Keď sa infikované stránky objavia vo výstupoch AI, získavajú algoritmické potvrdenie, ktoré zvyšuje ich vnímanú dôveryhodnosť a robí ich nebezpečnejšími pre nič netušiacich používateľov. Monitorovanie obsahu naprieč AI platformami umožňuje organizáciám detegovať a reagovať na hrozby spojené s malvérom skôr, než spôsobia rozsiahle škody. Integrácia detekcie malvéru so sledovaním AI citácií poskytuje komplexný prehľad o tom, ako sa kompromitovaný obsah šíri cez AI systémy, čo umožňuje proaktívnu obranu značky.

Prostredie hrozieb malvéru sa naďalej vyvíja s novými technológiami a sofistikovanými metódami útokov, ktoré vyzývajú tradičné obranné mechanizmy. Fileless malvér, ktorý funguje výhradne v operačnej pamäti bez zápisu súborov na disk, predstavuje rastúcu hrozbu, keďže obchádza detekciu na základe podpisov a zanecháva minimálne forenzné stopy. Malvér poháňaný AI, ktorý používa strojové učenie na prispôsobenie sa obrane a vyhýbanie sa detekcii, predstavuje ďalšiu úroveň sofistikovanosti. Útoky na dodávateľské reťazce, ktoré kompromitujú softvérových dodávateľov a šíria malvér prostredníctvom legitímnych aktualizácií, predstavujú bezprecedentné riziká pre organizácie všetkých veľkostí. Mobilný malvér sa naďalej šíri, keďže smartfóny sa stávajú hlavnými výpočtovými zariadeniami, pričom útoky medziročne rastú o 50 %. Ransomvér ako služba (RaaS) demokratizuje tvorbu malvéru, čo umožňuje menej skúseným útočníkom spúšťať profesionálne útoky. Zero-day exploity zamerané na doposiaľ neznáme zraniteľnosti naďalej umožňujú šírenie malvéru pred vydaním záplat. Organizácie musia zavádzať modely zero-trust bezpečnosti, ktoré predpokladajú potenciálnu kompromitáciu všetkých systémov a overujú každý prístup. Priebežné spravodajstvo o hrozbách a prehľadávanie hrozieb v reálnom čase sa stanú nevyhnutnými na detekciu pokročilého malvéru skôr, než spôsobí značné škody. Integrácia detekcie malvéru s AI monitorovacími systémami bude čoraz dôležitejšia, keďže AI platformy sa stanú hlavnými zdrojmi informácií pre používateľov hľadajúcich autoritatívny obsah.

Malvér predstavuje jednu z najvytrvalejších a najrýchlejšie sa vyvíjajúcich hrozieb pre digitálnu infraštruktúru, webové stránky a bezpečnosť organizácií v modernom prostredí. Od jednoduchých vírusov, ktoré poškodzujú súbory, až po sofistikovaný ransomvér, ktorý šifruje celé siete a žiada miliónové výkupné, malvér každoročne spôsobuje škody v hodnote miliárd dolárov. Poznanie definície, typov, mechanizmov a dopadu malvéru je zásadné pre organizácie, ktoré chcú chrániť svoje digitálne aktíva, udržať dôveru zákazníkov a ochrániť reputáciu značky. Integrácia detekcie malvéru s AI monitorovacími platformami ako AmICited poskytuje organizáciám komplexný prehľad o tom, ako sa stránky infikované malvérom a kompromitovaný obsah šíria cez AI systémy, čo umožňuje proaktívnu obranu značky. Keďže hrozby malvéru sa naďalej vyvíjajú s novými technológiami a sofistikovanými metódami útokov, organizácie musia zavádzať komplexné viacvrstvové bezpečnostné stratégie kombinujúce technické opatrenia, organizačné politiky a školenia zamestnancov. Implementáciou preventívnych a zmierňujúcich stratégií uvedených v tomto glosári môžu organizácie významne znížiť svoje riziko malvéru a rýchlo reagovať na incidenty, čím minimalizujú škody a urýchlia obnovu.

Vírus je konkrétny typ malvéru, ktorý sa pripája k legitímnym súborom alebo programom a replikuje sa pri ich spustení. Malvér je širší pojem, ktorý zahŕňa vírusy, červy, trójske kone, ransomvér, spyware, adware a rootkity. Každý vírus je malvér, ale nie každý malvér je vírus. Kľúčovým rozdielom je, že vírusy potrebujú hostiteľský program na šírenie, zatiaľ čo iné typy malvéru sa môžu šíriť samostatne.

Keď sa webová stránka nakazí malvérom, vyhľadávače ako Google ju automaticky označia ako nebezpečnú a môžu ju úplne odstrániť z výsledkov vyhľadávania. To spôsobuje dramatický pokles organickej návštevnosti a pozícií. Okrem toho môže malvér presmerovávať používateľov na škodlivé stránky, vkladať spamový obsah a poškodzovať reputáciu stránky. Obnova po infekcii malvérom obvykle vyžaduje dôkladné vyčistenie, bezpečnostný audit a opätovné predloženie vyhľadávačom, čo môže trvať týždne alebo mesiace.

Webové stránky sú najčastejšie infikované cez zastarané pluginy a šablóny, neopravené zraniteľnosti softvéru, slabé administrátorské heslá, kompromitované FTP účty a škodlivé nahrávanie súborov. Útočníci tiež využívajú SQL injection, cross-site scripting (XSS) a útoky hrubou silou na získanie prístupu. Po preniknutí sa malvér môže rozšíriť laterálne cez server a na pripojené systémy. Pravidelné aktualizácie, silné heslá a monitorovanie bezpečnosti sú kľúčové preventívne opatrenia.

Detekcia malvéru zahŕňa skenovanie súborov webovej stránky na podozrivý kód, monitorovanie nezvyčajných úprav súborov, kontrolu na neoprávnené používateľské účty a analýzu serverových logov na podozrivú aktivitu. Bezpečnostné nástroje využívajú detekciu na základe podpisov, behaviorálnu analýzu a strojové učenie na identifikáciu hrozieb. Majitelia webov by mali používať bezpečnostné pluginy, pravidelne vykonávať skeny na malvér a sledovať varovné signály ako nečakané presmerovania, vložený obsah alebo zhoršenie výkonu.

Priemerné náklady na únik údajov pre malé podniky sa pohybujú od 120 000 do 1,24 milióna dolárov a zahŕňajú reakciu na incident, obnovu, právne poplatky a stratu príjmov. Útoky ransomvérom vyžadujú platby od tisícov po milióny dolárov. Okrem priamych nákladov čelia firmy prestojom, strate dôvery zákazníkov, regulačným pokutám a poškodeniu reputácie. Podľa najnovších štatistík 34 % firiem zasiahnutých malvérom trvalo týždeň alebo viac, kým znovu získali prístup k svojim systémom.

Webové stránky infikované malvérom môžu predstierať legitímne značky, šíriť škodlivý obsah a poškodzovať reputáciu značky na internete. Platformy na AI monitorovanie ako AmICited sledujú, kde sa značky a domény objavujú vo výstupoch AI, čo pomáha identifikovať, kedy sa infikované weby alebo kompromitovaný obsah objavujú vo výsledkoch AI vyhľadávania. To je kľúčové pre ochranu značky, pretože stránky kompromitované malvérom sa môžu objaviť v AI citáciách, šíriť dezinformácie a poškodzovať dôveryhodnosť značky.

Podľa najnovších štatistík kybernetickej bezpečnosti je každý týždeň infikovaných malvérom viac než 18 miliónov webových stránok. Google identifikuje týždenne približne 50 stránok so škodlivým kódom, skutoční hostitelia so škodlivým softvérom však predstavujú asi 1,6 % skenovaných stránok. Incidenty s malvérom vzrástli medzi rokmi 2023 a 2024 o 30 %, pričom útoky ransomvéru sa zvýšili o 236,7 %, čo poukazuje na rastúce ohrozenie pre majiteľov webov a organizácie.

Áno, malvér sa dá odstrániť, ale proces si vyžaduje dôkladné vyčistenie a overenie. Majitelia webov by sa mali odpojiť od siete, skenovať s viacerými bezpečnostnými nástrojmi, odstrániť škodlivé súbory a kód, opraviť všetky zraniteľnosti, zmeniť všetky prístupové údaje a overiť čistotu webu pred opätovným nasadením. Úplné odstránenie však môže byť náročné pri sofistikovanom malvéri ako rootkit, ktorý sa skrýva hlboko v systémových súboroch. Pri zložitých infekciách sa často odporúča profesionálny bezpečnostný servis, aby sa zabezpečilo, že nezostanú žiadne pozostatky.

Začnite sledovať, ako AI chatboty spomínajú vašu značku na ChatGPT, Perplexity a ďalších platformách. Získajte použiteľné poznatky na zlepšenie vašej prítomnosti v AI.

Phishing je podvodný kybernetický útok využívajúci klamlivé e-maily a webové stránky na krádež citlivých údajov. Zistite viac o typoch phishingu, štatistikách a...

Detekcia spamu identifikuje nechcený, manipulatívny obsah pomocou algoritmov strojového učenia a behaviorálnej analýzy. Zistite, ako AI systémy filtrujú spam v ...

Hacknutý obsah je neautorizovaný materiál na webovej stránke, ktorý bol zmenený kyberzločincami. Zistite, ako kompromitované weby ovplyvňujú SEO, AI výsledky vy...

Súhlas s cookies

Používame cookies na vylepšenie vášho prehliadania a analýzu našej návštevnosti. See our privacy policy.