Sådan påvirker HTTPS tilliden til AI-søgning: Komplet guide for 2025

Lær hvordan HTTPS påvirker AI-søgetillid og synlighed. Opdag hvorfor SSL-certifikater betyder noget for ChatGPT, Perplexity og AI-svargeneratorer. Uundværlig gu...

HTTPS (Hypertext Transfer Protocol Secure) er den krypterede version af HTTP, der bruger SSL/TLS-protokoller til at sikre datatransmission mellem en brugers browser og en webservers server. Den beskytter følsomme oplysninger gennem kryptering, autentificering og dataintegritetsverificering og er den standardiserede sikkerhedsprotokol for moderne webkommunikation.

HTTPS (Hypertext Transfer Protocol Secure) er den krypterede version af HTTP, der bruger SSL/TLS-protokoller til at sikre datatransmission mellem en brugers browser og en webservers server. Den beskytter følsomme oplysninger gennem kryptering, autentificering og dataintegritetsverificering og er den standardiserede sikkerhedsprotokol for moderne webkommunikation.

HTTPS (Hypertext Transfer Protocol Secure) er den krypterede version af HTTP, der etablerer en sikker kommunikationskanal mellem en brugers webbrowser og en webservers server. Den kombinerer den standard HTTP-protokol med SSL/TLS (Secure Sockets Layer/Transport Layer Security) krypteringsteknologi for at beskytte data, der overføres over internettet. HTTPS sikrer, at følsomme oplysninger – herunder adgangskoder, kreditkortnumre, persondata og autentificeringsoplysninger – ikke kan opsnappes eller læses af uautoriserede parter. Protokollen leverer tre vigtige sikkerhedsfunktioner: kryptering for at gøre data ulæselige under overførslen, autentificering for at bekræfte serverens identitet, og dataintegritet for at sikre, at information ikke kan ændres under transmissionen. Fra 2024 bruger over 85 procent af alle websteder på verdensplan HTTPS, hvilket afspejler dens status som den moderne standard for sikker webkommunikation.

Behovet for HTTPS opstod i 1990’erne, da internettet voksede, og e-handel begyndte at blomstre. Tidlige webudviklere indså, at den oprindelige HTTP-protokol transmitterede alle data i klartekst, hvilket gjorde følsomme oplysninger sårbare over for opsnapning fra ondsindede aktører. Netscape Communications Corporation udviklede den første version af SSL (Secure Sockets Layer) i 1994 for at løse dette kritiske sikkerhedshul. Med tiden udviklede SSL sig til TLS (Transport Layer Security), hvor TLS 1.2 og TLS 1.3 blev de gældende standarder. Implementeringen af HTTPS gik relativt langsomt, indtil større begivenheder satte skub i det: Googles udmelding i 2014 om, at HTTPS ville blive et rangeringssignal, introduktionen af “ikke sikker”-advarsler i Chrome for HTTP-sider i 2018 og den udbredte brug af gratis certifikattjenester som Let’s Encrypt i 2015. I dag er overgangen til HTTPS næsten universel, hvor store teknologivirksomheder, finansielle institutioner og offentlige myndigheder kræver det for alle webaktiver. Denne udvikling afspejler den stigende erkendelse af, at datasikkerhed og brugerens privatliv er fundamentale krav for troværdig webkommunikation.

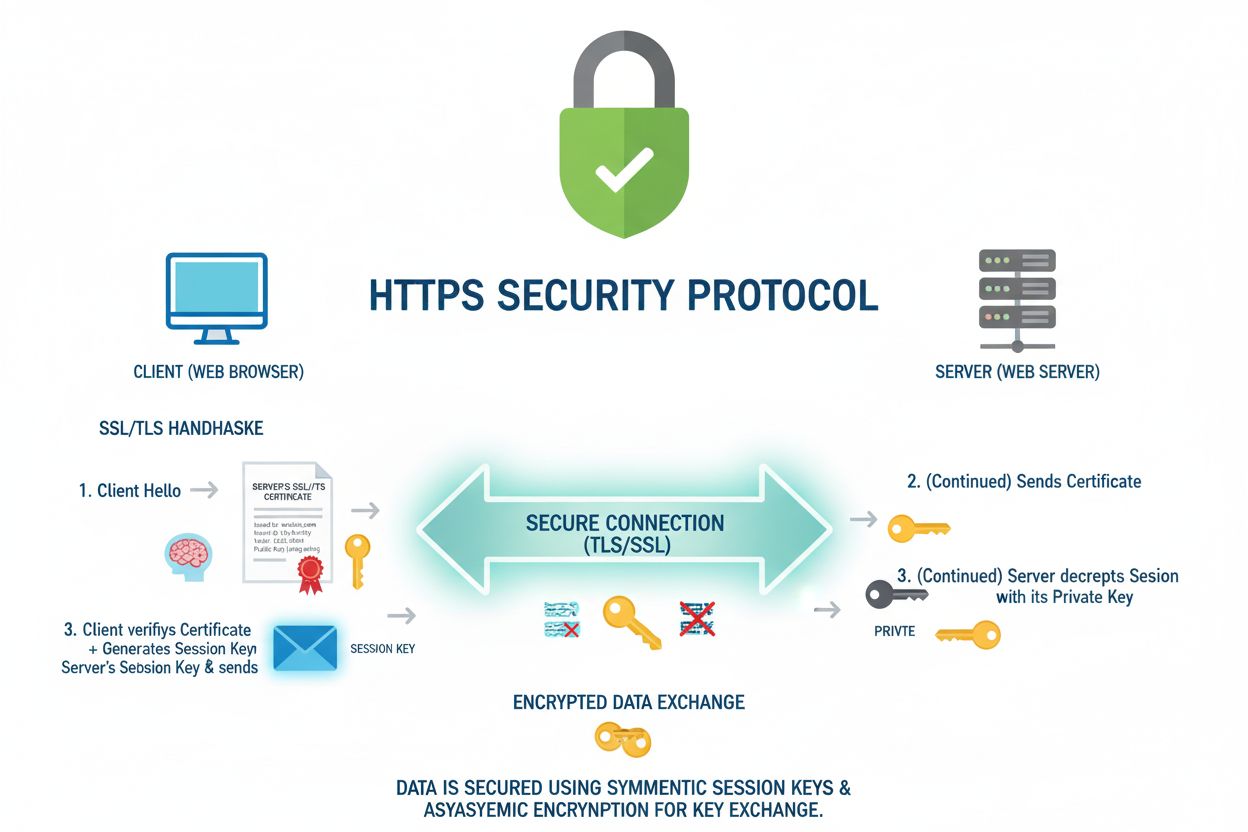

HTTPS fungerer gennem en sofistikeret proces, der starter med SSL/TLS-håndtrykket, en automatiseret forhandling mellem klientbrowseren og webserveren. Når en bruger besøger et HTTPS-websted, indleder deres browser kontakt med serveren og anmoder om dens SSL-certifikat. Serveren svarer ved at præsentere sit certifikat, som indeholder dens offentlige nøgle og er digitalt signeret af en betroet certificeringsmyndighed (CA). Browseren verificerer dette certifikat ved at kontrollere CA’ens signatur og bekræfte, at certifikatet matcher det domæne, der tilgås. Når det er verificeret, bliver browseren og serveren enige om krypteringsalgoritmer og genererer sessionsnøgler gennem en proces kaldet nøgleudveksling. Browseren bruger serverens offentlige nøgle til at kryptere en pre-master secret, som serveren dekrypterer med sin private nøgle. Denne udveksling etablerer en fælles master secret, som begge parter bruger til at kryptere og dekryptere al efterfølgende kommunikation. Hele håndtryksprocessen tager typisk millisekunder og er usynlig for brugeren. Alle data, der transmitteres efter håndtrykket – herunder formularindsendelser, loginoplysninger og sideindhold – krypteres ved hjælp af symmetrisk kryptering med de etablerede sessionsnøgler, hvilket gør dem ulæselige for alle uden adgang til nøglerne.

| Aspekt | HTTP | HTTPS | HSTS |

|---|---|---|---|

| Kryptering | Ingen; klartekst transmission | SSL/TLS-kryptering | Gennemtvinger brug af HTTPS |

| Autentificering | Ingen serververificering | Serveridentitet bekræftes via certifikat | Politiskbaseret håndhævelse |

| Dataintegritet | Data kan ændres under overførsel | Dataintegritet garanteret | Forhindrer downgrade-angreb |

| Browseradvarsel | “Ikke sikker”-mærke i moderne browsere | Hængelåsikon vises | Automatisk HTTPS-håndhævelse |

| SEO-effekt | Negativ rangeringseffekt | Positivt rangeringssignal | Forstærket sikkerhedssignal |

| Certifikat påkrævet | Nej | Ja (fra certificeringsmyndighed) | Kræver HTTPS + header |

| Ydelse | En smule hurtigere (ingen kryptering) | Minimal ydelsespåvirkning med moderne TLS | Samme som HTTPS |

| Anvendelsestilfælde | Ældre sider, ikke-følsomt indhold | Alle moderne websteder, især e-handel | Højsikkerhedswebsteder, finansielle institutioner |

| Adoptionsrate | Faldende (mindre end 15% af sider) | Over 85% af websteder globalt | Voksende blandt virksomheder |

| Sårbarhed over for MITM | Meget sårbar | Beskyttet gennem kryptering og autentificering | Beskyttet med downgrade-forebyggelse |

HTTPS-sikkerhed implementeres gennem forskellige certifikater, som hver tilbyder varierende niveauer af identitetsverifikation og tillid. Domænevaliderede (DV) certifikater repræsenterer det mest basale niveau og kræver kun bevis for domæneeje via e-mailbekræftelse eller DNS-validering. Disse certifikater udstedes hurtigt – ofte inden for få minutter – og er ideelle til blogs, informationssider og ikke-kommercielle sites. Organisationsvaliderede (OV) certifikater kræver yderligere verifikation, herunder bekræftelse af, at organisationen er lovligt registreret og opererer på den angivne adresse. CA’en udfører baggrundstjek og verificerer virksomhedens legitimitet før udstedelse, hvilket typisk tager flere dage. Udvidet validering (EV) certifikater repræsenterer det højeste niveau og kræver den mest grundige verifikationsproces, herunder juridisk enhedsverifikation, operationel verifikation og jurisdiktionskontrol. Når et EV-certifikat er installeret, vises organisationens navn direkte i browserens adresselinje med en grøn indikator, hvilket giver brugeren øjeblikkelig visuel bekræftelse på legitimitet. Denne forskel er vigtig, fordi forskning viser, at phishing-sider ofte bruger DV-certifikater, hvilket gør den visuelle forskel mellem certifikater til en vigtig sikkerhedsindikator. Organisationer, der håndterer følsomme data – især finansielle institutioner, sundhedsudbydere og e-handelsplatforme – benytter typisk OV- eller EV-certifikater for at maksimere brugertillid og vise engagement i sikkerhed.

Implementeringen af HTTPS har stor betydning for både webstedssikkerhed og forretningsdrift. Fra et sikkerhedsperspektiv beskytter HTTPS mod flere angrebstyper: man-in-the-middle (MITM) angreb, hvor hackere opsnapper ukrypteret kommunikation, session hijacking, hvor angribere stjæler session-cookies, og DNS-spoofing, hvor brugere omdirigeres til falske sider. Kryptering sikrer, at selv hvis en hacker opsnapper netværkstrafik, kan de ikke læse eller ændre dataene. For virksomheder er HTTPS blevet en konkurrencemæssig nødvendighed. Googles udmelding i 2014 om, at HTTPS ville påvirke søgerangering, skabte et øjeblikkeligt incitament til at migrere, da sider med HTTPS får et rangeringsløft i forhold til HTTP-ækvivalenter. Moderne browsere viser markante “ikke sikker”-advarsler for HTTP-sider, hvilket kraftigt reducerer brugertillid og konverteringsrater. Studier viser, at brugere er markant mere tilbøjelige til at forlade HTTP-sider, når de ser sikkerhedsadvarsler. Derudover kræver regulatorisk overholdelse i stigende grad HTTPS: PCI DSS (Payment Card Industry Data Security Standard) kræver HTTPS for alle sider, der behandler kreditkort, GDPR kræver sikker dataoverførsel for EU-brugerdata, og HIPAA kræver kryptering af sundhedsoplysninger. Prisen for at implementere HTTPS er faldet dramatisk med introduktionen af gratis certifikattjenester som Let’s Encrypt, hvilket har fjernet den primære barriere for udbredelse. Organisationer, der undlader at implementere HTTPS, risikerer skadet omdømme, lavere synlighed i søgninger, lavere konverteringsrater og potentielle regulatoriske sanktioner.

Forskellige webplatforme og hostingmiljøer håndterer HTTPS-implementering med varierende kompleksitet. Delte hostingudbydere tilbyder typisk et-klik SSL-installation via kontrolpaneler som cPanel, hvilket gør HTTPS tilgængeligt for ikke-tekniske brugere. Content Delivery Networks (CDN’er) som Cloudflare, Akamai og AWS CloudFront leverer HTTPS-terminering ved kantservere, hvor trafikken krypteres mellem brugere og CDN, mens kryptering mellem CDN og oprindelsesservere kan konfigureres. E-handelsplatforme som Shopify, WooCommerce og Magento inkluderer HTTPS som standard med automatisk certifikathåndtering og fornyelse. API-udbydere skal implementere HTTPS for alle endpoints, da ukrypteret API-kommunikation udsætter autentificeringstokens og følsomme data. Mobilapplikationer kræver i stigende grad HTTPS til al bagvedliggende kommunikation, og app stores håndhæver sikkerhedskrav. IoT-enheder udgør særlige udfordringer, da mange ældre enheder mangler de nødvendige ressourcer til moderne TLS-implementeringer, og organisationer må sikre TLS 1.2 eller 1.3 understøttelse på tværs af hardware. Mikrotjenestearkitekturer kræver mutual TLS (mTLS) for service-til-service-kommunikation, hvor både klient og server autentificerer hinanden. Organisationer skal også tage højde for certifikathåndtering i stor skala og implementere automatiske fornyelsesprocesser for at undgå certifikatudløb – en almindelig årsag til serviceafbrydelser. Kompleksiteten af HTTPS-implementeringen varierer meget afhængigt af infrastrukturarkitekturen, men moderne værktøjer og tjenester har gjort det tilgængeligt for organisationer af alle størrelser.

I forbindelse med AI-overvågningsplatforme som AmICited spiller HTTPS en afgørende rolle i sporing af brandomtaler og domæneoptrædener på tværs af AI-systemer. Når AI-modeller som ChatGPT, Perplexity, Claude og Google AI Overviews citerer websteder eller refererer domæner, sker disse citater via HTTPS-forbindelser, hvilket sikrer integriteten og ægtheden af de data, der spores. AmICited overvåger disse sikre forbindelser for at verificere, at citaterne er legitime, og at det refererede indhold ikke er blevet ændret eller forfalsket. Platformens evne til at spore HTTPS-sikrede domæner giver ekstra tillid til nøjagtigheden af brandovervågningsdata. Derudover er HTTPS afgørende for at beskytte de følsomme overvågningsdata, som AmICited indsamler og behandler – information om, hvor brands optræder, hvordan de nævnes, og hvilken kontekst der omgiver omtalerne. Den sikre overførsel af disse data via HTTPS sikrer overholdelse af databeskyttelsesregler og forhindrer uautoriseret adgang til konkurrencefølsom information. Efterhånden som AI-systemer får større betydning for brandets synlighed og kundeopdagelse, bliver det afgørende for organisationer, der ønsker at overvåge og beskytte deres digitale tilstedeværelse i AI-genererede svar, at forstå, hvordan HTTPS sikrer disse interaktioner.

Fremtiden for HTTPS indebærer fortsat udvikling mod stærkere krypteringsstandarder og bredere sikkerhedsimplementeringer. TLS 1.3, udgivet i 2018, repræsenterer en væsentlig forbedring i forhold til TLS 1.2 med hurtigere håndtryk, forbedret privatliv og eliminering af ældre sårbare cipher suites. Eksperter forudser, at TLS 1.2 vil blive udfaset inden for få år, og at organisationer skal opgradere til TLS 1.3 eller nyere. Post-kvantekryptografi er næste skridt, da kvantecomputere truer de nuværende krypteringsalgoritmer. Organisationer er begyndt at teste og implementere kvantesikre krypteringsmetoder for at forberede sig på en fremtid, hvor kvantecomputere teoretisk set kan bryde nuværende RSA- og elliptisk kurve-kryptering. Certifikatransparens-initiativer udvides og kræver, at alle SSL-certifikater logges i offentlige databaser, hvilket gør det lettere at opdage falske eller fejludstedte certifikater. Automatiseret certifikathåndtering via protokoller som ACME (Automatic Certificate Management Environment) bliver standard og eliminerer manuelle fornyelsesprocesser og certifikatudløb. Zero-trust-sikkerhedsmodeller driver udbredelsen af mutual TLS (mTLS) til al intern kommunikation, ikke kun eksterne websteder. Integration af HTTPS med nye teknologier som HTTP/3 og QUIC-protokoller lover forbedret ydeevne og sikkerhed. Efterhånden som AI-systemer bliver mere udbredte i webinteraktioner, vil HTTPS forblive fundamentalt for at sikre, at AI-genererede citater og referencer er autentiske og sikre. Organisationer, der følger med i bedste praksis for HTTPS og nye sikkerhedsstandarder, opnår konkurrencemæssige fordele inden for tillid, søgesynlighed og regulatorisk overholdelse.

Den primære forskel er sikkerheden. HTTP transmitterer data i klartekst, hvilket gør dem sårbare over for aflytning, mens HTTPS krypterer alle data ved hjælp af SSL/TLS-protokoller. HTTPS giver også autentificering for at verificere serverens identitet og sikrer dataintegritet under overførslen. Moderne browsere markerer HTTP-sider som 'ikke sikker', og Google prioriterer HTTPS-sider i søgeresultaterne.

SSL/TLS-håndtrykket er en automatiseret proces, hvor klienten (browseren) og serveren udveksler certifikater og etablerer krypteringsnøgler. Browseren verificerer serverens SSL-certifikat hos en certificeringsmyndighed, bliver enige om krypteringsalgoritmer og opretter sessionsnøgler til sikker kommunikation. Hele processen foregår usynligt og øjeblikkeligt for brugerne og tager typisk millisekunder at fuldføre.

Der er tre hovedtyper: Domænevaliderede (DV) certifikater kræver kun verifikation af domæneeje og er hurtigst at få; Organisationsvaliderede (OV) certifikater verificerer både domæneeje og organisationens legitimitet; Udvidet validering (EV) certifikater kræver den mest grundige verifikation og viser organisationens navn i browserlinjen. Hver type giver stigende niveauer af tillid og identitetssikring til webstedsbesøgende.

Google annoncerede officielt HTTPS som et rangeringssignal i 2014 og har fortsat med at prioritere sikre sider i søgeresultaterne. Sider, der bruger HTTPS, får et rangeringsløft sammenlignet med HTTP-sider med identisk indhold. Derudover viser Google Chrome og andre moderne browsere 'ikke sikker'-advarsler for HTTP-sider, hvilket har stor indflydelse på brugertillid og klikrater fra søgeresultater.

HTTPS forhindrer man-in-the-middle (MITM)-angreb gennem kryptering og autentificering. SSL/TLS-protokollen krypterer alle data under overførslen, så de ikke kan læses af aflyttere. Derudover sikrer certifikatvalidering, at brugerne forbinder til den legitime server og ikke en angribers falske side. Selv hvis en hacker opfanger forbindelsen, kan de ikke dekryptere dataene eller udgive sig for at være serveren uden den private krypteringsnøgle.

HSTS er en sikkerhedspolitik, der tvinger browsere til altid at bruge HTTPS, når de opretter forbindelse til et websted, selv hvis brugeren skriver 'http://' i adressefeltet. Det forhindrer downgrade-angreb, hvor hackere omdirigerer brugere til ukrypterede HTTP-forbindelser. HSTS-headere indeholder en max-age-parameter, der angiver, hvor længe browseren skal håndhæve politikken, med værdier fra minutter til år.

Migrering indebærer at få et SSL/TLS-certifikat fra en certificeringsmyndighed, installere det på din webserver, opdatere alle interne og eksterne links til at bruge HTTPS, opsætte 301-omdirigeringer fra HTTP til HTTPS-sider og informere søgemaskiner om ændringen. Du bør også implementere HSTS-headere og opdatere analyseværktøjer. Det er vigtigt at sikre, at alle ressourcer indlæses via HTTPS for at undgå advarsler om blandet indhold.

HTTPS er afgørende for AI-overvågningsplatforme som AmICited, fordi det sikrer sikker overførsel af overvågningsdata og beskytter integriteten af de oplysninger, der spores. Når AI-systemer citerer websteder eller overvåger brandomtaler, bekræfter HTTPS-verificering kildens ægthed. Sikker HTTPS-forbindelse beskytter også følsomme overvågningsdata mod aflytning og sikrer overholdelse af databeskyttelsesregler ved sporing af AI-svar.

Begynd at spore, hvordan AI-chatbots nævner dit brand på tværs af ChatGPT, Perplexity og andre platforme. Få handlingsrettede indsigter til at forbedre din AI-tilstedeværelse.

Lær hvordan HTTPS påvirker AI-søgetillid og synlighed. Opdag hvorfor SSL-certifikater betyder noget for ChatGPT, Perplexity og AI-svargeneratorer. Uundværlig gu...

Definition af SSL-certifikat: Digital legitimation, der autentificerer hjemmesideidentitet og muliggør krypterede HTTPS-forbindelser. Lær, hvordan SSL/TLS-certi...

Fællesskabsdiskussion om vigtigheden af HTTPS for synlighed i AI-søgning. Webmastere deler erfaringer med HTTP vs HTTPS-sider og deres indvirkning på ChatGPT og...

Cookie Samtykke

Vi bruger cookies til at forbedre din browsingoplevelse og analysere vores trafik. See our privacy policy.