HTTPS

HTTPS ist das sichere Protokoll für Web-Kommunikation mit SSL/TLS-Verschlüsselung. Erfahren Sie, wie es Daten schützt, sich von HTTP unterscheidet und warum es ...

Ein SSL-Zertifikat ist ein digitales Beglaubigungsdokument, das die Identität einer Website authentifiziert und verschlüsselte HTTPS-Verbindungen zwischen Browsern und Servern ermöglicht. Dadurch werden Datenübertragungen geschützt und das Vertrauen der Nutzer gestärkt. SSL steht für Secure Sockets Layer, wobei moderne Implementierungen das aktualisierte TLS (Transport Layer Security)-Protokoll verwenden, um Internetkommunikation abzusichern.

Ein SSL-Zertifikat ist ein digitales Beglaubigungsdokument, das die Identität einer Website authentifiziert und verschlüsselte HTTPS-Verbindungen zwischen Browsern und Servern ermöglicht. Dadurch werden Datenübertragungen geschützt und das Vertrauen der Nutzer gestärkt. SSL steht für Secure Sockets Layer, wobei moderne Implementierungen das aktualisierte TLS (Transport Layer Security)-Protokoll verwenden, um Internetkommunikation abzusichern.

Ein SSL-Zertifikat ist eine digitale Sicherheitsbescheinigung, die die Identität einer Website bestätigt und die verschlüsselte Kommunikation zwischen dem Browser eines Nutzers und einem Webserver über das HTTPS-Protokoll ermöglicht. SSL steht für Secure Sockets Layer, wobei moderne Implementierungen das aktualisierte TLS (Transport Layer Security)-Protokoll verwenden. Das Zertifikat enthält einen öffentlichen Schlüssel, den Browser zur Verschlüsselung von Daten nutzen, während der Server einen entsprechenden privaten Schlüssel zur Entschlüsselung bereithält. Durch die Installation eines SSL-Zertifikats auf einem Webserver richten Organisationen eine sichere, verschlüsselte Verbindung ein, die verhindert, dass Hacker sensible Informationen wie Passwörter, Kreditkartennummern und persönliche Daten abfangen können. Das Zertifikat dient zudem als digitale Identitätsprüfung und bestätigt den Nutzern, dass die von ihnen besuchte Website tatsächlich der angegebenen, legitimen Organisation gehört. Diese Doppelfunktion – Verschlüsselung und Authentifizierung – macht SSL-Zertifikate zu einem grundlegenden Element moderner Websicherheit und des Nutzervertrauens.

Das SSL-Protokoll wurde ursprünglich 1994 von Netscape zur Absicherung von Webkommunikation entwickelt; SSL 3.0 wurde 1996 zum Standard. Nach der Entdeckung von Schwachstellen im SSL-Protokoll wurde TLS (Transport Layer Security) als sicherer Nachfolger entwickelt. TLS 1.0 erschien 1999, darauf folgten TLS 1.2 im Jahr 2008 und TLS 1.3 im Jahr 2018 – mit jeder Version wurden stärkere Verschlüsselungsalgorithmen eingeführt und Sicherheitslücken geschlossen. Obwohl SSL technisch überholt ist, wird der Begriff in der Branche aufgrund seines Bekanntheitsgrads weiterhin häufig verwendet. Laut W3Techs-Daten ist die SSL/TLS-Nutzung massiv gestiegen: 87,6 % aller Websites nutzten 2024 gültige SSL-Zertifikate, im Vergleich zu lediglich 18,5 % sechs Jahre zuvor. Dieses exponentielle Wachstum spiegelt das zunehmende Bewusstsein für Cyberbedrohungen und regulatorische Anforderungen wider. Das Certificate Authority Browser (CA/B) Forum aktualisiert kontinuierlich die Standards zur Stärkung der Zertifikatsvalidierung, etwa durch die Verkürzung der Zertifikatslaufzeiten von 39 auf maximal 13 Monate. Diese Entwicklung unterstreicht das Engagement der Branche, mit der Bedrohungslage Schritt zu halten und robuste Sicherheitsstandards zu gewährleisten.

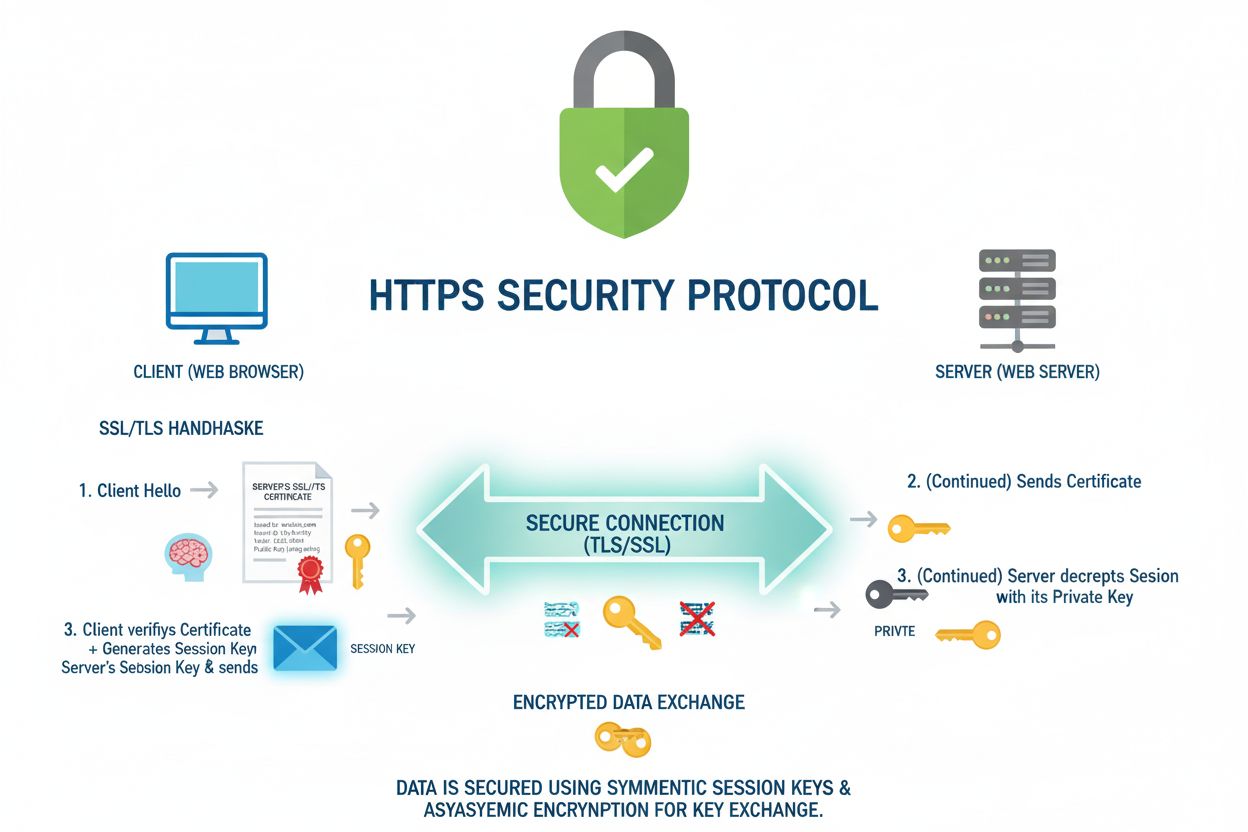

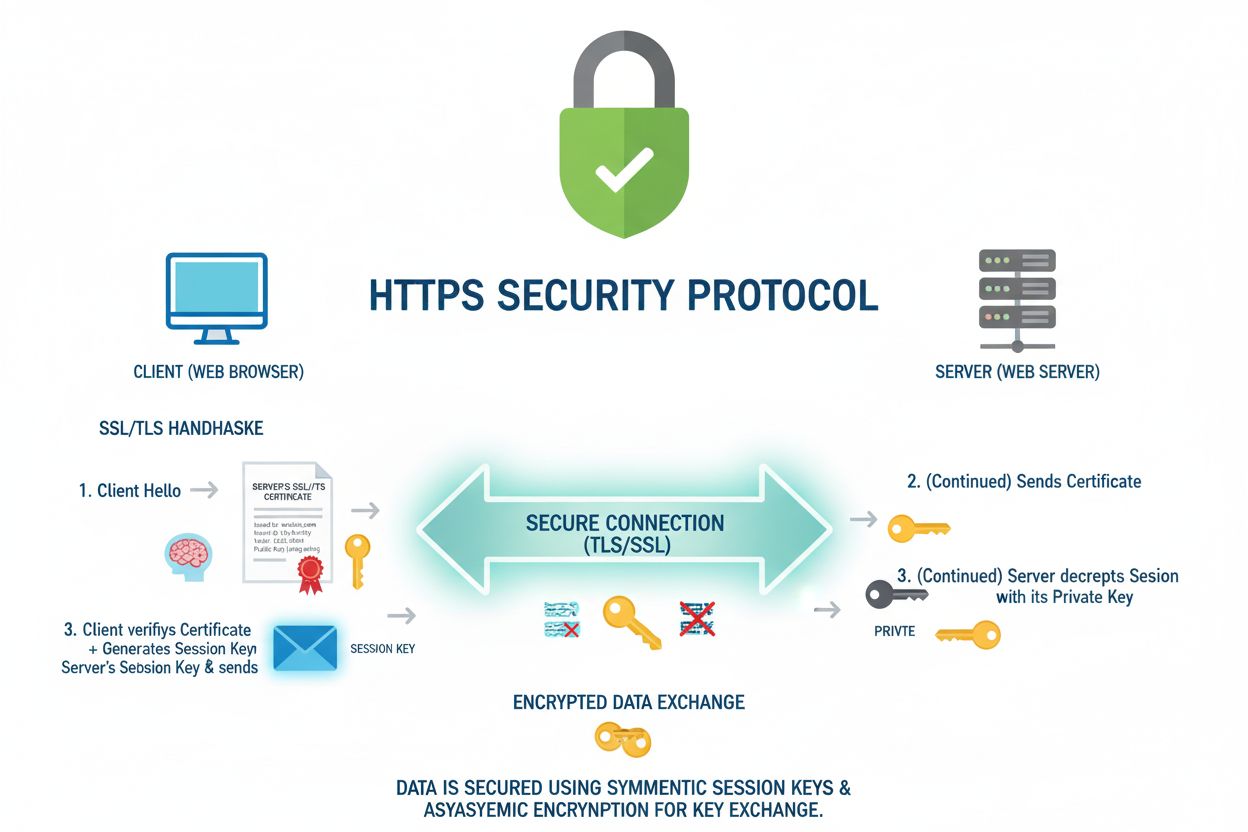

SSL-Zertifikate arbeiten mit einem ausgefeilten Verfahren, dem sogenannten SSL/TLS-Handshake, der für Nutzer unsichtbar und in Millisekunden abläuft, sobald eine HTTPS-Website aufgerufen wird. Der Prozess beginnt, wenn ein Browser eine Verbindung zu einem sicheren Server herstellt und das SSL-Zertifikat des Servers anfordert. Der Server sendet daraufhin sein Zertifikat mit öffentlichem Schlüssel und weiteren Details. Der Browser prüft anschließend die Echtheit des Zertifikats, indem er es mit einer Liste vertrauenswürdiger Zertifizierungsstellen (CAs) im Browser vergleicht. Ist das Zertifikat gültig und stimmt mit der aufgerufenen Domain überein, generiert der Browser einen Session-Key und verschlüsselt ihn mit dem öffentlichen Schlüssel des Servers. Der Server entschlüsselt diesen Session-Key mit seinem privaten Schlüssel – nun besitzen beide Parteien denselben Sitzungsschlüssel. Von diesem Punkt an werden sämtliche Daten zwischen Browser und Server mit diesem symmetrischen Verschlüsselungsschlüssel übertragen, was deutlich schneller ist als der initiale Prozess der asymmetrischen Verschlüsselung. Dieses elegante System kombiniert die Sicherheit asymmetrischer Kryptographie (öffentlicher/privater Schlüssel) mit der Effizienz symmetrischer Verschlüsselung (ein gemeinsamer Schlüssel) und ermöglicht so eine sichere und performante Verbindung. Der gesamte Handshake ist für Nutzer transparent und schützt zuverlässig vor Abhören und Manipulation der Daten.

SSL-Zertifikate werden je nach Umfang der von der Zertifizierungsstelle (CA) durchgeführten Identitätsprüfung in drei Typen unterteilt:

Domain Validated (DV)-Zertifikate bilden die einfachste Stufe und erfordern lediglich den Nachweis des Domainbesitzes. Der Antragsteller muss die Kontrolle über die Domain durch E-Mail-Bestätigung oder DNS-Eintrag nachweisen – dieser Prozess ist meist in wenigen Minuten abgeschlossen. DV-Zertifikate bieten zwar Verschlüsselung, aber keine Überprüfung der Identität der Organisation und eignen sich daher nur für nicht-kommerzielle Websites wie Blogs oder persönliche Projekte. Problematisch ist, dass auch Phishing-Seiten oder böswillige Akteure leicht DV-Zertifikate erhalten können, was für Nutzer eine trügerische Sicherheit durch das Schlosssymbol bedeutet.

Organization Validated (OV)-Zertifikate erfordern neun Validierungsschritte und bieten eine mittlere Sicherheitsstufe für Unternehmen, die Online-Transaktionen durchführen. Neben der Überprüfung des Domainbesitzes müssen Zertifizierungsstellen auch die rechtliche Existenz, die physische Adresse und den aktiven Status der Organisation bestätigen. Klickt ein Nutzer auf das Schlosssymbol einer OV-gesicherten Website, kann er den Namen der Organisation einsehen – was zusätzliches Vertrauen schafft. OV-Zertifikate sind ideal für kleine und mittlere Unternehmen, Login-Bereiche und Websites, die Kundendaten verarbeiten.

Extended Validation (EV)-Zertifikate bieten die höchste Identitätssicherheit und erfordern 16 strenge Validierungsschritte, darunter die Überprüfung der öffentlichen Telefonnummer des Unternehmens, der Betriebsdauer, der Registrierungsnummer, des Gerichtsstands sowie einen Telefonanruf zur Beschäftigungsbestätigung des Antragstellers. Darüber hinaus erfolgt eine Prüfung auf Domainbetrug und eine Blacklist-Kontrolle der Kontakte. Bei EV-Zertifikaten wird der Organisationsname – je nach Browser – direkt in der Adressleiste angezeigt, was den Nutzern sofort die Legitimität der Website signalisiert. Finanzinstitute, Großunternehmen und führende E-Commerce-Plattformen setzen überwiegend auf EV-Zertifikate, um das Kundenvertrauen zu maximieren.

| Eigenschaft | Domain Validated (DV) | Organization Validated (OV) | Extended Validation (EV) |

|---|---|---|---|

| Validierungsstufen | 1–2 (nur Domainbesitz) | 9 Validierungsschritte | 16 Validierungsschritte |

| Ausstellungszeit | Minuten bis Stunden | 1–3 Tage | 3–7 Tage |

| Anzeige des Organisationsnamens | Nicht angezeigt | Im Zertifikatsdetail angezeigt | In der Adressleiste angezeigt (browserabhängig) |

| Kosten | 0–50 $/Jahr | 50–200 $/Jahr | 150–500+ $/Jahr |

| Geeignet für | Blogs, persönliche Seiten, nicht-kommerzielle Nutzung | Unternehmensseiten, Login-Bereiche, KMU | Banken, E-Commerce, Großunternehmen |

| Vertrauensniveau | Niedrig (minimale Sicherheit) | Mittel (Organisationsprüfung) | Hoch (umfassende Prüfung) |

| Phishing-Risiko | Hoch (leicht von Angreifern zu erhalten) | Gering (Organisationsprüfung erforderlich) | Sehr gering (umfassende Überprüfung) |

| SEO-Auswirkung | Positiv (HTTPS erforderlich) | Positiv (HTTPS erforderlich) | Positiv (HTTPS erforderlich) |

Zertifizierungsstellen (CAs) sind vertrauenswürdige Drittanbieter, die zur Ausstellung, Validierung und Verwaltung von SSL-Zertifikaten autorisiert sind. Zu den wichtigsten CAs zählen DigiCert, Sectigo, GlobalSign und Let’s Encrypt. CAs müssen strenge Anforderungen von Betriebssystemen, Webbrowsern und Geräteherstellern erfüllen, um in den Root-Zertifikatsspeicher – die Liste der vorinstallierten, vertrauenswürdigen CAs – aufgenommen zu werden. Die Rolle der CA ist entscheidend: Sie prüft die Identität des Antragstellers und signiert das ausgestellte Zertifikat digital mit ihrem eigenen privaten Schlüssel, wodurch eine digitale Signatur entsteht, die die Echtheit des Zertifikats bestätigt. Wenn ein Browser ein SSL-Zertifikat erhält, prüft er die Signatur der CA anhand des öffentlichen Schlüssels der CA, der bereits im Root-Store des Browsers als vertrauenswürdig hinterlegt ist. So entsteht eine Vertrauenskette, durch die sich Nutzer auf ein Zertifikat verlassen können, weil sie der ausstellenden CA vertrauen. CAs unterliegen strengen Vorgaben und regelmäßigen WebTrust-Audits, um die Einhaltung der Sicherheitsstandards sicherzustellen. Das CA/B Forum definiert die Branchenstandards, die alle CAs beachten müssen, darunter Validierungsprozesse, Zertifikatslaufzeiten und Sicherheitsanforderungen. Dieses standardisierte Vorgehen gewährleistet konsistente Sicherheit im Internet und schützt vor betrügerischen Zertifikaten.

Googles Einsatz für HTTPS hat SSL-Zertifikate zu einem entscheidenden Faktor für die Suchmaschinenoptimierung gemacht. Bereits 2014 kündigte Google an, dass HTTPS ein Ranking-Kriterium werden würde, sodass Websites mit gültigem SSL-Zertifikat eine bessere Platzierung als Nicht-HTTPS-Seiten erhalten. Diese Politik wurde im Laufe der Zeit verstärkt, und HTTPS ist ein immer wichtigerer Bestandteil des Google-Algorithmus. Zusätzlich zeigen Google Chrome und andere aktuelle Browser auffällige „Nicht sicher“-Warnungen für Websites ohne gültiges SSL-Zertifikat an, was das Nutzerverhalten maßgeblich beeinflusst. Studien zeigen, dass Nutzer deutlich seltener Transaktionen abschließen oder persönliche Daten auf Websites mit Sicherheitswarnungen eingeben. Für E-Commerce bedeutet dies unmittelbare Umsatzeinbußen, da Nutzer ihren Warenkorb bei Warnungen häufig abbrechen. Darüber hinaus ermöglichen SSL-Zertifikate die HTTPS-Everywhere-Initiative, die darauf abzielt, sämtlichen Internetverkehr standardmäßig zu verschlüsseln. Organisationen, die SSL-Zertifikate implementieren, demonstrieren ihr Engagement für Datenschutz und Datensicherheit – das stärkt den Ruf und die Kundenbindung. Die Kombination aus SEO-Vorteilen, geringeren Absprungraten und höheren Conversion-Raten macht SSL-Zertifikate zu einer geschäftlichen Notwendigkeit und nicht nur zu einer technischen Sicherheitsmaßnahme.

Für eine effektive Implementierung von SSL-Zertifikaten sind mehrere wichtige Schritte zu beachten. Zunächst sollten Organisationen den passenden Zertifikattyp entsprechend der Funktion und Sensibilität ihrer Website auswählen – DV für Informationsseiten, OV für Geschäftsanwendungen, EV für Finanztransaktionen. Die Certificate Signing Request (CSR) muss auf dem Server erstellt werden, auf dem das Zertifikat installiert werden soll, und enthält Domainnamen, Organisationsdaten und den öffentlichen Schlüssel. Es sollten starke Schlüssellängen (mindestens 2048-Bit-RSA oder äquivalentes ECC) eingesetzt werden, um die Verschlüsselungsstärke zu gewährleisten. Die Zertifikatserneuerung muss vor Ablauf erfolgen, um Unterbrechungen und Warnungen zu vermeiden – viele Unternehmen automatisieren dies mit Zertifikatsmanagement-Plattformen wie AWS Certificate Manager oder DigiCert CertCentral. Bei mehreren Domains oder Subdomains bieten Wildcard-Zertifikate oder Multi-Domain-(SAN)-Zertifikate eine kosteneffiziente Lösung. Für besonders sichere Anwendungen kann Zertifikatspinning implementiert werden, um Man-in-the-Middle-Angriffe zu verhindern. Regelmäßige Zertifikatsaudits sollten prüfen, ob alle Zertifikate gültig, korrekt konfiguriert und nicht kurz vor dem Ablauf stehen. Organisationen sollten außerdem HSTS (HTTP Strict Transport Security)-Header nutzen, um Browser zur Nutzung von HTTPS zu zwingen. Überwachungstools sollten Zertifikatsablaufdaten erfassen und Administratoren rechtzeitig vor Ablauf benachrichtigen.

Das SSL/TLS-Umfeld entwickelt sich stetig weiter, um neuen Bedrohungen und technischen Fortschritten zu begegnen. Post-Quantum-Kryptographie ist ein zentrales Thema, da Quantencomputer theoretisch aktuelle Verschlüsselungsverfahren brechen könnten. Organisationen und Standardisierungsgremien entwickeln und testen bereits quantenresistente Algorithmen, um die Sicherheit von SSL/TLS auch im Quantenzeitalter zu gewährleisten. Certificate Transparency (CT) gewinnt an Bedeutung und verlangt, dass alle öffentlich vertrauenswürdigen Zertifikate in öffentlichen CT-Logs verzeichnet werden, um betrügerische Zertifikatsausstellungen zu erkennen. Die Branche bewegt sich in Richtung automatisiertes Zertifikatsmanagement mit Technologien wie ACME (Automated Certificate Management Environment), die Ausstellung und Erneuerung von Zertifikaten vereinfachen. Zero-Trust-Sicherheitsmodelle fördern die Einführung von mutual TLS (mTLS), bei dem sich Client und Server gegenseitig authentifizieren – so wird SSL/TLS auch für APIs und Microservices eingesetzt. Die maximale Zertifikatslaufzeit sinkt weiter – von 39 auf 13 Monate –, was das Sicherheitsniveau erhöht. Elliptische-Kurven-Kryptographie (ECC) setzt sich als Alternative zu RSA durch, da sie bei gleicher Sicherheit kleinere Schlüssel und schnellere Berechnungen ermöglicht. Immer mehr Organisationen setzen auf Zertifikatspinning und HSTS-Preloading, um ausgefeilte Angriffe zu verhindern. Die Integration von SSL/TLS mit KI-gestütztem Sicherheitsmonitoring ermöglicht die Echtzeiterkennung von Zertifikatsanomalien und potenziellen Bedrohungen. Mit zunehmender Komplexität der Cybergefahren wird sich auch die SSL/TLS-Technologie weiterentwickeln – mit stärkeren Verschlüsselungsstandards, höherer Performance und neuen Schutzmechanismen, um die Sicherheit und das Vertrauen in die moderne Internetkommunikation auch künftig zu gewährleisten.

SSL (Secure Sockets Layer) und TLS (Transport Layer Security) sind kryptografische Protokolle mit demselben Zweck, wobei TLS der moderne, sicherere Nachfolger von SSL ist. Obwohl SSL technisch veraltet ist (Version 3.0 erschien 1996), wird der Begriff 'SSL-Zertifikat' in der Branche weiterhin für beide Zertifikatstypen verwendet. Moderne Zertifikate nutzen TLS-Protokolle, die stärkere Verschlüsselungsalgorithmen und bessere Sicherheitsmerkmale als das ursprüngliche SSL-Protokoll bieten.

Ein SSL-Zertifikat ermöglicht HTTPS, indem es über den SSL/TLS-Handshake-Prozess eine verschlüsselte Verbindung aufbaut. Wenn ein Nutzer eine HTTPS-Website besucht, fordert der Browser das Zertifikat vom Server an, prüft es bei einer vertrauenswürdigen Zertifizierungsstelle und verwendet anschließend den öffentlichen Schlüssel des Zertifikats zur Verschlüsselung der Daten. Diese verschlüsselte Verbindung stellt sicher, dass alle zwischen Browser und Server übertragenen Daten vertraulich bleiben und nicht von Angreifern abgefangen werden können.

Die drei Arten sind Domain Validated (DV), Organization Validated (OV) und Extended Validation (EV) Zertifikate. DV-Zertifikate erfordern lediglich eine Überprüfung des Domainbesitzes und sind am schnellsten erhältlich, bieten jedoch minimale Identitätssicherheit. OV-Zertifikate überprüfen sowohl den Domainbesitz als auch die Legitimität der Organisation und benötigen neun Validierungsschritte. EV-Zertifikate bieten die höchste Sicherheit mit 16 Validierungsschritten, einschließlich Unternehmensverifizierung und telefonischer Bestätigung, und eignen sich ideal für Finanzinstitute und E-Commerce-Websites.

Google hat HTTPS seit 2014 als Rankingfaktor für Suchmaschinenoptimierung eingeführt, was bedeutet, dass SSL-gesicherte Websites ein besseres Suchranking als ungesicherte Seiten erhalten. Außerdem zeigen Google Chrome und andere Browser bei Websites ohne gültige SSL-Zertifikate Warnungen wie 'Nicht sicher' an, was das Nutzervertrauen und die Klickrate negativ beeinflusst. Die Implementierung eines SSL-Zertifikats ist daher sowohl für die SEO-Leistung als auch das Nutzervertrauen in Ihre Website unerlässlich.

Moderne SSL-Zertifikate haben eine maximale Gültigkeitsdauer von 13 Monaten, zuvor waren es bis zu 39 Monate. Die Verkürzung dient der Minimierung von Sicherheitsrisiken und reduziert die Möglichkeit des Zertifikatmissbrauchs. Organisationen müssen ihre Zertifikate vor Ablauf erneuern, um kontinuierlichen HTTPS-Schutz aufrechtzuerhalten und Browser-Warnungen zu vermeiden.

Ein SSL-Zertifikat enthält den Domainnamen, Angaben zur Zertifizierungsstelle, die digitale Signatur der CA, Ausstellungs- und Ablaufdaten, den öffentlichen Schlüssel sowie die SSL/TLS-Version. Für OV- und EV-Zertifikate kann auch der Organisationsname enthalten sein, ebenso wie alternative Namen für den Schutz mehrerer Domains und weitere Metadaten. Diese Informationen ermöglichen es Browsern, die Echtheit des Zertifikats und die Identität des Website-Betreibers zu überprüfen.

Ja, SSL-Zertifikate können mehrere Domains über verschiedene Typen schützen: Einzelzertifikate sichern eine Domain, Wildcard-Zertifikate eine Domain und alle Subdomains, und Multi-Domain-(SAN)-Zertifikate schützen verschiedene unabhängige Domains. Organisationen können die Zertifikatsart wählen, die am besten zu ihrer Infrastruktur und den Kostenanforderungen passt.

SSL-Zertifikate wirken sich direkt auf das Nutzervertrauen aus, da sie ein Schlosssymbol und das HTTPS-Präfix in der Adressleiste anzeigen. Höhere Validierungsstufen (OV und EV) zeigen zudem den Organisationsnamen an und geben den Nutzern zusätzliche Sicherheit. Studien zeigen, dass Nutzer deutlich eher Transaktionen auf Websites mit sichtbaren Sicherheitsindikatoren abschließen, weshalb SSL-Zertifikate für Conversion-Raten und den Markenruf im E-Commerce entscheidend sind.

Beginnen Sie zu verfolgen, wie KI-Chatbots Ihre Marke auf ChatGPT, Perplexity und anderen Plattformen erwähnen. Erhalten Sie umsetzbare Erkenntnisse zur Verbesserung Ihrer KI-Präsenz.

HTTPS ist das sichere Protokoll für Web-Kommunikation mit SSL/TLS-Verschlüsselung. Erfahren Sie, wie es Daten schützt, sich von HTTP unterscheidet und warum es ...

Erfahren Sie, wie HTTPS das Vertrauen und die Sichtbarkeit in der KI-Suche beeinflusst. Entdecken Sie, warum SSL-Zertifikate für ChatGPT, Perplexity und KI-Antw...

Erfahren Sie, wie KI-Zertifizierungen durch standardisierte Rahmenwerke, Transparenzanforderungen und unabhängige Prüfungen Vertrauen schaffen. Lernen Sie CSA S...

Cookie-Zustimmung

Wir verwenden Cookies, um Ihr Surferlebnis zu verbessern und unseren Datenverkehr zu analysieren. See our privacy policy.