Frode da click

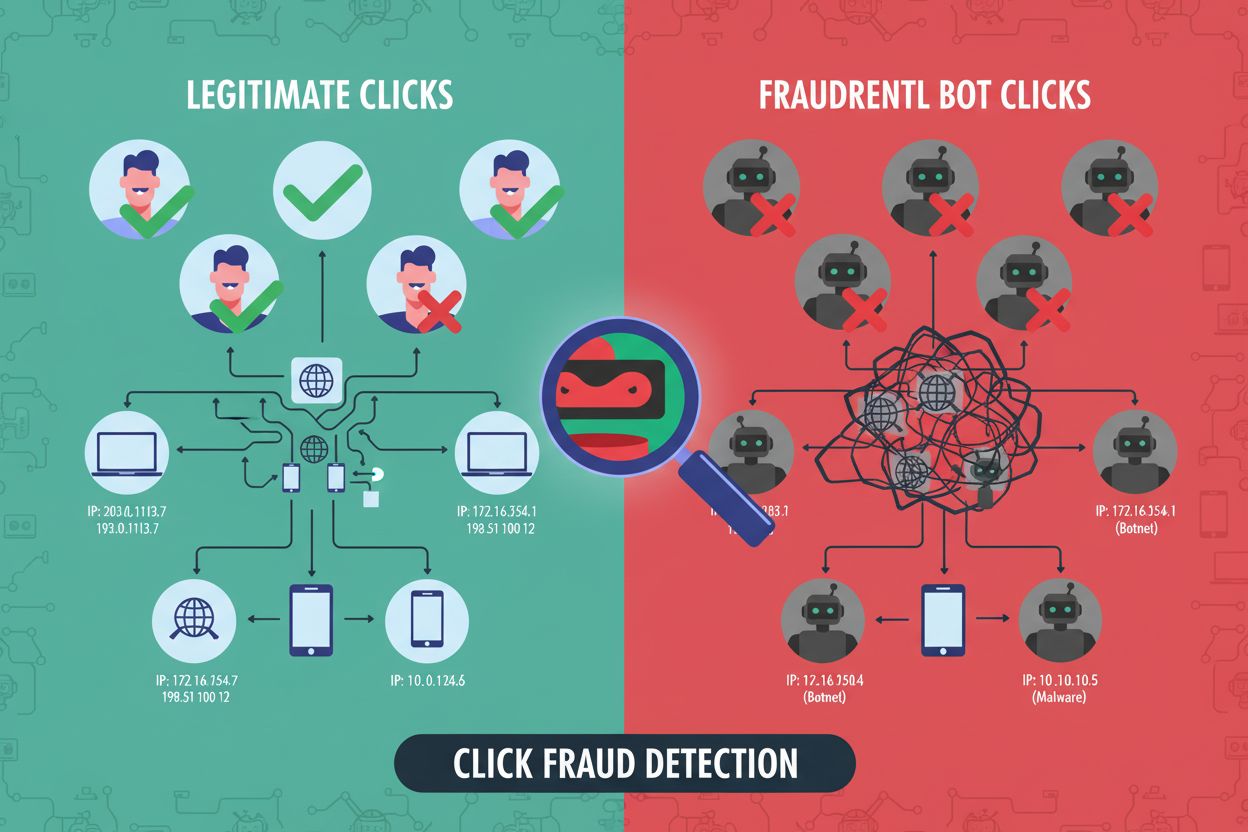

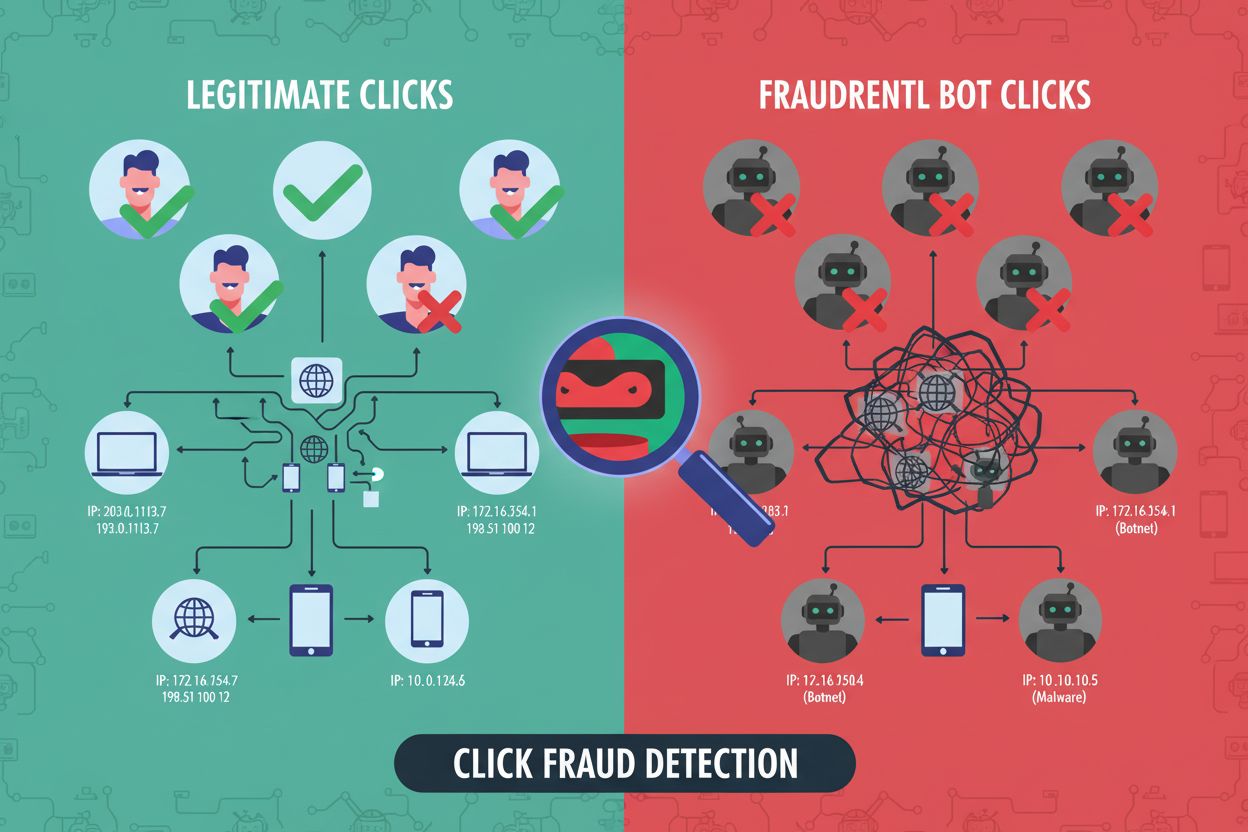

La frode da click consiste in click falsi e dannosi sugli annunci PPC da parte di bot, concorrenti o click farm. Scopri come funziona, il suo impatto sul ROI, i...

Il phishing è un attacco informatico fraudolento che utilizza email, messaggi di testo, telefonate o siti web ingannevoli per indurre le persone a rivelare informazioni sensibili come password, numeri di carte di credito o dati bancari. È una forma di ingegneria sociale che sfrutta la psicologia umana invece delle vulnerabilità tecniche, rendendolo uno dei vettori di attacco più diffusi e costosi nella cybersicurezza.

Il phishing è un attacco informatico fraudolento che utilizza email, messaggi di testo, telefonate o siti web ingannevoli per indurre le persone a rivelare informazioni sensibili come password, numeri di carte di credito o dati bancari. È una forma di ingegneria sociale che sfrutta la psicologia umana invece delle vulnerabilità tecniche, rendendolo uno dei vettori di attacco più diffusi e costosi nella cybersicurezza.

Il phishing è un attacco informatico fraudolento che utilizza comunicazioni ingannevoli—principalmente email, messaggi di testo, telefonate o siti web falsi—per manipolare le persone affinché divulghino informazioni sensibili o compiano azioni che compromettono la sicurezza. Il termine “phishing” deriva dall’analogia con la pesca, dove gli attaccanti usano “esche” allettanti (messaggi fraudolenti) per “abboccare” le vittime. A differenza degli attacchi informatici che sfruttano vulnerabilità software, il phishing è una forma di ingegneria sociale che prende di mira la psicologia umana, sfruttando fiducia, paura, urgenza e curiosità per raggiungere scopi dannosi. Gli attaccanti impersonano organizzazioni legittime, figure autoritarie o colleghi fidati per aumentare la credibilità e i tassi di successo. Le informazioni rubate includono solitamente nomi utente, password, numeri di carte di credito, dati bancari o credenziali di accesso che consentono ulteriori attacchi come furto d’identità, frodi finanziarie, distribuzione di ransomware o violazioni di rete.

Gli attacchi di phishing sono emersi a metà degli anni ‘90 quando l’email è diventata onnipresente nelle comunicazioni aziendali e personali. I primi tentativi di phishing erano rozzi e facilmente riconoscibili, caratterizzati da evidenti errori di ortografia e messaggi generici. Tuttavia, con il perfezionamento delle tecniche da parte dei criminali informatici e l’adozione di strumenti più sofisticati, il phishing si è evoluto in un’impresa criminale altamente organizzata. La sofisticazione degli attacchi di phishing è aumentata drasticamente negli ultimi anni, soprattutto con l’avvento dell’intelligenza artificiale generativa (IA) e della tecnologia deepfake. Secondo l’X-Force Threat Intelligence Index di IBM, oggi gli attaccanti possono creare email di phishing convincenti in circa 5 minuti usando strumenti IA, rispetto alle 16 ore necessarie manualmente. Questo rappresenta una riduzione del 68% nei tempi di preparazione degli attacchi, consentendo agli attori delle minacce di scalare le operazioni esponenzialmente. L’evoluzione da campagne di phishing massive e indiscriminate ad attacchi altamente mirati e personalizzati dimostra come i criminali informatici si adattino continuamente alle misure di sicurezza e sfruttino le tecnologie emergenti.

La diffusione e l’impatto degli attacchi di phishing non possono essere sottovalutati. Le ricerche dimostrano costantemente che oltre il 91% degli attacchi informatici inizia con una email di phishing, rendendolo il principale punto di ingresso per violazioni dei dati e compromissioni di rete. Inoltre, circa il 75% di tutti gli incidenti informatici origina da messaggi email ingannevoli, sottolineando il ruolo dominante dell’email come vettore di attacco. Secondo Huntress e ricerche di settore, oltre il 90% delle aziende a livello globale ha subito almeno un attacco di phishing nel 2024, e si stima che 3,4 miliardi di email di phishing vengano inviate ogni giorno in tutto il mondo. Le conseguenze finanziarie sono gravi: il Cost of a Data Breach Report 2024 di IBM indica che gli attacchi di phishing costano alle organizzazioni una media di 4,88 milioni di dollari per violazione, rendendolo uno dei vettori di attacco più costosi insieme al furto di credenziali. Più dell’80% di tutte le violazioni di sicurezza segnalate coinvolgono il phishing in qualche forma, sia come vettore di compromissione iniziale che come parte di una catena di attacco a più stadi. Queste statistiche spiegano perché il phishing resta il metodo di attacco preferito dai criminali informatici, dai truffatori individuali a gruppi criminali organizzati e attori sponsorizzati da stati.

| Tipo di Attacco | Ambito di Destinazione | Livello di Personalizzazione | Metodo di Consegna | Obiettivo Primario | Tasso di Successo |

|---|---|---|---|---|---|

| Phishing Email di Massa | Pubblico di massa (migliaia) | Generico/minimo | Furto di credenziali, diffusione malware | 2-5% | |

| Spear Phishing | Individui specifici | Altamente personalizzato | Email, social media | Furto dati, compromissione account | 15-25% |

| Whaling (CEO Fraud) | Dirigenti (C-level) | Estremamente personalizzato | Email, telefono | Frode finanziaria, bonifici | 20-30% |

| Business Email Compromise (BEC) | Organizzazioni | Altamente mirato | Furto di denaro, esfiltrazione dati | 10-20% | |

| Smishing | Utenti mobile | Moderato | SMS | Raccolta credenziali, malware | 5-10% |

| Vishing | Utenti telefonici | Variabile | Telefonate, VoIP | Ingegneria sociale, furto credenziali | 8-15% |

| Quishing | Spazi pubblici/fisici | Moderato | QR code | Diffusione malware, furto credenziali | 3-8% |

| Phishing Potenziato IA | Mirato/massa | Altamente sofisticato | Canali multipli | Tutti gli obiettivi | 25-40% |

Gli attacchi di phishing operano attraverso molteplici meccanismi tecnici e psicologici che lavorano in sinergia per compromettere la sicurezza. Il phishing via email coinvolge tipicamente lo spoofing delle email, dove gli attaccanti falsificano gli indirizzi del mittente per apparire come organizzazioni legittime o contatti fidati. Spesso viene utilizzato anche lo spoofing dei nomi di dominio, registrando domini simili a quelli legittimi (es. “rnicrosoft.com” invece di “microsoft.com”) o usando sottodomini per creare una falsa legittimità (es. “bankingapp.scamsite.com”). L’email di phishing contiene contenuti appositamente studiati per evocare reazioni emotive—paura di chiusura account, avidità per premi promessi o curiosità verso opportunità inattese. I link nelle email di phishing indirizzano le vittime verso siti web falsi che replicano con grande precisione le pagine di login legittime, catturando le credenziali inserite dagli utenti. Gli allegati dannosi, spesso mascherati da fatture, documenti o aggiornamenti software, contengono payload malware come ransomware, spyware o backdoor che si attivano all’apertura. Lo smishing (phishing via SMS) sfrutta la fiducia degli utenti nei messaggi di testo, spesso impersonando banche, corrieri o enti governativi. Il vishing (phishing vocale) utilizza la tecnologia di spoofing del caller ID per far sembrare che le chiamate provengano da organizzazioni legittime, con gli attaccanti che usano script di ingegneria sociale per indurre le vittime a rivelare informazioni sensibili o autorizzare transazioni fraudolente.

L’impatto del phishing sulle aziende va ben oltre il costo finanziario immediato di una singola violazione. Le organizzazioni affrontano interruzioni operative quando i sistemi vengono compromessi, sanzioni regolamentari per la mancata protezione dei dati dei clienti, danni reputazionali che erodono la fiducia dei clienti e responsabilità legali per misure di sicurezza inadeguate. Il tempo medio per identificare e contenere una violazione legata al phishing è di 207 giorni, durante i quali gli attaccanti possono muoversi lateralmente nelle reti, esfiltrare dati sensibili e stabilire accessi persistenti per sfruttamenti futuri. Le piccole e medie imprese (PMI) sono particolarmente vulnerabili perché dispongono generalmente di meno risorse per la sicurezza e capacità di rilevamento delle minacce meno sofisticate rispetto alle grandi aziende. Tuttavia, grandi organizzazioni ed enti governativi sono anch’essi frequentemente presi di mira perché il potenziale guadagno finanziario e il valore informativo giustificano l’investimento degli attaccanti in campagne sofisticate e mirate. Gli attacchi di phishing che colpiscono i settori finanziario, sanitario e pubblico hanno conseguenze particolarmente gravi a causa della sensibilità dei dati compromessi e della natura critica dei sistemi coinvolti. L’elemento umano resta la vulnerabilità più significativa: anche con controlli tecnici avanzati, basta che un solo dipendente clicchi su un link malevolo o apra un allegato infetto per compromettere l’intera postura di sicurezza dell’organizzazione.

L’integrazione di IA generativa e tecnologia deepfake nelle campagne di phishing rappresenta un cambiamento fondamentale nella sofisticazione e nell’efficacia degli attacchi. Il phishing potenziato dall’IA utilizza modelli linguistici per generare email estremamente convincenti e grammaticalmente corrette, adattate a obiettivi specifici, eliminando gli errori di ortografia e grammatica che tradizionalmente fungevano da segnali d’allarme. La tecnologia di clonazione vocale consente agli attaccanti di impersonare dirigenti o figure autoritarie negli attacchi vishing con notevole precisione, come dimostrato in un caso del 2019 in cui gli attaccanti hanno usato una voce generata dall’IA per impersonare un CEO e truffare un direttore di banca per 243.000 dollari. La tecnologia deepfake video crea prove video contraffatte di dirigenti che autorizzano transazioni fraudolente, aggiungendo un ulteriore livello di credibilità agli attacchi di ingegneria sociale. Il quishing (phishing tramite QR code) sfrutta la fiducia degli utenti nei QR code inserendo link malevoli in codici esposti in spazi pubblici o inviati via email, eludendo i filtri di sicurezza email tradizionali. La Federal Trade Commission (FTC) ha documentato casi in cui i criminali hanno sostituito QR code legittimi su parchimetri con codici fraudolenti progettati per rubare informazioni di pagamento. Questi progressi tecnologici permettono agli attaccanti di scalare attacchi sofisticati e personalizzati che in precedenza richiedevano notevoli sforzi manuali, cambiando radicalmente il panorama delle minacce e richiedendo alle organizzazioni capacità di rilevamento e risposta più avanzate.

Nel contesto dei sistemi di ricerca e risposta basati su IA come ChatGPT, Perplexity, Google AI Overviews e Claude, il phishing presenta sfide uniche per la protezione del brand e l’integrità delle informazioni. Gli attaccanti impersonano sempre più spesso marchi legittimi nelle campagne di phishing, sfruttando il riconoscimento del brand per aumentare la credibilità e i tassi di successo. Le piattaforme di monitoraggio IA come AmICited tracciano dove i marchi compaiono nelle risposte generate dall’IA, aiutando le organizzazioni a rilevare quando i loro nomi vengono menzionati in contesti legati a phishing, frodi o attività malevole. Questa capacità è fondamentale perché le campagne di phishing fanno spesso riferimento a brand legittimi per ingannare le vittime, e il monitoraggio dei sistemi IA aiuta le organizzazioni a identificare tentativi di impersonificazione fraudolenta prima che causino danni diffusi. Inoltre, man mano che i sistemi IA diventano più sofisticati, c’è il rischio che le informazioni errate legate al phishing vengano amplificate tramite contenuti generati dall’IA, rendendo essenziale per le organizzazioni monitorare come i propri brand vengono rappresentati nelle risposte IA. L’integrazione di monitoraggio del brand con tracking delle citazioni IA consente alle organizzazioni di rispondere rapidamente alle minacce di phishing, emettere avvisi pubblici e proteggere la fiducia dei clienti dimostrando capacità proattive di rilevamento e risposta alle minacce.

Il futuro delle minacce di phishing sarà probabilmente caratterizzato da maggiore sofisticazione guidata da IA e automazione, convergenza di molteplici vettori di attacco (email, SMS, voce, social media) e targeting di tecnologie emergenti come servizi cloud e applicazioni mobili. Man mano che gli strumenti di rilevamento del phishing basati su IA diventano più avanzati, gli attaccanti svilupperanno contemporaneamente tecniche di evasione IA progettate per bypassare i sistemi di rilevamento, creando una corsa agli armamenti continua tra difensori e attori delle minacce. Gli attacchi phishing ibridi che combinano molteplici metodi di consegna e tattiche di ingegneria sociale diventeranno sempre più comuni, richiedendo alle organizzazioni di adottare strategie di difesa più complete e integrate. L’ascesa del phishing nella supply chain, dove gli attaccanti prendono di mira fornitori e service provider per accedere a organizzazioni più grandi, richiederà requisiti di sicurezza più rigorosi per i fornitori e una gestione del rischio di terze parti più efficace. I quadri regolatori come GDPR, HIPAA e i nuovi obblighi di cybersicurezza renderanno sempre più le organizzazioni responsabili delle violazioni legate al phishing, spingendo gli investimenti in tecnologie avanzate di rilevamento e prevenzione. Le organizzazioni che difenderanno con successo contro il phishing saranno quelle che uniranno controlli tecnici avanzati a formazione continua dei dipendenti, integrazione dell’intelligence sulle minacce e capacità di risposta rapida agli incidenti. L’importanza strategica della difesa dal phishing crescerà costantemente man mano che gli attaccanti perfezioneranno le tecniche e sfrutteranno l’elemento umano come anello debole della sicurezza aziendale.

Il phishing è un attacco ampio e indiscriminato inviato a molti destinatari, mentre lo spear phishing è un attacco altamente mirato rivolto a specifici individui o organizzazioni. Gli attaccanti di spear phishing conducono ricerche approfondite sulle loro vittime utilizzando social media e reti professionali per creare messaggi personalizzati che appaiono estremamente credibili. Lo spear phishing ha tassi di successo significativamente più alti grazie all'approccio su misura e alla manipolazione psicologica.

Secondo il Cost of a Data Breach Report 2024 di IBM, gli attacchi di phishing costano alle organizzazioni una media di 4,88 milioni di dollari per violazione a livello globale. Questa cifra include costi diretti come risposta agli incidenti, spese legali e multe regolamentari, oltre a costi indiretti come danni reputazionali e perdita di business. L'impatto finanziario varia notevolmente in base al settore, alle dimensioni dell'organizzazione e alla sensibilità dei dati compromessi.

I tipi comuni di phishing includono il phishing tramite email di massa (email impersonando marchi legittimi), spear phishing (attacchi mirati a individui specifici), attacchi business email compromise (BEC) rivolti alle organizzazioni, smishing (phishing tramite SMS), vishing (phishing vocale tramite telefonate) e whaling (attacchi rivolti a dirigenti di alto livello). Ogni tipo utilizza metodi di consegna e tattiche psicologiche differenti adattate al profilo della vittima.

Segnali d'allarme includono linguaggio urgente che crea pressione ad agire rapidamente, richieste di informazioni sensibili o denaro, errori di ortografia e grammatica, saluti generici invece di nomi personalizzati, indirizzi email o domini del mittente sospetti, link sconosciuti o URL abbreviati, allegati inattesi e branding incoerente. Le organizzazioni legittime raramente richiedono password via email o chiedono ai dipendenti di verificare le credenziali tramite messaggi non richiesti.

Gli strumenti di intelligenza artificiale generativa permettono agli attaccanti di creare messaggi di phishing estremamente convincenti in pochi minuti invece che in ore, eliminando segnali d'allarme comuni come errori di ortografia e incoerenze grammaticali. Il voice cloning basato su IA e la tecnologia deepfake aggiungono ulteriore credibilità agli schemi di phishing. Secondo l'X-Force Threat Intelligence Index di IBM, l'IA riduce il tempo di creazione di una email di phishing da 16 ore a soli 5 minuti, ampliando notevolmente le capacità degli attaccanti.

Un approccio multilivello che combina formazione sulla consapevolezza della sicurezza per i dipendenti, filtri avanzati per le email, autenticazione multi-fattore (MFA) e strumenti di rilevamento degli endpoint offre la protezione più solida. Le organizzazioni dovrebbero implementare politiche che richiedano la verifica delle richieste di denaro tramite canali alternativi, adottare protocolli di autenticazione delle email come DMARC e condurre simulazioni di phishing regolari. Tuttavia, la formazione dei dipendenti resta fondamentale poiché nessuna soluzione tecnica può prevenire tutti gli attacchi di ingegneria sociale.

Il phishing sfrutta la psicologia umana invece delle vulnerabilità tecniche, rendendo difficile difendersi solo con la tecnologia. Oltre il 91% degli attacchi informatici inizia con email di phishing e circa il 75% di tutti gli incidenti informatici parte da messaggi email ingannevoli. Il phishing offre agli attaccanti l'accesso diretto alle credenziali e ai sistemi degli utenti autorizzati, consentendo loro di bypassare firewall e strumenti di sicurezza che altrimenti bloccherebbero le minacce esterne.

Gli attacchi di phishing spesso impersonano marchi legittimi per aumentare la credibilità e i tassi di successo, rendendo essenziale il monitoraggio del brand per rilevare l'uso fraudolento di nomi e domini aziendali. Piattaforme come AmICited tracciano dove i marchi appaiono nelle risposte generate dall'IA, aiutando le organizzazioni a identificare quando il proprio brand viene impersonato in campagne di phishing o contenuti dannosi. Monitorare i sistemi IA per citazioni del brand legate al phishing aiuta le organizzazioni a rispondere rapidamente alle minacce e proteggere la reputazione.

Inizia a tracciare come i chatbot AI menzionano il tuo brand su ChatGPT, Perplexity e altre piattaforme. Ottieni informazioni utili per migliorare la tua presenza AI.

La frode da click consiste in click falsi e dannosi sugli annunci PPC da parte di bot, concorrenti o click farm. Scopri come funziona, il suo impatto sul ROI, i...

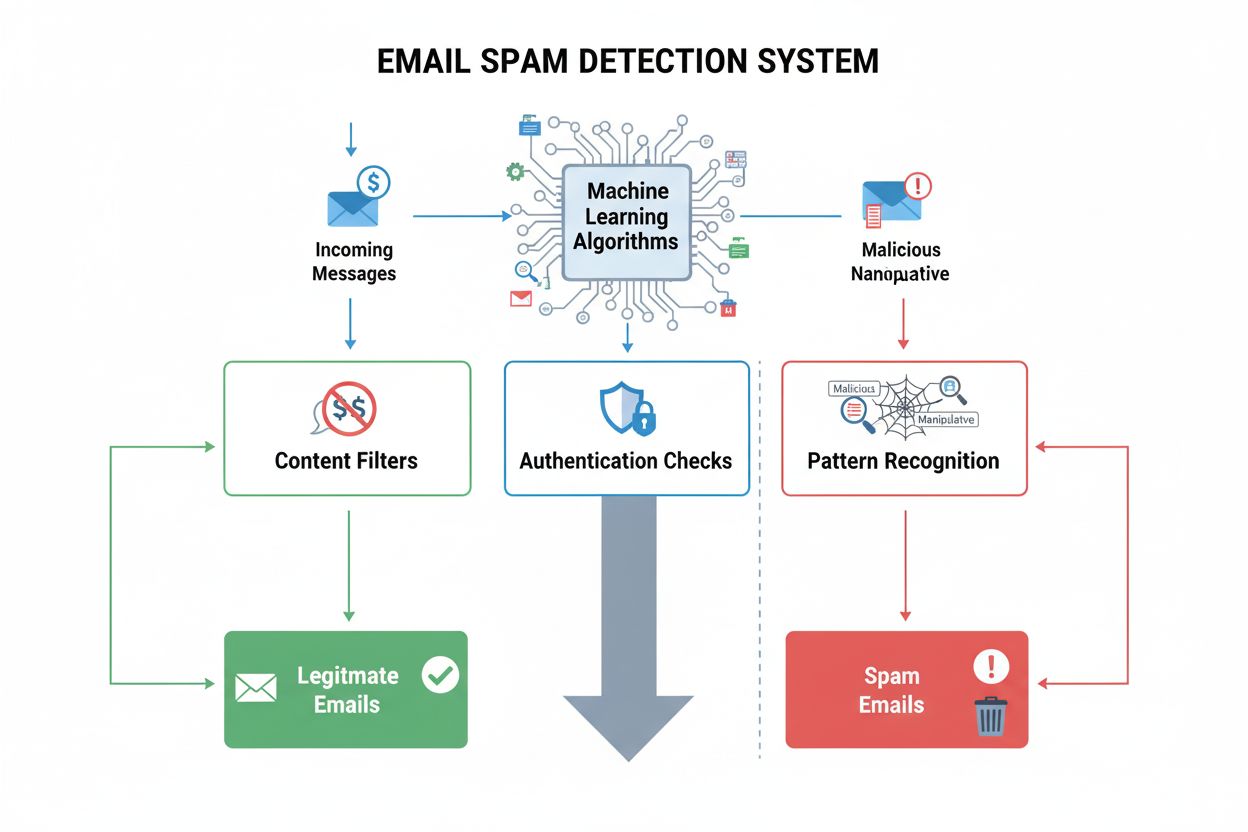

Il rilevamento dello spam identifica contenuti indesiderati e manipolativi utilizzando algoritmi di ML e analisi comportamentale. Scopri come i sistemi di IA fi...

Il contenuto hackerato è materiale di siti web alterato senza autorizzazione da criminali informatici. Scopri come i siti compromessi influenzano SEO, risultati...

Consenso Cookie

Usiamo i cookie per migliorare la tua esperienza di navigazione e analizzare il nostro traffico. See our privacy policy.