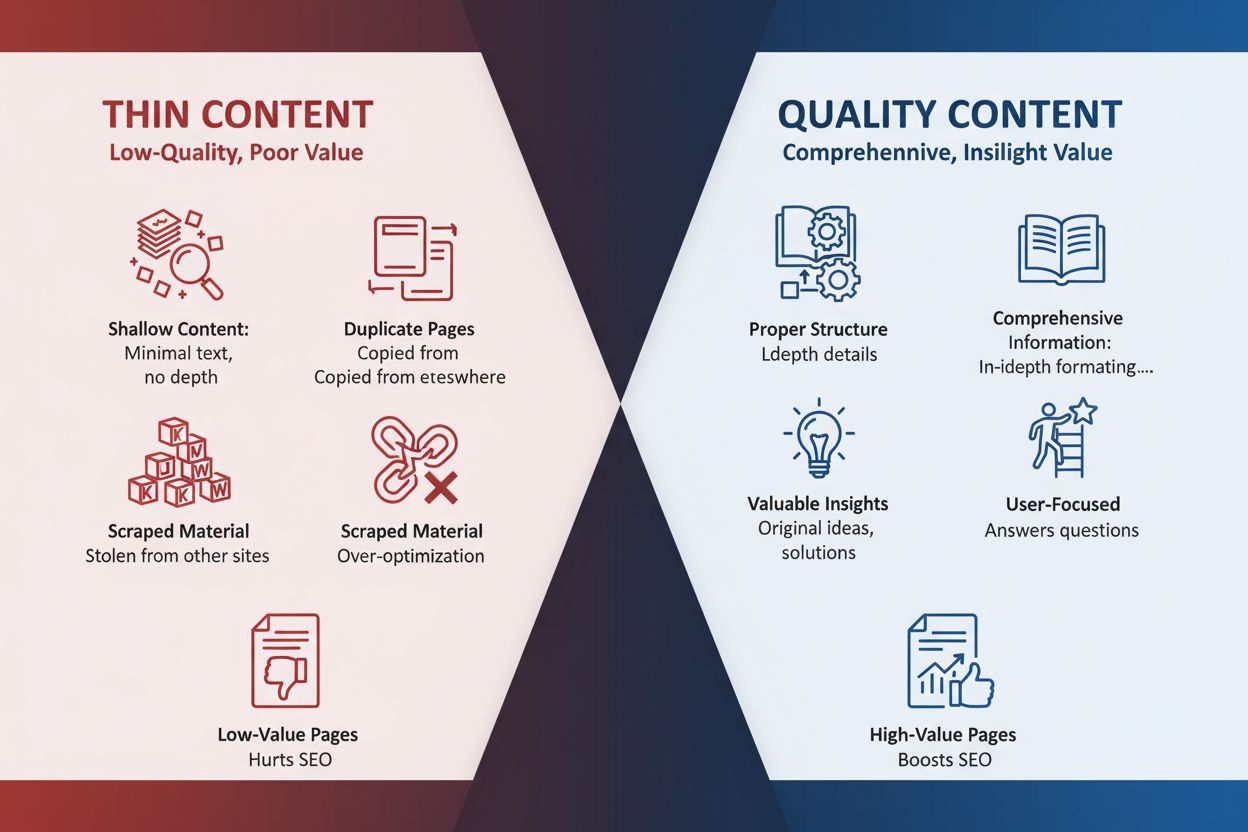

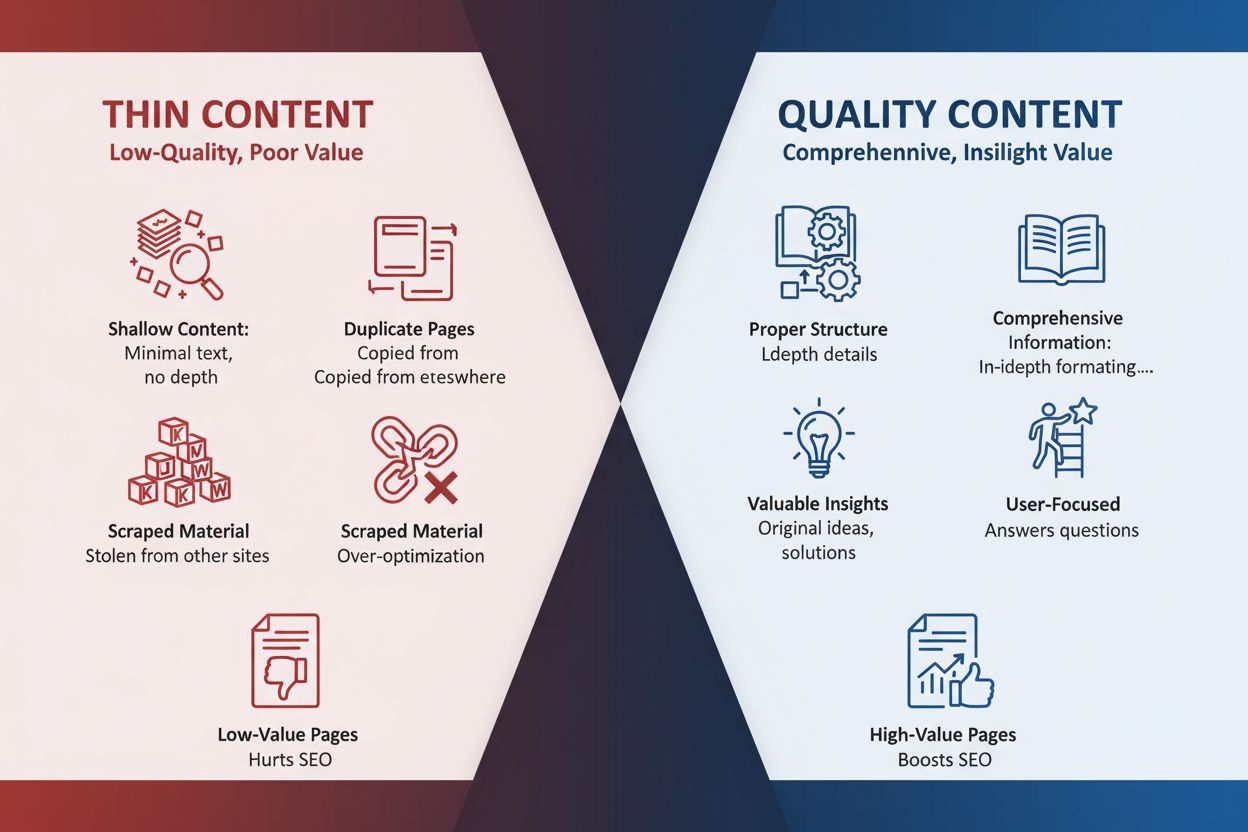

Dunne Inhoud

Definitie van dunne inhoud: webpagina's met onvoldoende waardevolle informatie. Leer over typen, SEO-impact, identificatiemethoden en strategieën om dunne inhou...

Gehackte inhoud verwijst naar website materiaal dat ongeautoriseerd is aangepast, geïnjecteerd of verminkt door cybercriminelen die ongeoorloofde toegang hebben verkregen tot de bestanden, database of beheersystemen van een website. Deze gecompromitteerde inhoud kan malware-injecties, phishinglinks, SEO-vergiftiging en kwaadaardige redirects omvatten die zijn ontworpen om bezoekers te schaden, gegevens te stelen of zoekmachine- en AI-zoekresultaten te manipuleren.

Gehackte inhoud verwijst naar website materiaal dat ongeautoriseerd is aangepast, geïnjecteerd of verminkt door cybercriminelen die ongeoorloofde toegang hebben verkregen tot de bestanden, database of beheersystemen van een website. Deze gecompromitteerde inhoud kan malware-injecties, phishinglinks, SEO-vergiftiging en kwaadaardige redirects omvatten die zijn ontworpen om bezoekers te schaden, gegevens te stelen of zoekmachine- en AI-zoekresultaten te manipuleren.

Gehackte inhoud verwijst naar website materiaal dat ongeautoriseerd is aangepast, geïnjecteerd of verminkt door cybercriminelen die ongeoorloofde toegang hebben verkregen tot de bestanden, database of beheersystemen van een website. Wanneer een website wordt gecompromitteerd, kunnen aanvallers bestaande inhoud wijzigen, kwaadaardige code injecteren, phishinglinks toevoegen of malware plaatsen die is ontworpen om bezoekers te schaden of zoekmachines en AI-systemen te manipuleren. Gecompromitteerde website-inhoud is het directe resultaat van deze ongeautoriseerde toegang en omvat elk materiaal op een website dat met kwaadaardige bedoelingen is aangepast. Dit onderscheid is cruciaal: sommige hacks leiden tot duidelijke verminking die bezoekers direct opvalt, maar veel compromissen werken stilletjes op de achtergrond, waarbij geïnjecteerde inhoud onzichtbaar blijft voor menselijke ogen maar zeer zichtbaar is voor zoekmachinecrawlers en AI-taalmodellen. De impact reikt veel verder dan de website zelf—gehackte inhoud kan zoekresultaten vergiftigen, AI-antwoorden manipuleren, bezoekersgegevens stelen, malware verspreiden en de merkreputatie ernstig schaden. Begrip van wat gehackte inhoud is en hoe het werkt, is essentieel voor website-eigenaren, beveiligingsprofessionals en organisaties die hun digitale integriteit willen behouden in een steeds meer door AI aangedreven zoeklandschap.

Website-compromissen zijn aanzienlijk geëvolueerd sinds de vroege dagen van het internet. In de jaren negentig en vroege jaren 2000 werden hacks voornamelijk gekenmerkt door zichtbare website-defacing—aanvallers vervingen de homepage-inhoud door hun eigen berichten of afbeeldingen, waardoor de inbreuk direct duidelijk was. Naarmate het beveiligingsbewustzijn toenam en detectietools verbeterden, pasten dreigingsactoren hun tactieken aan. Moderne hackingcampagnes richten zich nu op stealth en schaal, waarbij aanvallers prioriteit geven aan onzichtbare injecties die langere tijd onopgemerkt blijven. Volgens cybersecurity-data uit 2024 werden er 3.158 datacompromissen geregistreerd in de Verenigde Staten alleen al, met een impact op meer dan 1,35 miljard individuen. Het GoDaddy Jaarlijkse Cybersecurity Rapport onthulde dat malware en kwaadaardige redirects verantwoordelijk waren voor 74,7% van de gedetecteerde dreigingen op 1,1 miljoen geïnfecteerde websites, wat de wijdverspreidheid van gehackte inhoud als primaire aanvalsvector aantoont.

De evolutie van gehackte inhoud is gedreven door de opkomst van zoekmachine-optimalisatie (SEO) vergiftiging en recentelijk de opkomst van AI-aangedreven zoeksystemen. Dreigingsactoren ontdekten dat ze door het injecteren van inhoud in websites met hoge autoriteit, zoekranglijsten konden manipuleren en steeds meer ook AI-taalmodellen konden beïnvloeden. Deze verschuiving betekent een fundamentele verandering in hoe gehackte inhoud wordt ingezet—het doel is niet langer alleen het verminken van een website of het stelen van gegevens uit één bron. In plaats daarvan gebruiken aanvallers gecompromitteerde websites als distributienetwerken om kwaadaardige inhoud te versterken in zoekresultaten en AI-antwoorden. De verfijning van deze campagnes is exponentieel gegroeid, met georganiseerde criminele groepen die marktplaatsen zoals Hacklink exploiteren waarmee aanvallers toegang kunnen kopen tot duizenden gecompromitteerde websites en de injectie van kwaadaardige inhoud op grote schaal kunnen automatiseren.

Gehackte inhoudsinjectie werkt via verschillende technische routes, elk gericht op andere kwetsbaarheden in de website-architectuur en beveiligingspraktijken. De meest voorkomende methode is SQL-injectie, een kwetsbaarheid waarmee aanvallers databasequery’s kunnen manipuleren en opgeslagen inhoud direct kunnen wijzigen. Wanneer de database van een website wordt gecompromitteerd, kunnen aanvallers productomschrijvingen aanpassen, verborgen links injecteren, gebruikersinformatie wijzigen of kwaadaardige scripts toevoegen die worden uitgevoerd wanneer pagina’s worden geladen. Een andere veelvoorkomende techniek is cross-site scripting (XSS), waarbij aanvallers JavaScript-code in webpagina’s injecteren. Deze code wordt uitgevoerd in de browsers van bezoekers, wat kan leiden tot het stelen van sessiecookies, het omleiden van gebruikers naar phishingwebsites of het downloaden van malware op hun apparaten.

Malware-injectie vormt een andere belangrijke vector voor gehackte inhoud. Aanvallers uploaden kwaadaardige bestanden naar de server van de website, vaak vermomd als legitieme plugins, thema’s of mediabestanden. Deze bestanden kunnen achterdeurtjes bevatten die blijvende toegang verschaffen, zodat aanvallers de controle kunnen behouden, zelfs nadat de oorspronkelijke kwetsbaarheid is verholpen. Backdoor shells zijn bijzonder gevaarlijk omdat ze aanvallers in staat stellen een website herhaaldelijk opnieuw te infecteren, waardoor herstel uiterst moeilijk wordt. Bovendien maken aanvallers misbruik van ongepatchte kwetsbaarheden in populaire contentmanagementsystemen zoals WordPress, Drupal en Joomla. Wanneer beveiligingspatches worden uitgebracht, scannen aanvallers het internet naar websites die nog kwetsbare versies draaien en compromitteren ze deze voordat beheerders kunnen updaten. De snelheid van uitbuiting is opmerkelijk—binnen enkele uren na bekendmaking van een kwetsbaarheid scannen geautomatiseerde tools miljoenen websites op het lek.

SEO-vergiftiging via gehackte inhoud omvat het injecteren van verborgen links en zoekwoordrijke ankerteksten in gecompromitteerde websites. Deze injecties zijn ontworpen om onzichtbaar te zijn voor menselijke bezoekers (vaak met witte tekst op witte achtergrond, display:none CSS-eigenschappen of JavaScript dat inhoud uit de DOM verbergt), maar volledig zichtbaar voor zoekmachinecrawlers. Door te linken vanaf domeinen met hoge autoriteit zoals .edu en .gov, verhogen aanvallers kunstmatig de zoekrangschikking van hun kwaadaardige pagina’s. De geïnjecteerde inhoud erft de geloofwaardigheid van het gecompromitteerde domein, waardoor phishingwebsites, nepapotheken en scam-pagina’s prominent worden weergegeven in zoekresultaten voor gerichte zoekwoorden.

De opkomst van AI-aangedreven zoeksystemen zoals ChatGPT, Perplexity, Google AI Overviews en Claude heeft nieuwe kwetsbaarheden gecreëerd waar gehackte inhoud misbruik van kan maken. Deze AI-systemen zijn afhankelijk van enorme datasets die van het hele internet worden gehaald om antwoorden te genereren. Wanneer gehackte inhoud in meerdere websites wordt geïnjecteerd en versterkt via SEO-vergiftigingstechnieken, behandelen AI-crawlers het als legitieme informatie en nemen het op in hun trainingsdata of ophaalsystemen. Recent onderzoek heeft geavanceerde campagnes gedocumenteerd waarbij dreigingsactoren nep-klantenservicenummers injecteren in gecompromitteerde .edu- en .gov-websites en vervolgens dezelfde informatie verspreiden via forums, Pastebin en andere platforms. Wanneer gebruikers AI-systemen vragen “Hoe neem ik contact op met [Merk] klantenservice?”, geeft de AI het nepnummer met vertrouwen terug en citeert de vergiftigde bronnen als gezaghebbend.

Dit vormt een fundamentele bedreiging voor de integriteit van AI-zoekresultaten. Meer dan 50% van de AI-zoekresultaten bevat valse citaten, nepkrantenkoppen of links die nergens naartoe leiden, volgens recente studies. Gehackte inhoud speelt een belangrijke rol in dit probleem. Door zowel traditionele zoekindexen als de data die AI-systemen aandrijft te vergiftigen, herschrijven dreigingsactoren feitelijk wat online als “waar” wordt gezien. De gevolgen zijn ernstig: gebruikers worden opgelicht, merken lijden reputatieschade en het vertrouwen in AI-systemen brokkelt af. Voor organisaties betekent dit dat gehackte inhoud op hun website nu niet alleen invloed heeft op Google-rankings, maar ook op hoe hun merk wordt weergegeven in AI-antwoorden op meerdere platforms. Dit vergroot het aanvalsoppervlak en maakt contentbeveiliging belangrijker dan ooit.

| Aspect | Gehackte Inhoud | Website-defacing | Malwareverspreiding | SEO-vergiftiging |

|---|---|---|---|---|

| Zichtbaarheid | Vaak verborgen voor gebruikers | Direct zichtbaar | Verborgen in code/bestanden | Onzichtbaar voor mensen, zichtbaar voor crawlers |

| Primair doel | Diefstal van gegevens, manipulatie, AI-vergiftiging | Merkschade, boodschap verspreiden | Apparaatinfectie, diefstal van inloggegevens | Manipulatie zoekrangschikking |

| Moeilijkheidsgraad detectie | Hoog (kan maanden onopgemerkt blijven) | Laag (duidelijk voor bezoekers) | Medium (vereist scanning) | Zeer hoog (vereist technische analyse) |

| Impact op zoekresultaten | Ernstig (vergiftigt ranking en AI-antwoorden) | Minimaal (meestal snel verwijderd) | Gemiddeld (beïnvloedt reputatie site) | Ernstig (verhoogt positie kwaadaardige sites kunstmatig) |

| Hersteltijd | Weken tot maanden | Uren tot dagen | Dagen tot weken | Weken tot maanden |

| Gebruikte tools | SQL-injectie, XSS, backdoors | Simpele bestandsvervanging | Malwarescripts, trojans | Linkinjectie, keyword stuffing |

| Getroffen partijen | Website-eigenaar, bezoekers, zoekmachines, AI-systemen | Website-eigenaar, merkreputatie | Bezoekers, apparaatgebruikers | Zoekgebruikers, AI-gebruikers, legitieme concurrenten |

Het mechanisme waarmee gehackte inhoud AI-systemen beïnvloedt, vertegenwoordigt een belangrijke evolutie in cybersecuritydreigingen. AI-taalmodellen zoals ChatGPT en Perplexity werken door informatie van geïndexeerde webinhoud op te halen en antwoorden te synthetiseren op basis van die data. Wanneer dreigingsactoren inhoud injecteren in gecompromitteerde websites, beïnvloeden ze niet alleen traditionele zoekmachines—ze vergiftigen de datasources waarop AI-systemen vertrouwen. De verfijning van moderne campagnes blijkt uit de strategische keuze van aanvallers voor bepaalde websites om te compromitteren. Domeinen met hoge autoriteit wegen zwaarder in zowel zoekalgoritmen als AI-trainingsprocessen, dus aanvallers geven prioriteit aan .edu-, .gov- en gevestigde nieuwssites.

Recente onderzoeken van beveiligingsbedrijven als ZeroFox en Netcraft hebben georganiseerde campagnes blootgelegd waarbij dreigingsactoren Hacklink-marktplaatsen gebruiken om toegang te kopen tot duizenden gecompromitteerde websites. Deze marktplaatsen werken als darkweb-diensten en bieden controlepanelen waarmee kopers zoekwoorden, URLs en injectiedoelen kunnen specificeren. De automatisering is opmerkelijk—aanvallers kunnen inhoud simultaan in duizenden sites injecteren, waardoor een verspreid netwerk van vergiftigde bronnen ontstaat. Wanneer AI-crawlers deze inhoud op meerdere domeinen tegenkomen, interpreteren ze de herhaling als bevestiging van legitimiteit. De aanval is bijzonder effectief omdat ze inspeelt op de mechanismen die AI-systemen krachtig maken: hun vermogen om informatie uit diverse bronnen te aggregeren en om te zetten in gezaghebbend klinkende antwoorden.

De gevolgen voor merkbescherming zijn diepgaand. Als uw website wordt gecompromitteerd en gebruikt in een SEO-vergiftigingscampagne, wordt de autoriteit van uw domein tegen u gebruikt. Uw site wordt onderdeel van een netwerk dat kwaadaardige inhoud versterkt en uw merk wordt geassocieerd met scams en phishing. Nog erger: wanneer AI-systemen uw gecompromitteerde inhoud citeren als bron van valse informatie, lijdt uw reputatie zelfs bij gebruikers die nooit direct uw website bezoeken. Daarom zijn AI-monitoring en merkbescherming essentiële componenten geworden van moderne cybersecuritystrategieën.

Het detecteren van gehackte inhoud vereist een gelaagde aanpak met geautomatiseerde scanning, handmatige inspectie en externe monitoring. Beveiligingsscantools zoals MalCare, Wordfence en Sucuri kunnen malware, backdoors en verdachte bestanden op een website identificeren. Deze tools vergelijken websitebestanden met bekende malware-signaturen en gedragsprofielen en markeren alles wat verdacht is. Geavanceerde aanvallers maken echter vaak gebruik van zero-day exploits of zelfgemaakte malware die niet overeenkomt met bekende signaturen, waardoor detectie moeilijker wordt. Google Search Console biedt waardevolle signalen van compromissen—als Google malware of phishing op uw site detecteert, verschijnt er een waarschuwing in zoekresultaten en krijgt de site-eigenaar een melding. Evenzo markeert Google Safe Browsing sites die bekend staan om het verspreiden van malware of het hosten van phishinginhoud.

Handmatige inspectie omvat het onderzoeken van websitebestanden, database-items en serverlogs op afwijkingen. Website-eigenaren moeten letten op onverwachte bestanden in ongewone mappen, onbekende plugins of thema’s in hun CMS-dashboard, nieuwe gebruikersaccounts die ze niet zelf hebben aangemaakt en wijzigingen aan kernbestanden. Serverlogs kunnen verdachte toegangspatronen onthullen, zoals herhaalde pogingen tot toegang tot adminpanelen of ongebruikelijke databasequery’s. Aanvallers wissen of wijzigen echter vaak logs om hun sporen te wissen, waardoor deze aanpak minder betrouwbaar is. Externe monitoring via diensten zoals AmICited kan bijhouden waar uw domein verschijnt in AI-zoekresultaten en detecteren wanneer uw inhoud in verdachte contexten wordt geciteerd. Dit is vooral waardevol voor het identificeren van SEO-vergiftigingscampagnes waarbij uw site wordt gebruikt om kwaadaardige inhoud te boosten zonder dat u het weet.

De uitdaging bij het detecteren van gehackte inhoud is dat de zichtbaarheid sterk varieert. Sommige compromissen zijn direct duidelijk—bezoekers krijgen pop-ups, redirects of beveiligingswaarschuwingen te zien. Andere zijn volledig onzichtbaar—verborgen JavaScript-injecties, databasewijzigingen of SEO-vergiftigingslinks die alleen zoekcrawlers zien. Daarom vereist algehele beveiliging zowel geautomatiseerde scanning als continue monitoring. Een website kan er voor menselijke bezoekers perfect normaal uitzien en tegelijkertijd malware, phishinglinks en SEO-vergiftigingsinhoud hosten die de reputatie van de site schaadt en zoekresultaten beïnvloedt.

Ongeautoriseerde Toegang: Gehackte inhoud begint altijd met ongeoorloofde toegang tot websitesystemen, meestal via zwakke wachtwoorden, ongepatchte kwetsbaarheden of social engineering gericht op beheerders.

Kwaadaardige Intentie: In tegenstelling tot accidentele contentfouten wordt gehackte inhoud doelbewust geïnjecteerd met als doel schade te veroorzaken—door diefstal van gegevens, verspreiding van malware, phishing of manipulatie van zoekresultaten.

Onzichtbaarheid voor Gebruikers: Veel gehackte inhoud is ontworpen om verborgen te blijven voor menselijke bezoekers, maar zichtbaar te zijn voor zoekmachines en AI-systemen, wat het extra gevaarlijk en moeilijk te detecteren maakt.

Persistentie en Herinfectie: Geavanceerde hacks bevatten vaak backdoors of blijvende mechanismen die aanvallers in staat stellen toegang te behouden en de site opnieuw te infecteren, zelfs na eerste schoonmaakpogingen.

Schaal en Automatisering: Moderne hackingcampagnes gebruiken geautomatiseerde tools en marktplaatsen om duizenden websites tegelijk te compromitteren en zo verspreide netwerken van vergiftigde bronnen te creëren.

Multivector-impact: Gehackte inhoud beïnvloedt niet alleen de gecompromitteerde website, maar ook zoekrangschikkingen, AI-antwoorden, apparaten van bezoekers en merkreputatie op meerdere platforms.

Snelle Evolutie: Aanvallers passen hun technieken continu aan om detectie te ontwijken, nieuwe kwetsbaarheden te benutten en gebruik te maken van opkomende technologieën zoals AI-zoeksystemen.

Langdurige Gevolgen: Zelfs na verwijdering kan gehackte inhoud nog maanden invloed hebben op zoekrangschikkingen en AI-antwoorden, doordat zoekmachines en AI-systemen langzaam opnieuw indexeren en trainen op gecorrigeerde informatie.

Het landschap van gehackte inhoud ontwikkelt zich snel door technologische veranderingen en opkomende dreigingen. AI-aangedreven aanvallen vormen de voorhoede van deze evolutie. Nu AI-systemen steeds centraler worden in de manier waarop gebruikers informatie ontdekken, richten dreigingsactoren zich meer op het vergiftigen van AI-datasources dan op traditionele zoekmachines. Deze verschuiving heeft grote gevolgen voor cybersecuritystrategieën. Organisaties kunnen zich niet langer uitsluitend richten op het beschermen van hun website tegen verminking of datadiefstal—ze moeten ook in overweging nemen hoe hun gecompromitteerde inhoud kan worden ingezet om AI-antwoorden te manipuleren en hun merk op meerdere platforms te schaden.

Geautomatiseerde detectie en respons zullen steeds belangrijker worden. Machine learning-modellen die getraind zijn om verdachte contentpatronen, ongebruikelijke databasewijzigingen en SEO-vergiftigingsindicatoren te herkennen, maken snellere detectie en reactie mogelijk. Dit creëert echter een wapenwedloop: terwijl verdedigers betere detectietools ontwikkelen, werken aanvallers aan verfijndere ontwijkingstechnieken. Zero-trust beveiligingsmodellen—waarbij alle inhoud als mogelijk gecompromitteerd wordt beschouwd en alles wordt geverifieerd voordat het aan gebruikers wordt getoond—zullen waarschijnlijk standaardpraktijk worden.

Ook het regelgevingslandschap verandert. Gegevensbeschermingsregels zoals de AVG en opkomende AI-governance-kaders beginnen organisaties verantwoordelijk te houden voor gecompromitteerde inhoud en de impact ervan op gebruikers. Dit creëert juridische prikkels voor proactieve beveiligingsmaatregelen en snelle responsprotocollen. Bovendien zullen er, naarmate AI-systemen meer gereguleerd worden, waarschijnlijk vereisten komen voor platforms om vergiftigde inhoud uit hun trainingsdata en ophaalsystemen te detecteren en te weren.

Merkmonitoring in AI-systemen wordt een cruciale beveiligingsfunctie. Organisaties zullen continu moeten monitoren hoe hun merk verschijnt in AI-antwoorden, detecteren wanneer hun inhoud in verdachte contexten wordt geciteerd en snel reageren op vergiftigingscampagnes. Dit is een nieuw domein binnen cybersecurity waarbij traditionele websitebeveiliging wordt aangevuld met AI-specifieke monitoring- en beschermingsstrategieën. De samensmelting van websitebeveiliging, zoekmachine-optimalisatie en AI-systeemintegriteit betekent dat gehackte inhoud niet langer alleen een technisch probleem is—het is een strategisch bedrijfsrisico dat gecoördineerde reacties vereist van beveiliging, marketing en brandmanagementteams.

Website-defacing is een zichtbare vorm van hacken waarbij aanvallers openlijk het uiterlijk van pagina's veranderen, zodat de inbreuk direct duidelijk is voor bezoekers. Gehackte inhoud kan echter subtiel en verborgen zijn—zoals onzichtbare malware-injecties, SEO-vergiftigingslinks of manipulatie van backend-databases—die weken of maanden onopgemerkt kunnen blijven. Waar defacing een oppervlakkige aanval is, vertegenwoordigt gehackte inhoud vaak diepere, gevaarlijkere compromissen die zoekresultaten en AI-systemen beïnvloeden.

Gehackte inhoud kan worden ingezet via SEO-vergiftiging om AI-taalmodellen te manipuleren. Dreigingsactoren injecteren kwaadaardige inhoud in gecompromitteerde websites en verspreiden deze vervolgens over meerdere domeinen en platforms. Wanneer AI-crawlers deze vergiftigde inhoud indexeren, behandelen ze het als legitieme informatie en citeren het in hun antwoorden. Bijvoorbeeld: nep-klantenservicenummers geïnjecteerd in gecompromitteerde .edu- en .gov-sites worden opgepikt door AI-systemen en als gezaghebbende antwoorden weergegeven, wat gebruikers naar oplichting leidt.

Veelvoorkomende typen gehackte inhoud zijn onder meer malwarescripts die apparaten van bezoekers infecteren, phishinglinks vermomd als legitieme inhoud, verborgen spamlinks voor SEO-manipulatie, kwaadaardige redirects die gebruikers naar frauduleuze sites sturen en database-injecties die opgeslagen informatie wijzigen. Aanvallers injecteren ook valse contactinformatie, nep-productpagina's en verborgen JavaScript-code die onzichtbaar is voor mensen maar zichtbaar voor zoekmachinecrawlers.

Website-eigenaren kunnen gehackte inhoud detecteren door beveiligingsscans uit te voeren met tools zoals MalCare of Wordfence, Google Search Console te controleren op beveiligingsproblemen, onverwachte wijzigingen in paginarangschikking of verkeer te monitoren, te zoeken naar onbekende bestanden of plugins in hun dashboard en hun site te testen in Google Safe Browsing. Bezoekers kunnen ook vreemde pop-ups, redirects of beveiligingswaarschuwingen melden. Regelmatige monitoring en automatische waarschuwingen zijn essentieel voor vroege detectie.

Gehackte inhoud kan een bedrijf op meerdere manieren verwoesten: Google kan de site als onveilig markeren, wat zorgt voor dramatisch verkeersverlies; klantvertrouwen verdwijnt als bezoekers malware of phishing tegenkomen; inkomsten uit advertenties en verkoop dalen aanzienlijk; juridische aansprakelijkheid neemt toe als klantgegevens worden gestolen; en herstelkosten voor opschoning en beveiligingsverbeteringen kunnen in de duizenden euro's lopen. Bovendien kan de reputatieschade lang aanhouden nadat de hack is verholpen.

SEO-vergiftiging maakt misbruik van gehackte websites door verborgen links met specifieke zoekwoorden in de code van de site te injecteren. Zoekmachinecrawlers lezen deze links en interpreteren ze als aanbevelingen, waardoor de positie van door aanvallers gecontroleerde kwaadaardige sites kunstmatig wordt verhoogd. Door gebruik te maken van gecompromitteerde domeinen met hoge autoriteit zoals .edu- en .gov-sites, nemen dreigingsactoren de geloofwaardigheid van dat domein over. Deze techniek is bijzonder effectief omdat de geïnjecteerde inhoud onzichtbaar blijft voor menselijke bezoekers, maar zeer zichtbaar is voor zoekalgoritmen.

Directe stappen zijn onder meer de website isoleren door de onderhoudsmodus in te schakelen, alle wachtwoorden voor hosting-, beheer- en databaseaccounts wijzigen, een uitgebreide malware-scan uitvoeren, alle kwaadaardige bestanden en code verwijderen, terugzetten van een schone back-up indien beschikbaar en alle software en plugins bijwerken. Na het opschonen dient de site te worden ingediend bij Google Search Console voor heroverweging, monitoring op herinfectie, beveiligingsplugins implementeren, tweefactorauthenticatie inschakelen en regelmatige back-up- en update-schema's opstellen om toekomstige compromissen te voorkomen.

Begin met het volgen van hoe AI-chatbots uw merk vermelden op ChatGPT, Perplexity en andere platforms. Krijg bruikbare inzichten om uw AI-aanwezigheid te verbeteren.

Definitie van dunne inhoud: webpagina's met onvoldoende waardevolle informatie. Leer over typen, SEO-impact, identificatiemethoden en strategieën om dunne inhou...

Cloaking is een black-hat SEO-techniek waarbij andere content aan zoekmachines wordt getoond dan aan gebruikers. Ontdek hoe het werkt, de risico's, detectiemeth...

Inhoudsauthenticiteit verifieert de herkomst en integriteit van digitale inhoud via cryptografische handtekeningen en metadata. Leer hoe C2PA-standaarden en inh...

Cookie Toestemming

We gebruiken cookies om uw browse-ervaring te verbeteren en ons verkeer te analyseren. See our privacy policy.