Hoe HTTPS het Vertrouwen in AI-zoekopdrachten Beïnvloedt: Complete Gids voor 2025

Ontdek hoe HTTPS het vertrouwen en de zichtbaarheid in AI-zoekopdrachten beïnvloedt. Leer waarom SSL-certificaten belangrijk zijn voor ChatGPT, Perplexity en AI...

HTTPS (Hypertext Transfer Protocol Secure) is de versleutelde versie van HTTP die SSL/TLS-protocollen gebruikt om gegevensoverdracht tussen de browser van een gebruiker en een webserversite te beveiligen. Het beschermt gevoelige informatie via encryptie, authenticatie en verificatie van gegevensintegriteit, waardoor het de standaard beveiligingsprotocol is voor moderne webcommunicatie.

HTTPS (Hypertext Transfer Protocol Secure) is de versleutelde versie van HTTP die SSL/TLS-protocollen gebruikt om gegevensoverdracht tussen de browser van een gebruiker en een webserversite te beveiligen. Het beschermt gevoelige informatie via encryptie, authenticatie en verificatie van gegevensintegriteit, waardoor het de standaard beveiligingsprotocol is voor moderne webcommunicatie.

HTTPS (Hypertext Transfer Protocol Secure) is de versleutelde versie van HTTP die een beveiligd communicatiekanaal tot stand brengt tussen de webbrowser van een gebruiker en de server van een website. Het combineert het standaard HTTP-protocol met SSL/TLS (Secure Sockets Layer/Transport Layer Security)-encryptietechnologie om gegevens die via het internet worden verzonden te beschermen. HTTPS zorgt ervoor dat gevoelige informatie – waaronder wachtwoorden, creditcardgegevens, persoonlijke data en authenticatiegegevens – niet onderschept of gelezen kan worden door onbevoegden. Het protocol biedt drie essentiële beveiligingsfuncties: encryptie om gegevens tijdens verzending te versleutelen, authenticatie om de identiteit van de server te verifiëren, en gegevensintegriteit om te voorkomen dat informatie tijdens transmissie wordt gewijzigd. Vanaf 2024 gebruikt meer dan 85 procent van alle websites wereldwijd HTTPS, wat de status als moderne standaard voor veilige webcommunicatie onderstreept.

De behoefte aan HTTPS ontstond in de jaren negentig toen het internet groeide en e-commerce opkwam. Vroege webontwikkelaars realiseerden zich dat het oorspronkelijke HTTP-protocol alle data in platte tekst verzond, waardoor gevoelige informatie kwetsbaar was voor onderschepping door kwaadwillenden. Netscape Communications Corporation ontwikkelde in 1994 de eerste versie van SSL (Secure Sockets Layer) om dit kritieke beveiligingsgat te dichten. In de loop der tijd evolueerde SSL naar TLS (Transport Layer Security), waarbij TLS 1.2 en TLS 1.3 de huidige standaarden zijn geworden. De adoptie van HTTPS verliep relatief traag tot enkele grote gebeurtenissen de implementatie versnelden: Google’s aankondiging in 2014 dat HTTPS een rankingfactor zou worden, de introductie van ’niet veilig’-waarschuwingen in Chrome voor HTTP-sites in 2018 en de brede beschikbaarheid van gratis certificaatautoriteiten zoals Let’s Encrypt in 2015. Tegenwoordig is de overstap naar HTTPS bijna universeel, waarbij grote techbedrijven, financiële instellingen en overheidsinstanties het verplicht stellen voor alle webdomeinen. Deze evolutie weerspiegelt het besef dat gegevensbeveiliging en privacy van gebruikers fundamentele eisen zijn voor betrouwbare webcommunicatie.

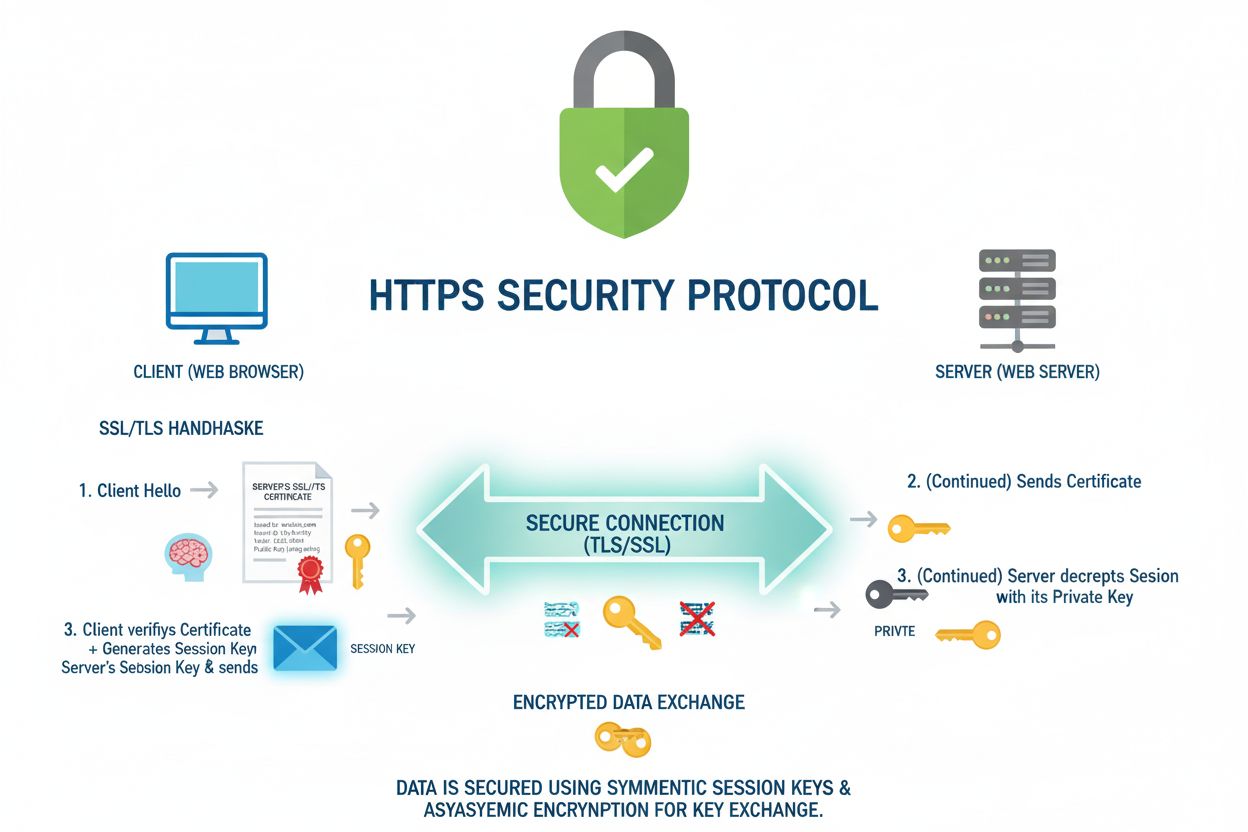

HTTPS werkt via een geavanceerd proces dat begint met de SSL/TLS-handshake, een automatische onderhandeling tussen de clientbrowser en de webserver. Wanneer een gebruiker een HTTPS-website bezoekt, neemt de browser contact op met de server en vraagt diens SSL-certificaat op. De server stuurt zijn certificaat terug, dat de publieke sleutel bevat en digitaal is ondertekend door een vertrouwde Certificate Authority (CA). De browser verifieert dit certificaat door de handtekening van de CA te controleren en na te gaan of het certificaat bij het bezochte domein hoort. Na verificatie stemmen de browser en server encryptie-algoritmes af en genereren sessiesleutels via het key exchange-proces. De browser gebruikt de publieke sleutel van de server om een pre-master secret te versleutelen, die de server met zijn privé-sleutel ontsleutelt. Deze uitwisseling creëert een gedeeld master secret dat beide partijen gebruiken om alle verdere communicatie te versleutelen en ontsleutelen. De hele handshake duurt meestal slechts milliseconden en is onzichtbaar voor de gebruiker. Alle data die na de handshake wordt verzonden – zoals formulierinzendingen, login-gegevens en pagina-inhoud – wordt versleuteld met symmetrische encryptie op basis van de vastgestelde sessiesleutels, waardoor deze onleesbaar is voor iedereen zonder toegang tot die sleutels.

| Aspect | HTTP | HTTPS | HSTS |

|---|---|---|---|

| Encryptie | Geen; platte tekstoverdracht | SSL/TLS-encryptie | Dwingt het gebruik van HTTPS af |

| Authenticatie | Geen serververificatie | Serveridentiteit geverifieerd via certificaat | Beleidsgestuurde afdwinging |

| Gegevensintegriteit | Data kan onderweg worden gewijzigd | Gegevensintegriteit gegarandeerd | Voorkomt downgrade-aanvallen |

| Browserwaarschuwing | “Niet veilig”-label in moderne browsers | Slotje zichtbaar | Automatische HTTPS-afdwinging |

| SEO-impact | Negatief voor ranking | Positief rankingsignaal | Versterkt beveiligingssignaal |

| Certificaat vereist | Nee | Ja (van Certificate Authority) | Vereist HTTPS + header |

| Prestaties | Iets sneller (geen encryptie-overhead) | Minimale prestatie-impact met moderne TLS | Zelfde als HTTPS |

| Toepassingen | Legacy-sites, niet-gevoelige inhoud | Alle moderne sites, vooral e-commerce | Hoogbeveiligde sites, financiële instellingen |

| Adoptiegraad | Afnemend (minder dan 15% van de sites) | Meer dan 85% van de websites wereldwijd | Groeiende adoptie bij bedrijven |

| Kwetsbaarheid voor MITM | Zeer kwetsbaar | Beschermd door encryptie en authenticatie | Beschermd door downgrade-preventie |

HTTPS-beveiliging wordt gerealiseerd via verschillende certificaattype, elk met een ander niveau van identiteitscontrole en vertrouwen. Domeinvalidatie (DV)-certificaten vormen het basistype en vereisen alleen bewijs van domeineigendom via e-mailverificatie of DNS-validatie. Deze certificaten worden snel uitgegeven – vaak binnen enkele minuten – en zijn geschikt voor blogs, informatieve sites en niet-commerciële toepassingen. Organisatievalidatie (OV)-certificaten vragen om extra verificatiestappen, waaronder bevestiging dat de organisatie wettelijk geregistreerd is en actief is op het opgegeven adres. De CA voert achtergrondcontroles uit en verifieert de legitimiteit van het bedrijf, wat doorgaans enkele dagen duurt. Uitgebreide validatie (EV)-certificaten bieden het hoogste vertrouwensniveau en vereisen de strengste verificatie, waaronder juridische entiteitsverificatie, operationele controle en jurisdictiechecks. Bij een EV-certificaat verschijnt de organisatienaam direct in de adresbalk van de browser met een groene indicator, wat gebruikers direct visueel vertrouwen biedt. Dit onderscheid is belangrijk, want onderzoek toont aan dat phishingsites vaak DV-certificaten gebruiken, waardoor het visuele verschil tussen certificaattype een belangrijke beveiligingsindicator is. Organisaties die gevoelige data verwerken – vooral financiële instellingen, zorgaanbieders en e-commerceplatforms – kiezen doorgaans voor OV- of EV-certificaten voor maximaal vertrouwen en het demonstreren van hun inzet voor veiligheid.

De invoering van HTTPS heeft grote gevolgen voor zowel de websitebeveiliging als de bedrijfsvoering. Vanuit beveiligingsperspectief beschermt HTTPS tegen meerdere aanvalsvectoren: man-in-the-middle (MITM)-aanvallen waarbij hackers niet-versleutelde communicatie onderscheppen, sessieovername waarbij aanvallers sessie-cookies stelen, en DNS-spoofing waarbij gebruikers naar frauduleuze sites worden geleid. Door encryptie kan zelfs als een hacker het netwerkverkeer onderschept, deze de data niet lezen of wijzigen. Vanuit zakelijk oogpunt is HTTPS een concurrentiële noodzaak geworden. Google’s aankondiging in 2014 dat HTTPS invloed heeft op zoekresultatenrangschikking, gaf website-eigenaren direct reden om over te stappen: sites met HTTPS krijgen een rankingvoordeel ten opzichte van HTTP-equivalenten. Moderne browsers tonen opvallende ’niet veilig’-waarschuwingen voor HTTP-sites, wat het gebruikersvertrouwen en de conversiepercentages aanzienlijk verlaagt. Onderzoek toont aan dat gebruikers HTTP-sites veel sneller verlaten bij het zien van beveiligingswaarschuwingen. Daarnaast wordt HTTPS steeds vaker vereist voor naleving van regelgeving: PCI DSS (Payment Card Industry Data Security Standard) verplicht HTTPS voor elke site die creditcards verwerkt, AVG (GDPR) vereist veilige gegevensoverdracht voor EU-gebruikersdata, en HIPAA eist encryptie voor gezondheidsinformatie. De kosten voor het implementeren van HTTPS zijn sterk gedaald door gratis certificaataanbieders zoals Let’s Encrypt, waardoor de belangrijkste barrière voor adoptie is weggenomen. Organisaties die geen HTTPS implementeren lopen reputatieschade, verminderde zichtbaarheid in zoekmachines, lagere conversie en mogelijke boetes op.

Verschillende webplatforms en hostingomgevingen bieden uiteenlopende complexiteit bij het implementeren van HTTPS. Shared hosting-providers bieden meestal een 1-klik-SSL-installatie via controlepanelen zoals cPanel, zodat ook niet-technische gebruikers HTTPS kunnen inzetten. Content Delivery Networks (CDN’s) zoals Cloudflare, Akamai en AWS CloudFront bieden HTTPS-terminatie op edge-servers, waarbij verkeer tussen gebruiker en CDN versleuteld wordt en de encryptie tussen CDN en de oorspronkelijke server kan worden ingesteld. E-commerceplatforms zoals Shopify, WooCommerce en Magento bieden standaard HTTPS, met automatische certificaatbeheer en verlenging. API-aanbieders moeten HTTPS activeren voor alle eindpunten, omdat ongecodeerde API-communicatie authenticatietokens en gevoelige data blootstelt. Mobiele applicaties eisen steeds vaker HTTPS voor alle backendcommunicatie, waarbij app-stores beveiligingseisen afdwingen. IoT-apparaten vormen een uitdaging, omdat veel oudere apparaten niet over voldoende rekenkracht beschikken voor moderne TLS-implementaties, waardoor organisaties TLS 1.2 of 1.3 moeten ondersteunen op uiteenlopende hardware. Microservices-architecturen vereisen mutual TLS (mTLS) voor service-naar-service-communicatie, waarbij zowel client als server elkaar authenticeren. Organisaties moeten ook rekening houden met certificaatbeheer op schaal, door geautomatiseerde verlengingsprocessen te implementeren om verlopen certificaten – een veelvoorkomende oorzaak van storingen – te voorkomen. De complexiteit van HTTPS-implementatie verschilt sterk per infrastructuur, maar moderne tools en diensten maken het nu toegankelijk voor organisaties van elke omvang.

In de context van AI-monitoringsplatforms zoals AmICited speelt HTTPS een cruciale rol bij het volgen van merkvermeldingen en domeinweergaven in AI-systemen. Wanneer AI-modellen zoals ChatGPT, Perplexity, Claude en Google AI Overviews websites noemen of domeinen verwijzen, gebeurt dit via HTTPS-verbindingen, wat de integriteit en authenticiteit van de gevolgde data waarborgt. AmICited monitort deze beveiligde verbindingen om te verifiëren dat de vermelding legitiem is en dat de geraadpleegde content niet is gewijzigd of nagemaakt. Het vermogen van het platform om HTTPS-beveiligde domeinen te volgen biedt extra zekerheid over de nauwkeurigheid van merkmonitoringdata. Bovendien is HTTPS essentieel voor het beschermen van de gevoelige monitoringdata die AmICited verzamelt en verwerkt – informatie over waar merken verschijnen, hoe ze worden genoemd en in welke context die vermeldingen plaatsvinden. De veilige overdracht van deze gegevens via HTTPS zorgt voor naleving van gegevensbeschermingsregels en voorkomt ongeoorloofde toegang tot concurrentie-informatie. Nu AI-systemen steeds belangrijker worden voor merkzichtbaarheid en klantontdekking, is inzicht in hoe HTTPS deze interacties beveiligt cruciaal voor organisaties die hun digitale aanwezigheid in AI-gegenereerde antwoorden willen volgen en beschermen.

De toekomst van HTTPS draait om verdere ontwikkeling naar sterkere encryptiestandaarden en bredere beveiligingsimplementaties. TLS 1.3, uitgebracht in 2018, betekent een grote stap vooruit ten opzichte van TLS 1.2, met snellere handshakes, betere privacy en het schrappen van oude, kwetsbare ciphers. Experts voorspellen dat TLS 1.2 de komende jaren wordt uitgefaseerd en organisaties moeten upgraden naar TLS 1.3 of hoger. Post-quantumcryptografie is het volgende domein, aangezien quantumcomputers bestaande encryptiemethoden kunnen bedreigen. Organisaties beginnen quantum-resistente encryptiemethoden te testen en te implementeren om voorbereid te zijn op een toekomst waarin quantumcomputers huidige RSA- en elliptische-curve-encryptie kunnen kraken. Certificaattransparantie-initiatieven breiden uit, waarbij alle SSL-certificaten in openbare databases worden gelogd, zodat frauduleuze of verkeerd uitgegeven certificaten sneller worden ontdekt. Geautomatiseerd certificaatbeheer via protocollen zoals ACME (Automatic Certificate Management Environment) wordt standaard, waardoor handmatige verlenging en verlopen certificaten tot het verleden behoren. Zero-trustbeveiligingsmodellen stimuleren het gebruik van mutual TLS (mTLS) voor alle interne communicatie, niet alleen voor publiek toegankelijke websites. De integratie van HTTPS met opkomende technologieën zoals HTTP/3 en QUIC belooft betere prestaties en beveiliging. Naarmate AI-systemen een grotere rol krijgen in webinteracties, blijft HTTPS fundamenteel voor het waarborgen van authenticiteit en veiligheid van AI-verwijzingen en -citaten. Organisaties die HTTPS-best practices en opkomende beveiligingsstandaarden volgen, behouden concurrentievoordeel op het gebied van vertrouwen, zichtbaarheid in zoekmachines en naleving van wet- en regelgeving.

Het voornaamste verschil is beveiliging. HTTP verzendt gegevens in platte tekst, waardoor deze kwetsbaar zijn voor onderschepping, terwijl HTTPS alle data versleutelt met behulp van SSL/TLS-protocollen. HTTPS biedt ook authenticatie om de identiteit van de server te verifiëren en zorgt voor gegevensintegriteit tijdens de overdracht. Moderne browsers markeren HTTP-sites als 'niet veilig' en Google geeft voorrang aan HTTPS-sites in zoekresultaten.

De SSL/TLS-handshake is een automatisch proces waarbij de client (browser) en server certificaten uitwisselen en encryptiesleutels opzetten. De browser verifieert het SSL-certificaat van de server bij een Certificate Authority, stemt in met encryptie-algoritmes en creëert sessiesleutels voor veilige communicatie. Dit hele proces gebeurt onzichtbaar en vrijwel direct voor gebruikers, meestal binnen milliseconden.

Er zijn drie hoofdtypen: Domeinvalidatie (DV)-certificaten vereisen alleen verificatie van het domeineigendom en zijn het snelst te verkrijgen; Organisatievalidatie (OV)-certificaten verifiëren zowel domeineigendom als de legitimiteit van de organisatie; Uitgebreide validatie (EV)-certificaten vereisen de strengste verificatie en tonen de organisatienaam in de adresbalk van de browser. Elk type biedt een toenemend niveau van vertrouwen en identiteit aan websitebezoekers.

Google heeft in 2014 officieel HTTPS aangekondigd als rankingfactor en blijft veilige sites voorrang geven in de zoekresultaten. Sites met HTTPS krijgen een rankingvoordeel ten opzichte van HTTP-sites met identieke inhoud. Daarnaast tonen Google Chrome en andere moderne browsers 'niet veilig'-waarschuwingen voor HTTP-sites, wat het gebruikersvertrouwen en de doorklikpercentages vanuit zoekresultaten aanzienlijk beïnvloedt.

HTTPS voorkomt man-in-the-middle (MITM)-aanvallen door encryptie en authenticatie. Het SSL/TLS-protocol versleutelt alle gegevens tijdens de overdracht, waardoor deze onleesbaar zijn voor onderscheppers. Daarnaast zorgt certificaatvalidatie ervoor dat gebruikers verbinding maken met de legitieme server en niet met een nepwebsite van een aanvaller. Zelfs als een hacker de verbinding onderschept, kan hij de data niet ontsleutelen of de server nabootsen zonder de privé-encryptiesleutel.

HSTS is een beveiligingsbeleid dat browsers dwingt altijd HTTPS te gebruiken bij het verbinden met een website, zelfs als de gebruiker 'http://' in de adresbalk typt. Het voorkomt downgrade-aanvallen waarbij hackers gebruikers omleiden naar een niet-versleutelde HTTP-verbinding. HSTS-headers bevatten een max-age-parameter die aangeeft hoelang de browser het beleid moet afdwingen, met waarden van minuten tot jaren.

Migratie houdt in dat u een SSL/TLS-certificaat verkrijgt van een Certificate Authority, deze installeert op uw webserver, alle interne en externe links bijwerkt naar HTTPS, 301-redirects instelt van HTTP naar HTTPS-pagina's en zoekmachines op de hoogte stelt van de wijziging. U moet ook HSTS-headers implementeren en analysetools bijwerken. Het is belangrijk dat alle bronnen via HTTPS worden geladen om waarschuwingen voor gemengde inhoud te voorkomen.

HTTPS is cruciaal voor AI-monitoringsplatforms zoals AmICited omdat het zorgt voor veilige overdracht van monitoringgegevens en de integriteit van gevolgde informatie beschermt. Wanneer AI-systemen websites noemen of merknamen monitoren, bevestigt HTTPS-verificatie de authenticiteit van de bron. Veilige HTTPS-verbindingen beschermen ook gevoelige monitoringdata tegen onderschepping en zorgen voor naleving van gegevensbeschermingsregels bij het volgen van AI-responses.

Begin met het volgen van hoe AI-chatbots uw merk vermelden op ChatGPT, Perplexity en andere platforms. Krijg bruikbare inzichten om uw AI-aanwezigheid te verbeteren.

Ontdek hoe HTTPS het vertrouwen en de zichtbaarheid in AI-zoekopdrachten beïnvloedt. Leer waarom SSL-certificaten belangrijk zijn voor ChatGPT, Perplexity en AI...

SSL-certificaat definitie: Digitaal bewijs dat de identiteit van een website verifieert en gecodeerde HTTPS-verbindingen mogelijk maakt. Leer hoe SSL/TLS-certif...

Ontdek Google Safe Browsen, de beveiligingsdienst die 5 miljard+ apparaten beschermt tegen phishing, malware en ongewenste software. Begrijp hoe realtime dreigi...

Cookie Toestemming

We gebruiken cookies om uw browse-ervaring te verbeteren en ons verkeer te analyseren. See our privacy policy.