Spamdetectie

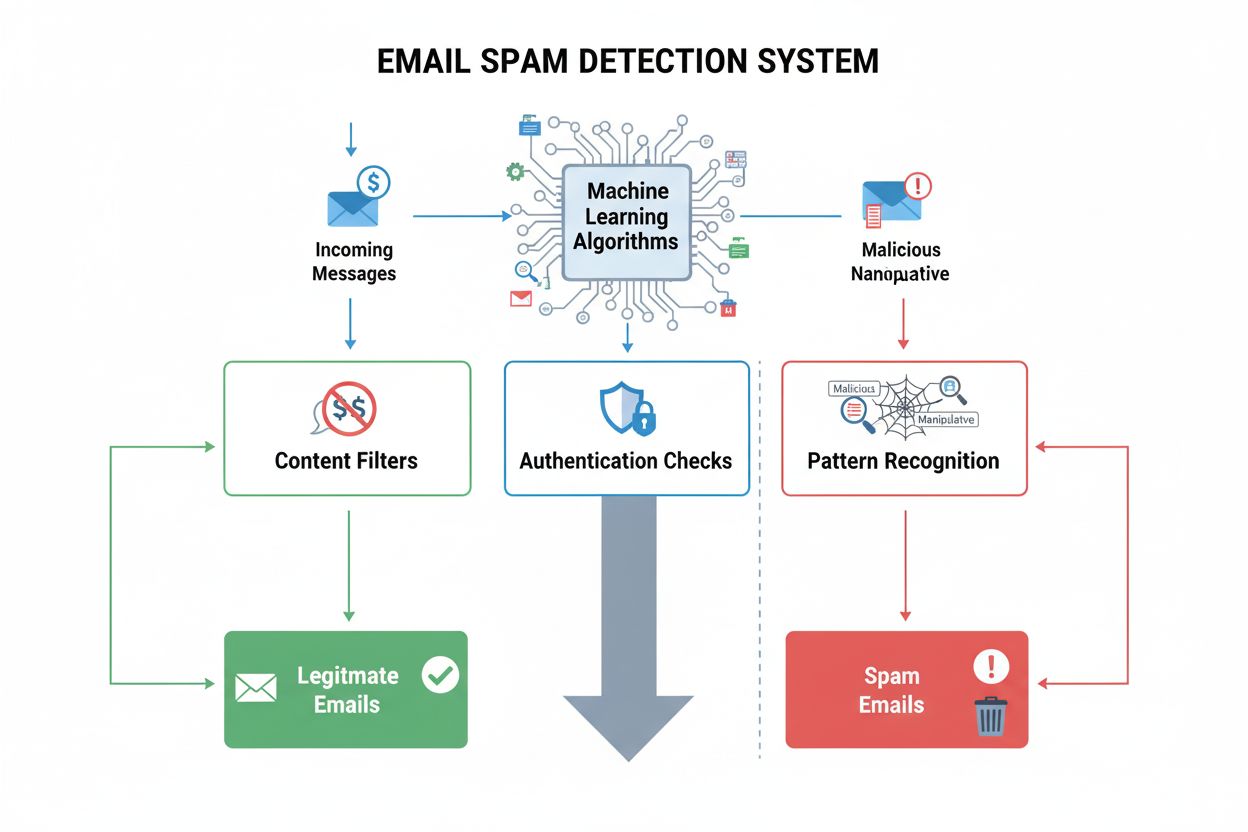

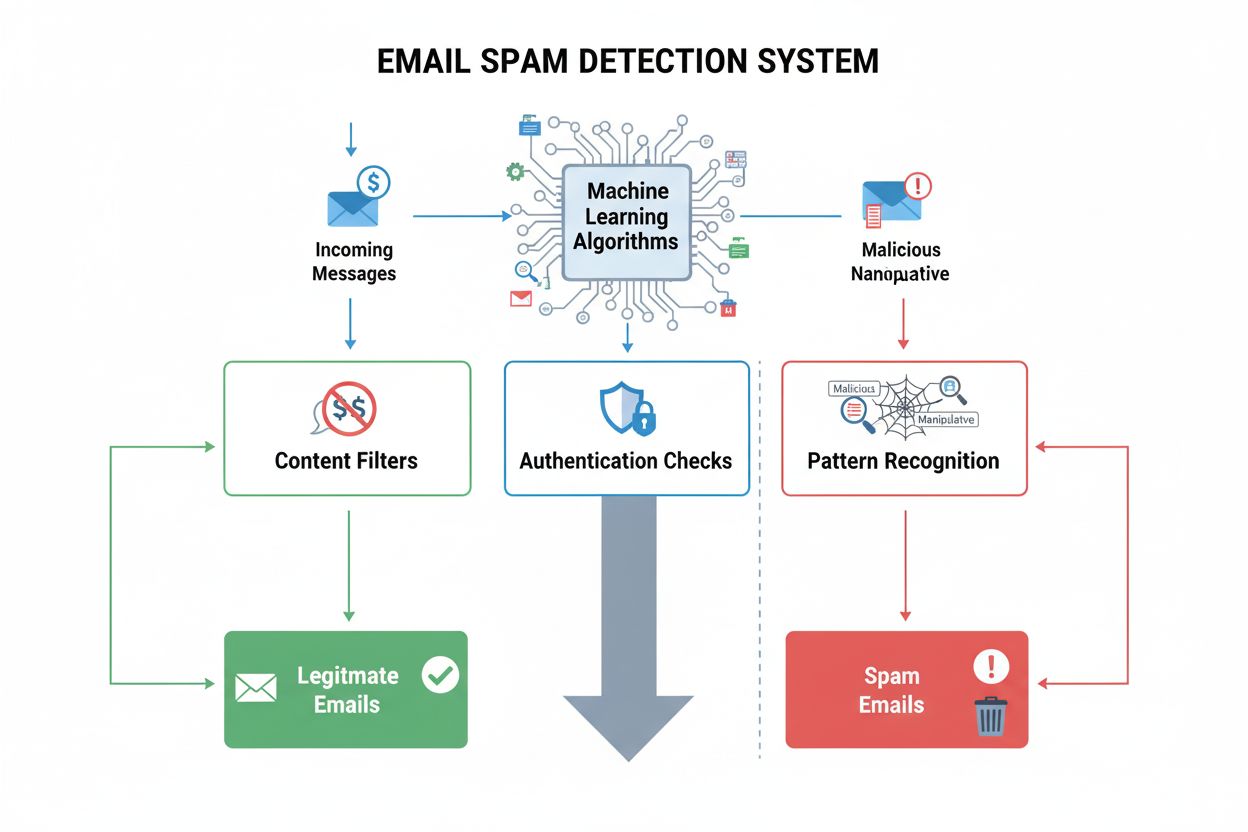

Spamdetectie identificeert ongewenste, manipulatieve inhoud met ML-algoritmen en gedragsanalyse. Ontdek hoe AI-systemen spam filteren in e-mail, sociale media, ...

Phishing is een frauduleuze cyberaanval die gebruikmaakt van misleidende e-mails, sms-berichten, telefoontjes of websites om individuen te verleiden gevoelige informatie zoals wachtwoorden, creditcardnummers of bankgegevens prijs te geven. Het is een vorm van social engineering die inspeelt op menselijke psychologie in plaats van technische kwetsbaarheden, waardoor het een van de meest voorkomende en kostbare aanvalsmethoden in cybersecurity is.

Phishing is een frauduleuze cyberaanval die gebruikmaakt van misleidende e-mails, sms-berichten, telefoontjes of websites om individuen te verleiden gevoelige informatie zoals wachtwoorden, creditcardnummers of bankgegevens prijs te geven. Het is een vorm van social engineering die inspeelt op menselijke psychologie in plaats van technische kwetsbaarheden, waardoor het een van de meest voorkomende en kostbare aanvalsmethoden in cybersecurity is.

Phishing is een frauduleuze cyberaanval die gebruikmaakt van misleidende communicatie—voornamelijk e-mails, sms-berichten, telefoontjes of valse websites—om individuen te manipuleren tot het prijsgeven van gevoelige informatie of het ondernemen van acties die de beveiliging in gevaar brengen. De term “phishing” komt van de analogie met vissen, waarbij aanvallers aantrekkelijke “aasjes” (frauduleuze berichten) gebruiken om slachtoffers te hengelen. In tegenstelling tot technische cyberaanvallen die gebruik maken van softwarekwetsbaarheden, is phishing een vorm van social engineering die zich richt op menselijke psychologie en inspeelt op vertrouwen, angst, urgentie en nieuwsgierigheid om kwaadaardige doelen te bereiken. Aanvallers doen zich voor als legitieme organisaties, gezagsdragers of vertrouwde collega’s om hun geloofwaardigheid en slagingskans te vergroten. De gestolen informatie bestaat meestal uit gebruikersnamen, wachtwoorden, creditcardnummers, bankgegevens of toegangsgegevens die verdere aanvallen mogelijk maken, zoals identiteitsdiefstal, financiële fraude, ransomwareverspreiding of netwerk-inbraken.

Phishingaanvallen ontstonden halverwege de jaren 90 toen e-mail gemeengoed werd in zakelijke en persoonlijke communicatie. Vroege phishingpogingen waren grof en eenvoudig te herkennen, met duidelijke spelfouten en algemene boodschappen. Naarmate cybercriminelen hun technieken verfijnden en geavanceerdere hulpmiddelen gebruikten, evolueerde phishing tot een sterk georganiseerde criminele onderneming. De verfijning van phishingaanvallen is de afgelopen jaren dramatisch toegenomen, vooral door de opkomst van generatieve kunstmatige intelligentie (AI) en deepfake-technologie. Volgens IBM’s X-Force Threat Intelligence Index kunnen aanvallers nu overtuigende phishingmails opstellen in ongeveer 5 minuten met AI-tools, tegenover 16 uur handmatig. Dit betekent een verkorting van de voorbereidingstijd met 68%, waardoor dreigingsactoren hun operaties exponentieel kunnen opschalen. De ontwikkeling van grootschalige, willekeurige phishingcampagnes naar zeer gerichte, gepersonaliseerde aanvallen laat zien hoe cybercriminelen zich continu aanpassen aan beveiligingsmaatregelen en nieuwe technologieën uitbuiten.

De prevalentie en impact van phishingaanvallen kan niet genoeg worden benadrukt. Uit onderzoek blijkt consequent dat meer dan 91% van de cyberaanvallen begint met een phishingmail, waardoor het het belangrijkste toegangspunt is voor datalekken en netwerkcompromittering. Daarnaast is ongeveer 75% van alle cyberincidenten afkomstig van misleidende e-mailberichten, waarmee e-mail de dominante aanvalsmethode is. Volgens Huntress en brancheonderzoek heeft meer dan 90% van de bedrijven wereldwijd in 2024 minstens één phishingaanval meegemaakt, en worden er naar schatting dagelijks 3,4 miljard phishingmails wereldwijd verzonden. De financiële gevolgen zijn ernstig: uit het IBM Cost of a Data Breach Report 2024 blijkt dat phishingaanvallen organisaties gemiddeld USD 4,88 miljoen per datalek kosten, waarmee het een van de duurste aanvalsmethoden is, samen met gecompromitteerde inloggegevens. Meer dan 80% van alle gemelde beveiligingsinbreuken betreft phishing op een of andere manier, hetzij als initiële aanvalsvector of als onderdeel van een meervoudige aanvalsketen. Deze statistieken onderstrepen waarom phishing de voorkeursmethode blijft voor cybercriminelen, van individuele oplichters tot georganiseerde misdaadgroepen en door staten gesteunde dreigingsactoren.

| Aanvalstype | Doelgroep | Mate van personalisatie | Leveringsmethode | Primair doel | Slagingspercentage |

|---|---|---|---|---|---|

| Bulk e-mail phishing | Grote massa (duizenden) | Algemeen/minimaal | Diefstal van inloggegevens, malwareverspreiding | 2-5% | |

| Spear phishing | Specifieke individuen | Sterk gepersonaliseerd | E-mail, sociale media | Gegevensdiefstal, accountcompromittering | 15-25% |

| Whaling (CEO-fraude) | Directieleden | Uiterst gepersonaliseerd | E-mail, telefoon | Financiële fraude, overboekingen | 20-30% |

| Business Email Compromise (BEC) | Organisaties | Zeer gericht | Geldontvreemding, data-exfiltratie | 10-20% | |

| Smishing | Mobiele gebruikers | Matig | SMS-berichten | Inloggegevens verzamelen, malware | 5-10% |

| Vishing | Telefoongebruikers | Variabel | Telefoongesprekken, VoIP | Social engineering, diefstal van inloggegevens | 8-15% |

| Quishing | Publieke/fysieke locaties | Matig | QR-codes | Malwareverspreiding, diefstal van inloggegevens | 3-8% |

| AI-versterkte phishing | Gericht/massa | Hoog geavanceerd | Meerdere kanalen | Alle doelen | 25-40% |

Phishingaanvallen werken via meerdere technische en psychologische mechanismen die samen de beveiliging ondermijnen. E-mailgebaseerde phishing omvat meestal e-mailspoofing, waarbij aanvallers afzenderadressen vervalsen zodat deze van legitieme organisaties of vertrouwde contacten lijken te komen. Vaak wordt domeinnaamspoofing toegepast, waarbij domeinen worden geregistreerd die sterk lijken op legitieme (bijv. “rnicrosoft.com” in plaats van “microsoft.com”) of waarbij subdomeinen worden gebruikt voor schijnbare legitimiteit (bijv. “bankingapp.scamsite.com”). De phishingmail bevat zorgvuldig samengestelde inhoud die emoties oproept—angst voor afsluiting van een account, hebzucht door beloofde beloningen of nieuwsgierigheid naar onverwachte kansen. Links in phishingmails leiden slachtoffers naar valse websites die legitieme inlogpagina’s nauwkeurig nabootsen en gegevens vastleggen wanneer gebruikers deze invullen. Kwaadaardige bijlagen, vaak vermomd als facturen, documenten of software-updates, bevatten malware zoals ransomware, spyware of backdoors die bij opening worden uitgevoerd. Smishing (phishing via sms) maakt gebruik van het vertrouwen dat gebruikers hebben in sms-berichten en doet zich vaak voor als bank, bezorgdienst of overheidsinstantie. Vishing (voice phishing) gebruikt caller ID-spoofingtechnologie om gesprekken van legitieme organisaties te laten lijken, waarbij aanvallers social engineering-scripts gebruiken om slachtoffers gevoelige informatie te laten prijsgeven of frauduleuze transacties te laten goedkeuren.

De zakelijke impact van phishing gaat veel verder dan de directe financiële schade van een enkel datalek. Organisaties worden geconfronteerd met operationele verstoring bij gecompromitteerde systemen, regulerende boetes wegens onvoldoende bescherming van klantgegevens, reputatieschade waardoor het vertrouwen van klanten afneemt, en juridische aansprakelijkheid wegens gebrekkige beveiligingsmaatregelen. De gemiddelde tijd om een phishinggerelateerd datalek te identificeren en te beheersen is 207 dagen, waarin aanvallers zich door het netwerk kunnen bewegen, gevoelige data kunnen exfiltreren en blijvende toegang kunnen behouden voor toekomstig misbruik. Kleine en middelgrote bedrijven (MKB) zijn extra kwetsbaar omdat zij doorgaans minder beveiligingsmiddelen en minder geavanceerde dreigingsdetectie hebben dan grote ondernemingen. Ook grote organisaties en overheidsinstanties zijn frequente doelwitten, omdat de potentiële financiële opbrengst en waardevolle informatie de investering van de aanvaller in geavanceerde, gerichte campagnes rechtvaardigen. Phishingaanvallen op de financiële sector, gezondheidszorg en overheid hebben bijzonder ernstige gevolgen vanwege de gevoeligheid van de gegevens en het kritieke karakter van de getroffen systemen. Het menselijke element blijft de grootste kwetsbaarheid: zelfs met geavanceerde technische controles kan één werknemer die op een schadelijke link klikt of een geïnfecteerde bijlage opent de beveiliging van een hele organisatie in gevaar brengen.

De integratie van generatieve AI en deepfake-technologie in phishingcampagnes betekent een fundamentele verschuiving in verfijning en effectiviteit van aanvallen. AI-gestuurde phishing gebruikt taalmodellen om zeer overtuigende, grammaticaal correcte e-mails op maat te maken voor specifieke doelwitten, waardoor spelfouten en grammaticale fouten—traditionele alarmsignalen—verdwijnen. Stemkloningstechnologie stelt aanvallers in staat om leidinggevenden of gezagsdragers in vishingaanvallen met grote nauwkeurigheid na te bootsen, zoals bleek in een zaak in 2019 waarbij aanvallers AI-gegenereerde stem gebruikten om een CEO te imiteren en een bankmanager USD 243.000 te laten overmaken. Deepfake-video’s creëren vervalste videobeelden van leidinggevenden die frauduleuze transacties autoriseren, waardoor social engineeringaanvallen nog geloofwaardiger worden. Quishing (phishing via QR-codes) maakt misbruik van vertrouwen in QR-codes door schadelijke links te verbergen in codes op openbare plaatsen of via e-mail te verspreiden, waarmee traditionele e-mailbeveiligingsfilters worden omzeild. De Federal Trade Commission (FTC) heeft gevallen gedocumenteerd waarbij criminelen legitieme QR-codes op parkeermeters vervingen door frauduleuze codes om betaalinformatie te stelen. Deze technologische vooruitgang stelt aanvallers in staat om geavanceerde, gepersonaliseerde aanvallen op grote schaal uit te voeren die voorheen veel handwerk vereisten, wat het dreigingslandschap fundamenteel verandert en organisaties dwingt tot geavanceerdere detectie- en responsmogelijkheden.

In de context van AI-gestuurde zoek- en antwoordsystemen zoals ChatGPT, Perplexity, Google AI Overviews en Claude, brengt phishing unieke uitdagingen met zich mee voor merkbescherming en informatie-integriteit. Aanvallers doen zich steeds vaker voor als legitieme merken in phishingcampagnes, waarmee ze de herkenbaarheid van het merk gebruiken om geloofwaardigheid en slagingskans te vergroten. AI-monitoringplatforms zoals AmICited volgen waar merken voorkomen in AI-gegenereerde antwoorden, zodat organisaties kunnen detecteren wanneer hun merknamen worden genoemd in verband met phishing, fraude of kwaadaardige activiteiten. Deze mogelijkheid is cruciaal omdat phishingcampagnes vaak verwijzen naar legitieme merken om slachtoffers te misleiden, en monitoring van AI-systemen helpt organisaties frauduleuze imitatiepogingen te identificeren voordat deze grote schade aanrichten. Naarmate AI-systemen geavanceerder worden, bestaat bovendien het risico dat phishinggerelateerde desinformatie wordt versterkt door AI-gegenereerde inhoud, waardoor het voor organisaties essentieel wordt te monitoren hoe hun merken in AI-antwoorden worden weergegeven. De integratie van merkmonitoring met AI-citatietracking stelt organisaties in staat snel te reageren op phishingdreigingen, publieke waarschuwingen uit te geven en klantvertrouwen te beschermen door proactieve dreigingsdetectie en respons te demonstreren.

De toekomst van phishingdreigingen zal waarschijnlijk worden gekenmerkt door toenemende verfijning door AI en automatisering, samensmelting van meerdere aanvalsvectoren (e-mail, sms, telefoon, sociale media) en gerichte aanvallen op opkomende technologieën als cloudservices en mobiele applicaties. Naarmate AI-gestuurde phishingdetectietools geavanceerder worden, zullen aanvallers tegelijkertijd AI-ontwijkingstechnieken ontwikkelen om detectiesystemen te omzeilen, wat leidt tot een voortdurende wapenwedloop tussen verdedigers en dreigingsactoren. Hybride phishingaanvallen die meerdere leveringsmethoden en social engineering-tactieken combineren, zullen steeds vaker voorkomen, waardoor organisaties meer omvattende, geïntegreerde verdedigingsstrategieën moeten toepassen. De opkomst van supply chain phishing, waarbij aanvallers leveranciers en dienstverleners aanvallen om toegang te krijgen tot grotere organisaties, vereist strengere beveiligingseisen voor leveranciers en beter beheer van derde partijen. Regelgevingskaders zoals AVG, HIPAA en nieuwe cybersecurityverplichtingen zullen organisaties steeds vaker verantwoordelijk houden voor phishinggerelateerde datalekken, wat investeringen in geavanceerde detectie- en preventietechnologieën stimuleert. Organisaties die phishing succesvol weten af te weren, zijn zij die geavanceerde technische maatregelen combineren met continue medewerkersvoorlichting, integratie van dreigingsinformatie en snelle incidentresponsmogelijkheden. Het strategische belang van phishingdefensie zal alleen maar toenemen naarmate aanvallers hun technieken blijven verfijnen en het menselijk element als zwakste schakel in de organisatiebeveiliging blijven uitbuiten.

Phishing is een brede, willekeurige aanval die naar veel ontvangers wordt gestuurd, terwijl spear phishing een zeer gerichte aanval is op specifieke individuen of organisaties. Spear phishing-aanvallers doen uitgebreid onderzoek naar hun doelwitten via sociale media en professionele netwerken om gepersonaliseerde berichten te maken die uiterst geloofwaardig lijken. Spear phishing heeft aanzienlijk hogere slagingspercentages door de gerichte aanpak en psychologische manipulatie.

Volgens IBM's Cost of a Data Breach Report 2024 kosten phishingaanvallen organisaties wereldwijd gemiddeld USD 4,88 miljoen per datalek. Dit cijfer omvat directe kosten zoals incidentrespons, juridische kosten en boetes van toezichthouders, evenals indirecte kosten zoals reputatieschade en misgelopen zaken. De financiële impact varieert sterk afhankelijk van de sector, de omvang van de organisatie en de gevoeligheid van de gecompromitteerde gegevens.

Veelvoorkomende phishingtypen zijn onder andere bulk e-mail phishing (massa-e-mails die legitieme merken nabootsen), spear phishing (gerichte aanvallen op specifieke personen), business email compromise (BEC)-aanvallen gericht op organisaties, smishing (phishing via sms), vishing (voice phishing via telefoongesprekken) en whaling (aanvallen op hooggeplaatste leidinggevenden). Elk type maakt gebruik van verschillende leveringsmethoden en psychologische tactieken, afgestemd op specifieke slachtofferprofielen.

Signalen zijn onder meer dringende taal die druk uitoefent om snel te handelen, verzoeken om gevoelige informatie of geld, slechte spelling en grammatica, algemene aanhef in plaats van gepersonaliseerde namen, verdachte afzenderadressen of domeinen, onbekende links of verkorte URL's, onverwachte bijlagen en niet-overeenkomende merkidentiteit. Legitieme organisaties vragen zelden om wachtwoorden via e-mail of verzoeken medewerkers om via ongevraagde berichten hun inloggegevens te verifiëren.

Generatieve AI-tools stellen aanvallers in staat om binnen enkele minuten zeer overtuigende phishingberichten te maken, in plaats van uren, waardoor veelvoorkomende signalen zoals spelfouten en grammaticale onvolkomenheden verdwijnen. AI-gestuurde stemkloning en deepfake-technologie verhogen de geloofwaardigheid van phishingcampagnes verder. Volgens IBM's X-Force Threat Intelligence Index verkort AI de tijd om een phishingmail op te stellen van 16 uur tot slechts 5 minuten, waardoor de capaciteit van aanvallers aanzienlijk toeneemt.

Een gelaagde aanpak die security awareness-trainingen voor werknemers combineert met geavanceerde e-mailfilters, multifactorauthenticatie (MFA) en endpoint-detectietools biedt de sterkste verdediging. Organisaties moeten beleid implementeren dat verificatie van financiële verzoeken via alternatieve kanalen vereist, DMARC en e-mailauthenticatieprotocollen inzetten en regelmatig phishingsimulaties uitvoeren. Toch blijft voorlichting aan medewerkers cruciaal, omdat geen enkele technische oplossing alle social engineering-aanvallen kan voorkomen.

Phishing maakt misbruik van menselijke psychologie in plaats van technische kwetsbaarheden, waardoor het moeilijk te bestrijden is met technologie alleen. Meer dan 91% van de cyberaanvallen begint met phishingmails, en ongeveer 75% van alle cyberincidenten start met misleidende e-mailberichten. Phishing geeft aanvallers direct toegang tot de inloggegevens en systemen van bevoegde gebruikers, waardoor ze firewalls en beveiligingstools kunnen omzeilen die externe dreigingen normaal blokkeren.

Phishingaanvallen bootsen vaak legitieme merken na om geloofwaardigheid en succes te vergroten, waardoor merkmonitoring essentieel is voor het detecteren van frauduleus gebruik van bedrijfsnamen en domeinen. Platforms zoals AmICited volgen waar merken verschijnen in AI-gegenereerde antwoorden, waardoor organisaties kunnen achterhalen wanneer hun merk wordt nagebootst in phishingcampagnes of kwaadaardige inhoud. Het monitoren van AI-systemen op phishinggerelateerde merkvermeldingen helpt organisaties sneller te reageren op dreigingen en hun reputatie te beschermen.

Begin met het volgen van hoe AI-chatbots uw merk vermelden op ChatGPT, Perplexity en andere platforms. Krijg bruikbare inzichten om uw AI-aanwezigheid te verbeteren.

Spamdetectie identificeert ongewenste, manipulatieve inhoud met ML-algoritmen en gedragsanalyse. Ontdek hoe AI-systemen spam filteren in e-mail, sociale media, ...

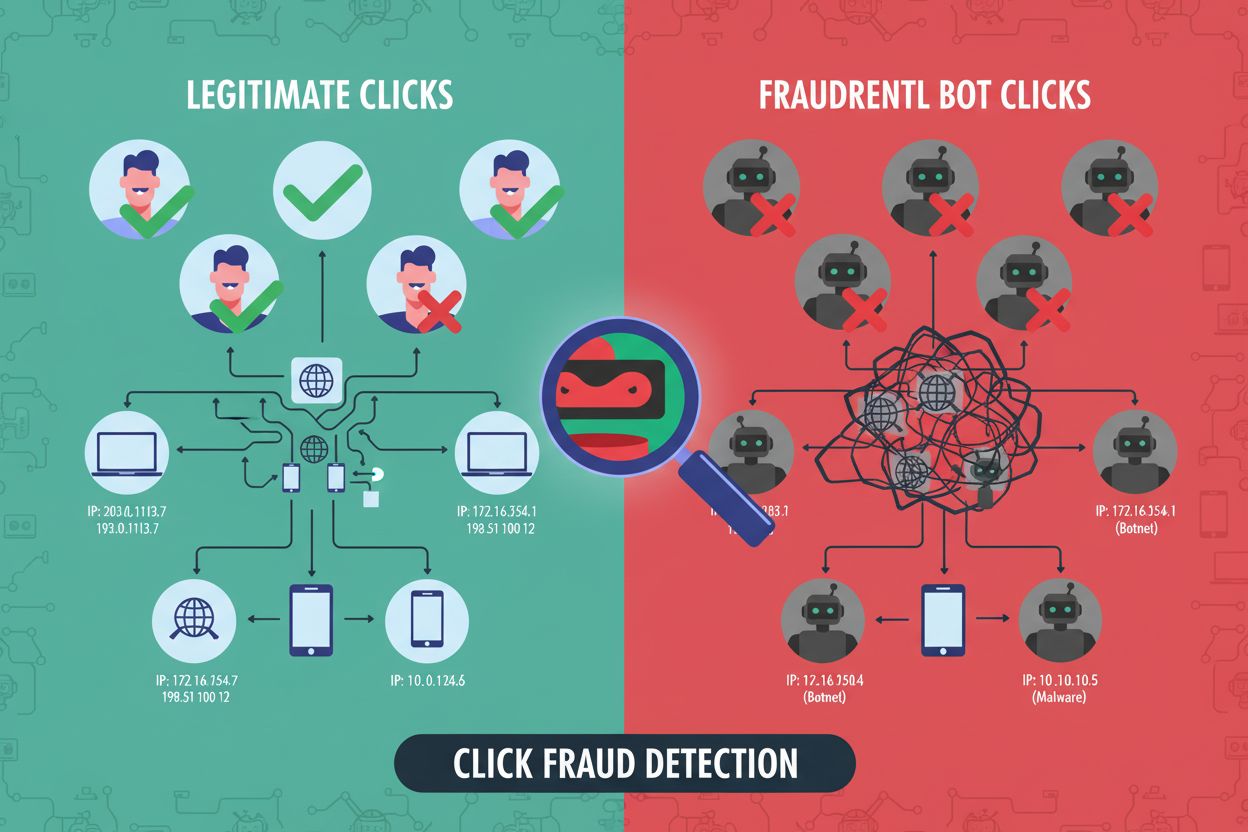

Clickfraude is kwaadaardig nepklikken op PPC-advertenties door bots, concurrenten of klikfarms. Leer hoe het werkt, de impact op ROI, detectiemethoden en besche...

Leer wat keyword stuffing is, waarom het schadelijk is voor SEO, hoe Google het detecteert en best practices om deze black-hat tactiek te vermijden die de ranki...

Cookie Toestemming

We gebruiken cookies om uw browse-ervaring te verbeteren en ons verkeer te analyseren. See our privacy policy.