Hvordan HTTPS påvirker tillit i AI-søk: Komplett guide for 2025

Lær hvordan HTTPS påvirker tillit og synlighet i AI-søk. Oppdag hvorfor SSL-sertifikater er viktige for ChatGPT, Perplexity og AI-svargeneratorer. Essensiell gu...

HTTPS (Hypertext Transfer Protocol Secure) er den krypterte versjonen av HTTP som bruker SSL/TLS-protokoller for å sikre dataoverføring mellom brukerens nettleser og en nettsides server. Det beskytter sensitiv informasjon gjennom kryptering, autentisering og integritetskontroll av data, og er dermed den standard sikkerhetsprotokollen for moderne nettkommunikasjon.

HTTPS (Hypertext Transfer Protocol Secure) er den krypterte versjonen av HTTP som bruker SSL/TLS-protokoller for å sikre dataoverføring mellom brukerens nettleser og en nettsides server. Det beskytter sensitiv informasjon gjennom kryptering, autentisering og integritetskontroll av data, og er dermed den standard sikkerhetsprotokollen for moderne nettkommunikasjon.

HTTPS (Hypertext Transfer Protocol Secure) er den krypterte versjonen av HTTP som etablerer en sikker kommunikasjonskanal mellom en brukers nettleser og en nettsides server. Den kombinerer den vanlige HTTP-protokollen med SSL/TLS (Secure Sockets Layer/Transport Layer Security)-krypteringsteknologi for å beskytte data som overføres over internett. HTTPS sikrer at sensitiv informasjon – inkludert passord, kredittkortnumre, personopplysninger og autentiseringsinformasjon – ikke kan avlyttes eller leses av uvedkommende. Protokollen gir tre avgjørende sikkerhetsfunksjoner: kryptering for å gjøre data uleselig under overføring, autentisering for å verifisere serverens identitet, og dataintegritet for å sikre at informasjon ikke kan endres under transport. Fra og med 2024 bruker over 85 prosent av alle nettsider globalt HTTPS, noe som gjenspeiler dens status som den moderne standarden for sikker nettkommunikasjon.

Behovet for HTTPS oppstod på 1990-tallet da internett vokste og netthandel begynte å blomstre. Tidlige webutviklere så at den opprinnelige HTTP-protokollen sendte all data i klartekst, noe som gjorde sensitiv informasjon sårbar for avlytting av ondsinnede aktører. Netscape Communications Corporation utviklet den første versjonen av SSL (Secure Sockets Layer) i 1994 for å tette dette kritiske sikkerhetshullet. Over tid utviklet SSL seg til TLS (Transport Layer Security), med TLS 1.2 og TLS 1.3 som gjeldende standarder. Innføringen av HTTPS gikk relativt tregt frem til store hendelser akselererte bruken: Googles kunngjøring i 2014 om at HTTPS ville bli en rangeringsfaktor, innføringen av «ikke sikker»-varsler i Chrome for HTTP-sider i 2018, og den utbredte bruken av gratis sertifikattjenester som Let’s Encrypt i 2015. I dag er overgangen til HTTPS så godt som universell, med store teknologiselskaper, finansinstitusjoner og offentlige etater som krever det for alle nettjenester. Denne utviklingen gjenspeiler en økende erkjennelse av at datasikkerhet og personvern er fundamentale krav for tillitsvekkende nettkommunikasjon.

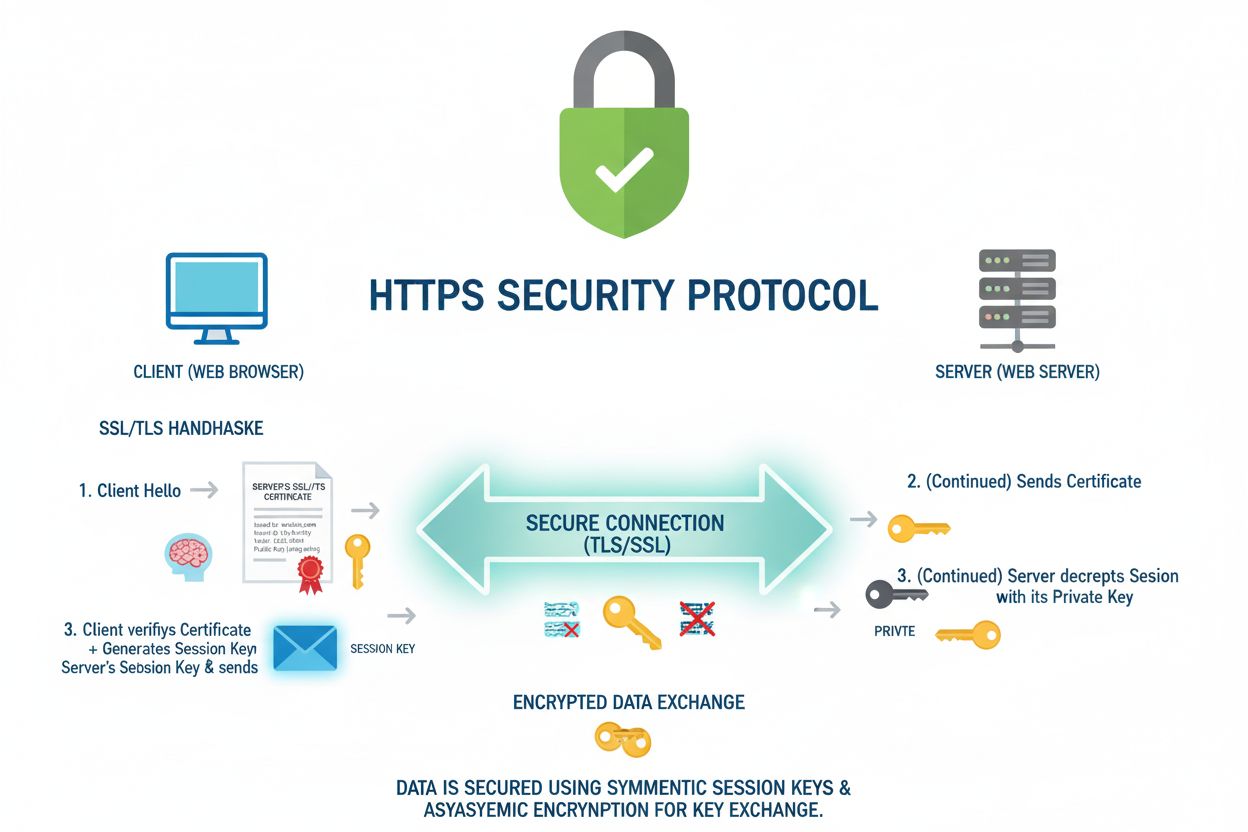

HTTPS fungerer gjennom en sofistikert prosess som starter med SSL/TLS-handshaken, en automatisert forhandling mellom klientnettleseren og webserveren. Når en bruker besøker en HTTPS-nettside, initierer nettleseren kontakt med serveren og ber om dens SSL-sertifikat. Serveren svarer med å presentere sitt sertifikat, som inneholder dens offentlige nøkkel og er digitalt signert av en betrodd sertifikatutsteder (CA). Nettleseren verifiserer dette sertifikatet ved å sjekke CA-signaturen og bekrefte at sertifikatet matcher domenet som besøkes. Når sertifikatet er verifisert, blir nettleseren og serveren enige om krypteringsalgoritmer og genererer sesjonsnøkler gjennom en prosess kalt nøkkelutveksling. Nettleseren bruker serverens offentlige nøkkel til å kryptere en forhåndsdefinert hemmelighet, som serveren dekrypterer med sin private nøkkel. Denne utvekslingen etablerer en delt hovednøkkel som begge parter bruker til å kryptere og dekryptere all påfølgende kommunikasjon. Hele handshake-prosessen fullføres vanligvis på millisekunder og er usynlig for brukeren. All data som overføres etter handshaken – inkludert skjemainnsendinger, innloggingsinformasjon og sideinnhold – krypteres med symmetrisk kryptering ved hjelp av de etablerte sesjonsnøklene, noe som gjør den uleselig for alle uten tilgang til nøklene.

| Aspekt | HTTP | HTTPS | HSTS |

|---|---|---|---|

| Kryptering | Ingen; overføring i klartekst | SSL/TLS-kryptering | Tvinger bruk av HTTPS |

| Autentisering | Ingen serververifisering | Serveridentitet verifisert via sertifikat | Policy-basert håndheving |

| Dataintegritet | Data kan endres under overføring | Dataintegritet garantert | Forhindrer nedgraderingsangrep |

| Nettleseradvarsel | “Ikke sikker”-merke i moderne nettlesere | Hengelås-ikon vises | Automatisk tvungen HTTPS |

| SEO-effekt | Negativ innvirkning på rangering | Positiv rangeringsfaktor | Forsterket sikkerhetssignal |

| Krever sertifikat | Nei | Ja (fra sertifikatutsteder) | Krever HTTPS + header |

| Ytelse | Litt raskere (ingen krypteringsoverhead) | Minimal ytelsespåvirkning med moderne TLS | Samme som HTTPS |

| Bruksområder | Eldre sider, ikke-sensitivt innhold | Alle moderne nettsider, spesielt netthandel | Sikkerhetskritiske sider, finansinstitusjoner |

| Adopsjonsrate | Synkende (under 15% av sider) | Over 85% av nettsider globalt | Økende blant virksomheter |

| Sårbarhet for MITM | Meget sårbar | Beskyttet med kryptering og autentisering | Beskyttet mot nedgradering |

HTTPS-sikkerhet implementeres med ulike sertifikatyper, som gir varierende nivåer av identitetsverifisering og tillit. Domain Validated (DV)-sertifikater er det mest grunnleggende nivået, og krever kun bevis på domeneeierskap via e-postbekreftelse eller DNS-validering. Disse sertifikatene utstedes raskt – ofte på minutter – og passer for blogger, informasjonssider og ikke-kommersielle nettsteder. Organization Validated (OV)-sertifikater krever flere verifiseringstrinn, inkludert bekreftelse på at organisasjonen er lovlig registrert og opererer på angitt adresse. CA gjennomfører bakgrunnssjekk og verifiserer forretningslegitimitet før utstedelse, noe som vanligvis tar flere dager. Extended Validation (EV)-sertifikater gir høyest tillit og krever den mest omfattende verifiseringsprosessen, inkludert juridisk enhetsbekreftelse, operasjonell verifisering og jurisdiksjonssjekk. Når et EV-sertifikat er installert, vises organisasjonens navn direkte i nettleserens adressefelt med grønn indikator, noe som gir brukerne umiddelbar visuell bekreftelse på legitimitet. Dette skillet er viktig fordi forskning viser at phishing-sider ofte bruker DV-sertifikater, så den visuelle forskjellen mellom sertifikattypene er en viktig sikkerhetsindikator. Organisasjoner som håndterer sensitiv data – spesielt finansinstitusjoner, helseaktører og netthandelsplattformer – bruker vanligvis OV- eller EV-sertifikater for å maksimere brukertillit og vise sitt sikkerhetsengasjement.

Innføringen av HTTPS har dype konsekvenser for både nettsidesikkerhet og forretningsdrift. Fra et sikkerhetsperspektiv beskytter HTTPS mot flere angrepsformer: man-in-the-middle-angrep (MITM) hvor hackere avlytter ukryptert kommunikasjon, sesjonsovertakelse hvor angripere stjeler sesjonskapsler, og DNS-spoofing hvor brukere omdirigeres til falske sider. Krypteringen sikrer at selv om en hacker avskjærer nettverkstrafikken, kan de ikke lese eller endre dataene. Fra et forretningsperspektiv har HTTPS blitt en konkurransefaktor. Googles kunngjøring i 2014 om at HTTPS påvirker søkerangering ga nettsideeierne et umiddelbart insentiv til å migrere, da HTTPS-sider får et rangeringsløft sammenlignet med HTTP-ekvivalenter. Moderne nettlesere viser tydelige «ikke sikker»-varsler for HTTP-sider, noe som reduserer brukertillit og konverteringsrate betydelig. Studier viser at brukere er mye mer tilbøyelige til å forlate HTTP-sider når de ser slike advarsler. I tillegg krever regelverk i økende grad HTTPS: PCI DSS (Payment Card Industry Data Security Standard) stiller krav om HTTPS for alle sider som behandler kredittkort, GDPR krever sikker dataoverføring for EU-brukeres data, og HIPAA krever kryptering av helseopplysninger. Kostnaden for å implementere HTTPS har falt dramatisk etter introduksjonen av gratis sertifikattjenester som Let’s Encrypt, noe som har fjernet hovedbarrieren for innføring. Organisasjoner som ikke implementerer HTTPS risikerer tap av omdømme, lavere synlighet i søk, redusert konverteringsrate og potensielle regulatoriske sanksjoner.

Ulike webplattformer og hostingmiljøer håndterer HTTPS-implementering med varierende kompleksitet. Delte hosting-leverandører tilbyr ofte ett-klikk-SSL-installasjon gjennom kontrollpaneler som cPanel, noe som gjør HTTPS tilgjengelig for ikke-tekniske brukere. Content Delivery Networks (CDN) som Cloudflare, Akamai og AWS CloudFront tilbyr HTTPS-terminering på edge-servere, krypterer trafikk mellom brukere og CDN, og lar deg konfigurere kryptering mellom CDN og opprinnelsesservere. Netthandelsplattformer som Shopify, WooCommerce og Magento har HTTPS som standard med automatisk sertifikathåndtering og fornyelse. API-leverandører må implementere HTTPS for alle endepunkter, siden ukryptert API-kommunikasjon eksponerer autentiseringstokener og sensitiv data. Mobilapplikasjoner krever i økende grad HTTPS for all bakend-kommunikasjon, med appbutikker som håndhever sikkerhetskrav. IoT-enheter har egne utfordringer, da mange eldre enheter mangler kapasitet for moderne TLS-implementeringer, og organisasjoner må sikre TLS 1.2 eller 1.3-støtte på tvers av ulik maskinvare. Mikrotjenestearkitekturer krever gjensidig TLS (mTLS) for tjeneste-til-tjeneste-kommunikasjon, der både klient og server autentiserer hverandre. Organisasjoner må også vurdere sertifikathåndtering i stor skala, og innføre automatiske fornyelsesprosesser for å unngå utløpte sertifikater – en vanlig årsak til tjenesteavbrudd. Kompleksiteten i HTTPS-implementeringen varierer betydelig med infrastrukturen, men moderne verktøy og tjenester har gjort det tilgjengelig for organisasjoner i alle størrelser.

I sammenheng med AI-overvåkningsplattformer som AmICited, spiller HTTPS en kritisk rolle i sporing av merkevareomtaler og domeneforekomster på tvers av AI-systemer. Når AI-modeller som ChatGPT, Perplexity, Claude og Google AI Overviews siterer nettsider eller refererer domener, skjer disse henvisningene over HTTPS-forbindelser, noe som sikrer integriteten og ektheten til de sporede dataene. AmICited overvåker disse sikre tilkoblingene for å verifisere at siteringene er legitime og at det refererte innholdet ikke er endret eller forfalsket. Plattformens evne til å spore HTTPS-sikrede domener gir økt trygghet for nøyaktigheten av merkevareovervåkningsdata. Videre er HTTPS avgjørende for å beskytte den sensitive overvåkningsdataen som AmICited samler inn og behandler – informasjon om hvor merkevarer vises, hvordan de refereres, og i hvilken kontekst omtalen skjer. Sikker overføring av disse dataene via HTTPS sørger for samsvar med databeskyttelsesregler og hindrer uautorisert tilgang til konkurranseintelligens. Etter hvert som AI-systemer blir stadig viktigere for merkevaresynlighet og kundedialog, blir forståelsen av hvordan HTTPS sikrer disse interaksjonene avgjørende for organisasjoner som vil overvåke og beskytte sin digitale tilstedeværelse i AI-genererte svar.

Fremtiden for HTTPS innebærer fortsatt utvikling mot sterkere krypteringsstandarder og bredere sikkerhetsimplementering. TLS 1.3, lansert i 2018, representerer et betydelig fremskritt sammenlignet med TLS 1.2, med raskere handshake, forbedret personvern og eliminering av gamle, sårbare chiffer. Eksperter forventer at TLS 1.2 vil bli avviklet i løpet av de neste årene, og at organisasjoner må oppgradere til TLS 1.3 eller nyere. Post-kvantum-kryptografi er neste grense, ettersom kvantedatamaskiner truer dagens krypteringsalgoritmer. Organisasjoner begynner å teste og implementere kvantemotstandsdyktige krypteringsmetoder for å forberede seg på en fremtid der kvantedatamaskiner teoretisk kan knekke dagens RSA- og elliptiske kurve-kryptering. Sertifikattransparens-initiativer utvides, og krever at alle SSL-sertifikater loggføres i offentlige databaser, noe som gjør det lettere å oppdage falske eller feilutstedte sertifikater. Automatisert sertifikathåndtering med protokoller som ACME (Automatic Certificate Management Environment) vil bli standard, og eliminerer manuelle fornyelser og utløpsavbrudd. Zero-trust-sikkerhetsmodeller driver frem adopsjon av gjensidig TLS (mTLS) for all intern kommunikasjon, ikke bare utadrettede nettsteder. Integrasjonen av HTTPS med nye teknologier som HTTP/3 og QUIC gir forbedret ytelse og sikkerhet. Etter hvert som AI-systemer blir mer utbredt i nettinteraksjoner, vil HTTPS forbli grunnleggende for å sikre at AI-genererte siteringer og referanser er autentiske og sikre. Organisasjoner som følger med på beste praksis for HTTPS og nye sikkerhetsstandarder, vil beholde konkurransefortrinn innen tillit, synlighet og regulatorisk etterlevelse.

Den primære forskjellen er sikkerhet. HTTP overfører data i klartekst, noe som gjør det sårbart for avlytting, mens HTTPS krypterer all data med SSL/TLS-protokoller. HTTPS gir også autentisering for å verifisere serverens identitet og sikrer dataintegritet under overføringen. Moderne nettlesere markerer HTTP-sider som «ikke sikker», og Google prioriterer HTTPS-sider i søkeresultatene.

SSL/TLS-handshaken er en automatisert prosess der klienten (nettleseren) og serveren utveksler sertifikater og etablerer krypteringsnøkler. Nettleseren verifiserer serverens SSL-sertifikat med et sertifikatutsteder (CA), blir enig om krypteringsalgoritmer, og oppretter sesjonsnøkler for sikker kommunikasjon. Hele prosessen skjer usynlig og øyeblikkelig for brukeren, og tar vanligvis bare millisekunder.

Det finnes tre hovedtyper: Domain Validated (DV)-sertifikater krever bare bekreftelse på domenets eierskap og er raskest å få; Organization Validated (OV)-sertifikater verifiserer både domenets eierskap og organisasjonens legitimitet; Extended Validation (EV)-sertifikater krever den mest omfattende verifiseringen og viser organisasjonens navn i nettleserens adressefelt. Hver type gir økende nivåer av tillit og identitetssikring til nettsidebesøkende.

Google kunngjorde offisielt HTTPS som en rangeringsfaktor i 2014 og har fortsatt å prioritere sikre sider i søkeresultater. Sider som bruker HTTPS får et rangeringsløft sammenlignet med HTTP-sider med identisk innhold. I tillegg viser Google Chrome og andre moderne nettlesere «ikke sikker»-varsler for HTTP-sider, noe som har stor innvirkning på brukerens tillit og klikkrater fra søkeresultater.

HTTPS forhindrer man-in-the-middle (MITM)-angrep gjennom kryptering og autentisering. SSL/TLS-protokollen krypterer all data under overføringen, slik at den er uleselig for avlyttere. I tillegg sikrer sertifikatvalidering at brukere kobler til den legitime serveren, ikke en angripers falske side. Selv om en hacker skulle avskjære tilkoblingen, kan de ikke dekryptere dataene eller utgi seg for å være serveren uten den private krypteringsnøkkelen.

HSTS er en sikkerhetspolicy som tvinger nettlesere til alltid å bruke HTTPS når de kobler til en nettside, selv om brukeren skriver «http://» i adressefeltet. Det forhindrer nedgraderingsangrep hvor hackere omdirigerer brukere til ukrypterte HTTP-tilkoblinger. HSTS-headere inkluderer en max-age-parameter som spesifiserer hvor lenge nettleseren skal håndheve policyen, med verdier fra minutter til år.

Migrering innebærer å skaffe et SSL/TLS-sertifikat fra et sertifikatutsteder, installere det på webserveren, oppdatere alle interne og eksterne lenker til å bruke HTTPS, sette opp 301-videresendinger fra HTTP til HTTPS-sider, og varsle søkemotorer om endringen. Du bør også implementere HSTS-headere og oppdatere analyseverktøy. Det er viktig å sørge for at alle ressurser lastes over HTTPS for å unngå advarsler om blandet innhold.

HTTPS er avgjørende for AI-overvåkningsplattformer som AmICited fordi det sikrer sikker overføring av overvåkningsdata og beskytter integriteten til sporet informasjon. Når AI-systemer siterer nettsider eller overvåker merkevareomtaler, bekrefter HTTPS-verifisering ektheten til kilden. Sikker HTTPS-tilkobling beskytter også sensitiv overvåkningsdata mot avskjæring og sikrer samsvar med databeskyttelsesregler ved sporing av AI-responser.

Begynn å spore hvordan AI-chatbots nevner merkevaren din på tvers av ChatGPT, Perplexity og andre plattformer. Få handlingsrettede innsikter for å forbedre din AI-tilstedeværelse.

Lær hvordan HTTPS påvirker tillit og synlighet i AI-søk. Oppdag hvorfor SSL-sertifikater er viktige for ChatGPT, Perplexity og AI-svargeneratorer. Essensiell gu...

SSL-sertifikat-definisjon: Digitalt bevis som autentiserer nettsideidentitet og muliggjør krypterte HTTPS-tilkoblinger. Lær hvordan SSL/TLS-sertifikater beskytt...

Diskusjon i fellesskapet om viktigheten av HTTPS for synlighet i AI-søk. Nettredaktører deler erfaringer med HTTP vs HTTPS-sider og deres innvirkning på sitater...

Informasjonskapselsamtykke

Vi bruker informasjonskapsler for å forbedre din surfeopplevelse og analysere vår trafikk. See our privacy policy.