Wykrywanie spamu

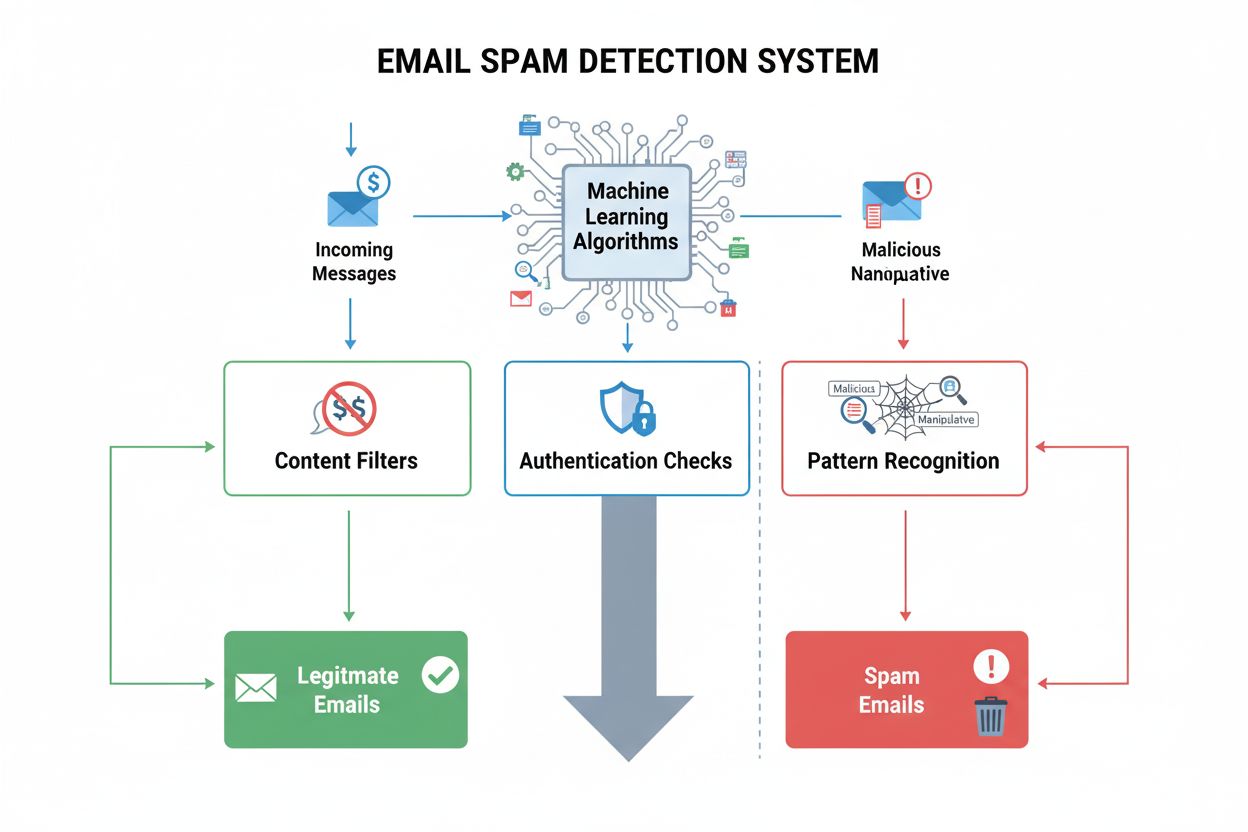

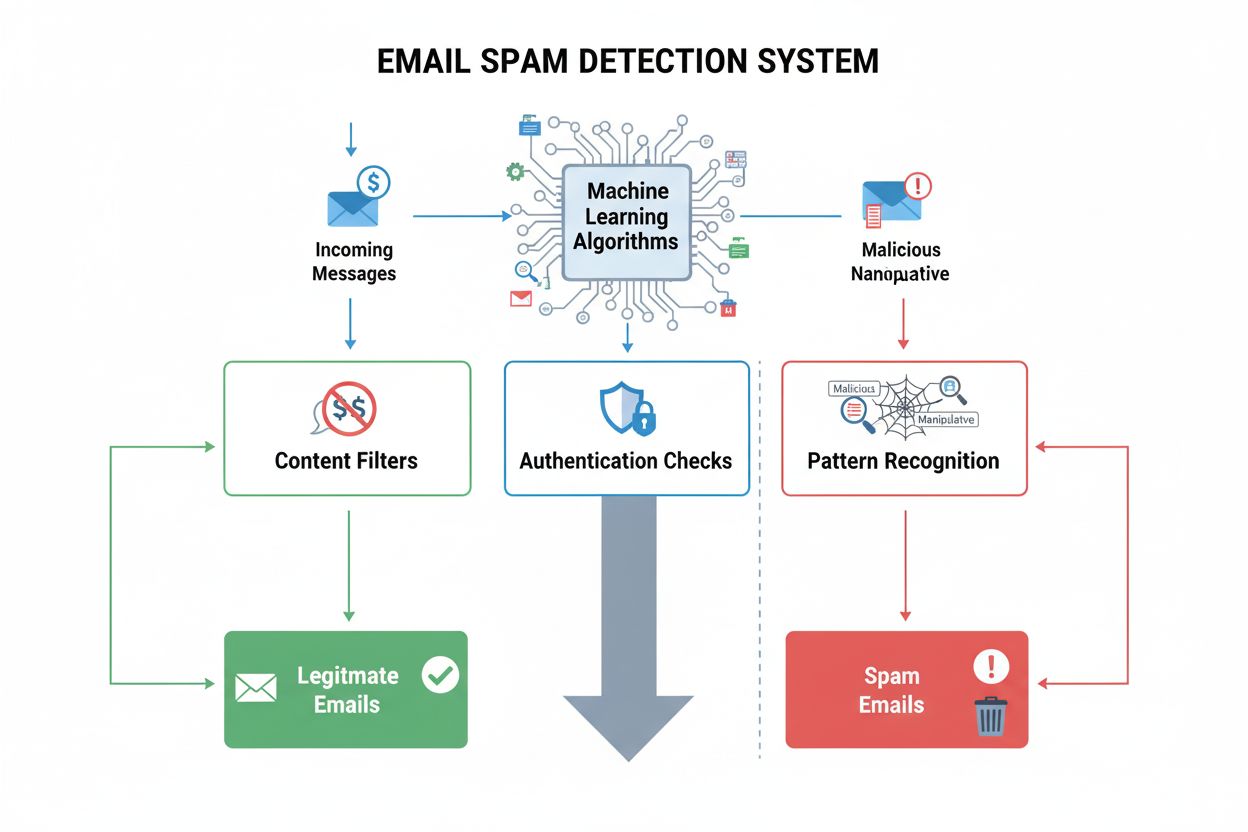

Wykrywanie spamu identyfikuje niechciane, manipulacyjne treści przy użyciu algorytmów ML i analizy behawioralnej. Dowiedz się, jak systemy AI filtrują spam w e-...

Phishing to oszukańczy cyberatak wykorzystujący podstępne e-maile, wiadomości SMS, połączenia telefoniczne lub strony internetowe w celu nakłonienia osób do ujawnienia poufnych informacji, takich jak hasła, numery kart kredytowych czy dane kont bankowych. Jest to forma inżynierii społecznej, która wykorzystuje ludzką psychologię, a nie luki techniczne, przez co stanowi jeden z najpowszechniejszych i najkosztowniejszych wektorów ataku w cyberbezpieczeństwie.

Phishing to oszukańczy cyberatak wykorzystujący podstępne e-maile, wiadomości SMS, połączenia telefoniczne lub strony internetowe w celu nakłonienia osób do ujawnienia poufnych informacji, takich jak hasła, numery kart kredytowych czy dane kont bankowych. Jest to forma inżynierii społecznej, która wykorzystuje ludzką psychologię, a nie luki techniczne, przez co stanowi jeden z najpowszechniejszych i najkosztowniejszych wektorów ataku w cyberbezpieczeństwie.

Phishing to oszukańczy cyberatak wykorzystujący podstępne komunikaty—głównie e-maile, wiadomości SMS, połączenia telefoniczne lub fałszywe strony internetowe—do manipulowania ludźmi w celu ujawnienia poufnych informacji lub wykonania czynności zagrażających bezpieczeństwu. Termin “phishing” pochodzi od analogii do łowienia ryb, gdzie przestępcy wykorzystują atrakcyjne “przynęty” (fałszywe wiadomości), aby złowić ofiarę. W przeciwieństwie do technicznych cyberataków wykorzystujących luki w oprogramowaniu, phishing jest formą inżynierii społecznej wymierzoną w ludzką psychikę—wykorzystuje zaufanie, strach, presję czasu i ciekawość, by osiągnąć złośliwe cele. Atakujący podszywają się pod legalne organizacje, autorytety lub zaufanych współpracowników, aby zwiększyć wiarygodność i skuteczność ataku. Skradzione informacje to najczęściej loginy, hasła, numery kart kredytowych, dane kont bankowych lub dane dostępowe, które umożliwiają dalsze ataki, takie jak kradzież tożsamości, oszustwa finansowe, wdrożenie ransomware czy włamania do sieci.

Ataki phishingowe pojawiły się w połowie lat 90., gdy e-mail stał się powszechnym narzędziem komunikacji biznesowej i prywatnej. Wczesne próby phishingu były prymitywne i łatwe do rozpoznania, często zawierały oczywiste błędy ortograficzne i ogólne treści. Jednak wraz z rozwojem technik cyberprzestępców oraz wdrażaniem coraz bardziej zaawansowanych narzędzi, phishing stał się wysoce zorganizowaną działalnością przestępczą. W ostatnich latach wyraźnie przyspieszył poziom zaawansowania ataków phishingowych, szczególnie za sprawą rozwoju generatywnej sztucznej inteligencji (AI) i technologii deepfake. Według IBM X-Force Threat Intelligence Index, przestępcy mogą obecnie przygotować wiarygodny e-mail phishingowy w około 5 minut dzięki narzędziom AI, podczas gdy manualnie zajmowało to 16 godzin. Oznacza to 68% skrócenie czasu przygotowania ataku, co umożliwia przestępcom skalowanie działań na niespotykaną dotąd skalę. Ewolucja od masowych, nieukierunkowanych kampanii phishingowych do wysoce precyzyjnych, spersonalizowanych ataków pokazuje, jak cyberprzestępcy stale dostosowują się do zabezpieczeń i wykorzystują nowe technologie.

Rozpowszechnienie i skutki ataków phishingowych są ogromne. Badania konsekwentnie pokazują, że ponad 91% cyberataków zaczyna się od e-maila phishingowego, czyniąc go głównym wektorem włamań i naruszeń sieci. Dodatkowo, około 75% wszystkich incydentów cybernetycznych pochodzi od podstępnych wiadomości e-mail, co podkreśla rolę poczty elektronicznej jako dominującego kanału ataku. Według Huntress i badań branżowych, ponad 90% firm na świecie doświadczyło przynajmniej jednego ataku phishingowego w 2024 roku, a szacuje się, że dziennie wysyłanych jest 3,4 miliarda e-maili phishingowych na całym świecie. Skutki finansowe są poważne: raport IBM Cost of a Data Breach 2024 wskazuje, że ataki phishingowe kosztują organizacje średnio 4,88 miliona dolarów za jedno naruszenie, czyniąc je jednym z najkosztowniejszych wektorów ataku obok kradzieży danych uwierzytelniających. Ponad 80% wszystkich zgłaszanych naruszeń bezpieczeństwa wiąże się z phishingiem—czy to jako początkowy wektor kompromitacji, czy jako element wieloetapowego ataku. Statystyki te pokazują, dlaczego phishing pozostaje preferowaną metodą ataku zarówno dla pojedynczych oszustów, jak i zorganizowanych grup przestępczych czy sponsorowanych przez państwo aktorów zagrożeń.

| Typ ataku | Zakres celu | Poziom personalizacji | Sposób dostarczenia | Główny cel | Skuteczność |

|---|---|---|---|---|---|

| Masowy phishing e-mailowy | Masowa publiczność (tysiące) | Ogólny/minimalny | Kradzież danych, dystrybucja malware | 2-5% | |

| Spear phishing | Konkretny użytkownik | Wysoce spersonalizowany | E-mail, media społecznościowe | Kradzież danych, przejęcie konta | 15-25% |

| Whaling (oszustwo CEO) | Wyższa kadra zarządzająca | Skrajnie spersonalizowany | E-mail, telefon | Oszustwa finansowe, przelewy | 20-30% |

| Business Email Compromise (BEC) | Organizacje | Bardzo ukierunkowany | Kradzież pieniędzy, wyciek danych | 10-20% | |

| Smishing | Użytkownicy mobilni | Umiarkowany | SMS | Kradzież danych, malware | 5-10% |

| Vishing | Użytkownicy telefonów | Zmienny | Połączenia głosowe, VoIP | Inżynieria społeczna, kradzież danych | 8-15% |

| Quishing | Miejsca publiczne/fizyczne | Umiarkowany | Kody QR | Dystrybucja malware, kradzież danych | 3-8% |

| Phishing wspierany AI | Ukierunkowane/masowe | Wysoce zaawansowany | Wiele kanałów | Wszystkie cele | 25-40% |

Ataki phishingowe wykorzystują wiele technicznych i psychologicznych mechanizmów, które współdziałają, by naruszyć bezpieczeństwo. Phishing e-mailowy zwykle polega na fałszowaniu adresów nadawcy (spoofing), gdzie przestępcy podszywają się pod legalne organizacje lub zaufane kontakty. Atakujący często stosują spoofing domeny, rejestrując adresy bardzo podobne do oryginalnych (np. “rnicrosoft.com” zamiast “microsoft.com”) lub używając subdomen w celu wzbudzenia zaufania (np. “bankingapp.scamsite.com”). Same e-maile phishingowe zawierają starannie przygotowane treści mające wywołać silne emocje—strach przed zamknięciem konta, chciwość wobec obiecanej nagrody czy ciekawość wobec niespodziewanej propozycji. Linki w wiadomościach prowadzą do fałszywych stron internetowych łudząco podobnych do oryginalnych, które przechwytują wpisywane dane logowania. Złośliwe załączniki, często podszywające się pod faktury, dokumenty lub aktualizacje oprogramowania, zawierają ładunki malware takie jak ransomware, spyware lub backdoory, które uruchamiają się po otwarciu. Smishing (phishing SMS) wykorzystuje zaufanie użytkowników do wiadomości tekstowych, często podszywając się pod banki, firmy kurierskie czy urzędy. Vishing (phishing głosowy) korzysta z technologii spoofingu numerów telefonicznych, przez co połączenia wydają się pochodzić od zaufanych instytucji, a atakujący stosują scenariusze socjotechniczne, by nakłonić ofiarę do ujawnienia poufnych danych lub autoryzowania fałszywych transakcji.

Wpływ phishingu na biznes wykracza daleko poza bezpośrednie straty finansowe po pojedynczym incydencie. Firmy doświadczają przerw w działalności po kompromitacji systemów, kar regulacyjnych za niewystarczającą ochronę danych klientów, utraty reputacji prowadzącej do spadku zaufania klientów oraz odpowiedzialności prawnej za niewystarczające środki bezpieczeństwa. Średni czas wykrycia i ograniczenia naruszenia spowodowanego phishingiem to 207 dni, w trakcie których przestępcy mogą przemieszczać się po sieci, wykradać dane i utrzymywać trwały dostęp do zasobów. Małe i średnie firmy (MŚP) są szczególnie narażone z powodu ograniczonych zasobów i mniej zaawansowanych narzędzi wykrywania zagrożeń. Jednak duże organizacje i instytucje rządowe również często są celem, ponieważ potencjalne zyski finansowe i wartość wykradanych informacji uzasadniają inwestycję przestępców w bardziej wyrafinowane ataki. Ataki phishingowe wymierzone w sektor finansowy, medyczny i administracji publicznej mają szczególnie poważne skutki ze względu na wrażliwość danych i krytyczność systemów. Czynnik ludzki pozostaje najsłabszym ogniwem: nawet przy zaawansowanych zabezpieczeniach technicznych, pojedynczy pracownik klikający złośliwy link lub otwierający zainfekowany załącznik może narazić całą organizację na kompromitację.

Integracja generatywnej AI i technologii deepfake w kampaniach phishingowych stanowi przełom w poziomie wyrafinowania i skuteczności ataków. Phishing wspierany AI wykorzystuje modele językowe do generowania bardzo przekonujących, poprawnych gramatycznie e-maili, dostosowanych do konkretnych celów, eliminując błędy ortograficzne i gramatyczne, które wcześniej były “czerwonymi flagami”. Technologia klonowania głosu pozwala atakującym naśladować głos dyrektora lub autorytetu z niezwykłą dokładnością, co pokazuje przypadek z 2019 roku, gdy przestępcy użyli głosu wygenerowanego przez AI do podszywania się pod CEO i wyłudzenia 243 000 dolarów od menedżera banku. Deepfake wideo umożliwia tworzenie sfabrykowanych nagrań, rzekomo potwierdzających autoryzację przelewu lub innej operacji, co wzmacnia skuteczność ataków socjotechnicznych. Quishing (phishing przez kody QR) polega na umieszczaniu złośliwych linków w kodach QR rozmieszczanych w przestrzeni publicznej lub przesyłanych e-mailem, przez co omijają one tradycyjne filtry bezpieczeństwa poczty. Federalna Komisja Handlu (FTC) odnotowała przypadki podmiany legalnych kodów QR na parkometrach na fałszywe w celu kradzieży danych płatniczych. Postęp technologiczny umożliwia przestępcom prowadzenie zaawansowanych, spersonalizowanych ataków na masową skalę, co jeszcze niedawno wymagało ogromnego nakładu pracy ręcznej, fundamentalnie zmieniając krajobraz zagrożeń i wymuszając wdrożenie zaawansowanych narzędzi wykrywania oraz reagowania.

W kontekście systemów wyszukiwania i odpowiedzi opartych na AI takich jak ChatGPT, Perplexity, Google AI Overviews czy Claude, phishing stanowi szczególne wyzwanie dla ochrony marki i integralności informacji. Przestępcy coraz częściej podszywają się pod znane marki w kampaniach phishingowych, wykorzystując rozpoznawalność do zwiększenia wiarygodności i skuteczności ataku. Platformy monitorujące AI, takie jak AmICited, śledzą, gdzie marka pojawia się w odpowiedziach generowanych przez AI, pomagając organizacjom wykrywać wzmianki o marce w kontekście phishingu, oszustw czy innej złośliwej aktywności. To kluczowe, ponieważ kampanie phishingowe często odwołują się do znanych marek, by wprowadzić ofiary w błąd, a monitoring systemów AI pozwala firmom wykryć próby podszywania się zanim wywołają one szkodę na dużą skalę. Ponadto, wraz z rozwojem AI istnieje ryzyko, że phishingowe dezinformacje będą wzmacniane przez treści generowane przez sztuczną inteligencję, dlatego tak ważne jest monitorowanie sposobu prezentowania marki w odpowiedziach AI. Integracja monitoringu marki ze śledzeniem cytowań przez AI umożliwia organizacjom szybką reakcję na zagrożenia związane z phishingiem, wydawanie ostrzeżeń publicznych oraz ochronę zaufania klientów poprzez wykazanie proaktywności w wykrywaniu i reagowaniu na zagrożenia.

Przyszłość zagrożeń phishingowych to prawdopodobnie coraz większa zaawansowanie dzięki AI i automatyzacji, łączenie wielu kanałów ataku (e-mail, SMS, telefon, media społecznościowe) oraz atakowanie nowych technologii takich jak usługi chmurowe czy aplikacje mobilne. Wraz z rozwojem narzędzi wykrywających phishing opartych na AI, przestępcy będą opracowywać techniki omijania AI, co stworzy nieustający wyścig zbrojeń między obrońcami a atakującymi. Hybrydowe ataki phishingowe, łączące różne metody dostarczenia i techniki socjotechniczne, będą coraz częstsze i zmuszą firmy do wdrażania kompleksowych, zintegrowanych strategii ochrony. Rosnące znaczenie będzie miał phishing w łańcuchu dostaw, gdzie celem ataku są dostawcy czy podwykonawcy, by uzyskać dostęp do większych organizacji, co wymaga wzmocnienia kontroli bezpieczeństwa u partnerów zewnętrznych. Ramowe regulacje takie jak RODO, HIPAA czy nowe wymogi cyberbezpieczeństwa coraz częściej będą zobowiązywać firmy do zapobiegania skutkom phishingu, co przełoży się na inwestycje w zaawansowane technologie wykrywania i prewencji. Organizacje skutecznie broniące się przed phishingiem to te, które połączą zaawansowane zabezpieczenia techniczne z ciągłą edukacją pracowników, integracją informacji o zagrożeniach oraz szybką reakcją na incydenty. Znaczenie strategiczne obrony przed phishingiem będzie tylko rosnąć wraz z dalszym udoskonalaniem technik atakujących i wykorzystywaniem ludzkiego czynnika jako najsłabszego ogniwa bezpieczeństwa organizacji.

Phishing to szeroki, nieukierunkowany atak wysyłany do wielu odbiorców, podczas gdy spear phishing jest precyzyjnie ukierunkowany na konkretne osoby lub organizacje. Atakujący spear phishing prowadzą szeroko zakrojone badania swoich celów, korzystając z mediów społecznościowych i sieci zawodowych, aby przygotować spersonalizowane wiadomości, które wydają się bardzo wiarygodne. Skuteczność spear phishingu jest znacznie wyższa ze względu na indywidualne podejście i manipulację psychologiczną.

Według raportu IBM Cost of a Data Breach 2024, ataki phishingowe kosztują organizacje średnio 4,88 miliona dolarów amerykańskich za naruszenie na całym świecie. Kwota ta obejmuje bezpośrednie koszty, takie jak reagowanie na incydenty, opłaty prawne i kary regulacyjne, a także koszty pośrednie, jak utrata reputacji czy utracone korzyści biznesowe. Wpływ finansowy różni się znacznie w zależności od branży, wielkości organizacji i wrażliwości skompromitowanych danych.

Do najczęstszych rodzajów phishingu należą masowy phishing e-mailowy (masowe wiadomości podszywające się pod znane marki), spear phishing (ukierunkowane ataki na konkretne osoby), ataki typu Business Email Compromise (BEC) wymierzone w organizacje, smishing (phishing przez SMS), vishing (phishing głosowy przez telefon) oraz whaling (ataki na najwyższe kierownictwo). Każdy typ stosuje odmienne metody dostarczania i techniki psychologiczne dostosowane do profilu ofiary.

Ostrzegawcze sygnały to: pilny ton nakłaniający do szybkiego działania, prośby o poufne dane lub pieniądze, błędy ortograficzne i gramatyczne, ogólne powitania zamiast imienia i nazwiska, podejrzane adresy e-mail lub domeny nadawcy, nieznane linki lub skrócone adresy URL, nieoczekiwane załączniki oraz niepasujące elementy brandingu. Legalne organizacje rzadko proszą o podanie hasła przez e-mail lub proszą o weryfikację danych uwierzytelniających w niezamówionych wiadomościach.

Narzędzia generatywnej AI umożliwiają atakującym tworzenie bardzo przekonujących wiadomości phishingowych w kilka minut zamiast godzin, eliminując typowe sygnały ostrzegawcze, takie jak błędy ortograficzne czy gramatyczne. Technologia klonowania głosu wspierana przez AI oraz deepfake dodatkowo zwiększają wiarygodność oszustw phishingowych. Według IBM X-Force Threat Intelligence Index, AI skraca czas przygotowania e-maila phishingowego z 16 godzin do zaledwie 5 minut, znacząco zwiększając możliwości atakujących.

Najsilniejszą ochronę zapewnia podejście wielowarstwowe, łączące szkolenia pracowników z zakresu bezpieczeństwa, zaawansowane filtrowanie poczty e-mail, wieloskładnikowe uwierzytelnianie (MFA) oraz narzędzia do wykrywania zagrożeń na urządzeniach końcowych. Organizacje powinny wprowadzić polityki wymagające weryfikacji żądań finansowych innymi kanałami, wdrożyć protokoły uwierzytelniania poczty (np. DMARC), a także regularnie przeprowadzać symulacje phishingowe. Kluczowe pozostaje jednak edukowanie pracowników, ponieważ żadna technologia nie wyeliminuje wszystkich ataków socjotechnicznych.

Phishing wykorzystuje psychologię człowieka, a nie luki techniczne, przez co trudno się przed nim bronić wyłącznie technologią. Ponad 91% cyberataków zaczyna się od e-maila phishingowego, a około 75% wszystkich incydentów cybernetycznych ma początek w podstępnych wiadomościach e-mail. Phishing daje przestępcom bezpośredni dostęp do danych uwierzytelniających i systemów uprawnionych użytkowników, pozwalając ominąć zapory i narzędzia bezpieczeństwa, które blokowałyby zagrożenia z zewnątrz.

Ataki phishingowe często podszywają się pod legalne marki, aby zwiększyć swoją wiarygodność i skuteczność, dlatego monitoring marki jest kluczowy dla wykrywania nadużyć nazw i domen firmowych. Platformy takie jak AmICited śledzą, gdzie marki pojawiają się w odpowiedziach generowanych przez AI, pomagając organizacjom wykrywać przypadki podszywania się pod markę w kampaniach phishingowych lub szkodliwych treściach. Monitorowanie systemów AI pod kątem wzmianek o marce związanych z phishingiem umożliwia szybką reakcję na zagrożenia i ochronę reputacji.

Zacznij śledzić, jak chatboty AI wspominają Twoją markę w ChatGPT, Perplexity i innych platformach. Uzyskaj praktyczne spostrzeżenia, aby poprawić swoją obecność w AI.

Wykrywanie spamu identyfikuje niechciane, manipulacyjne treści przy użyciu algorytmów ML i analizy behawioralnej. Dowiedz się, jak systemy AI filtrują spam w e-...

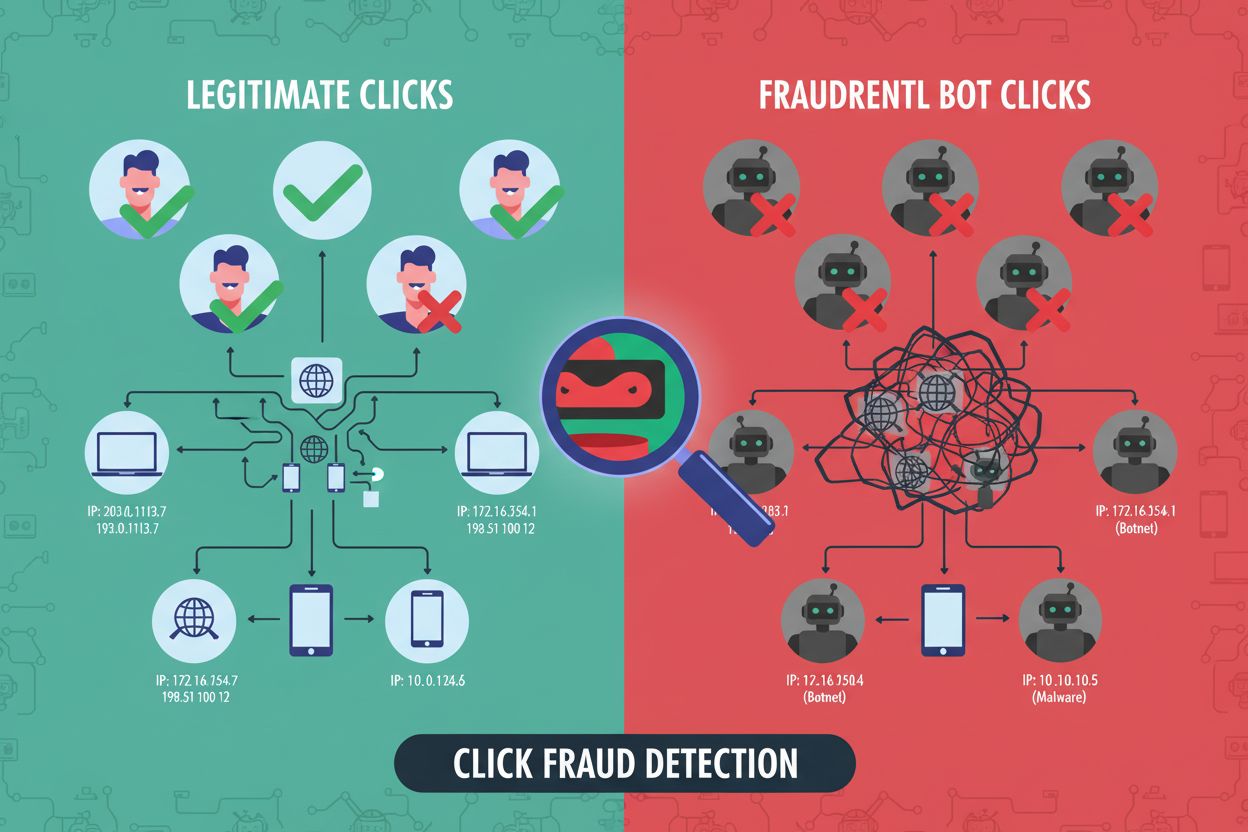

Click fraud to złośliwe, fałszywe kliknięcia w reklamy PPC przez boty, konkurencję lub farmy kliknięć. Dowiedz się, jak to działa, jaki ma wpływ na ROI, metody ...

Dowiedz się, czym jest spam wyszukiwarek, w tym techniki black hat SEO, takie jak upychanie słów kluczowych, cloaking i farmy linków. Zrozum, jak Google wykrywa...

Zgoda na Pliki Cookie

Używamy plików cookie, aby poprawić jakość przeglądania i analizować nasz ruch. See our privacy policy.