HTTPS

HTTPS to bezpieczny protokół komunikacji internetowej wykorzystujący szyfrowanie SSL/TLS. Dowiedz się, jak chroni dane, czym różni się od HTTP i dlaczego jest n...

Certyfikat SSL to cyfrowy dokument uwierzytelniający tożsamość strony internetowej oraz umożliwiający szyfrowane połączenia HTTPS pomiędzy przeglądarką a serwerem, chroniąc transmisję danych i budując zaufanie użytkowników. SSL oznacza Secure Sockets Layer, a współczesne wdrożenia korzystają z unowocześnionego protokołu TLS (Transport Layer Security) do zabezpieczania komunikacji internetowej.

Certyfikat SSL to cyfrowy dokument uwierzytelniający tożsamość strony internetowej oraz umożliwiający szyfrowane połączenia HTTPS pomiędzy przeglądarką a serwerem, chroniąc transmisję danych i budując zaufanie użytkowników. SSL oznacza Secure Sockets Layer, a współczesne wdrożenia korzystają z unowocześnionego protokołu TLS (Transport Layer Security) do zabezpieczania komunikacji internetowej.

Certyfikat SSL to cyfrowe poświadczenie, które uwierzytelnia tożsamość strony internetowej i umożliwia szyfrowaną komunikację pomiędzy przeglądarką użytkownika a serwerem WWW przy użyciu protokołu HTTPS. SSL oznacza Secure Sockets Layer, choć współczesne rozwiązania opierają się na unowocześnionym protokole TLS (Transport Layer Security). Certyfikat zawiera klucz publiczny, którego przeglądarki używają do szyfrowania danych, podczas gdy serwer przechowuje odpowiadający mu klucz prywatny do odszyfrowania. Instalując certyfikat SSL na serwerze WWW, organizacje ustanawiają bezpieczne, szyfrowane połączenie, które uniemożliwia hakerom przechwycenie wrażliwych informacji, takich jak hasła, numery kart kredytowych czy dane osobowe. Certyfikat pełni także rolę cyfrowego poświadczenia tożsamości, potwierdzając użytkownikom, że odwiedzana przez nich strona należy do legalnej organizacji, za którą się podaje. Ta podwójna funkcja—szyfrowanie i uwierzytelnianie—sprawia, że certyfikaty SSL są podstawą współczesnego bezpieczeństwa stron oraz zaufania użytkowników.

Protokół SSL został pierwotnie opracowany przez firmę Netscape w 1994 roku w celu zabezpieczenia komunikacji internetowej, a SSL 3.0 stał się standardem w 1996 roku. Jednak odkryte w SSL podatności doprowadziły do powstania TLS (Transport Layer Security) jako bezpieczniejszego następcy. TLS 1.0 pojawił się w 1999 roku, a następnie TLS 1.2 w 2008 i TLS 1.3 w 2018, przy czym każda wersja wprowadzała silniejsze algorytmy szyfrowania i eliminowała luki bezpieczeństwa. Pomimo technicznej przestarzałości SSL, termin ten jest nadal szeroko używany ze względu na rozpoznawalność historyczną. Według danych W3Techs, adopcja SSL/TLS wzrosła dramatycznie—87,6% stron korzystało z ważnych certyfikatów SSL w 2024 roku, podczas gdy sześć lat wcześniej było to tylko 18,5%. Ten gwałtowny wzrost odzwierciedla rosnącą świadomość zagrożeń cybernetycznych oraz wymogów regulacyjnych. Forum Certificate Authority Browser (CA/B) stale aktualizuje standardy, wzmacniając procesy walidacji certyfikatów, m.in. skracając okres ważności z 39 miesięcy do obecnych maksymalnie 13 miesięcy. Ta ewolucja pokazuje zaangażowanie branży w utrzymanie wysokich standardów bezpieczeństwa w odpowiedzi na zmieniające się zagrożenia.

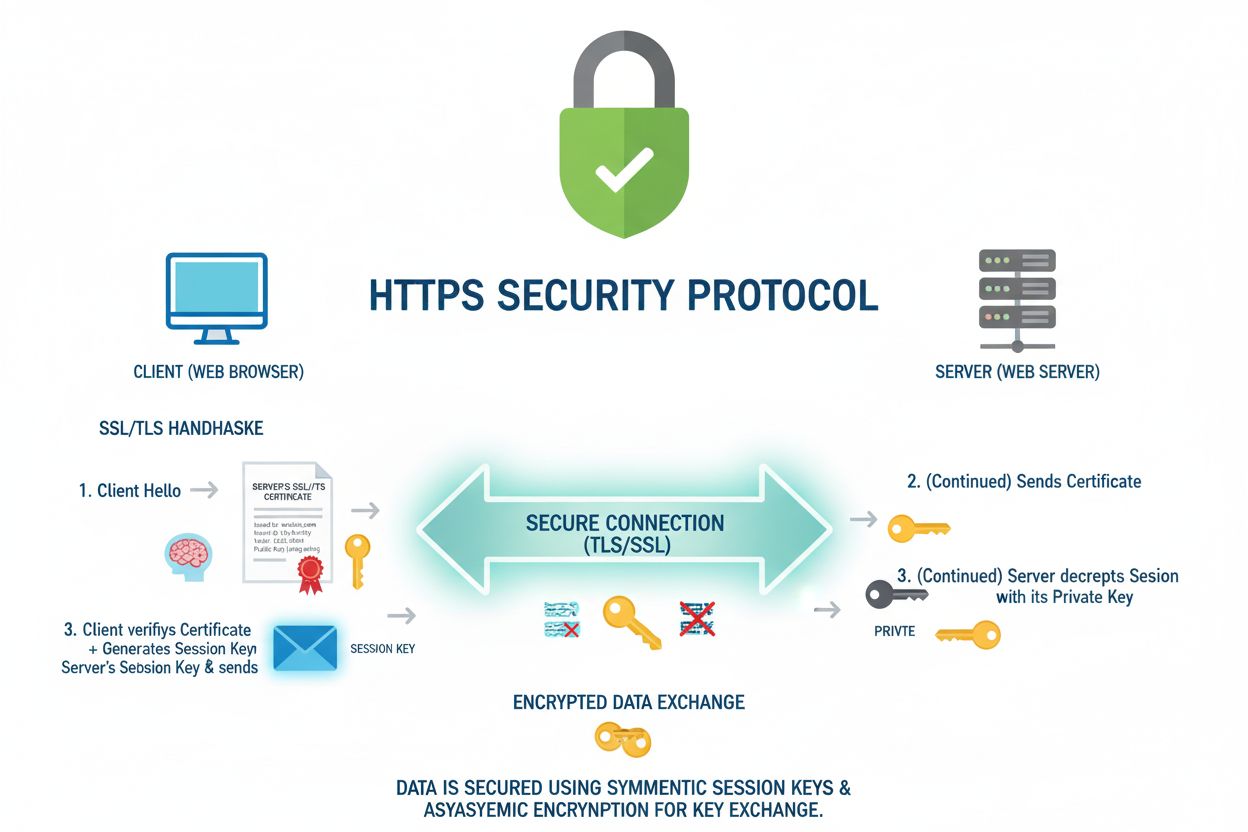

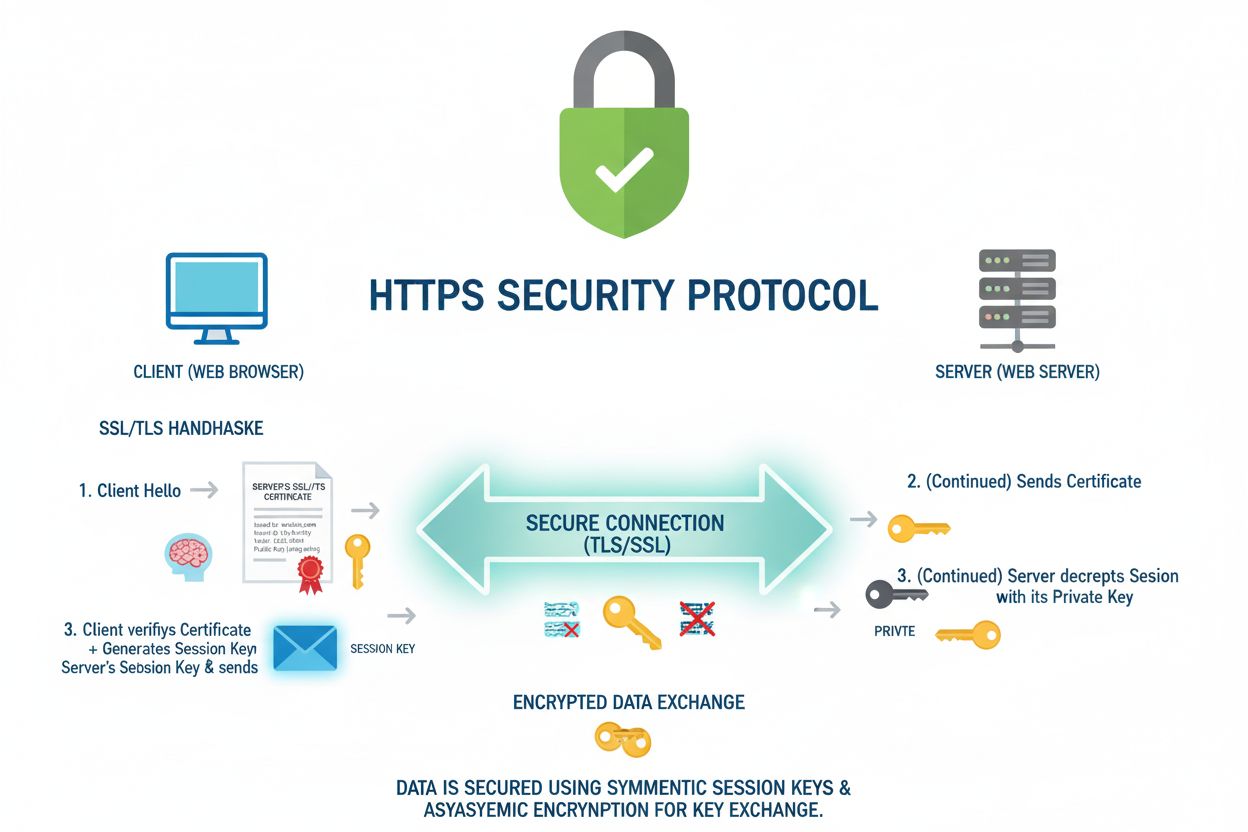

Certyfikaty SSL działają w oparciu o zaawansowany proces znany jako handshake SSL/TLS, który odbywa się niewidocznie i natychmiastowo, gdy użytkownik odwiedza stronę HTTPS. Proces zaczyna się, gdy przeglądarka łączy się z bezpiecznym serwerem i żąda od niego certyfikatu SSL. Serwer odpowiada, przesyłając certyfikat zawierający klucz publiczny oraz szczegóły certyfikatu. Przeglądarka następnie weryfikuje autentyczność certyfikatu, sprawdzając go na liście zaufanych Urzędów Certyfikacji (CA) przechowywanej w przeglądarce. Jeśli certyfikat jest ważny i odpowiada odwiedzanej domenie, przeglądarka generuje klucz sesji i szyfruje go kluczem publicznym serwera. Serwer odszyfrowuje ten klucz sesji za pomocą swojego klucza prywatnego i od tego momentu obie strony posiadają ten sam klucz sesji. Wszelka dalsza transmisja między przeglądarką a serwerem jest szyfrowana za pomocą tego symetrycznego klucza, co jest znacznie szybsze niż początkowe szyfrowanie asymetryczne. Ten sprytny system łączy bezpieczeństwo kryptografii asymetrycznej (pary kluczy publiczny/prywatny) z wydajnością szyfrowania symetrycznego (wspólny klucz), zapewniając bezpieczne i szybkie połączenie. Cały handshake trwa zazwyczaj milisekundy, pozostając niewidocznym dla użytkownika, a jednocześnie zapewniając skuteczną ochronę przed podsłuchem i manipulacją danymi.

Certyfikaty SSL dzielą się na trzy główne typy w zależności od poziomu weryfikacji tożsamości przeprowadzonej przez Urząd Certyfikacji:

Certyfikaty walidowane domenowo (DV) to najprostszy poziom certyfikacji SSL, wymagający jedynie potwierdzenia własności domeny. Wnioskodawca musi wykazać kontrolę nad domeną poprzez weryfikację e-mailową lub wpis DNS, co można zrealizować w ciągu kilku minut. Certyfikaty DV zapewniają szyfrowanie, ale nie potwierdzają tożsamości organizacji, dlatego nadają się głównie do stron niekomercyjnych, blogów i projektów prywatnych. Niestety, certyfikaty DV bywają problematyczne, ponieważ strony phishingowe i cyberprzestępcy mogą łatwo je uzyskać, co prowadzi do fałszywego poczucia bezpieczeństwa u użytkowników widzących ikonę kłódki.

Certyfikaty walidowane organizacyjnie (OV) wymagają dziewięciu kontroli walidacyjnych i stanowią średni poziom zabezpieczeń dla firm prowadzących transakcje online. Oprócz weryfikacji własności domeny, Urzędy Certyfikacji muszą potwierdzić legalność organizacji, jej adres oraz status operacyjny. Po kliknięciu ikony kłódki na stronie zabezpieczonej OV użytkownik zobaczy nazwę organizacji, co daje dodatkową pewność co do legalności strony. Certyfikaty OV są idealne dla małych i średnich firm, stron logowania oraz witryn przetwarzających dane klientów.

Certyfikaty o rozszerzonej walidacji (EV) zapewniają najwyższy poziom potwierdzenia tożsamości, wymagając 16 rygorystycznych kontroli, w tym weryfikacji numeru telefonu firmy, długości działania, numeru rejestracyjnego, jurysdykcji oraz rozmowy telefonicznej potwierdzającej status zatrudnienia osoby składającej wniosek. Certyfikaty EV obejmują też sprawdzenie pod kątem oszustw domenowych oraz czarnych list kontaktowych. Po zainstalowaniu certyfikatu EV przeglądarki mogą wyświetlić nazwę organizacji bezpośrednio w pasku adresu (w zależności od przeglądarki), co daje natychmiastowe potwierdzenie legalności strony. Instytucje finansowe, firmy z listy Fortune 500 i duże platformy e-commerce najczęściej korzystają z certyfikatów EV, aby zmaksymalizować zaufanie klientów.

| Cecha | Walidowany Domenowo (DV) | Walidowany Organizacyjnie (OV) | Rozszerzona Walidacja (EV) |

|---|---|---|---|

| Kontrole walidacji | 1-2 (tylko własność domeny) | 9 kontroli walidacyjnych | 16 kontroli walidacyjnych |

| Czas wydania | Minuty do kilku godzin | 1-3 dni | 3-7 dni |

| Wyświetlanie nazwy organizacji | Nie wyświetlana | Wyświetlana w szczegółach certyfikatu | Wyświetlana w pasku adresu (zależnie od przeglądarki) |

| Koszt | 0-50 USD/rok | 50-200 USD/rok | 150-500+ USD/rok |

| Najlepsze zastosowanie | Blogi, strony prywatne, niekomercyjne | Strony firmowe, logowanie, MŚP | Banki, e-commerce, Fortune 500 |

| Poziom zaufania | Niski (minimalne potwierdzenie) | Średni (walidacja organizacyjna) | Wysoki (pełna weryfikacja) |

| Ryzyko phishingu | Wysokie (łatwy dostęp dla atakujących) | Niskie (wymagana weryfikacja organizacji) | Bardzo niskie (rozbudowana kontrola) |

| Wpływ na SEO | Pozytywny (wymagany HTTPS) | Pozytywny (wymagany HTTPS) | Pozytywny (wymagany HTTPS) |

Urzędy Certyfikacji (CA) to zaufane podmioty trzecie upoważnione do wydawania, walidowania i zarządzania certyfikatami SSL. Najważniejsze CA to m.in. DigiCert, Sectigo, GlobalSign oraz Let’s Encrypt. CA muszą spełniać rygorystyczne wymagania określone przez systemy operacyjne, przeglądarki i producentów urządzeń mobilnych, aby znaleźć się na liście zaufanych CA (root store)—czyli preinstalowanym w przeglądarkach i urządzeniach wykazie zaufanych urzędów. Rola CA jest kluczowa, gdyż weryfikują one tożsamość wnioskodawców i podpisują certyfikat swoim kluczem prywatnym, tworząc cyfrowy podpis poświadczający autentyczność certyfikatu. Przeglądarka po otrzymaniu certyfikatu SSL weryfikuje podpis CA za pomocą klucza publicznego CA, który już znajduje się w root store przeglądarki. Tworzy to łańcuch zaufania, w którym użytkownik ufa certyfikatowi, ponieważ ufa instytucji, która go wydała. CA podlegają regularnym audytom WebTrust potwierdzającym zgodność z praktykami bezpieczeństwa. Forum CA/B ustala branżowe standardy, które muszą spełniać wszystkie CA, m.in. procedury walidacji, okresy ważności certyfikatów i wymagania bezpieczeństwa. Takie ujednolicone podejście zapewnia spójność zabezpieczeń w internecie i chroni użytkowników przed fałszywymi certyfikatami.

Zaangażowanie Google w HTTPS sprawiło, że certyfikaty SSL stały się kluczowym czynnikiem optymalizacji dla wyszukiwarek. W 2014 roku Google ogłosił, że HTTPS stanie się sygnałem rankingowym, czyli strony z ważnym certyfikatem SSL otrzymują niewielką przewagę w wynikach wyszukiwania względem stron bez HTTPS. Polityka ta jest stale wzmacniana, a ważność HTTPS w algorytmach Google rośnie z roku na rok. Poza rankingami, Google Chrome i inne nowoczesne przeglądarki wyświetlają wyraźne ostrzeżenia “Niezabezpieczona” dla stron bez ważnych certyfikatów SSL, co mocno wpływa na zachowanie użytkowników. Badania pokazują, że użytkownicy znacznie rzadziej dokonują transakcji lub podają dane na stronach z ostrzeżeniami o bezpieczeństwie. Dla sklepów internetowych oznacza to realną utratę przychodów, gdy klienci porzucają koszyki po zobaczeniu ostrzeżenia. Certyfikaty SSL umożliwiają także realizację inicjatywy HTTPS Everywhere, której celem jest domyślne szyfrowanie całego ruchu w internecie. Organizacje wdrażające certyfikaty SSL pokazują troskę o prywatność użytkowników i ochronę danych, co wzmacnia reputację marki i lojalność klientów. Połączenie korzyści SEO, niższych współczynników odrzuceń i wyższych konwersji sprawia, że certyfikat SSL jest dziś biznesowym standardem, a nie tylko technicznym zabezpieczeniem.

Skuteczne wdrożenie certyfikatu SSL wymaga zwrócenia uwagi na kilka kluczowych kwestii. Organizacje powinny najpierw wybrać odpowiedni typ certyfikatu w zależności od funkcji strony i wrażliwości przetwarzanych danych—DV dla stron informacyjnych, OV dla działalności biznesowej, EV dla transakcji finansowych. Żądanie podpisania certyfikatu (CSR) powinno być wygenerowane na serwerze, gdzie certyfikat będzie instalowany i zawierać nazwę domeny, dane organizacji oraz klucz publiczny. Zaleca się stosowanie silnych długości kluczy (minimum 2048-bitowy RSA lub równoważny ECC), by zapewnić moc szyfrowania. Odnawianie certyfikatów musi nastąpić przed wygaśnięciem, aby uniknąć przerw w działaniu i ostrzeżeń o bezpieczeństwie; wiele firm automatyzuje ten proces za pomocą platform do zarządzania certyfikatami, takich jak AWS Certificate Manager czy CertCentral od DigiCert. W przypadku wielu domen lub subdomen warto stosować certyfikaty Wildcard lub Multi-Domain (SAN), które zapewniają opłacalne pokrycie. Pinning certyfikatów można wdrożyć przy szczególnych wymaganiach bezpieczeństwa, by zapobiec atakom typu man-in-the-middle. Regularne audyty certyfikatów pozwalają sprawdzić, czy wszystkie certyfikaty są ważne, poprawnie skonfigurowane i nie zbliżają się do wygaśnięcia. Organizacje powinny też wdrożyć nagłówki HSTS (HTTP Strict Transport Security), by wymusić użycie HTTPS w przeglądarkach. Narzędzia monitorujące powinny śledzić daty wygaśnięcia certyfikatów i odpowiednio wcześnie powiadamiać administratorów o konieczności odnowienia.

Ekosystem SSL/TLS stale się rozwija, odpowiadając na nowe zagrożenia i postęp technologiczny. Kryptografia postkwantowa to istotny kierunek, gdyż komputery kwantowe mogłyby potencjalnie złamać obecne algorytmy szyfrowania. Organizacje i ciała standaryzacyjne aktywnie rozwijają i testują algorytmy odporne na komputery kwantowe, by zapewnić bezpieczeństwo SSL/TLS w erze kwantowej. Certificate Transparency (CT) zyskuje na znaczeniu i wymaga rejestrowania wszystkich publicznych certyfikatów w publicznych logach CT, co umożliwia wykrywanie fałszywych certyfikatów. Branża zmierza w stronę zautomatyzowanego zarządzania certyfikatami dzięki technologiom takim jak ACME (Automated Certificate Management Environment), które upraszczają wydawanie i odnawianie certyfikatów. Modele bezpieczeństwa zero-trust promują wykorzystanie mutual TLS (mTLS), w którym zarówno klienci, jak i serwery uwierzytelniają się wzajemnie, rozszerzając ochronę SSL/TLS poza przeglądarki na API i mikroserwisy. Maksymalny okres ważności certyfikatów stale się skraca—z 39 miesięcy do obecnych 13—co potwierdza dążenie branży do minimalizacji ryzyka. Kryptografia krzywych eliptycznych (ECC) zdobywa popularność jako alternatywa dla RSA, oferując równoważne bezpieczeństwo przy mniejszych kluczach i szybszych obliczeniach. Coraz więcej organizacji wdraża pinning certyfikatów i HSTS preloading, by zapobiec zaawansowanym atakom. Integracja SSL/TLS z monitoringiem bezpieczeństwa opartym na AI umożliwia wykrywanie anomalii certyfikatów i potencjalnych zagrożeń w czasie rzeczywistym. W miarę jak cyberzagrożenia stają się coraz bardziej wyrafinowane, technologia SSL/TLS będzie się rozwijać, wdrażając silniejsze standardy szyfrowania, szybsze działanie i jeszcze skuteczniejsze mechanizmy ochronne, by zapewnić bezpieczeństwo i zaufanie, na których opiera się współczesna komunikacja internetowa.

SSL (Secure Sockets Layer) i TLS (Transport Layer Security) to protokoły kryptograficzne służące temu samemu celowi, przy czym TLS jest nowocześniejszym i bezpieczniejszym następcą SSL. Choć SSL jest technicznie przestarzały (wersja 3.0 pojawiła się w 1996 roku), termin 'certyfikat SSL' jest nadal powszechnie używany w branży w odniesieniu do obu typów certyfikatów. Nowoczesne certyfikaty korzystają z protokołów TLS, które oferują silniejsze algorytmy szyfrowania i lepsze mechanizmy bezpieczeństwa niż oryginalny protokół SSL.

Certyfikat SSL umożliwia HTTPS poprzez ustanowienie szyfrowanego połączenia w procesie tzw. handshake SSL/TLS. Gdy użytkownik odwiedza stronę z HTTPS, przeglądarka żąda certyfikatu od serwera, weryfikuje go u zaufanego Urzędu Certyfikacji, a następnie używa klucza publicznego certyfikatu do szyfrowania danych. Takie szyfrowane połączenie zapewnia, że wszystkie dane przesyłane pomiędzy przeglądarką a serwerem pozostają poufne i nie mogą być przechwycone przez atakujących.

Trzy typy to: certyfikaty walidowane domenowo (DV), walidowane organizacyjnie (OV) oraz certyfikaty o rozszerzonej walidacji (EV). DV wymagają tylko weryfikacji własności domeny i można je uzyskać najszybciej, ale zapewniają minimalny poziom potwierdzenia tożsamości. OV wymagają weryfikacji własności domeny oraz legalności organizacji, co obejmuje dziewięć kontroli walidacyjnych. EV zapewniają najwyższy poziom potwierdzenia z 16 kontrolami, w tym weryfikacją firmy i potwierdzeniem telefonicznym, dlatego są idealne dla instytucji finansowych i sklepów internetowych.

Google już od 2014 roku uwzględnia HTTPS jako czynnik rankingowy w wyszukiwarkach, co oznacza, że strony zabezpieczone SSL mają wyższe pozycje niż te niezabezpieczone. Dodatkowo, Google Chrome i inne przeglądarki wyświetlają ostrzeżenia 'Niezabezpieczona' dla stron bez ważnych certyfikatów SSL, co negatywnie wpływa na zaufanie użytkowników i współczynniki klikalności. Wdrożenie certyfikatu SSL jest więc kluczowe zarówno dla SEO, jak i dla zaufania do strony.

Współczesne certyfikaty SSL mają maksymalny okres ważności 13 miesięcy, podczas gdy wcześniej było to nawet 39 miesięcy. Skrócenie okresu ważności ma na celu ograniczenie ryzyka bezpieczeństwa i zmniejszenie szansy na nadużycie certyfikatu. Organizacje muszą odnawiać certyfikaty przed ich wygaśnięciem, aby zachować ciągłość ochrony HTTPS i uniknąć ostrzeżeń przeglądarek.

Certyfikat SSL zawiera nazwę domeny, dane urzędu certyfikacji, cyfrowy podpis CA, daty wydania i ważności, klucz publiczny oraz wersję SSL/TLS. Może również zawierać nazwę organizacji (dla OV i EV), alternatywne nazwy domen (SAN) i inne metadane. Te informacje pozwalają przeglądarkom zweryfikować autentyczność certyfikatu i tożsamość właściciela strony.

Tak, certyfikaty SSL mogą chronić wiele domen dzięki różnym typom: certyfikat pojedynczej domeny chroni jedną domenę, certyfikat Wildcard obejmuje domenę i wszystkie jej subdomeny, a certyfikat Multi-Domain (SAN) zabezpiecza wiele niepowiązanych domen. Organizacje mogą wybrać typ certyfikatu najlepiej dopasowany do swojej infrastruktury i kosztów.

Certyfikaty SSL bezpośrednio wpływają na zaufanie użytkowników, wyświetlając ikonę kłódki i prefiks HTTPS w pasku adresu przeglądarki. Wyższe poziomy walidacji (OV i EV) pokazują nazwę organizacji, zapewniając dodatkową pewność co do wiarygodności strony. Badania pokazują, że użytkownicy znacznie częściej finalizują transakcje na stronach z widocznymi wskaźnikami bezpieczeństwa, co czyni certyfikaty SSL kluczowymi dla konwersji e-commerce i reputacji marki.

Zacznij śledzić, jak chatboty AI wspominają Twoją markę w ChatGPT, Perplexity i innych platformach. Uzyskaj praktyczne spostrzeżenia, aby poprawić swoją obecność w AI.

HTTPS to bezpieczny protokół komunikacji internetowej wykorzystujący szyfrowanie SSL/TLS. Dowiedz się, jak chroni dane, czym różni się od HTTP i dlaczego jest n...

Dowiedz się, jak HTTPS wpływa na zaufanie i widoczność w wyszukiwarkach AI. Sprawdź, dlaczego certyfikaty SSL mają znaczenie dla ChatGPT, Perplexity i generator...

Dowiedz się, jak certyfikacje AI budują zaufanie dzięki ustandaryzowanym ramom, wymaganiom przejrzystości oraz niezależnej weryfikacji. Poznaj CSA STAR, ISO 420...

Zgoda na Pliki Cookie

Używamy plików cookie, aby poprawić jakość przeglądania i analizować nasz ruch. See our privacy policy.