Fraude de Cliques

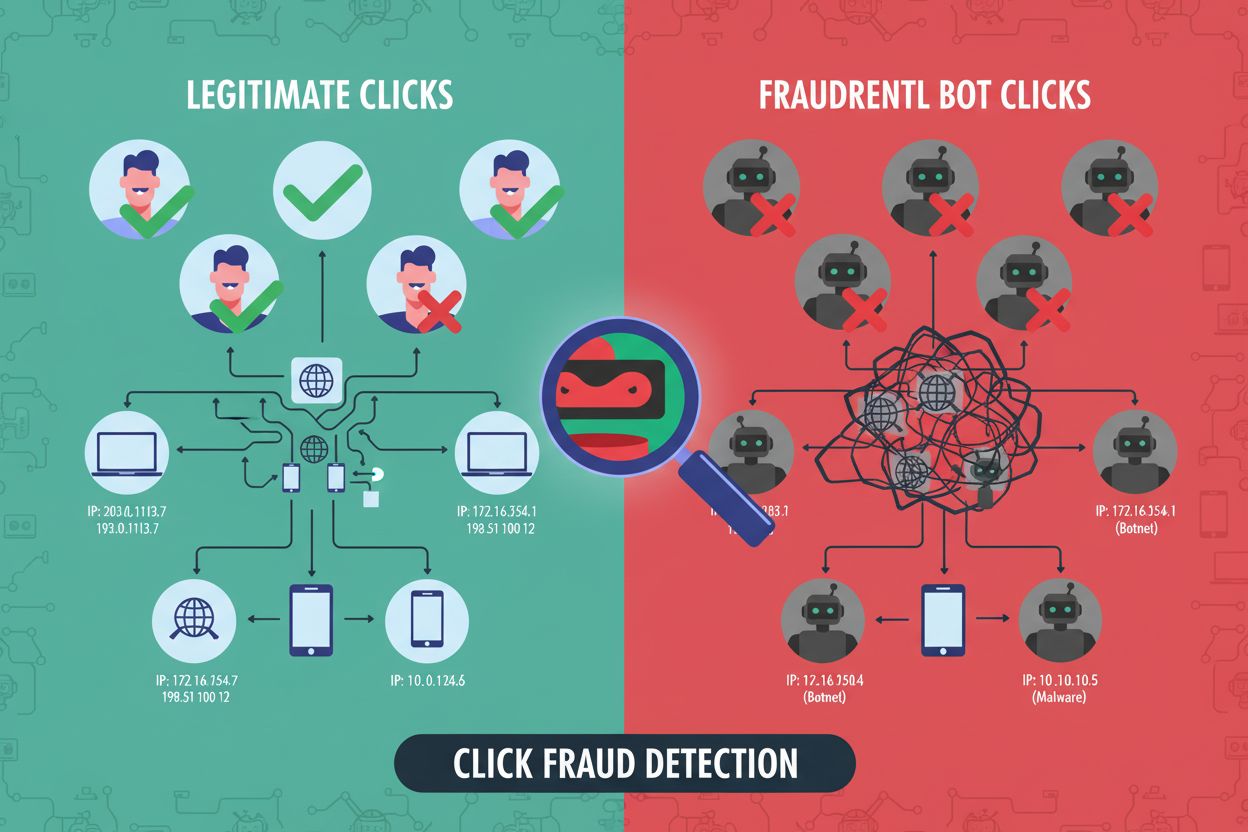

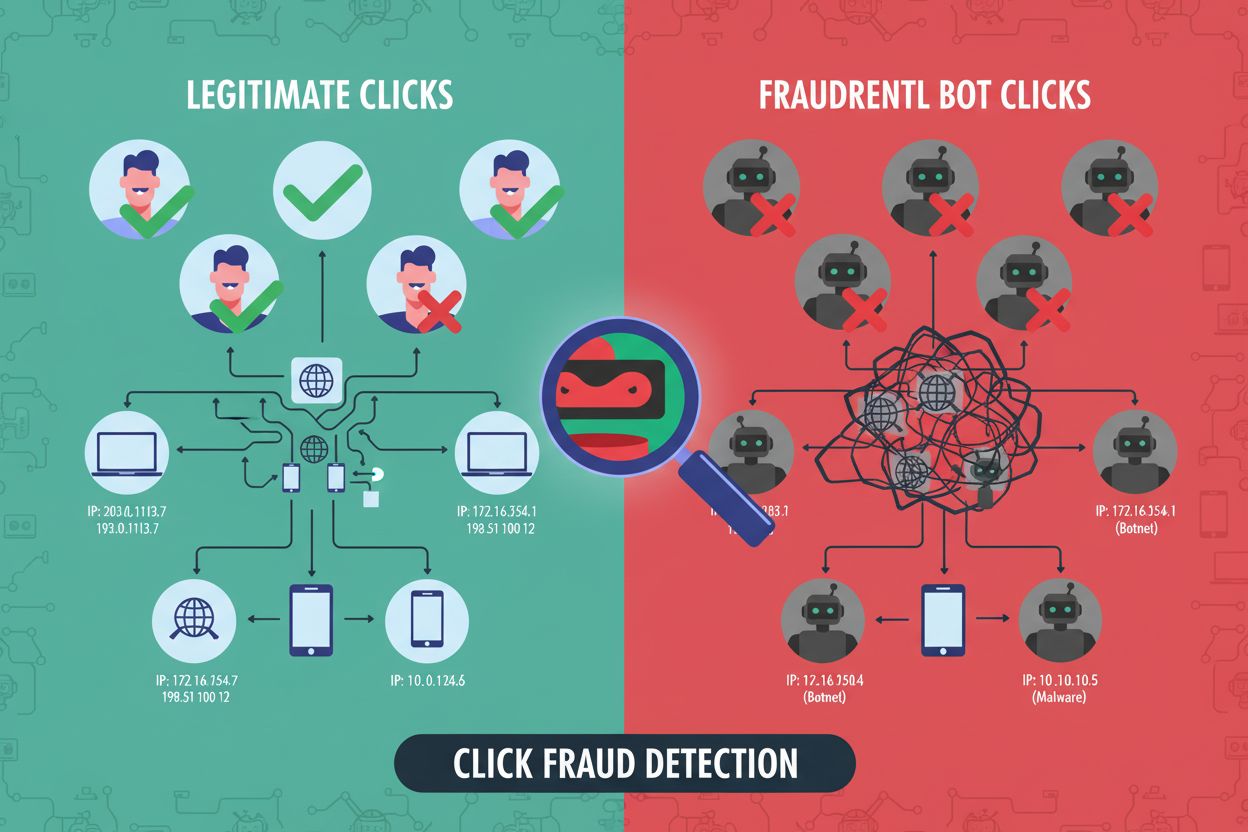

Fraude de cliques são cliques falsos e maliciosos em anúncios PPC por bots, concorrentes ou fazendas de cliques. Saiba como funciona, seu impacto no ROI, método...

Phishing é um ataque cibernético fraudulento que utiliza e-mails, mensagens de texto, chamadas telefônicas ou sites enganosos para induzir indivíduos a revelar informações sensíveis, como senhas, números de cartão de crédito ou dados de contas bancárias. É uma forma de engenharia social que explora a psicologia humana em vez de vulnerabilidades técnicas, tornando-se um dos vetores de ataque mais prevalentes e onerosos na cibersegurança.

Phishing é um ataque cibernético fraudulento que utiliza e-mails, mensagens de texto, chamadas telefônicas ou sites enganosos para induzir indivíduos a revelar informações sensíveis, como senhas, números de cartão de crédito ou dados de contas bancárias. É uma forma de engenharia social que explora a psicologia humana em vez de vulnerabilidades técnicas, tornando-se um dos vetores de ataque mais prevalentes e onerosos na cibersegurança.

Phishing é um ataque cibernético fraudulento que utiliza comunicações enganosas—principalmente e-mails, mensagens de texto, chamadas telefônicas ou sites falsos—para manipular indivíduos a divulgar informações sensíveis ou tomar ações que comprometam a segurança. O termo “phishing” deriva da analogia com a pesca, onde os atacantes usam “iscas” atraentes (mensagens fraudulentas) para fisgar as vítimas. Diferentemente de ataques cibernéticos técnicos que exploram vulnerabilidades de software, phishing é uma forma de engenharia social que mira a psicologia humana, explorando confiança, medo, urgência e curiosidade para atingir objetivos maliciosos. Os atacantes se passam por organizações legítimas, figuras de autoridade ou colegas confiáveis para aumentar a credibilidade e as taxas de sucesso. As informações roubadas normalmente incluem nomes de usuário, senhas, números de cartão de crédito, dados bancários ou credenciais de acesso que permitem ataques posteriores como roubo de identidade, fraude financeira, implantação de ransomware ou invasão de redes.

Os ataques de phishing surgiram em meados da década de 1990, quando o e-mail se tornou onipresente na comunicação empresarial e pessoal. As primeiras tentativas de phishing eram rudimentares e facilmente identificadas, apresentando erros ortográficos óbvios e mensagens genéricas. No entanto, à medida que os cibercriminosos aprimoraram suas técnicas e adotaram ferramentas mais sofisticadas, o phishing evoluiu para uma verdadeira empresa criminosa organizada. A sofisticação dos ataques de phishing acelerou dramaticamente nos últimos anos, especialmente com o advento da inteligência artificial (IA) generativa e da tecnologia de deepfake. Segundo o X-Force Threat Intelligence Index da IBM, atacantes podem agora criar e-mails de phishing convincentes em aproximadamente 5 minutos usando ferramentas de IA, em comparação com 16 horas quando feito manualmente. Isso representa uma redução de 68% no tempo de preparação do ataque, permitindo que agentes de ameaça escalem operações exponencialmente. A evolução de campanhas de phishing em massa e indiscriminadas para ataques altamente direcionados e personalizados demonstra como os cibercriminosos se adaptam continuamente às medidas de segurança e exploram tecnologias emergentes.

A prevalência e o impacto dos ataques de phishing não podem ser subestimados. Pesquisas demonstram consistentemente que mais de 91% dos ataques cibernéticos começam com um e-mail de phishing, tornando-o o principal ponto de entrada para violações de dados e comprometimento de redes. Além disso, aproximadamente 75% de todos os incidentes cibernéticos têm origem em mensagens de e-mail enganosas, destacando o papel dominante do e-mail como vetor de ataque. De acordo com a Huntress e pesquisas do setor, mais de 90% das empresas globalmente sofreram ao menos um ataque de phishing em 2024, e estima-se que 3,4 bilhões de e-mails de phishing sejam enviados diariamente no mundo. As consequências financeiras são severas: o Relatório de Custos de Violação de Dados da IBM de 2024 indica que ataques de phishing custam às organizações uma média de USD 4,88 milhões por violação, tornando-o um dos vetores de ataque mais caros, ao lado de credenciais comprometidas. Mais de 80% de todas as violações de segurança relatadas envolvem phishing de alguma forma, seja como vetor inicial de comprometimento ou como parte de uma cadeia de ataque em múltiplos estágios. Essas estatísticas ressaltam por que o phishing permanece o método de ataque preferido por cibercriminosos, de golpistas individuais a grupos criminosos organizados sofisticados e agentes patrocinados por estados.

| Tipo de Ataque | Alcance do Alvo | Nível de Personalização | Método de Entrega | Objetivo Principal | Taxa de Sucesso |

|---|---|---|---|---|---|

| Phishing por E-mail em Massa | Público em geral (milhares) | Genérico/mínimo | Roubo de credenciais, distribuição de malware | 2-5% | |

| Spear Phishing | Indivíduos específicos | Altamente personalizado | E-mail, redes sociais | Roubo de dados, comprometimento de contas | 15-25% |

| Whaling (Fraude do CEO) | Executivos de alto escalão | Extremamente personalizado | E-mail, telefone | Fraude financeira, transferências bancárias | 20-30% |

| Comprometimento de E-mail Corporativo (BEC) | Organizações | Altamente direcionado | Roubo de dinheiro, exfiltração de dados | 10-20% | |

| Smishing | Usuários de celular | Moderado | Mensagens SMS | Captação de credenciais, malware | 5-10% |

| Vishing | Usuários de telefone | Variável | Ligações, VoIP | Engenharia social, roubo de credenciais | 8-15% |

| Quishing | Espaços públicos/físicos | Moderado | QR codes | Distribuição de malware, roubo de credenciais | 3-8% |

| Phishing Aprimorado por IA | Alvo/massa | Altamente sofisticado | Múltiplos canais | Todos os objetivos | 25-40% |

Ataques de phishing operam através de múltiplos mecanismos técnicos e psicológicos que atuam em conjunto para comprometer a segurança. O phishing por e-mail normalmente envolve spoofing de e-mail, em que os atacantes falsificam endereços de remetentes para parecerem organizações legítimas ou contatos confiáveis. Os atacantes frequentemente usam spoofing de domínio, registrando domínios que se assemelham aos legítimos (ex.: “rnicrosoft.com” em vez de “microsoft.com”) ou utilizando subdomínios para criar falsa legitimidade (ex.: “bankingapp.scamsite.com”). O próprio e-mail de phishing contém conteúdo cuidadosamente elaborado para evocar respostas emocionais—medo de bloqueio de conta, ganância mediante recompensas prometidas ou curiosidade sobre oportunidades inesperadas. Links em e-mails de phishing direcionam as vítimas para sites falsos que replicam páginas legítimas de login com precisão notável, capturando credenciais ao serem digitadas. Anexos maliciosos, muitas vezes disfarçados como faturas, documentos ou atualizações de software, contêm cargas de malware como ransomware, spyware ou backdoors que são executados ao serem abertos. Smishing (phishing por SMS) explora a confiança dos usuários em mensagens de texto, geralmente se passando por bancos, transportadoras ou órgãos governamentais. Vishing (phishing por voz) utiliza tecnologia de spoofing de identificador de chamadas para que ligações fraudulentas pareçam originadas de organizações legítimas, com atacantes usando roteiros de engenharia social para manipular vítimas a revelar informações sensíveis ou autorizar transações fraudulentas.

O impacto do phishing nos negócios vai muito além do custo financeiro imediato de uma única violação. As organizações enfrentam disrupção operacional quando sistemas são comprometidos, penalidades regulatórias por não proteger dados de clientes, danos à reputação que corroem a confiança dos clientes e responsabilidade jurídica por medidas de segurança inadequadas. O tempo médio para identificar e conter uma violação relacionada ao phishing é de 207 dias, período em que atacantes podem se movimentar lateralmente nas redes, exfiltrar dados sensíveis e estabelecer acesso persistente para futuras explorações. Pequenas e médias empresas (PMEs) são particularmente vulneráveis por geralmente possuírem menos recursos de segurança e capacidades de detecção de ameaças menos sofisticadas em comparação com grandes empresas. No entanto, grandes organizações e órgãos governamentais também são alvos frequentes, pois o potencial de ganho financeiro e valor de inteligência justificam o investimento dos atacantes em campanhas sofisticadas e direcionadas. Ataques de phishing voltados para os setores financeiro, de saúde e governo resultam em consequências especialmente graves devido à sensibilidade dos dados comprometidos e à natureza crítica dos sistemas afetados. O elemento humano permanece como a vulnerabilidade mais significativa: mesmo com controles técnicos avançados, um único funcionário clicando em um link malicioso ou abrindo um anexo infectado pode comprometer toda a postura de segurança de uma organização.

A integração de IA generativa e tecnologia de deepfake em campanhas de phishing representa uma mudança fundamental na sofisticação e eficácia dos ataques. Phishing alimentado por IA usa modelos de linguagem para gerar e-mails altamente convincentes e gramaticalmente corretos sob medida para alvos específicos, eliminando os erros de ortografia e gramática que tradicionalmente serviam como sinais de alerta. Tecnologia de clonagem de voz permite que atacantes se passem por executivos ou figuras de autoridade em ataques de vishing com precisão impressionante, como demonstrado em um caso de 2019 onde atacantes usaram voz gerada por IA para se passar por um CEO e fraudar um gerente de banco em USD 243.000. Tecnologia de deepfake em vídeo cria evidências falsas de executivos autorizando transações fraudulentas, adicionando mais uma camada de credibilidade aos ataques de engenharia social. Quishing (phishing por QR code) explora a confiança dos usuários em QR codes ao incluir links maliciosos em códigos expostos em espaços públicos ou enviados por e-mail, contornando filtros tradicionais de segurança de e-mail. A Federal Trade Commission (FTC) documentou casos em que criminosos substituíram QR codes legítimos em parquímetros por códigos fraudulentos projetados para roubar informações de pagamento. Esses avanços tecnológicos permitem que atacantes escalem ataques sofisticados e personalizados que antes exigiam grande esforço manual, mudando fundamentalmente o cenário de ameaças e exigindo das organizações capacidades mais avançadas de detecção e resposta.

No contexto de sistemas de busca e resposta alimentados por IA como ChatGPT, Perplexity, Google AI Overviews e Claude, o phishing apresenta desafios únicos para a proteção de marcas e integridade da informação. Atacantes cada vez mais se passam por marcas legítimas em campanhas de phishing, aproveitando o reconhecimento de marca para aumentar a credibilidade e as taxas de sucesso. Plataformas de monitoramento por IA como AmICited rastreiam onde marcas aparecem em respostas geradas por IA, ajudando organizações a detectar quando seus nomes estão sendo mencionados em contextos relacionados a phishing, fraude ou atividades maliciosas. Essa capacidade é crítica porque campanhas de phishing frequentemente fazem referência a marcas legítimas para enganar vítimas, e monitorar sistemas de IA ajuda as organizações a identificar tentativas de falsificação fraudulenta antes que causem danos generalizados. Além disso, à medida que sistemas de IA se tornam mais sofisticados, há o risco de que desinformação relacionada a phishing seja amplificada por conteúdo gerado por IA, tornando essencial para as organizações monitorar como suas marcas são representadas nas respostas de IA. A integração de monitoramento de marca com rastreamento de citações por IA permite que as organizações respondam rapidamente a ameaças de phishing, emitam alertas públicos e protejam a confiança do cliente ao demonstrar capacidades proativas de detecção e resposta a ameaças.

O futuro das ameaças de phishing será provavelmente caracterizado por sofisticação crescente impulsionada por IA e automação, convergência de múltiplos vetores de ataque (e-mail, SMS, voz, redes sociais) e alvo em tecnologias emergentes como serviços em nuvem e aplicativos móveis. À medida que ferramentas de detecção de phishing alimentadas por IA se tornam mais avançadas, os atacantes desenvolverão simultaneamente técnicas de evasão por IA projetadas para burlar sistemas de detecção, criando uma corrida armamentista contínua entre defensores e agentes de ameaça. Ataques de phishing híbridos que combinam múltiplos métodos de entrega e táticas de engenharia social se tornarão cada vez mais comuns, exigindo das organizações estratégias de defesa mais abrangentes e integradas. O aumento do phishing na cadeia de suprimentos, onde atacantes visam fornecedores e prestadores de serviço para acessar organizações maiores, exigirá requisitos de segurança mais rigorosos para fornecedores e gestão de risco de terceiros. Marcos regulatórios como GDPR, HIPAA e mandatos emergentes de cibersegurança responsabilizarão cada vez mais as organizações por violações relacionadas a phishing, impulsionando investimentos em tecnologias avançadas de detecção e prevenção. As organizações que conseguirem se defender contra o phishing serão aquelas que combinarem controles técnicos avançados com educação contínua de funcionários, integração de inteligência de ameaças e capacidade rápida de resposta a incidentes. A importância estratégica da defesa contra phishing só aumentará à medida que os atacantes continuarem a refinar suas técnicas e explorar o elemento humano como o elo mais fraco da segurança organizacional.

Phishing é um ataque amplo e indiscriminado enviado para muitos destinatários, enquanto spear phishing é um ataque altamente direcionado a indivíduos ou organizações específicas. Os atacantes de spear phishing realizam pesquisas extensas sobre seus alvos usando redes sociais e profissionais para criar mensagens personalizadas que parecem altamente críveis. O spear phishing apresenta taxas de sucesso significativamente maiores devido à abordagem personalizada e manipulação psicológica.

De acordo com o Relatório de Custos de Violação de Dados da IBM de 2024, ataques de phishing custam às organizações uma média de USD 4,88 milhões por violação globalmente. Esse valor inclui custos diretos como resposta a incidentes, honorários jurídicos e multas regulatórias, além de custos indiretos como danos reputacionais e perda de negócios. O impacto financeiro varia significativamente conforme o setor, o tamanho da organização e a sensibilidade dos dados comprometidos.

Os tipos comuns de phishing incluem phishing por e-mail em massa (e-mails em massa se passando por marcas legítimas), spear phishing (ataques direcionados a indivíduos específicos), ataques de comprometimento de e-mail corporativo (BEC) voltados para organizações, smishing (phishing por mensagens SMS), vishing (phishing por voz via chamadas telefônicas) e whaling (ataques direcionados a executivos de alto escalão). Cada tipo utiliza diferentes métodos de entrega e táticas psicológicas adaptadas ao perfil da vítima.

Sinais de alerta incluem linguagem urgente criando pressão para agir rapidamente, pedidos de informações sensíveis ou dinheiro, erros de ortografia e gramática, saudações genéricas em vez de nomes personalizados, endereços ou domínios de e-mail suspeitos, links desconhecidos ou URLs encurtados, anexos inesperados e marcas inconsistentes. Organizações legítimas raramente solicitam senhas por e-mail ou pedem que funcionários verifiquem credenciais por meio de mensagens não solicitadas.

Ferramentas de IA generativa permitem que atacantes criem mensagens de phishing altamente convincentes em minutos, eliminando sinais comuns como erros de ortografia e inconsistências gramaticais. Tecnologias de clonagem de voz com IA e deepfake aumentam ainda mais a credibilidade dos esquemas de phishing. Segundo o X-Force Threat Intelligence Index da IBM, a IA reduz o tempo de criação de um e-mail de phishing de 16 horas para apenas 5 minutos, ampliando significativamente as capacidades dos atacantes.

Uma abordagem em múltiplas camadas, combinando treinamento de conscientização de segurança para funcionários, filtragem avançada de e-mails, autenticação multifatorial (MFA) e ferramentas de detecção de endpoint oferece a defesa mais robusta. As organizações devem implementar políticas que exigem a verificação de pedidos financeiros por canais alternativos, adotar protocolos de autenticação de e-mail como DMARC e realizar simulações regulares de phishing. No entanto, a educação dos funcionários permanece crítica, já que nenhuma solução técnica previne todos os ataques de engenharia social.

O phishing explora a psicologia humana em vez de vulnerabilidades técnicas, tornando difícil a defesa apenas com tecnologia. Mais de 91% dos ataques cibernéticos começam com e-mails de phishing e aproximadamente 75% de todos os incidentes cibernéticos têm início em mensagens de e-mail enganosas. O phishing fornece aos invasores acesso direto às credenciais e sistemas de usuários autorizados, permitindo que contornem firewalls e ferramentas de segurança que normalmente bloqueiam ameaças externas.

Ataques de phishing frequentemente se passam por marcas legítimas para aumentar a credibilidade e as taxas de sucesso, tornando o monitoramento de marca essencial para detectar o uso fraudulento de nomes e domínios de empresas. Plataformas como AmICited rastreiam onde as marcas aparecem em respostas geradas por IA, ajudando as organizações a identificar quando sua marca está sendo usada em campanhas de phishing ou conteúdo malicioso. O monitoramento de sistemas de IA para menções de marca relacionadas a phishing permite resposta rápida a ameaças e proteção da reputação.

Comece a rastrear como os chatbots de IA mencionam a sua marca no ChatGPT, Perplexity e outras plataformas. Obtenha insights acionáveis para melhorar a sua presença de IA.

Fraude de cliques são cliques falsos e maliciosos em anúncios PPC por bots, concorrentes ou fazendas de cliques. Saiba como funciona, seu impacto no ROI, método...

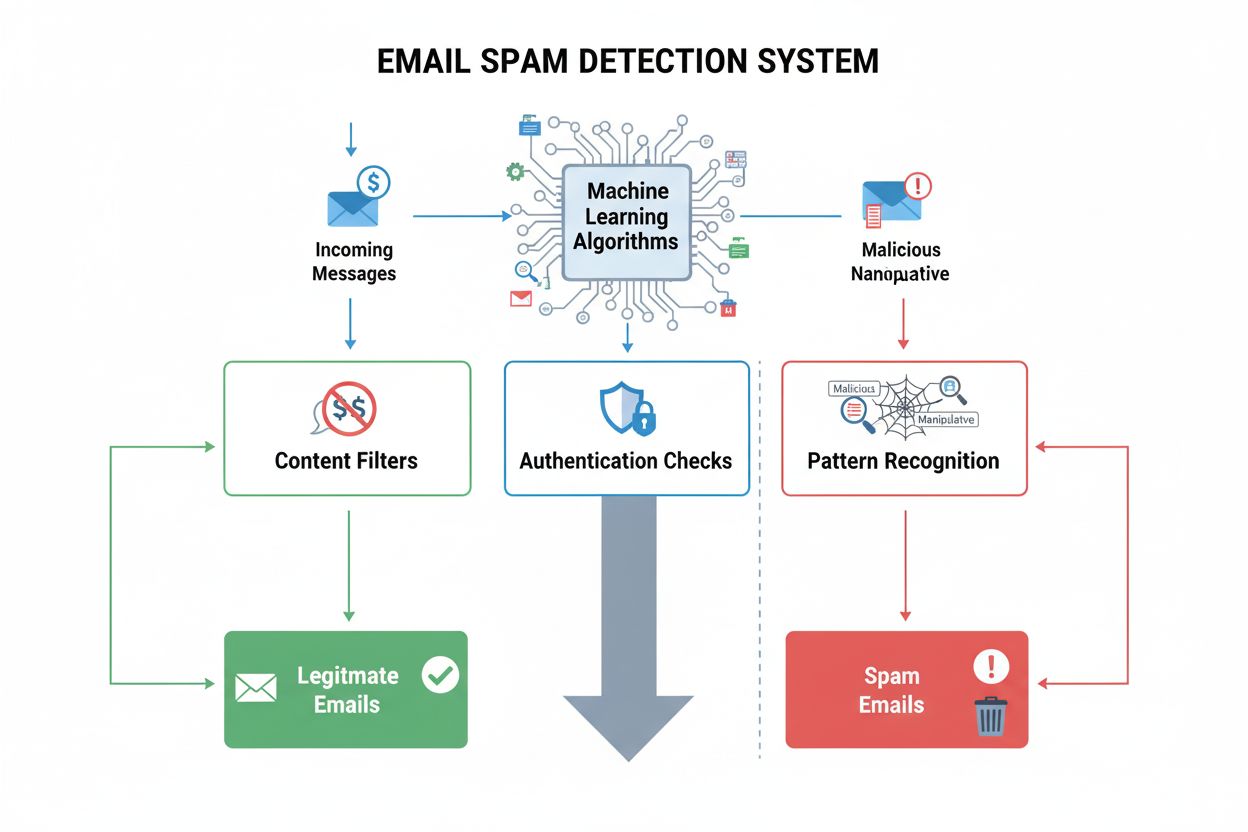

A detecção de spam identifica conteúdo indesejado e manipulativo usando algoritmos de ML e análise comportamental. Saiba como sistemas de IA filtram spam em ema...

Descubra o que é keyword stuffing, por que é prejudicial ao SEO, como o Google detecta essa prática e as melhores práticas para evitar essa tática black-hat que...

Consentimento de Cookies

Usamos cookies para melhorar sua experiência de navegação e analisar nosso tráfego. See our privacy policy.