Conținut Subțire

Definiția conținutului subțire: pagini web cu informații valoroase insuficiente. Află tipuri, impact SEO, metode de identificare și strategii de îmbunătățire sa...

Conținutul hackuit se referă la materialul unui site web care a fost modificat, injectat sau vandalizat fără autorizare de către infractori cibernetici care au obținut acces neautorizat la fișierele, baza de date sau sistemele de administrare ale unui site. Acest conținut compromis poate include injecții de malware, linkuri de phishing, otrăvire SEO și redirecționări malițioase menite să facă rău vizitatorilor, să fure date sau să manipuleze rezultatele motoarelor de căutare și ale căutărilor AI.

Conținutul hackuit se referă la materialul unui site web care a fost modificat, injectat sau vandalizat fără autorizare de către infractori cibernetici care au obținut acces neautorizat la fișierele, baza de date sau sistemele de administrare ale unui site. Acest conținut compromis poate include injecții de malware, linkuri de phishing, otrăvire SEO și redirecționări malițioase menite să facă rău vizitatorilor, să fure date sau să manipuleze rezultatele motoarelor de căutare și ale căutărilor AI.

Conținutul hackuit se referă la materialul unui site web care a fost modificat, injectat sau vandalizat fără autorizare de către infractori cibernetici ce au obținut acces neautorizat la fișierele, baza de date sau sistemele de administrare ale unui site. Când un site este compromis, atacatorii pot modifica conținutul existent, injecta cod malițios, introduce linkuri de phishing sau planta malware destinat să facă rău vizitatorilor sau să manipuleze motoarele de căutare și sistemele AI. Conținutul de site compromis este rezultatul direct al acestui acces neautorizat, reprezentând orice material de pe un site care a fost alterat cu intenții malițioase. Această distincție este esențială: deși unele atacuri duc la vandalizări evidente pe care vizitatorii le observă imediat, multe compromisuri operează în tăcere, în fundal, iar conținutul injectat rămâne invizibil pentru ochiul uman, dar foarte vizibil pentru crawler-ele de motoare de căutare și modelele lingvistice AI. Impactul se extinde mult dincolo de site-ul propriu-zis—conținutul hackuit poate otrăvi rezultatele căutărilor, manipula răspunsurile AI, fura datele vizitatorilor, răspândi malware și afecta grav reputația brandului. Înțelegerea a ceea ce constituie conținut hackuit și modul în care operează este esențială pentru deținătorii de site-uri, profesioniștii în securitate și organizațiile preocupate de menținerea integrității digitale într-un peisaj de căutare tot mai dominat de AI.

Compromiterea site-urilor a evoluat semnificativ de la începuturile internetului. În anii 1990 și începutul anilor 2000, atacurile erau caracterizate mai ales prin defacement vizibil al site-urilor—atacatorii înlocuiau conținutul de pe prima pagină cu propriile mesaje sau imagini, făcând breșa imediat evidentă. Totuși, odată cu creșterea conștientizării de securitate și îmbunătățirea instrumentelor de detecție, actorii rău-voitori și-au adaptat tacticile. Campaniile moderne de hacking se concentrează pe furtivitate și amploare, atacatorii prioritizând injecțiile invizibile care rămân nedetectate perioade îndelungate. Potrivit datelor de securitate cibernetică din 2024, 3.158 de compromisuri de date au fost înregistrate doar în Statele Unite, afectând peste 1,35 miliarde de persoane. Raportul anual GoDaddy privind securitatea cibernetică a dezvăluit că malware-ul și redirecționările malițioase au reprezentat 74,7% din amenințările detectate pe 1,1 milioane de site-uri infectate, demonstrând prevalența conținutului hackuit ca vector principal de atac.

Evoluția conținutului hackuit a fost determinată de apariția otrăvirii SEO și, mai recent, de emergența sistemelor de căutare alimentate de AI. Actorii rău-voitori au descoperit că injectând conținut în site-uri cu autoritate ridicată pot manipula poziționarea în căutări și, din ce în ce mai mult, influența modelele lingvistice AI. Această schimbare reprezintă o modificare fundamentală a modului în care conținutul hackuit este folosit ca armă—scopul nu mai este doar să vandalizeze un site sau să fure date dintr-o singură sursă. În schimb, atacatorii utilizează acum site-urile compromise ca rețele de distribuție pentru a amplifica conținutul malițios în rezultatele căutărilor și răspunsurile AI. Sofisticarea acestor campanii a crescut exponențial, grupuri criminale organizate operând piețe precum Hacklink, care permit atacatorilor să cumpere acces la mii de site-uri compromise și să automatizeze injectarea de conținut malițios la scară mare.

Injectarea de conținut hackuit operează prin mai multe căi tehnice, exploatând diverse vulnerabilități în arhitectura site-urilor și practicile de securitate. Cea mai comună metodă implică injecția SQL, o vulnerabilitate care le permite atacatorilor să manipuleze interogările bazei de date și să modifice direct conținutul stocat. Când baza de date a unui site este compromisă, atacatorii pot modifica descrieri de produse, injecta linkuri ascunse, altera informații despre utilizatori sau insera scripturi malițioase care rulează la încărcarea paginilor. O altă tehnică răspândită este cross-site scripting (XSS), unde atacatorii injectează cod JavaScript în paginile web. Acest cod rulează în browserul vizitatorilor, putând fura cookie-uri de sesiune, redirecționa utilizatorii către site-uri de phishing sau descărca malware pe dispozitivele lor.

Injectarea de malware reprezintă un alt vector critic pentru conținutul hackuit. Atacatorii încarcă fișiere malițioase pe serverul site-ului, deseori deghizate în pluginuri, teme sau fișiere media legitime. Aceste fișiere pot conține backdoor-uri care oferă acces persistent, permițând atacatorilor să mențină controlul chiar și după remedierea vulnerabilității inițiale. Shell-urile backdoor sunt deosebit de periculoase deoarece permit reinfectarea repetată a site-ului, făcând recuperarea extrem de dificilă. În plus, atacatorii exploatează vulnerabilități nepatch-uite în sisteme populare de management al conținutului precum WordPress, Drupal și Joomla. Când se lansează patch-uri de securitate, atacatorii scanează internetul în căutarea site-urilor care rulează încă versiuni vulnerabile și le compromit înainte ca administratorii să le actualizeze. Viteza de exploatare este remarcabilă—în câteva ore de la dezvăluirea unei vulnerabilități, instrumente automate scanează milioane de site-uri pentru respectiva breșă.

Otrăvirea SEO prin conținut hackuit implică injectarea de linkuri ascunse și texte ancora bogate în cuvinte-cheie în site-urile compromise. Aceste injecții sunt concepute să fie invizibile pentru vizitatorii umani (folosind adesea text alb pe fundal alb, proprietăți CSS display:none sau JavaScript care ascunde conținutul din DOM), dar complet vizibile pentru crawler-ele motoarelor de căutare. Prin link-uri de pe domenii cu autoritate ridicată precum site-uri .edu și .gov, atacatorii cresc artificial poziționarea paginilor malițioase. Conținutul injectat moștenește credibilitatea domeniului compromis, permițând site-urilor de phishing, farmaciilor false și paginilor de scam să se claseze proeminent în rezultatele căutărilor pentru cuvinte-cheie țintite.

Apariția sistemelor de căutare alimentate de AI precum ChatGPT, Perplexity, Google AI Overviews și Claude a creat noi vulnerabilități exploatabile prin conținut hackuit. Aceste sisteme AI se bazează pe seturi masive de date preluate de pe internet pentru a genera răspunsuri. Când conținutul hackuit este injectat pe mai multe site-uri și amplificat prin tehnici de otrăvire SEO, crawler-ele AI îl tratează ca informație legitimă și îl includ în datele de antrenament sau în sistemele de recuperare. Cercetări recente au documentat campanii sofisticate în care actorii rău-voitori injectează numere false de suport clienți pe site-uri .edu și .gov compromise, apoi distribuie aceeași informație pe forumuri, Pastebin și alte platforme. Când utilizatorii întreabă sistemele AI “Cum contactez serviciul clienți [Brand]?”, AI-ul returnează numărul fals cu încredere, citând sursele otrăvite drept autoritare.

Aceasta reprezintă o amenințare fundamentală la adresa integrității rezultatelor de căutare AI. Peste 50% din rezultatele de căutare AI conțin citări false, titluri inventate sau linkuri care nu duc nicăieri, potrivit studiilor recente. Conținutul hackuit joacă un rol semnificativ în această problemă. Prin otrăvirea atât a indexurilor tradiționale de căutare, cât și a datelor care alimentează sistemele AI, actorii rău-voitori rescriu efectiv ceea ce apare drept „adevărat” online. Consecințele sunt grave: utilizatorii sunt înșelați, brandurile suferă daune de imagine, iar încrederea în sistemele AI se erodează. Pentru organizații, asta înseamnă că un conținut hackuit pe site-ul lor poate influența nu doar poziționarea pe Google, ci și modul în care brandul lor este reprezentat în răspunsurile AI pe multiple platforme. Această suprafață extinsă de atac face ca securitatea conținutului să fie mai critică ca niciodată.

| Aspect | Conținut hackuit | Defacement site | Distribuție malware | Otrăvire SEO |

|---|---|---|---|---|

| Vizibilitate | Adesea ascuns de utilizatori | Imediat vizibil | Ascuns în cod/fișiere | Invizibil pentru oameni, vizibil pentru crawler-e |

| Scop principal | Furt de date, manipulare, otrăvire AI | Daune de brand, transmitere de mesaj | Infecție dispozitiv, furt de credențiale | Manipulare poziționare căutare |

| Dificultate detecție | Ridicată (poate rămâne nedetectat luni întregi) | Redusă (evident pentru vizitatori) | Medie (necesită scanare) | Foarte ridicată (necesită analiză tehnică) |

| Impact asupra rezultatelor căutării | Sever (otrăvește poziționări și răspunsuri AI) | Minim (de obicei eliminat repede) | Moderat (afectează reputația site-ului) | Sever (crește artificial site-urile malițioase) |

| Timp de recuperare | Săptămâni până la luni | Ore până la zile | Zile până la săptămâni | Săptămâni până la luni |

| Unelte folosite | Injectare SQL, XSS, backdoor-uri | Înlocuire simplă de fișiere | Scripturi malware, troieni | Injectare linkuri, umplere cu cuvinte-cheie |

| Părți afectate | Proprietar site, vizitatori, motoare de căutare, sisteme AI | Proprietar site, reputația brandului | Vizitatori, utilizatorii dispozitivelor | Utilizatori căutare, utilizatori AI, competitori legitimi |

Mecanismul prin care conținutul hackuit influențează sistemele AI reprezintă o evoluție critică în amenințările de securitate cibernetică. Modelele lingvistice AI precum ChatGPT și Perplexity funcționează extrăgând informații din conținutul web indexat și sintetizând răspunsuri pe baza acestor date. Când actorii rău-voitori injectează conținut în site-uri compromise, nu afectează doar motoarele de căutare tradiționale—ci otrăvesc sursele de date pe care se bazează sistemele AI. Sofisticarea campaniilor moderne se vede prin modul strategic în care atacatorii aleg ce site-uri să compromită. Domeniile cu autoritate ridicată au mai multă greutate atât în algoritmii de căutare, cât și în procesele de antrenament AI, astfel că sunt prioritizate site-urile .edu, .gov și publicațiile consacrate.

Investigații recente ale unor firme de securitate precum ZeroFox și Netcraft au descoperit campanii organizate unde actorii rău-voitori folosesc piețe Hacklink pentru a cumpăra acces la mii de site-uri compromise. Aceste piețe funcționează ca servicii din dark web, oferind panouri de control unde cumpărătorii pot specifica cuvinte-cheie, URL-uri și ținte pentru injecții. Automatizarea este remarcabilă—atacatorii pot injecta conținut în mii de site-uri simultan, creând o rețea distribuită de surse otrăvite. Când crawler-ele AI întâlnesc acest conținut pe mai multe domenii, interpretează repetiția drept validare a legitimității. Atacul este deosebit de eficient deoarece exploatează exact mecanismele care fac sistemele AI puternice: capacitatea lor de a agrega informații din surse diverse și de a le sintetiza în răspunsuri cu autoritate.

Implicațiile pentru protecția brandului sunt profunde. Dacă site-ul tău este compromis și folosit într-o campanie de otrăvire SEO, autoritatea domeniului tău este transformată într-o armă împotriva ta. Site-ul tău devine parte dintr-o rețea care amplifică conținut malițios, iar brandul tău ajunge asociat cu escrocherii și phishing. Mai grav, când sistemele AI citează conținutul tău compromis ca sursă pentru informații false, reputația ta are de suferit chiar și printre utilizatorii care nu îți vizitează direct site-ul. De aceea, monitorizarea AI și protecția brandului au devenit componente esențiale ale strategiei moderne de securitate cibernetică.

Detectarea conținutului hackuit necesită o abordare multi-stratificată care combină scanarea automată, inspecția manuală și monitorizarea externă. Instrumente de scanare a securității precum MalCare, Wordfence și Sucuri pot identifica malware, backdoor-uri și fișiere suspecte pe un site. Aceste instrumente compară fișierele site-ului cu semnături cunoscute de malware și tipare comportamentale, semnalând orice element suspect. Totuși, atacatorii sofisticați folosesc adesea exploatări zero-day sau malware personalizat care nu se potrivește semnăturilor cunoscute, crescând dificultatea detecției. Google Search Console oferă semnale valoroase despre compromis—dacă Google detectează malware sau phishing pe site-ul tău, va afișa avertismente în rezultate și te va notifica. La fel, Google Safe Browsing marchează site-urile cunoscute pentru distribuirea de malware sau găzduirea de conținut phishing.

Inspecția manuală implică verificarea fișierelor site-ului, a intrărilor din baze de date și a logurilor serverului pentru anomalii. Proprietarii de site-uri ar trebui să caute fișiere neașteptate în directoare neobișnuite, pluginuri sau teme necunoscute în dashboard-ul CMS, conturi de utilizatori noi pe care nu le-au creat și modificări la fișierele de bază. Logurile serverului pot dezvălui modele suspecte de acces, precum încercări repetate de acces la panourile de administrare sau interogări neobișnuite ale bazei de date. Totuși, atacatorii își acoperă adesea urmele ștergând sau modificând logurile, ceea ce face această abordare mai puțin fiabilă. Monitorizarea externă prin servicii precum AmICited poate urmări unde apare domeniul tău în rezultatele AI și detecta când conținutul tău este citat în contexte suspecte. Acest lucru este deosebit de valoros pentru identificarea campaniilor de otrăvire SEO în care site-ul tău este folosit pentru a crește conținut malițios fără știrea ta.

Provocarea detecției conținutului hackuit este că vizibilitatea variază dramatic. Unele compromisuri sunt imediat evidente—vizitatorii întâlnesc pop-up-uri, redirecționări sau avertismente de securitate. Altele sunt complet invizibile—injecții JavaScript ascunse, modificări în baza de date sau linkuri de otrăvire SEO pe care doar crawler-ele le văd. De aceea, securitatea cuprinzătoare necesită atât scanare automată, cât și monitorizare continuă. Un site poate părea perfect normal pentru vizitatori, în timp ce găzduiește malware, linkuri de phishing și conținut de otrăvire SEO care dăunează activ reputației și influențează rezultatele căutărilor.

Acces neautorizat: Conținutul hackuit începe întotdeauna cu obținerea accesului neautorizat la sistemele site-ului, de obicei prin parole slabe, vulnerabilități nepatch-uite sau atacuri de inginerie socială asupra administratorilor.

Intenție malițioasă: Spre deosebire de erorile accidentale de conținut, conținutul hackuit este injectat deliberat cu scop de a face rău—prin furt de date, distribuție de malware, phishing sau manipulare a căutărilor.

Invizibilitate pentru utilizatori: Mult conținut hackuit este conceput să rămână ascuns vizitatorilor umani, dar vizibil pentru motoarele de căutare și sistemele AI, ceea ce îl face deosebit de periculos și greu de detectat.

Persistență și reinfectare: Atacurile sofisticate includ adesea backdoor-uri sau mecanisme persistente care permit menținerea accesului și reinfectarea site-ului chiar și după încercări de curățare.

Scală și automatizare: Campaniile moderne de hacking folosesc instrumente automate și piețe dedicate pentru a compromite mii de site-uri simultan, creând rețele distribuite de surse otrăvite.

Impact multi-vectorial: Conținutul hackuit afectează nu doar site-ul compromis, ci și poziționarea în căutări, răspunsurile AI, dispozitivele vizitatorilor și reputația brandului pe mai multe platforme.

Evoluție rapidă: Atacatorii își adaptează continuu tehnicile pentru a evita detecția, a exploata noi vulnerabilități și a profita de tehnologii emergente precum sistemele de căutare AI.

Consecințe pe termen lung: Chiar și după eliminare, conținutul hackuit poate continua să afecteze poziționările în căutări și răspunsurile AI luni întregi, pe măsură ce motoarele de căutare și sistemele AI reindexează și reantrenează informațiile corectate.

Peisajul conținutului hackuit evoluează rapid ca răspuns la schimbările tehnologice și la amenințările emergente. Atacurile alimentate de AI reprezintă frontiera acestei evoluții. Pe măsură ce sistemele AI devin centrale pentru modul în care utilizatorii descoperă informații, actorii rău-voitori se concentrează din ce în ce mai mult pe otrăvirea surselor de date AI, nu doar pe motoarele de căutare tradiționale. Această schimbare are implicații profunde pentru strategia de securitate cibernetică. Organizațiile nu se mai pot concentra doar pe protecția site-ului împotriva defacement-ului sau furtului de date—trebuie să ia în calcul și modul în care conținutul compromis ar putea fi folosit ca armă pentru a manipula răspunsurile AI și a dăuna brandului pe multiple platforme.

Detecția și răspunsul automatizat vor deveni din ce în ce mai importante. Modele de învățare automată antrenate pentru a identifica tipare suspecte de conținut, modificări neobișnuite în baze de date și indicatori de otrăvire SEO vor permite detecție și reacție mai rapidă. Totuși, asta creează o cursă a înarmărilor: pe măsură ce apărătorii dezvoltă instrumente de detecție mai bune, atacatorii perfecționează tehnici de evitare și mai sofisticate. Modelele de securitate zero-trust, care presupun că orice conținut poate fi compromis și verifică totul înainte de a-l servi utilizatorilor, vor deveni probabil practică standard.

Peisajul legislativ se schimbă și el. Reglementările privind protecția datelor precum GDPR și noile cadre de guvernanță AI încep să tragă la răspundere organizațiile pentru conținutul compromis și impactul acestuia asupra utilizatorilor. Acest lucru creează stimulente legale pentru măsuri proactive de securitate și protocoale rapide de reacție. În plus, pe măsură ce sistemele AI vor fi din ce în ce mai reglementate, este probabil să apară cerințe ca platformele să depisteze și să excludă conținutul otrăvit din datele de antrenament și sistemele de recuperare.

Monitorizarea brandului în sistemele AI va deveni o funcție critică de securitate. Organizațiile vor trebui să monitorizeze continuu modul în care brandul lor apare în răspunsurile AI, să detecteze când conținutul lor este citat în contexte suspecte și să reacționeze rapid la campaniile de otrăvire. Aceasta reprezintă un nou front în securitatea cibernetică, unde securitatea tradițională a site-ului trebuie completată de strategii de monitorizare și protecție specifice AI. Convergența dintre securitatea site-ului, optimizarea pentru motoarele de căutare și integritatea sistemelor AI înseamnă că conținutul hackuit nu mai este doar o problemă tehnică—ci un risc strategic de business care necesită răspunsuri coordonate din partea echipelor de securitate, marketing și management de brand.

Defacement-ul unui site este o formă vizibilă de hacking în care atacatorii modifică deschis aspectul paginilor unui site, făcând compromiterea imediat evidentă pentru vizitatori. Conținutul hackuit, însă, poate fi subtil și ascuns—precum injecții invizibile de malware, linkuri de otrăvire SEO sau manipulare în baza de date backend—care pot trece neobservate săptămâni sau luni întregi. În timp ce defacement-ul este un atac la nivel de suprafață, conținutul hackuit reprezintă adesea compromisuri mai profunde și mai periculoase care afectează poziționarea în căutări și sistemele AI.

Conținutul hackuit poate fi folosit ca armă prin otrăvirea SEO pentru a manipula modelele lingvistice AI. Actorii rău-voitori injectează conținut malițios în site-uri compromise, apoi îl amplifică pe mai multe domenii și platforme. Când crawler-ele AI indexează acest conținut otrăvit, îl tratează ca informație legitimă și îl citează în răspunsuri. De exemplu, numere false de suport clienți injectate pe site-uri .edu și .gov compromise sunt preluate de sistemele AI și oferite ca răspunsuri autoritare, ducând utilizatorii către escrocherii.

Tipurile comune de conținut hackuit includ scripturi malware care infectează dispozitivele vizitatorilor, linkuri de phishing deghizate în conținut legitim, linkuri spam ascunse pentru manipularea SEO, redirecționări malițioase care trimit utilizatorii pe site-uri frauduloase și injecții în bază de date care modifică informațiile stocate. Atacatorii injectează și informații de contact false, pagini de produse contrafăcute și cod JavaScript ascuns, conceput să fie invizibil pentru oameni, dar vizibil pentru crawler-ele motoarelor de căutare.

Proprietarii de site-uri pot detecta conținutul hackuit rulând scanări de securitate cu instrumente precum MalCare sau Wordfence, verificând Google Search Console pentru probleme de securitate, monitorizând schimbări neașteptate în poziționări sau trafic, căutând fișiere sau pluginuri necunoscute în dashboard și testând site-ul în Google Safe Browsing. Vizitatorii pot raporta și pop-up-uri ciudate, redirecționări sau avertismente de securitate. Monitorizarea regulată și alertele automate sunt esențiale pentru detecția timpurie.

Conținutul hackuit poate devasta o afacere prin mai multe canale: Google poate marca site-ul ca nesigur, cauzând pierderea dramatică a traficului; încrederea clienților se erodează când vizitatorii întâlnesc malware sau phishing; veniturile din reclame și vânzări scad semnificativ; răspunderea legală crește dacă datele clienților sunt furate; iar costurile de recuperare pentru curățare și îmbunătățirea securității pot ajunge la mii de dolari. În plus, daunele de imagine pot persista mult după ce hack-ul a fost remediat.

Otrăvirea SEO exploatează site-urile hackuite prin injectarea de linkuri ascunse cu cuvinte-cheie specifice în codul site-ului. Crawler-ele motoarelor de căutare citesc aceste linkuri și le interpretează ca recomandări, crescând artificial poziționarea site-urilor malițioase controlate de atacatori. Folosind domenii cu autoritate ridicată precum site-uri .edu și .gov, actorii rău-voitori moștenesc credibilitatea domeniului respectiv. Această tehnică este deosebit de eficientă deoarece conținutul injectat rămâne invizibil pentru vizitatorii umani, dar este foarte vizibil pentru algoritmii de căutare.

Pașii imediati includ izolarea site-ului activând modul de mentenanță, schimbarea tuturor parolelor pentru hosting, admin și conturile de bază de date, rularea unei scanări complete de malware, eliminarea tuturor fișierelor și codului malițios, restaurarea dintr-un backup curat dacă este disponibil și actualizarea tuturor software-urilor și pluginurilor. După curățare, trimiteți site-ul în Google Search Console pentru reanalizare, monitorizați pentru reinfectare, implementați pluginuri de securitate, activați autentificarea cu doi factori și stabiliți programe regulate de backup și actualizări pentru a preveni compromiterea viitoare.

Începe să urmărești cum te menționează chatbot-urile AI pe ChatGPT, Perplexity și alte platforme. Obține informații utile pentru a-ți îmbunătăți prezența în AI.

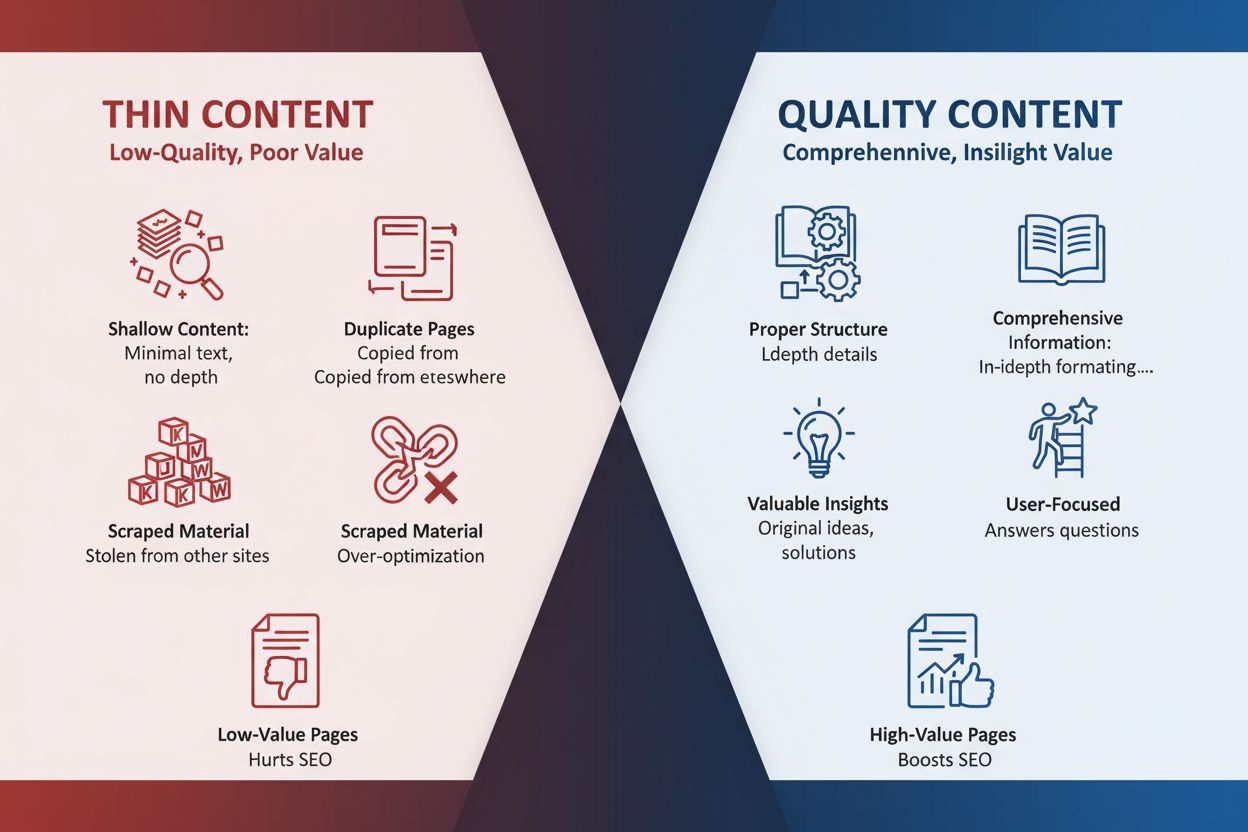

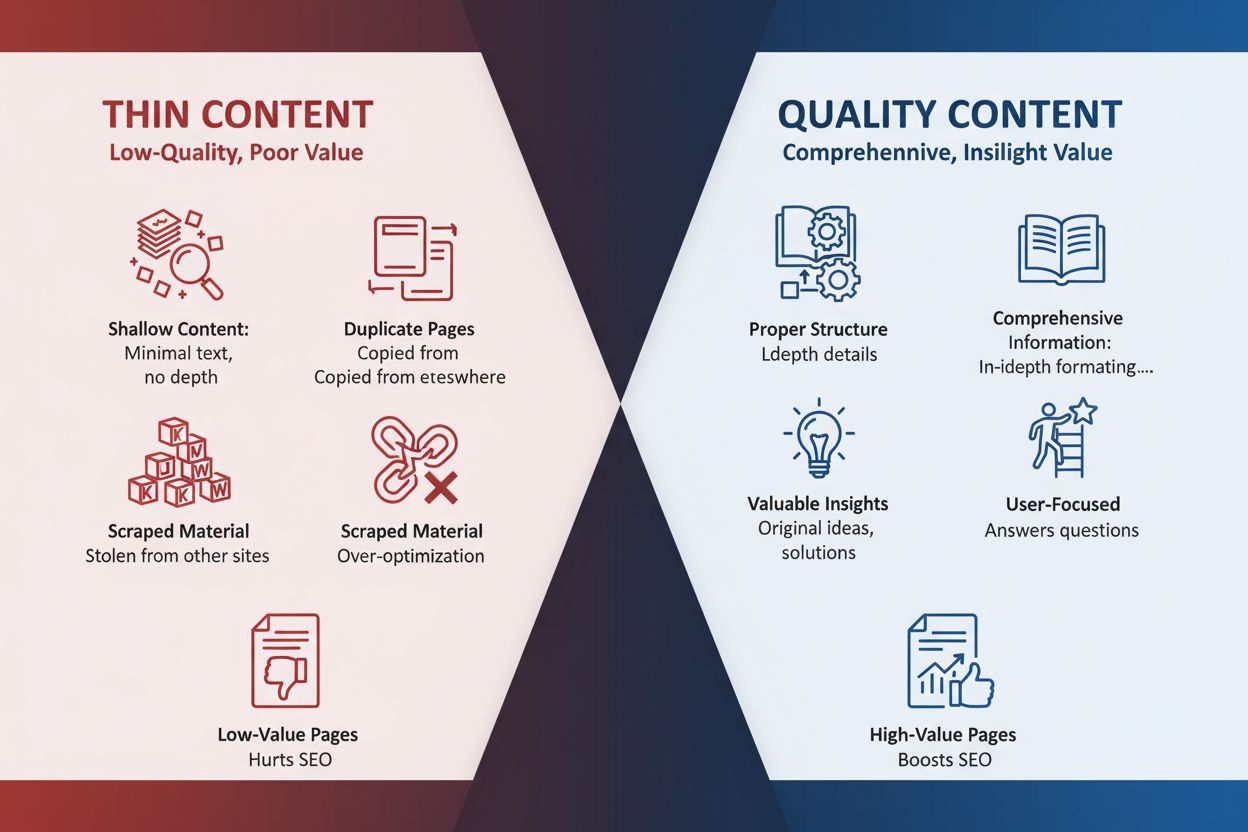

Definiția conținutului subțire: pagini web cu informații valoroase insuficiente. Află tipuri, impact SEO, metode de identificare și strategii de îmbunătățire sa...

Află ce este conținutul subțire, cum îl detectează sistemele AI și dacă ChatGPT, Perplexity și Google AI penalizează paginile de calitate scăzută. Ghid de exper...

Află cum să îmbunătățești conținutul subțire pentru sisteme AI precum ChatGPT și Perplexity. Descoperă strategii pentru a adăuga profunzime, a îmbunătăți struct...

Consimțământ Cookie

Folosim cookie-uri pentru a vă îmbunătăți experiența de navigare și a analiza traficul nostru. See our privacy policy.