Fraude au clic

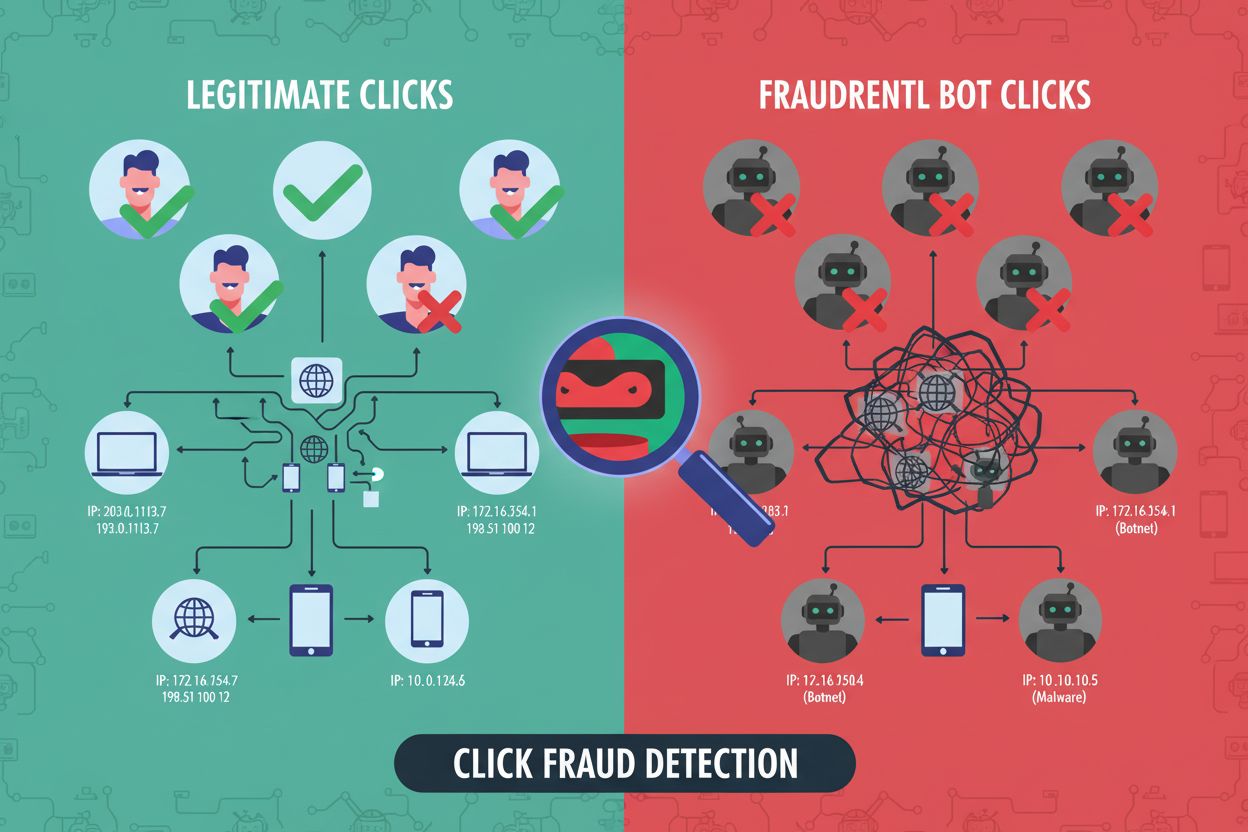

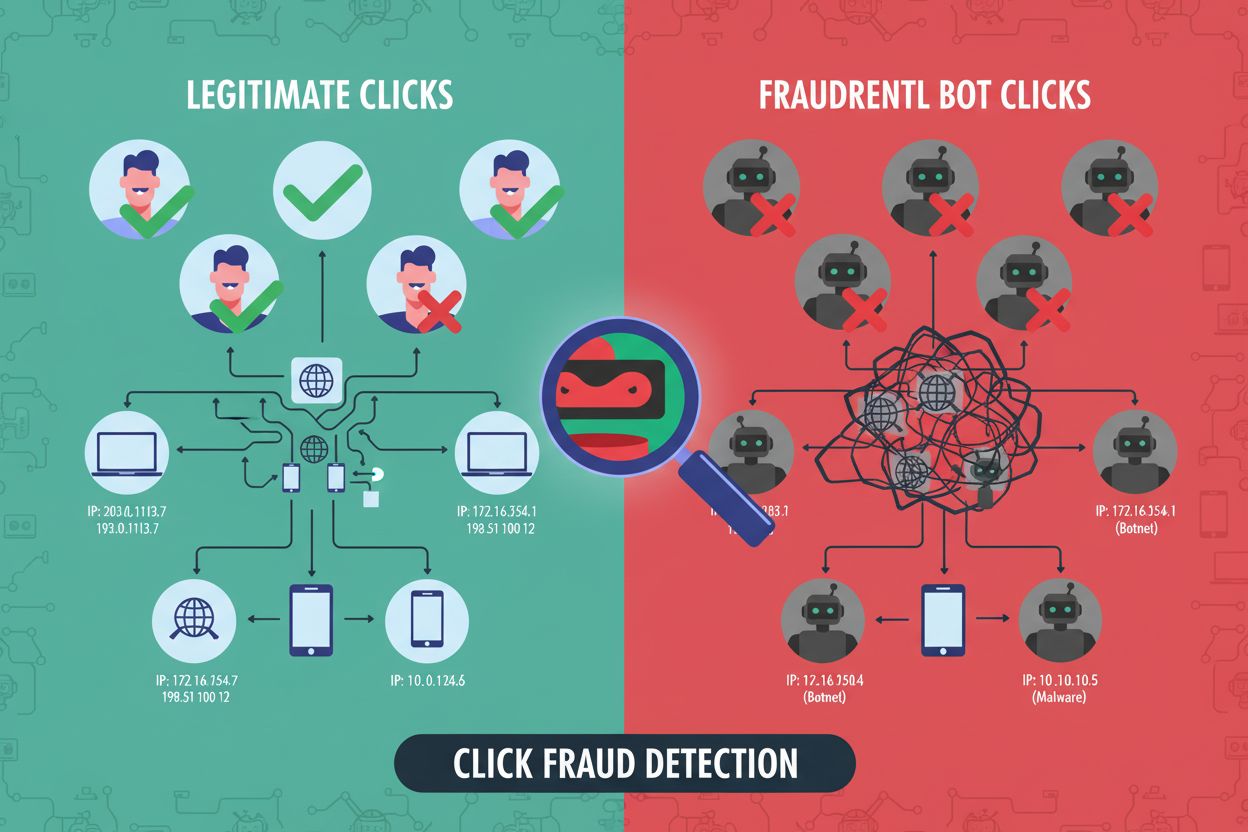

La fraude au clic est des faux clics malveillants sur les publicités PPC par des bots, des concurrents ou des fermes à clics. Découvrez son fonctionnement, son ...

Le phishing est une cyberattaque frauduleuse qui utilise des courriels, des messages texte, des appels téléphoniques ou des sites web trompeurs pour inciter les individus à révéler des informations sensibles telles que des mots de passe, des numéros de carte bancaire ou des coordonnées bancaires. Il s’agit d’une forme d’ingénierie sociale qui exploite la psychologie humaine plutôt que des vulnérabilités techniques, ce qui en fait l’un des vecteurs d’attaque les plus répandus et coûteux en cybersécurité.

Le phishing est une cyberattaque frauduleuse qui utilise des courriels, des messages texte, des appels téléphoniques ou des sites web trompeurs pour inciter les individus à révéler des informations sensibles telles que des mots de passe, des numéros de carte bancaire ou des coordonnées bancaires. Il s'agit d'une forme d'ingénierie sociale qui exploite la psychologie humaine plutôt que des vulnérabilités techniques, ce qui en fait l'un des vecteurs d'attaque les plus répandus et coûteux en cybersécurité.

Le phishing est une cyberattaque frauduleuse qui utilise des communications trompeuses—principalement des courriels, des messages texte, des appels téléphoniques ou de faux sites web—pour manipuler les individus afin qu’ils divulguent des informations sensibles ou effectuent des actions qui compromettent la sécurité. Le terme « phishing » provient de l’analogie avec la pêche, où les attaquants utilisent des « appâts » attractifs (des messages frauduleux) pour piéger leurs victimes. Contrairement aux cyberattaques techniques qui exploitent des vulnérabilités logicielles, le phishing est une forme d’ingénierie sociale qui cible la psychologie humaine, exploitant la confiance, la peur, l’urgence et la curiosité pour atteindre des objectifs malveillants. Les attaquants usurpent l’identité d’organisations légitimes, de figures d’autorité ou de collègues de confiance pour renforcer leur crédibilité et augmenter leur taux de réussite. Les informations volées incluent généralement des identifiants, mots de passe, numéros de carte bancaire, coordonnées bancaires ou accès qui permettent d’autres attaques telles que l’usurpation d’identité, la fraude financière, le déploiement de ransomwares ou les violations de réseaux.

Les attaques de phishing sont apparues au milieu des années 1990 avec la généralisation de l’email dans les communications professionnelles et personnelles. Les premières tentatives de phishing étaient grossières et facilement identifiables, présentant des fautes d’orthographe évidentes et des messages génériques. Cependant, à mesure que les cybercriminels ont affiné leurs techniques et adopté des outils plus sophistiqués, le phishing est devenu une entreprise criminelle hautement organisée. La sophistication des attaques de phishing s’est accélérée de façon spectaculaire ces dernières années, en particulier avec l’avènement de l’intelligence artificielle générative (IA) et de la technologie deepfake. Selon l’IBM X-Force Threat Intelligence Index, les attaquants peuvent aujourd’hui concevoir des emails de phishing convaincants en environ 5 minutes à l’aide d’outils d’IA, contre 16 heures manuellement. Cela représente une réduction de 68 % du temps de préparation des attaques, permettant aux acteurs malveillants de multiplier leurs opérations. L’évolution des campagnes de phishing massives et indiscriminées vers des attaques hautement ciblées et personnalisées démontre comment les cybercriminels s’adaptent continuellement aux mesures de sécurité et exploitent les nouvelles technologies.

L’ampleur et l’impact des attaques de phishing ne doivent pas être sous-estimés. Les études démontrent systématiquement que plus de 91 % des cyberattaques commencent par un email de phishing, ce qui en fait le principal point d’entrée des violations de données et des compromissions de réseau. De plus, environ 75 % de tous les incidents cyber proviennent de messages électroniques trompeurs, soulignant le rôle central de l’email comme vecteur d’attaque dominant. Selon Huntress et d’autres recherches sectorielles, plus de 90 % des entreprises dans le monde ont subi au moins une attaque de phishing en 2024, et on estime que 3,4 milliards d’emails de phishing sont envoyés chaque jour dans le monde. Les conséquences financières sont lourdes : le rapport IBM Cost of a Data Breach 2024 indique que les attaques de phishing coûtent aux organisations en moyenne 4,88 millions USD par violation, en faisant l’un des vecteurs d’attaque les plus coûteux aux côtés du vol d’identifiants. Plus de 80 % de toutes les violations de sécurité signalées impliquent le phishing d’une manière ou d’une autre, que ce soit comme vecteur initial de compromission ou dans le cadre d’une chaîne d’attaque en plusieurs étapes. Ces statistiques expliquent pourquoi le phishing demeure la méthode privilégiée des cybercriminels, qu’il s’agisse d’escrocs isolés, de groupes criminels organisés ou d’acteurs étatiques.

| Type d’attaque | Portée de la cible | Niveau de personnalisation | Méthode de diffusion | Objectif principal | Taux de réussite |

|---|---|---|---|---|---|

| Phishing par email de masse | Public large (milliers) | Générique/minimal | Vol d’identifiants, diffusion de malware | 2-5% | |

| Spear Phishing | Individus spécifiques | Hautement personnalisé | Email, réseaux sociaux | Vol de données, compromission de comptes | 15-25% |

| Whaling (fraude au président) | Dirigeants de haut niveau | Extrêmement personnalisé | Email, téléphone | Fraude financière, virements bancaires | 20-30% |

| Business Email Compromise (BEC) | Organisations | Hautement ciblé | Vol monétaire, exfiltration de données | 10-20% | |

| Smishing | Mobinautes | Modéré | SMS | Vol d’identifiants, malware | 5-10% |

| Vishing | Utilisateurs téléphone | Variable | Appels vocaux, VoIP | Ingénierie sociale, vol d’identifiants | 8-15% |

| Quishing | Espaces publics/physiques | Modéré | QR codes | Diffusion de malware, vol d’identifiants | 3-8% |

| Phishing renforcé par IA | Ciblé/de masse | Très sophistiqué | Canaux multiples | Tous objectifs | 25-40% |

Les attaques de phishing reposent sur de multiples mécanismes techniques et psychologiques agissant de concert pour compromettre la sécurité. Le phishing par email implique généralement le spoofing d’email, où les attaquants usurpent l’adresse de l’expéditeur pour se faire passer pour des organisations ou contacts dignes de confiance. Les attaquants recourent souvent au spoofing de noms de domaine, enregistrant des domaines ressemblant à s’y méprendre à ceux légitimes (ex : « rnicrosoft.com » au lieu de « microsoft.com ») ou utilisant des sous-domaines pour donner une fausse légitimité (ex : « bankingapp.scamsite.com »). Le contenu du courriel de phishing est minutieusement rédigé pour susciter des réactions émotionnelles—peur de clôture de compte, appât du gain, ou curiosité face à une opportunité inattendue. Les liens dans ces courriels dirigent les victimes vers de faux sites web imitant fidèlement des pages de connexion légitimes, capturant les identifiants saisis. Les pièces jointes malveillantes, souvent déguisées en factures, documents ou mises à jour logicielles, contiennent des charges virales telles que ransomwares, spywares ou portes dérobées qui s’exécutent à l’ouverture. Le smishing (phishing par SMS) exploite la confiance accordée aux messages texte, usurpant fréquemment banques, sociétés de livraison ou administrations. Le vishing (phishing vocal) exploite la technologie de spoofing d’identifiant d’appel pour faire croire que les appels proviennent d’organisations légitimes, avec des scripts d’ingénierie sociale pour inciter les victimes à divulguer des informations sensibles ou à autoriser des transactions frauduleuses.

L’impact du phishing sur les entreprises va bien au-delà du coût financier immédiat d’une violation. Les organisations subissent des perturbations opérationnelles lors de compromissions, des sanctions réglementaires en cas de défaut de protection des données clients, des atteintes à la réputation qui sapent la confiance des clients et une responsabilité juridique en cas de mesures de sécurité insuffisantes. Le délai moyen pour identifier et contenir une violation liée au phishing est de 207 jours, laissant aux attaquants le temps de se déplacer latéralement dans les réseaux, d’exfiltrer des données sensibles et d’établir un accès persistant. Les petites et moyennes entreprises (PME) sont particulièrement vulnérables car disposant de moins de ressources de sécurité et de capacités de détection avancées. Cependant, les grandes entreprises et organismes publics sont aussi des cibles fréquentes, car le gain financier potentiel et la valeur des renseignements justifient l’investissement des attaquants dans des campagnes sophistiquées et ciblées. Les attaques de phishing visant les secteurs financier, de la santé ou public ont des conséquences particulièrement graves compte tenu de la sensibilité des données compromises et de la criticité des systèmes touchés. L’élément humain demeure la vulnérabilité majeure : même avec des contrôles techniques avancés, un seul employé cliquant sur un lien malveillant ou ouvrant une pièce jointe infectée peut compromettre toute la sécurité de l’organisation.

L’intégration de l’IA générative et des technologies deepfake dans les campagnes de phishing marque un tournant majeur en termes de sophistication et d’efficacité. Le phishing assisté par IA s’appuie sur des modèles de langage pour générer des emails très convaincants et sans fautes, adaptés à chaque cible, supprimant ainsi les erreurs qui servaient autrefois d’alerte. Le clonage vocal permet d’usurper l’identité de dirigeants avec une grande fidélité dans les attaques vishing, comme en 2019 où des attaquants ont utilisé une voix générée par IA pour se faire passer pour un PDG et escroquer 243 000 USD à un directeur de banque. La vidéo deepfake permet de fabriquer de fausses preuves vidéo d’autorisations de transactions frauduleuses, ajoutant une crédibilité supplémentaire aux attaques d’ingénierie sociale. Le quishing (phishing par QR code) exploite la confiance dans les QR codes en y intégrant des liens malveillants affichés dans des lieux publics ou envoyés par email, contournant ainsi les filtres anti-phishing classiques. La Federal Trade Commission (FTC) a documenté des cas où des criminels remplaçaient les QR codes sur des horodateurs par des codes frauduleux pour voler des informations de paiement. Ces avancées technologiques permettent aux attaquants de mener à grande échelle des attaques personnalisées autrefois très chronophages, bouleversant la menace et imposant aux organisations d’adopter des capacités de détection et de réponse plus avancées.

Dans le contexte des systèmes de recherche et de réponse alimentés par IA tels que ChatGPT, Perplexity, Google AI Overviews et Claude, le phishing pose des défis uniques en termes de protection de marque et d’intégrité de l’information. Les attaquants usurpent de plus en plus les marques légitimes dans leurs campagnes de phishing, tirant parti de la notoriété pour augmenter leur crédibilité et leur taux de réussite. Les plateformes de surveillance IA comme AmICited suivent les occurrences des marques dans les réponses générées par l’IA, aidant les organisations à détecter les situations où leurs noms sont cités dans des contextes liés au phishing, à la fraude ou à des activités malveillantes. Cette capacité est cruciale car les campagnes de phishing font souvent référence à des marques légitimes pour tromper les victimes, et la surveillance des systèmes d’IA permet de repérer rapidement les tentatives d’usurpation avant qu’elles ne causent des dégâts massifs. De plus, à mesure que les IA se perfectionnent, il existe un risque que la désinformation liée au phishing soit amplifiée par des contenus générés par IA, rendant essentiel pour les organisations de surveiller la façon dont leur marque est représentée dans les réponses IA. L’intégration de la surveillance de marque avec le suivi de citation par IA permet de réagir rapidement aux menaces de phishing, d’émettre des alertes publiques et de protéger la confiance des clients en démontrant une détection proactive des menaces.

L’avenir des menaces de phishing sera probablement marqué par une sophistication accrue grâce à l’IA et à l’automatisation, une convergence de multiples vecteurs (email, SMS, voix, réseaux sociaux) et le ciblage de technologies émergentes comme les services cloud ou les applications mobiles. À mesure que les outils de détection de phishing par IA progresseront, les attaquants développeront en parallèle des techniques d’évasion IA pour contourner les défenses, alimentant une course aux armements entre défenseurs et acteurs malveillants. Les attaques hybrides combinant plusieurs méthodes de diffusion et tactiques d’ingénierie sociale deviendront plus courantes, obligeant les organisations à adopter des stratégies de défense intégrées et globales. L’essor du phishing de la chaîne d’approvisionnement, où les attaquants ciblent des fournisseurs pour pénétrer de plus grandes entreprises, imposera des exigences de sécurité renforcées et une gestion rigoureuse des risques tiers. Les cadres réglementaires tels que le RGPD, HIPAA et les nouvelles obligations en cybersécurité rendront les organisations de plus en plus responsables des violations liées au phishing, stimulant l’investissement dans des technologies de détection et de prévention avancées. Les organisations capables de se défendre efficacement seront celles qui combineront des contrôles techniques avancés, une formation continue des employés, une intégration du renseignement sur les menaces et une capacité de réponse rapide aux incidents. L’importance stratégique de la défense contre le phishing ne fera que croître à mesure que les attaquants perfectionneront leurs techniques et exploiteront l’humain, maillon le plus faible de la sécurité organisationnelle.

Le phishing est une attaque générale et indiscriminée envoyée à de nombreux destinataires, tandis que le spear phishing est une attaque hautement ciblée dirigée contre des individus ou des organisations spécifiques. Les attaquants en spear phishing mènent des recherches approfondies sur leurs cibles via les réseaux sociaux et professionnels afin de concevoir des messages personnalisés qui semblent très crédibles. Le spear phishing a des taux de réussite nettement supérieurs en raison de son approche sur mesure et de la manipulation psychologique.

Selon le rapport IBM Cost of a Data Breach 2024, les attaques de phishing coûtent en moyenne 4,88 millions USD par violation aux organisations au niveau mondial. Ce chiffre inclut les coûts directs tels que la réponse à l'incident, les frais juridiques et les amendes réglementaires, ainsi que les coûts indirects comme les atteintes à la réputation et la perte de clientèle. L'impact financier varie considérablement selon le secteur, la taille de l'organisation et la sensibilité des données compromises.

Les types courants de phishing incluent le phishing par email de masse (emails impersonnant des marques légitimes), le spear phishing (attaques ciblées sur des individus spécifiques), les attaques de compromission de messagerie professionnelle (BEC) visant les organisations, le smishing (phishing par SMS), le vishing (phishing vocal par téléphone) et le whaling (attaques visant les cadres dirigeants). Chaque type utilise différentes méthodes de diffusion et des tactiques psychologiques adaptées aux profils des victimes.

Les signaux d'alerte comprennent un langage urgent incitant à agir rapidement, des demandes d'informations sensibles ou d'argent, des fautes d'orthographe et de grammaire, des salutations génériques au lieu de noms personnalisés, des adresses email ou domaines d'expéditeur suspects, des liens inconnus ou raccourcis, des pièces jointes inattendues et un branding non cohérent. Les organisations légitimes demandent rarement des mots de passe par email ou ne sollicitent pas la vérification des identifiants via des messages non sollicités.

Les outils d'IA générative permettent aux attaquants de créer des messages de phishing très convaincants en quelques minutes au lieu de plusieurs heures, éliminant les signaux d'alerte courants comme les fautes d'orthographe et d'accord. L'IA de clonage vocal et la technologie de deepfake renforcent la crédibilité des schémas de phishing. Selon l'IBM X-Force Threat Intelligence Index, l'IA réduit le temps de création d'un email de phishing de 16 heures à seulement 5 minutes, augmentant considérablement les capacités des attaquants.

Une approche multicouche combinant la formation à la sensibilisation à la sécurité des employés, le filtrage avancé des emails, l'authentification multifacteur (MFA) et les outils de détection sur les terminaux constitue la défense la plus solide. Les organisations doivent mettre en place des politiques exigeant la vérification des demandes monétaires par des canaux alternatifs, déployer les protocoles d'authentification email DMARC, et organiser des simulations régulières de phishing. Cependant, la sensibilisation des employés reste cruciale car aucune solution technique ne permet de prévenir toutes les attaques d'ingénierie sociale.

Le phishing exploite la psychologie humaine plutôt que des vulnérabilités techniques, rendant sa prévention difficile avec la seule technologie. Plus de 91 % des cyberattaques commencent par des emails de phishing, et environ 75 % de tous les incidents cyber débutent par des messages trompeurs. Le phishing donne aux attaquants un accès direct aux identifiants et systèmes des utilisateurs autorisés, leur permettant de contourner les pare-feux et outils de sécurité qui bloqueraient autrement les menaces externes.

Les attaques de phishing usurpent fréquemment des marques légitimes pour accroître leur crédibilité et leurs taux de réussite, rendant la surveillance de marque essentielle pour détecter l'utilisation frauduleuse de noms et domaines d'entreprises. Des plateformes comme AmICited suivent où les marques apparaissent dans les réponses générées par IA, aidant les organisations à identifier les cas d'usurpation de marque dans des campagnes de phishing ou des contenus malveillants. Surveiller les systèmes d'IA pour les mentions de marque liées au phishing aide les organisations à réagir rapidement aux menaces et à protéger leur réputation.

Commencez à suivre comment les chatbots IA mentionnent votre marque sur ChatGPT, Perplexity et d'autres plateformes. Obtenez des informations exploitables pour améliorer votre présence IA.

La fraude au clic est des faux clics malveillants sur les publicités PPC par des bots, des concurrents ou des fermes à clics. Découvrez son fonctionnement, son ...

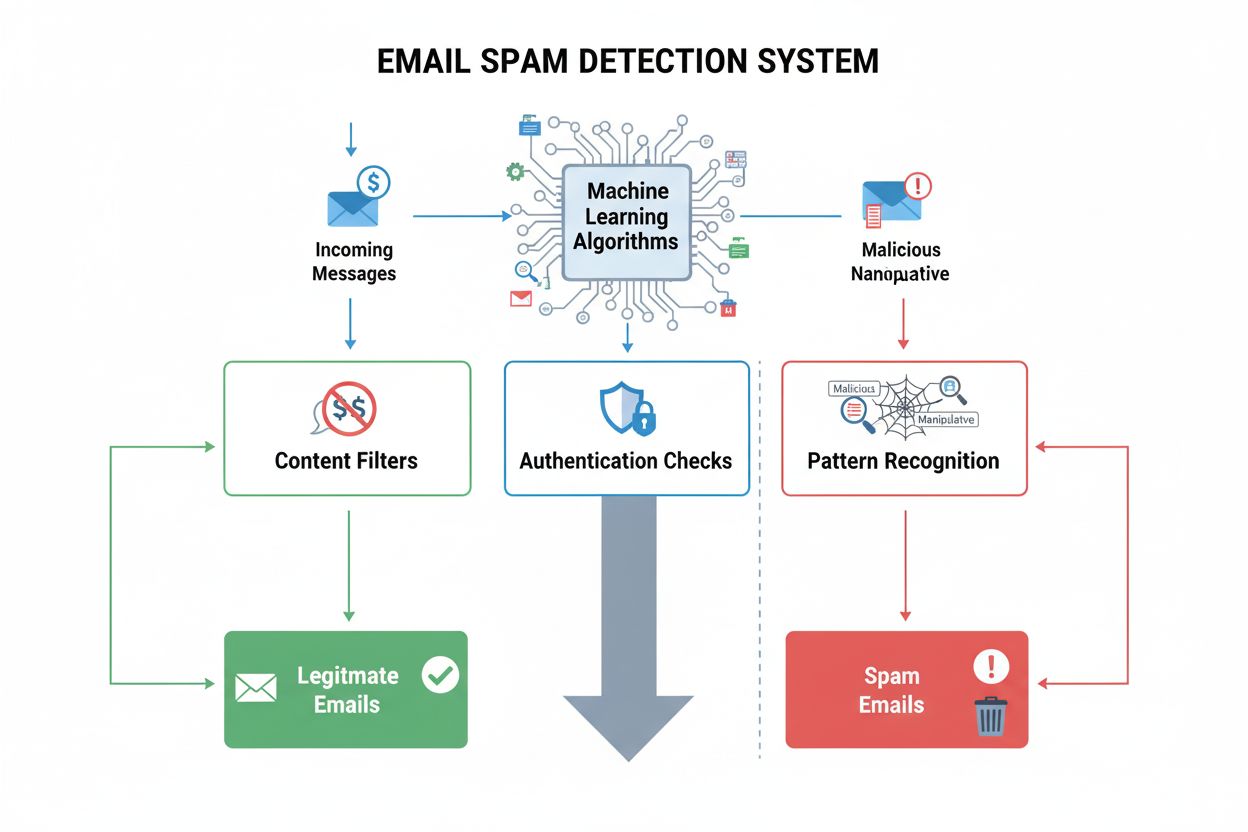

La détection du spam identifie les contenus indésirables et manipulateurs à l'aide d'algorithmes de ML et d'analyses comportementales. Découvrez comment les sys...

Découvrez ce qu’est le spam des moteurs de recherche, y compris les tactiques de référencement black hat comme le bourrage de mots-clés, le cloaking et les ferm...

Consentement aux Cookies

Nous utilisons des cookies pour améliorer votre expérience de navigation et analyser notre trafic. See our privacy policy.