Come Identificare i Crawler AI nei Log del Server: Guida Completa alla Rilevazione

Scopri come identificare e monitorare i crawler AI come GPTBot, PerplexityBot e ClaudeBot nei log del tuo server. Scopri stringhe user-agent, metodi di verifica...

Scopri come identificare e monitorare i crawler AI come GPTBot, ClaudeBot e PerplexityBot nei log del tuo server. Guida completa con stringhe user-agent, verifica IP e strategie pratiche di monitoraggio.

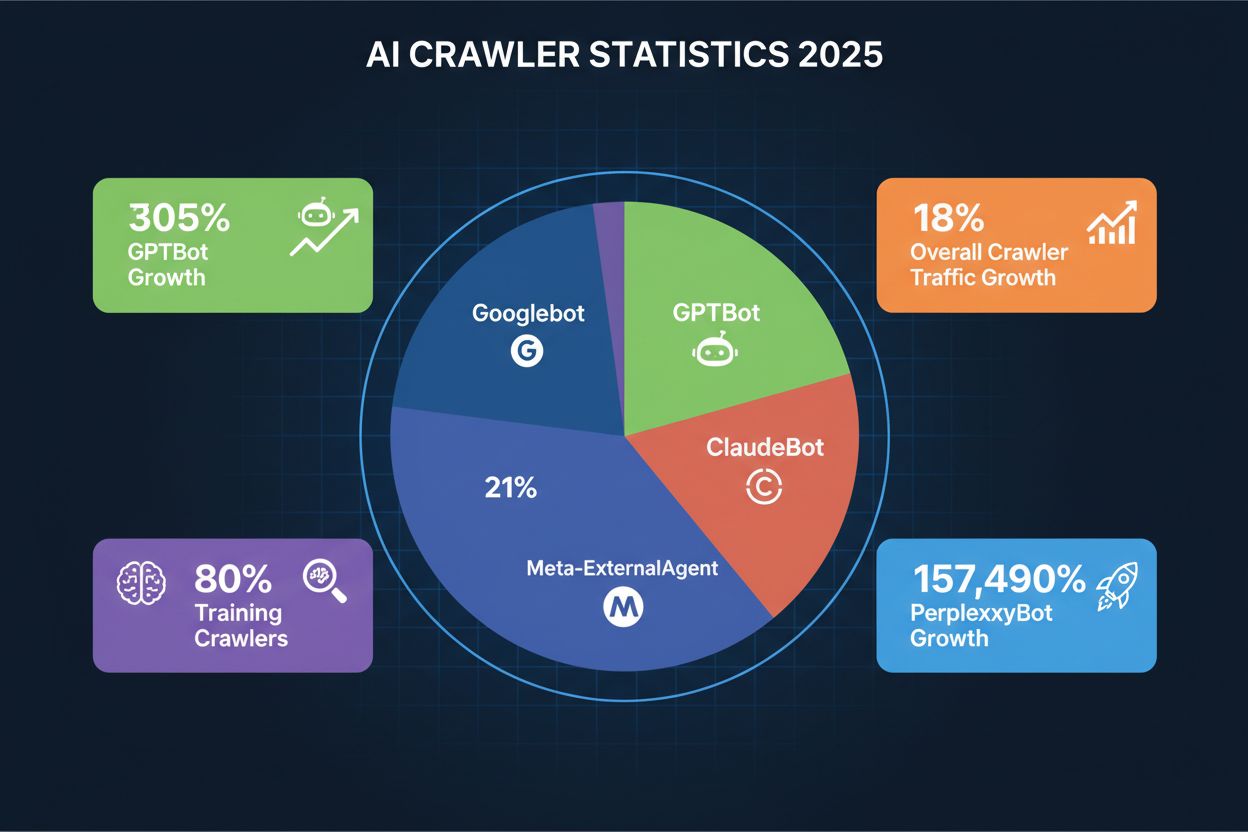

Lo scenario del traffico web è cambiato radicalmente con l’ascesa della raccolta dati AI, andando ben oltre la tradizionale indicizzazione dei motori di ricerca. A differenza di Googlebot di Google o del crawler di Bing, presenti da decenni, i crawler AI rappresentano ora una parte significativa e in rapida crescita del traffico server—con alcune piattaforme che registrano tassi di crescita superiori al 2.800% anno su anno. Comprendere l’attività dei crawler AI è fondamentale per i proprietari di siti web perché incide direttamente sui costi di banda, sulle prestazioni del server, sulle metriche di utilizzo dei dati e, soprattutto, sulla capacità di controllare come i propri contenuti vengono usati per addestrare modelli AI. Senza un monitoraggio adeguato, si vola praticamente alla cieca rispetto a un’importante trasformazione nell’accesso e nell’utilizzo dei propri dati.

I crawler AI si presentano in molte forme, ciascuna con scopi distinti e caratteristiche identificative attraverso le proprie stringhe user-agent. Queste stringhe sono le impronte digitali che i crawler lasciano nei log del server, permettendoti di identificare esattamente quali sistemi AI stanno accedendo ai tuoi contenuti. Di seguito una tabella di riferimento dei principali crawler AI attualmente attivi sul web:

| Nome Crawler | Scopo | Stringa User-Agent | Frequenza di Crawl |

|---|---|---|---|

| GPTBot | Raccolta dati OpenAI per addestramento ChatGPT | Mozilla/5.0 (compatible; GPTBot/1.0; +https://openai.com/gptbot) | 100 pagine/ora |

| ChatGPT-User | Funzione di navigazione web ChatGPT | Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/120.0.0.0 Safari/537.36 | 2.400 pagine/ora |

| ClaudeBot | Raccolta dati Anthropic per addestramento Claude | Mozilla/5.0 (compatible; Claude-Web/1.0; +https://www.anthropic.com/claude-web) | 150 pagine/ora |

| PerplexityBot | Risultati di ricerca Perplexity AI | Mozilla/5.0 (compatible; PerplexityBot/1.0; +https://www.perplexity.ai) | 200 pagine/ora |

| Bingbot | Indicizzazione di ricerca Microsoft Bing | Mozilla/5.0 (compatible; bingbot/2.0; +http://www.bing.com/bingbot.htm) | 300 pagine/ora |

| Google-Extended | Crawling esteso di Google per Gemini | Mozilla/5.0 (compatible; Google-Extended/1.0; +https://www.google.com/bot.html) | 250 pagine/ora |

| OAI-SearchBot | Integrazione di ricerca OpenAI | Mozilla/5.0 (compatible; OAI-SearchBot/1.0; +https://openai.com/searchbot) | 180 pagine/ora |

| Meta-ExternalAgent | Raccolta dati AI di Meta | Mozilla/5.0 (compatible; Meta-ExternalAgent/1.1; +https://www.meta.com/externalagent) | 120 pagine/ora |

| Amazonbot | Servizi AI e ricerca Amazon | Mozilla/5.0 (compatible; Amazonbot/0.1; +https://www.amazon.com/bot.html) | 90 pagine/ora |

| DuckAssistBot | Assistente AI DuckDuckGo | Mozilla/5.0 (compatible; DuckAssistBot/1.0; +https://duckduckgo.com/duckassistbot) | 110 pagine/ora |

| Applebot-Extended | Crawling AI esteso Apple | Mozilla/5.0 (compatible; Applebot-Extended/1.0; +https://support.apple.com/en-us/HT204683) | 80 pagine/ora |

| Bytespider | Raccolta dati AI ByteDance | Mozilla/5.0 (compatible; Bytespider/1.0; +https://www.bytedance.com/en/bytespider) | 160 pagine/ora |

| CCBot | Creazione dataset Common Crawl | Mozilla/5.0 (compatible; CCBot/2.0; +https://commoncrawl.org/faq/) | 50 pagine/ora |

Analizzare i log del server per attività dei crawler AI richiede un approccio sistematico e familiarità con i formati di log generati dal proprio web server. La maggior parte dei siti utilizza Apache o Nginx, ciascuno con strutture di log leggermente diverse, ma entrambi ugualmente efficaci per identificare il traffico dei crawler. La chiave è sapere dove cercare e quali pattern individuare. Ecco un esempio di voce di log di accesso Apache:

192.168.1.100 - - [15/Jan/2024:10:30:45 +0000] "GET /blog/ai-trends HTTP/1.1" 200 4521 "-" "Mozilla/5.0 (compatible; GPTBot/1.0; +https://openai.com/gptbot)"

Per trovare le richieste GPTBot nei log Apache, usa questo comando grep:

grep "GPTBot" /var/log/apache2/access.log | wc -l

Per i log Nginx, il procedimento è simile ma il formato può differire:

grep "ClaudeBot" /var/log/nginx/access.log | wc -l

Per contare il numero di richieste per crawler e identificare quelli più attivi, usa awk per analizzare il campo user-agent:

awk -F'"' '{print $6}' /var/log/apache2/access.log | grep -i "bot\|crawler" | sort | uniq -c | sort -rn

Questo comando estrae la stringa user-agent, filtra le voci di tipo bot, conta le occorrenze e offre una panoramica chiara di quali crawler colpiscono il sito più frequentemente.

Le stringhe user-agent possono essere falsificate, il che significa che un attore malevolo potrebbe fingersi GPTBot mentre in realtà è tutt’altro. Ecco perché la verifica IP è essenziale per confermare che il traffico dichiarato come proveniente da aziende AI legittime abbia effettivamente origine dalle loro infrastrutture. Puoi eseguire una reverse DNS lookup sull’indirizzo IP per verificare la proprietà:

nslookup 192.0.2.1

Se il reverse DNS restituisce un dominio di proprietà di OpenAI, Anthropic o un’altra azienda AI legittima, puoi essere più sicuro dell’autenticità del traffico. Ecco i principali metodi di verifica:

La verifica IP è importante perché evita di essere ingannati da crawler falsi che potrebbero essere concorrenti intenti a raccogliere contenuti o attori malevoli che cercano di sovraccaricare i server fingendosi servizi AI legittimi.

Le piattaforme di analytics tradizionali come Google Analytics 4 e Matomo sono progettate per filtrare il traffico bot, il che significa che l’attività dei crawler AI è in gran parte invisibile nelle dashboard standard. Questo crea un punto cieco in cui non si è consapevoli di quanto traffico e banda consumano i sistemi AI. Per monitorare correttamente l’attività dei crawler AI, servono soluzioni lato server che acquisiscono i dati dei log grezzi prima che vengano filtrati:

Puoi anche integrare i dati dei crawler AI in Google Data Studio usando il Measurement Protocol per GA4, creando report personalizzati che mostrano il traffico AI insieme all’analitica tradizionale. Questo offre una panoramica completa di tutto il traffico che raggiunge il sito, non solo dei visitatori umani.

Implementare un workflow pratico per il monitoraggio dei crawler AI richiede la definizione di metriche di base e controlli regolari. Inizia raccogliendo una settimana di dati per capire il pattern normale di traffico dei crawler, poi imposta un monitoraggio automatizzato per rilevare anomalie. Ecco una checklist di monitoraggio giornaliero:

Usa questo script bash per automatizzare l’analisi giornaliera:

#!/bin/bash

LOG_FILE="/var/log/apache2/access.log"

REPORT_DATE=$(date +%Y-%m-%d)

echo "AI Crawler Activity Report - $REPORT_DATE" > crawler_report.txt

echo "========================================" >> crawler_report.txt

echo "" >> crawler_report.txt

# Conteggio richieste per crawler

echo "Requests by Crawler:" >> crawler_report.txt

awk -F'"' '{print $6}' $LOG_FILE | grep -iE "gptbot|claudebot|perplexitybot|bingbot" | sort | uniq -c | sort -rn >> crawler_report.txt

# Top IP che accedono al sito

echo "" >> crawler_report.txt

echo "Top 10 IPs:" >> crawler_report.txt

awk '{print $1}' $LOG_FILE | sort | uniq -c | sort -rn | head -10 >> crawler_report.txt

# Banda per crawler

echo "" >> crawler_report.txt

echo "Bandwidth by Crawler (bytes):" >> crawler_report.txt

awk -F'"' '{print $6, $NF}' $LOG_FILE | grep -iE "gptbot|claudebot" | awk '{sum[$1]+=$2} END {for (crawler in sum) print crawler, sum[crawler]}' >> crawler_report.txt

mail -s "Daily Crawler Report" admin@example.com < crawler_report.txt

Programma questo script per l’esecuzione giornaliera tramite cron:

0 9 * * * /usr/local/bin/crawler_analysis.sh

Per la visualizzazione su dashboard, usa Grafana per creare pannelli che mostrano le tendenze del traffico crawler nel tempo, con visualizzazioni distinte per ciascun crawler principale e alert configurati per le anomalie.

Il controllo dell’accesso dei crawler AI parte dalla comprensione delle opzioni disponibili e dal livello di controllo necessario. Alcuni proprietari di siti desiderano bloccare tutti i crawler AI per proteggere contenuti proprietari, altri accettano il traffico ma vogliono gestirlo responsabilmente. Il primo strumento di difesa è il file robots.txt, che fornisce istruzioni ai crawler su cosa possono o non possono accedere. Ecco come usarlo:

# Blocca tutti i crawler AI

User-agent: GPTBot

Disallow: /

User-agent: ClaudeBot

Disallow: /

User-agent: PerplexityBot

Disallow: /

# Consenti specifici crawler

User-agent: Googlebot

Allow: /

User-agent: Bingbot

Allow: /

Tuttavia, robots.txt ha notevoli limitazioni: è solo un suggerimento che i crawler possono ignorare, e gli attori malevoli non lo rispetteranno affatto. Per un controllo più robusto, implementa blocchi a livello di firewall usando iptables o i security group del cloud provider. Puoi bloccare specifici intervalli IP o stringhe user-agent a livello di web server tramite mod_rewrite di Apache o istruzioni if di Nginx. Per una soluzione pratica, combina robots.txt per i crawler legittimi con regole di firewall per quelli che non lo rispettano e monitora i log per individuare i trasgressori.

Le tecniche avanzate di rilevamento vanno oltre il semplice matching dello user-agent per identificare crawler sofisticati e traffico falsificato. Le HTTP Message Signatures RFC 9421 forniscono un modo crittografico per i crawler di dimostrare la propria identità firmando le richieste con chiavi private, rendendo la falsificazione quasi impossibile. Alcune aziende AI stanno iniziando a implementare header Signature-Agent che includono una prova crittografica dell’identità. Oltre alle firme, puoi analizzare pattern comportamentali che distinguono i crawler legittimi dagli impostori: i crawler legittimi eseguono JavaScript in modo coerente, seguono velocità di crawl prevedibili, rispettano i limiti di frequenza e mantengono IP consistenti. L’analisi del rate limiting rivela pattern sospetti—un crawler che improvvisamente aumenta le richieste del 500% o accede alle pagine in ordine casuale invece che seguendo la struttura del sito è probabilmente malevolo. Con l’evoluzione dei browser AI agentici, che possono mostrare comportamenti simili a quelli umani (esecuzione JavaScript, gestione cookie, referrer), saranno necessari metodi di rilevamento più raffinati che valutino la firma completa della richiesta, non solo la stringa user-agent.

Una strategia di monitoraggio completa per ambienti di produzione richiede la definizione di baseline, il rilevamento delle anomalie e la conservazione di registri dettagliati. Inizia raccogliendo due settimane di dati di baseline per capire i pattern normali di traffico dei crawler, inclusi orari di picco, frequenze tipiche di richiesta per crawler e consumo di banda. Imposta un rilevamento delle anomalie che ti avvisi quando un crawler supera il 150% della sua frequenza di base o quando compaiono nuovi crawler. Configura soglie di alert come la notifica immediata se un singolo crawler consuma oltre il 30% della banda, o se il traffico totale dei crawler supera il 50% del traffico complessivo. Monitora metriche di report come richieste totali dei crawler, banda consumata, crawler unici rilevati e richieste bloccate. Per chi è preoccupato dell’uso dei propri dati per addestramento AI, AmICited.com offre un monitoraggio delle citazioni AI che mostra esattamente quali modelli AI citano i tuoi contenuti, dando visibilità su come i tuoi dati vengono usati a valle. Implementa questa strategia usando una combinazione di log server, regole firewall e strumenti di analytics per mantenere pieno controllo e visibilità sull’attività dei crawler AI.

I crawler dei motori di ricerca come Googlebot indicizzano i contenuti per i risultati di ricerca, mentre i crawler AI raccolgono dati per addestrare grandi modelli linguistici o alimentare motori di risposta AI. I crawler AI spesso effettuano crawling in modo più aggressivo e possono accedere a contenuti che i motori di ricerca non visitano, diventando così fonti di traffico distinte che richiedono strategie di monitoraggio e gestione separate.

Sì, le stringhe user-agent sono semplici da falsificare poiché sono solo intestazioni di testo nelle richieste HTTP. Per questo la verifica IP è essenziale: i crawler AI legittimi provengono da specifici intervalli IP di proprietà delle aziende, rendendo la verifica tramite IP molto più affidabile rispetto al solo controllo delle stringhe user-agent.

Puoi usare robots.txt per suggerire il blocco (anche se i crawler possono ignorarlo), oppure implementare un blocco a livello di firewall sul server usando iptables, Apache mod_rewrite o regole Nginx. Per il massimo controllo, combina robots.txt per i crawler legittimi con regole di firewall basate su IP per quelli che non lo rispettano.

Google Analytics 4, Matomo e piattaforme simili sono progettate per filtrare il traffico dei bot, rendendo invisibili i crawler AI nelle dashboard standard. Servono soluzioni lato server come ELK Stack, Splunk o Datadog per acquisire i dati grezzi dei log e vedere l’attività completa dei crawler.

I crawler AI possono consumare una quantità significativa di banda: alcuni siti riportano che il 30-50% del traffico totale proviene dai crawler. Solo ChatGPT-User effettua crawling a 2.400 pagine/ora e, con più crawler AI attivi contemporaneamente, i costi di banda possono aumentare notevolmente senza un adeguato monitoraggio e controllo.

Imposta un monitoraggio automatico giornaliero utilizzando cron job per analizzare i log e generare report. Per applicazioni critiche, implementa avvisi in tempo reale che ti notificano immediatamente se un crawler supera le soglie di base del 150% o consuma più del 30% della banda.

La verifica IP è molto più affidabile rispetto al controllo delle stringhe user-agent, ma non è infallibile: la falsificazione degli IP è tecnicamente possibile. Per la massima sicurezza, combina la verifica IP con le HTTP Message Signatures RFC 9421, che forniscono una prova crittografica dell’identità quasi impossibile da falsificare.

Per prima cosa, verifica l’indirizzo IP con gli intervalli ufficiali dell’azienda dichiarata. Se non corrisponde, blocca l’IP a livello di firewall. Se corrisponde ma il comportamento sembra anomalo, imposta un rate limiting o blocca temporaneamente il crawler mentre indaghi. Mantieni sempre log dettagliati per analisi e riferimenti futuri.

AmICited monitora come i sistemi AI come ChatGPT, Perplexity e Google AI Overviews citano il tuo brand e i tuoi contenuti. Ottieni insight in tempo reale sulla tua visibilità AI e proteggi i tuoi diritti sui contenuti.

Scopri come identificare e monitorare i crawler AI come GPTBot, PerplexityBot e ClaudeBot nei log del tuo server. Scopri stringhe user-agent, metodi di verifica...

Scopri come bloccare o autorizzare i crawler AI come GPTBot e ClaudeBot utilizzando robots.txt, blocchi a livello di server e metodi di protezione avanzati. Gui...

Guida completa ai crawler AI nel 2025. Identifica GPTBot, ClaudeBot, PerplexityBot e oltre 20 altri bot AI. Scopri come bloccare, consentire o monitorare i craw...

Consenso Cookie

Usiamo i cookie per migliorare la tua esperienza di navigazione e analizzare il nostro traffico. See our privacy policy.