Hvordan identifisere AI-crawlere i serverlogger: Komplett veiledning for deteksjon

Lær hvordan du identifiserer og overvåker AI-crawlere som GPTBot, PerplexityBot og ClaudeBot i serverloggene dine. Oppdag user-agent-strenger, IP-verifiseringsm...

Lær å identifisere og overvåke AI-crawlere som GPTBot, ClaudeBot og PerplexityBot i serverloggene dine. Komplett guide med user-agent-strenger, IP-verifisering og praktiske overvåkningsstrategier.

Landskapet for webtrafikk har fundamentalt endret seg med fremveksten av AI-datasamling, langt forbi tradisjonell søkemotorindeksering. I motsetning til Googles Googlebot eller Bings crawler, som har eksistert i flere tiår, utgjør AI-crawlere nå en betydelig og raskt voksende del av servertrafikken—noen plattformer har opplevd vekstrater på over 2 800 % år over år. For nettstedseiere er det avgjørende å forstå AI-crawleraktivitet fordi det direkte påvirker båndbreddekostnader, serverytelse, databruksmålinger og ikke minst din evne til å kontrollere hvordan innholdet ditt brukes til å trene AI-modeller. Uten skikkelig overvåking flyr du i blinde i møte med et stort skifte i hvordan dataene dine blir hentet og utnyttet.

AI-crawlere kommer i mange former, hver med ulike formål og identifiserbare kjennetegn gjennom sine user-agent-strenger. Disse strengene er de digitale fingeravtrykkene crawlerne etterlater i serverloggene dine, slik at du kan identifisere nøyaktig hvilke AI-systemer som får tilgang til innholdet ditt. Nedenfor er en omfattende referansetabell over de viktigste AI-crawlerne som for tiden er aktive på nettet:

| Crawler-navn | Formål | User-Agent-streng | Crawlrate |

|---|---|---|---|

| GPTBot | OpenAI-datasamling for ChatGPT-trening | Mozilla/5.0 (compatible; GPTBot/1.0; +https://openai.com/gptbot) | 100 sider/time |

| ChatGPT-User | ChatGPTs nettleserfunksjon | Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/120.0.0.0 Safari/537.36 | 2 400 sider/time |

| ClaudeBot | Anthropics datasamling for Claude-trening | Mozilla/5.0 (compatible; Claude-Web/1.0; +https://www.anthropic.com/claude-web) | 150 sider/time |

| PerplexityBot | Perplexity AI søkeresultater | Mozilla/5.0 (compatible; PerplexityBot/1.0; +https://www.perplexity.ai) | 200 sider/time |

| Bingbot | Microsoft Bing søkeindeksering | Mozilla/5.0 (compatible; bingbot/2.0; +http://www.bing.com/bingbot.htm) | 300 sider/time |

| Google-Extended | Googles utvidede crawling for Gemini | Mozilla/5.0 (compatible; Google-Extended/1.0; +https://www.google.com/bot.html) | 250 sider/time |

| OAI-SearchBot | OpenAI søkeintegrasjon | Mozilla/5.0 (compatible; OAI-SearchBot/1.0; +https://openai.com/searchbot) | 180 sider/time |

| Meta-ExternalAgent | Meta AI-datasamling | Mozilla/5.0 (compatible; Meta-ExternalAgent/1.1; +https://www.meta.com/externalagent) | 120 sider/time |

| Amazonbot | Amazon AI- og søketjenester | Mozilla/5.0 (compatible; Amazonbot/0.1; +https://www.amazon.com/bot.html) | 90 sider/time |

| DuckAssistBot | DuckDuckGo AI-assistent | Mozilla/5.0 (compatible; DuckAssistBot/1.0; +https://duckduckgo.com/duckassistbot) | 110 sider/time |

| Applebot-Extended | Apples utvidede AI-crawling | Mozilla/5.0 (compatible; Applebot-Extended/1.0; +https://support.apple.com/en-us/HT204683) | 80 sider/time |

| Bytespider | ByteDance AI-datasamling | Mozilla/5.0 (compatible; Bytespider/1.0; +https://www.bytedance.com/en/bytespider) | 160 sider/time |

| CCBot | Common Crawl datasettopprettelse | Mozilla/5.0 (compatible; CCBot/2.0; +https://commoncrawl.org/faq/) | 50 sider/time |

Analyse av serverlogger for AI-crawleraktivitet krever en systematisk tilnærming og kjennskap til loggformatene som webserveren din genererer. De fleste nettsteder bruker enten Apache eller Nginx, som har litt ulike loggstrukturer, men begge er like effektive for å identifisere crawlertrafikk. Nøkkelen er å vite hvor du skal lete og hvilke mønstre du skal se etter. Her er et eksempel på en Apache access logg-oppføring:

192.168.1.100 - - [15/Jan/2024:10:30:45 +0000] "GET /blog/ai-trends HTTP/1.1" 200 4521 "-" "Mozilla/5.0 (compatible; GPTBot/1.0; +https://openai.com/gptbot)"

For å finne GPTBot-forespørsler i Apache-logger, bruk denne grep-kommandoen:

grep "GPTBot" /var/log/apache2/access.log | wc -l

For Nginx-logger er prosessen lik, men loggformatet kan være litt annerledes:

grep "ClaudeBot" /var/log/nginx/access.log | wc -l

For å telle antall forespørsler per crawler og identifisere hvilke som er mest aktive, bruk awk for å tolke user-agent-feltet:

awk -F'"' '{print $6}' /var/log/apache2/access.log | grep -i "bot\|crawler" | sort | uniq -c | sort -rn

Denne kommandoen trekker ut user-agent-strengen, filtrerer etter bot-lignende oppføringer og teller forekomstene, slik at du får et klart bilde av hvilke crawlere som besøker nettstedet ditt oftest.

User-agent-strenger kan forfalskes, noe som betyr at en ondsinnet aktør kan utgi seg for å være GPTBot mens det egentlig er noe helt annet. Derfor er IP-verifisering avgjørende for å bekrefte at trafikken som hevder å komme fra legitime AI-selskaper faktisk stammer fra deres infrastruktur. Du kan utføre et reverse DNS-oppslag på IP-adressen for å verifisere eierskap:

nslookup 192.0.2.1

Hvis reverse DNS løser til et domene eid av OpenAI, Anthropic eller et annet legitimt AI-selskap, kan du være tryggere på at trafikken er ekte. Her er de viktigste verifiseringsmetodene:

IP-verifisering er viktig fordi det hindrer deg i å bli lurt av falske crawlere som kan være konkurrenter som skraper innholdet ditt eller ondsinnede aktører som prøver å overbelaste serverne dine mens de utgir seg for å være legitime AI-tjenester.

Tradisjonelle analyseplattformer som Google Analytics 4 og Matomo er laget for å filtrere ut bottrafikk, noe som betyr at AI-crawleraktivitet i stor grad er usynlig i dine vanlige analyse-dashbord. Dette skaper en blindsone hvor du ikke vet hvor mye trafikk og båndbredde AI-systemer bruker. For å overvåke AI-crawleraktivitet skikkelig, trenger du serverbaserte løsninger som fanger rå loggdata før det blir filtrert:

Du kan også integrere AI-crawlerdata i Google Data Studio via Measurement Protocol for GA4, slik at du kan lage egendefinerte rapporter som viser AI-trafikk sammen med dine vanlige analyser. Dette gir deg et komplett bilde av all trafikk til nettstedet ditt, ikke bare menneskelige besøkende.

Å implementere en praktisk arbeidsflyt for overvåking av AI-crawleraktivitet krever etablering av baseline-målinger og jevnlig kontroll av disse. Start med å samle inn en ukes baseline-data for å forstå dine normale crawler-trafikkmønstre, og sett deretter opp automatisert overvåking for å oppdage avvik. Her er en daglig overvåkningssjekkliste:

Bruk dette bash-scriptet for å automatisere daglig analyse:

#!/bin/bash

LOG_FILE="/var/log/apache2/access.log"

REPORT_DATE=$(date +%Y-%m-%d)

echo "AI Crawler Activity Report - $REPORT_DATE" > crawler_report.txt

echo "========================================" >> crawler_report.txt

echo "" >> crawler_report.txt

# Count requests by crawler

echo "Requests by Crawler:" >> crawler_report.txt

awk -F'"' '{print $6}' $LOG_FILE | grep -iE "gptbot|claudebot|perplexitybot|bingbot" | sort | uniq -c | sort -rn >> crawler_report.txt

# Top IPs accessing site

echo "" >> crawler_report.txt

echo "Top 10 IPs:" >> crawler_report.txt

awk '{print $1}' $LOG_FILE | sort | uniq -c | sort -rn | head -10 >> crawler_report.txt

# Bandwidth by crawler

echo "" >> crawler_report.txt

echo "Bandwidth by Crawler (bytes):" >> crawler_report.txt

awk -F'"' '{print $6, $NF}' $LOG_FILE | grep -iE "gptbot|claudebot" | awk '{sum[$1]+=$2} END {for (crawler in sum) print crawler, sum[crawler]}' >> crawler_report.txt

mail -s "Daily Crawler Report" admin@example.com < crawler_report.txt

Planlegg dette scriptet til å kjøres daglig med cron:

0 9 * * * /usr/local/bin/crawler_analysis.sh

For dashbordvisualisering, bruk Grafana til å lage paneler som viser crawler-trafikktrender over tid, med egne visualiseringer for hver hovedcrawler og varsler konfigurert for avvik.

Å kontrollere AI-crawler-tilgang starter med å forstå alternativene dine og hvilket kontrollnivå du faktisk trenger. Noen eiere ønsker å blokkere alle AI-crawlere for å beskytte proprietært innhold, mens andre ønsker trafikken, men vil styre den ansvarlig. Første forsvarslinje er robots.txt-filen, som gir instruksjoner til crawlere om hva de kan og ikke kan få tilgang til. Slik bruker du den:

# Blokker alle AI-crawlere

User-agent: GPTBot

Disallow: /

User-agent: ClaudeBot

Disallow: /

User-agent: PerplexityBot

Disallow: /

# Tillat spesifikke crawlere

User-agent: Googlebot

Allow: /

User-agent: Bingbot

Allow: /

Men robots.txt har betydelige begrensninger: det er kun en anbefaling som crawlere kan ignorere, og ondsinnede aktører vil ikke respektere det i det hele tatt. For mer robust kontroll, implementer brannmurbasert blokkering på servernivå ved hjelp av iptables eller sikkerhetsgrupper hos din skytjenesteleverandør. Du kan blokkere bestemte IP-områder eller user-agent-strenger på webservernivå med Apaches mod_rewrite eller Nginx if-setninger. For praktisk implementering, kombiner robots.txt for legitime crawlere med brannmurregler for de som ikke respekterer den, og overvåk loggene dine for å fange opp overtredere.

Avanserte deteksjonsteknikker går lenger enn enkel user-agent-matching for å identifisere sofistikerte crawlere og til og med forfalsket trafikk. RFC 9421 HTTP Message Signatures gir en kryptografisk måte for crawlere å bevise sin identitet ved å signere forespørsler med private nøkler, noe som gjør forfalskning nesten umulig. Noen AI-selskaper begynner å implementere Signature-Agent-headere som inneholder kryptografisk bevis på identitet. Utover signaturer kan du analysere atferdsmønstre som skiller legitime crawlere fra etterlignere: legitime crawlere kjører konsekvent JavaScript, følger forutsigbare crawl-hastigheter, respekterer raterestriksjoner og bruker konsistente IP-adresser. Analyse av raterestriksjoner avslører mistenkelige mønstre—en crawler som plutselig øker forespørslene med 500 % eller besøker sider i tilfeldig rekkefølge i stedet for å følge nettstedets struktur, er sannsynligvis ondsinnet. Etter hvert som agentiske AI-nettlesere blir mer avanserte, kan de vise menneskelignende atferd som JavaScript-kjøring, håndtering av informasjonskapsler og referrer-mønstre, noe som krever mer nyanserte deteksjonsmetoder som ser på hele forespørselssignaturen og ikke bare user-agent-strengen.

En omfattende overvåkningsstrategi for produksjonsmiljøer krever etablering av baselines, oppdagelse av avvik og detaljert logging. Start med å samle inn to ukers baseline-data for å forstå dine normale crawler-trafikkmønstre, inkludert peak-tider, typiske forespørselsrater per crawler og båndbreddeforbruk. Sett opp anomalideteksjon som varsler deg når en crawler overstiger 150 % av baseline-rate eller når nye crawlere dukker opp. Konfigurer varslingsgrenser som umiddelbar beskjed hvis en enkelt crawler bruker mer enn 30 % av båndbredden, eller hvis total crawlertrafikk overstiger 50 % av all trafikk. Følg rapporteringsmetrikker som totalt antall crawler-forespørsler, båndbredde brukt, unike crawlere registrert og blokkerte forespørsler. For organisasjoner som er opptatt av AI-treningsdata, tilbyr AmICited.com utfyllende AI-siteringssporing som viser nøyaktig hvilke AI-modeller som siterer innholdet ditt, og gir deg innsikt i hvordan dataene dine brukes videre. Implementer denne strategien med en kombinasjon av serverlogger, brannmurregler og analyseverktøy for å opprettholde full oversikt og kontroll over AI-crawleraktivitet.

Søkemotorcrawlere som Googlebot indekserer innhold for søkeresultater, mens AI-crawlere samler inn data for å trene store språkmodeller eller drive AI-svarmotorer. AI-crawlere crawler ofte mer aggressivt og kan få tilgang til innhold som søkemotorer ikke gjør, noe som gjør dem til distinkte trafikkilder som krever separat overvåking og styring.

Ja, user-agent-strenger er enkle å forfalske siden de bare er tekstoverskrifter i HTTP-forespørsler. Dette er grunnen til at IP-verifisering er avgjørende—legitime AI-crawlere kommer fra spesifikke IP-områder eid av deres selskaper, noe som gjør IP-basert verifisering mye mer pålitelig enn bare matching av user-agent.

Du kan bruke robots.txt for å foreslå blokkering (selv om crawlere kan ignorere det), eller implementere blokkering på servernivå ved hjelp av iptables, Apache mod_rewrite eller Nginx-regler. For maksimal kontroll, kombiner robots.txt for legitime crawlere med IP-baserte brannmurregler for de som ikke respekterer robots.txt.

Google Analytics 4, Matomo og lignende plattformer er laget for å filtrere ut bottrafikk, noe som gjør AI-crawlere usynlige i vanlige dashbord. Du trenger serverbaserte løsninger som ELK Stack, Splunk eller Datadog for å fange opp rå loggdata og se fullstendig crawleraktivitet.

AI-crawlere kan bruke betydelig båndbredde—noen nettsteder rapporterer at 30–50 % av total trafikk kommer fra crawlere. ChatGPT-User alene crawler med 2 400 sider/time, og med flere AI-crawlere aktive samtidig, kan båndbreddekostnadene øke betydelig uten ordentlig overvåking og kontroll.

Sett opp automatisert daglig overvåking ved hjelp av cron-jobber for å analysere logger og generere rapporter. For kritiske applikasjoner, implementer sanntidsvarsling som gir beskjed umiddelbart hvis en crawler overskrider baseline med 150 % eller bruker mer enn 30 % av båndbredden.

IP-verifisering er mye mer pålitelig enn matching av user-agent, men det er ikke idiotsikkert—IP-forfalskning er teknisk mulig. For maksimal sikkerhet, kombiner IP-verifisering med RFC 9421 HTTP Message Signatures, som gir kryptografisk bevis på identitet som er nesten umulig å forfalske.

Først, verifiser IP-adressen mot offisielle områder fra det påståtte selskapet. Hvis det ikke stemmer, blokker IP-en på brannmurnivå. Hvis det stemmer, men atferden virker unormal, implementer raterestriksjon eller blokker crawleren midlertidig mens du undersøker. Ha alltid detaljerte logger for analyse og fremtidig referanse.

AmICited overvåker hvordan AI-systemer som ChatGPT, Perplexity og Google AI Overviews siterer merkevaren og innholdet ditt. Få sanntidsinnsikt i din AI-synlighet og beskytt dine opphavsrettigheter.

Lær hvordan du identifiserer og overvåker AI-crawlere som GPTBot, PerplexityBot og ClaudeBot i serverloggene dine. Oppdag user-agent-strenger, IP-verifiseringsm...

Lær hvordan du reviderer AI-crawlertilgang til nettstedet ditt. Oppdag hvilke boter som kan se innholdet ditt og løs blokkeringer som hindrer AI-synlighet i Cha...

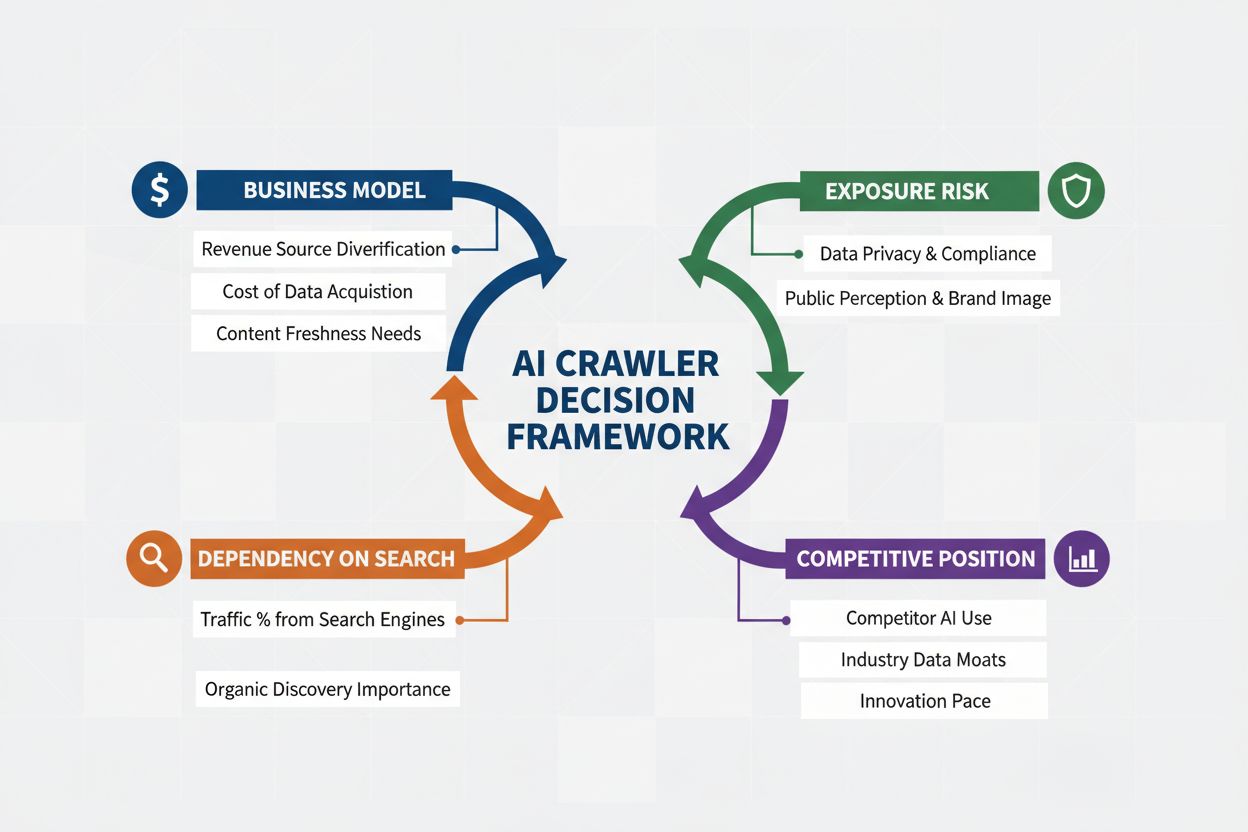

Lær hvordan du tar strategiske beslutninger om blokkering av AI-crawlere. Vurder innholdstype, trafikkilder, inntektsmodeller og konkurranseposisjon med vårt om...

Informasjonskapselsamtykke

Vi bruker informasjonskapsler for å forbedre din surfeopplevelse og analysere vår trafikk. See our privacy policy.