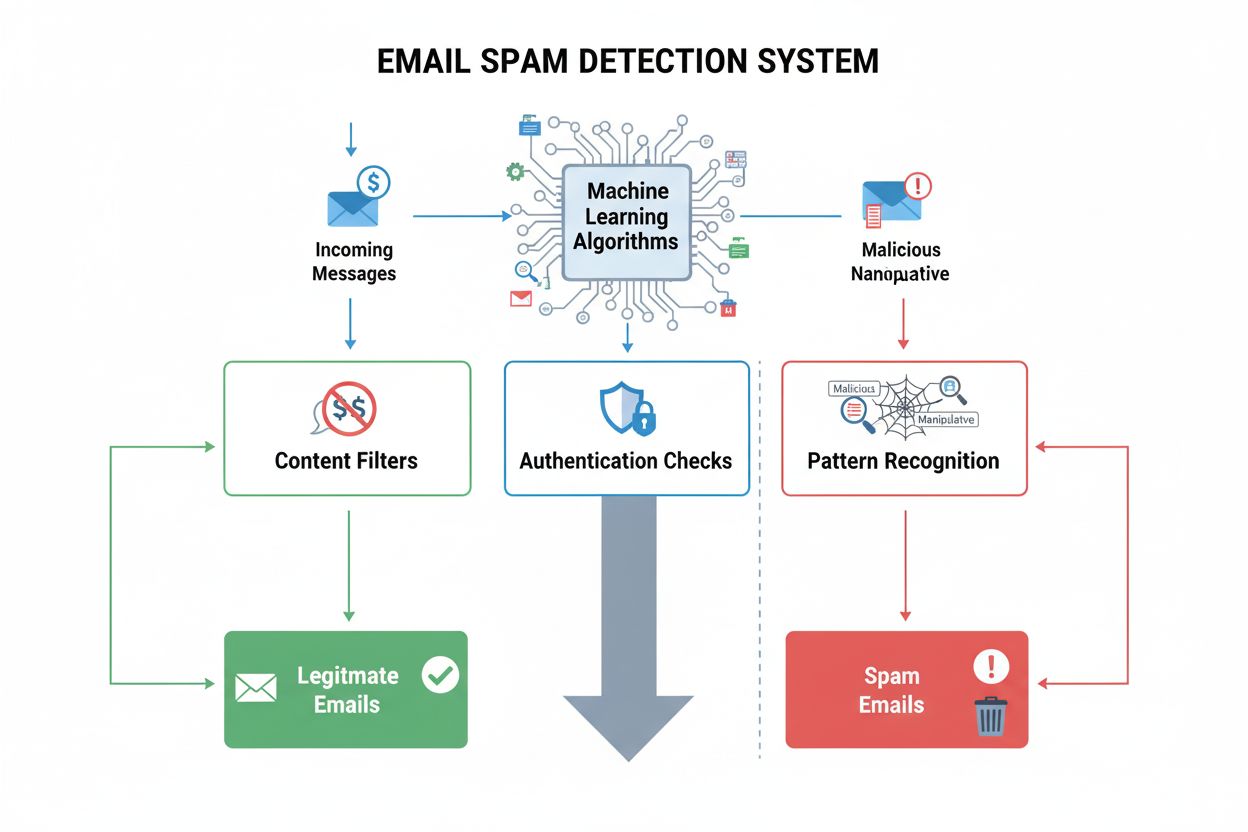

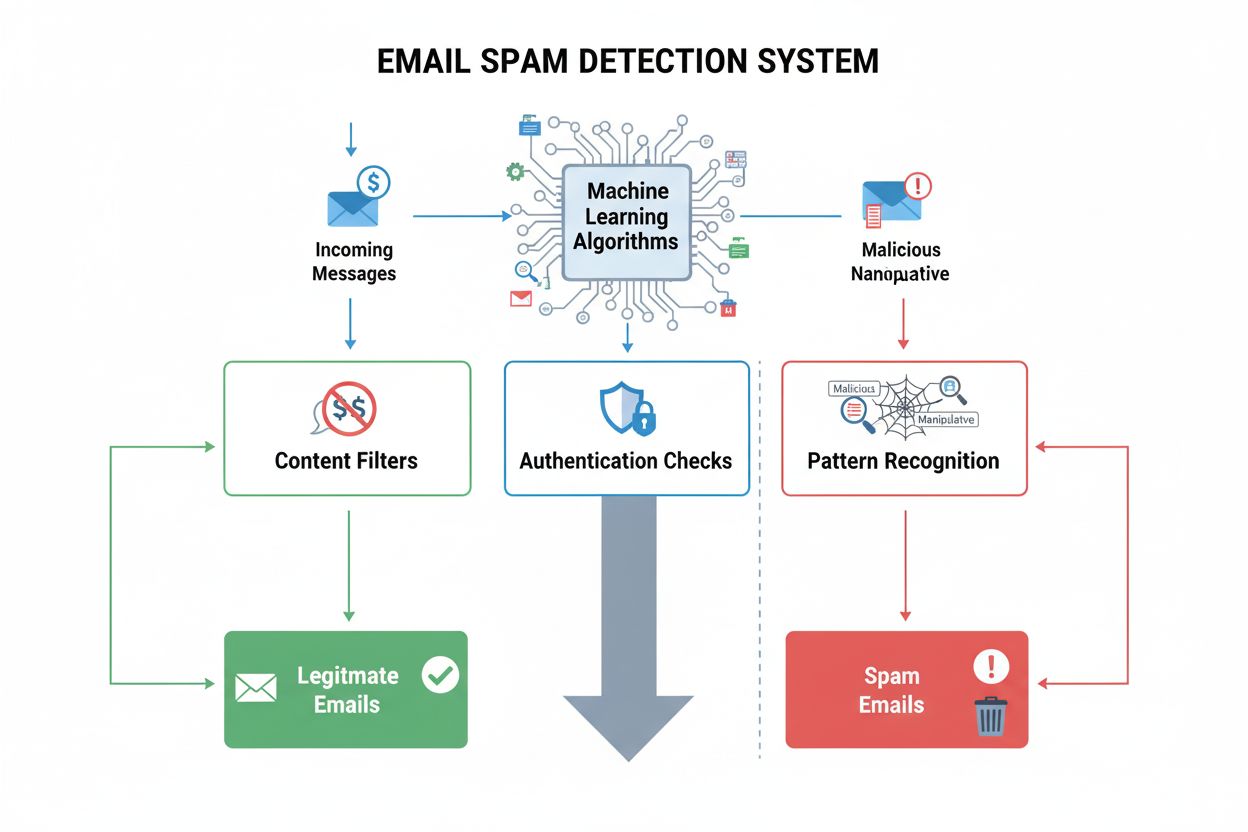

Detecção de Spam

A detecção de spam identifica conteúdo indesejado e manipulativo usando algoritmos de ML e análise comportamental. Saiba como sistemas de IA filtram spam em ema...

Malware, ou software malicioso, é qualquer programa ou código projetado intencionalmente para causar danos, interromper ou obter acesso não autorizado a sistemas de computadores, redes e sites. Engloba vírus, worms, trojans, ransomware, spyware e outros códigos maliciosos que comprometem a confidencialidade, integridade ou disponibilidade de sistemas e dados digitais.

Malware, ou software malicioso, é qualquer programa ou código projetado intencionalmente para causar danos, interromper ou obter acesso não autorizado a sistemas de computadores, redes e sites. Engloba vírus, worms, trojans, ransomware, spyware e outros códigos maliciosos que comprometem a confidencialidade, integridade ou disponibilidade de sistemas e dados digitais.

Malware, abreviação de software malicioso, é qualquer programa, código ou aplicação projetado intencionalmente para causar danos, interromper ou obter acesso não autorizado a sistemas de computadores, redes, sites e dispositivos digitais. Segundo o Instituto Nacional de Padrões e Tecnologia (NIST), malware é definido como “software ou firmware destinado a executar um processo não autorizado que terá impacto adverso na confidencialidade, integridade ou disponibilidade de um sistema de informação”. O termo abrange uma ampla gama de ameaças maliciosas, incluindo vírus, worms, trojans, ransomware, spyware, adware, rootkits e outras entidades baseadas em código que infectam hospedeiros. O malware opera com intenção hostil, buscando invadir sistemas, roubar dados sensíveis, criptografar arquivos para resgate, monitorar a atividade do usuário ou simplesmente interromper operações normais. Ao contrário do software legítimo, que serve a propósitos definidos pelo usuário, o malware executa processos não autorizados que comprometem a segurança do sistema e a privacidade do usuário sem consentimento ou conhecimento.

A história do malware remonta a conceitos teóricos de autômatos auto-replicantes propostos pelo matemático John von Neumann em 1949, mas a história moderna do malware começou com o vírus Elk Cloner em 1982, que infectava sistemas Apple II por meio de disquetes contaminados. Durante as décadas de 1980 e 1990, à medida que o Microsoft Windows se tornou o sistema operacional dominante, o malware evoluiu rapidamente com vírus escritos em linguagens de macro visando documentos do Word e planilhas. Os anos 2000 testemunharam o surgimento de worms de mensagens instantâneas que se espalhavam via AOL AIM, MSN Messenger e Yahoo Messenger usando táticas de engenharia social. Entre 2005 e 2009, o adware proliferou de forma dramática, levando a processos judiciais e ações regulatórias contra empresas de adware. O cenário mudou drasticamente em 2013 com o surgimento do ransomware CryptoLocker, que forçou vítimas a pagar cerca de US$ 3 milhões em resgates e gerou inúmeras variantes. Nos últimos anos, houve um aumento de 30% nos incidentes de malware entre 2023 e 2024, com ataques de ransomware explodindo em 236,7%, demonstrando que as ameaças de malware continuam a evoluir e a se intensificar em sofisticação e frequência.

| Tipo de Malware | Mecanismo | Impacto Principal | Método de Propagação | Dificuldade de Detecção |

|---|---|---|---|---|

| Vírus | Se anexa a arquivos; replica quando executado | Corrupção de arquivos; lentidão do sistema | Requer execução de programa hospedeiro | Média |

| Worm | Auto-replicante; se espalha independentemente | Congestionamento de rede; roubo de dados | Vulnerabilidades de rede; e-mail | Média-Alta |

| Trojan | Disfarça-se como software legítimo | Acesso não autorizado; roubo de dados | Engenharia social; downloads | Alta |

| Ransomware | Criptografa arquivos; exige pagamento | Inacessibilidade de dados; perda financeira | Phishing; exploits; malvertising | Média |

| Spyware | Monitora atividades do usuário secretamente | Violação de privacidade; roubo de credenciais | Software empacotado; downloads | Alta |

| Adware | Exibe anúncios indesejados | Erosão de privacidade; degradação de desempenho | Sequestro de navegador; empacotamento | Baixa-Média |

| Rootkit | Fornece acesso de nível administrador | Comprometimento completo do sistema | Phishing; downloads maliciosos | Muito Alta |

| Keylogger | Registra entradas do teclado | Roubo de credenciais; fraude financeira | Phishing; anexos maliciosos | Alta |

| Botnet | Cria rede de dispositivos infectados | Ataques DDoS; envio de spam | Worms; trojans; exploits | Alta |

| Malware Fileless | Opera apenas na memória do sistema | Roubo de dados; movimentação lateral | Exploits; abuso de ferramentas legítimas | Muito Alta |

O malware opera através de um ciclo sofisticado que começa com vetores iniciais de infecção, como e-mails de phishing, downloads maliciosos, sites comprometidos ou vulnerabilidades de software sem correção. Uma vez que o malware penetra em um sistema, normalmente tenta escalação de privilégios para obter acesso de nível mais alto, permitindo operações mais danosas e persistência no sistema. Malwares avançados empregam mecanismos de furtividade e persistência, incluindo código polimórfico que altera assinaturas em tempo de execução, tecnologia de rootkit que oculta processos do sistema operacional e modificações no registro para garantir a sobrevivência após reinicializações. Muitas variantes sofisticadas estabelecem conexões de comando e controle (C2) com servidores remotos, permitindo que atacantes emitam comandos, baixem cargas adicionais ou exfiltrem dados roubados. A fase de exfiltração de dados envolve o roubo de informações valiosas como registros financeiros, propriedade intelectual, dados pessoais ou credenciais, que os atacantes então vendem em mercados da dark web ou usam para espionagem corporativa. Por fim, alguns malwares exibem capacidade de auto-replicação e movimentação lateral, espalhando-se para outros sistemas na rede e criando infecções em cascata capazes de comprometer toda a infraestrutura organizacional em poucas horas.

O malware representa riscos catastróficos para sites e infraestrutura digital, com mais de 18 milhões de sites infectados por malware a qualquer momento a cada semana, segundo estatísticas recentes de cibersegurança. Quando sites são infectados, motores de busca como o Google os sinalizam automaticamente como inseguros e os removem dos resultados de busca, causando quedas drásticas no tráfego orgânico e na receita. Sites infectados podem injetar conteúdo de spam, redirecionar usuários para páginas maliciosas, roubar dados dos visitantes e servir como pontos de distribuição para outros ataques. As consequências financeiras são severas: o custo médio de uma violação de dados para pequenas empresas vai de US$ 120.000 a US$ 1,24 milhão, enquanto ataques de ransomware exigem pagamentos de milhares a milhões de dólares. Além dos custos financeiros diretos, sites infectados sofrem com tempo de inatividade, erosão da confiança do cliente, multas regulatórias e danos à reputação que podem perdurar por anos. De acordo com dados recentes, 34% das empresas atingidas por malware levaram uma semana ou mais para recuperar o acesso a seus sistemas, resultando em perda de produtividade, prazos perdidos e insatisfação dos clientes. Para sites de e-commerce, infecções por malware podem levar a violações de conformidade PCI, processos de clientes e perda permanente de relacionamentos comerciais.

Detectar malware exige abordagens em múltiplas camadas, combinando detecção baseada em assinaturas, análise comportamental e tecnologias de aprendizado de máquina. A detecção baseada em assinaturas compara arquivos com bancos de dados de assinaturas de malware conhecidas, mas essa abordagem falha contra variantes novas ou polimórficas que mudam constantemente seu código. A análise comportamental monitora atividades do sistema em busca de padrões suspeitos, como modificações incomuns de arquivos, conexões de rede não autorizadas, consumo excessivo de recursos ou tentativas de desabilitar softwares de segurança. Sistemas de aprendizado de máquina e inteligência artificial como o Malware.AI detectam ameaças desconhecidas analisando padrões comportamentais sem exigir regras específicas, permitindo a identificação de exploits de dia zero e variantes inéditas de malware. Proprietários de sites podem identificar infecções de malware por sinais como lentidão inesperada, pop-ups misteriosos, ferramentas de segurança desativadas, processos desconhecidos em monitores do sistema e picos incomuns de atividade de rede. O Google Search Console alerta proprietários quando detecta malware, enquanto plugins de segurança e serviços de varredura automatizam a detecção. Serviços profissionais de segurança empregam análise forense para examinar sistemas infectados, identificar vetores de ataque e determinar o grau de comprometimento. Varreduras regulares de malware com múltiplas ferramentas aumentam a precisão da detecção, já que diferentes soluções podem identificar ameaças que outras não detectam.

Prevenir infecções por malware requer estratégias de segurança abrangentes implementadas nos âmbitos técnico, organizacional e comportamental. Atualizações e correções regulares de software eliminam vulnerabilidades conhecidas exploradas por atacantes, com ferramentas automatizadas de gerenciamento de patches garantindo implantação rápida em grandes sistemas. Boas práticas de senhas combinadas com autenticação multifator reduzem significativamente o risco de ataques baseados em credenciais que levam à instalação de malware. Treinamento de segurança para funcionários educa sobre táticas de phishing, anexos suspeitos e técnicas de engenharia social que entregam cargas de malware. Soluções de segurança confiáveis, incluindo antivírus, plataformas EDR (detecção e resposta de endpoint) e sistemas avançados de proteção contra ameaças, fornecem varredura em tempo real e análise comportamental. Segmentação de rede restringe a movimentação lateral caso um endpoint seja comprometido, limitando o alcance do malware. O princípio do menor privilégio garante que usuários tenham apenas os acessos estritamente necessários, reduzindo o impacto de contas comprometidas. Monitoramento avançado e registro de logs com soluções SIEM detectam anomalias e atividades suspeitas. Práticas seguras de codificação previnem falhas de injeção e estouros de buffer explorados por malware. Backups offline rotineiros permitem rápida recuperação de ataques de ransomware sem pagamento de resgate. Playbooks de resposta a incidentes documentam procedimentos para lidar com incidentes de malware de forma eficiente e sistemática.

O surgimento de sistemas de busca impulsionados por IA como ChatGPT, Perplexity, Google AI Overviews e Claude criou novos vetores para ameaças de malware à reputação de marcas e confiança dos usuários. Sites infectados por malware podem aparecer em respostas e citações geradas por IA, espalhando desinformação e prejudicando a credibilidade da marca quando usuários encontram conteúdo comprometido apresentado como informação autoritativa. Plataformas de monitoramento por IA como o AmICited rastreiam onde marcas, domínios e URLs aparecem em respostas de IA, ajudando organizações a identificar quando sites comprometidos surgem em citações de IA. Essa capacidade é crítica para proteção de marca, pois sites infectados se passando por marcas legítimas podem enganar usuários e prejudicar reputações organizacionais em escala. Quando sites infectados aparecem em respostas de IA, recebem validação algorítmica que aumenta sua legitimidade aparente, tornando-os mais perigosos para usuários desavisados. O monitoramento de conteúdo em plataformas de IA permite que organizações detectem e respondam a ameaças de malware antes que causem danos generalizados. A integração da detecção de malware com o rastreamento de citações por IA proporciona visibilidade total sobre como conteúdos comprometidos circulam por sistemas de IA, viabilizando estratégias proativas de defesa de marca.

O cenário de ameaças por malware continua a evoluir com tecnologias emergentes e metodologias de ataque sofisticadas que desafiam mecanismos de defesa tradicionais. Malware fileless, que opera inteiramente na memória do sistema sem gravar arquivos em disco, representa uma ameaça crescente, pois contorna detecção baseada em assinaturas e deixa pouca evidência forense. Malware alimentado por IA, que utiliza aprendizado de máquina para se adaptar às defesas de segurança e evitar detecção, representa a próxima fronteira na sofisticação de malware. Ataques à cadeia de suprimentos, que comprometem fornecedores de software e distribuem malware por mecanismos legítimos de atualização, impõem riscos sem precedentes a organizações de todos os portes. Malware móvel continua a proliferar à medida que smartphones se tornam dispositivos de computação primários, com ataques aumentando 50% ao ano. Plataformas de Ransomware como Serviço (RaaS) democratizam a criação de malware, permitindo que agentes menos sofisticados lancem ataques profissionais. Exploits de dia zero direcionados a vulnerabilidades desconhecidas continuarão a permitir distribuição de malware antes que patches estejam disponíveis. Organizações devem adotar modelos de segurança zero trust que presumem que todos os sistemas podem estar comprometidos e verificam cada solicitação de acesso. Inteligência contínua de ameaças e caça em tempo real se tornarão capacidades essenciais para detectar malware avançado antes que causem danos significativos. A integração entre detecção de malware e sistemas de monitoramento por IA será cada vez mais importante à medida que plataformas de IA se tornam fontes primárias de informação para usuários em busca de conteúdo confiável.

Malware representa uma das ameaças mais persistentes e em evolução para infraestrutura digital, sites e segurança organizacional no cenário moderno. De vírus simples que corrompem arquivos a ransomware sofisticado que criptografa redes inteiras e exige milhões em resgate, o malware continua causando bilhões em danos anualmente. Compreender a definição, tipos, mecanismos e impactos do malware é essencial para organizações que desejam proteger seus ativos digitais, manter a confiança dos clientes e preservar a reputação da marca. A integração de detecção de malware com plataformas de monitoramento por IA como o AmICited oferece às organizações visibilidade total sobre como sites infectados e conteúdo comprometido circulam por sistemas de IA, viabilizando defesa proativa de marca. À medida que as ameaças de malware continuam a evoluir com novas tecnologias e metodologias de ataque sofisticadas, as organizações devem adotar estratégias de segurança abrangentes e em múltiplas camadas, combinando controles técnicos, políticas organizacionais e treinamento de colaboradores. Ao implementar as estratégias de prevenção e mitigação apresentadas neste glossário, as organizações podem reduzir significativamente sua exposição ao risco de malware e responder rapidamente a incidentes quando eles ocorrerem, minimizando danos e acelerando a recuperação.

Um vírus é um tipo específico de malware que se anexa a arquivos ou programas legítimos e se replica quando esses arquivos são executados. Malware é um termo mais amplo que inclui vírus, worms, trojans, ransomware, spyware, adware e rootkits. Todos os vírus são malware, mas nem todo malware é vírus. A principal distinção é que os vírus precisam de um programa hospedeiro para se espalhar, enquanto outros tipos de malware podem se propagar de forma independente.

Quando um site é infectado por malware, motores de busca como o Google automaticamente o sinalizam como inseguro e podem removê-lo completamente dos resultados de pesquisa. Isso causa quedas drásticas no tráfego orgânico e nos rankings. Além disso, o malware pode redirecionar usuários para sites maliciosos, injetar conteúdo de spam e prejudicar a reputação do site. A recuperação de uma infecção por malware normalmente requer limpeza completa, auditorias de segurança e nova submissão aos motores de busca, o que pode levar semanas ou meses.

Sites são comumente infectados por meio de plugins e temas desatualizados, vulnerabilidades de software sem correção, credenciais administrativas fracas, contas de FTP comprometidas e uploads de arquivos maliciosos. Os atacantes também usam injeção de SQL, cross-site scripting (XSS) e ataques de força bruta para obter acesso. Uma vez dentro, o malware pode se espalhar lateralmente pelo servidor e para sistemas conectados. Atualizações regulares, senhas fortes e monitoramento de segurança são medidas preventivas essenciais.

A detecção de malware envolve a varredura dos arquivos do site em busca de códigos suspeitos, monitoramento de modificações incomuns de arquivos, checagem de contas de usuário não autorizadas e análise dos logs do servidor para atividades suspeitas. Ferramentas de segurança utilizam detecção baseada em assinatura, análise comportamental e aprendizado de máquina para identificar ameaças. Os proprietários de sites devem usar plugins de segurança, realizar varreduras regulares de malware e monitorar sinais de alerta como redirecionamentos inesperados, conteúdo injetado ou degradação de desempenho.

O custo médio de uma violação de dados para pequenas empresas varia de US$ 120.000 a US$ 1,24 milhão, incluindo resposta a incidentes, recuperação, honorários legais e perda de receita. Ataques de ransomware exigem pagamentos de milhares a milhões de dólares. Além dos custos diretos, as empresas enfrentam tempo de inatividade, perda de confiança dos clientes, multas regulatórias e danos à reputação. Segundo estatísticas recentes, 34% das empresas atingidas por malware levaram uma semana ou mais para recuperar o acesso a seus sistemas.

Sites infectados por malware podem se passar por marcas legítimas, distribuir conteúdo malicioso e prejudicar a reputação da marca na internet. Plataformas de monitoramento por IA como AmICited rastreiam onde marcas e domínios aparecem em respostas de IA, ajudando a identificar quando sites infectados ou conteúdo comprometido surgem nos resultados de busca por IA. Isso é fundamental para a proteção de marca, pois sites comprometidos podem aparecer em citações de IA, espalhando desinformação e prejudicando a credibilidade da marca.

Segundo estatísticas recentes de cibersegurança, mais de 18 milhões de sites estão infectados com malware em qualquer semana. O Google identifica aproximadamente 50 sites com código malicioso semanalmente, embora os hosts realmente contendo malware representem cerca de 1,6% dos sites escaneados. Os incidentes de malware aumentaram 30% entre 2023 e 2024, com ataques de ransomware crescendo 236,7%, indicando um cenário de ameaça crescente para proprietários de sites e organizações.

Sim, o malware pode ser removido, mas o processo exige limpeza e verificação minuciosas. Proprietários de sites devem se desconectar da rede, escanear com múltiplas ferramentas de segurança, remover arquivos e códigos maliciosos, corrigir todas as vulnerabilidades, trocar todas as credenciais e verificar se o site está limpo antes de reimplantá-lo. No entanto, a remoção completa pode ser desafiadora com malware sofisticado como rootkits, que se escondem profundamente nos arquivos do sistema. Serviços profissionais de segurança são frequentemente recomendados em infecções complexas para garantir que não restem vestígios.

Comece a rastrear como os chatbots de IA mencionam a sua marca no ChatGPT, Perplexity e outras plataformas. Obtenha insights acionáveis para melhorar a sua presença de IA.

A detecção de spam identifica conteúdo indesejado e manipulativo usando algoritmos de ML e análise comportamental. Saiba como sistemas de IA filtram spam em ema...

Conteúdo hackeado é material não autorizado de site alterado por cibercriminosos. Saiba como sites comprometidos afetam SEO, resultados de busca por IA e reputa...

Phishing é um ataque cibernético fraudulento que utiliza e-mails e sites enganosos para roubar informações sensíveis. Saiba mais sobre tipos de phishing, estatí...

Consentimento de Cookies

Usamos cookies para melhorar sua experiência de navegação e analisar nosso tráfego. See our privacy policy.