Erros de Rastreamento de IA

Saiba o que são Erros de Rastreamento de IA, como afetam a visibilidade do seu conteúdo no ChatGPT, Perplexity e Google AI Overviews, e como diagnosticar e corr...

Descubra como crawlers furtivos burlam as diretivas do robots.txt, os mecanismos técnicos por trás da evasão de crawlers e soluções para proteger seu conteúdo contra raspagem de IA não autorizada.

O rastreamento web foi fundamentalmente transformado com o surgimento de sistemas de inteligência artificial. Diferentemente dos mecanismos de busca tradicionais que respeitam protocolos estabelecidos, algumas empresas de IA adotaram o rastreamento furtivo—disfarçando deliberadamente a atividade dos bots para burlar restrições de sites e diretivas do robots.txt. Essa prática representa uma ruptura significativa com a relação colaborativa que definiu o rastreamento web por quase três décadas, levantando questões críticas sobre propriedade de conteúdo, ética de dados e o futuro da internet aberta.

O exemplo mais proeminente envolve a Perplexity AI, um mecanismo de respostas movido por IA que foi flagrado usando crawlers não declarados para acessar conteúdo explicitamente bloqueado por donos de sites. A investigação da Cloudflare revelou que a Perplexity mantém tanto crawlers declarados (que se identificam honestamente) quanto crawlers furtivos (que se passam por navegadores comuns) para contornar tentativas de bloqueio. Essa estratégia de dois tipos de crawler permite à Perplexity continuar colhendo conteúdo mesmo quando sites proíbem explicitamente seu acesso por meio de robots.txt e regras de firewall.

O arquivo robots.txt tem sido o principal mecanismo da internet para gerenciamento de crawlers desde 1994, quando foi introduzido como parte do Robots Exclusion Protocol. Esse simples arquivo de texto, colocado na raiz do site, contém diretivas que dizem aos crawlers quais partes do site podem ou não acessar. Uma entrada típica de robots.txt pode ser assim:

User-agent: GPTBot

Disallow: /

Essa instrução diz ao crawler GPTBot da OpenAI para não acessar nenhum conteúdo do site. No entanto, o robots.txt opera sob um princípio fundamental: é totalmente voluntário. As instruções nos arquivos robots.txt não podem impor comportamento aos crawlers; cabe ao crawler obedecê-las. Enquanto o Googlebot e outros rastreadores respeitáveis seguem essas diretivas, o protocolo não tem mecanismo de fiscalização. Um crawler pode simplesmente ignorar o robots.txt por completo, e não há forma técnica de impedi-lo.

| Crawler | User Agent Declarado | Respeita robots.txt | Status de Conformidade |

|---|---|---|---|

| GPTBot (OpenAI) | Mozilla/5.0 (compatible; GPTBot/1.0) | Sim | Conforme |

| ChatGPT-User | Mozilla/5.0 (compatible; ChatGPT-User/1.0) | Sim | Conforme |

| ClaudeBot (Anthropic) | Mozilla/5.0 (compatible; Claude-Web/1.0) | Sim | Conforme |

| Google-Extended | Mozilla/5.0 (compatible; Google-Extended/1.0) | Sim | Conforme |

| Perplexity-User | Mozilla/5.0 (compatible; Perplexity-User/1.0) | Não | Não Conforme |

| Crawler Furtivo Não Declarado | Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) Chrome/124.0.0.0 | Não | Furtivo/Evasivo |

A distinção entre crawlers bem comportados e maliciosos tornou-se cada vez mais importante. Empresas de IA respeitáveis como OpenAI e Anthropic publicam seus intervalos de IP, mantêm documentação transparente e respeitam as preferências dos donos de sites. Em contraste, crawlers furtivos ocultam deliberadamente sua identidade e ignoram diretivas dos sites, tratando o robots.txt como obstáculo a ser superado e não como diretriz a ser seguida.

A investigação detalhada da Cloudflare sobre o comportamento de rastreamento da Perplexity fornece a documentação mais abrangente das táticas de rastreamento furtivo até hoje. A equipe de pesquisa criou múltiplos domínios de teste com diretivas explícitas no robots.txt proibindo todo acesso automatizado. Apesar dessas restrições claras, a Perplexity continuou fornecendo informações detalhadas sobre o conteúdo desses domínios quando questionada pela interface de IA.

A investigação revelou uma sofisticada estratégia de rastreamento em duas frentes. O crawler declarado da Perplexity (Perplexity-User) faz de 20 a 25 milhões de solicitações diárias e se identifica honestamente. No entanto, quando esse crawler encontra um bloqueio de rede ou restrição no robots.txt, a Perplexity lança um crawler furtivo não declarado que faz de 3 a 6 milhões de solicitações adicionais por dia, se passando por um navegador Chrome legítimo em macOS. Essa variante furtiva usa o seguinte user agent genérico: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/124.0.0.0 Safari/537.36.

O crawler furtivo emprega múltiplas técnicas de evasão simultaneamente. Ele rotaciona IPs que não constam na documentação oficial da Perplexity, tornando impossível bloquear com base na infraestrutura conhecida. Além disso, o crawler troca seus ASNs (números de sistema autônomo)—os identificadores do provedor de rede—para dificultar ainda mais o rastreamento de origem. Essa atividade foi observada em dezenas de milhares de domínios, gerando milhões de solicitações por dia.

Em contraste, quando a Cloudflare fez testes idênticos com o ChatGPT, observou comportamento fundamentalmente diferente. O ChatGPT-User buscou o arquivo robots.txt, reconheceu a diretiva de bloqueio e imediatamente cessou as tentativas de rastreamento. Quando enfrentou um bloqueio em nível de rede, o ChatGPT não fez novas tentativas com outros user agents ou IPs alternativos. Isso demonstra que o comportamento conforme é tecnicamente viável e que empresas que ignoram o robots.txt tomam decisões deliberadas de negócio, e não enfrentam limitações técnicas.

Crawlers furtivos usam um arsenal sofisticado de técnicas para fugir à detecção e burlar restrições de sites. Compreender esses mecanismos é essencial para desenvolver contramedidas eficazes:

Spoofing de User Agent: Crawlers se passam por navegadores legítimos ao adotar user agents realistas que imitam Chrome, Safari ou Firefox. Isso os torna indistinguíveis de visitantes humanos a princípio.

Rotação de IP e Redes de Proxy: Em vez de rastrear a partir de um único IP ou faixa conhecida de data center, crawlers furtivos distribuem solicitações por centenas ou milhares de IPs diferentes, frequentemente utilizando redes de proxy residenciais que roteiam o tráfego por conexões domésticas reais.

Rotação de ASN: Alterando o Número de Sistema Autônomo (ASN—identificador do provedor de rede), crawlers aparentam ser de diferentes provedores de internet, tornando ineficaz o bloqueio por IP.

Simulação de Navegador Headless: Crawlers furtivos modernos rodam motores reais de navegador (Chrome Headless, Puppeteer, Playwright) que executam JavaScript, mantêm cookies e simulam interações realistas, incluindo movimentos de mouse e atrasos aleatórios.

Manipulação de Taxa de Solicitações: Em vez de fazer requisições rápidas em sequência que disparam sistemas de detecção, crawlers sofisticados introduzem atrasos variáveis, imitando padrões naturais de navegação humana.

Randomização de Fingerprint: Crawlers randomizam fingerprints do navegador—características como resolução de tela, fuso horário, fontes instaladas e assinaturas de handshake TLS—para evitar detecção por sistemas de fingerprinting de dispositivos.

Essas técnicas funcionam em conjunto, criando uma estratégia de evasão em múltiplas camadas que vence métodos tradicionais de detecção. Um crawler pode usar user agent falso, proxy residencial, atrasos aleatórios e randomização de fingerprint ao mesmo tempo, tornando-se virtualmente indistinguível do tráfego legítimo.

A decisão de usar crawlers furtivos é motivada fundamentalmente pela fome de dados. Treinar modelos de linguagem de última geração exige quantidades enormes de dados textuais de alta qualidade. O conteúdo mais valioso—pesquisas proprietárias, artigos pagos, discussões exclusivas de fóruns e bases de conhecimento especializadas—costuma ser explicitamente restrito pelos donos dos sites. As empresas enfrentam uma escolha: respeitar as preferências dos sites e aceitar dados de menor qualidade, ou burlar restrições e acessar conteúdo premium.

A pressão competitiva é intensa. Empresas de IA investindo bilhões em desenvolvimento de modelos acreditam que dados superiores levam a modelos superiores, e isso gera vantagem de mercado. Quando concorrentes estão dispostos a raspar conteúdo restrito, respeitar o robots.txt se torna desvantagem competitiva. Isso cria uma dinâmica de “corrida para o fundo do poço” onde o comportamento ético é punido pelo mercado.

Além disso, mecanismos de fiscalização praticamente não existem. Donos de sites não conseguem tecnicamente impedir crawlers determinados de acessar seu conteúdo. Medidas legais são lentas, caras e incertas. Salvo se um site entrar com ação formal—o que exige recursos que a maioria não tem—um crawler malicioso não enfrenta consequências imediatas. O cálculo de risco-recompensa favorece fortemente ignorar o robots.txt.

O cenário legal também é ambíguo. Embora violações do robots.txt possam infringir termos de serviço, o status legal da raspagem de informações públicas varia conforme a jurisdição. Alguns tribunais consideram legal raspar dados públicos, enquanto outros entendem como violação da Lei de Fraude e Abuso de Computadores. Essa incerteza encoraja empresas dispostas a atuar na zona cinzenta.

As consequências do rastreamento furtivo vão muito além de incômodos técnicos. O Reddit descobriu que seu conteúdo gerado por usuários estava sendo usado para treinar modelos de IA sem permissão ou compensação. Em resposta, a plataforma aumentou drasticamente o preço da API, visando cobrar das empresas de IA pelo acesso, com o CEO Steve Huffman citando explicitamente Microsoft, OpenAI, Anthropic e Perplexity por “usar os dados do Reddit de graça”.

O Twitter/X adotou postura ainda mais agressiva, bloqueando temporariamente todo acesso não autenticado a tuítes e implementando limites rigorosos de requisições para usuários autenticados. Elon Musk declarou explicitamente que era uma medida de emergência para impedir “centenas de organizações” de raspar dados do Twitter, o que degradava a experiência dos usuários e consumia recursos massivos de servidores.

Editores de notícias têm sido particularmente vocais quanto à ameaça. The New York Times, CNN, Reuters e The Guardian atualizaram seus arquivos robots.txt para bloquear o GPTBot da OpenAI. Alguns buscaram ações judiciais, como o New York Times processando a OpenAI por violação de direitos autorais. A Associated Press adotou outro caminho, negociando um acordo de licenciamento com a OpenAI para fornecer conteúdo selecionado em troca de acesso à tecnologia da OpenAI—um dos primeiros acordos comerciais do tipo.

O Stack Overflow enfrentou operações coordenadas de raspagem, onde invasores criaram milhares de contas e usaram técnicas sofisticadas para se misturar a usuários legítimos enquanto coletavam exemplos de código. A equipe de engenharia documentou como scrapers usam fingerprints TLS idênticas em várias conexões, mantêm sessões persistentes e até pagam por contas premium para evitar detecção.

O elo comum em todos esses casos é a perda de controle. Criadores de conteúdo já não conseguem determinar como seu trabalho é usado, quem se beneficia ou se recebem compensação. Isso representa uma mudança fundamental na dinâmica de poder da internet.

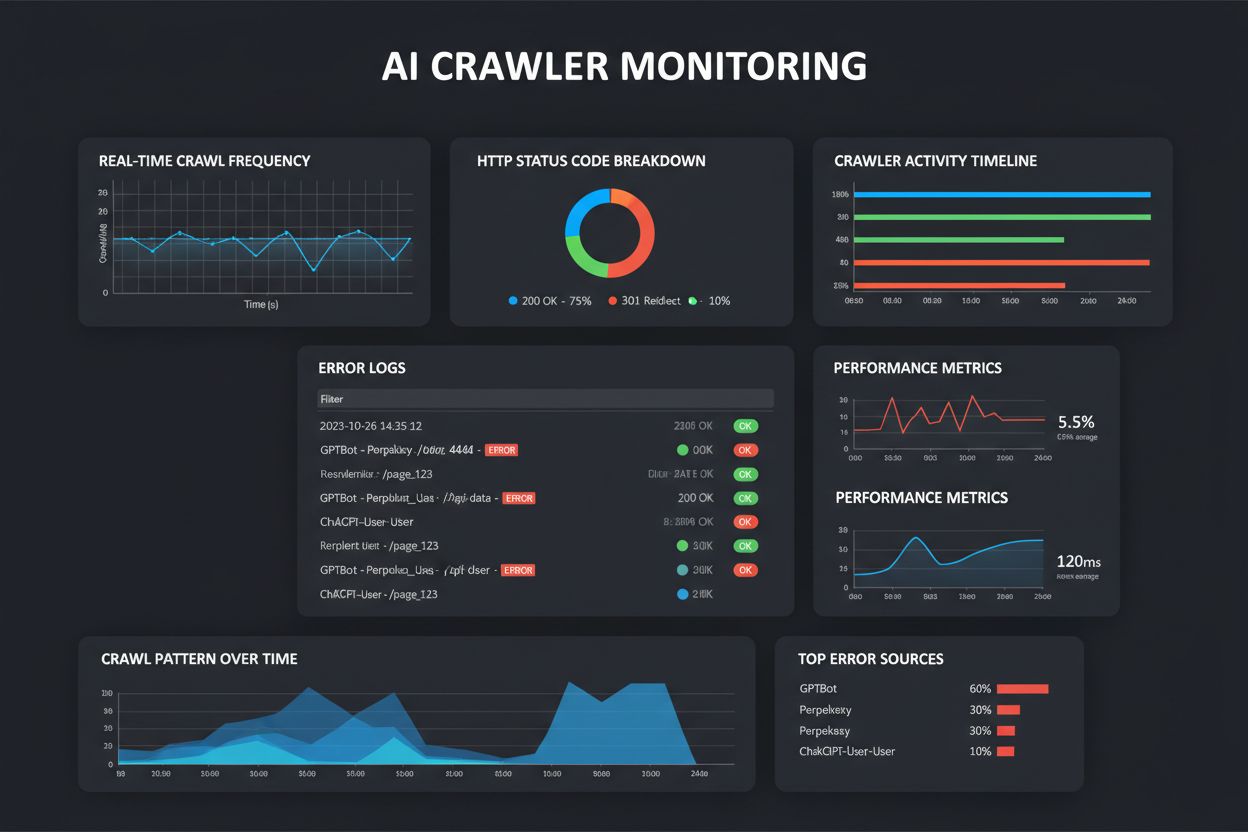

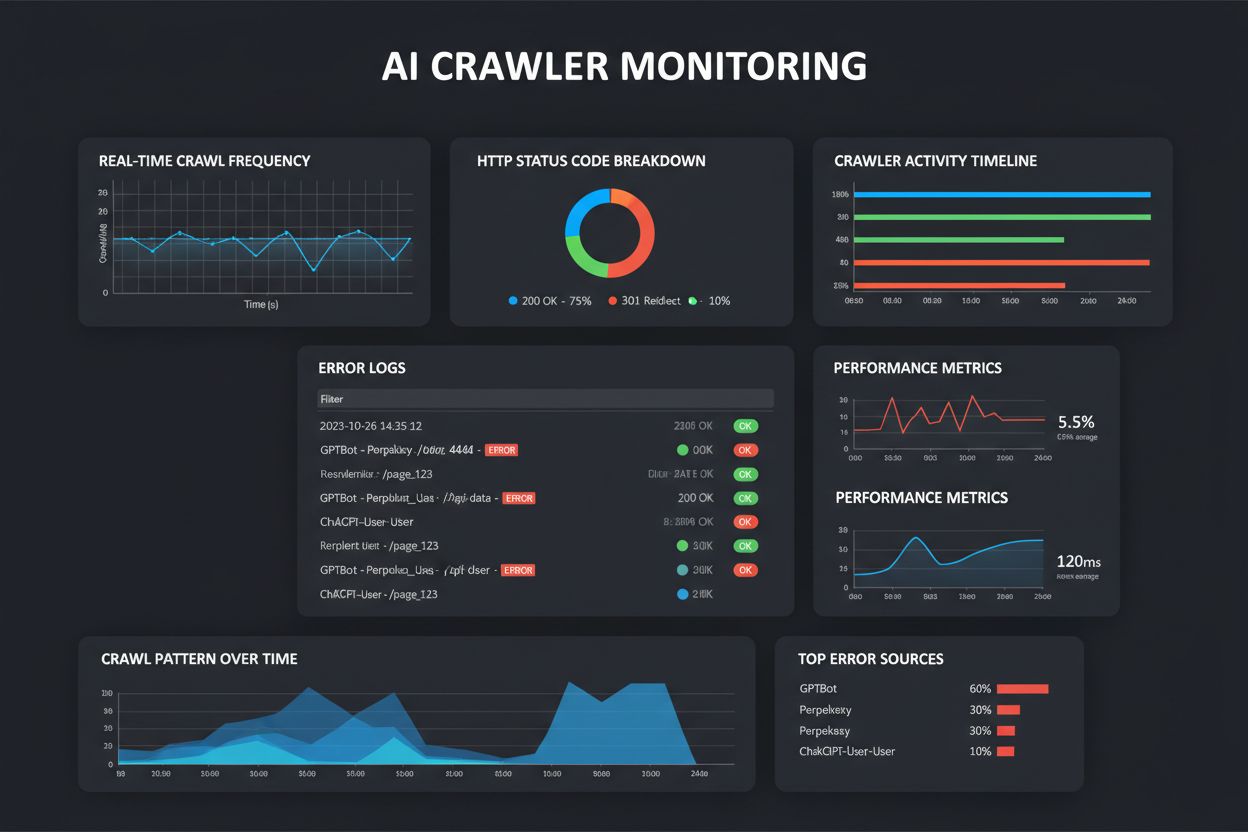

Felizmente, organizações estão desenvolvendo ferramentas sofisticadas para detectar e bloquear crawlers furtivos. O AI Crawl Control da Cloudflare (anteriormente AI Audit) fornece visibilidade sobre quais serviços de IA estão acessando seu conteúdo e se respeitam suas políticas do robots.txt. O novo recurso Robotcop da plataforma vai além, traduzindo automaticamente as diretivas do robots.txt em regras de WAF que impõem a conformidade em nível de rede.

Fingerprinting de dispositivos é uma técnica poderosa de detecção. Ao analisar dezenas de sinais—versão do navegador, resolução de tela, sistema operacional, fontes instaladas, assinaturas de handshake TLS e padrões de comportamento—sistemas de segurança podem identificar inconsistências que revelam atividade de bots. Um crawler se passando por Chrome no macOS pode ter fingerprint TLS que não corresponde ao Chrome legítimo, ou faltar APIs que navegadores reais expõem.

Análise comportamental examina como visitantes interagem com seu site. Usuários reais exibem padrões naturais: gastam tempo lendo conteúdo, navegam logicamente, cometem erros e os corrigem. Bots costumam apresentar padrões suspeitos: acessam páginas em sequências não naturais, carregam recursos em ordens incomuns, nunca interagem com elementos interativos ou acessam páginas em velocidades impossíveis.

Limitação de taxa segue eficaz quando combinada a outras técnicas. Ao impor limites rigorosos de requisições por IP, sessão ou conta de usuário, organizações podem desacelerar crawlers a ponto de inviabilizar a operação. O backoff exponencial—onde cada violação aumenta o tempo de espera—desestimula ainda mais ataques automatizados.

A AmICited preenche uma lacuna crítica no cenário atual: visibilidade sobre quais sistemas de IA realmente citam sua marca e conteúdo. Enquanto ferramentas como AI Crawl Control da Cloudflare mostram quais crawlers acessam seu site, a AmICited vai além, rastreando quais sistemas de IA—ChatGPT, Perplexity, Google Gemini, Claude e outros—estão de fato referenciando seu conteúdo em suas respostas.

Essa distinção é crucial. Um crawler acessar seu site não significa necessariamente que seu conteúdo será citado. Por outro lado, seu conteúdo pode ser citado por sistemas de IA que o acessaram por meios indiretos (como conjuntos de dados do Common Crawl) e não por rastreamento direto. A AmICited fornece o que faltava: prova de que seu conteúdo está sendo usado por sistemas de IA, junto com informações detalhadas sobre como está sendo referenciado.

A plataforma identifica crawlers furtivos que acessam seu conteúdo ao analisar padrões de tráfego, user agents e sinais comportamentais. Quando a AmICited detecta atividade suspeita—especialmente crawlers não declarados usando user agents falsos—ela sinaliza como possíveis tentativas de rastreamento furtivo. Isso permite aos donos de sites agir contra crawlers não conformes, mantendo visibilidade sobre acessos legítimos de IA.

Alertas em tempo real notificam quando crawlers furtivos são detectados, permitindo resposta rápida. A integração com fluxos de trabalho de SEO e segurança facilita incorporar os dados da AmICited à sua estratégia de conteúdo e postura de segurança. Para organizações preocupadas com o uso do seu conteúdo na era da IA, a AmICited oferece inteligência essencial.

Proteger seu conteúdo de crawlers furtivos requer uma abordagem em múltiplas camadas:

Implemente Políticas Claras de Robots.txt: Embora crawlers furtivos possam ignorar o robots.txt, crawlers conformes irão respeitá-lo. Bloqueie explicitamente crawlers que você não deseja em seu conteúdo. Inclua diretivas para crawlers de IA conhecidos como GPTBot, ClaudeBot e Google-Extended.

Implante Regras de WAF: Utilize regras de Web Application Firewall para impor suas políticas do robots.txt em nível de rede. Ferramentas como o Robotcop da Cloudflare podem gerar essas regras automaticamente a partir do seu arquivo robots.txt.

Monitore o Comportamento dos Crawlers Regularmente: Use ferramentas como AmICited e AI Crawl Control da Cloudflare para rastrear quais crawlers acessam seu site e se respeitam suas diretivas. O monitoramento regular ajuda a identificar crawlers furtivos rapidamente.

Implemente Fingerprinting de Dispositivos: Adote soluções de fingerprinting que analisam as características do navegador e padrões de comportamento para identificar bots se passando por usuários legítimos.

Considere Autenticação para Conteúdo Sensível: Para conteúdos mais valiosos, considere exigir autenticação ou implementar paywalls. Isso impede tanto crawlers legítimos quanto furtivos de acessar material restrito.

Mantenha-se Atualizado Sobre Táticas de Crawlers: O cenário de evasão de crawlers evolui constantemente. Assine boletins de segurança, acompanhe pesquisas do setor e atualize suas defesas conforme novas táticas surgem.

A situação atual—com algumas empresas de IA ignorando abertamente o robots.txt enquanto outras o respeitam—é insustentável. Respostas do setor e regulatórias já estão surgindo. O Internet Engineering Task Force (IETF) está trabalhando em extensões para a especificação do robots.txt, que fornecerão controle mais granular sobre o treinamento de IA e uso de dados. Essas extensões permitirão aos donos de sites especificar diferentes políticas para mecanismos de busca, treinamento de IA e outros usos.

O Web Bot Auth, um novo padrão aberto proposto, permite que crawlers assinem criptograficamente suas solicitações, provando sua identidade e legitimidade. O ChatGPT Agent da OpenAI já está implementando esse padrão, mostrando que identificação transparente e verificável de crawlers é tecnicamente viável.

Mudanças regulatórias também são prováveis. O enfoque da União Europeia na regulação de IA, somado à crescente pressão de criadores de conteúdo e editores, sugere que futuras regulações podem impor exigências legais para conformidade de crawlers. Empresas que ignoram o robots.txt poderão enfrentar sanções regulatórias, não apenas danos reputacionais.

O setor caminha para um modelo onde transparência e conformidade se tornam vantagens competitivas em vez de passivos. Empresas que respeitam as preferências dos donos de sites, identificam claramente seus crawlers e agregam valor aos criadores de conteúdo, construirão confiança e relações sustentáveis. As que dependem de táticas furtivas enfrentam riscos técnicos, legais e de reputação crescentes.

Para os donos de sites, o recado é claro: monitoramento e fiscalização proativos são essenciais. Ao implementar as ferramentas e práticas acima, você mantém o controle sobre o uso do seu conteúdo na era da IA e apoia o desenvolvimento de sistemas responsáveis que respeitam os princípios fundadores da internet aberta.

Um crawler furtivo disfarça deliberadamente sua identidade ao se passar por navegadores legítimos e ocultar sua verdadeira origem. Diferente dos crawlers regulares, que se identificam com user agents únicos e respeitam as diretivas do robots.txt, crawlers furtivos usam user agents falsificados, rotacionam endereços IP e empregam técnicas de evasão para burlar restrições do site e acessar conteúdo do qual foram explicitamente proibidos.

Empresas de IA ignoram o robots.txt principalmente devido à fome por dados para treinar grandes modelos de linguagem. O conteúdo mais valioso costuma ser restrito pelos donos dos sites, criando um incentivo competitivo para burlar restrições. Além disso, mecanismos de fiscalização praticamente não existem—os donos dos sites não conseguem tecnicamente impedir crawlers determinados, e medidas legais são lentas e caras, tornando o cálculo de risco e recompensa favorável a ignorar o robots.txt.

Embora não seja possível impedir completamente todos os crawlers furtivos, você pode reduzir significativamente o acesso não autorizado com defesas em múltiplas camadas. Implemente políticas claras de robots.txt, aplique regras de WAF, utilize fingerprinting de dispositivos, monitore o comportamento dos crawlers com ferramentas como o AmICited e considere autenticação para conteúdo sensível. O segredo está em combinar várias técnicas, e não confiar em uma única solução.

Spoofing de user agent ocorre quando um crawler se passa por um navegador legítimo adotando uma string de user agent realista (como Chrome ou Safari). Isso faz o crawler parecer um visitante humano e não um robô. Crawlers furtivos usam essa técnica para burlar bloqueios baseados em user agent e evitar detecção por sistemas de segurança que buscam identificadores específicos de bots.

Você pode detectar crawlers furtivos analisando padrões de tráfego em busca de comportamentos suspeitos: solicitações de IPs incomuns, sequências de navegação impossíveis, ausência de padrões de interação humana ou solicitações que não correspondem a fingerprints legítimos de navegadores. Ferramentas como AmICited, AI Crawl Control da Cloudflare e soluções de fingerprinting de dispositivos podem automatizar essa detecção analisando dezenas de sinais ao mesmo tempo.

O status legal da evasão de crawlers varia conforme a jurisdição. Embora violações do robots.txt possam infringir os termos de serviço, o status legal da raspagem de informações publicamente disponíveis permanece ambíguo. Alguns tribunais consideram a raspagem legal, enquanto outros entendem como violação da Lei de Fraude e Abuso de Computadores. Essa incerteza legal tem encorajado empresas dispostas a operar na zona cinzenta, embora mudanças regulatórias estejam surgindo.

O AmICited oferece visibilidade sobre quais sistemas de IA realmente estão citando sua marca e conteúdo, indo além de apenas rastrear quais crawlers acessam seu site. A plataforma identifica crawlers furtivos ao analisar padrões de tráfego e sinais comportamentais, envia alertas em tempo real quando atividades suspeitas são detectadas e integra-se a fluxos de trabalho de SEO e segurança para ajudar você a manter o controle sobre como seu conteúdo é usado.

Crawlers declarados se identificam abertamente com user agents únicos, publicam seus intervalos de IP e normalmente respeitam as diretivas do robots.txt. Exemplos incluem o GPTBot da OpenAI e o ClaudeBot da Anthropic. Crawlers não declarados ocultam sua identidade se passando por navegadores, usam user agents falsificados e deliberadamente ignoram restrições do site. O crawler furtivo da Perplexity é um exemplo notório de crawler não declarado.

Descubra quais sistemas de IA estão citando sua marca e detecte crawlers furtivos acessando seu conteúdo com a avançada plataforma de monitoramento da AmICited.

Saiba o que são Erros de Rastreamento de IA, como afetam a visibilidade do seu conteúdo no ChatGPT, Perplexity e Google AI Overviews, e como diagnosticar e corr...

Saiba como o AI Crawl Control da Cloudflare, baseado na borda, ajuda você a monitorar, controlar e monetizar o acesso de rastreadores de IA ao seu conteúdo com ...

Aprenda estratégias comprovadas para aumentar a frequência com que rastreadores de IA visitam seu site, melhorando a descoberta de conteúdo no ChatGPT, Perplexi...

Consentimento de Cookies

Usamos cookies para melhorar sua experiência de navegação e analisar nosso tráfego. See our privacy policy.